Defender Firewall lässt sich nicht korrekt über GPO steuern

Hi zusammen,

bin gerade sehr frustriert, da die Defender Firewall macht was sie will. Hintergrund:

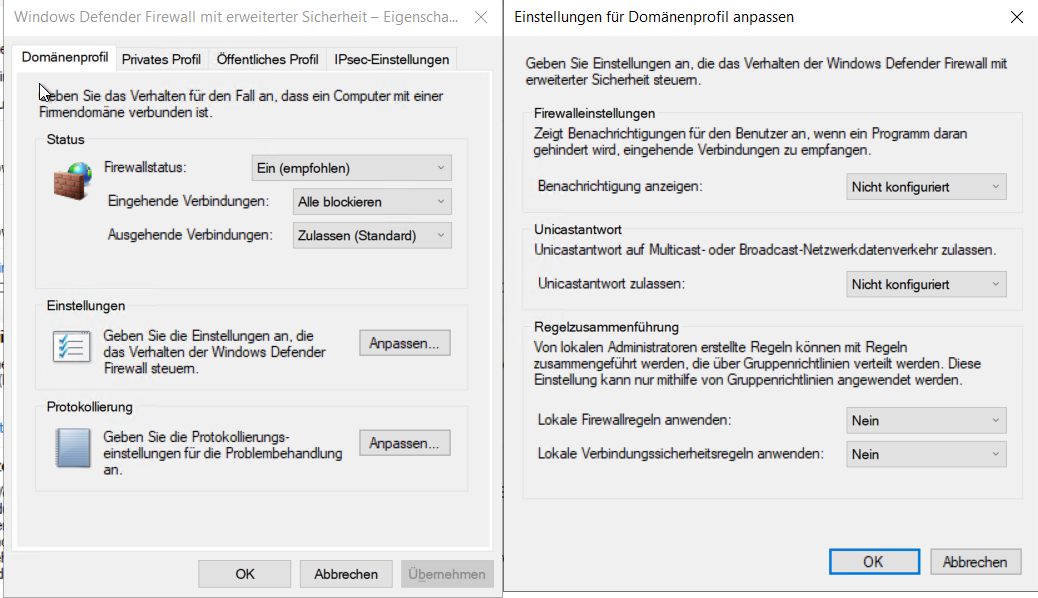

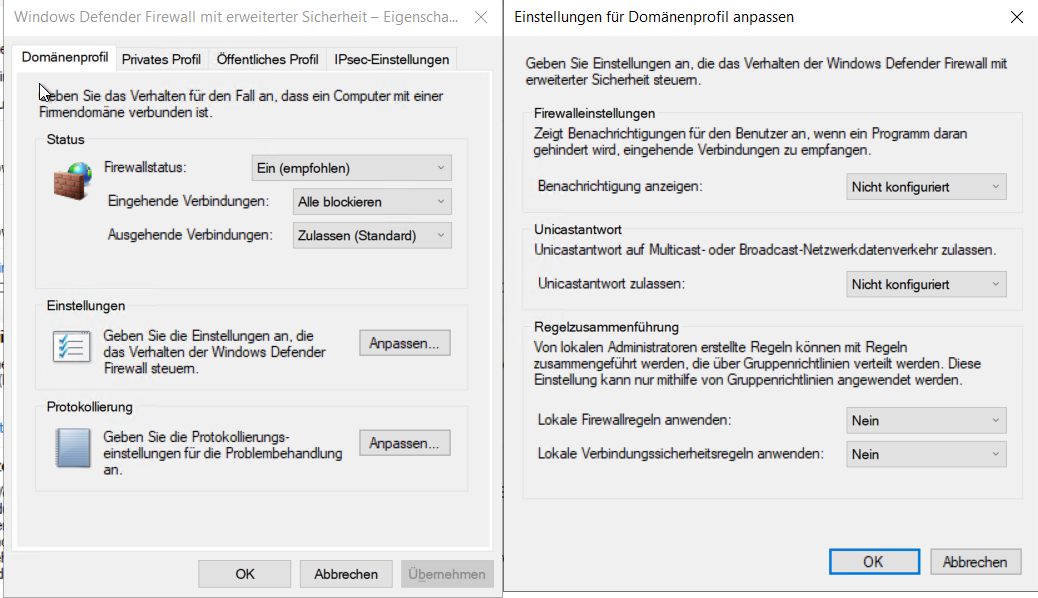

Eine GPO schaltet die im Domänenprofil die FW an und steht eingehend auf "Alle blockieren"

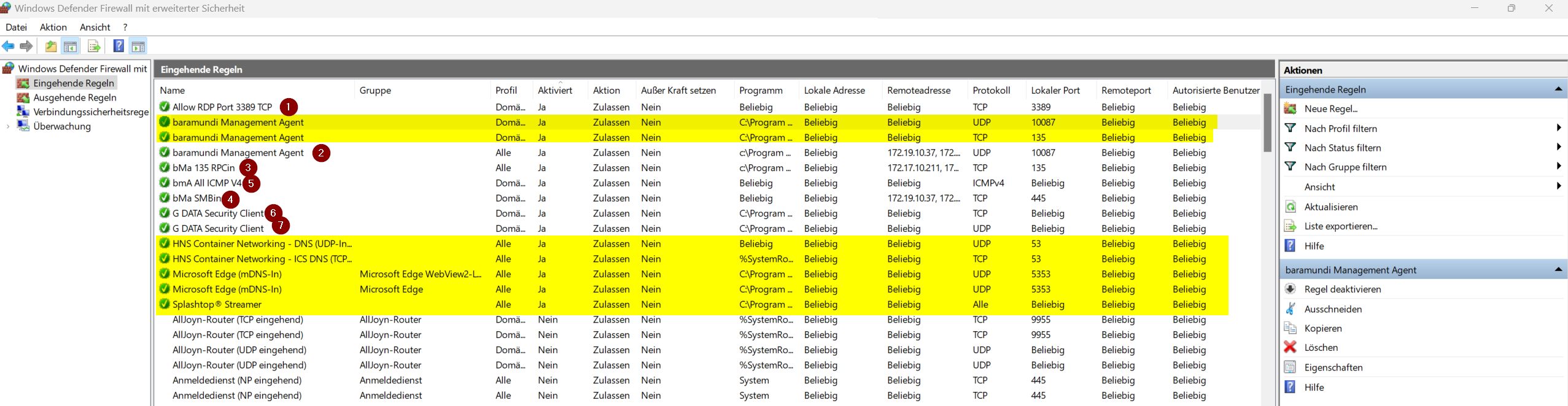

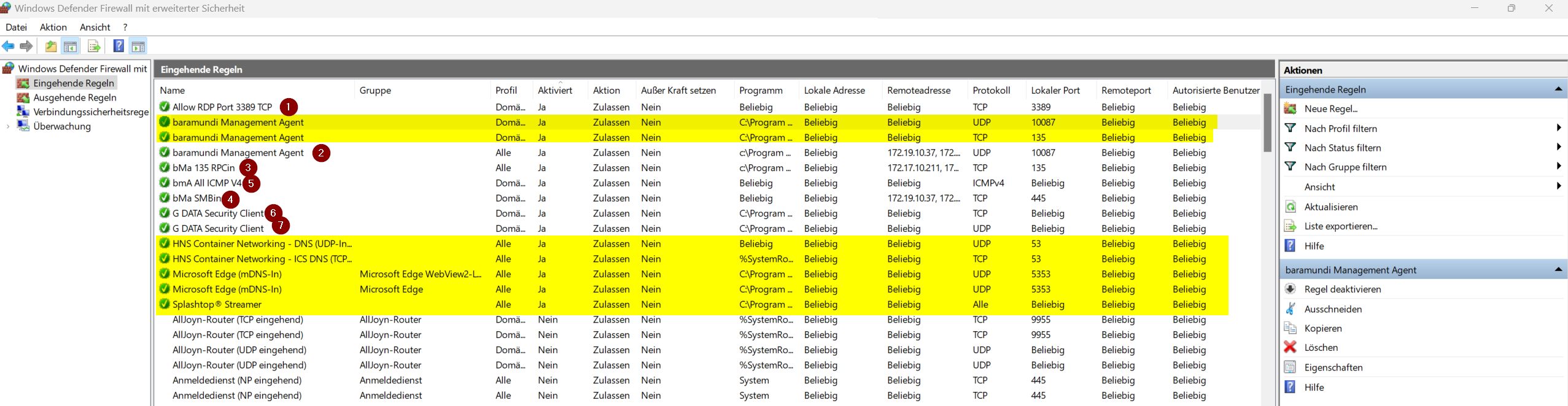

Es existieren dann noch 4 zusätzliche GPOs, die jeweils verschiedene eigehende Regeln erlauben. Diese Regeln sind im folgenden Screenshot durch Nummern gekennzeichnet. die Gelb markierten Regeln sind willkürlich am Client aktiv worden, bzw. waren alte lokale Regeln

Meine Erwartung an den getätigten Einstellungen wäre eigentlich, dass vorhanden Regeln, also lokale Regeln, durch setzen der GPOs deaktiviert werden. Nun ist es aber so, dass z.B. an meinem Testrechner irgendwelche Programme, oder Micsorosoft selbst, einfach wieder Regeln hinzufügen bzw. auf aktiviert setzen. Erst heute wieder gesehen dass auf einmal Edge 2 Regeln hinzufügt. Ich will dieses Verhalten nicht.

Habe ich da einen Denkfehler oder irgendwo einen Haken vergessen? Muss ich erst alle lokalen Regeln manuell löschen, damit es mit den GPOs richtig funktioniert

bin gerade sehr frustriert, da die Defender Firewall macht was sie will. Hintergrund:

Eine GPO schaltet die im Domänenprofil die FW an und steht eingehend auf "Alle blockieren"

Es existieren dann noch 4 zusätzliche GPOs, die jeweils verschiedene eigehende Regeln erlauben. Diese Regeln sind im folgenden Screenshot durch Nummern gekennzeichnet. die Gelb markierten Regeln sind willkürlich am Client aktiv worden, bzw. waren alte lokale Regeln

Meine Erwartung an den getätigten Einstellungen wäre eigentlich, dass vorhanden Regeln, also lokale Regeln, durch setzen der GPOs deaktiviert werden. Nun ist es aber so, dass z.B. an meinem Testrechner irgendwelche Programme, oder Micsorosoft selbst, einfach wieder Regeln hinzufügen bzw. auf aktiviert setzen. Erst heute wieder gesehen dass auf einmal Edge 2 Regeln hinzufügt. Ich will dieses Verhalten nicht.

Habe ich da einen Denkfehler oder irgendwo einen Haken vergessen? Muss ich erst alle lokalen Regeln manuell löschen, damit es mit den GPOs richtig funktioniert

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 41382064199

Url: https://administrator.de/forum/defender-firewall-laesst-sich-nicht-korrekt-ueber-gpo-steuern-41382064199.html

Ausgedruckt am: 17.07.2025 um 16:07 Uhr

12 Kommentare

Neuester Kommentar

Zitat von @katja56:

Erst heute wieder gesehen dass auf einmal Edge 2 Regeln hinzufügt. Ich will dieses Verhalten nicht.

IMHO musst du dann auf Microsoft-Produkte verzichten. Microsoft braucht halt eingehende Verbindungen für Updates und Schmonz und lässt da eben immer wieder was durch.Erst heute wieder gesehen dass auf einmal Edge 2 Regeln hinzufügt. Ich will dieses Verhalten nicht.

Ich kann auch falsch liegen und das ist ein Fehler bei dir, aber ich denke ohne separate Firewall wirst du da immer was geöffnet haben. Weil ich kann mir vorstellen dass die Defender Firewall solche Dingers durchlässt, ohne tatsächlich Regeln anzulegen.

Was wäre denn dein Vorschlag?

Man prüft, ob das Regelwerk tut, was es soll. Wenn Du nicht weißt, wie, dann hast Du noch einigen Lernbedarf und das Auslegen von Microsoft-Sprech sollte da die kleinste Sorge sein. Nicht übelnehmen, bitte Mit Telnet oder psping learn.microsoft.com/en-us/sysinternals/downloads/psping kannst Du sehen, ob z.B. Port 53 von außen erreichbar ist. Vorher prüfst du natürlich am Server, ob er überhaupt auf 53 lauscht:

netstat -ano | findstr /c:":53"

Das soll nicht überheblich verstanden werden - dazu gab's den Smiley. Und ich sage nicht, dass Du nichts weißt. Auch weiß ich, dass man in Foren ist, um zu fragen und sein Wissen zu erweitern - ich frage ja selbst andauernd hier Dinge.

Wenn nichts Vergleichbares kommt, dann wird da auch nicht gelauscht. Wird gelauscht, kannst Du mittels des zweiten genannten Befehls von extern prüfen, ob der Port erreichbar ist. Beispieloutput (zu unserem DC, der auf TCP53 lauscht):

Wenn der Port durch die Firewall geschlossen wäre, käme (im Beispiel hier mit dem RDP-Port des DCs):

Meine Frage an dich war so gemeint, wie ich testen könnte, ob der Port 53 in der jetzigen Konfiguration tatsächlich Anfragen annimmt von extern

Das habe ich doch beantwortet: mit netstat schauen, ob auf 53 gelauscht wird. Beispieloutput von dem Befehl oben wäre:TCP 192.168.xxx.xxx:53 0.0.0.0:0 LISTENINGpsping mydc:53

Connecting to 192.168.xxx.xxx:53 (warmup): from meineIP:58619: 0.60msConnecting to 192.168.xxx.xxx:3389 (warmup): from 0.0.0.0:1586:

Dieser Vorgang wurde wegen Zeitüberschreitung zurückgegeben

Hallo,

Lade dir mal den Kabelhai Kabelhai und schaue dir an was genau auf dein Kabel passiert. Bedenke aber dabei wie ein Netzwerk grundsätzlich funktioniert und warum du hilfsmittel brauchst (Port Mirror am Switch). Es kein COAX Kabel mehr sondern es sind geschaltete Punkt-zu-Punkt Verbindungen (Switch eben) varonis.com/de/blog/verwendung-von-wireshark hilft dir dein Netzwerk anzuschauen. Es kommt nicht darauf an aussen an der Leitung zu schauen, sondern was auf den Kupferadern bzw. Glasfasern an Daten transportiert werden. Und dann macht der Defender auch wieder sinn oder nicht, nur das du das dann prüfen und schwarz auf weiss belegen kannst.

Gruss,

Peter

Zitat von @katja56:

ansonsten setz ich mich jetzt 1 Woche hin und büffel Defender

Defender zu kennen und zu beherschen ist nur ein KlitzeKleine Teil des nötigen Wissens um zu Verstehen wie MS Tickt und handelt, sprich was die Programmieren und was teils als Bulls... gemacht wird. Hinzukommt das wenn due wie ein echte Ami denken würdest, wäre es alles Gold und Platin, für uns in DE als De...er ist oftmals nix nachvollziehbar. Abstraktes Beispiel: Du bist besitzer einer Bus Rep. Werkstatt. Du kündigst einen Mitarbeiter. In En geht der sofort nachdem er sein Restlohn erhalten hat. Er Nimmt den grossen Waagenheber auch mit da es seiner war. Sein genutztes Werkzeug liegt auf der Werkbank, aber es ist nur verrostetes und vergammeletes Werkzeug. In seiner Werkzeugtasche ist alles von HAZET und glänzt. Nun, du bist inhaber einer Firma in EN, nicht in DE. In DE undenckbar, in USA haben gar Polizisten Alle Private Waffen und Uniformen. Selbst in ES ist es anders als hier in DE. Datenschutz wie in DE bzw. Europa kennt MS nur vom hörensagen und kümmern sich nicht drum, ausser ein Amerikanisches Gericht zwingt die.Lade dir mal den Kabelhai Kabelhai und schaue dir an was genau auf dein Kabel passiert. Bedenke aber dabei wie ein Netzwerk grundsätzlich funktioniert und warum du hilfsmittel brauchst (Port Mirror am Switch). Es kein COAX Kabel mehr sondern es sind geschaltete Punkt-zu-Punkt Verbindungen (Switch eben) varonis.com/de/blog/verwendung-von-wireshark hilft dir dein Netzwerk anzuschauen. Es kommt nicht darauf an aussen an der Leitung zu schauen, sondern was auf den Kupferadern bzw. Glasfasern an Daten transportiert werden. Und dann macht der Defender auch wieder sinn oder nicht, nur das du das dann prüfen und schwarz auf weiss belegen kannst.

Gruss,

Peter

also Meine Meinung zum Thema.

Am Client existieren vorgefertigte Rules, kann man sehen wenn man sichs am client anschaut.

Wenn man per GPO regeln definiert kann man additionale regeln hinzufügen. diese nehmen aber keinen einfluss auf die regeln die schon am client existieren.

Diese kommen teils von MS und teils wenn man software installiert werden additionale rules hier hinterlegt.

hab mir bisher keinen kopf gemacht gehabt die standard rules zu deaktivieren, da es meist ausgehende rules vom client zu X sind, um sich z.B. Updates zu holen, oder nen Ping rauswärts zu machen etc...

Daher mach halt nen portscann auf den client und check was wirklich offen ist.

oder "suche" nach der thematik wie man alle standard rules da deaktivierten kann, wobei dann garantiert irgendwas nicht mehr laufen wird was dir dann kopfschmerzen verursachen wird

EDIT:

hier schon mal was in die richtung geht:

windowspro.de/wolfgang-sommergut/firewall-regeln-ueber-gruppenri ...

und ggf. per Powershell Existierende Rules bearbeiten/auslesen sonst was:

learn.microsoft.com/en-us/windows/security/operating-system-secu ...

und

Hier z.b. kann man bestimmt auslesen mit Get-NetFirewallRule, anahand des Display namen dann mit Set-NetFirewallRule dann die Rule deaktivieren oder so... und mit IF / Else quasi alle ausser deine deaktivieren...

da das ganze dynmisch sein kann, also existierende Rules musst du das per Script dann steuern...

aber nochmal ich rate davon ab da zu fummeln, hab grad bei mir gesehen, diverse Applikationen legen da eigene rules fest, z.B. bei uns der Virenscanner usw... am ende klappen irgendwelche update oder sonstiges nicht mehr....

Andere Apps wie Browser, Edge, Firefox, Chrome, dann Warenwirtschaftssystem, usw.. usf...

Am Client existieren vorgefertigte Rules, kann man sehen wenn man sichs am client anschaut.

Wenn man per GPO regeln definiert kann man additionale regeln hinzufügen. diese nehmen aber keinen einfluss auf die regeln die schon am client existieren.

Diese kommen teils von MS und teils wenn man software installiert werden additionale rules hier hinterlegt.

hab mir bisher keinen kopf gemacht gehabt die standard rules zu deaktivieren, da es meist ausgehende rules vom client zu X sind, um sich z.B. Updates zu holen, oder nen Ping rauswärts zu machen etc...

Daher mach halt nen portscann auf den client und check was wirklich offen ist.

oder "suche" nach der thematik wie man alle standard rules da deaktivierten kann, wobei dann garantiert irgendwas nicht mehr laufen wird was dir dann kopfschmerzen verursachen wird

EDIT:

hier schon mal was in die richtung geht:

windowspro.de/wolfgang-sommergut/firewall-regeln-ueber-gruppenri ...

und ggf. per Powershell Existierende Rules bearbeiten/auslesen sonst was:

learn.microsoft.com/en-us/windows/security/operating-system-secu ...

Get-NetFirewallRuleSet-NetFirewallRuleHier z.b. kann man bestimmt auslesen mit Get-NetFirewallRule, anahand des Display namen dann mit Set-NetFirewallRule dann die Rule deaktivieren oder so... und mit IF / Else quasi alle ausser deine deaktivieren...

da das ganze dynmisch sein kann, also existierende Rules musst du das per Script dann steuern...

aber nochmal ich rate davon ab da zu fummeln, hab grad bei mir gesehen, diverse Applikationen legen da eigene rules fest, z.B. bei uns der Virenscanner usw... am ende klappen irgendwelche update oder sonstiges nicht mehr....

Andere Apps wie Browser, Edge, Firefox, Chrome, dann Warenwirtschaftssystem, usw.. usf...