Defender Firewall logging klappt nicht

Hi,

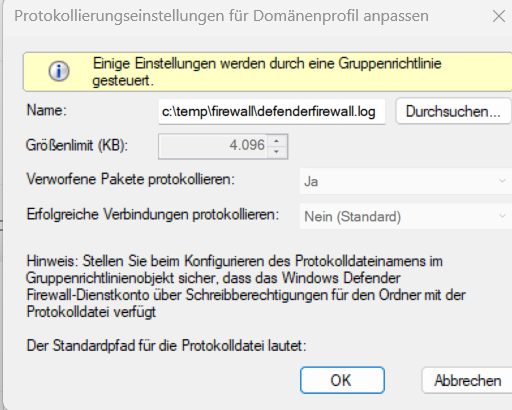

haben da sein GPO erstellt, dass folgende Logging Einstellung macht:

Nur ist es so, dass auf keinem der Clients dieses Log vorhanden ist. Wir müssten da was debuggen, aber ohne Log schwierig.

Hat jemand eine Idee, warum das Log nicht angelegt wird?

haben da sein GPO erstellt, dass folgende Logging Einstellung macht:

Nur ist es so, dass auf keinem der Clients dieses Log vorhanden ist. Wir müssten da was debuggen, aber ohne Log schwierig.

Hat jemand eine Idee, warum das Log nicht angelegt wird?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1843517022

Url: https://administrator.de/forum/defender-firewall-logging-klappt-nicht-1843517022.html

Ausgedruckt am: 08.07.2025 um 11:07 Uhr

8 Kommentare

Neuester Kommentar

gpresult liefert positiv zurück?

der testrechner läuft ohne probleme? (sfc scan, ntp, dns)

schon mal ein anderes Verzeichnis probiert?

Was sagt gpedit.msc am Client?

Was sagt das Ereignisprotokoll unter %SystemRoot%\System32\Winevt\Logs\Microsoft-Windows-Windows Firewall With Advanced Security%4Firewall.evtx ?

findest du in regedit den Pfad irgendwo?

probier doch mal C:\log\fwlog.bla und spiel mit den berechtigungen..

der testrechner läuft ohne probleme? (sfc scan, ntp, dns)

schon mal ein anderes Verzeichnis probiert?

Was sagt gpedit.msc am Client?

Was sagt das Ereignisprotokoll unter %SystemRoot%\System32\Winevt\Logs\Microsoft-Windows-Windows Firewall With Advanced Security%4Firewall.evtx ?

findest du in regedit den Pfad irgendwo?

probier doch mal C:\log\fwlog.bla und spiel mit den berechtigungen..

@katja56

das ist wirklich seltsam, schalte ich die gpo aktiv und gehe am client per gpedit.msc in die lokalen Sicherheitseinstellungen steht die auf unkonfiguriert!!!

Gehe ich am gleichen client in die Einstellungen der Firewall selbst, sind alle Werte aus der gpo da und können nicht verändert werden also wie es sein soll..

Das Logilfe wird wie du beschrieben hast auch bei mir nicht angelegt.

Hier steht dazu so eine pseudoantwort:

answers.microsoft.com/en-us/windows/forum/all/system32logfilesfi ...

Vielleicht benutzen wir die gleiche veraltete admx Vorlage für die gpo!?

PS: ich kann am client auch keinen Hinweis im Protkoll darauf finden

Wenn ich am Client die Protokollierung nochmal einschalte funktioniert es:

powershell: Set-NetFirewallProfile -Profile Domain -LogBlocked True

das ist wirklich seltsam, schalte ich die gpo aktiv und gehe am client per gpedit.msc in die lokalen Sicherheitseinstellungen steht die auf unkonfiguriert!!!

Gehe ich am gleichen client in die Einstellungen der Firewall selbst, sind alle Werte aus der gpo da und können nicht verändert werden also wie es sein soll..

Das Logilfe wird wie du beschrieben hast auch bei mir nicht angelegt.

Hier steht dazu so eine pseudoantwort:

answers.microsoft.com/en-us/windows/forum/all/system32logfilesfi ...

Vielleicht benutzen wir die gleiche veraltete admx Vorlage für die gpo!?

PS: ich kann am client auch keinen Hinweis im Protkoll darauf finden

Wenn ich am Client die Protokollierung nochmal einschalte funktioniert es:

powershell: Set-NetFirewallProfile -Profile Domain -LogBlocked True

Moin,

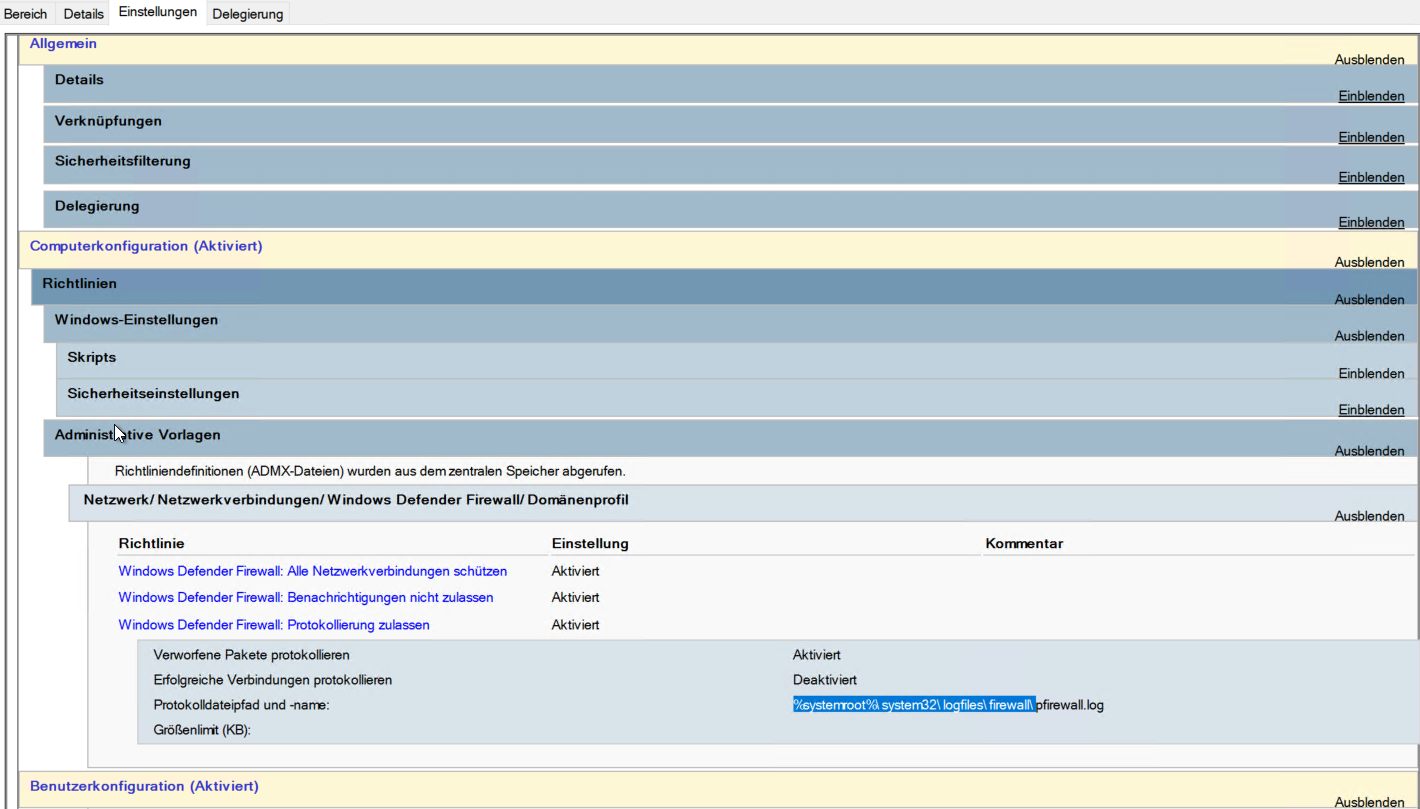

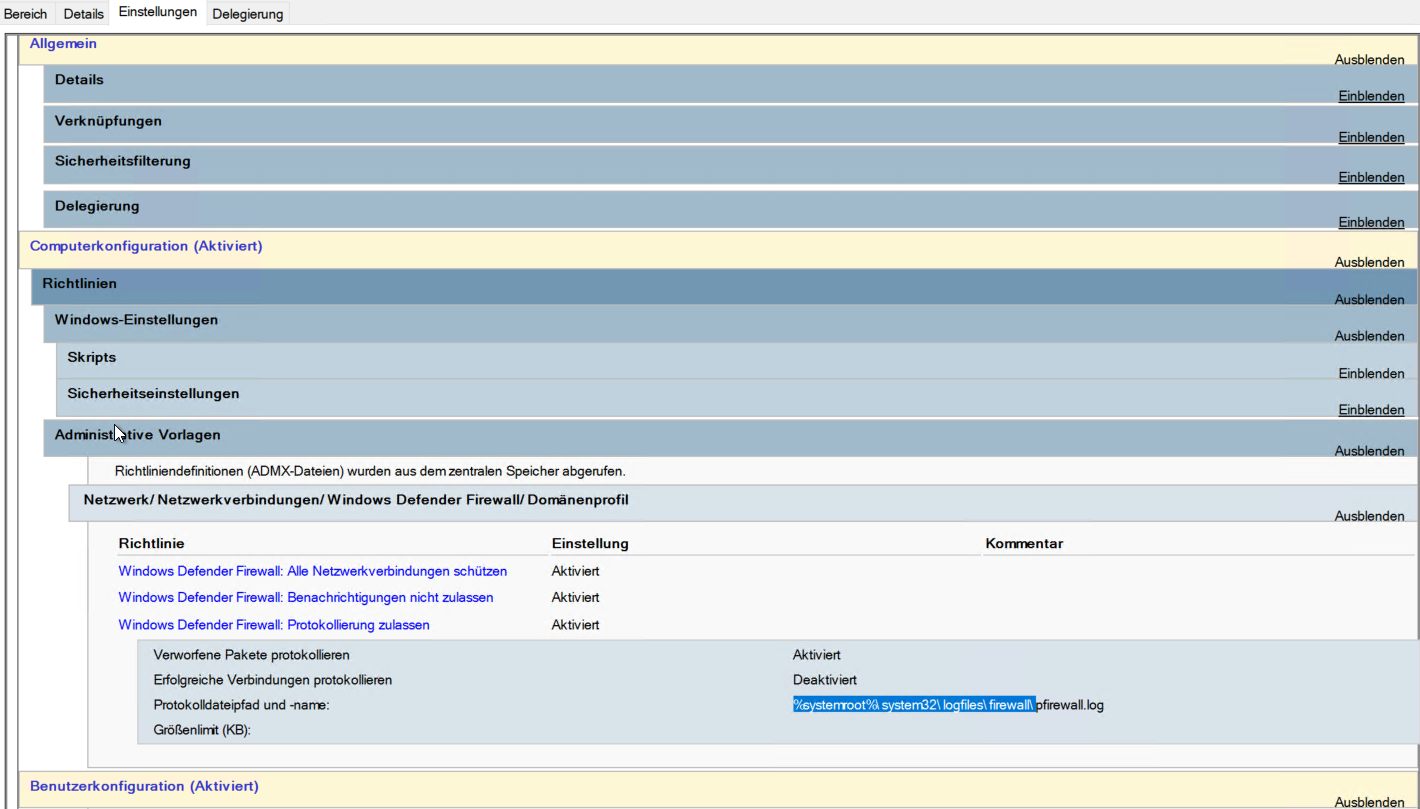

In der die Lösung Eures Problems steht.

Works as designed. Wie schon in dem Artikel, den Du als Pseudoantwort bezeichnest, steht:

Habt Ihr diese Optionen in den GPOs gesetzt?

Liebe Grüße

Erik

Zitat von @user217:

Das Logilfe wird wie du beschrieben hast auch bei mir nicht angelegt.

Hier steht dazu so eine pseudoantwort:

answers.microsoft.com/en-us/windows/forum/all/system32logfilesfi ...

Das Logilfe wird wie du beschrieben hast auch bei mir nicht angelegt.

Hier steht dazu so eine pseudoantwort:

answers.microsoft.com/en-us/windows/forum/all/system32logfilesfi ...

In der die Lösung Eures Problems steht.

Wenn ich am Client die Protokollierung nochmal einschalte funktioniert es:

powershell: Set-NetFirewallProfile -Profile Domain -LogBlocked True

powershell: Set-NetFirewallProfile -Profile Domain -LogBlocked True

Works as designed. Wie schon in dem Artikel, den Du als Pseudoantwort bezeichnest, steht:

In addition, please take note that no logging occurs until you set one of following two options:

To create a log entry when Windows Defender Firewall drops an incoming network packet, change Log dropped packets to Yes.

To create a log entry when Windows Defender Firewall allows an inbound connection, change Log successful connections to Yes

To create a log entry when Windows Defender Firewall drops an incoming network packet, change Log dropped packets to Yes.

To create a log entry when Windows Defender Firewall allows an inbound connection, change Log successful connections to Yes

Habt Ihr diese Optionen in den GPOs gesetzt?

Liebe Grüße

Erik

@erik

falsch, er schreibt wenn man es manuell konfigurieren will.. was hier nicht zur debatte stand...

Wenn ich eine gpo setze die ein Protokoll schreibt, gehe ich zumindest schon auch wie katja davon aus das dies auch angelegt wird.

Dann erklär der Katja doch bitte mal gleich noch wie sie das per gpo aktivieren kann ohne am client per powershell..

falsch, er schreibt wenn man es manuell konfigurieren will.. was hier nicht zur debatte stand...

Wenn ich eine gpo setze die ein Protokoll schreibt, gehe ich zumindest schon auch wie katja davon aus das dies auch angelegt wird.

Dann erklär der Katja doch bitte mal gleich noch wie sie das per gpo aktivieren kann ohne am client per powershell..