DNS nutzen über Wireguard (piVPN)

Hallo,

ich habe bei mir zu Hause einen Raspberry Pi 4 mit piVPN installiert (Wireguard) und eine Client Config für meinen Laptop erstellt. Die VPN Verbindung funktioniert auch wunderbar, ich kann sämtliche Sachen nutzen von unterwegs.

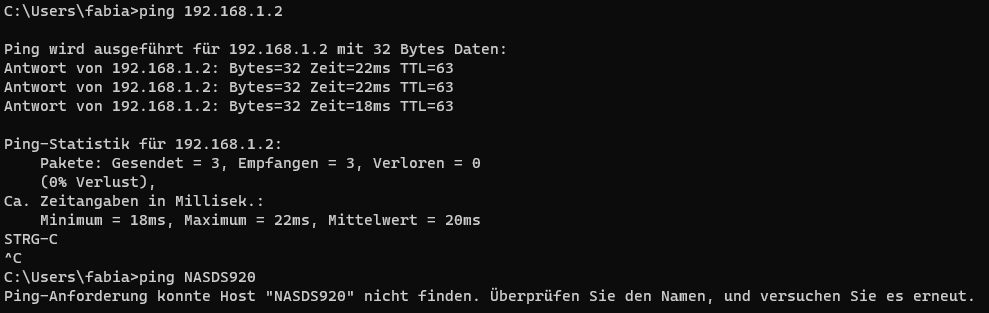

Pings funktionieren auch wunderbar - allerdings nur wenn ich die IP eingebe - z. B. 192.168.1.2 für meine DS920+

Nun habe ich aber ein Netzlaufwerk auf meinem Laptop, welches mich im heimischen LAN über \\NASDS920\home auf meinen freigegebenen Ordner bringt.

Von Unterwegs kann ich das über VPN nicht nutzen, da geht es nur wenn ich das Laufwerk neu anlege über \\192.168.1.2\home

Bisher hatte ich mir geholfen und unter C:\Windows\system32\drivers\etc die Host-Datei gefüttert mit der Auflösung

192.168.1.2 NASDS920

Nehme ich das raus, gehts nicht mehr.

In der WG Config File für den Laptop ist unter DNS

dns = 192.168.1.1

eingetragen (Das ist meine FB7590 - wo auch die DS920+ hinterlegt ist mit dem Namen NASDS920)

Hat jemand ne Idee?

ich habe bei mir zu Hause einen Raspberry Pi 4 mit piVPN installiert (Wireguard) und eine Client Config für meinen Laptop erstellt. Die VPN Verbindung funktioniert auch wunderbar, ich kann sämtliche Sachen nutzen von unterwegs.

Pings funktionieren auch wunderbar - allerdings nur wenn ich die IP eingebe - z. B. 192.168.1.2 für meine DS920+

Nun habe ich aber ein Netzlaufwerk auf meinem Laptop, welches mich im heimischen LAN über \\NASDS920\home auf meinen freigegebenen Ordner bringt.

Von Unterwegs kann ich das über VPN nicht nutzen, da geht es nur wenn ich das Laufwerk neu anlege über \\192.168.1.2\home

Bisher hatte ich mir geholfen und unter C:\Windows\system32\drivers\etc die Host-Datei gefüttert mit der Auflösung

192.168.1.2 NASDS920

Nehme ich das raus, gehts nicht mehr.

In der WG Config File für den Laptop ist unter DNS

dns = 192.168.1.1

eingetragen (Das ist meine FB7590 - wo auch die DS920+ hinterlegt ist mit dem Namen NASDS920)

Hat jemand ne Idee?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6646931871

Url: https://administrator.de/forum/dns-nutzen-ueber-wireguard-pivpn-6646931871.html

Ausgedruckt am: 06.07.2025 um 14:07 Uhr

27 Kommentare

Neuester Kommentar

Die Lösung ist realtiv einfach und du hast sie ja auch schon selber richtig umgesetzt:

Trage einfach dein NAS statisch in die hosts und/oder lmhosts Datei auf deinem Laptop ein.

Siehe dazu auch HIER.

Die hosts Datei hat immer Priorität bei der DNS Namensauflösung. Damit ist dann auch eine mobile Nutzung problemlos möglich.

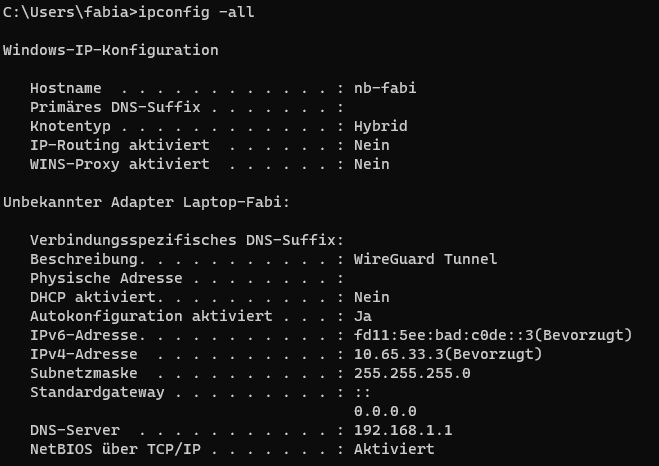

Welcher DNS Server bei aktivem Tunnel benutzt wird zeigt dir immer das Kommando ipconfig -all auf einem Winblows Client.

Die andere Option ist mit der Aktivierung des VPN Tunnels automatisch einen DNS Server an den WG Client zu übergeben. Hast du ja auch schon angesprochen.

Das geschieht durch das "DNS = <ip_addresse_DNS>" kommando im WG Clientsetup. (Siehe dazu auch hier)

Das ist aber nur dann sinnvoll wenn du einen internen DNS Server betreibst der auch lokale DNS Namen auflösen kann.

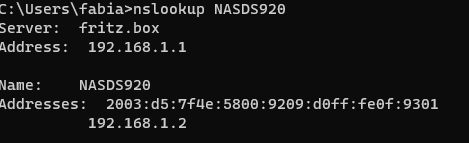

Du kannst das prüfen wenn du bei aktivem VPN Tunnel mit dem Kommando nslookup NASDS920 eingibst. Die Ausgabe ziegt dir welcher DNS Server befragt wird und die IP dazu.

In sofern ist die erste Variante oben einfacher umzusetzen und auch universeller.

Letztlich stellt sich aber auch die Frage warum du die zusätzliche und völlig überflüssige Frickelei mit dem RasPi VPN machst wenn deine 7590 FritzBox all das auch alleine kann. Und das sogar noch mit 2 VPN Optionen zur Wahl: IPsec und Wireguard.

Trage einfach dein NAS statisch in die hosts und/oder lmhosts Datei auf deinem Laptop ein.

Siehe dazu auch HIER.

Die hosts Datei hat immer Priorität bei der DNS Namensauflösung. Damit ist dann auch eine mobile Nutzung problemlos möglich.

Nehme ich das raus, gehts nicht mehr.

Logisch und wenig verwunderlich, denn dann fragt dein Client vermutlich einen öffentlichen DNS Server und der kann unmöglich einen lokalen Hostnamen wie NASDS920.fritz.box auflösen.Welcher DNS Server bei aktivem Tunnel benutzt wird zeigt dir immer das Kommando ipconfig -all auf einem Winblows Client.

Die andere Option ist mit der Aktivierung des VPN Tunnels automatisch einen DNS Server an den WG Client zu übergeben. Hast du ja auch schon angesprochen.

Das geschieht durch das "DNS = <ip_addresse_DNS>" kommando im WG Clientsetup. (Siehe dazu auch hier)

Das ist aber nur dann sinnvoll wenn du einen internen DNS Server betreibst der auch lokale DNS Namen auflösen kann.

Du kannst das prüfen wenn du bei aktivem VPN Tunnel mit dem Kommando nslookup NASDS920 eingibst. Die Ausgabe ziegt dir welcher DNS Server befragt wird und die IP dazu.

In sofern ist die erste Variante oben einfacher umzusetzen und auch universeller.

Letztlich stellt sich aber auch die Frage warum du die zusätzliche und völlig überflüssige Frickelei mit dem RasPi VPN machst wenn deine 7590 FritzBox all das auch alleine kann. Und das sogar noch mit 2 VPN Optionen zur Wahl: IPsec und Wireguard.

Pings bringen diese Ausgabe:

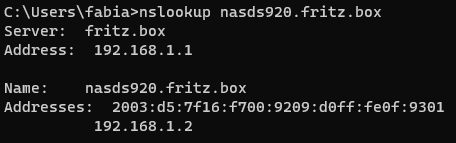

Viel wichtiger und sinnvoller wäre ja mal die Ausgabe von ping nasds920 oder besser noch ping nasds920.fritz.box !!der Raspi ist performanter als die FritzBox

Ist dein Internet Zugang denn schneller als 150Mbit/s ?heise.de/news/Beta-Firmware-fuer-Fritzbox-7590-Krasse-VPN-Beschl ...

OK, dann macht der RasPi natürlich Sinn. Es sei denn die 500 Mbit/s sind eine Kabel TV Internet Anbindung wo man sich bekanntlich die letzte Meile geshared mit Tausenden von anderen Nutzern in der Bandbreite teilen muss.

und die Ping Ausgabe von nasds920 ist ganz unten auf dem letzten Screenshot

Leider nein bzw. nicht vollständig. Der Ping auf die TLD ping nasds920.fritz.box fehlt! Wenn dein VPN Client das nicht automatisch anhängt kann die FB es vermutlich ohne TLD nicht auflösen.

Glückwunsch 👏👍

Bedenke das mit der Gateway Redirect Konfig (Allowed IPs: 0.0.0.0/0) sämtlicher, auch lokaler Traffic in den Tunnel geht und den Tunnel performancetechnisch ziemlich belastet. Es ist meist besser mit Split Tunneling zu arbeiten so das nur relevanzer remoter Traffic in den Tunnel geht. Es sei denn du willst alles dediziert in den Tunnel routen.

Bedenke das mit der Gateway Redirect Konfig (Allowed IPs: 0.0.0.0/0) sämtlicher, auch lokaler Traffic in den Tunnel geht und den Tunnel performancetechnisch ziemlich belastet. Es ist meist besser mit Split Tunneling zu arbeiten so das nur relevanzer remoter Traffic in den Tunnel geht. Es sei denn du willst alles dediziert in den Tunnel routen.

Zitat von @fmeyer84:

OK, wie kann ich aber das von dir angesprochene Problem noch Lösen mit den Allowed IP 0.0.0.0?

OK, wie kann ich aber das von dir angesprochene Problem noch Lösen mit den Allowed IP 0.0.0.0?

Na die AllowedIPs nur auf die Subnetze setzen die man erreichen können soll, dann werden auch nur Routen zu diesen Netzen gesetzt und kein GW Redirect.

Logisch. Dafür gibt es die AllowedIPs ja  .

.

OK, wie kann ich aber das von dir angesprochene Problem noch Lösen mit den Allowed IP

Einfach mal das Tutorial dazu lesen! Merkzettel: VPN Installation mit Wireguard

Was mich nur wundert, wenn ich die voreingestellte Tunneladresse auf 192.168.2.0/24 ändere

Das kann ja auch nicht gehen, denn dein Tunnelnetz ist ja das 10.247.15.0 /24 Netz. Das wäre völlig sinnfrei eine Tunneladresse aus einem völlig fremden IP Netz einzustellen.OK, dies gilt für eine saubere und Standard konforme klassische Wireguard Konfiguration.

Warum man für so einen simplen und banalen 8 Zeiler eine völlig überflüssige Software installiert weisst wohl nur du selber. Das ist im nano Text Editor in 5 Minuten per Hand eingetippt...aber egal.

Wenn es eine Konfig ist die für eine FritzBox als WG Server gedacht ist kannst du eine solche "normale" Konfig NICHT verwenden weil AVM eine etwas "spezielle" und proprietäre Konfig nutzt die WG so nicht vorsieht.

Hier muss eine 2te Tunneladresse konfiguriert werden aus dem lokalen FB LAN die NICHT in Benutzung ist.

wenn ich die voreingestellte Tunneladresse auf 192.168.2.0/24 ändere

Das wäre auch völliger Quatsch, denn du hast hier eine Netzwerk Adresse verwendet die keine Host IP Adresse ist und man deshalb auch nicht verwenden kann. Bei einer Netzwerk Adresse sind die Hostbits alle auf 0 gesetzt. Das ist bekanntlich keine gültige IP Adresse.Wie man den RasPi korrekt für die Anbindung an einen FritzBox Wireguard Server konfiguriert erklärt dir dieser Heise Artikel im Detail!

Weil die bei AVM einen an der Klatsche haben und mal wieder außer der Reihe tanzen und bei ihrer Implementierung kein Transfernetz verwenden wie es bei Wireguard in der Regel üblich ist.

Frittengemüse mit Beigeschmack eben.