DNS Weiterleitung Zeitüberschreitung Windows Server

Hello liebe IT-Gemeinde!

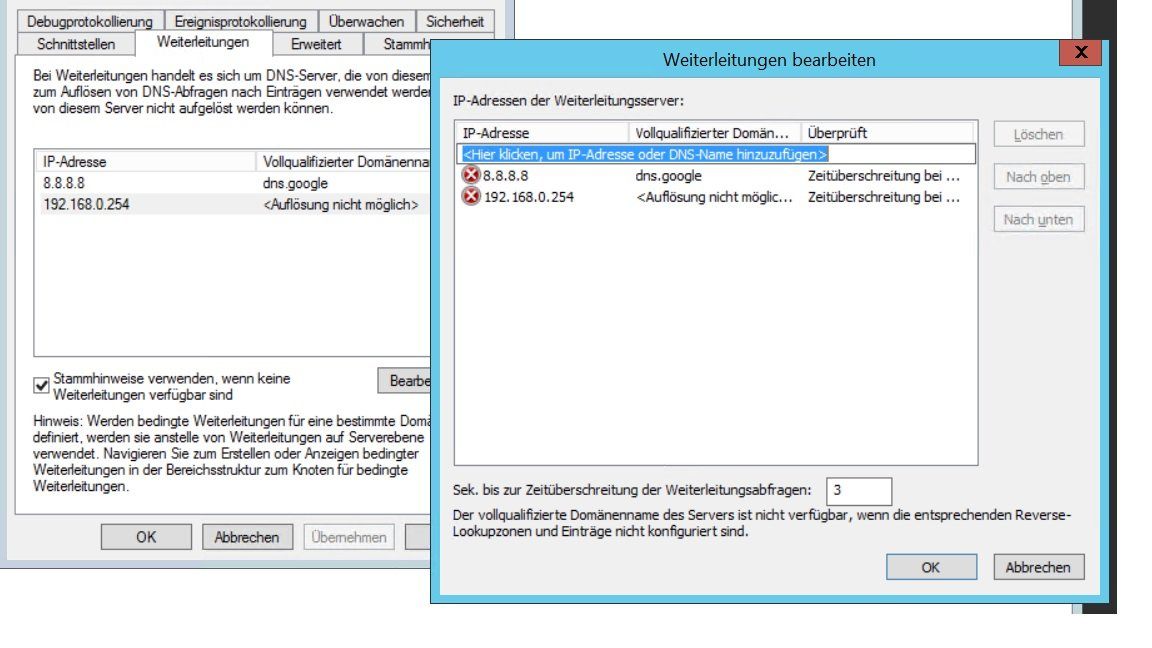

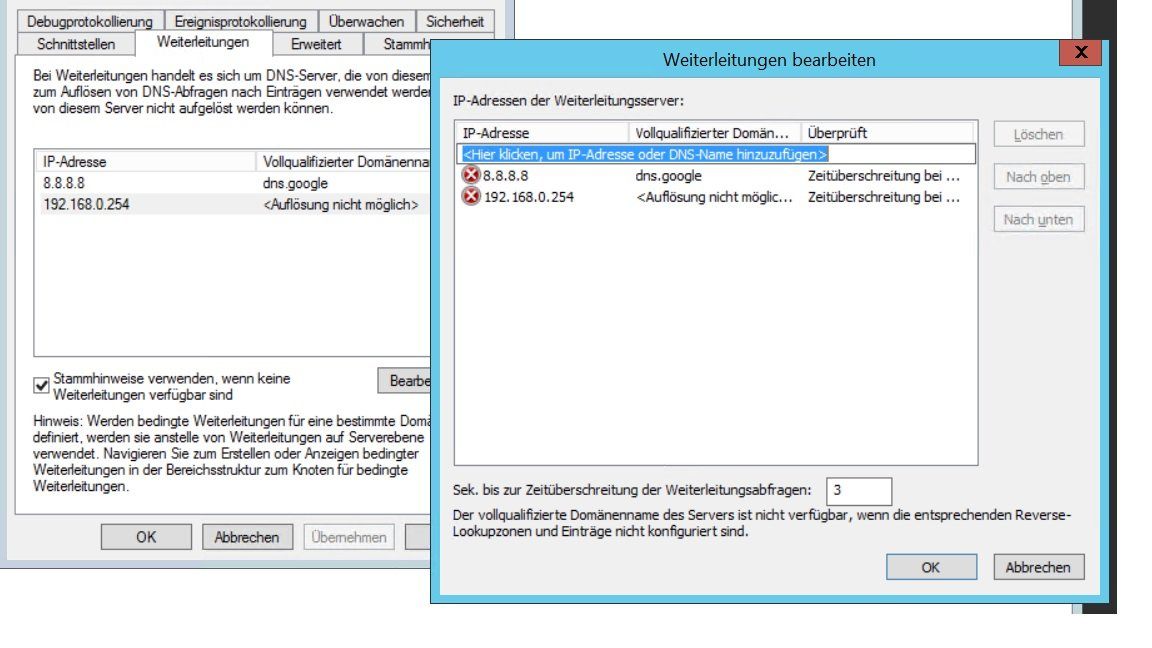

Ich bekomme bei einigen Servern, nicht bei allen, die Verwehrung der Auflösung und die saubere Verwendung anderer DNS-Forwardern. Siehe Screenshot, Windows Server 2012 R2.

Was kann ich hier prüfen bzw. was kann die Ursache für dieses Phänomen sein?

Bin für jede Idee offen.

Was habe ich bereits getan?

Perimeter-Firewall geprüft ob hier irgendwelche Regeln bestehen, welche dieses Verhalten auslösen. Keine gefunden bzw. fehlt mir hier auch der Background was von wo nach wo blockiert werden könnte, da ja die Auflösung direkt von dem Server weg ja funktioniert.

MFG

Rob

Ich bekomme bei einigen Servern, nicht bei allen, die Verwehrung der Auflösung und die saubere Verwendung anderer DNS-Forwardern. Siehe Screenshot, Windows Server 2012 R2.

Was kann ich hier prüfen bzw. was kann die Ursache für dieses Phänomen sein?

Bin für jede Idee offen.

Was habe ich bereits getan?

Perimeter-Firewall geprüft ob hier irgendwelche Regeln bestehen, welche dieses Verhalten auslösen. Keine gefunden bzw. fehlt mir hier auch der Background was von wo nach wo blockiert werden könnte, da ja die Auflösung direkt von dem Server weg ja funktioniert.

MFG

Rob

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 667371

Url: https://administrator.de/forum/dns-weiterleitung-zeitueberschreitung-windows-server-667371.html

Ausgedruckt am: 18.07.2025 um 03:07 Uhr

14 Kommentare

Neuester Kommentar

Google DNS heutzutage zu verwenden machen nicht einmal mehr Dummies. Jederman weiss mittlerweile das diese davon Surf- und Verhaltensprofile erstellen und diese weltweit über Dritte vermarkten und dafür auch noch keine Steuern zahlen.

Wer also nur etwas von eigenem Datenschutz hält nutzt eine geringfügig Datenschutz freundlichere Alternative:

heise.de/newsticker/meldung/Quad9-Datenschutzfreundliche-Alterna ...

heise.de/news/Besserer-Datenschutz-fuer-Surfer-DNS-Anbieter-Quad ...

Generell sollte man bei US Dienstleistern aber Vorsicht walten lassen wegen der derzeit ungeklärten Rechtslage !

Wer also nur etwas von eigenem Datenschutz hält nutzt eine geringfügig Datenschutz freundlichere Alternative:

heise.de/newsticker/meldung/Quad9-Datenschutzfreundliche-Alterna ...

heise.de/news/Besserer-Datenschutz-fuer-Surfer-DNS-Anbieter-Quad ...

Generell sollte man bei US Dienstleistern aber Vorsicht walten lassen wegen der derzeit ungeklärten Rechtslage !

Hallo,

Ansonsten, wie @ArnoNymous schon schrieb - bei den Firewalls nicht nur auf die klassischen Firewallregeln achten, sondern auch die Protokolle der IDS-Funktion durchsehen.

Grüße

lcer

Zitat von @Tranministrator:

Hello liebe IT-Gemeinde!

Ich bekomme bei einigen Servern, nicht bei allen, die Verwehrung der Auflösung und die saubere Verwendung anderer DNS-Forwardern.

...

da ja die Auflösung direkt von dem Server weg ja funktioniert.

Der Lookup, der im DNS-MMC-SnapIn erfolgt, ist auch nur ein normaler DNS-Lookup. Ist es wirklich so, dass der Aufruf über nslookup klappt, nicht aber über das SnapIn?Hello liebe IT-Gemeinde!

Ich bekomme bei einigen Servern, nicht bei allen, die Verwehrung der Auflösung und die saubere Verwendung anderer DNS-Forwardern.

...

da ja die Auflösung direkt von dem Server weg ja funktioniert.

Ansonsten, wie @ArnoNymous schon schrieb - bei den Firewalls nicht nur auf die klassischen Firewallregeln achten, sondern auch die Protokolle der IDS-Funktion durchsehen.

Grüße

lcer