Drucken hinter Ubiquiti UDM Pro über VPN - Firewall Regeln

Hallo,

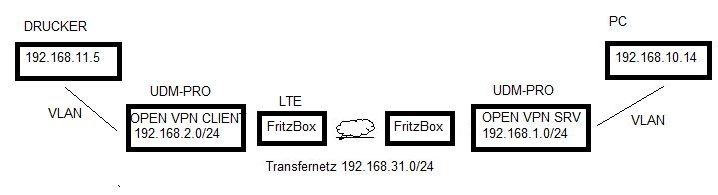

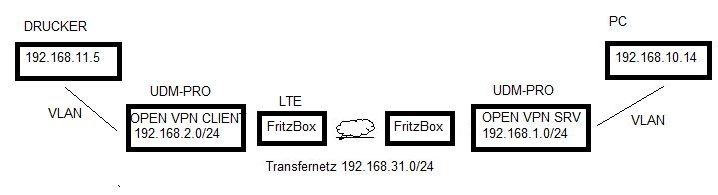

ich möchte gerne mit einem PC, welcher in einem VLAN an einer Ubiquiti UDM-Pro (OpenVPN Server) hängt, auf einen Drucker der in einem VLAN an einer anderen UDM-Pro (OpenVPN Client) hängt drucken.

Ich habe schon die ein oder anderen Firewall Regeln auf beiden UDM's erstellt, jedoch war anscheinend noch nicht die richtige dabei.

Hab das ganze so schon mit anderen Firewalls umgesetzt, bin bei den Ubiquiti UDM's nicht so bewandert.

Könnte mir jemand auf die Sprünge helfen, welche Regeln hier bei der UDM-Pro (OpenVPN Server) & UDM-Pro (OpenVPN Client anzulegen wären?

ich möchte gerne mit einem PC, welcher in einem VLAN an einer Ubiquiti UDM-Pro (OpenVPN Server) hängt, auf einen Drucker der in einem VLAN an einer anderen UDM-Pro (OpenVPN Client) hängt drucken.

Ich habe schon die ein oder anderen Firewall Regeln auf beiden UDM's erstellt, jedoch war anscheinend noch nicht die richtige dabei.

Hab das ganze so schon mit anderen Firewalls umgesetzt, bin bei den Ubiquiti UDM's nicht so bewandert.

Könnte mir jemand auf die Sprünge helfen, welche Regeln hier bei der UDM-Pro (OpenVPN Server) & UDM-Pro (OpenVPN Client anzulegen wären?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6954322797

Url: https://administrator.de/forum/drucken-hinter-ubiquiti-udm-pro-ueber-vpn-firewall-regeln-6954322797.html

Ausgedruckt am: 18.07.2025 um 05:07 Uhr

7 Kommentare

Neuester Kommentar

Als erstes die benötigten Ports zum Drucken ermitteln, Das hängt primär davon ab welches Protokoll du zum Drucken nutzt und auch vom eingesetzten Drucker. In der Regel ist das für einfaches Drucken über TCP ohne sonstigen Schnickschnack Port 9100 (TCP).

Heist dann am Ende für

Firewall UDM-Pro SRV

SOURCE: 192.168.10.14/32 SOURCEPORT: ANY DESTINATION 192.168.11.5/32 DESTINATIONPORT: 9100 PROTO: TCP

Firewall UDM-Pro CLIENT

SOURCE: 192.168.10.4/32 SOURCEPORT: ANY DESTINATION: 192.168.11.5/32 DESTINATIONPORT: 9100 PROTO: TCP

Da Firewalls heute in der Regel bis auf wenige Ausnahmen "statefull" arbeiten brauchst du natürlich keine Rückrouten anlegen, es reichen die Regeln vom Initiator zum Responder.

Natürlich vorausgesetzt es wird durchgehend transparent geroutet und nirgendwo dazwischen geNATed!

Bei Problemen einfach die Pakete step bey step verfolgen und die Logs an allen Stellen einschalten. Bei Bedarf an den Zwischenstationen Wireshark-Traces aufzeichnen schon hat sich das Thema erledigt.

Cheers briggs

Heist dann am Ende für

Firewall UDM-Pro SRV

SOURCE: 192.168.10.14/32 SOURCEPORT: ANY DESTINATION 192.168.11.5/32 DESTINATIONPORT: 9100 PROTO: TCP

Firewall UDM-Pro CLIENT

SOURCE: 192.168.10.4/32 SOURCEPORT: ANY DESTINATION: 192.168.11.5/32 DESTINATIONPORT: 9100 PROTO: TCP

Da Firewalls heute in der Regel bis auf wenige Ausnahmen "statefull" arbeiten brauchst du natürlich keine Rückrouten anlegen, es reichen die Regeln vom Initiator zum Responder.

Natürlich vorausgesetzt es wird durchgehend transparent geroutet und nirgendwo dazwischen geNATed!

Bei Problemen einfach die Pakete step bey step verfolgen und die Logs an allen Stellen einschalten. Bei Bedarf an den Zwischenstationen Wireshark-Traces aufzeichnen schon hat sich das Thema erledigt.

Cheers briggs

Zitat von @installer:

Hey Briggs,

danke dafür. Ich muss jetzt allerdings sagen das die Grafik nicht ganz richtig ist. Die UDM des OpenVPN Servers hängt hinter einer Fritzbox als Exposed Host.

Dann korrigiere sie doch bitte auch!Hey Briggs,

danke dafür. Ich muss jetzt allerdings sagen das die Grafik nicht ganz richtig ist. Die UDM des OpenVPN Servers hängt hinter einer Fritzbox als Exposed Host.

Die UDM des OpenVPN Client an einer FritzBox LTE.

Spielt keine Rolle.Gibt's bei den Regeln irgendwo die Möglichkeit eines HideNAT oder so? Kenne das so von Securepoint, PfSense ....

Entweder du NATest im VPN oder eben nicht!Wenn die VPN Server selbst die Netze innerhalb des VPN nicht NATen (Default) dann klappt da out of the box wenn du irgendwo innerhalb des VPN NATest musst du natürlich die Absender-IP in der Firewall Regel entsprechend auf die NAT-SRC IP anpassen, dir sollte dann aber klar sein das du dann nicht nur den einen Rechner zulässt sondern das ganze Netz hinter dieser IP.

Einfach mal die Firewall und NAT Grundlagen aneignen wäre dein erster Schritt!

Grundsatz lautet wie immer: Route where you can, NAT where you must.

Zitat von @installer:

... könnte es sein, das es Probleme gibt, da beide Fritzboxen wohl die selbe interne lP (192.168.178.1) haben?

Nein die sind gar nicht involviert weil das VPN ja zwischen den UDMs aufgebaut wird du nur die Netze hinter der UDM erreichen willst und die Fritten Netze nur am Portforwarding des OpenVPN-Ports beteiligt sind.... könnte es sein, das es Probleme gibt, da beide Fritzboxen wohl die selbe interne lP (192.168.178.1) haben?

Hast du den OpenVPN überhaupt als Site2Site aufgesetzt und die Routen korrekt gesetzt? Stichwort iroute

community.openvpn.net/openvpn/wiki/RoutedLans

Klingt mir nämlich verdächtig danach das du das vergessen hast.