EAP-TLS Authentifizierung in Extreme Management Center

Hallo zusammen,

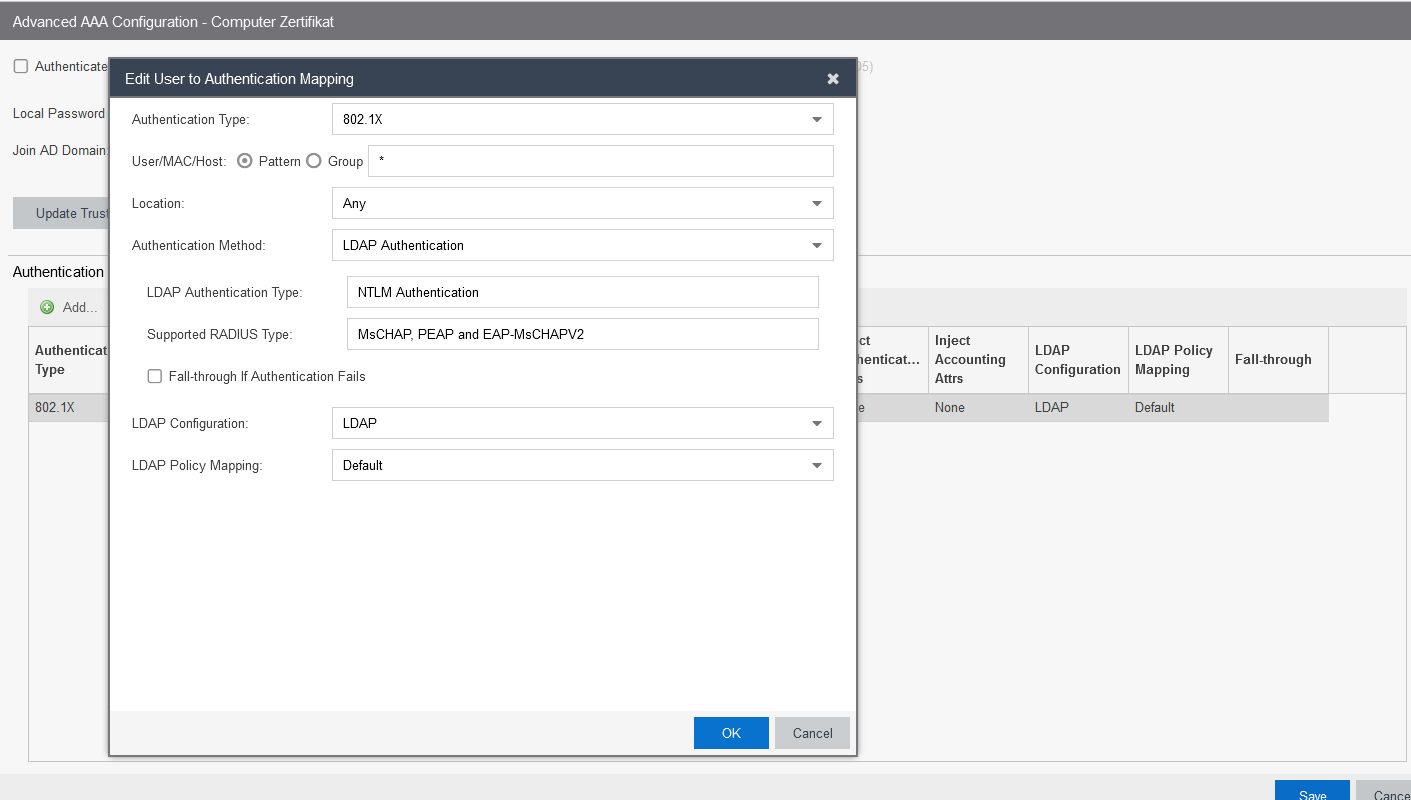

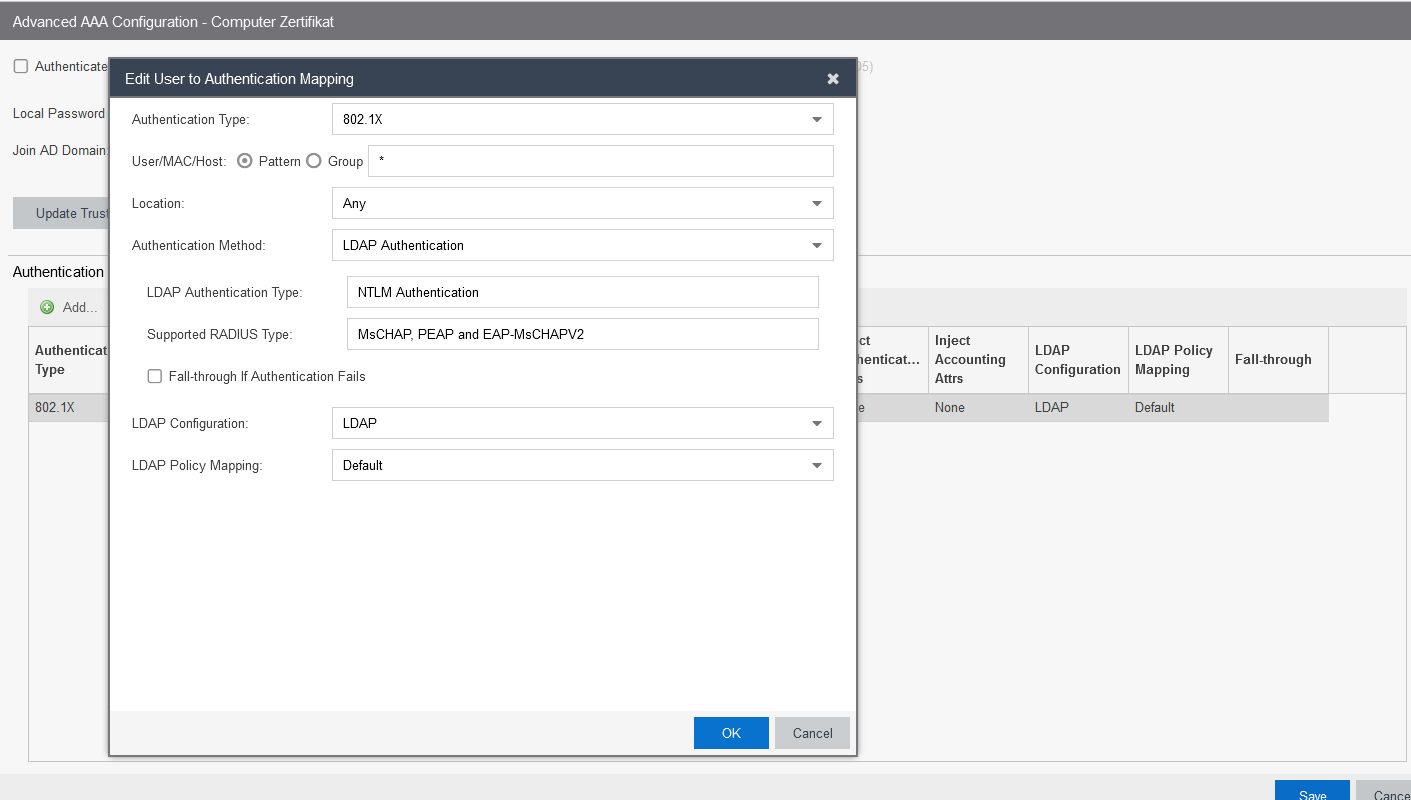

wir möchten für unser WLAN WPA3-Enterprise einführen. Die Authentifizierung soll mittels Zertifikaten laufen (EAP-TLS). Dafür haben wir eine Anleitung aus dem Internetbefolgt. Allerdings erscheint als Supported RADIUS Types nur: MSCHAP, PEAP, und EAP-MSCHAPV2. (Siehe Screenshot). Als LDAP Verbindung wurde ein Domaincontroller hinterlegt. Auf dem allerdings nicht die Root CA läuft. Die Root CA und somit auch die ausgestellten Zertifikate werden von einem anderen Server ausgestellt. Woran könnte der Fehler liegen, dass kein EAP-TLS unterstützt wird.

Das Root Zertifikat und die CRL wurden ebenfalls hinterlegt. Und als vertrauenswürdig angemerkt.

Betriebssysteme:

Windows Zertifizierungsstelle 2019

Active Directory Windows Server 2022

Extreme Networks Management Center 8.5.4.23

wir möchten für unser WLAN WPA3-Enterprise einführen. Die Authentifizierung soll mittels Zertifikaten laufen (EAP-TLS). Dafür haben wir eine Anleitung aus dem Internetbefolgt. Allerdings erscheint als Supported RADIUS Types nur: MSCHAP, PEAP, und EAP-MSCHAPV2. (Siehe Screenshot). Als LDAP Verbindung wurde ein Domaincontroller hinterlegt. Auf dem allerdings nicht die Root CA läuft. Die Root CA und somit auch die ausgestellten Zertifikate werden von einem anderen Server ausgestellt. Woran könnte der Fehler liegen, dass kein EAP-TLS unterstützt wird.

Das Root Zertifikat und die CRL wurden ebenfalls hinterlegt. Und als vertrauenswürdig angemerkt.

Betriebssysteme:

Windows Zertifizierungsstelle 2019

Active Directory Windows Server 2022

Extreme Networks Management Center 8.5.4.23

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 13437328502

Url: https://administrator.de/forum/eap-tls-authentifizierung-in-extreme-management-center-13437328502.html

Ausgedruckt am: 02.08.2025 um 13:08 Uhr

6 Kommentare

Neuester Kommentar

Woran könnte der Fehler liegen, dass kein EAP-TLS unterstützt wird.

Wer spielt denn Radius Server bei dir und wer Authenticator? Wird wohl nicht supported, oder musst unter Authentication-Method etwas anderes auswählen als LDAP. Mach einen deiner Windows Server mit der NPS-Rolle zum Radius Server oder nutze einen Freeradius, damit klappt das einwandfrei. Am AP auf WPA-Enterprise und EAP-Passthrough stellen, Radius Server hinterlegen, fertsch.Gruß

Allerdings müsste es dann doch überall nicht funktionieren

Was die Praxis ja bekanntlich Lügen straft....Das kann ja sogar ein 25 Euro Mikrotik AP mit onboard Radius...

Mikrotik: 802.1X Port basierte Authentifizierung mit Zertifikaten unter RouterOS 7 mit User-Manager als Radius-Server

Sollte die Weltfirma Extreme mit ihrem Zoo an zugekauften WLAN Herstellern ja eigentlich auch können...?!

Wenn es das denn nun war bitte deinen Beitrag dann auch als erledigt markieren!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?

Klar, wenn am Radius kein Zertifikat hinterlegt ist dem der Client vertraut kann aus Prinzip keine EAP-Kommunikation zustande kommen, diese basiert ja auf dem Radius-Zertifikat zur Verschlüsselung des Tunnels zum Radius-Server.