Eigenzertifikat des TI-Konnektors ohne CA auf Win Server installieren

Guten Morgen,

zur Einrichtung der Telematik-Infrastruktur TI im Gesundheitswesen wird im Lan ein sog. Konnektor installiert, der die VPN-Verbindungen zu den Konzentratoren der Telematik aufbaut.

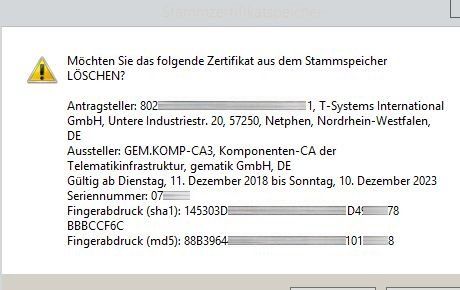

Bei der Installation generiert dieser Konnektor (hier: T-Systems) abhängig von diversen Faktoren, Zugangsnummern, SMC-B usw. ein Eigenzertifikat, welches nicht durch eine CA beglaubigt oder überprüfbar ist (die Zertifikatkette ist unvollständig). Damit werden alle Verbindungen zum Konnektor aus dem Lan heraus gesichert/ verschlüsselt.

Dieses Zertifikat arbeitet mit einer unüblichen Webadresse als Zahlenreihe:

80270000000000000003-20000001

Als alternativer DNS-Name ist zusätzlich eingetragen:

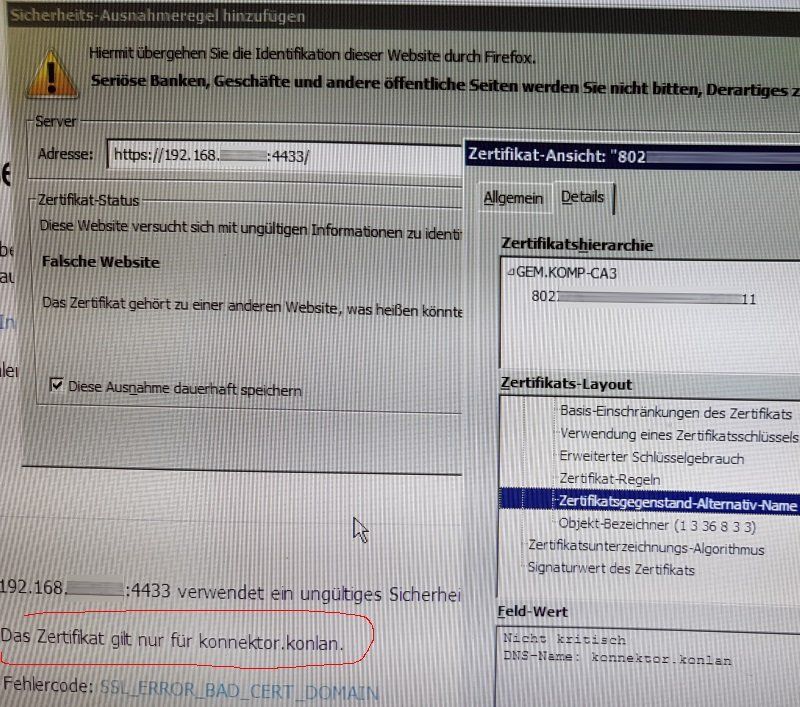

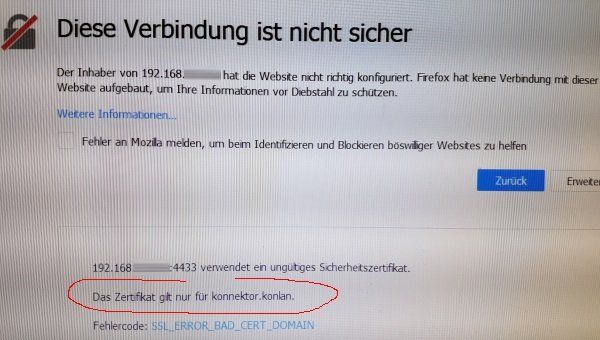

konnektor.konlan

Und genau mit diesen unüblichen Webadressen haben lokale Programm Probleme (z.B. das PVS, Kasperky, bei Anmeldung an die Konfigurationsoberfläche per Browser) , da solche URL's als 'korrupt' oder 'not valid' bei der jeweiligen Ausnahmeliste abgelehnt werden.

Idee + Fragen:

Kann man dieses Eigenzertifikat des Konnektor nicht dem Server (Win2008R2-64) bekannt geben/ dort installieren, damit alle User von den jeweiligen Fehlermeldungen a la "unvollständige Zertifikatkette" verschont bleiben?

Welche User-Anmeldung, damit alle User des Servers davon profitieren?

In welchen Speicher bei certmgr.msc muss man das importieren?

Eigene Zertifikate oder Andere Personen?

Danke für Tipps, beste Grüße, UC

zur Einrichtung der Telematik-Infrastruktur TI im Gesundheitswesen wird im Lan ein sog. Konnektor installiert, der die VPN-Verbindungen zu den Konzentratoren der Telematik aufbaut.

Bei der Installation generiert dieser Konnektor (hier: T-Systems) abhängig von diversen Faktoren, Zugangsnummern, SMC-B usw. ein Eigenzertifikat, welches nicht durch eine CA beglaubigt oder überprüfbar ist (die Zertifikatkette ist unvollständig). Damit werden alle Verbindungen zum Konnektor aus dem Lan heraus gesichert/ verschlüsselt.

Dieses Zertifikat arbeitet mit einer unüblichen Webadresse als Zahlenreihe:

80270000000000000003-20000001

Als alternativer DNS-Name ist zusätzlich eingetragen:

konnektor.konlan

Und genau mit diesen unüblichen Webadressen haben lokale Programm Probleme (z.B. das PVS, Kasperky, bei Anmeldung an die Konfigurationsoberfläche per Browser) , da solche URL's als 'korrupt' oder 'not valid' bei der jeweiligen Ausnahmeliste abgelehnt werden.

Idee + Fragen:

Kann man dieses Eigenzertifikat des Konnektor nicht dem Server (Win2008R2-64) bekannt geben/ dort installieren, damit alle User von den jeweiligen Fehlermeldungen a la "unvollständige Zertifikatkette" verschont bleiben?

Welche User-Anmeldung, damit alle User des Servers davon profitieren?

In welchen Speicher bei certmgr.msc muss man das importieren?

Eigene Zertifikate oder Andere Personen?

Danke für Tipps, beste Grüße, UC

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 460080

Url: https://administrator.de/forum/eigenzertifikat-des-ti-konnektors-ohne-ca-auf-win-server-installieren-460080.html

Ausgedruckt am: 18.07.2025 um 04:07 Uhr

18 Kommentare

Neuester Kommentar

Moin,

das wird nix bringen, da Teile des Schlüssels auch in der Hardware des Konnektors selbst vorgehalten und bereitgestellt werden. Ich habe das Geraffel letzte Woche bei mir installiert, konnte aber solche Fehlfunktionen nicht beobachten - was aber nichts heissen soll, da ich seitdem urlaube ... glaube aber eher, dass da bei der Einrichtung etwas nicht rund gelaufen ist.

LG, Thomas

Kann man dieses Eigenzertifikat des Konnektor nicht dem Server (Win2008R2-64) bekannt geben/ dort installieren

das wird nix bringen, da Teile des Schlüssels auch in der Hardware des Konnektors selbst vorgehalten und bereitgestellt werden. Ich habe das Geraffel letzte Woche bei mir installiert, konnte aber solche Fehlfunktionen nicht beobachten - was aber nichts heissen soll, da ich seitdem urlaube ... glaube aber eher, dass da bei der Einrichtung etwas nicht rund gelaufen ist.

LG, Thomas

Moin,

das ist IMHO feature, kein bug

Du wirst m.E. kein gültiges Zertifikat aus einem Konnektor in ein Windows-System pressen können, und sollte es Dir doch gelingen, hast Du diese Prozedur im Wochentakt vor Dir, da die keys der TIS wohl in dieser Frequenz erneuert werden.

Ich kann leider aktuell nicht nachschauen, da im Urlaub und das Zertifikat ja auf der lokalen und aktuell stromlosen Büchse steckt ...

LG, Thomas

Trotzdem wird die Zertifikatkette als 'unvollständig' bemängelt...

das ist IMHO feature, kein bug

da Teile des Schlüssels auch in der Hardware des Konnektors selbst vorgehalten und bereitgestellt werden

Du wirst m.E. kein gültiges Zertifikat aus einem Konnektor in ein Windows-System pressen können, und sollte es Dir doch gelingen, hast Du diese Prozedur im Wochentakt vor Dir, da die keys der TIS wohl in dieser Frequenz erneuert werden.

Ich kann leider aktuell nicht nachschauen, da im Urlaub und das Zertifikat ja auf der lokalen und aktuell stromlosen Büchse steckt ...

LG, Thomas

Moin,

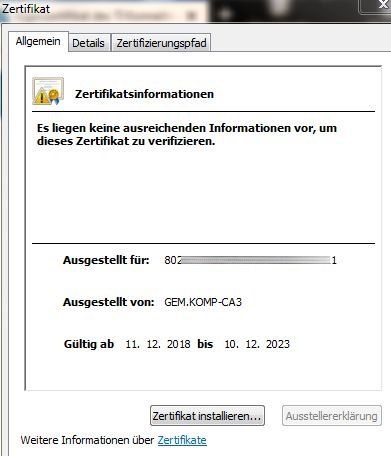

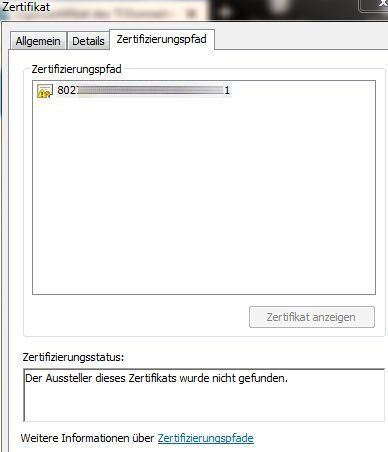

nachdem Screenshot in deinem letzten Kommentar, ist das Zertifikat sehr wohl von einer offziellen CA ausgestellt. Öffne nochmals das Zertifikat und wechsele in den Reiter "Zertifizierungspfad" und poste davon einen Screenshot. Es könnte sein, dass einfach die Stammzertifizierungsstellen unvollständig sind.

Gruß,

Dani

nachdem Screenshot in deinem letzten Kommentar, ist das Zertifikat sehr wohl von einer offziellen CA ausgestellt. Öffne nochmals das Zertifikat und wechsele in den Reiter "Zertifizierungspfad" und poste davon einen Screenshot. Es könnte sein, dass einfach die Stammzertifizierungsstellen unvollständig sind.

Gruß,

Dani

Moin,

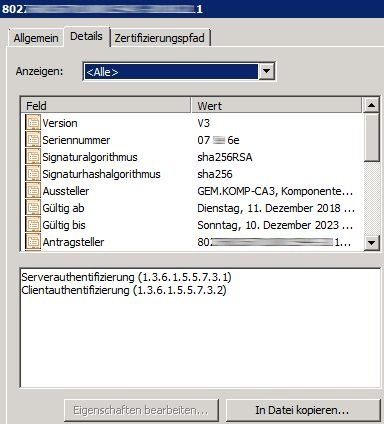

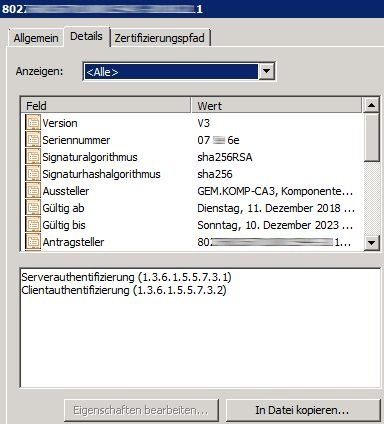

es ist in der Tat ein Self-Signed-Zertifikat. Erkennt man ganz gut an der Laufzeit von 5 Jahren. Denn käufliche/signierte Zertifikate von vertrauenswürdige CAs dürfen maximal noch eine Laufzeit von 2 Jahren haben. Wobei die T-Systems ihre Finger im Spiel hat und die Zertifikate wohl nur innerhalb der Infrastruktur genutzt wird.

Gruß,

Dani

es ist in der Tat ein Self-Signed-Zertifikat. Erkennt man ganz gut an der Laufzeit von 5 Jahren. Denn käufliche/signierte Zertifikate von vertrauenswürdige CAs dürfen maximal noch eine Laufzeit von 2 Jahren haben. Wobei die T-Systems ihre Finger im Spiel hat und die Zertifikate wohl nur innerhalb der Infrastruktur genutzt wird.

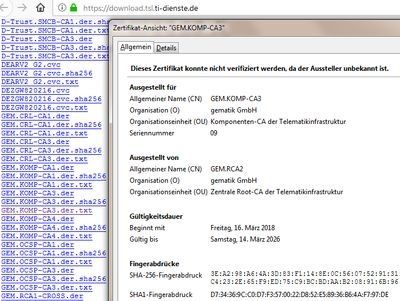

Es könnte ein Gematik.de Zertifikat als CA fungieren, nur finde ich da nichts.

Siehe hierGruß,

Dani

Moin,

Ich habe doch jetzt schon wiederholt geschrieben, dass Teile der Zertifikate "hardwarekodiert" vom Konnektor vorgehalten und zur Verfügung gestellt werden - die bekommst Du nicht rauskopiert ... was glaubst Du, warum die beim Versand der Teile so einen Bohai betreiben?

LG, Thomas

"Diese Zertifikate sind im Kartenleser vorhanden, aber nicht unter Windows und werden dort bemängelt..!"

Ich habe doch jetzt schon wiederholt geschrieben, dass Teile der Zertifikate "hardwarekodiert" vom Konnektor vorgehalten und zur Verfügung gestellt werden - die bekommst Du nicht rauskopiert ... was glaubst Du, warum die beim Versand der Teile so einen Bohai betreiben?

LG, Thomas

Moin nochmal,

das ist zumindest mein Kenntnisstand. Die GEMATIK wird sich da aber auch nicht in die letzte Karte schauen lassen. Die Tatsache, dass die Konnektoren wegen der Zertifizierungstechnologie eine vorgesehene Lebenserwartung von 60 Monaten nach Erstaktivierung haben, spricht aber m.E. dafür, dass zumindest Teile der Zertifikate dort vorgehalten werden und diese vermutlich weder überschreib- noch austauschbar sind.

LG, Thomas

das ist IMHO so nicht richtig

das ist zumindest mein Kenntnisstand. Die GEMATIK wird sich da aber auch nicht in die letzte Karte schauen lassen. Die Tatsache, dass die Konnektoren wegen der Zertifizierungstechnologie eine vorgesehene Lebenserwartung von 60 Monaten nach Erstaktivierung haben, spricht aber m.E. dafür, dass zumindest Teile der Zertifikate dort vorgehalten werden und diese vermutlich weder überschreib- noch austauschbar sind.

LG, Thomas

Moin,

Gruß,

Dani

Gibt es hier vlt. einen Ansatz, das konnektor.konlan evt. als Alias oder ähnliches zu definieren, damit die Namen passen? HOSTS?

Die HOST-Datei oder falls du einen DNS-Server im Einsatz hast.Installiert man in Firefox oder certmgr die Gematik-Zertifikate GEM.KOMP-CA3 und GEM.RCA2, sind die Fehlermeldungen zur unvollständigen Zertifikatkette weg.

Das sollte auch bei Internet Explorer oder Google Chrome so sein.Gruß,

Dani

Nabend, habt ihr das Problem mit der Zertifikatskette gelöst bekommen?

Ich habe zwar kein Problem bei der Zertifikatskette, aber mit der CETP- Benachrichtigung

Ohne Sicherheits (Zertifikat) lässt sich die eGK zwar einlesen aber nicht aus der TI abgleichen.

Ich möchte aber natürlich das durch ein Zertifikat gesichert haben.

Ich habe zwar kein Problem bei der Zertifikatskette, aber mit der CETP- Benachrichtigung

Ohne Sicherheits (Zertifikat) lässt sich die eGK zwar einlesen aber nicht aus der TI abgleichen.

Ich möchte aber natürlich das durch ein Zertifikat gesichert haben.