Einrichten dynamischer VLANs

Hallo, in Rahmen meiner Projektarbeit führe ich an unserer Außenstelle VLANs ein und hätte fragen zum Verständnis bzw. der Konfiguration, da ich ein neuling bin :D .

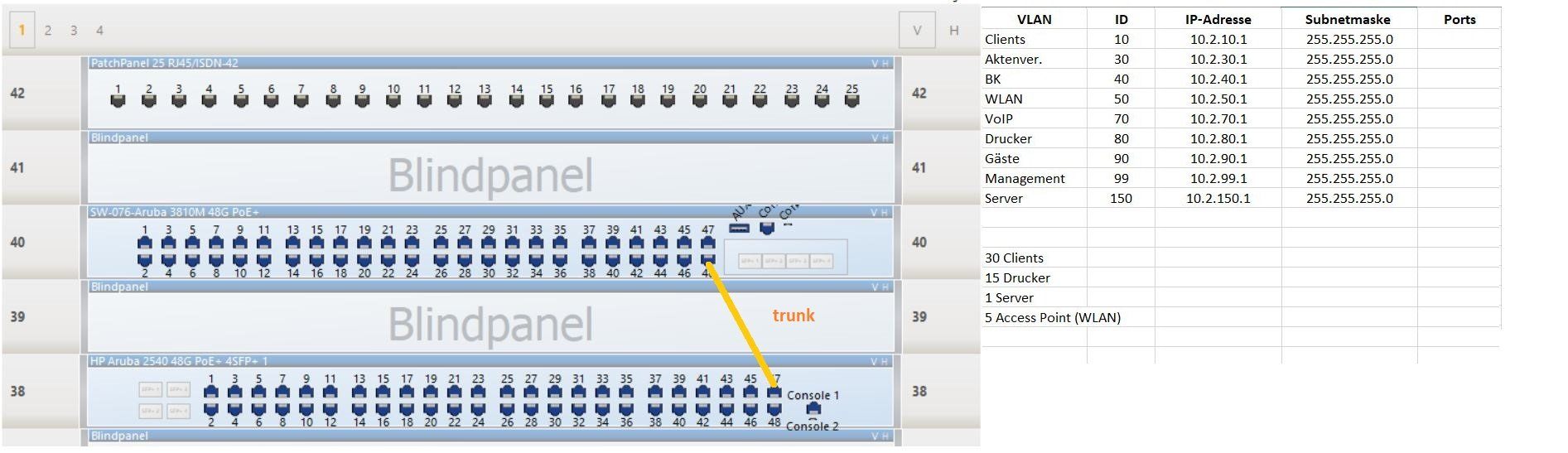

Hardware:

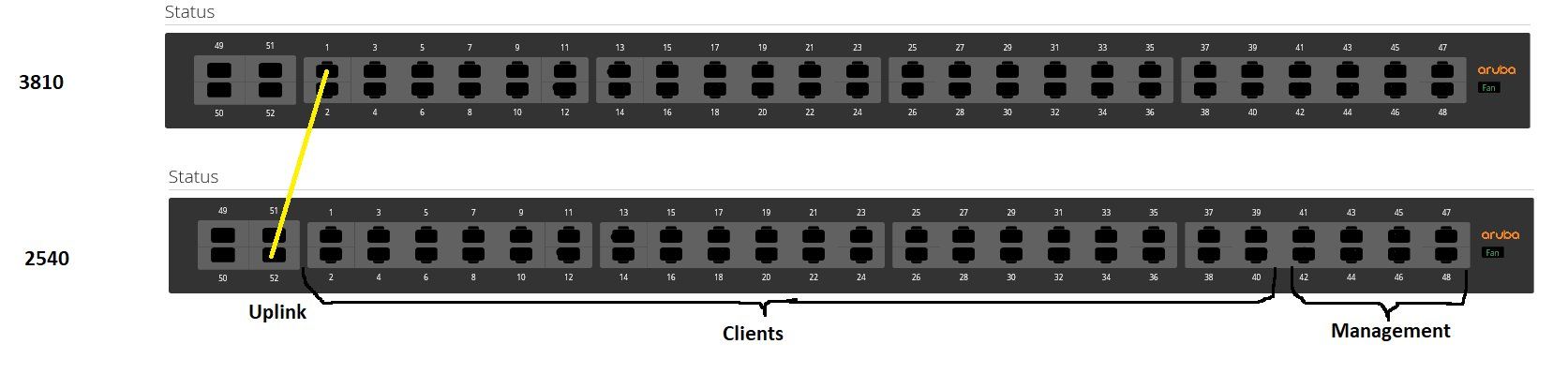

HPE Aruba 3810M 48G PoE+ Bundle 1050 W LAYER 3

HPE Aruba 2540 48G PoE+ 4SFP+ Switch LAYER 2

So wie ich es verstanden habe muss ich für eine dynamische VLAN-Zuordnung, im Radius-Server den Switch hinzufügen und zwei Gruppen erzeugen.

Eins mit Benutzer-Account und das andere per MAC-Authentifizierung.

Nun zur ersten Frage.

Wie soll ich die Switche am besten konfigurieren?

Auf beide Switche die VLANs anlegen, sowie die Verbindung zum Radius-Server und anschließend die Inferfaces konfigurieren/trunk anlegen oder gibt es eine bessere Möglichkeit/Sicherheit?

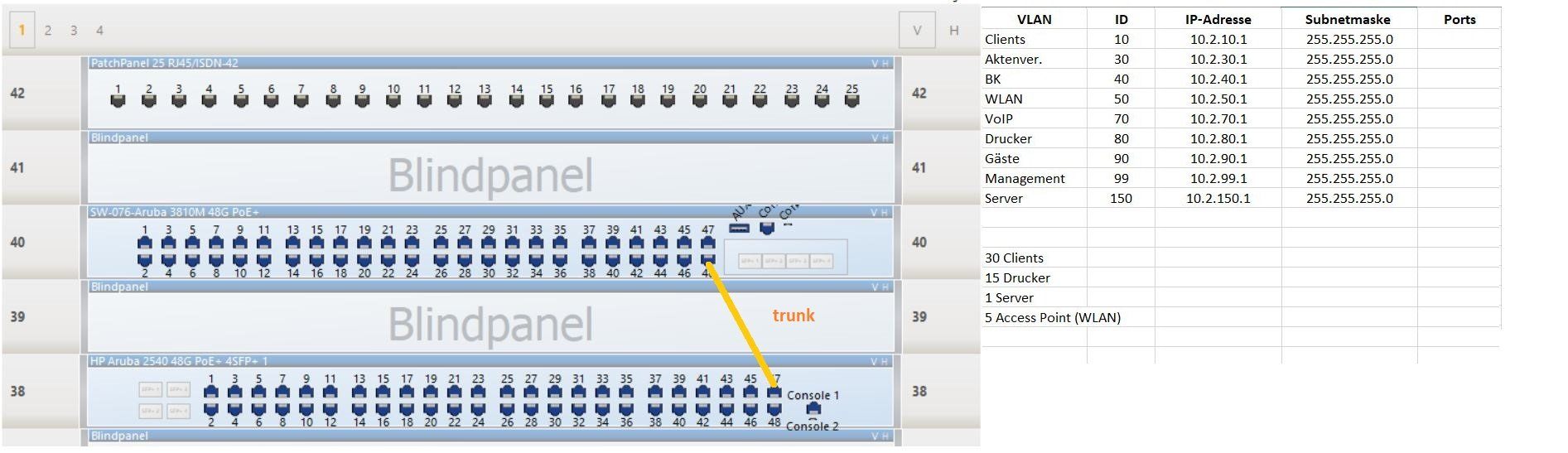

Weitere Infos auf dem Bild.

Bedanke mich schon mal für Ideen und Anregungen

Hardware:

HPE Aruba 3810M 48G PoE+ Bundle 1050 W LAYER 3

HPE Aruba 2540 48G PoE+ 4SFP+ Switch LAYER 2

So wie ich es verstanden habe muss ich für eine dynamische VLAN-Zuordnung, im Radius-Server den Switch hinzufügen und zwei Gruppen erzeugen.

Eins mit Benutzer-Account und das andere per MAC-Authentifizierung.

Nun zur ersten Frage.

Wie soll ich die Switche am besten konfigurieren?

Auf beide Switche die VLANs anlegen, sowie die Verbindung zum Radius-Server und anschließend die Inferfaces konfigurieren/trunk anlegen oder gibt es eine bessere Möglichkeit/Sicherheit?

Weitere Infos auf dem Bild.

Bedanke mich schon mal für Ideen und Anregungen

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 564654

Url: https://administrator.de/forum/einrichten-dynamischer-vlans-564654.html

Ausgedruckt am: 18.07.2025 um 00:07 Uhr

7 Kommentare

Neuester Kommentar

Hardware:

HPE Aruba 3810M 48G PoE+ Bundle 1050 W LAYER 3

HPE Aruba 2540 48G PoE+ 4SFP+ Switch LAYER 2

So wie ich es verstanden habe muss ich für eine dynamische VLAN-Zuordnung, im Radius-Server den Switch hinzufügen und zwei Gruppen erzeugen.

Eins mit Benutzer-Account und das andere per MAC-Authentifizierung.

Kommt drauf an....was setzt du denn als Radius Server ein?HPE Aruba 3810M 48G PoE+ Bundle 1050 W LAYER 3

HPE Aruba 2540 48G PoE+ 4SFP+ Switch LAYER 2

So wie ich es verstanden habe muss ich für eine dynamische VLAN-Zuordnung, im Radius-Server den Switch hinzufügen und zwei Gruppen erzeugen.

Eins mit Benutzer-Account und das andere per MAC-Authentifizierung.

Du kannst z.b. auch PacketFence (beinhaltet ein Radius Server + vieles mehr) einsetzen....da ist alles an Board und die neue Clients tauchen dort automatisch auf bzw. kannst du sie auch importieren.

Aber.....Viele wegen führen nach Rom.

Nun zur ersten Frage.

Wie soll ich die Switche am besten konfigurieren?

Auf beide Switche die VLANs anlegen, sowie die Verbindung zum Radius-Server und anschließend die Inferfaces konfigurieren/trunk anlegen oder gibt es eine bessere Möglichkeit/Sicherheit?

Als erstes natürliches alle VLAN und die Trunks, damit die Verbindung besteht.....dann die Verbindung zum Radius Server.....und dann weiter gemäß Handbuch vom Hersteller.Wie soll ich die Switche am besten konfigurieren?

Auf beide Switche die VLANs anlegen, sowie die Verbindung zum Radius-Server und anschließend die Inferfaces konfigurieren/trunk anlegen oder gibt es eine bessere Möglichkeit/Sicherheit?

Weitere Infos auf dem Bild.

Das soll uns jetzt was sagen?So wie ich es verstanden habe muss ich für eine dynamische VLAN-Zuordnung, im Radius-Server den Switch hinzufügen

Das hast du absolut richtig verstanden ! Der Switch (oder auch AP im WLAN) ist der Authenticator. Guckst du auch hier:de.wikipedia.org/wiki/IEEE_802.1X

Wie soll ich die Switche am besten konfigurieren?

support.hpe.com/hpesc/public/docDisplay?docId=a00091309en_usKapitel 25 Lesen und verstehen...

Als Beispiel findest du unten in den Tutorials wasserdicht funktionierende Konfigs für Ruckus ICX Switches und Cisco Catalyst Switches.

Diese Tutorials sollten alle deine Fragen zu dem Thema umfassend beantworten. Wie immer: Lesen und Verstehen !

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Cisco SG 350x Grundkonfiguration

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

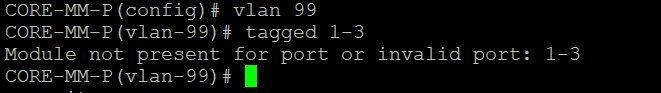

Das soll uns jetzt was sagen?

Stimmt ! Den Sinn des Bildes, was ja mit dem Thema gar nichts zu tun hat, erschliesst sich nicht wirklich ?!Ich dachte das der Radius Server vom Servermanager würde reichen und das ich keine zusätzlich Software benötige.

Du brauchst nur irgendeinen Radius Server irgendwo. Welcher das ist ob FreeRadius, Windows NPS oder dein "Servermanager" spielt keinerlei Rolle. Radius ist Radius !Hatte anfangs vor die Switche Portbasiert zu konfigurieren. Der 3810 M als Core-Switch.

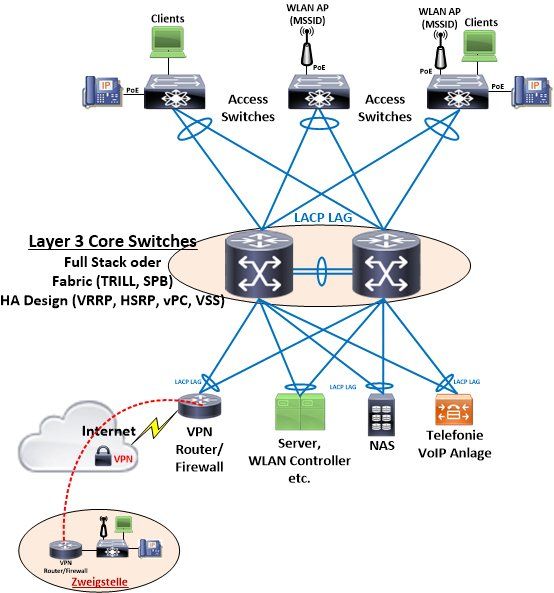

OK auf dem Core machst du ja normal keine 802.1x Port Authentisierung. Sowas macht man in der Regel ja einzig im Access Bereich, also auf den oberen Switches wenn man mal von einem simplen Allerwelts Design wie dem folgenden ausgeht. Im Access gilt es ja unbefugten Zugriff zu verhindern und den Clients dynamisch die VLANs zuzuweisen in die sie auch sollen.

Ich habe mich für konfiguration von statischen VLANs entschieden.

Wie langweilig !!Passt die Konfiguration von den Switchen

Ja passt alles !Case closed !

Bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !