Einrichtung Mac Based Vlan mit Lancom Router und D-Link L3 Switches

Hallo liebe Gemeinde,

nach dem ich das Thema VLAN lange vor mir her geschoben habe, will ich mich nun doch endlich ran wagen. Das Ziel sollte in erster Linie sein, das ich alle Firmengeräte, welche mir über die MAC-Adresse bekannt sind, in ein VLAN stecke damit ich diese von anderen Netzwerkgeräten isoliere. Das heißt Geräte die sich zum ersten Mal verbinden sollen automatisch in separates VLAN einwählen, welches Internetzugriff haben soll, aber nicht mit den anderen VLAN kommunizieren darf -->Stichwort Gastnetz.

So bevor ich jetzt unser ganzes Netz abschieße wollte ich mich erstmal an das Thema rantasten und scheitere hier gerade schon bei den ersten Schritten.

Wir nutzen einen LANCOM 884 Voip Router, bei dem ich bereits den VLAN Modus aktiviert habe.

Zum Test habe ich nun erstmal dem Intranet die VLAN ID 1 gegeben und dem Gastnetz VLAN ID2 - der Routing Tag bei beiden Netzen ist die Null. Nun fangen die Probleme an - das Intranet kommt mit diesen Einstellungen normal ins Internet, ein Testrechner im Gastnetz allerdings nicht. Pinge ich von diesen aus zum Beispiel www.administrator.de löst er die IP-Adresse in einen DNS Eintrag auf, aber der Ping hat eine Zeitüberschreitung. Soweit so logisch, denn meinen Gerät habe ich ja noch gar nicht die VID2 zugewiesen - dies mache ich nun über unsere D-Link 3120 Switch.

Hier laufen nun alle Ports untagged auf VID 1 - als Zusatz trage ich nun in die MAC-Based VLAN Tabelle die MAC meines Testrechners ein.

Ab jetzt funktioniert am Testrechner, nichts mehr kein Internet und auch die IP beim Ping wird nicht mehr augelöst.

Was mache ich jetzt falsch?

Die VID 2 müsste doch eigentlich Zugriff auf das Internet haben, weil diese auch den RoutingTag 0 hat oder?

nach dem ich das Thema VLAN lange vor mir her geschoben habe, will ich mich nun doch endlich ran wagen. Das Ziel sollte in erster Linie sein, das ich alle Firmengeräte, welche mir über die MAC-Adresse bekannt sind, in ein VLAN stecke damit ich diese von anderen Netzwerkgeräten isoliere. Das heißt Geräte die sich zum ersten Mal verbinden sollen automatisch in separates VLAN einwählen, welches Internetzugriff haben soll, aber nicht mit den anderen VLAN kommunizieren darf -->Stichwort Gastnetz.

So bevor ich jetzt unser ganzes Netz abschieße wollte ich mich erstmal an das Thema rantasten und scheitere hier gerade schon bei den ersten Schritten.

Wir nutzen einen LANCOM 884 Voip Router, bei dem ich bereits den VLAN Modus aktiviert habe.

Zum Test habe ich nun erstmal dem Intranet die VLAN ID 1 gegeben und dem Gastnetz VLAN ID2 - der Routing Tag bei beiden Netzen ist die Null. Nun fangen die Probleme an - das Intranet kommt mit diesen Einstellungen normal ins Internet, ein Testrechner im Gastnetz allerdings nicht. Pinge ich von diesen aus zum Beispiel www.administrator.de löst er die IP-Adresse in einen DNS Eintrag auf, aber der Ping hat eine Zeitüberschreitung. Soweit so logisch, denn meinen Gerät habe ich ja noch gar nicht die VID2 zugewiesen - dies mache ich nun über unsere D-Link 3120 Switch.

Hier laufen nun alle Ports untagged auf VID 1 - als Zusatz trage ich nun in die MAC-Based VLAN Tabelle die MAC meines Testrechners ein.

Ab jetzt funktioniert am Testrechner, nichts mehr kein Internet und auch die IP beim Ping wird nicht mehr augelöst.

Was mache ich jetzt falsch?

Die VID 2 müsste doch eigentlich Zugriff auf das Internet haben, weil diese auch den RoutingTag 0 hat oder?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 81997189528

Url: https://administrator.de/forum/einrichtung-mac-based-vlan-mit-lancom-router-und-d-link-l3-switches-81997189528.html

Ausgedruckt am: 05.08.2025 um 04:08 Uhr

20 Kommentare

Neuester Kommentar

Dieses Tutorial erklärt dir mit diversen Beispielen die Grundlagen von VLANs und wie sie an Routern, Firewalls und auch Switches eingerichtet werden.

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Für eine dynamische VLAN Zuweisung wie du sie anstrebst, benötigst du immer einen Radius Server der den Switches zentral sagt in welches VLAN die entsprechende Mac Adresse bzw. Endgerät dynamisch zu verschieben ist.

Nennt sich Mac Authentication Bypass (MAB) und kommt immer im Tandem mit 802.1x Port Authentisierung (Security) daher.

Dieses Forentutorial und seine weiterführenden Links helfen dir das schnell und einfach umzusetzen!

Hier findest du zusätzlich noch ein paar Radius Grundlagen.

Lesen und verstehen... 😉

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Für eine dynamische VLAN Zuweisung wie du sie anstrebst, benötigst du immer einen Radius Server der den Switches zentral sagt in welches VLAN die entsprechende Mac Adresse bzw. Endgerät dynamisch zu verschieben ist.

Nennt sich Mac Authentication Bypass (MAB) und kommt immer im Tandem mit 802.1x Port Authentisierung (Security) daher.

Dieses Forentutorial und seine weiterführenden Links helfen dir das schnell und einfach umzusetzen!

Hier findest du zusätzlich noch ein paar Radius Grundlagen.

Lesen und verstehen... 😉

Eine Frage noch: der beschriebene "Free Radius" ist ja ein Linuxprodukt

Naja "Produkt" ist wohl eher der falsche Ausdruck. Es ist eine OpenSource Software die nicht nur auf Linux rennt sondern generell auf allen Unix Betriebssystemen.Linuxgeräte habe ich allerdings nicht im Einsatz

Das ist ziemlich traurig aber kann man ja schnell und preiswert ändern. Ein kleiner 30 Euro RaspberryPi wäre dann der Gamechanger. Oder wenn du noch einen ollen PC in der Bastelkiste hast den mit Ubuntu, Debian oder jeder Linux Distro deiner Wahl betanken. Alternativ, wenn du ein Winblows Knecht bist, kannst du aber natürlich auch den Winblows NPS verwenden, das ist der Radius Server von Windows.

Fazit: Jepp, es klappt natürlich auch mit dem NPS. Radius ist Radius... Ist wie bei Autofahren. Ob du mit einem Porsche oder Dacia (Zappen)Duster auf der Autobahn fährst ist egal...beide fahren.

Das kommt darauf was was du willst?

Mac based VLANs gibt es sowohl auf den Kupferports als auch im WLAN. Frage ist um welche Clients es dir geht??

Wenn der Lancom gar kein WLAN hat dann ist das ja schonmal raus. Ansonsten müsste man ein WPA2-Enterprise WLAN dort einrichten was dann WLAN Clients dynamisch auf VLANs mappt. Gibt hier genug Tutorials die so ein Setup beschreiben.

Das andere sind die Kupferports des Lancom. Wenn du daran Clients mit 802.1x oder Mac authentisieren willst dann muss der Lancom sowas supporten. Thema Port Security.

Supportet er das nicht oder hast du gar keine anderen Clients am Lancom angeschlossen ist die ganze Fragestellung ja obsolet. Dann partizipiert der Lancom ja grundsätzlich gar nicht in irgendwelcher Client Port Authentisierung womit sich das Thema Radius denn dort erledigt hat. Einfache Logik!

Mac based VLANs gibt es sowohl auf den Kupferports als auch im WLAN. Frage ist um welche Clients es dir geht??

Wenn der Lancom gar kein WLAN hat dann ist das ja schonmal raus. Ansonsten müsste man ein WPA2-Enterprise WLAN dort einrichten was dann WLAN Clients dynamisch auf VLANs mappt. Gibt hier genug Tutorials die so ein Setup beschreiben.

Das andere sind die Kupferports des Lancom. Wenn du daran Clients mit 802.1x oder Mac authentisieren willst dann muss der Lancom sowas supporten. Thema Port Security.

Supportet er das nicht oder hast du gar keine anderen Clients am Lancom angeschlossen ist die ganze Fragestellung ja obsolet. Dann partizipiert der Lancom ja grundsätzlich gar nicht in irgendwelcher Client Port Authentisierung womit sich das Thema Radius denn dort erledigt hat. Einfache Logik!

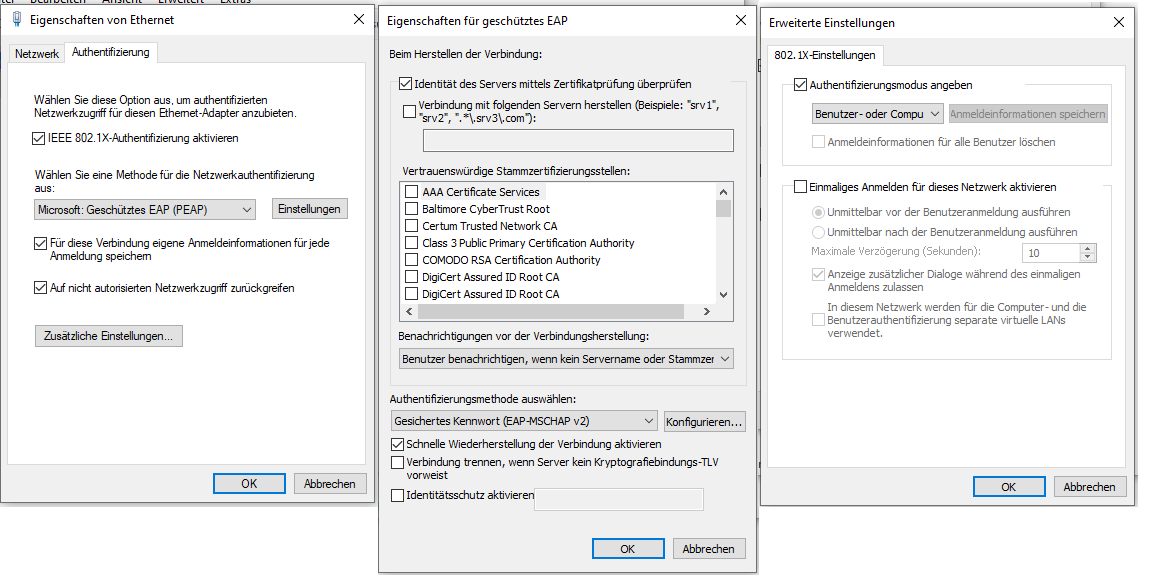

Ein selbst erstelltes Zertifikat ist hinterlegt

Das brauchst du bei Windows nicht zwingend, den die Zertifikatsprüfung kann man im 802.1x Client immer deaktivieren. Siehe HIER.Versteht man deinen Thread hier richtig willst du ja so oder so einzig nur eine dynamische VLAN Zuordnung rein auf Basis der Client Mac Adresse machen, oder??

Ist das der Fall benötigst du generell keinen 802.1x Client und musst diesen auch NICHT aktivieren. Logisch, denn Username und Passwort spielen bei einer reinen Mac Adress Authentisierung mit dyn. VLAN keinerlei Rolle. Damit natürlich auch der 802.1x Client nicht!! Der wäre bei einer reinen Mac Authentisierung auch kontraproduktiv und darf nicht aktiv sein!

Auf dem Radius Server werden dann lediglich NUR die Mac Adresse registriert für Username und Passwort. Es bedarf dazu keines Clients. Im Gegenteil sogar.

Hier reicht ein simples Endgerät ohne irgendwelche Clients plus die entsprechende Mac Adress Port Authentisierung (MAB) auf dem LAN Switch oder WLAN AP.

Ggf. machst du also für eine reine Mac Authentisierung hier einen fatalen Denkfehler, kann das sein?? 🤔

Mein Ziel ist einfach nur sichereres Netzwerk zu konfigurieren

Das ist auch absolut richtig und ein klassischer Weg um Netze vor Fremdzugriff anzusichern. Es wird millionenfach so mit 802.1x oder MAB eingesetzt und ist ein simpler Klassiker. Du bist also auf dem richtigen Weg!Nach wie vor bleibt der Eventlog vom NPS aber leer

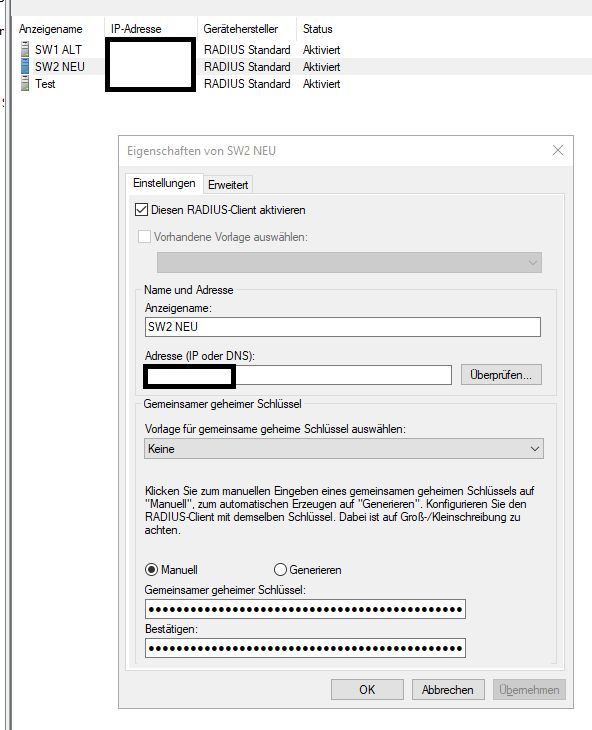

Bedeutet dann ja das von deinen Komponenten keinerlei Radius Anfragen zum Radius Server dort ankommen.Hast du denn in den entsprechenden Komponenten (Switch, AP usw.) im deren Setup den Radius Server bzw. seine IP und Passwort hinterlegt das die den überhaupt erreichen können??

Checke auch nochmal das Radius Passwort. Ohne oder mit falschem Passwort lehnt der Server den Zugang ab!

Du kannst den Radius Request auch mit einem freien Windows Tool NTRadPing einmal checken. Siehe dazu auch HIER.

Bei 802.1x Nutzern gibtst du da einen gültigen Usernamen/Passwort ein bei MAB ist Username und Passwort die Mac Adresse.

Mit dem Tool MUSS in jedem Falle ein Request bei deinem Radius Server landen!

Von der ungültigen RADIUS-Client-IP-Adresse xxx.xxx.xxx.xxx wurde eine RADIUS-Meldung empfangen.

OK, besagt das der Radius Server den Request nicht akzeptiert weil er aus einem nicht freigegebenen Absender IP Bereich kommt. Da musst du sicherstellen das deine Komponenten dann natürlich aus einem gültigen IP Bereich mit ihren Requests kommen!!Der Netzwerkrichtlinienserver hat einem Benutzer den Zugriff verweigert.

Gut, das bedeutet erstmal nur das der Radius diesen User nicht kennt und deshalb auch nicht authentisiert. Hier stimmt also etwas mit deinem User und Passwort Setting nicht und der Zuordnung zum NPS.Relevant ist aber das zumindestens die Radius Requests schonmal ankommen wenn auch aus dem falschen Absender IP Bereich und der Server das registriert.

Wenn gar keine Requests ankommen, dann senden deine Komponenten auch gar nix.

Könnte es an folgender Switcheinstellungen liegen:

Das liegt nahe. Besagt ja das 802.1x global deaktiviert wurde.Wenn du also 802.1x machen willst dann sollte man das schon aktivieren!

Wenn du rein nur MAB also nur Mac Authentication machen willst, muss 802.1x NICHT aktiviert sein.