Einrichtung von pfSense auf einem APU2C4 als Dual Wan Router

Ich habe folgendes Problem mit der IP Konfiguration.

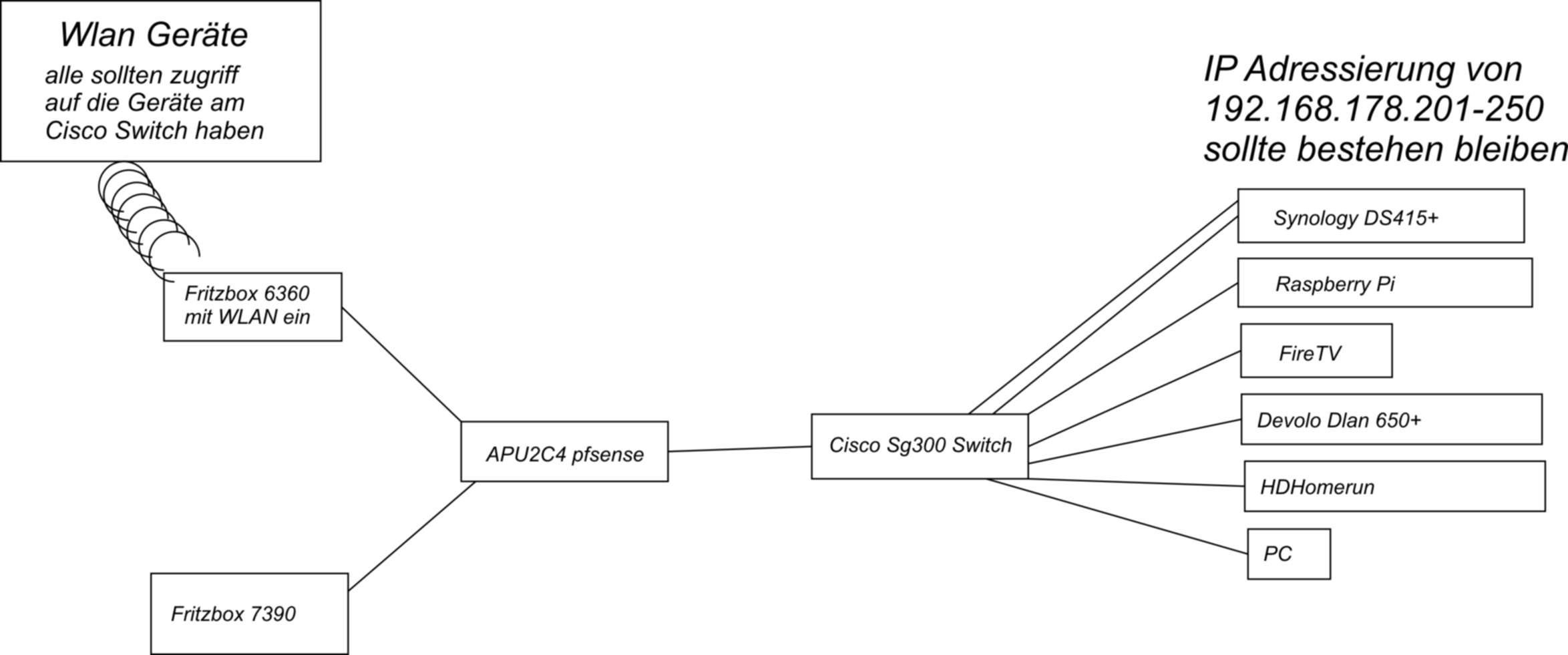

Habe eine Fritzbox 7390 mit DHCP und eine Fritzbox 6360 mit DHCP und eingeschaltetem WLAN am APU2C4 angeschlossen.

Der pfSense hat seine IP Adressen von jeder Fritzbox per DHCP bekommen.

Wenn ich pfSense einen neuen Routing Bereich gebe dann können die WLAN Geräte auf meine Diskstation nicht mehr zugreiffen.

Bitte helft mir weiter und beschreibt mir wie ich die IP Adressierung vornehmen muss!!!

Habe eine Fritzbox 7390 mit DHCP und eine Fritzbox 6360 mit DHCP und eingeschaltetem WLAN am APU2C4 angeschlossen.

Der pfSense hat seine IP Adressen von jeder Fritzbox per DHCP bekommen.

Wenn ich pfSense einen neuen Routing Bereich gebe dann können die WLAN Geräte auf meine Diskstation nicht mehr zugreiffen.

Bitte helft mir weiter und beschreibt mir wie ich die IP Adressierung vornehmen muss!!!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 324360

Url: https://administrator.de/forum/einrichtung-von-pfsense-auf-einem-apu2c4-als-dual-wan-router-324360.html

Ausgedruckt am: 18.07.2025 um 00:07 Uhr

8 Kommentare

Neuester Kommentar

Hallo Roland30,

ich würde sagen Du machst uns einmal eine kleine Zeichnung in der alle Geräte eingezeichnet sind. muss nicht

a´ la Picasso sein, aber so das wir alle wissen wer von wo nach wo zugreifen soll.

aus den Netzen des AVM FBs im WAN "Set up" der pfSense hinterlegen, fertig. Dann wechseln diese WAN IPs nicht mehr

mittels DHCP und alles ist so auch besser erreichbar.

Netz: 192.168.178.0/24 (255.255.255.0)

IP Adresse: 192.168.178.1/24

DHCP: aus

DNS1: vom ISP

DNS2: vom ISP

AVM FB2:

Netz: 192.168.0.0/24 (255.255.255.0)

IP Adresse: 192.168.0.1/24

DHCP: aus

DNS1: vom ISP

DNS2: vom ISP

pfSense:

WAN1:

Netz: 192.168.178.0/24

feste statische oder fixe IP: 192.168.178.200/24

DHCP: aus

Gateway: 192.168.178.1/24

DNS1: 192.168.178.1/24

DNS2: leer

WAN2:

Netz: 192.168.0.0/24

feste statische oder fixe IP: 192.168.0.200/24

DHCP: aus

Gateway: 192.168.0.1/24

DNS1: 192.168.0.1/24

DNS2: leer

Hier noch etwas für das Load balacing und das fail over;

multi-wan [dual and policy based routing with failover]

Gruß

Dobby

ich würde sagen Du machst uns einmal eine kleine Zeichnung in der alle Geräte eingezeichnet sind. muss nicht

a´ la Picasso sein, aber so das wir alle wissen wer von wo nach wo zugreifen soll.

Habe eine Fritzbox 7390 mit DHCP und eine Fritzbox 6360 mit DHCP und eingeschaltetem WLAN am APU2C4 angeschlossen.

Ich würde es anders machen wollen. An den AVM FB´s DHCP Server ausschalten und dann eine feste (statische) IP Adresseaus den Netzen des AVM FBs im WAN "Set up" der pfSense hinterlegen, fertig. Dann wechseln diese WAN IPs nicht mehr

mittels DHCP und alles ist so auch besser erreichbar.

Der pfSense hat seine IP Adressen von jeder Fritzbox per DHCP bekommen.

Und das sollte nicht so sein, denn wenn die periodisch immer wechselt dann passt das hinten und vorne nicht mehr!Wenn ich pfSense einen neuen Routing Bereich gebe dann können die WLAN Geräte auf meine Diskstation nicht mehr

zugreiffen.

Von wo nach wo sollen die denn zugreifen?zugreiffen.

Bitte helft mir weiter und beschreibt mir wie ich die IP Adressierung vornehmen muss!!!

AVM FB1:Netz: 192.168.178.0/24 (255.255.255.0)

IP Adresse: 192.168.178.1/24

DHCP: aus

DNS1: vom ISP

DNS2: vom ISP

AVM FB2:

Netz: 192.168.0.0/24 (255.255.255.0)

IP Adresse: 192.168.0.1/24

DHCP: aus

DNS1: vom ISP

DNS2: vom ISP

pfSense:

WAN1:

Netz: 192.168.178.0/24

feste statische oder fixe IP: 192.168.178.200/24

DHCP: aus

Gateway: 192.168.178.1/24

DNS1: 192.168.178.1/24

DNS2: leer

WAN2:

Netz: 192.168.0.0/24

feste statische oder fixe IP: 192.168.0.200/24

DHCP: aus

Gateway: 192.168.0.1/24

DNS1: 192.168.0.1/24

DNS2: leer

Hier noch etwas für das Load balacing und das fail over;

multi-wan [dual and policy based routing with failover]

Gruß

Dobby

ergänzend zu der für den input schon sehr ausführlichen antwort von dobby:

an sich hat die pfsense keine probleme damit, per dhcp auf dem wan eine ip-adresse zu beziehen und dann zu routen.

dein fehler liegt also woanders.

mir wird dein setup aber auch nicht klar. für was verwendest du die pfsense?

bei deiner jetzigen konfiguration muss du beachten, dass die pfsense standardmässig ALLEN zugriff vom wan (fb)auf ihr lan (nas) sperrt, denn sie ist eine firewall. das wan ist im normalfall das internet und da sollte man doch tunlichst nix nach innen routen...

(ausser man hat einen neumodischen wasserkocher oder einen klassischen server, oder...)

du musst also eine firewallregel erstellen die die protokolle, ports und adressen explizit freigibt.

wenn du nicht mehr als 255 clients hast, die sich den range der fb's teilen müssen, solltest du das aber als erstes so machen, wie dobby das beschreibt. auf der baustelle ist dann schonmal ruhe und du hat mehr übersicht.

dann schau dir mal die firewall-rules an, öffne aus 192.168.178.0 und 192.168.0.0 die ports für dein nas und dann könnte es gehen.

nutze mal die forensuche und lies dir das tutorial von aqui zum thema pfsense durch.

gruß

buc

an sich hat die pfsense keine probleme damit, per dhcp auf dem wan eine ip-adresse zu beziehen und dann zu routen.

dein fehler liegt also woanders.

mir wird dein setup aber auch nicht klar. für was verwendest du die pfsense?

bei deiner jetzigen konfiguration muss du beachten, dass die pfsense standardmässig ALLEN zugriff vom wan (fb)auf ihr lan (nas) sperrt, denn sie ist eine firewall. das wan ist im normalfall das internet und da sollte man doch tunlichst nix nach innen routen...

(ausser man hat einen neumodischen wasserkocher oder einen klassischen server, oder...)

du musst also eine firewallregel erstellen die die protokolle, ports und adressen explizit freigibt.

wenn du nicht mehr als 255 clients hast, die sich den range der fb's teilen müssen, solltest du das aber als erstes so machen, wie dobby das beschreibt. auf der baustelle ist dann schonmal ruhe und du hat mehr übersicht.

dann schau dir mal die firewall-rules an, öffne aus 192.168.178.0 und 192.168.0.0 die ports für dein nas und dann könnte es gehen.

nutze mal die forensuche und lies dir das tutorial von aqui zum thema pfsense durch.

gruß

buc

Wenn ich pfSense einen neuen Routing Bereich gebe

Das ist auch völlig klar, denn wie bei allen Firewalls weltweit üblich ist die Default Regel: "Es ist alles verboten was nicht explizit erlaubt ist !"Bedenke also immer das du hier eine Firewall betreibst und keinen einfachen Router.

Wenn du also ein neues IP Interface mit einem neuen IP Netzwerk kreierst, egal ob als VLAN Parent Interface oder physischen Port, dann ist dort ALLES erstmal verboten !

Die allow any any Regel gibt es als Default Setting nur einzig auf dem LAN Port niemals aber auf weiteren LAN oder OPT1 etc. Ports !

Es ist also klar und auch zu erwarten das der Traffic dann geblockt wird und es nicht klappt.

Du musst also immer eine entsprechende Firewall Regel konfigurieren an dem neuen Port.

Bitte halte dich an das hiesige Tutorial und die dortigen weiterführenden Links ! Dort wird alles haarklein zu dem Thema beschrieben:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Ein gute und vollständige Anleitung wie die pfSense Firewall als Dual WAN Router/Firewall konfiguriert wird findest du hier:

heise.de/ct/ausgabe/2016-24-pfSense-als-Load-Balancer-3458348.ht ...

oder in der offiziellen Doku:

doc.pfsense.org/index.php/Multi-WAN

Das sollte alle deinen Fragen beantworten.

Na ja das ist ja nun ein simpler Klassiker und in 10 Minuten am laufen...

Hier kannst du erstmal nachlesen wie du dein WLAN Router als einfachen Accesspoint betreibst !

Kopplung von 2 Routern am DSL Port

Dieses WLAN ist dan ein separates Netzwerk was du an das OPT1 Interface des APUs hängst.

ACHTUNG !

Hier musst du zwingen eine entsprechende FW Regel auf dem Opt 1 Interface anlegen, da im Default ALLES geblockt ist.

Testweise erstmal ne Scheunentoor Regel die alles erlaubt

Source: OPT1 Network, Port: any --> Destination: Any, Port: Any

Dein Restnetz vom Cisco hängst du an den LAN Port mit entsprechender IP Adressierung: LAN Port IP 192.168.178.1 /24 als statische IP auf der pfSense LAN Port.

Und den Internet Router FB7390 hängst du an den WAN Port der pfSense.

Fertisch.. In 10 Minuten erledigt.

Hier kannst du erstmal nachlesen wie du dein WLAN Router als einfachen Accesspoint betreibst !

Kopplung von 2 Routern am DSL Port

Dieses WLAN ist dan ein separates Netzwerk was du an das OPT1 Interface des APUs hängst.

ACHTUNG !

Hier musst du zwingen eine entsprechende FW Regel auf dem Opt 1 Interface anlegen, da im Default ALLES geblockt ist.

Testweise erstmal ne Scheunentoor Regel die alles erlaubt

Source: OPT1 Network, Port: any --> Destination: Any, Port: Any

Dein Restnetz vom Cisco hängst du an den LAN Port mit entsprechender IP Adressierung: LAN Port IP 192.168.178.1 /24 als statische IP auf der pfSense LAN Port.

Und den Internet Router FB7390 hängst du an den WAN Port der pfSense.

Fertisch.. In 10 Minuten erledigt.

Aha...ok, sorry.

Das wird dann aber schwierig.... D.h. das heisst dann letztlich du willst das WLAN der einen FB dann quasi über den einen WAN Port "durchschleifen" auf dein lokales Netz ??

Das ist nur sehr schwierig möglich und nur unter Aufgabe der Security an diesem Port. Bedeken das aus Firewall Sicht das ja ein WAN Port ist !

Die Firewall macht dort nicht nur IP Adress Translation sondern hat auch noch eine sehr strikte Firewall Regel die jeden inbound Traffic natürlich verbietet.

Du müsstest jetzt mit einem massiven Regelwerk diese Sicherheitsschranken aushebeln und deaktivieren.

Das geht natürlich aber damit wird dann dein ganzes Firewall Konzept komplett ad absurdum geführt, denn da existiert natürlich dann kein Firewall mehr.

Balancen der 2 WAN Ports wird dann auch nur noch sehr eingeschränkt funktionieren, klar !

Dakommt man aber auch von selber drauf wenn man mal etwas über das Design nachdenkt !!!

Fazit: Besser das WLAN an der FB deaktivieren, die als normalen Internet Router laufen lassen mit Security und Balancing und dann kaufst du dir 2 billige 15 Euro TP-Link 841N Accesspoints und schliesst die lokal an dein bestehendes lokales LAN am SG-300 an.

Das ist allemal besser als wenn du mit einer Frickelkonfig dein ganzes Konzept und netzdesign aushebelst.

Das wird dann aber schwierig.... D.h. das heisst dann letztlich du willst das WLAN der einen FB dann quasi über den einen WAN Port "durchschleifen" auf dein lokales Netz ??

Das ist nur sehr schwierig möglich und nur unter Aufgabe der Security an diesem Port. Bedeken das aus Firewall Sicht das ja ein WAN Port ist !

Die Firewall macht dort nicht nur IP Adress Translation sondern hat auch noch eine sehr strikte Firewall Regel die jeden inbound Traffic natürlich verbietet.

Du müsstest jetzt mit einem massiven Regelwerk diese Sicherheitsschranken aushebeln und deaktivieren.

Das geht natürlich aber damit wird dann dein ganzes Firewall Konzept komplett ad absurdum geführt, denn da existiert natürlich dann kein Firewall mehr.

Balancen der 2 WAN Ports wird dann auch nur noch sehr eingeschränkt funktionieren, klar !

Dakommt man aber auch von selber drauf wenn man mal etwas über das Design nachdenkt !!!

Fazit: Besser das WLAN an der FB deaktivieren, die als normalen Internet Router laufen lassen mit Security und Balancing und dann kaufst du dir 2 billige 15 Euro TP-Link 841N Accesspoints und schliesst die lokal an dein bestehendes lokales LAN am SG-300 an.

Das ist allemal besser als wenn du mit einer Frickelkonfig dein ganzes Konzept und netzdesign aushebelst.