Einrichtung VPN zwischen 2 Router

Guten Tag zusammen,

ich bin auf diesen Forum gestoßen, nachdem ich folgenden Artikel gelesen habe: #comment-toc2 Link

Ich fand den Artikel gut geschrieben, dennoch komme ich nicht wirklich weiter. Und das schlimmste dabei ist, dass ich noch nicht weiß, warum.

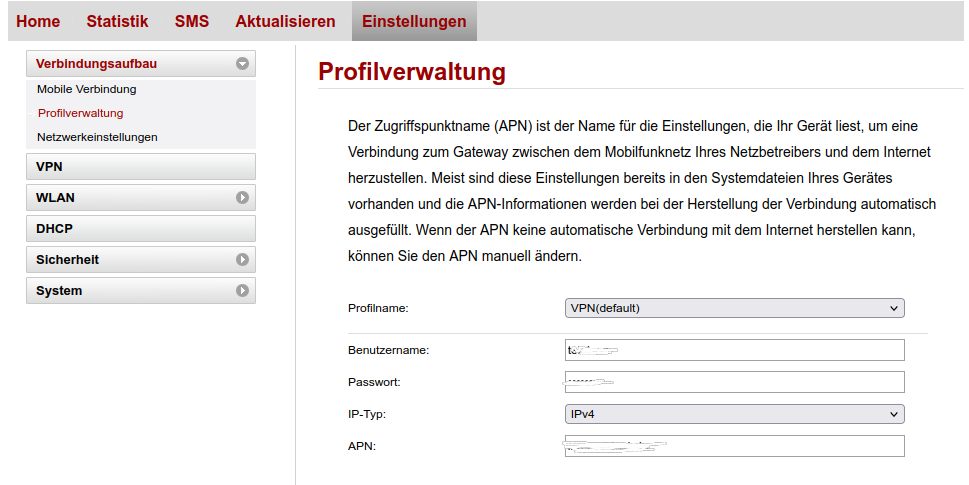

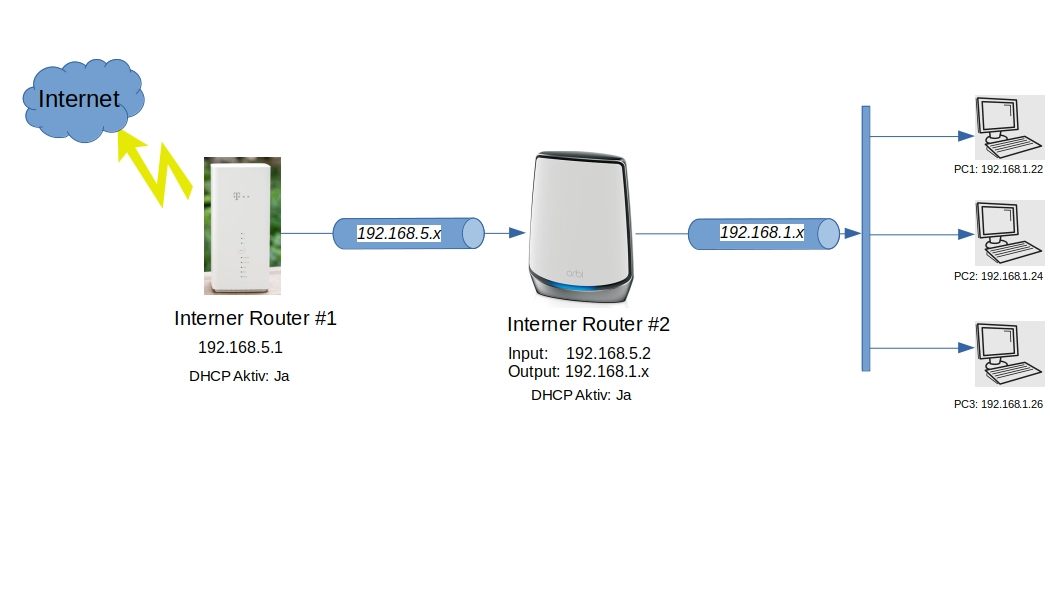

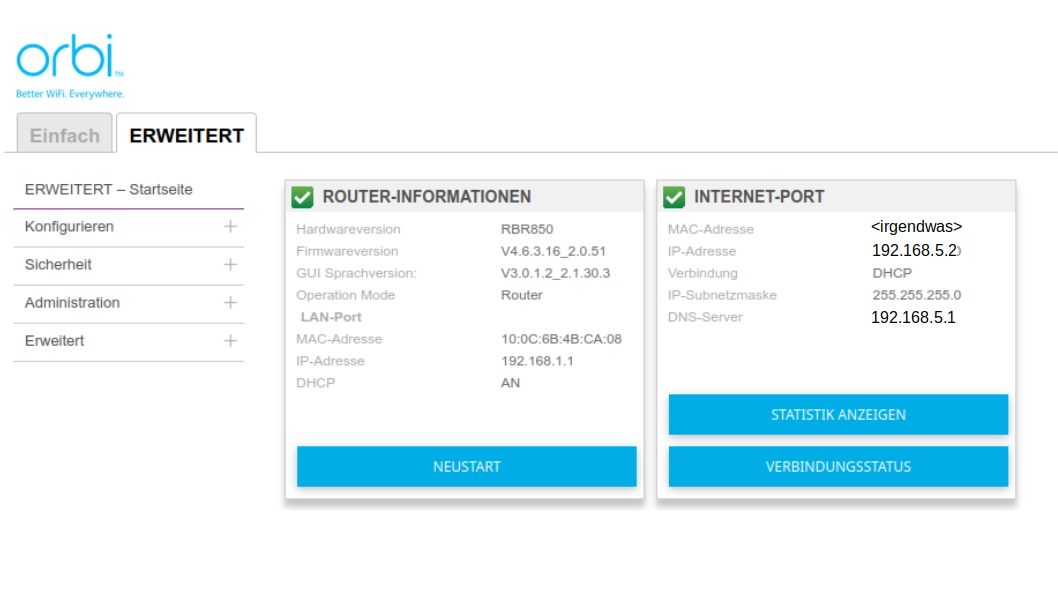

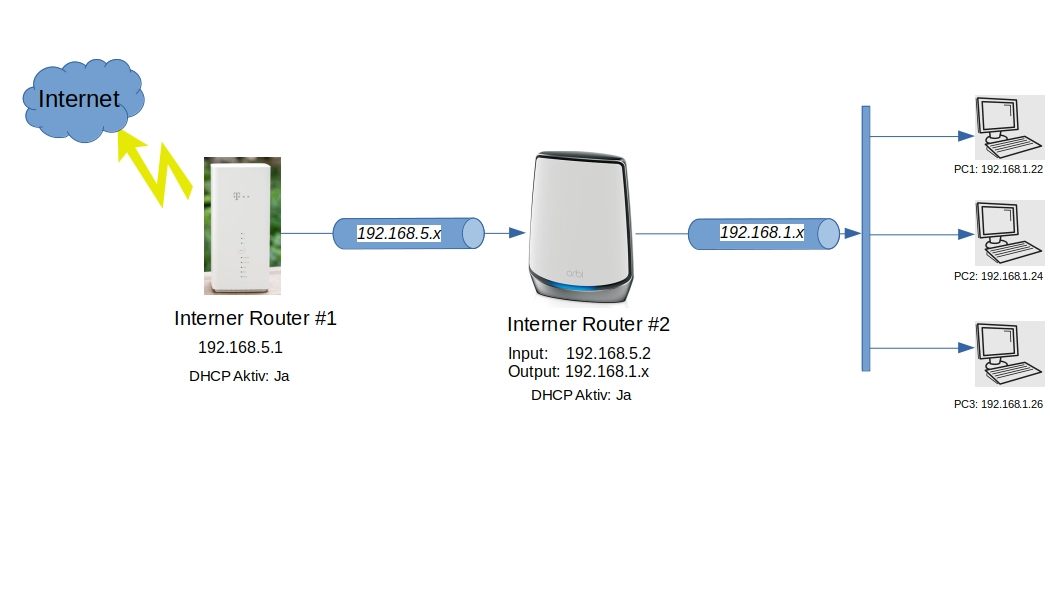

Vom Anfang an: Ich habe [ folgende Netzinfrastruktur] in meiner Firma von meinem Vorgänger, sagen wir mal so, "vererbt" (Bild 1)...

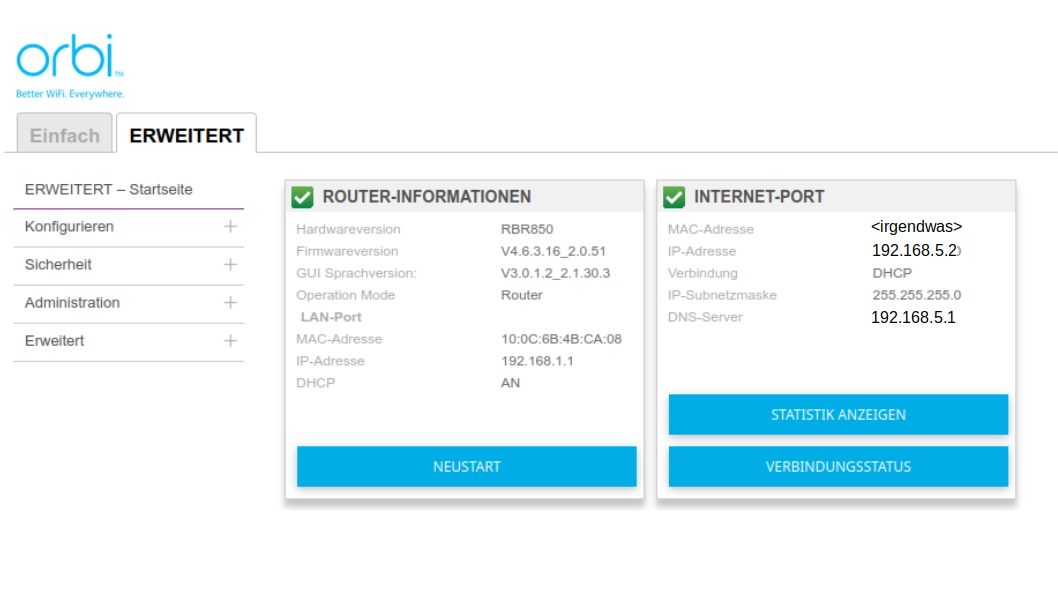

Es handelt sich um eine Konfiguration mit beiden Routern aktiv (Kaskade) mit "quasi" DMZ Funktion (um dem verlinkten Artikel treue zu bleiben). Also ein Telekom Router (LTE) stellt eine Internet Verbindung zur Außenwelt her. Seine lokale IP-Adresse ist 192.168.5.1 (ich habe alle IP- und Ports-Angaben in diesem Thread sicherheitshalber geändert).

An diesem Router wurde ein Netgear Orbit RBR850 als zweiter Router angeschlossen. Der hat die statische IP-Adresse: 192.168.5.2 und ein DHCP Server auf dem Domäne: 192.168.1.x. D.h. an diesem Router wurden mehrere PCs und Drucker angeschlossen.

Alles funktioniert einwandfrei. Internet ist von jedem PC abrufbar und jeder PC kann den anderen im selben Netzwerk anpingen. Alltäglich verbinde ich mich über ssh zwischen den PCs (sie sind in verschiedenen Büros).

Alles super bis auf eine VPN Verbindung (um von Zuhause aus arbeiten zu können), die ich vergeblich seit Tagen versuche auf die Beine zu stellen.

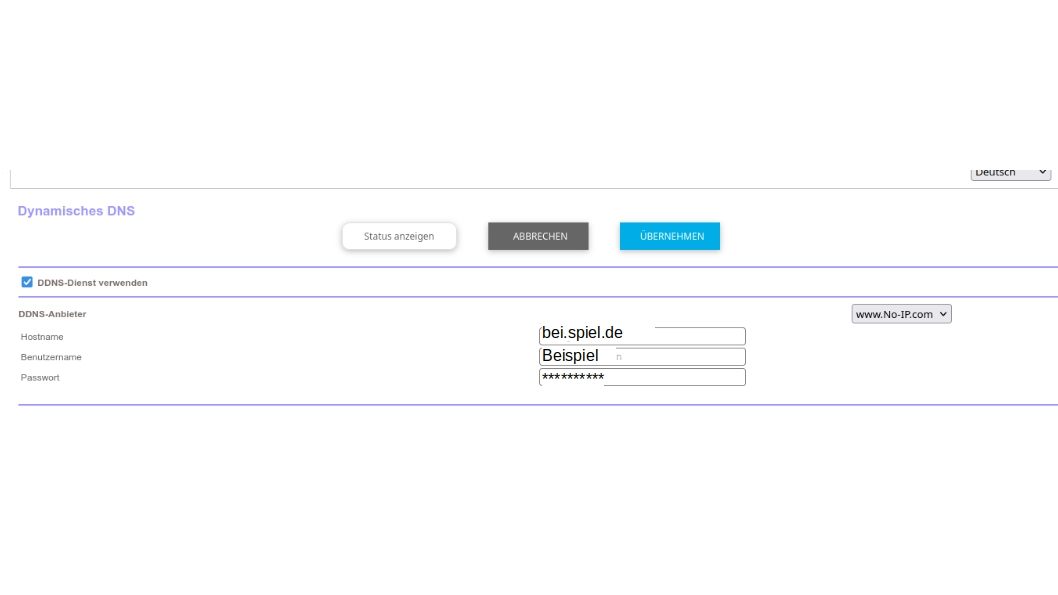

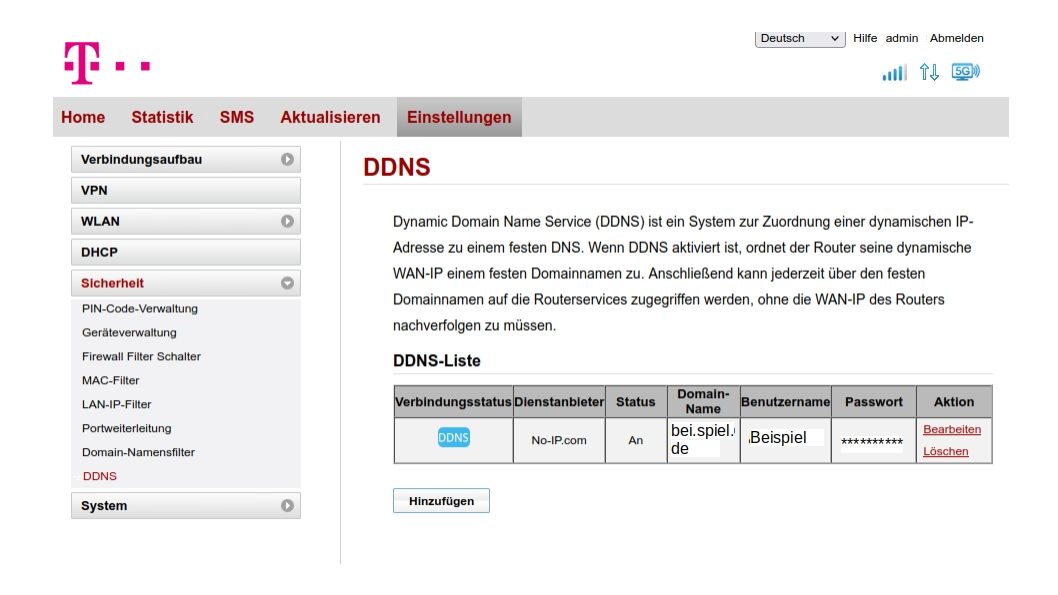

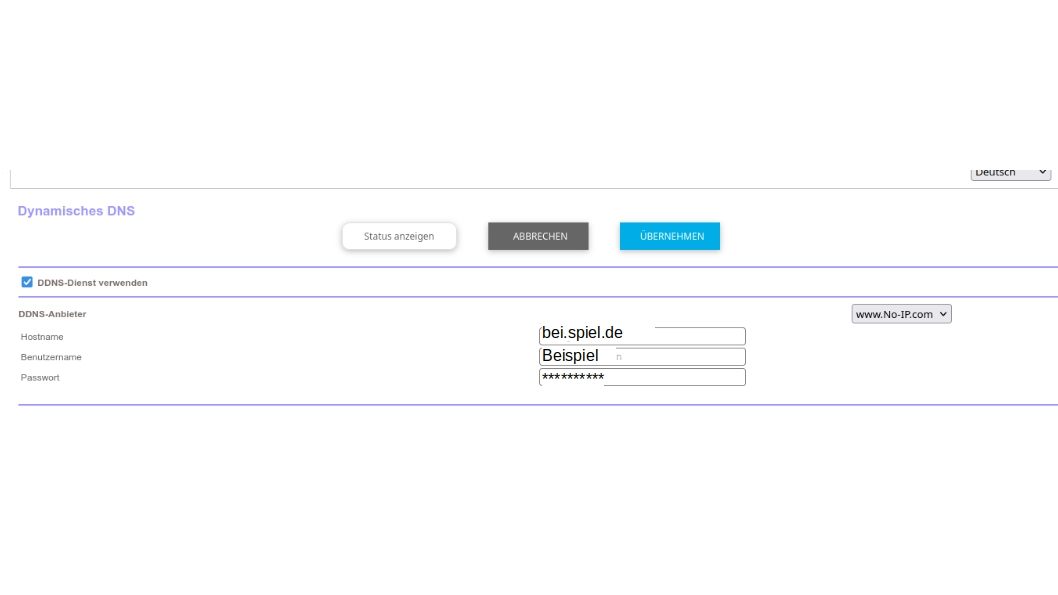

Für den DDNS Server habe ich bei no-ip ein Account erzeugt. Der Account ist active und laut no-ip funktioniert einwandfrei.

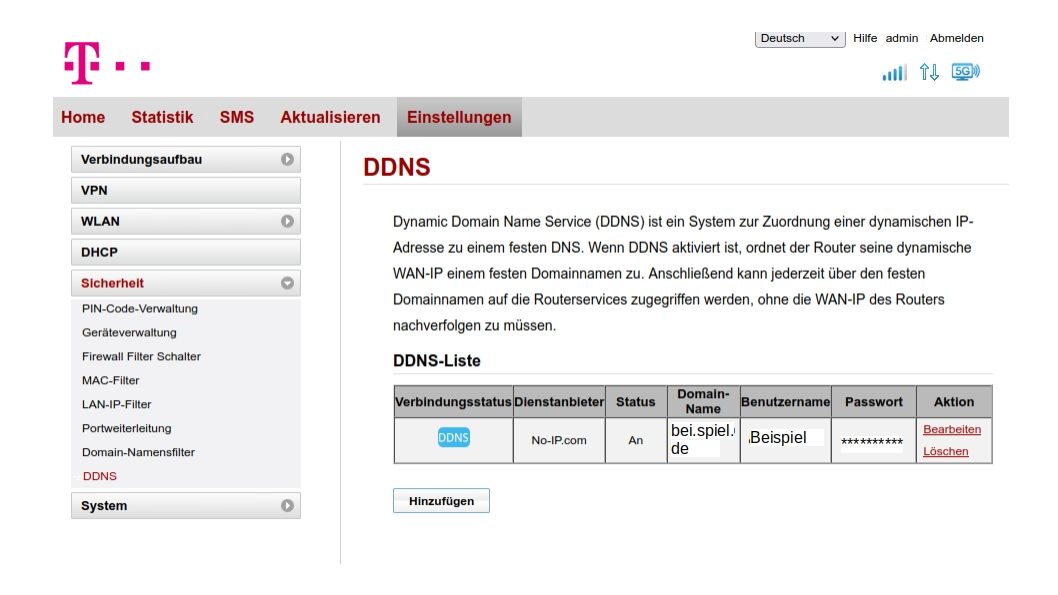

So habe ich in dem ersten Router die Verbindung zum DDNS Service erstellt und, wenn man mit der Mouse über dem Verbindungsstatus "schwebt", dann sieht man, dass die Verbindung aktive ist ([ Bild 2])

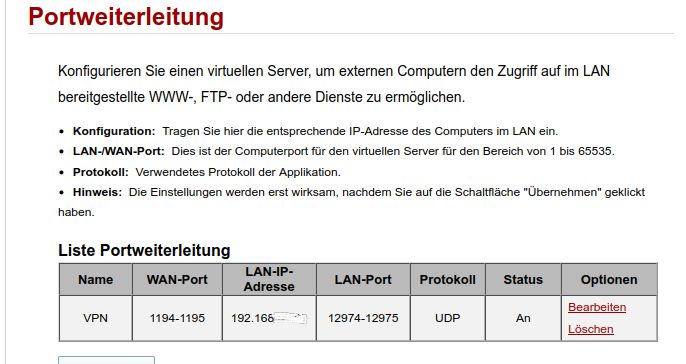

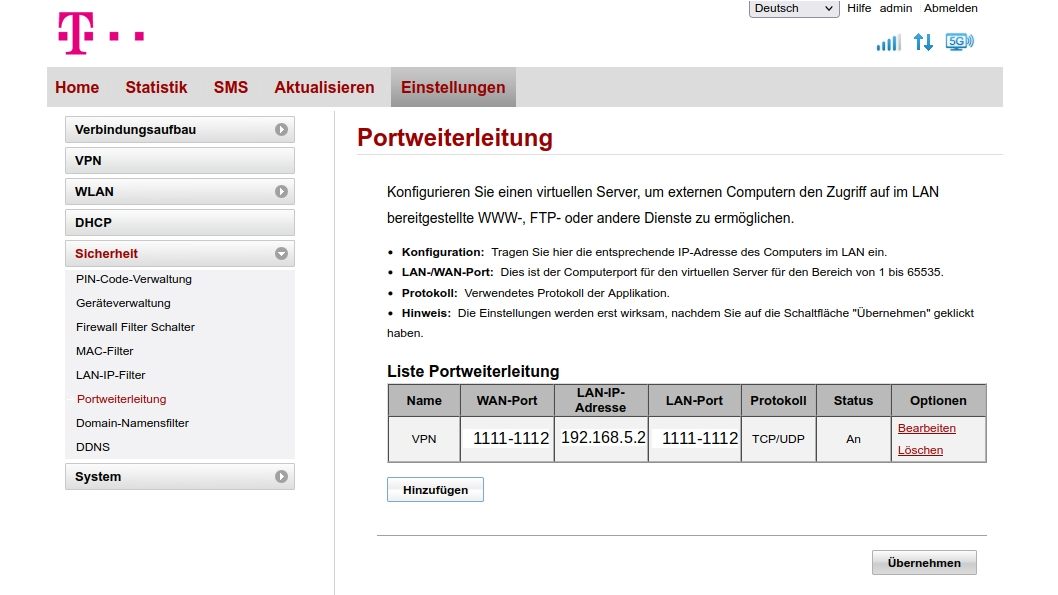

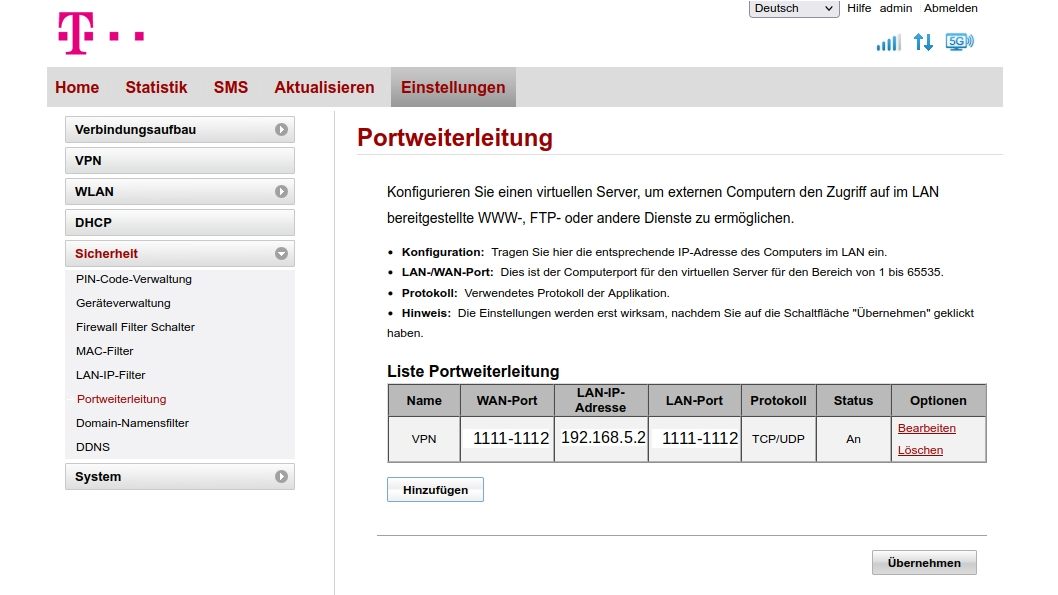

Auch die Ports in dem Router habe ich umgeleitet: Die Ports 1111-1112 werden zum zweiten Router (192.168.5.2) geleitet. Das Protokoll ist TCP/UDP ([ Bild 3]).

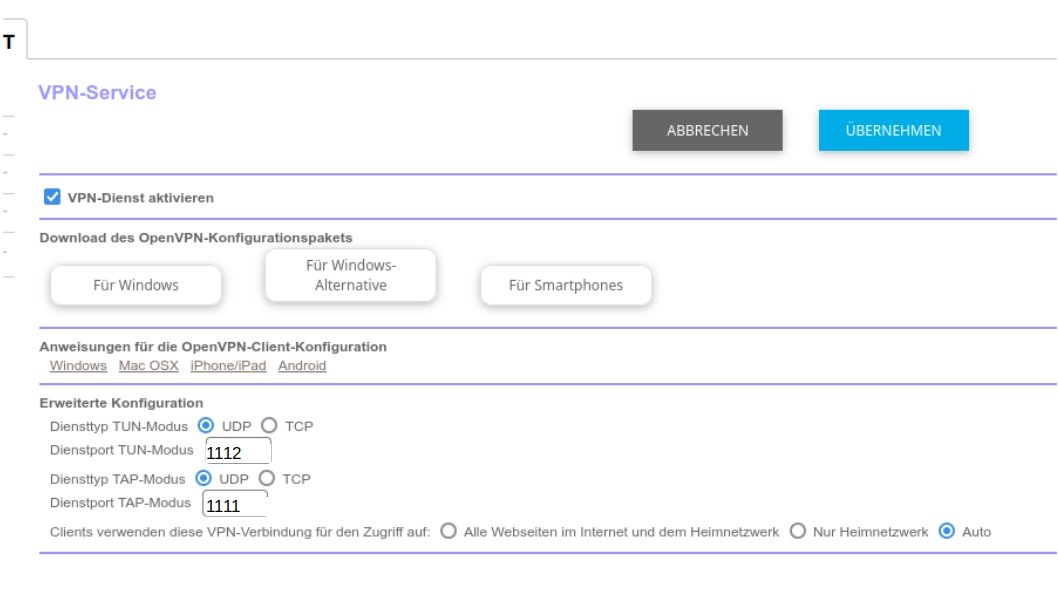

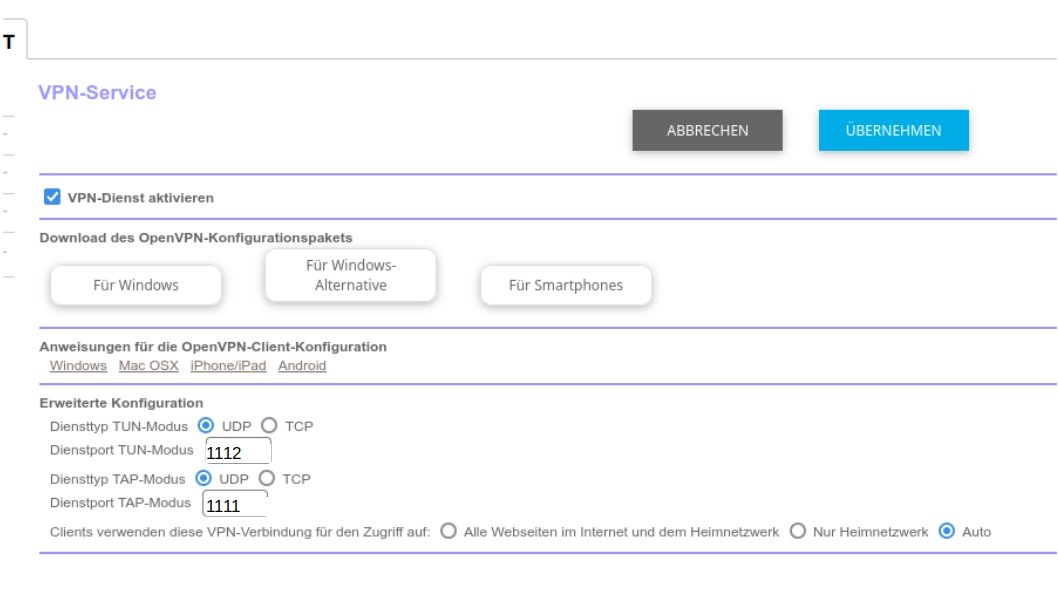

Auf der Orbi Seite habe ich ebenfalls den VPN Service eingerichtet. Man kann sehen ([ Bild 6]).

Das Problem: Jeder Versuch, sich von außerhalb der Firma mit OpenVPN über VPN zu verbinden, führt zu einem Fehler. OpenVPN erzeugt kann keine Verbindung herstellen und nach langem Recherchieren, kann ich ausschließen, dass das Problem bei OpenVPN liegt (das Programm habe ich mehrmals deinstalliert, neu installiert, downgraded, usw.: Nichts...).

Nun die Frage an die Gruppe: Sind meine Einstellungen richtig? Oder habe ich irgendwas wichtiges übersehen? Wo soll ich noch nachschauen? Was kann ich noch prüfen?

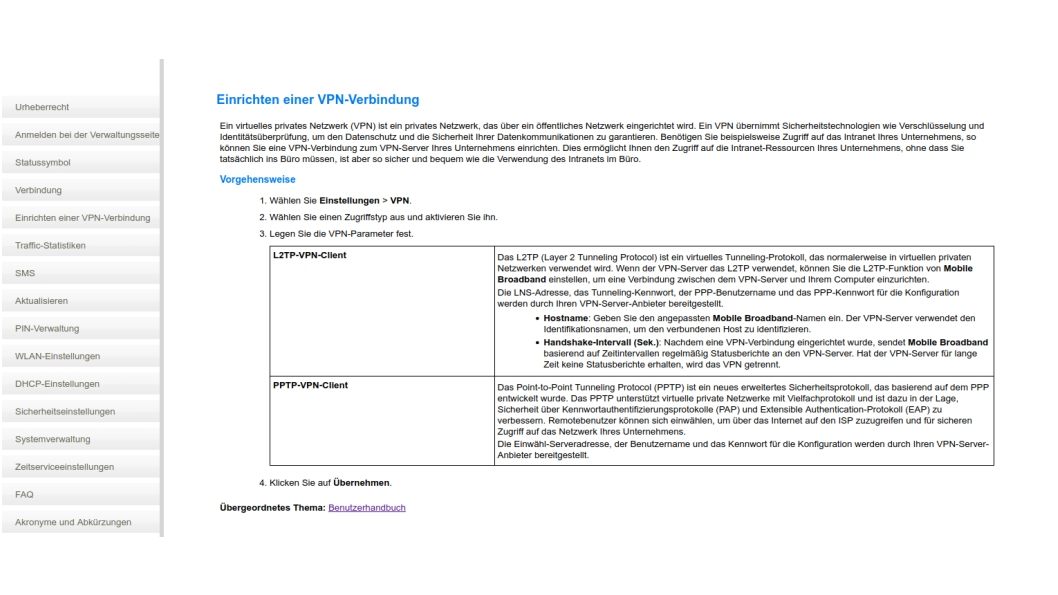

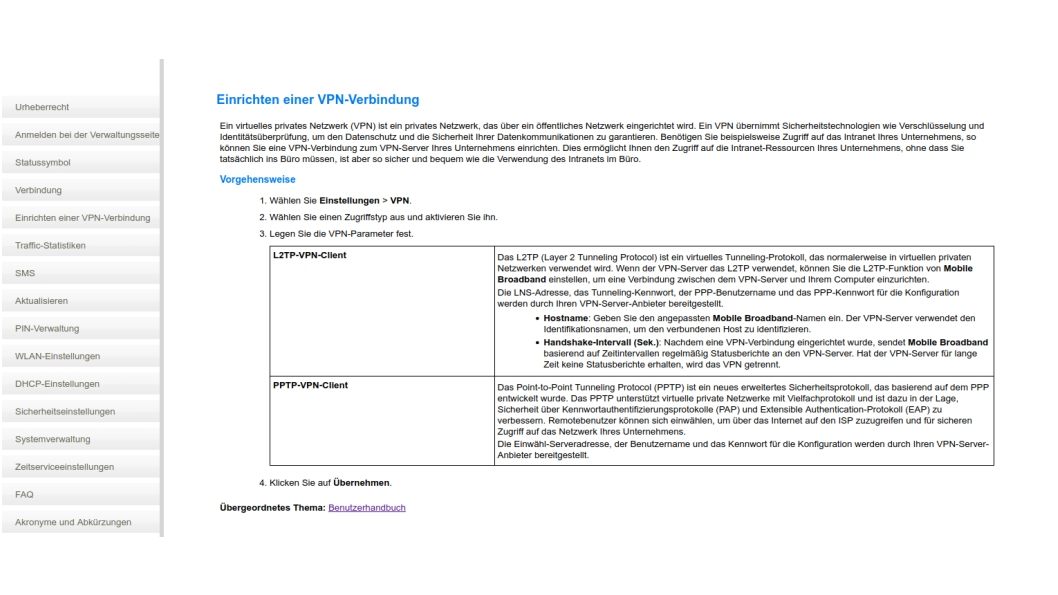

Leider ist die Anleitung des Telekom Router sehr karg und liefert überhaupt keine ausführliche Information über die Herstellung eines VPN-Zugangs ([ Bild 7]). So habe ich versucht, mit Hilfe dieses Forums eine Einstellung zu finden, die einen VPN-Zugang ermöglicht. Oder besser... ich habe versucht, zu verstehen, wie man sowas aufbaut. Mit einem Router (wie zum Beispiel Zuhause) habe ich überhaupt kein Problem, um eine VPN einzurichten. Aber ich komme mit dieser Konfiguration nicht ganz zurecht.

Vielen Dank im Voraus und

Gruß

W. Willer

ich bin auf diesen Forum gestoßen, nachdem ich folgenden Artikel gelesen habe: #comment-toc2 Link

Ich fand den Artikel gut geschrieben, dennoch komme ich nicht wirklich weiter. Und das schlimmste dabei ist, dass ich noch nicht weiß, warum.

Vom Anfang an: Ich habe [ folgende Netzinfrastruktur] in meiner Firma von meinem Vorgänger, sagen wir mal so, "vererbt" (Bild 1)...

Es handelt sich um eine Konfiguration mit beiden Routern aktiv (Kaskade) mit "quasi" DMZ Funktion (um dem verlinkten Artikel treue zu bleiben). Also ein Telekom Router (LTE) stellt eine Internet Verbindung zur Außenwelt her. Seine lokale IP-Adresse ist 192.168.5.1 (ich habe alle IP- und Ports-Angaben in diesem Thread sicherheitshalber geändert).

An diesem Router wurde ein Netgear Orbit RBR850 als zweiter Router angeschlossen. Der hat die statische IP-Adresse: 192.168.5.2 und ein DHCP Server auf dem Domäne: 192.168.1.x. D.h. an diesem Router wurden mehrere PCs und Drucker angeschlossen.

Alles funktioniert einwandfrei. Internet ist von jedem PC abrufbar und jeder PC kann den anderen im selben Netzwerk anpingen. Alltäglich verbinde ich mich über ssh zwischen den PCs (sie sind in verschiedenen Büros).

Alles super bis auf eine VPN Verbindung (um von Zuhause aus arbeiten zu können), die ich vergeblich seit Tagen versuche auf die Beine zu stellen.

Für den DDNS Server habe ich bei no-ip ein Account erzeugt. Der Account ist active und laut no-ip funktioniert einwandfrei.

So habe ich in dem ersten Router die Verbindung zum DDNS Service erstellt und, wenn man mit der Mouse über dem Verbindungsstatus "schwebt", dann sieht man, dass die Verbindung aktive ist ([ Bild 2])

Auch die Ports in dem Router habe ich umgeleitet: Die Ports 1111-1112 werden zum zweiten Router (192.168.5.2) geleitet. Das Protokoll ist TCP/UDP ([ Bild 3]).

Auf der Orbi Seite habe ich ebenfalls den VPN Service eingerichtet. Man kann sehen ([ Bild 6]).

Das Problem: Jeder Versuch, sich von außerhalb der Firma mit OpenVPN über VPN zu verbinden, führt zu einem Fehler. OpenVPN erzeugt kann keine Verbindung herstellen und nach langem Recherchieren, kann ich ausschließen, dass das Problem bei OpenVPN liegt (das Programm habe ich mehrmals deinstalliert, neu installiert, downgraded, usw.: Nichts...).

Nun die Frage an die Gruppe: Sind meine Einstellungen richtig? Oder habe ich irgendwas wichtiges übersehen? Wo soll ich noch nachschauen? Was kann ich noch prüfen?

Leider ist die Anleitung des Telekom Router sehr karg und liefert überhaupt keine ausführliche Information über die Herstellung eines VPN-Zugangs ([ Bild 7]). So habe ich versucht, mit Hilfe dieses Forums eine Einstellung zu finden, die einen VPN-Zugang ermöglicht. Oder besser... ich habe versucht, zu verstehen, wie man sowas aufbaut. Mit einem Router (wie zum Beispiel Zuhause) habe ich überhaupt kein Problem, um eine VPN einzurichten. Aber ich komme mit dieser Konfiguration nicht ganz zurecht.

Vielen Dank im Voraus und

Gruß

W. Willer

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3378276421

Url: https://administrator.de/forum/einrichtung-vpn-zwischen-2-router-3378276421.html

Ausgedruckt am: 18.07.2025 um 00:07 Uhr

18 Kommentare

Neuester Kommentar

Du betreibst eine klassische Router Kaskade mit doppeltem NAT und doppeltem Firewalling wie sie HIER im Detail beschrieben ist.

Der kaskadierte Router arbeitet mit OpenVPN als VPN Protokoll. Nicht gut ist deine Wahl von fest reservierten IANA Ports.

iana.org/assignments/service-names-port-numbers/service-names-po ...

Das solltest du besser bleiben lassen und den für OpenVPN reservierten Standardport 1194 verwenden. Oder, wenn es unbedingt ein separater Port sein muss, dann einen der freien sog. [49152–65535 Ephemeral Ports] zw. 49152 und 65535 verwenden wie z.B. 51194 oder 61194.

Das hält dann auch meisten Script Kiddies und Port Scanner fern die diese Ports in der Regel nicht scannen.

Ein Fehler hast du in der Port Weiterleitung des Internet Routers gemacht, denn OpenVPN verwendet in der Regel UDP so das man die Port Forwarding Regel auch strikt auf UDP begrenzen sollte.

Bei Verwendung von L2TP kann man die Ports nicht verändern da IPsec.

Im Grunde hast du also alles richtig gemacht. Port Forwarding auf dem vorgelagerten Router für die VPN Ports auf den nachgelagerten Router bzw. dessen WAN Port.

DynDNS auf dem vorgelagerten Router damit man den immer mit einem festen Hostnamen erreichen kann. Klassisches Bilderbuch Design...

Was unklar ist ist aber die Tatsache WELCHES VPN Protokoll du nun verwendest. Leider hast du es versäumt das "+" on den richtigen Stellen im Kontext zu klicken so das deine Screenshots alle zusammenhangslos und mit wenig Aussage am Ende deines Threads stehen.

Ggf. solltest du das mit dem "Bearbeiten" Knopf nochmal nachträglich korrigieren. (FAQs lesen hilft wirklich! )

)

Da ist in einem Screenshot von OpenVPN die Rede im anderen wieder von PPTP und L2TP aber es fehlt völlig die Aussage WELCHES VPN Protokoll du nun verwendest?!

Gut, PPTP fällt schonmal gleich weg wegen:

heise.de/hintergrund/Der-Todesstoss-fuer-PPTP-1701365.html

Zudem gibt es aus den o.a. Gründen keinerlei PPTP Clients mehr in den aktuellen Betriebssystemen.

Es bleibt also nur noch OpenVPN oder L2TP...

Letzteres hat den charmanten Vorteil das jedes Betriebssystem und Endgerät einen onboard Client dafür hat. Für OpenVPN musst du immer einen externen nutzen.

Bleibt das Kristallkugeln und Raterei was du nutzt: OpenVPN oder L2TP ???

Vielleicht helfen dir ja die hiesigen Tutorials zu diesen beiden VPN Protokollen und ihr Setup etwas weiter:

OpenVPN:

Merkzettel: VPN Installation mit OpenVPN

L2TP:

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

und

Scheitern am IPsec VPN mit MikroTik

Der kaskadierte Router arbeitet mit OpenVPN als VPN Protokoll. Nicht gut ist deine Wahl von fest reservierten IANA Ports.

iana.org/assignments/service-names-port-numbers/service-names-po ...

Das solltest du besser bleiben lassen und den für OpenVPN reservierten Standardport 1194 verwenden. Oder, wenn es unbedingt ein separater Port sein muss, dann einen der freien sog. [49152–65535 Ephemeral Ports] zw. 49152 und 65535 verwenden wie z.B. 51194 oder 61194.

Das hält dann auch meisten Script Kiddies und Port Scanner fern die diese Ports in der Regel nicht scannen.

Ein Fehler hast du in der Port Weiterleitung des Internet Routers gemacht, denn OpenVPN verwendet in der Regel UDP so das man die Port Forwarding Regel auch strikt auf UDP begrenzen sollte.

Bei Verwendung von L2TP kann man die Ports nicht verändern da IPsec.

Im Grunde hast du also alles richtig gemacht. Port Forwarding auf dem vorgelagerten Router für die VPN Ports auf den nachgelagerten Router bzw. dessen WAN Port.

DynDNS auf dem vorgelagerten Router damit man den immer mit einem festen Hostnamen erreichen kann. Klassisches Bilderbuch Design...

Was unklar ist ist aber die Tatsache WELCHES VPN Protokoll du nun verwendest. Leider hast du es versäumt das "+" on den richtigen Stellen im Kontext zu klicken so das deine Screenshots alle zusammenhangslos und mit wenig Aussage am Ende deines Threads stehen.

Ggf. solltest du das mit dem "Bearbeiten" Knopf nochmal nachträglich korrigieren. (FAQs lesen hilft wirklich!

Da ist in einem Screenshot von OpenVPN die Rede im anderen wieder von PPTP und L2TP aber es fehlt völlig die Aussage WELCHES VPN Protokoll du nun verwendest?!

Gut, PPTP fällt schonmal gleich weg wegen:

heise.de/hintergrund/Der-Todesstoss-fuer-PPTP-1701365.html

Zudem gibt es aus den o.a. Gründen keinerlei PPTP Clients mehr in den aktuellen Betriebssystemen.

Es bleibt also nur noch OpenVPN oder L2TP...

Letzteres hat den charmanten Vorteil das jedes Betriebssystem und Endgerät einen onboard Client dafür hat. Für OpenVPN musst du immer einen externen nutzen.

Bleibt das Kristallkugeln und Raterei was du nutzt: OpenVPN oder L2TP ???

Vielleicht helfen dir ja die hiesigen Tutorials zu diesen beiden VPN Protokollen und ihr Setup etwas weiter:

OpenVPN:

Merkzettel: VPN Installation mit OpenVPN

L2TP:

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

und

Scheitern am IPsec VPN mit MikroTik

Das Protokoll war PPTP.

Dann wäre aber auch das Port Forwarding völlig falsch eingestellt. PPTP nutzt bekanntlich TCP 1723 und das GRE Protokoll (IP Nummer 47). Siehe Kaskaden Erklärung oben!!de.wikipedia.org/wiki/Point-to-Point_Tunneling_Protocol

Auch in Fall von PPTP wäre es dann sofort klar das dann scheitern muss, da eingehender PPTP Traffic mit den falsch geforwardeten Ports so niemals den kaskadierten VPN Router erreichen kann! Das erkennt schon der gesunde Menschenverstand.

PPTP ist aber so oder so ein völliges NoGo wegen der gravierenden Sicherheitsmängel und dem fehlen von Clients auf allen Endgeräten. Zumindestens solcher mit aktuellen Betriebssystemen.

Man kann dir nur dringenst abraten dieses Protokoll noch aktiv zu nutzen!!

Ein ziemliches Armutszeugnis für den Hersteller dieses Routers das der sowas überhaupt noch implementiert und so gravierende Sicherheitslöcher bei Nutzern schafft. Aber nundenn...

Das ist vermutlich gelogen, denn die (D) Telekom arbeitet im Festnetz und Mobilnetz immer schon mit Dual Stack also IPv4 und IPv6 parallel.

Sehr wahrscheinlich ist für dich aber nur v4 relevant...?!

Pi Hole Problem: Maximum number of concurrent DNS queries reached (max: 150)

Sehr wahrscheinlich ist für dich aber nur v4 relevant...?!

Pi Hole Problem: Maximum number of concurrent DNS queries reached (max: 150)

als auch in dem kaskadierten Router eingetragen.

Das ist falsch! Leuchtet dir auch ganz sicher selber ein wenn du mal in Ruhe drüber nachdenkst. Der Router reportet an den DynDNS Dienstleister immer seine eigene aktuelle WAN IP. Was für deinen vorgelagerten Router ja auch absolut richtig ist, denn der (und nur der) hält ja die öffentliche Internet IP mit der deine Kaskade erreichbar ist.Der Router dahinter hat eine im Internet NICHT geroutete private RFC1918 IP Adresse. Er reportet also immer die falsche IP. Es kommt jetzt zu einer sog. Race Condition beim DynDNS Provider denn immer der Letzte der reportet gewinnt.

Das führt letztlich zu einen Adresschaos beim DynDNS Provider und als Folge davon zur temporären Nichtereichbarkeit deines Hostnamens.

Kurz gesagt: Vergiss den Unsinn und lösche unbedingt die ganze DynDNS Konfig auf dem kaskadierten Router. Nur der direkte Internet Router darf das DynDNS bedienen weil nur er die öffentliche IP hält!

Das ist die Grundeinstellung meines Routers (Speedbox LTE).

Wenn man nur IPv4 auswählt kommt auch nur IPv4 an. Nun: für OpenVPN bräuchte ich nur den Port 1194 UDP.

Richtig, denn OpenVPN ist ein SSL basierendes VPN Protokoll was nur einen Port benötigt.Ranges benötigt man man wenn man das Scheunentor weiter aufmachen muss und gleich einen Block an Ports freigeben will oder muss. Einige spezielle Protokolle erfordern sowas. Dein OpenVPN aber nicht denn, wie oben schon gesagt, benutzt das nur einen einzigen Port UDP 1194 (Default).

Siehe auch OpenVPN Tutorial! Lesen und verstehen...

P.S.: Wenn du bei hochgeladenen Bildern im Thread das "+" an der richtigen Stelle klickst erscheint das Bild auch im richtigen Kontext und nicht nur kommentarlos am Schluss. FAQs lesen hilft wirklich.

Formatierungen in den Beiträgen

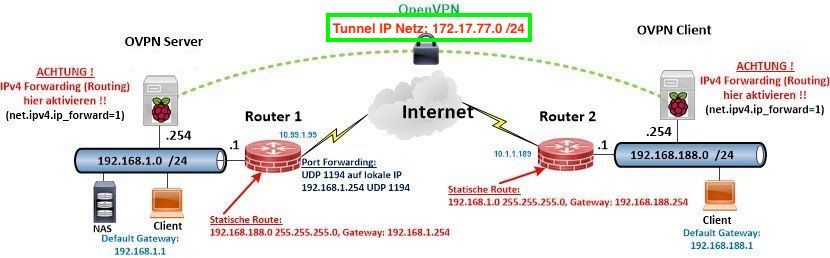

In dem Tutorial wird eine statische Route auf ein internes VPN-Netz erstellt.

Das ist richtig. OpenVPN und Wireguard spannen über ihre virtuellen Netzwerk Interfaces ein eigenes IP netz auf und das muss man dem Default Gateway, sprich dem Router bekannt machen wie er dahin kommt. (über den VPN Server).Tut man das nicht routet der lokale Router dieses Netzwerk sonst an sein Default Gateway den Provider Router...und damit dann ins Nirwana. Einfache Logik...

Woher bekommt man diese Adresse?

Das hiesige OpenVPN Tutorial hast du genau gelesen und verstanden???Das interne OpenVPN Netz wird in der Server Konfig Datei mit dem Kommando server 172.17.77.0 255.255.255.0 fest definiert!

Kann ich mir selber sie ausdenken

Ja, kannst du. Allerdings solltest du etwas intelligent dabei "denken". Warum? Siehe hier:VPNs einrichten mit PPTP

Von statischen Routen ist aber nirgendwo die Rede

Ja, das ist leider bei den durch Hersteller implementierten Lösungen oft der Fall. Die haben dann meist hardgecodete IP Adressen und nutzen auch oft falsche Parameter damit es im KlickiBunti GUI für Laien einfach ist. Bei Fehlern such man sich dann immer einen Wolf.Eine Unart die fast alle diese Anbieter machen ist ein NAT (IP Adress Translation im Tunnel) was dann einen Routing "Einbahnstrasse" erzeugt und weitere Probleme schafft. Da ist ein 20 Euro Mikrotik Router oder Raspberry Pi dann oft die bessere Lösung da frei konfigurierbar.

Deswegen weiß ich immer noch nicht, ob ich eine statische Route im kaskadierten Router vornehmen muss oder nicht.

Probier es doch ganz einfach aus!! Dann weisst du mehr!Versuch macht bekanntlich klug... 😉

da hier das thema noch nicht gelöst ist:

- wenn es für eine firma ist, warum nutzt du als chef nicht einfach einen it-dienstleister der es dir in ordnung/zum laufen bringt?

- ich persönlich würde diese router kaskade rauswerfen, warum hast du lte im office und nicht eine ordentliche leitung (keine ahnung wo aus deutschland du bist)

- mein aufbau währe diesen orbit rauswerfen und eine pfSense hinter den telekom lte router und einen exposedhost eintragen und die pfsense alles machen lassen, vorteil du hättest alle möglichen vpn standards auf der kiste

- nächste frage hast du an deinem lte router wirklich eine externe ip und nicht das dort CGN genutzt wird?

- wenn es für eine firma ist, warum nutzt du als chef nicht einfach einen it-dienstleister der es dir in ordnung/zum laufen bringt?

- ich persönlich würde diese router kaskade rauswerfen, warum hast du lte im office und nicht eine ordentliche leitung (keine ahnung wo aus deutschland du bist)

- mein aufbau währe diesen orbit rauswerfen und eine pfSense hinter den telekom lte router und einen exposedhost eintragen und die pfsense alles machen lassen, vorteil du hättest alle möglichen vpn standards auf der kiste

- nächste frage hast du an deinem lte router wirklich eine externe ip und nicht das dort CGN genutzt wird?

Bitte Forenregel 2 beachten. Korrekte Rechtschreibung (Gross/Klein) hilft hier allen !

dass ganz viele Einstellungen noch vorgenommen werden müssen.

Welche das sind zeigt dir auch das hiesige OpenVPN Tutorial:Merkzettel: VPN Installation mit OpenVPN

Wenn's das denn nun war bitte deinen Thread dann als erledigt schliessen!