Erfahrungen mit LANCOM-Router und WLAN

Hallo,

ich überlege im Moment einen Standort mit LAN/WLAN und LAN/WLAN für Gäste auszustatten.

Wir haben einen LANCOM 883 und ich habe mir diese Anleitung durchgeschaut.

www2.lancom.de/kb.nsf/1275/4299416A77029AA5C12583FB004A4CD8?Open ...

Nun meine Frage, hat jemand mit dieser Lösung bzw. gute alternativen?

Es sollte ja auch mit günstigeren Accesspoint mit POE für die Decke funktionierten?

z.b UbiQuiti UniFi AP AC LITE UAP-AC-LITE

Der Lancom LW-500 ist mir zu teuer.

Welchen 24 Port-Switch mit POE würdet ihr empfehlen?

Ich denke es funktioniert auch mit jemden managed Switch als dem LANCOM GS-2326P+.

Gruß

supertux

ich überlege im Moment einen Standort mit LAN/WLAN und LAN/WLAN für Gäste auszustatten.

Wir haben einen LANCOM 883 und ich habe mir diese Anleitung durchgeschaut.

www2.lancom.de/kb.nsf/1275/4299416A77029AA5C12583FB004A4CD8?Open ...

Nun meine Frage, hat jemand mit dieser Lösung bzw. gute alternativen?

Es sollte ja auch mit günstigeren Accesspoint mit POE für die Decke funktionierten?

z.b UbiQuiti UniFi AP AC LITE UAP-AC-LITE

Der Lancom LW-500 ist mir zu teuer.

Welchen 24 Port-Switch mit POE würdet ihr empfehlen?

Ich denke es funktioniert auch mit jemden managed Switch als dem LANCOM GS-2326P+.

Gruß

supertux

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 497784

Url: https://administrator.de/forum/erfahrungen-mit-lancom-router-und-wlan-497784.html

Ausgedruckt am: 02.08.2025 um 07:08 Uhr

31 Kommentare

Neuester Kommentar

Hallo Supertux,

bei dem Guest-Access über den Lancom kann ich dir leider nicht weiterhelfen.

Bei dem POE benötigst du aber nicht direkt einen neuen Switch. Wenn dein jetziger Switch bereits Managebar ist, dann kannst du einfach ein passives POE Patch-Panel kaufen. Die gibt es schon sehr günstig und ich habe bis jetzt gute Erfahrungen mit dem Hersteller Intellinet gemacht. Hier mal ein Beispiel:

intellinetnetwork.eu/intellinet-en-12-port-passive-poe-patch-pan ...

VG Karsten

bei dem Guest-Access über den Lancom kann ich dir leider nicht weiterhelfen.

Bei dem POE benötigst du aber nicht direkt einen neuen Switch. Wenn dein jetziger Switch bereits Managebar ist, dann kannst du einfach ein passives POE Patch-Panel kaufen. Die gibt es schon sehr günstig und ich habe bis jetzt gute Erfahrungen mit dem Hersteller Intellinet gemacht. Hier mal ein Beispiel:

intellinetnetwork.eu/intellinet-en-12-port-passive-poe-patch-pan ...

VG Karsten

Vorsicht hier !

Das empfohlene Panel ist ein nicht PoE Standard konformes Panel. Damit besteht die große Gefahr Endgeräte zu zerstören bei falscher Patchung !

Es ist immer fahrlässig sowas einzusetzen. Hier sollte man in jedem Falle IMMER ein Standard konformes Panel nach 802.3af oder 802.3at verwenden.

In der Beziehung ist die obige Empfehlung also höchst gefährlich und wenig zielführend. Ganz besonders nicht in einem Administrator Forum !

Wenn du also einen managebaren VLAN Switch hast der kein PoE hat reicht es wenn du dir ein paar preiswerte Injektoren beschaffst:

reichelt.de/power-over-ethernet-poe-high-power-injektor-tplink-t ...

reichelt.de/power-over-ethernet-poe-adapter-24-v-tplink-poe2412g ...

Das ist Standard konform wie die Lancoms und sicher.

Ein neuer PoE Switch ist also nicht zwingend erforderlich. Das Geld kannst du besser in einen AP stecken.

Wenn dann solltest du auch die Finger von Lancom Switches lassen. Die stammen nicht von Lancom selber sondern sind OEMte Billigteile von Accton. Entsprechend schlecht ist Support und Featureset.

Besser du nimmst dann hier was von Cisco SG250 oder auch Mikrotik. Aber wie gesagt bei 2-3 APs und vorhandenem Switch tun es auch entsprechend Injektoren.

Ubiquity ist per se nicht schlecht hat aber den gravierenden Nachteil das du zwangsweise für ein Gäste Portal einen separaten Controller laufen lassen musst.

Ferner skalieren die APs nicht besonders bei vielen Usern pro AP.

Besser ist es hier einen AP zu beschaffen der ein Captive Portal und Controller gleich schon mit an Bord hat.

Im Premium Segment z.B. Ruckus R300 oder R310 was dir vermutloch wieder zu teuer sein wird..?!

Eher deine Preiserwartungen erfüllen kann da sicher Mikrotik:

2,4 Ghz only (Decke und Wand)

varia-store.com/de/produkt/10133-mikrotik-cap-lite-mit-ar9533-65 ...

2,4 Ghz only (Deckenmontage)

varia-store.com/de/produkt/31918-mikrotik-rbcap2nd-routerboard-d ...

2,4 und 5 Ghz Dual Radio: (Decke)

varia-store.com/de/produkt/31829-mikrotik-cap-ac-rbcapgi-5acd2nd ...

Wenn du beide Funkbänder abdecken willst ist der Letztere die klare Empfehlung. Wie bereits gesagt: Controller und Captive Portal für Gäste alles gleich an Bord und kein externer Controller erforderlich.

Eine generelle Lösung die sehr gut funktioniert und Einmal Passwörter supportet, auch mit Vergabe via SMS, ist das hier:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Wie man dann sowas mit MSSID fähigen APs einrichtet erklärt dir dieses Tutorial:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Such dir selber das Schönste aus !

Das empfohlene Panel ist ein nicht PoE Standard konformes Panel. Damit besteht die große Gefahr Endgeräte zu zerstören bei falscher Patchung !

Es ist immer fahrlässig sowas einzusetzen. Hier sollte man in jedem Falle IMMER ein Standard konformes Panel nach 802.3af oder 802.3at verwenden.

In der Beziehung ist die obige Empfehlung also höchst gefährlich und wenig zielführend. Ganz besonders nicht in einem Administrator Forum !

Wenn du also einen managebaren VLAN Switch hast der kein PoE hat reicht es wenn du dir ein paar preiswerte Injektoren beschaffst:

reichelt.de/power-over-ethernet-poe-high-power-injektor-tplink-t ...

reichelt.de/power-over-ethernet-poe-adapter-24-v-tplink-poe2412g ...

Das ist Standard konform wie die Lancoms und sicher.

Ein neuer PoE Switch ist also nicht zwingend erforderlich. Das Geld kannst du besser in einen AP stecken.

Wenn dann solltest du auch die Finger von Lancom Switches lassen. Die stammen nicht von Lancom selber sondern sind OEMte Billigteile von Accton. Entsprechend schlecht ist Support und Featureset.

Besser du nimmst dann hier was von Cisco SG250 oder auch Mikrotik. Aber wie gesagt bei 2-3 APs und vorhandenem Switch tun es auch entsprechend Injektoren.

Ubiquity ist per se nicht schlecht hat aber den gravierenden Nachteil das du zwangsweise für ein Gäste Portal einen separaten Controller laufen lassen musst.

Ferner skalieren die APs nicht besonders bei vielen Usern pro AP.

Besser ist es hier einen AP zu beschaffen der ein Captive Portal und Controller gleich schon mit an Bord hat.

Im Premium Segment z.B. Ruckus R300 oder R310 was dir vermutloch wieder zu teuer sein wird..?!

Eher deine Preiserwartungen erfüllen kann da sicher Mikrotik:

2,4 Ghz only (Decke und Wand)

varia-store.com/de/produkt/10133-mikrotik-cap-lite-mit-ar9533-65 ...

2,4 Ghz only (Deckenmontage)

varia-store.com/de/produkt/31918-mikrotik-rbcap2nd-routerboard-d ...

2,4 und 5 Ghz Dual Radio: (Decke)

varia-store.com/de/produkt/31829-mikrotik-cap-ac-rbcapgi-5acd2nd ...

Wenn du beide Funkbänder abdecken willst ist der Letztere die klare Empfehlung. Wie bereits gesagt: Controller und Captive Portal für Gäste alles gleich an Bord und kein externer Controller erforderlich.

Eine generelle Lösung die sehr gut funktioniert und Einmal Passwörter supportet, auch mit Vergabe via SMS, ist das hier:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Wie man dann sowas mit MSSID fähigen APs einrichtet erklärt dir dieses Tutorial:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Such dir selber das Schönste aus !

Zitat von @aqui:

Vorsicht hier !

Das empfohlene Panel ist ein nicht PoE Standard konformes Panel. Damit besteht die große Gefahr Endgeräte zu zerstören bei falscher Patchung !

Es ist immer fahrlässig sowas einzusetzen. Hier sollte man in jedem Falle IMMER ein Standard konformes Panel nach 802.3af oder 802.3at verwenden.

In der Beziehung ist die obige Empfehlung also höchst gefährlich und wenig zielführend. Ganz besonders nicht in einem Administrator Forum !

Wenn du also einen managebaren VLAN Switch hast der kein PoE hat reicht es wenn du dir ein paar preiswerte Injektoren beschaffst:

reichelt.de/power-over-ethernet-poe-high-power-injektor-tplink-t ...

reichelt.de/power-over-ethernet-poe-adapter-24-v-tplink-poe2412g ...

Das ist Standard konform wie die Lancoms und sicher.

Ein neuer PoE Switch ist also nicht zwingend erforderlich. Das Geld kannst du besser in einen AP stecken.

Wenn dann solltest du auch die Finger von Lancom Switches lassen. Die stammen nicht von Lancom selber sondern sind OEMte Billigteile von Accton. Entsprechend schlecht ist Support und Featureset.

Besser du nimmst dann hier was von Cisco SG250 oder auch Mikrotik. Aber wie gesagt bei 2-3 APs und vorhandenem Switch tun es auch entsprechend Injektoren.

Ubiquity ist per se nicht schlecht hat aber den gravierenden Nachteil das du zwangsweise für ein Gäste Portal einen separaten Controller laufen lassen musst.

Ferner skalieren die APs nicht besonders bei vielen Usern pro AP.

Besser ist es hier einen AP zu beschaffen der ein Captive Portal und Controller gleich schon mit an Bord hat.

Im Premium Segment z.B. Ruckus R300 oder R310 was dir vermutloch wieder zu teuer sein wird..?!

Eher deine Preiserwartungen erfüllen kann da sicher Mikrotik:

2,4 Ghz only (Decke und Wand)

varia-store.com/de/produkt/10133-mikrotik-cap-lite-mit-ar9533-65 ...

2,4 Ghz only (Deckenmontage)

varia-store.com/de/produkt/31918-mikrotik-rbcap2nd-routerboard-d ...

2,4 und 5 Ghz Dual Radio: (Decke)

varia-store.com/de/produkt/31829-mikrotik-cap-ac-rbcapgi-5acd2nd ...

Wenn du beide Funkbänder abdecken willst ist der Letztere die klare Empfehlung. Wie bereits gesagt: Controller und Captive Portal für Gäste alles gleich an Bord und kein externer Controller erforderlich.

Eine generelle Lösung die sehr gut funktioniert und Einmal Passwörter supportet, auch mit Vergabe via SMS, ist das hier:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Wie man dann sowas mit MSSID fähigen APs einrichtet erklärt dir dieses Tutorial:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Such dir selber das Schönste aus !

Vorsicht hier !

Das empfohlene Panel ist ein nicht PoE Standard konformes Panel. Damit besteht die große Gefahr Endgeräte zu zerstören bei falscher Patchung !

Es ist immer fahrlässig sowas einzusetzen. Hier sollte man in jedem Falle IMMER ein Standard konformes Panel nach 802.3af oder 802.3at verwenden.

In der Beziehung ist die obige Empfehlung also höchst gefährlich und wenig zielführend. Ganz besonders nicht in einem Administrator Forum !

Wenn du also einen managebaren VLAN Switch hast der kein PoE hat reicht es wenn du dir ein paar preiswerte Injektoren beschaffst:

reichelt.de/power-over-ethernet-poe-high-power-injektor-tplink-t ...

reichelt.de/power-over-ethernet-poe-adapter-24-v-tplink-poe2412g ...

Das ist Standard konform wie die Lancoms und sicher.

Ein neuer PoE Switch ist also nicht zwingend erforderlich. Das Geld kannst du besser in einen AP stecken.

Wenn dann solltest du auch die Finger von Lancom Switches lassen. Die stammen nicht von Lancom selber sondern sind OEMte Billigteile von Accton. Entsprechend schlecht ist Support und Featureset.

Besser du nimmst dann hier was von Cisco SG250 oder auch Mikrotik. Aber wie gesagt bei 2-3 APs und vorhandenem Switch tun es auch entsprechend Injektoren.

Ubiquity ist per se nicht schlecht hat aber den gravierenden Nachteil das du zwangsweise für ein Gäste Portal einen separaten Controller laufen lassen musst.

Ferner skalieren die APs nicht besonders bei vielen Usern pro AP.

Besser ist es hier einen AP zu beschaffen der ein Captive Portal und Controller gleich schon mit an Bord hat.

Im Premium Segment z.B. Ruckus R300 oder R310 was dir vermutloch wieder zu teuer sein wird..?!

Eher deine Preiserwartungen erfüllen kann da sicher Mikrotik:

2,4 Ghz only (Decke und Wand)

varia-store.com/de/produkt/10133-mikrotik-cap-lite-mit-ar9533-65 ...

2,4 Ghz only (Deckenmontage)

varia-store.com/de/produkt/31918-mikrotik-rbcap2nd-routerboard-d ...

2,4 und 5 Ghz Dual Radio: (Decke)

varia-store.com/de/produkt/31829-mikrotik-cap-ac-rbcapgi-5acd2nd ...

Wenn du beide Funkbänder abdecken willst ist der Letztere die klare Empfehlung. Wie bereits gesagt: Controller und Captive Portal für Gäste alles gleich an Bord und kein externer Controller erforderlich.

Eine generelle Lösung die sehr gut funktioniert und Einmal Passwörter supportet, auch mit Vergabe via SMS, ist das hier:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Wie man dann sowas mit MSSID fähigen APs einrichtet erklärt dir dieses Tutorial:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Such dir selber das Schönste aus !

Muss aqui recht geben. Mein Fehler. Mir viel auf die schnelle nur der Hersteller ein. Kurzes "googeln" und schon hat man die Misere und gibt schnell halbe Infos weiter.

@aqui: Danke für die Richtigstellung. Die einzelnen POE-Injektoren von Intellinet sind größtenteils spezifiziert.

...und bitte nicht immer ALLES zitieren...wir können (fast) alle lesen hier !

reichelt.de/PoE-Komponenten/2/index.html?ACTION=2&LA=3&G ...

und die Schlechtesten sind sie auch nicht. Wenn...sie denn standardkonform sind !

Die einzelnen POE-Injektoren von Intellinet sind größtenteils spezifiziert.

Das ist richtig:reichelt.de/PoE-Komponenten/2/index.html?ACTION=2&LA=3&G ...

und die Schlechtesten sind sie auch nicht. Wenn...sie denn standardkonform sind !

Hallo,

Musst halt drauf achten, dass deine Mikrotiks PoE nach 802.3af oder at sprechen, ansonsten kannst du jeden standardkonformen Switch in der Richtung knicken. Bei Mikrotik ists leider oft genug so, dass die günstigen Geräte nur passives PoE können, ist dann daran zu erkennen dass sie als input voltage was von 9 bis 36v (oder so in dem Dreh) stehen haben, mit dem Kommentar passive PoE, und 802.3af/at mit keinem Wort erwähnt wird. Da helfen dir dann nur die Switches von Mikrotik weiter...Oder eben die mitgelieferten Injektoren

Musst halt drauf achten, dass deine Mikrotiks PoE nach 802.3af oder at sprechen, ansonsten kannst du jeden standardkonformen Switch in der Richtung knicken. Bei Mikrotik ists leider oft genug so, dass die günstigen Geräte nur passives PoE können, ist dann daran zu erkennen dass sie als input voltage was von 9 bis 36v (oder so in dem Dreh) stehen haben, mit dem Kommentar passive PoE, und 802.3af/at mit keinem Wort erwähnt wird. Da helfen dir dann nur die Switches von Mikrotik weiter...Oder eben die mitgelieferten Injektoren

Der cAP ac ist PoE Standard konform !

Den kannst du problemlos an jeden Standard PoE Switch anschliessen der 802.3af/at konform ist.

Passive Out ist nur gemeint wenn du den AP selber über Netzteil mit Strom versorgst, dann kann er über diese Funktion auch kleine Router oder Switches fernspeisen.

Ist bei dir ja nicht der Fall und kannst du also vergesen. Du willst das Ding ja gerade NICHT mit einem Netzteil versorgen sondern per 802.3af/at direkt vom Switch.

Alles gut also....

Den kannst du problemlos an jeden Standard PoE Switch anschliessen der 802.3af/at konform ist.

Passive Out ist nur gemeint wenn du den AP selber über Netzteil mit Strom versorgst, dann kann er über diese Funktion auch kleine Router oder Switches fernspeisen.

Ist bei dir ja nicht der Fall und kannst du also vergesen. Du willst das Ding ja gerade NICHT mit einem Netzteil versorgen sondern per 802.3af/at direkt vom Switch.

Alles gut also....

@aqui: Weißt du ob die cAP bestimmte Spezifikationen AF oder AT für volle Leistung voraussetzen? Ich habe die Cisco Meraki MR42 und MR42E im Einsatz und die brauchen für die volle Leistung 802.3at.

Mikrotek

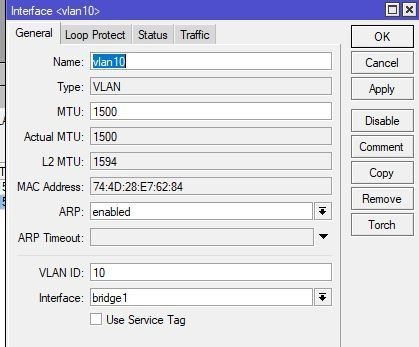

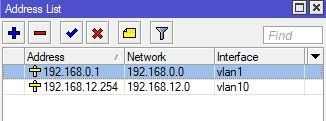

Mikrotik bitte. Soviel Zeit mus sein... Es sollen zwei getrennte Netze sein, dass WLAN sollte 2ghz/5ghz auf auf Wireless01 und Wireless02 ausstrahlen.

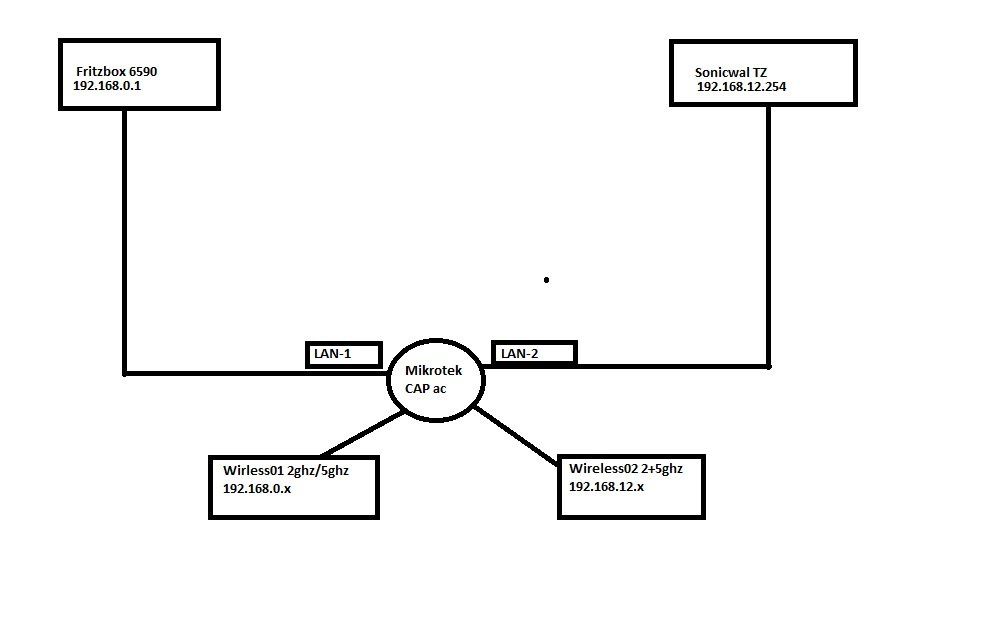

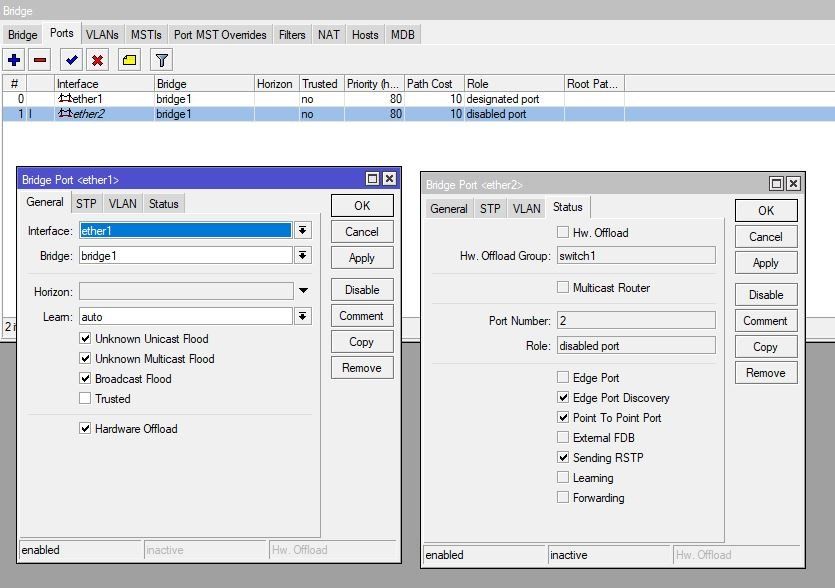

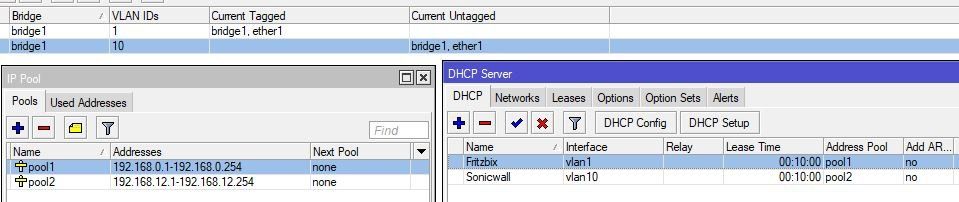

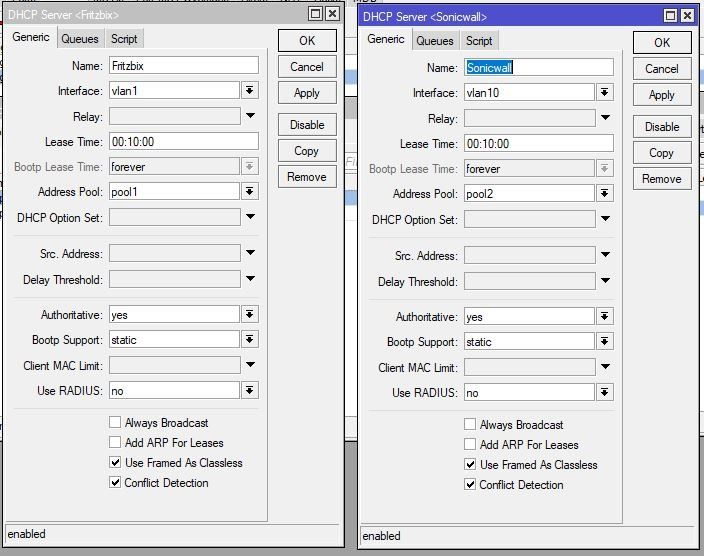

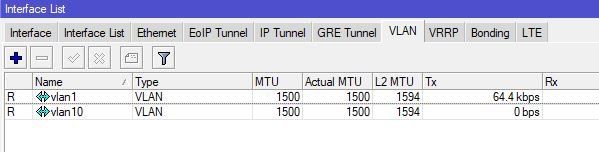

OK. Nur um das richtig verstanden zu haben bevor wir ins Eingemachte gehen:- 2 Router und 2 getrennte lokale IP Netze

- Beide lokalen LANs sollen jeweils mit einfachem Bridging in jeweils auch ein getrenntes WLAN sowohl auf 2,4 Ghz und 5 Ghz ausgestrahlt werden. LAN1 ist dann in WLAN1 gebridged und LAN2 dann analog in WLAN2 gebridged.

- Es gibt keine Routing Verbindung zwischen den beiden LANs 1 und 2 und damit auch den WLANs. Beide sind strikt getrennt.

- WER vergibt die DHCP Adressen ?? AP oder FritzBox respektive Sonicwall ?? Vermutlich Letzteres, richtig ?

OK. Im Grunde ist das doch kinderleicht und ein ganz simples Bridging Design ?!

Was brauchst du ?

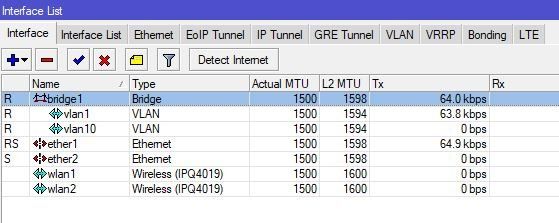

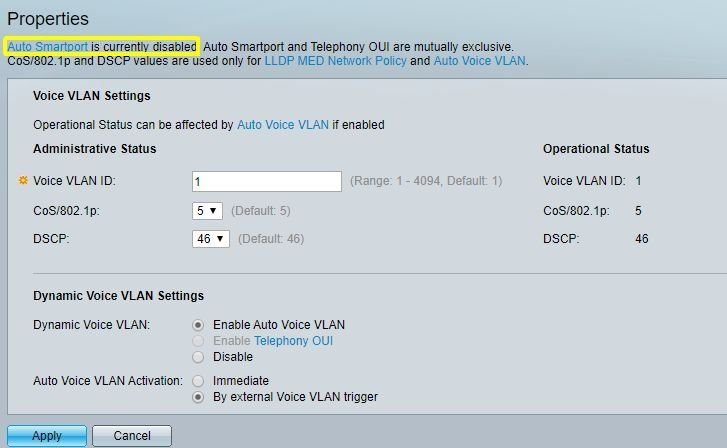

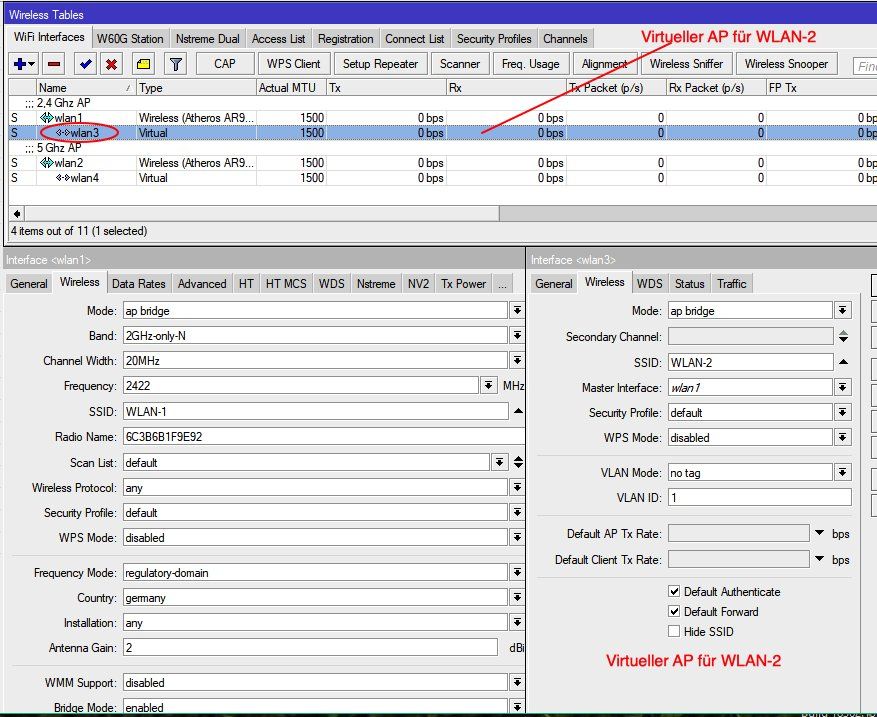

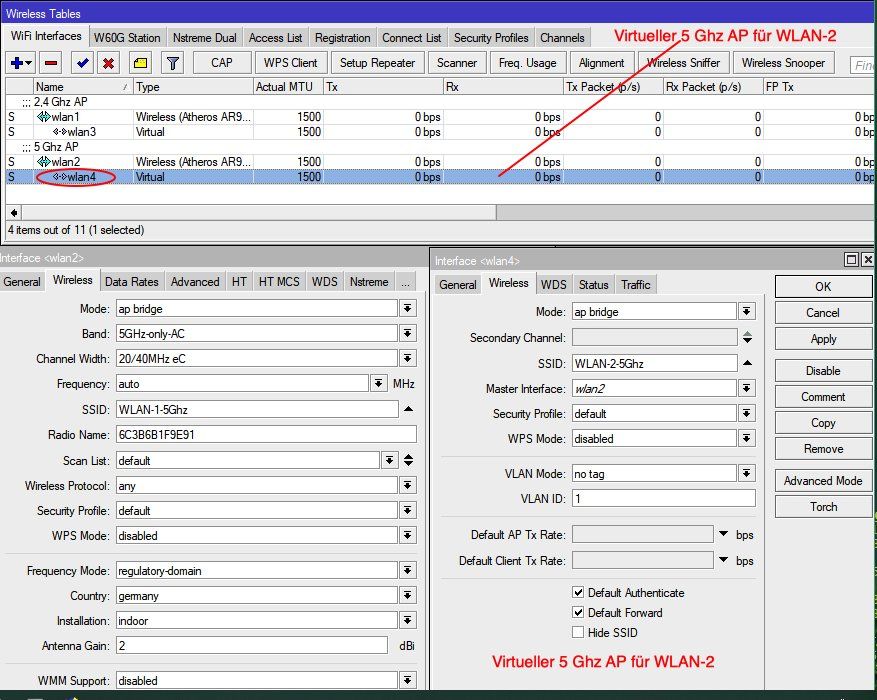

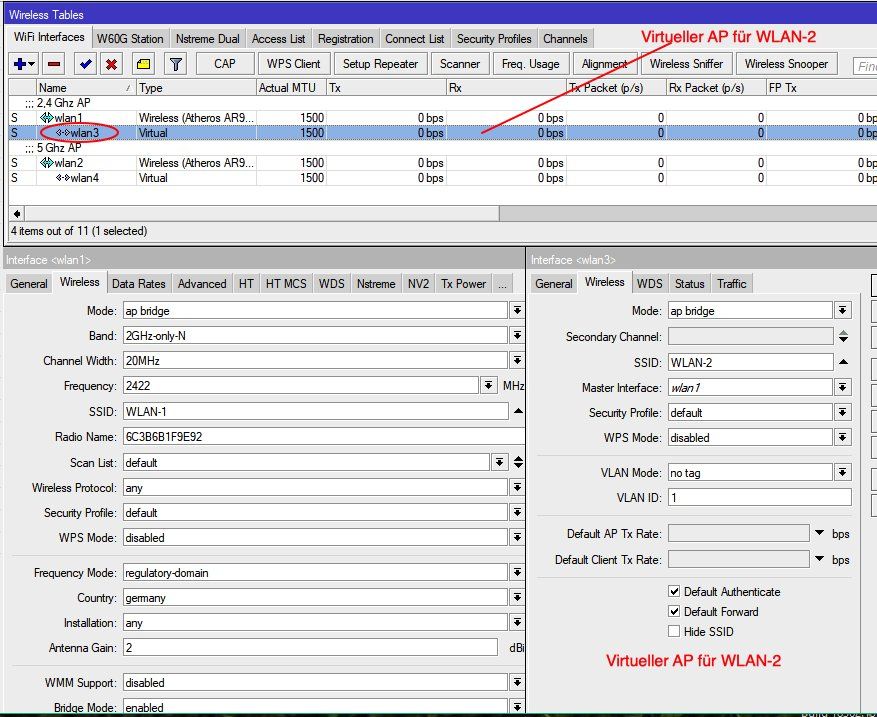

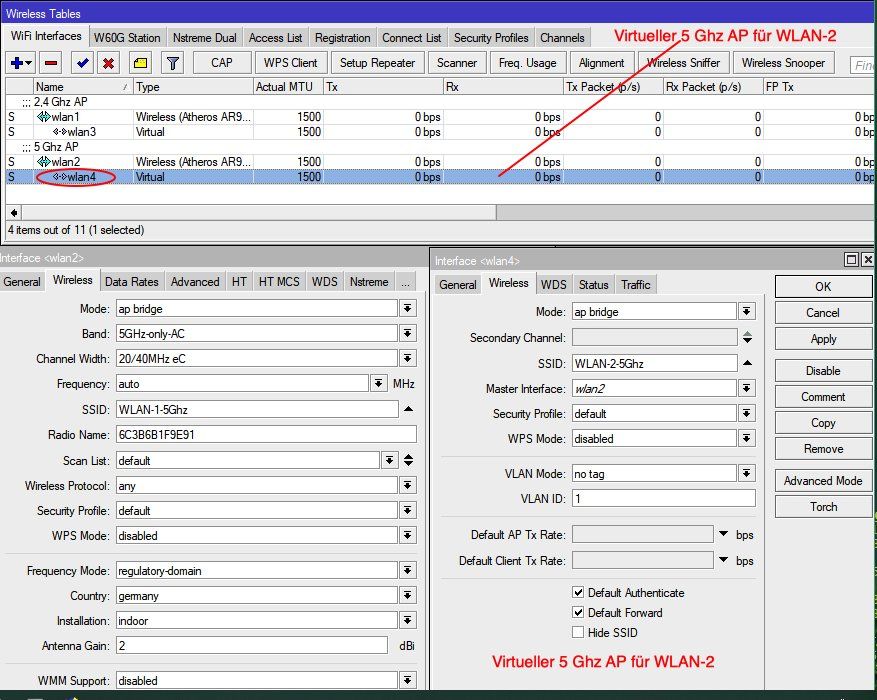

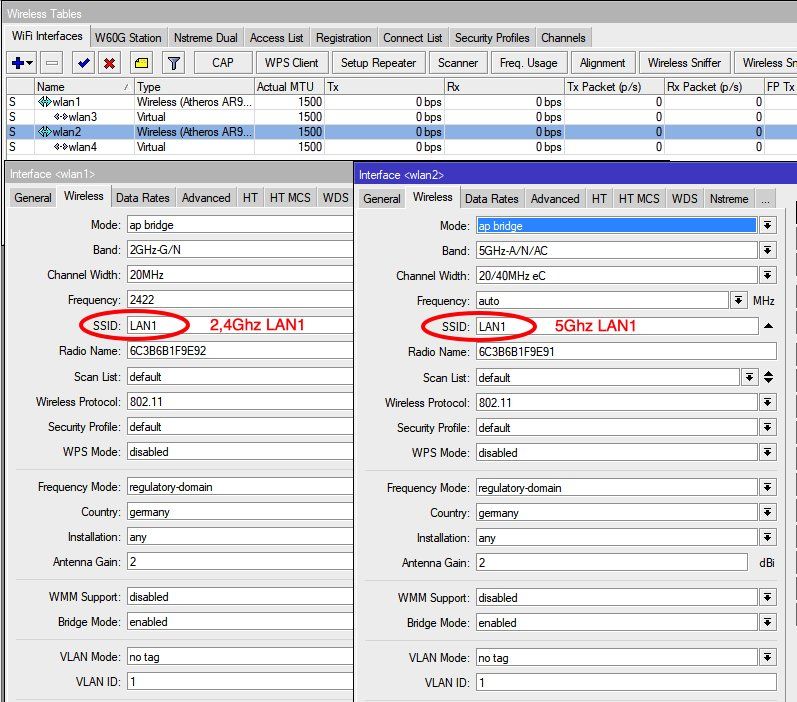

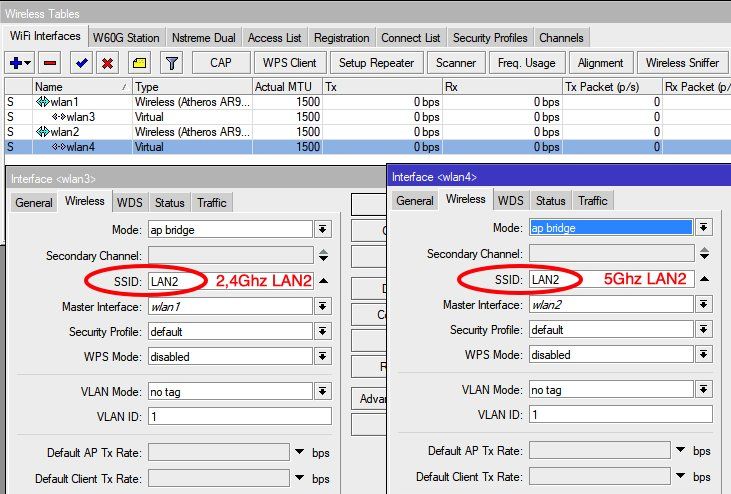

Darauf setzt du nun einen virtuellen MSSID AP auf für das WLAN-2

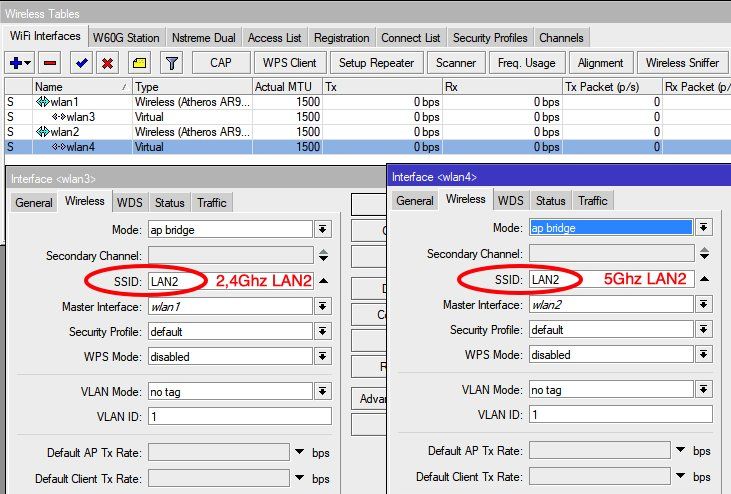

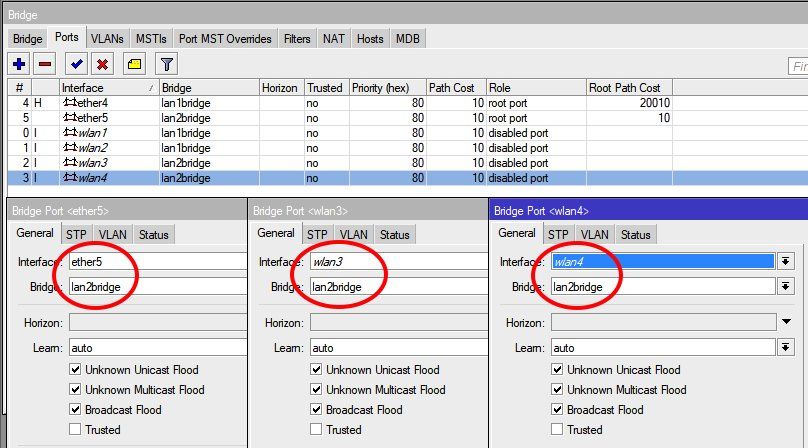

Das erzeugt dann die virtuellen Interfaces wlan3 (Master ist wlan1) und wlan4 (Master ist wlan2)

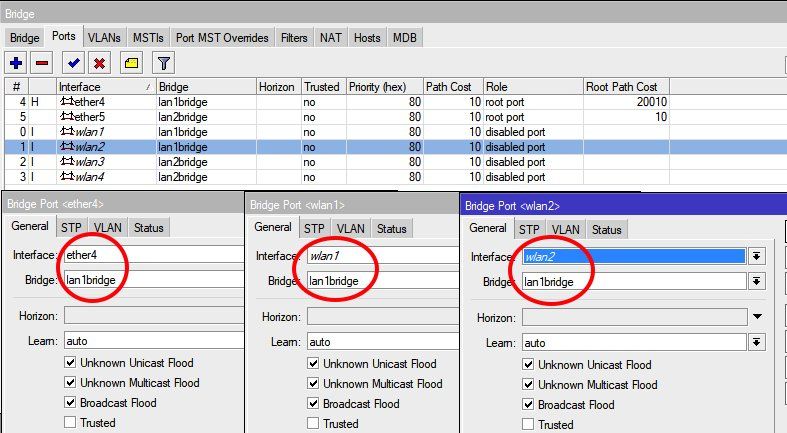

Im LAN Interface Port eth4 steckt LAN-1 und im LAN Interface Port eth5 steckt das LAN-2

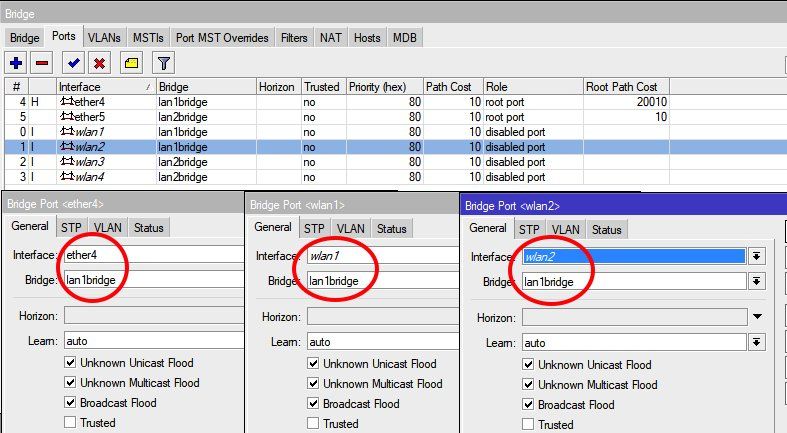

Die Interfaces wlan1, wlan2 und eth4 sind also die Interfaces die dein LAN Segment 1 per Bridge verbinden.

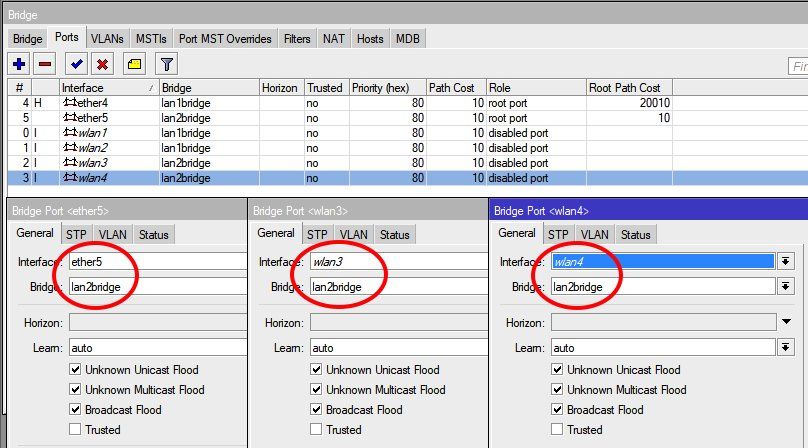

Analog dann die Interfaces wlan3, wlan4 und eth5 die Interfaces die dein LAN Segment 2 über eine weitere getrennte Bridge verbinden.

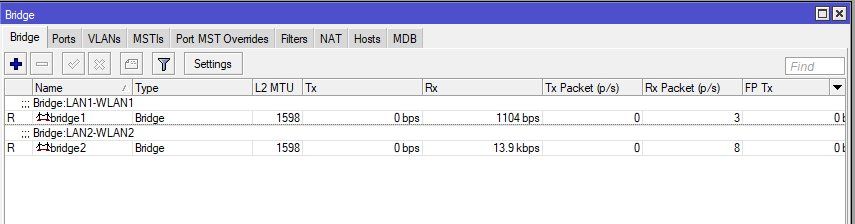

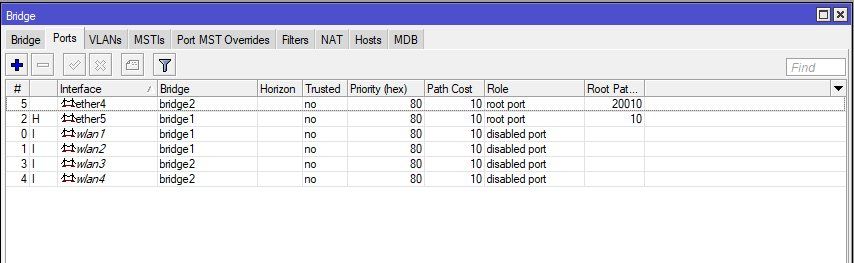

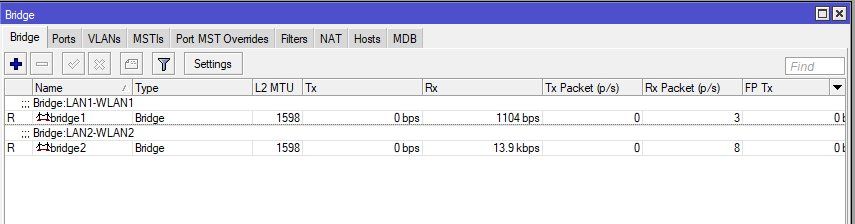

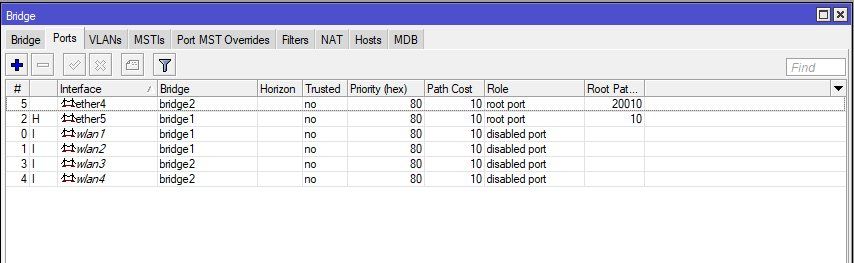

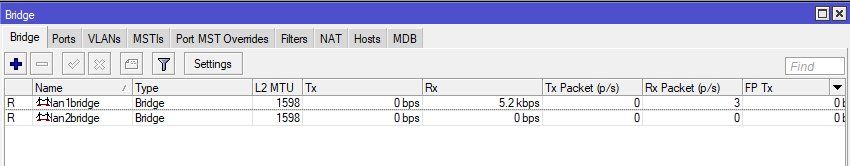

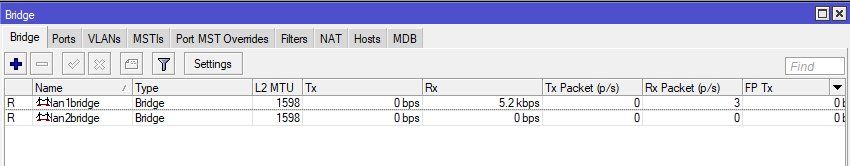

Du benötigst also 2 getrennte Bridges um die beiden Netze sauber zusammenzuführen.

Soweit doch noch alles ganz einfach und logisch, oder ?

Bringen wir das also alles zusammen:

Ports: eth4 (Ethernet Kupfer), wlan1 (AP 2,4Ghz(1)), wlan2 (AP 5Ghz(1)) = auf Bridge 1 = LAN Netz 1

Ports: eth5 (Ethernet Kupfer), wlan3 (AP 2,4Ghz(2)), wlan4 (AP 5Ghz(2)) = auf Bridge 2 = LAN Netz 2

DHCP Adressen kommen dann jeweils von FritzBox bzw. Sonicwall

Fertig ist der Lack !

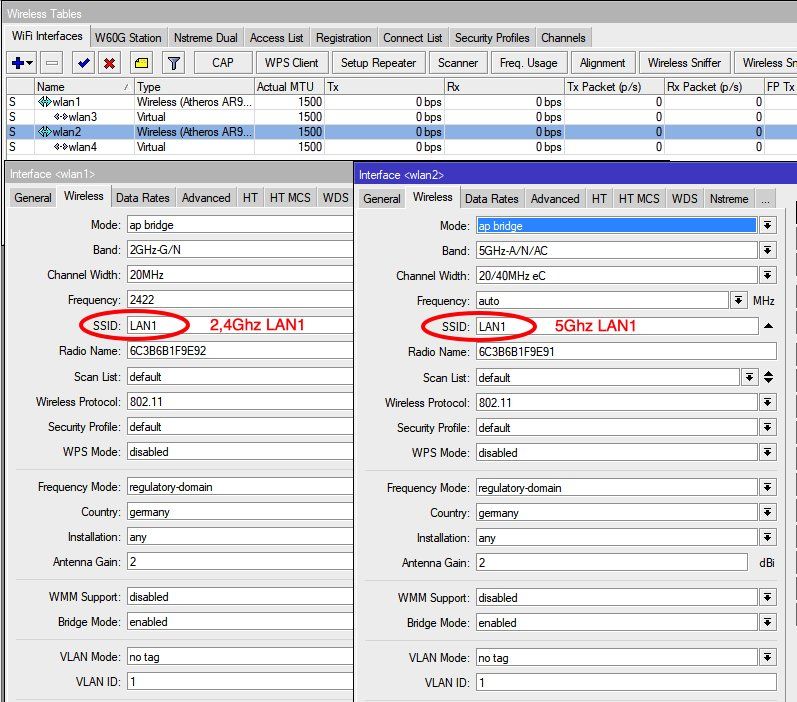

So siehts dann aus:

Wo ist denn da nun dein wirkliches Problem ?

Das ist jetzt die ganz einfache Grundkonfig ohne WPA2 Security usw. um das zum Fliegen zu bringen.

Security usw. ist auch jetzt zur Umsetzung erstmal nur kosmetisch und kann man später machen.

! WICHTIG:

Die 2,4 und 5 Ghz SSIDs sind hier nur zum Verständnis der Konfig unterschiedlich benannt worden.

Das sollte man nachher im Produktivbetrieb NICHT machen um das automatische Vorziehen des störungsarmen 5 Ghz Bereichs für WLAN Clients nicht auszuhebeln. SSIDs der jeweiligen WLANs sollten dann pro Netzwerk Segment in beiden Frequenzbändern immer gleich sein.

Was brauchst du ?

- WLAN AP für 2,4 Ghz für WLAN-1

- WLAN AP für 5 Ghz für WLAN-1

- WLAN AP für 2,4 Ghz für WLAN-2

- WLAN AP für 5 Ghz für WLAN-2

Darauf setzt du nun einen virtuellen MSSID AP auf für das WLAN-2

Das erzeugt dann die virtuellen Interfaces wlan3 (Master ist wlan1) und wlan4 (Master ist wlan2)

Im LAN Interface Port eth4 steckt LAN-1 und im LAN Interface Port eth5 steckt das LAN-2

Die Interfaces wlan1, wlan2 und eth4 sind also die Interfaces die dein LAN Segment 1 per Bridge verbinden.

Analog dann die Interfaces wlan3, wlan4 und eth5 die Interfaces die dein LAN Segment 2 über eine weitere getrennte Bridge verbinden.

Du benötigst also 2 getrennte Bridges um die beiden Netze sauber zusammenzuführen.

Soweit doch noch alles ganz einfach und logisch, oder ?

Bringen wir das also alles zusammen:

Ports: eth4 (Ethernet Kupfer), wlan1 (AP 2,4Ghz(1)), wlan2 (AP 5Ghz(1)) = auf Bridge 1 = LAN Netz 1

Ports: eth5 (Ethernet Kupfer), wlan3 (AP 2,4Ghz(2)), wlan4 (AP 5Ghz(2)) = auf Bridge 2 = LAN Netz 2

DHCP Adressen kommen dann jeweils von FritzBox bzw. Sonicwall

Fertig ist der Lack !

So siehts dann aus:

Wo ist denn da nun dein wirkliches Problem ?

Das ist jetzt die ganz einfache Grundkonfig ohne WPA2 Security usw. um das zum Fliegen zu bringen.

Security usw. ist auch jetzt zur Umsetzung erstmal nur kosmetisch und kann man später machen.

! WICHTIG:

Die 2,4 und 5 Ghz SSIDs sind hier nur zum Verständnis der Konfig unterschiedlich benannt worden.

Das sollte man nachher im Produktivbetrieb NICHT machen um das automatische Vorziehen des störungsarmen 5 Ghz Bereichs für WLAN Clients nicht auszuhebeln. SSIDs der jeweiligen WLANs sollten dann pro Netzwerk Segment in beiden Frequenzbändern immer gleich sein.

Bitte klicke sinnvoll das "+" an der richtigen Textstelle der embeddeten Bilder so das wir wissen zu welcher logischen Textpassage das gehört !

So ist das alles etwas wirr und unübersichtlich...

(Geht übrigens auch noch nachträglich mit dem "Bearbeiten" Button)

Am AP darfst du erstmal nur einen Port anklemmen. Der MT Accesspoint arbeitet als Bridge !! Bzw. sollte immer als Bridge arbeiten !!

Hier darfst du die automatische Default Konfig in den APs NICHT löschen, was du vermutlich gemacht hast ?!

Das wäre dann der Fehler der das auslöst !

Halte dich an diese Tutorials für die Grundlagen dazu:

WLAN: VLAN-Zuordnung anhand Radius-Eigenschaften? MikroTik CAPsMAN

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

So ist das alles etwas wirr und unübersichtlich...

(Geht übrigens auch noch nachträglich mit dem "Bearbeiten" Button)

Am AP darfst du erstmal nur einen Port anklemmen. Der MT Accesspoint arbeitet als Bridge !! Bzw. sollte immer als Bridge arbeiten !!

Hier darfst du die automatische Default Konfig in den APs NICHT löschen, was du vermutlich gemacht hast ?!

Das wäre dann der Fehler der das auslöst !

Halte dich an diese Tutorials für die Grundlagen dazu:

WLAN: VLAN-Zuordnung anhand Radius-Eigenschaften? MikroTik CAPsMAN

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Wann darf ich den zweiten Port dazu klemmen?

Wenn der entsprechend konfiguriert ist !Normal nutzt man immer nur einen Port, den der PoE fähig ist.

Wenn man unbedingt beide nutzen will definiert man die dann immer als LACP LAG (Link Aggregation) aber macht wenig Sinn weil .11ac grad eben noch über einen Gig Port geht.

Wie man LACP LAGs aufsetzt erklärt dir das Tutorial hier:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Kann es sein, das die CAP ac Geräte wenn ich die Ports für das VLAN definiere bereits angeschlossen sein müssen?

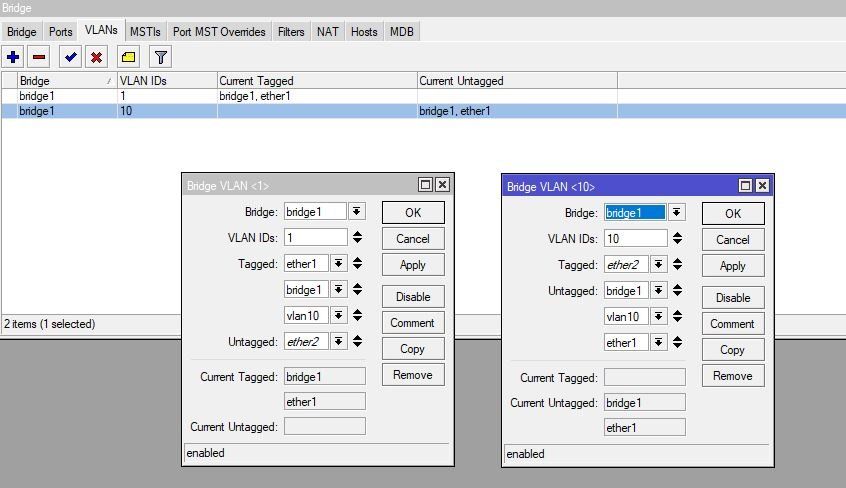

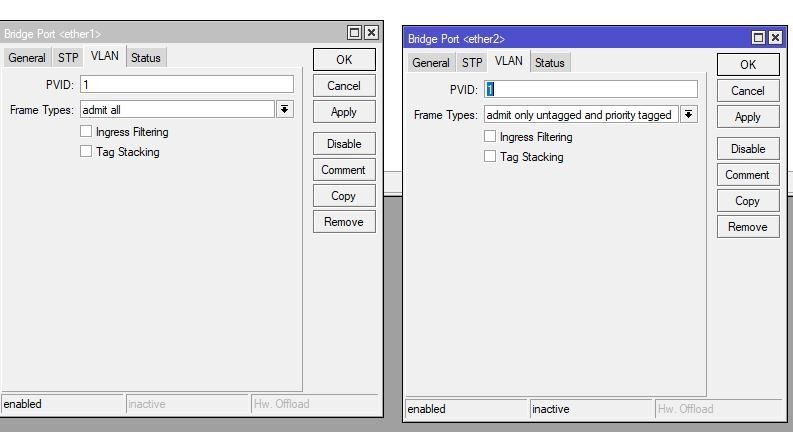

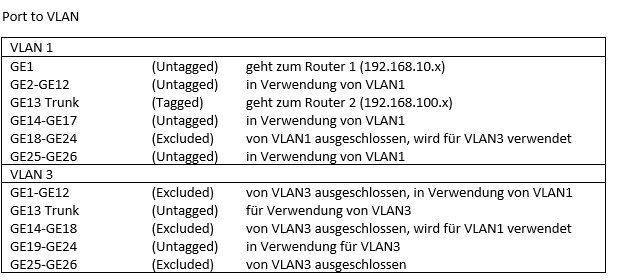

Nein, das ist völlig egal, das muss nicht. Du kannst ja auch einen Router oder AP vollkommen autark konfigurieren und wenn er fertig ist dann auf einen aktiven Port stecken. Da muss nix vorher angeschlossen sein oder sowas..Wenn ich das mache, muss ich den Port auf dem VLAN1 auf (Excluded) setzen und bei VLAN3 (Untagged)

Wenn der Port als ungetaggter Endgeräte Port im VLAN 3 liegen soll, dann ja !Mit der Konfig ist er ein untagged Port und liegt im VLAN 3.

Steht ja auch genau so im Screenshot. Wenn der Port also untagged Excluded (ausgeschlossen) ist muss er schon irgendwo anders untagged ein Member sein. Was er ja auch ist im VLAN 1 !

Somit ist der Microtik CAP ac doch richtig konfiguriert und auch vom anderen Netz getrennt.

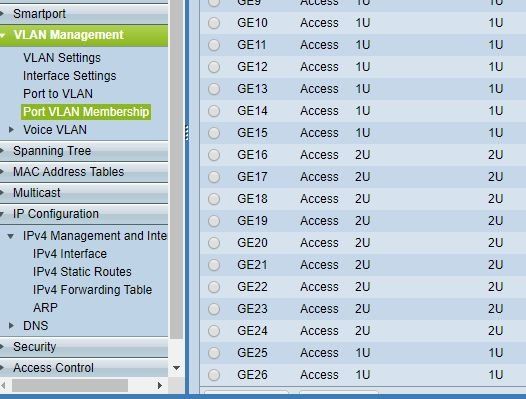

Ja, das stimmt wenn das so gewollt ist das du 2 getrennte WLANs hast die dann auch auf 2 getrennte Interfaces gehen sollen.Dafür nur nochmal die korrekten ToDos

- Du brauchst auf dem MT AP dafür 2 Bridges

- An einer Bridge hängen das 2,4Ghz WLAN-1, das 5Ghz WLAN-1 und der eth1 Port

- An der anderen Bridge das 2,4Ghz WLAN-2, das 5Ghz WLAN-2 und der eth2 Port

Das zum AP...

Wenn du an eth2 bzw. der SSID die an eth2 keine IP bekommst dann funktioniert das Bridging dort nicht. Entweder hast du dann dort die 2te Bridge vergessen oder du hast vergessen eins der 3 Interfaces als Bridge Member einzutragen ?! Auf alle Fälle muss der Fehler dort am Bridging liegen wenn kein DHCP durchkommt, denn das ist dann ein L2 Problem.

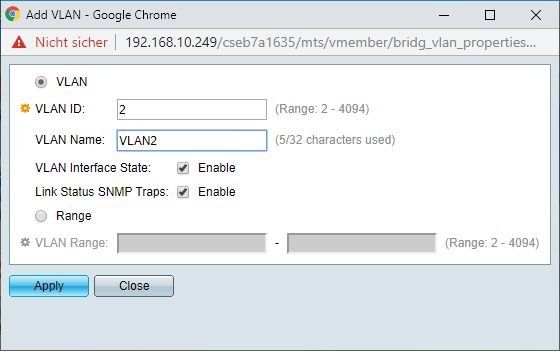

Nun, habe ich den Cisco dazwischen

Die Frage ist WIE ist er dazwischen. Wir vermuten hier mal ganz klassisch also Mikrotik eth1 geht an einen Port mit IP Adresse x in VLAN 1 (Ports 2-12 und 14-17) und MT eth2 geht an einen anderen mit IP Adresse y im VLAN 3 (Ports 13 und 19 bis 24), richtig ?Das wäre dann OK. DHCP kommt vom Cisco ??

Kannst du mit einem Test PC sauber checken an den obigen Ports. Dort sollte dieser dann immer eine IP aus dem VLAN 1 oder VLAN 3 bekommen. So stellst du sicher das wenigstens DHCP bis zu den o.a. Switchports sauber funktioniert und kannst das als Fehlerquelle ausschliessen.

Wird der verbunden LAN Port beim Notebook getauscht (11 zu 12), verändert es beim Cisco keine Einstellung

Bahnhof, Ägypten ??Wie auch wenn die Port Settings statisch zugewiesen wurden !!! Endgeräte können ja wohl kaum von Geisterhand statische Konfig Settings im Switch ändern... Oder was willst du mit dem geheimnisvollen und kryptischen Satz sagen ???

Das macht er nur bei den Microtik CAP ac

Der ja auch als Endgerät zu sehen ist da er untagged am Switch hängt. Der MT kann ja nicht auf mystische Art und Weise die Switchkonfig ändern. Sowas ist natürlich Blödsinn aber du meinst das vermutlich irgendwie anders...?!?ich könnte mal versuchen den Strom über das Netzteil vom Microtik CAP ac zu holen

Das sollte herzlich egal sein und spielt für die Funktion keine Rolle !Aber, wenn ich die Ports nicht wechsel, kommt es auch zu keinen Probleme mit den Ports und somit funktioniert auch LAN und WLAN der beiden Netze, mit immer der richtige IP-Adresse aus dem jeweiligen Netz (Router).

Sorry aber wie oben schon gesagt versteht das keiner was du damit genau meinst...???Du wechselst mit einem Test PV z.B. die Kupferports am Switch oder wie ???

Verwirrung komplett...

Im Grunde ist das Setup kinderleicht. So sieht es aus hier mit einem hAP ac als AP:

ether4 auf Router 1 stecken und ether5 auf Router 2 und...

Fertisch, das wars.

Works like a charme !

Wie es mit einem Trunk (Tagged Link) geht, in dem dann LAN1 und LAN2 in VLANs anliegen an einem oder der beiden Kupfer Ports, kannst du hier nachlesen:

Mikrotik - cAP-AC-AP: auf dem Ether2 Port einen weiteren (zweiten) AP betreiben

ether4 auf Router 1 stecken und ether5 auf Router 2 und...

Fertisch, das wars.

Works like a charme !

Wie es mit einem Trunk (Tagged Link) geht, in dem dann LAN1 und LAN2 in VLANs anliegen an einem oder der beiden Kupfer Ports, kannst du hier nachlesen:

Mikrotik - cAP-AC-AP: auf dem Ether2 Port einen weiteren (zweiten) AP betreiben

Unter Bridge/VLAN sind schon Einträge vorhanden, diese ändern sich irgendwie automatisch

Nein, das ist völliger Quatsch ! Sorry....Daraus kann man nur schliessen das du wieder die Mikrotik Default Konfig NICHT vorher gelöscht hast !! Ein fataler Fehler und wurde hier immer und immer wieder gesagt. Also bitte mal richtig machen, dann klappt das auch sofort.

Hättest du sie richtigerweise VORHER gelöscht, wäre gar keine Bridgekonfig vorher vorhanden !

Sorry, aber da liegt der Fehler klar zwischen den Kopfhöreren.... Klassischer PEBKAC !!

Und... bitte die embeddeten Bilder RICHTIG einbinden ohne Zwangsklick ! (An der richtigen Stelle auf "+" klicken !)

Ist das eine Standardeinstellung?

Nein !DU hast den Port so eingestellt. Kein Switch kann sich von Geisterhand selbst konfigurieren ! Das weisst du aber auch selber..hoffentlich ?!

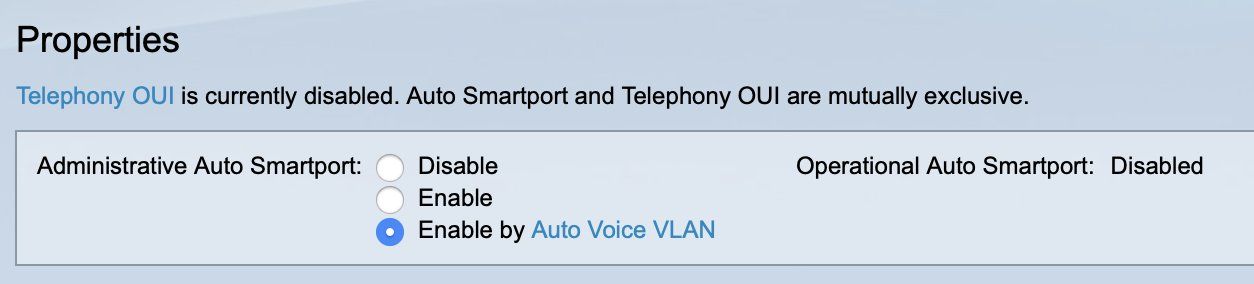

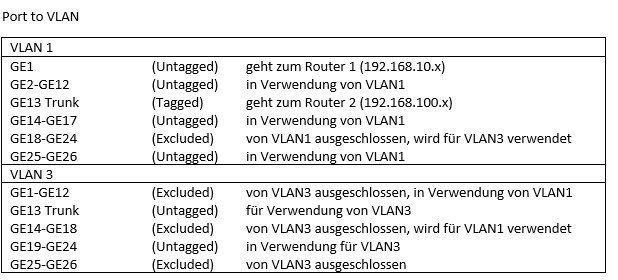

Auot Smartport ist richtig. Der MT spricht CDP und LLDP. Wenn man die Default Konfig des MT nicht löscht !!

Gibt es eine empfohlene Grundeinstellung, die man beachten sollte bzw. ab besten gleich deaktiviert?

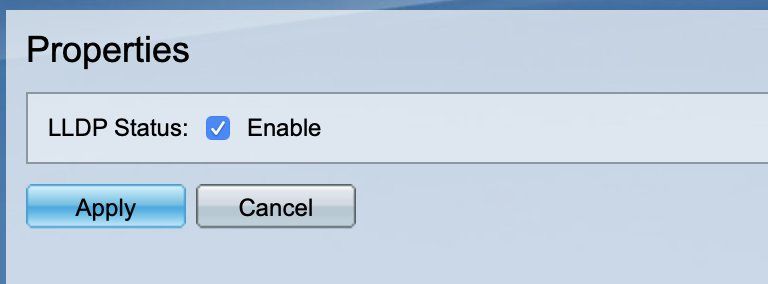

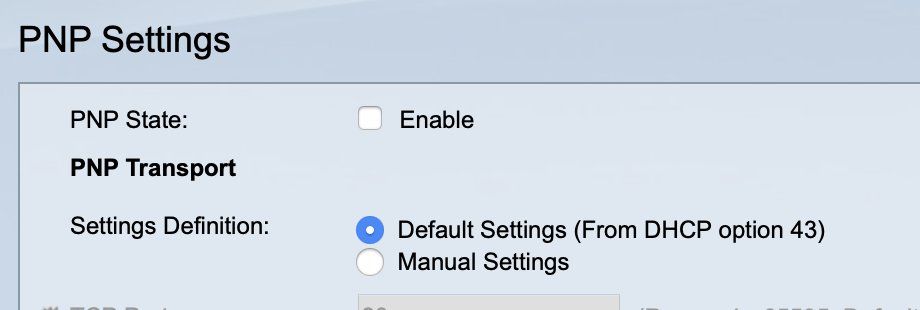

Es reicht wenn man am MT die Default Konfig löscht Am Switch solltest du immer CDP (Cisco Discovery Protokoll) deaktivieren und nur rein LLDP aktiv lassen. CDP kann bei Cisco Switches so einen Autoconfig Mist machen. Smartport eigentlich weniger. Aber wenn man diesen Automatismus gar nicht will immer aus damit !

Es reicht aber nur CDP zu deaktivieren. Autosmartport kann bei Voice (LLDP med) wieder sinnvoll sein.

Das sähe dann so aus:

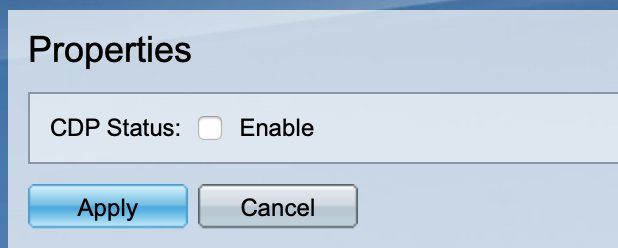

CDP aus: