Exchange Mail Flow Rule um Spoofing zu verhindern

Abend,

eins vornweg: Mir ist bewusst das es auch Schlangenöl Middlewareboxen gibt dafür, hier möchte ich es mit Exchange Eigenmitteln lösen + DKIM/SPF aktuell leider nicht forcebar, daher auch das keine Lösung zur Zeit.

Problem: Mails mit gefälschtem Absender kommen rein (z.B. chef@meinedomain.net schickt was an buchhaltung@meinedomain.net - ganz klassich).

Ich würde gerne solche Mails identifizieren - dazu der Ansatz mit den Mail Rules:

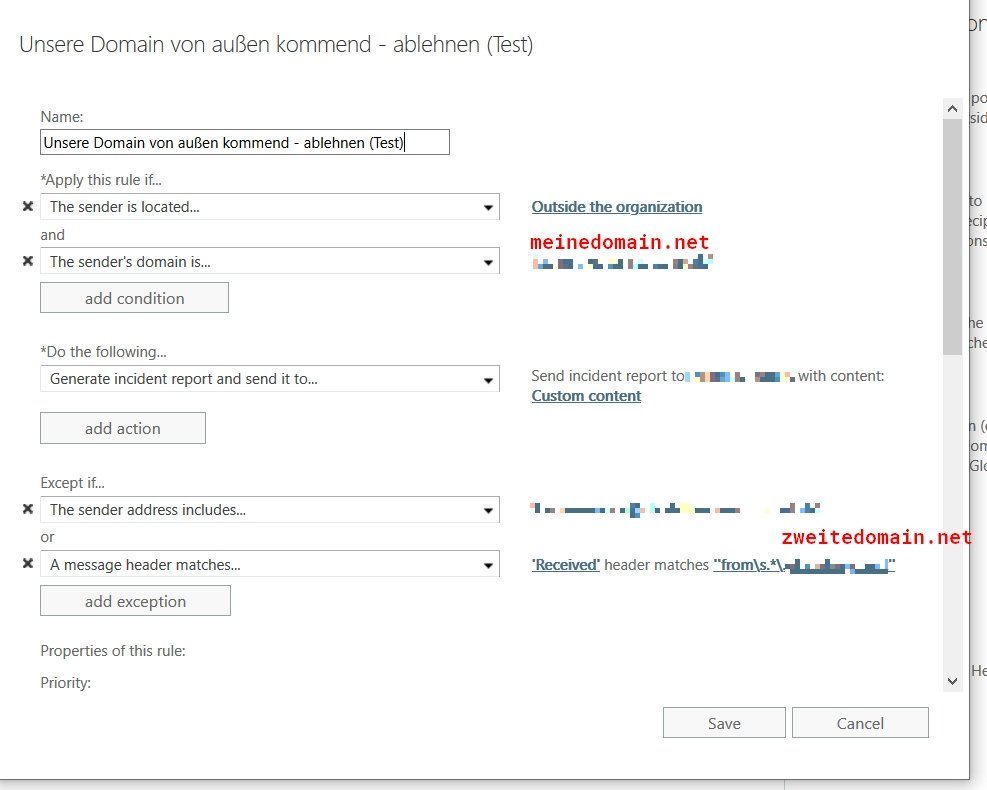

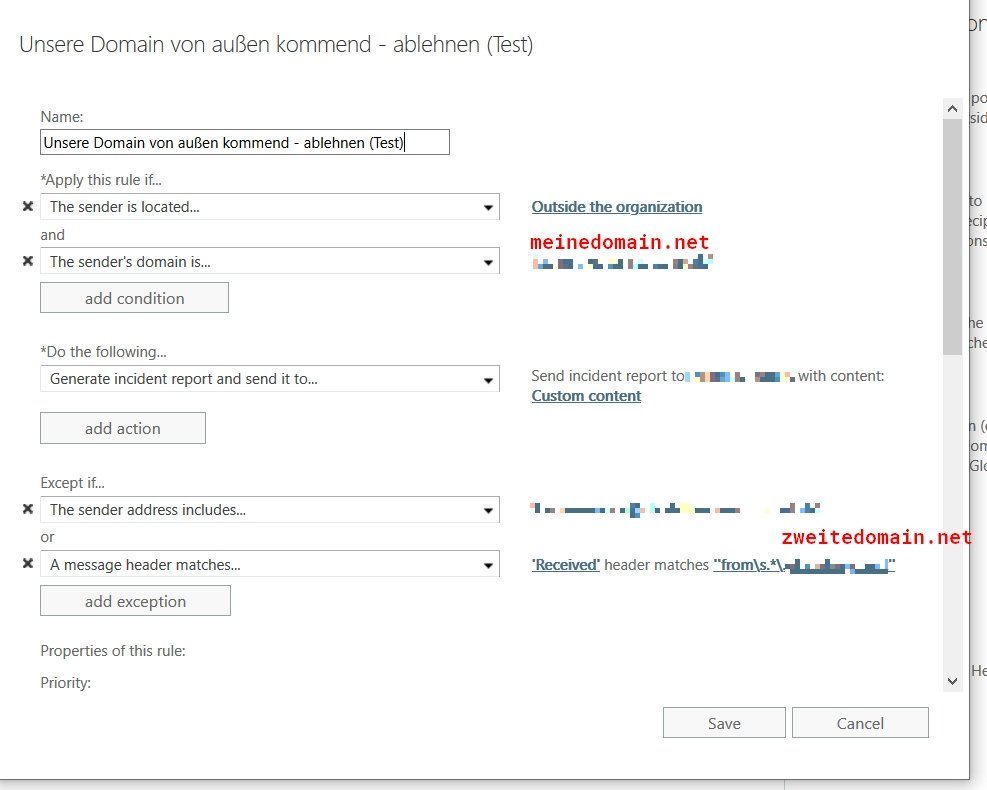

Apply Rule if Sender is located outside the organisation AND the sender's domain is meinedomain.net

Soweit sogut, aber es kommt auch viel infokram von externen servern, z.B. der öffentlich unter mx.zweitedomain.net erreichbar ist aber mail mit absender @meinedomain.net verschickt.

Also eine except if regel gebaut um zu prüfen um die Mail im Header die Info hat das es irgendwann vom mx.zweitedomain.net kam: (ist nicht mega save, aber immerhin besser als nix)

Except a message header matches Received header matches "from\s.*\.zweitedomain.net"

Das ist der Teil, der scheinbar nicht funktioniert - ich Tippe drauf das hier nur das letzte "Received" geprüft wird, dabei sinds gerne mal 3-4 Stück drin.

Daher die Frage: Wie kann ich die "selbstgespooften" Mails vom mx.zweitedomain.net erlauben?

eins vornweg: Mir ist bewusst das es auch Schlangenöl Middlewareboxen gibt dafür, hier möchte ich es mit Exchange Eigenmitteln lösen + DKIM/SPF aktuell leider nicht forcebar, daher auch das keine Lösung zur Zeit.

Problem: Mails mit gefälschtem Absender kommen rein (z.B. chef@meinedomain.net schickt was an buchhaltung@meinedomain.net - ganz klassich).

Ich würde gerne solche Mails identifizieren - dazu der Ansatz mit den Mail Rules:

Apply Rule if Sender is located outside the organisation AND the sender's domain is meinedomain.net

Soweit sogut, aber es kommt auch viel infokram von externen servern, z.B. der öffentlich unter mx.zweitedomain.net erreichbar ist aber mail mit absender @meinedomain.net verschickt.

Also eine except if regel gebaut um zu prüfen um die Mail im Header die Info hat das es irgendwann vom mx.zweitedomain.net kam: (ist nicht mega save, aber immerhin besser als nix)

Except a message header matches Received header matches "from\s.*\.zweitedomain.net"

Das ist der Teil, der scheinbar nicht funktioniert - ich Tippe drauf das hier nur das letzte "Received" geprüft wird, dabei sinds gerne mal 3-4 Stück drin.

Daher die Frage: Wie kann ich die "selbstgespooften" Mails vom mx.zweitedomain.net erlauben?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 532203

Url: https://administrator.de/forum/exchange-mail-flow-rule-um-spoofing-zu-verhindern-532203.html

Ausgedruckt am: 16.07.2025 um 06:07 Uhr

2 Kommentare

Neuester Kommentar

Das macht man doch so, dass Mails von eigener Domain immer authentifiziert ankommen müssen, also vom Empfangsconnector für die Clients.

Unauthentifiziert dürfen dann nur die vom internen Empfangsconnector kommen, z.B. Multifunktionsdrucker, Server Systemmeldungen.

Somit werden unauthentifizierte von Außen von eigener Domain ausnahmslos gesperrt.

Unauthentifiziert dürfen dann nur die vom internen Empfangsconnector kommen, z.B. Multifunktionsdrucker, Server Systemmeldungen.

Somit werden unauthentifizierte von Außen von eigener Domain ausnahmslos gesperrt.