Fehlermeldung in einem Exchange-Server wenn man über einen Reverse-Proxy darauf zugreift

Hallo,

ich habe bei einem Kunden einen Exchange-Server 2013 am laufen, welcher an sich tadellos funktioniert.

Darauf zugegriffen wird über Oultook 365 und einige Handys, welche per Active-Sync angebunden sind.

Nun wollten wir eine Andere Anwendung ebenfalls per 443 erreichbar machen und haben daher den Versuch unternommen, einen Reverse Proxy bei dem Kunden einzusetzen.

Diesen haben wir mit einem Apache2 Webserver auf einem Ubuntu 20 aufgesetzt.

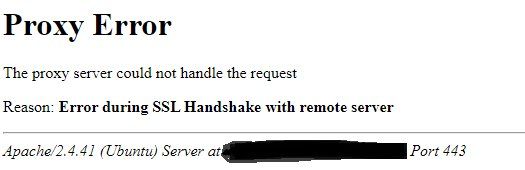

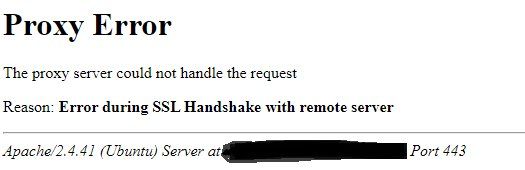

Leider fuktioniert jedoch der Zugriff über den Reverse Proxy auf den Exchange-Server nicht, da wir immer nur die Meldung im Anhang zurück bekommen, welche ich unten angefügt habe.

Auf die andere Anwendung können wir jedoch über den Reverse-Proxy einwandfrei zugreifen, daher denke ich nicht, dass es an dem Reverse-Proxy liegt.

Aufgefallen ist uns jedoch noch im Exchange-Server-Log noch folgendes, die Fehlermeldung kommt jedoch immer, egal ob mit oder ohne Reverse-Proxy. Sie scheint sich nur ohne den Reverse Proxy nicht bemerkbar zu machen:

Eine TLS 1.2-Verbindungsanforderung wurde von einer Remoteclientanwendung übermittelt, jedoch werden keine der Verschlüsselungssammlungen, die von der Clientanwendung unterstützt werden, vom Server unterstützt. Fehler bei der SSL-Verbindungsanforderung.

Quelle Schannel EventID 36874

Es wurde eine schwerwiegende Warnung generiert und an den Remoteendpunkt gesendet. Dies kann dazu führen, dass die Verbindung beendet wird. Die schwerwiegende Warnung hat folgenden für das TLS-Protokoll definierten Code: 40. Der Windows-SChannel-Fehlerstatus lautet: 1205.

Quelle Schannel EventID 36888

Es wurde eine schwerwiegende Warnung vom Remoteendpunkt empfangen. Die schwerwiegende Warnung hat folgenden für das TLS-Protokoll definierten Code: 46.

Quelle Schannel ID 36887

Jedoch bin ich mir nicht sicher, ob das tatsächlich der Grund für das Verbindungsproblem ist, da die Meldungen ja auch ohne den Reverse Proxy dazwischen erscheinen und dann ja alles Funktioniert.

Der Exchange-Server ist auf dem aktuellsten Patchlevel Stand 19.03.2021.

Ich würde mich sehr freuen, wenn mir jemand hierbei helfen könnte und Ideen dazu hat.

Vielen Dank im Vorraus

ich habe bei einem Kunden einen Exchange-Server 2013 am laufen, welcher an sich tadellos funktioniert.

Darauf zugegriffen wird über Oultook 365 und einige Handys, welche per Active-Sync angebunden sind.

Nun wollten wir eine Andere Anwendung ebenfalls per 443 erreichbar machen und haben daher den Versuch unternommen, einen Reverse Proxy bei dem Kunden einzusetzen.

Diesen haben wir mit einem Apache2 Webserver auf einem Ubuntu 20 aufgesetzt.

Leider fuktioniert jedoch der Zugriff über den Reverse Proxy auf den Exchange-Server nicht, da wir immer nur die Meldung im Anhang zurück bekommen, welche ich unten angefügt habe.

Auf die andere Anwendung können wir jedoch über den Reverse-Proxy einwandfrei zugreifen, daher denke ich nicht, dass es an dem Reverse-Proxy liegt.

Aufgefallen ist uns jedoch noch im Exchange-Server-Log noch folgendes, die Fehlermeldung kommt jedoch immer, egal ob mit oder ohne Reverse-Proxy. Sie scheint sich nur ohne den Reverse Proxy nicht bemerkbar zu machen:

Eine TLS 1.2-Verbindungsanforderung wurde von einer Remoteclientanwendung übermittelt, jedoch werden keine der Verschlüsselungssammlungen, die von der Clientanwendung unterstützt werden, vom Server unterstützt. Fehler bei der SSL-Verbindungsanforderung.

Quelle Schannel EventID 36874

Es wurde eine schwerwiegende Warnung generiert und an den Remoteendpunkt gesendet. Dies kann dazu führen, dass die Verbindung beendet wird. Die schwerwiegende Warnung hat folgenden für das TLS-Protokoll definierten Code: 40. Der Windows-SChannel-Fehlerstatus lautet: 1205.

Quelle Schannel EventID 36888

Es wurde eine schwerwiegende Warnung vom Remoteendpunkt empfangen. Die schwerwiegende Warnung hat folgenden für das TLS-Protokoll definierten Code: 46.

Quelle Schannel ID 36887

Jedoch bin ich mir nicht sicher, ob das tatsächlich der Grund für das Verbindungsproblem ist, da die Meldungen ja auch ohne den Reverse Proxy dazwischen erscheinen und dann ja alles Funktioniert.

Der Exchange-Server ist auf dem aktuellsten Patchlevel Stand 19.03.2021.

Ich würde mich sehr freuen, wenn mir jemand hierbei helfen könnte und Ideen dazu hat.

Vielen Dank im Vorraus

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 665090

Url: https://administrator.de/forum/fehlermeldung-in-einem-exchange-server-wenn-man-ueber-einen-reverse-proxy-darauf-zugreift-665090.html

Ausgedruckt am: 02.08.2025 um 07:08 Uhr

12 Kommentare

Neuester Kommentar

Ich würde gucken, welchen Verschlüsselungstyp (TLS-Version) der Exchange einsetzt und diese dann, wenn auch erwzungen, am Server einstellen.

Das Zertifikat das Exchange-Servers ist dem Reserve-Proxy bekannt? Notfalls manuell einbinden.

VG

bitnarrator

PS: Mach bei deinem Starface-Proxy aufch mal SSL rein Kommt besser...

Kommt besser...

Das Zertifikat das Exchange-Servers ist dem Reserve-Proxy bekannt? Notfalls manuell einbinden.

VG

bitnarrator

PS: Mach bei deinem Starface-Proxy aufch mal SSL rein

Hallo,

doppelte Verschlüsselung ist immer etwas unglücklich und mit erheblichen Performanceeinbrüchen verbunden.

Ich würde den Exchanger vom Proxy aus direkt auf Port 80 ansprechen (wenn der 2016 das noch kann).

Gruß,

Jörg

doppelte Verschlüsselung ist immer etwas unglücklich und mit erheblichen Performanceeinbrüchen verbunden.

Ich würde den Exchanger vom Proxy aus direkt auf Port 80 ansprechen (wenn der 2016 das noch kann).

Gruß,

Jörg

Hey,

ich habe die Erfahrung gemacht, dass hier ein Nginx deutlich einfacher zu händeln ist.

Nginx und keepalived auf zwei Server installieren, und dann nachher den Upstream per Servername zu unterschiedlichen Zielen schicken (Exchange und andere Webseiten/diensten ) Fertig ist das Cluster.

je nach Aufkommen kannst du den Ubuntu dann mit 1 kern und 1 GB Ram laufen lassen.

Es gibt viele Anleitungen, mit denen auch die Verschlüsselung vom Exchange gut funktioniert.

Über Geschwindigkeitsproblemen kann ich nicht klagen.

ist nur ein Vorschlag von mir. nicht dass gleich zerhackt werde xD.

Gruß

Vans66

ich habe die Erfahrung gemacht, dass hier ein Nginx deutlich einfacher zu händeln ist.

Nginx und keepalived auf zwei Server installieren, und dann nachher den Upstream per Servername zu unterschiedlichen Zielen schicken (Exchange und andere Webseiten/diensten ) Fertig ist das Cluster.

je nach Aufkommen kannst du den Ubuntu dann mit 1 kern und 1 GB Ram laufen lassen.

Es gibt viele Anleitungen, mit denen auch die Verschlüsselung vom Exchange gut funktioniert.

Über Geschwindigkeitsproblemen kann ich nicht klagen.

ist nur ein Vorschlag von mir. nicht dass gleich zerhackt werde xD.

Gruß

Vans66

Hallo,

auf jedem Fall würde ich erst einmal die CA, die den Exchanger zertifiziert hat, auf dem Proxyserver etablieren.

Gruß,

Jörg

auf jedem Fall würde ich erst einmal die CA, die den Exchanger zertifiziert hat, auf dem Proxyserver etablieren.

Gruß,

Jörg

Moin,

Schau dir doch die SSL Konfiguration des Apache2 an. Du wirst feststellen, dass die Entwickler nur noch sehr starke Cipher Suites zu lässt. Wenn du nicht gerade Windows Server 2019 einsetzt, wird damit die Kommunikation mit dieser Konfiguration nie zu stande kommen. Das liegt einfach daran, dass Microsoft innerhalb einer Windows Server Version noch nie über ein Updates die Kryptobibliothek aktualisiert hat.

Kurz um: Passe die Konfiguration für SSL des Apache2 an und die Verbindung klappt.

Gruß,

Dani

Der Exchange-Server unterstützt die TLS-Versionen 1.1 und 1.2

das ist aber nur die halbe Miete. Neben den SSL Prokolle spielen natürlich auch die Cipher Suites eine Rolle. Erst dann wird die Verbindung zwischen IIS und Apache2 funktionieren. Wobei der IIS keine eigene Bibliothek für Kryptografie mitbringt sondern auf die APIs von Windows Server zurückgreift.Schau dir doch die SSL Konfiguration des Apache2 an. Du wirst feststellen, dass die Entwickler nur noch sehr starke Cipher Suites zu lässt. Wenn du nicht gerade Windows Server 2019 einsetzt, wird damit die Kommunikation mit dieser Konfiguration nie zu stande kommen. Das liegt einfach daran, dass Microsoft innerhalb einer Windows Server Version noch nie über ein Updates die Kryptobibliothek aktualisiert hat.

Kurz um: Passe die Konfiguration für SSL des Apache2 an und die Verbindung klappt.

Das Zertifikat der CA ist dem Reverse-Proxy nicht bekannt,

Wie hast du das unterbunden? Kann in diesen Fall nur ein Self-Signed Zertifikat sein. Was ich damit automatisch andere Probleme zu Tage fördert. Bei den letzten Reverse-Proxys vor Exchange-Servern war dies nicht nowendig?

Andere Betriebssysteme, andere Apache2 Version, etc?! Daher hätte ich eher auf einen Fehler im Exchange getippt.

Es ist kein Fehler der Anwendung, es ist ein Fehler des Admins. Gruß,

Dani

Hey ,

Hast du diese Anleitung schon probiert ?

Wenn die funktioniert, würde ich aber die ECP Regel auskommentiern

znil.net/index.php/Apache2_als_Reverse_Proxy_f%C3%BCr_Exchange_2 ...

Hast du diese Anleitung schon probiert ?

Wenn die funktioniert, würde ich aber die ECP Regel auskommentiern

znil.net/index.php/Apache2_als_Reverse_Proxy_f%C3%BCr_Exchange_2 ...