FIDO2 Key für M365 verwenden

Hallo.

ich habe mir einen FIDO2 Key gekauft und möchte den zur Anmeldung an M365 Anwendungen verwenden. Melde ich mich im Konto an und gehe auf Sicherheitsinformationen steht mir aber nur Authenticator Mail und Telefon zur Verfügung. Muss man da irgendwo noch etwas einrichten das der USB Stick erkannt wird ? Danke

ich habe mir einen FIDO2 Key gekauft und möchte den zur Anmeldung an M365 Anwendungen verwenden. Melde ich mich im Konto an und gehe auf Sicherheitsinformationen steht mir aber nur Authenticator Mail und Telefon zur Verfügung. Muss man da irgendwo noch etwas einrichten das der USB Stick erkannt wird ? Danke

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 33706624379

Url: https://administrator.de/forum/fido2-key-fuer-m365-verwenden-33706624379.html

Ausgedruckt am: 18.07.2025 um 04:07 Uhr

4 Kommentare

Neuester Kommentar

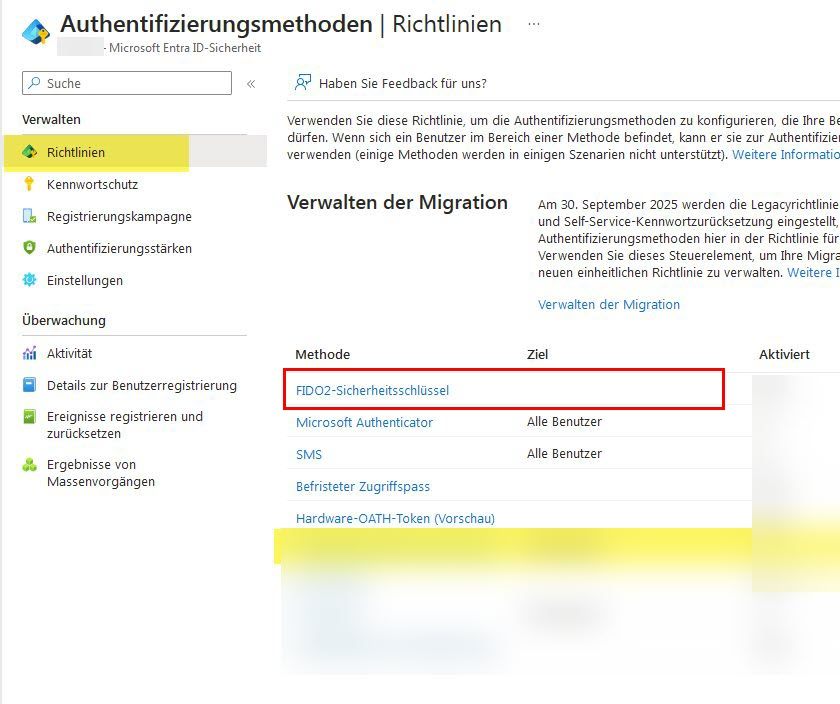

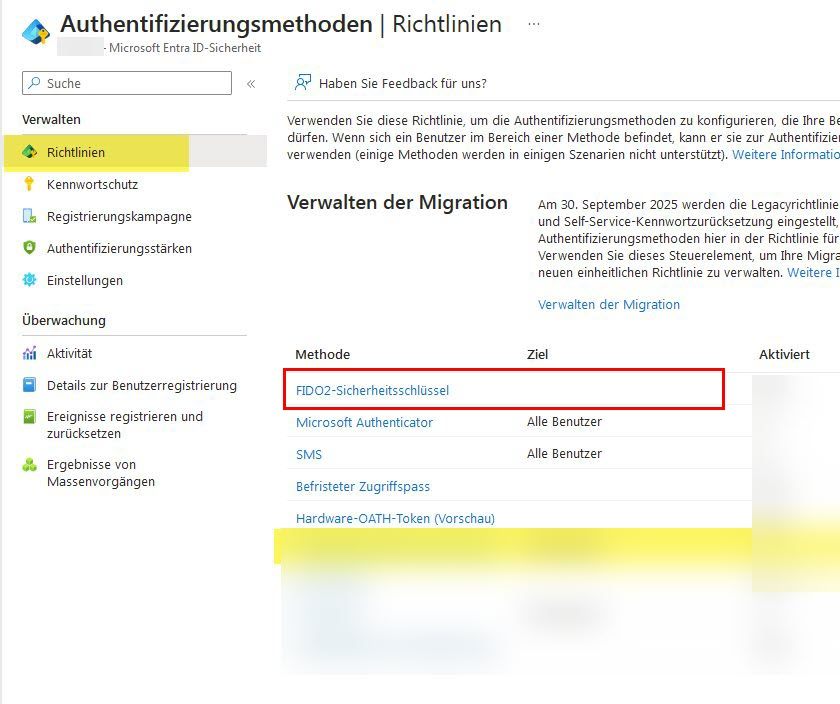

Musst du in den Entra Auth Richtlinien erst für die User/Gruppen per ConditionalAccess aktivieren:

Wie hier nur eben die andere Methode aktivieren.

MS365 MFA mit FreeOTP bei Conditional Access - wie geht das?

Gruß

Wie hier nur eben die andere Methode aktivieren.

MS365 MFA mit FreeOTP bei Conditional Access - wie geht das?

Gruß

Moin,

ich habe gestern exakt dasselbe Fehlerbild gehabt, als ich versucht habe, einen Yubikey 5C NFC einzurichten. Bei mir sollte aber ein schon bestehender Break Glass-Admin damit abgesichert werden - habe letztlich einen neuen User angelegt, den Yubikey eingerichtet (da ging es problemlos), den neuen User zum Admin gemacht und den alten gelöscht. Das wird ja aber bei Dir so nicht ohne Weiteres möglich sein.

Auf den "alten" Admin war bei mir eine CA-Policy angewendet - vielleicht liegt da Dein Problem? Also Deinen Nutzer aus den CA-Policies entfernen (und - bei der üblichen Geschwindigkeit von Azure - einen Tag warten), Yubikey registrieren, CA-Policy wieder rein?

ich habe gestern exakt dasselbe Fehlerbild gehabt, als ich versucht habe, einen Yubikey 5C NFC einzurichten. Bei mir sollte aber ein schon bestehender Break Glass-Admin damit abgesichert werden - habe letztlich einen neuen User angelegt, den Yubikey eingerichtet (da ging es problemlos), den neuen User zum Admin gemacht und den alten gelöscht. Das wird ja aber bei Dir so nicht ohne Weiteres möglich sein.

Auf den "alten" Admin war bei mir eine CA-Policy angewendet - vielleicht liegt da Dein Problem? Also Deinen Nutzer aus den CA-Policies entfernen (und - bei der üblichen Geschwindigkeit von Azure - einen Tag warten), Yubikey registrieren, CA-Policy wieder rein?