Firewall richtig konfigurieren - Firebox X20e

Firebox X20e

Hallo...

das Thema Firewall ist hier sicher schon sehr umfangreich beschrieben worden...

Trotzdem habe ich ein paar Fragen mit der Bitte um Antwort

Wir haben für unsere Firma eine Hardwarefirewall (WG Firebox X20e) angeschafft um endlich von diesen uneffektiven Einzelplatzlösungen wegzukommen, VPN zu ermöglichen und einen "vernünftigen" SPAM Filter für POP und später SMTP zu implementieren.

Auf die Gefahr hin das ich hier ausgelacht werde....

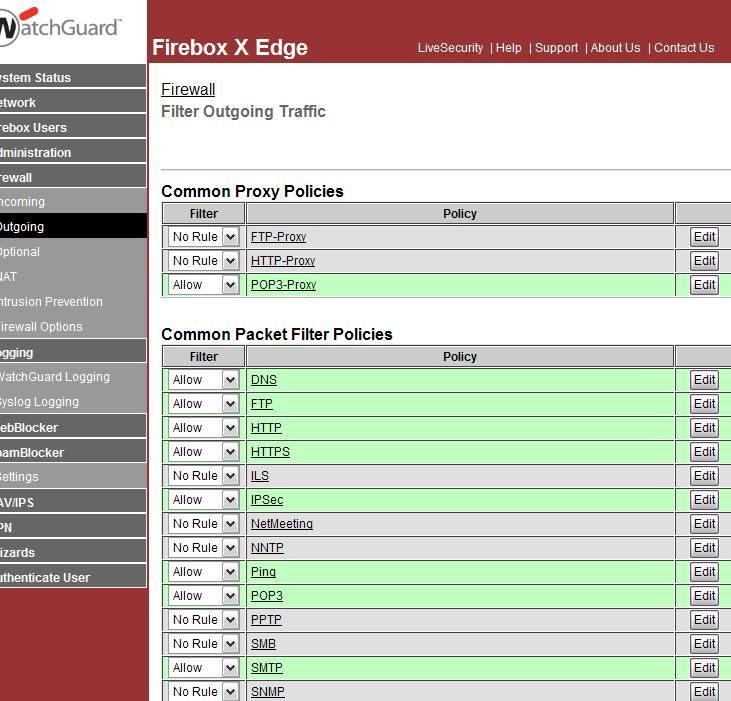

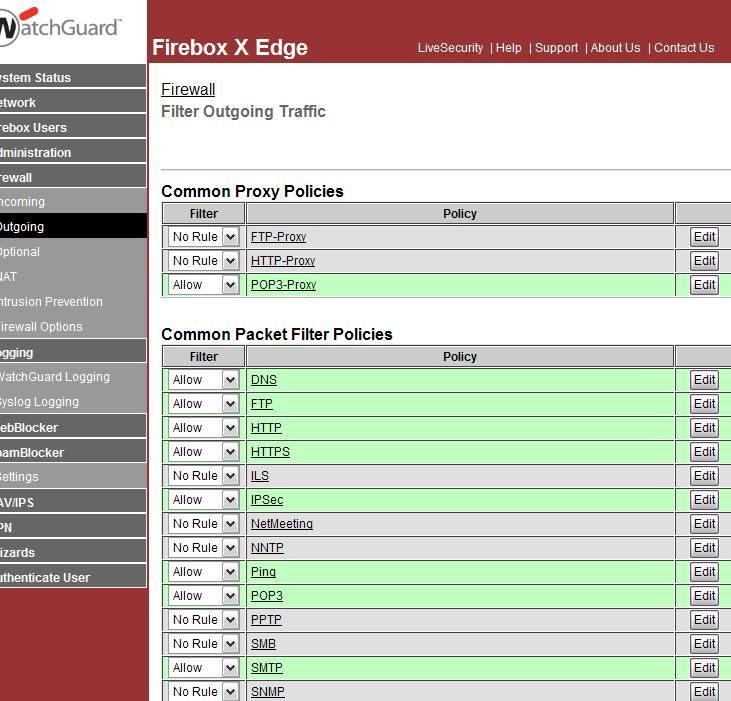

Wer kann mir bitte Mal ganz genau erklären was der Unterschied zwischen Proxy Policies und Packet Filter Policies ist?? Dürfen solche "Regeln" beide aktiviert sein, oder nicht? Ich schnall's einfach nicht... ich finde dazu auch nicht viel Passendes im Netz!

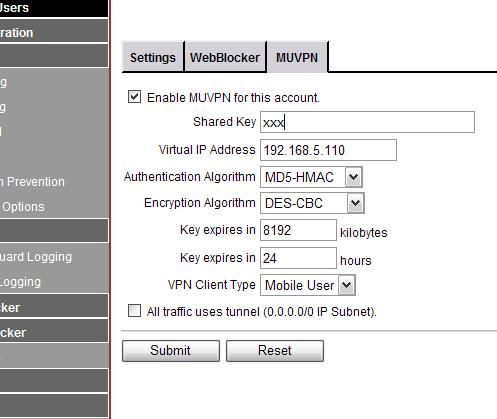

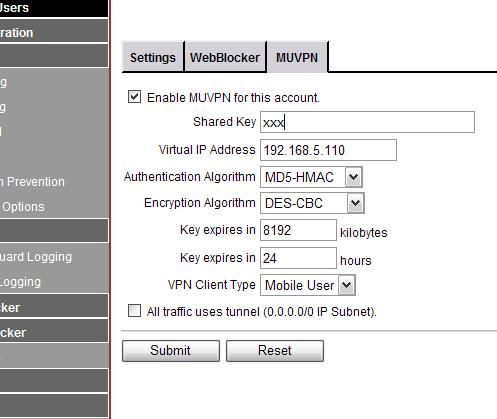

Für mobile VPN-User gibt es bei WG verschiedene Authentifizierungs-Algorithmen und Verschlüsselungs-Algorithmen die eigentlich auch erklärt werden... aber es wird nichts empfohlen.... was sollte es sein??

Wer kennt sich mit der Firebox X20e aus und ist bereit etwas von seinem Wissen abzugeben In welcher Form auch immer... vielleicht ne kurz Aufstellung mit den wirklich wichtigen Einstellungen... wäre toll!!

In welcher Form auch immer... vielleicht ne kurz Aufstellung mit den wirklich wichtigen Einstellungen... wäre toll!!

***

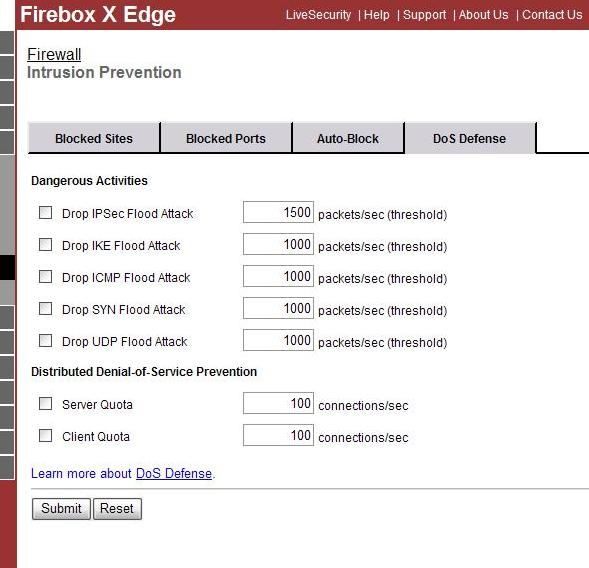

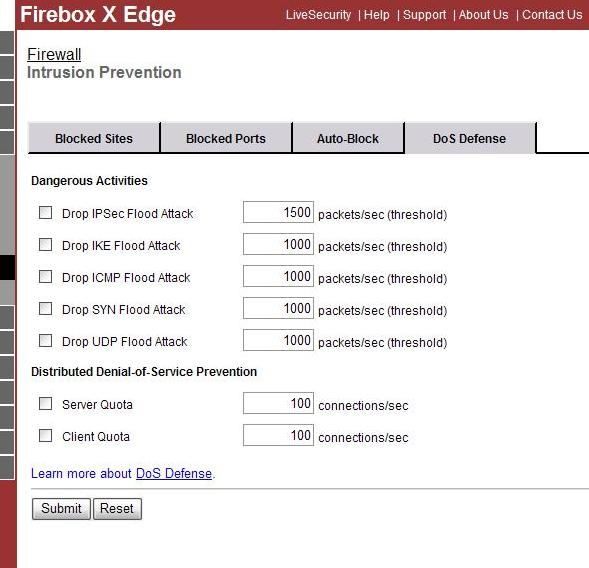

Hier als Nachtrag die Intrusion Prevention - DoS Defense Seite...

Welche Optionen sind wichtig... und welche verschlingen nur unnötig Resourcen??

Vielen im Voraus!!!

Gruß Maik...

Hallo...

das Thema Firewall ist hier sicher schon sehr umfangreich beschrieben worden...

Trotzdem habe ich ein paar Fragen mit der Bitte um Antwort

Wir haben für unsere Firma eine Hardwarefirewall (WG Firebox X20e) angeschafft um endlich von diesen uneffektiven Einzelplatzlösungen wegzukommen, VPN zu ermöglichen und einen "vernünftigen" SPAM Filter für POP und später SMTP zu implementieren.

Auf die Gefahr hin das ich hier ausgelacht werde....

Wer kann mir bitte Mal ganz genau erklären was der Unterschied zwischen Proxy Policies und Packet Filter Policies ist?? Dürfen solche "Regeln" beide aktiviert sein, oder nicht? Ich schnall's einfach nicht... ich finde dazu auch nicht viel Passendes im Netz!

Für mobile VPN-User gibt es bei WG verschiedene Authentifizierungs-Algorithmen und Verschlüsselungs-Algorithmen die eigentlich auch erklärt werden... aber es wird nichts empfohlen.... was sollte es sein??

Wer kennt sich mit der Firebox X20e aus und ist bereit etwas von seinem Wissen abzugeben

***

Hier als Nachtrag die Intrusion Prevention - DoS Defense Seite...

Welche Optionen sind wichtig... und welche verschlingen nur unnötig Resourcen??

Vielen im Voraus!!!

Gruß Maik...

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 73297

Url: https://administrator.de/forum/firewall-richtig-konfigurieren-firebox-x20e-73297.html

Ausgedruckt am: 03.08.2025 um 00:08 Uhr

5 Kommentare

Neuester Kommentar

Hi,

1.Eine Paket-Regel erlaubt Pakete von x nach y wenn ein bestimmter Port verwenden wird.

Eine Proxy-Regel baut die Verbindung selber auf und stellt sicher das auch das drin ist was sein soll.

Beispiel: Alle aus dem Internet dürfen smtp an meinen Email Server

Die Regel sieht gleich aus. Allow outside any to emailserver port 25.

Vergleiche das Ergebnis beider Regeln mittels Telnet aus dem Internet (z.B. von zuhause)

c:> telnet meinemailser.meinefirma.de 25 (25 ist der smtp port)

Wenn du nur einen Paket Filter einrichtest wird die Verbindung direkt zum Emailserver aufgebaut der dann in der Begrüßung bereits seine Software Version nennt.

Wenn du hingegen die Proxy Regel verwendest wird die Verbindung zunächst nur mit der Firewall aufgebaut. Eine potenziellen Angreifer wird eine sehr unverfängliche Meldung angezeigt.

Beispiel:

Connecting to [194.1.2.3] port [25]...

220 name ESMTP email ready at <Datum, Uhrzeit usw.>

Es ist dann viel schwieriger z.B. einen Bufferoverflow auszunutzen. Eine Proxy Regel ist also deutlich sicherer als eine Port Regel die halt auf Port 25 alles durchlässt. Allerdings benötigt eine Proxyregel viel mehr CPU und RAM und es kann passieren das einzelne Features evtl. nicht unterstützt werden. Für den Emailserver und deinen eigen DNS Server, so fern ihr einen habt, würde ich immer die Proxy Regel empfehlen.

2. Es ist möglich DES mit einigem Rechenaufwand zu knacken und wird daher nicht mehr verwendet. Bei 3DES wurde auch schon einmal mit enormem Aufwand eine Brute Force Attacke durchgeführt. AES gilt gegenwärtig als sicher. AES128 benötigt weniger Rechenaufwand als 3DES. Deshalb rate ich zu AES128. Ob nun MD5 oder SHA ist in der Praxis egal. Wichtig ist ein wirklich langer Shared Key aus zufälligen Zeichen. Beispiel: 40 Zeichen Key erstellen lassen.

commumedia.de/keygenerator_wpa_hex_undefined.htm

Diese Shared Keys musst du verteidigen wie Passworte. Ich verwende keepass.info/ (Version 1.x) um alle Keys mit zig Partner Firmen und Standorte zu verwalten.

Gibt niemandem diese Keys! Wann immer möglich trage den Key selber auf dem Client ein. Für eine VPN Verbindung zu einer anderen Firma tausche den Key per FAX aus, nicht per Email. Verwende für jede VPN Verbindung einen einmaligen Shared Key.

3. Kostenloser Tipp:

Gewöhn dir von Anfang an diese Reihenfolge an:

Bevor du beginnst zu arbeiten immer die aktuelle Konfiguration mit fortlaufender Nummer abspeichern.

Trage in eine einfache Textdatei ein:

Dann neue Regel prüfen und Textdatei ergänzen.

Damit bist du, oder dein Vertreter, in der Lage nach zu vollziehen warum eine Regel so eingetragen wurde und ob diese Regel noch Sinn macht. Was nützt dir deine Firewall wenn du in 6 Monaten nicht mehr weißt welche Regeln wichtig und gut sind.

Gruß Rafiki

1.Eine Paket-Regel erlaubt Pakete von x nach y wenn ein bestimmter Port verwenden wird.

Eine Proxy-Regel baut die Verbindung selber auf und stellt sicher das auch das drin ist was sein soll.

Beispiel: Alle aus dem Internet dürfen smtp an meinen Email Server

Die Regel sieht gleich aus. Allow outside any to emailserver port 25.

Vergleiche das Ergebnis beider Regeln mittels Telnet aus dem Internet (z.B. von zuhause)

c:> telnet meinemailser.meinefirma.de 25 (25 ist der smtp port)

Wenn du nur einen Paket Filter einrichtest wird die Verbindung direkt zum Emailserver aufgebaut der dann in der Begrüßung bereits seine Software Version nennt.

Wenn du hingegen die Proxy Regel verwendest wird die Verbindung zunächst nur mit der Firewall aufgebaut. Eine potenziellen Angreifer wird eine sehr unverfängliche Meldung angezeigt.

Beispiel:

Connecting to [194.1.2.3] port [25]...

220 name ESMTP email ready at <Datum, Uhrzeit usw.>

Es ist dann viel schwieriger z.B. einen Bufferoverflow auszunutzen. Eine Proxy Regel ist also deutlich sicherer als eine Port Regel die halt auf Port 25 alles durchlässt. Allerdings benötigt eine Proxyregel viel mehr CPU und RAM und es kann passieren das einzelne Features evtl. nicht unterstützt werden. Für den Emailserver und deinen eigen DNS Server, so fern ihr einen habt, würde ich immer die Proxy Regel empfehlen.

2. Es ist möglich DES mit einigem Rechenaufwand zu knacken und wird daher nicht mehr verwendet. Bei 3DES wurde auch schon einmal mit enormem Aufwand eine Brute Force Attacke durchgeführt. AES gilt gegenwärtig als sicher. AES128 benötigt weniger Rechenaufwand als 3DES. Deshalb rate ich zu AES128. Ob nun MD5 oder SHA ist in der Praxis egal. Wichtig ist ein wirklich langer Shared Key aus zufälligen Zeichen. Beispiel: 40 Zeichen Key erstellen lassen.

commumedia.de/keygenerator_wpa_hex_undefined.htm

Diese Shared Keys musst du verteidigen wie Passworte. Ich verwende keepass.info/ (Version 1.x) um alle Keys mit zig Partner Firmen und Standorte zu verwalten.

Gibt niemandem diese Keys! Wann immer möglich trage den Key selber auf dem Client ein. Für eine VPN Verbindung zu einer anderen Firma tausche den Key per FAX aus, nicht per Email. Verwende für jede VPN Verbindung einen einmaligen Shared Key.

3. Kostenloser Tipp:

Gewöhn dir von Anfang an diese Reihenfolge an:

Bevor du beginnst zu arbeiten immer die aktuelle Konfiguration mit fortlaufender Nummer abspeichern.

Trage in eine einfache Textdatei ein:

Heute (Datum) Laufende Nr. 32

Geplante Änderung: smtp paket regel auf Proxy Technik ändern. NAT berücksichtigen.

neuen Benutzer MaxMuster für VPN angelegt

Dann Änderungen durchführen und unter der *nächsten* Nummer speichern.Geplante Änderung: smtp paket regel auf Proxy Technik ändern. NAT berücksichtigen.

neuen Benutzer MaxMuster für VPN angelegt

Dann neue Regel prüfen und Textdatei ergänzen.

Laufende Nr. 33: neue Proxy Regel geprüft.

Damit bist du, oder dein Vertreter, in der Lage nach zu vollziehen warum eine Regel so eingetragen wurde und ob diese Regel noch Sinn macht. Was nützt dir deine Firewall wenn du in 6 Monaten nicht mehr weißt welche Regeln wichtig und gut sind.

Gruß Rafiki

Wie kann ich die Konfigurationsdatei sichern?

Ich habe hier nur eine alte Firebox III zum herumspielen, aber keine X Edge. Die Firebox III hatte eine Windows Software. Da ist es ganz einfach die Konfiguration zu speichern. Die X Edge hat anscheinend nur das WebInterface.

Jetzt habe ich gerade einen Blick in das Handbuch geworfen:

watchguard.com/help/documentation/edge.asp

Im Kappitel 4 wird erklärt das man unter Administration die Config Datei sehen kann, aber sichern oder gar wiederherstellen kann ich nicht finden. Frag doch mal Watchguard wie man ein Backup der Einstellungen macht.

Habe ich irgend wo http-proxy gesagt? <noch mal lesend.... nö habe ich nicht.>

Eine Email - 1 Verbindung. 2000 (ca. 40MB) Emails am Tag, mit der Proxyregel schützen ist OK.

Eine http Verbindung bedeutet das von einer komplexen Webseite 10 bis 50 Bilder, css file und java script nachgeladen werden. Wenn 10 Benutzer im Internet surfen macht das ca. 50 http Verbindungen parallel. Da jeder Benutzer 30 bis 100 mal mehr Webseiten aufruft als Emails schreibt ist die arme kleine x-box ist damit schnell an ihren RAM und CPU Grenzen, auch wenn Watchguard gerne etwas andres behauptet.

Probier es doch selber mal aus: öffne in Firefox 10 Tabs jeweils bei flicker, deviantart.com, www.netzeitung.de und ftd.de. Das sind alles schöne komplexe Webseiten. Dann im Firefox "Alle Tabs neu laden" auswählen. Mit der Proxyregel dauert das deutlich länger als mit der Paketfilterregel.

Ein dedizierter Proxyserver (für teures Geld) kann hier mehr leisten.

DoS Defense Optionen? So etwas kann die kleine rote Kiste? Kann ich im Handbuch nicht finden.

Gateway Anti-Virus/ Intrusion Prevention Service (GAV/IPS) finde ich im Handbuch. Probier einfach aus welchen Einfluss das auf die Performance hat.

Gruß Rafiki

von http-proxy hast du nichts gesagt, richtig! Ich habs trotzdem ausprobiert und für vollkommen ungeeignet für unsere Firma abgestempelt...

Hey Mike, du lernst schnell, das gefällt mir.

Es gibt viele Arten von DoS und unterschiedliche Techniken um diese in ihrer Wirkung zu schwächen. Siehe auch: de.wikipedia.org/wiki/Denial_of_Service

DoS erkennen und abwehren geschieht auf einer Firewall meistens über sogenannte TCP Syn Cookies. Was genau Watchguard hier verwendet weiß ich nicht.

Es ist durchaus möglich das der DoS Filter auch mal gute Pakte ausfiltert und ihr euch wundert warum z.B. der Emailserver nicht alle Emails empfängt. Das Windows 2003 mit SP2 hat wieder einige Filter gegen einige bestimmte DoS Varianten eingebaut, z.B. TCP Syn flood. Ich würde einen solchen DoS Filter erst einschalten wenn ihr bzw. euer Server tatsächlich unter einem Angriff leidet.

Das entdecken von DoS Angriffen und das entwickeln von Gegenmaßnahmen geht ständig weiter. Nur wenn eure Firewall genau den Angriff filtern kann den ein Angreifer gegen euere Server verwendet nützt euch diese Funktion. Deshalb sollte man die Updates für die Firewall regelmäßig laden.

Gruß Rafiki