Firwall-Cluster und LTE-Failover

Moin Leute,

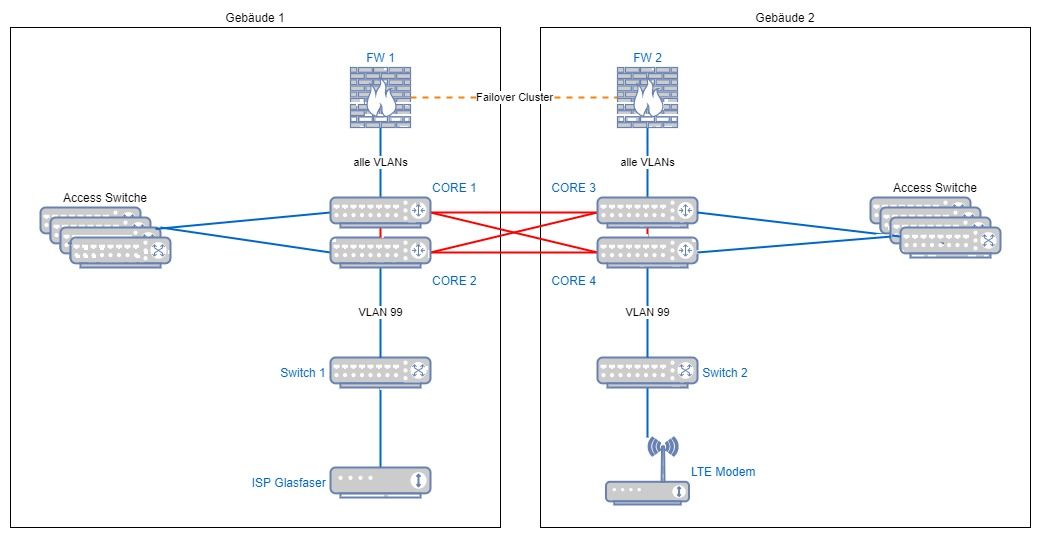

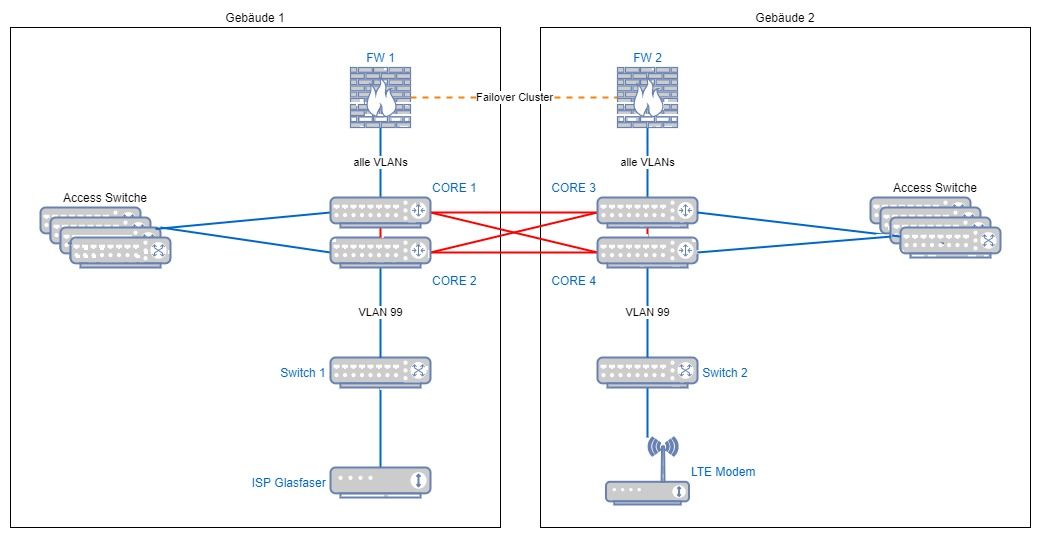

ich versuche einen Plan auszuarbeiten, um den Internetzugang ausfallsicherer zu gestalten. Aktuell ist es so, dass der ISP-Zugang und die Firewall in Gebäude 1 (Glasfaser) untergebracht sind. Fällt der ISP und/oder die Firewall aus, so ist kein Internet von/nach Extern und keine Telefonie möglich.

Dies soll durch eine weitere Firewall und ein LTE-Modem redundanter gestaltet werden. Meine Idee ist, die zweite Firewall und LTE-Modem in Gebäude 2 unterzubringen. Die Firewalls werden in ein Active-Passive Cluster gesetzt und der ISP-Anschluss (Glasfaser CPE) sowie das LTE-Modem über einen Managed Switch mit nur einem VLAN (hier 99) mit dem L3-Core-Stack verbunden.

Hier eine Beispielzeichnung...

Die Access-Switche kennen VLAN 99 nicht, so dass der Zugriff darauf nicht direkt erfolgen kann. Als Default GW ist das Core-Stack für alle Client und Server. Die Cores haben dann das FW-Cluster als GW eingetragen. Was in dem Schaubild fehlt, ist die Info, dass sowohl die Firewalls als auch Switch 1 & 2 via LAG mit den jeweiligen Core 1&2 bzw. 3&4 verbunden sind (werden).

Für alle Netzwerkteilnehmer, die an den Access-Switchen (Clients/Drucker etc.) und Core-Switchen (Server, SAN, Kameras...) ändert sich im Failover-Fall der Default GW nicht. Sollte Firewall 1 ausfallen, übernimmt Firewall 2 die Arbeit. Fällt der ISP-Anschluss aus, dann wird stattdessen LTE verwendet.

Ist das so umsetzbar, oder habe ich irgendwo einen Denkfehler?

ich versuche einen Plan auszuarbeiten, um den Internetzugang ausfallsicherer zu gestalten. Aktuell ist es so, dass der ISP-Zugang und die Firewall in Gebäude 1 (Glasfaser) untergebracht sind. Fällt der ISP und/oder die Firewall aus, so ist kein Internet von/nach Extern und keine Telefonie möglich.

Dies soll durch eine weitere Firewall und ein LTE-Modem redundanter gestaltet werden. Meine Idee ist, die zweite Firewall und LTE-Modem in Gebäude 2 unterzubringen. Die Firewalls werden in ein Active-Passive Cluster gesetzt und der ISP-Anschluss (Glasfaser CPE) sowie das LTE-Modem über einen Managed Switch mit nur einem VLAN (hier 99) mit dem L3-Core-Stack verbunden.

Hier eine Beispielzeichnung...

Die Access-Switche kennen VLAN 99 nicht, so dass der Zugriff darauf nicht direkt erfolgen kann. Als Default GW ist das Core-Stack für alle Client und Server. Die Cores haben dann das FW-Cluster als GW eingetragen. Was in dem Schaubild fehlt, ist die Info, dass sowohl die Firewalls als auch Switch 1 & 2 via LAG mit den jeweiligen Core 1&2 bzw. 3&4 verbunden sind (werden).

Für alle Netzwerkteilnehmer, die an den Access-Switchen (Clients/Drucker etc.) und Core-Switchen (Server, SAN, Kameras...) ändert sich im Failover-Fall der Default GW nicht. Sollte Firewall 1 ausfallen, übernimmt Firewall 2 die Arbeit. Fällt der ISP-Anschluss aus, dann wird stattdessen LTE verwendet.

Ist das so umsetzbar, oder habe ich irgendwo einen Denkfehler?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 7298068248

Url: https://administrator.de/forum/firwall-cluster-und-lte-failover-7298068248.html

Ausgedruckt am: 18.07.2025 um 03:07 Uhr

11 Kommentare

Neuester Kommentar

Ich hätte für die zwei WAN Leitungen noch getrennte VLANs genommen z.B. VLAN 99 und 98.

Du könntest auch über ein Active Active Cluster nachdenken (wenn es die Firewall kann) dann hast du mehr Performancereserven und die einfache Performance kommt nur im Fehlerfall zum Einsatz.

Sollen auch VPN Zugänge bereit stehen?

Du könntest auch über ein Active Active Cluster nachdenken (wenn es die Firewall kann) dann hast du mehr Performancereserven und die einfache Performance kommt nur im Fehlerfall zum Einsatz.

Sollen auch VPN Zugänge bereit stehen?

#Bitte im Blick haben und vorher mal testen:

Mit Sophos SG 125 hatte ich immer Schwierigkeiten über (Telekom)LTE einen IP-Sec Tunnel aufzubauen, wenn die APN Einstellungen im Router nicht geändert wurden und auf Provider Default standen.

#Deine Überlegung zur Public DNS Änderung wird so nicht funktionieren, weil du ja über LTE keine Feste-IP erhältst. LTE ist ein Shared-Medium. Oder hab ich dich bei der Überlegung missverstanden?

#Besser fände ich pers. wenn man ein alternatives Übertragungsmedium eines anderen Anbieters nimmt.

Hat die Vorteile, dass du verschiedene Dienste über verschiedene Leitungen laufen lassen kannst, feste IP's bekommst, etc.

Dann würde das mit dem Public DNS umstellen wieder funktionieren, so dass du die dienste dauerhaft verfügbar haben kannst.

Wenn du die Leitung aber rein für Proxy nehmen solltest, wäre das für LTE ja egal und funktioniert so.

Da stellt sich dann die Frage für LTE, nach den möglichen Diensten, die man von außen bei einem Ausfall erreichbar haben möchte.

LTE ist für mich immer für den Worst-Case: der Bagger haut Glasfaser, Kabelanschluss und von beiden Gebäuden die Hausanschlüsse für DSL durch.

Oder für: es gibt keine alternative Anschlussmöglichkeit.

Wenn du in Gebäude 2 DSL/Kabel/etc. haben kannst, nutz das, ist nicht so Fehleranfällig und für dich etwas Flexibler in der Nutzung.

Nachteil damit: regelmäßige dauerhafte Kosten und ein weiterer Vertrag.

Mit Sophos SG 125 hatte ich immer Schwierigkeiten über (Telekom)LTE einen IP-Sec Tunnel aufzubauen, wenn die APN Einstellungen im Router nicht geändert wurden und auf Provider Default standen.

#Deine Überlegung zur Public DNS Änderung wird so nicht funktionieren, weil du ja über LTE keine Feste-IP erhältst. LTE ist ein Shared-Medium. Oder hab ich dich bei der Überlegung missverstanden?

#Besser fände ich pers. wenn man ein alternatives Übertragungsmedium eines anderen Anbieters nimmt.

Hat die Vorteile, dass du verschiedene Dienste über verschiedene Leitungen laufen lassen kannst, feste IP's bekommst, etc.

Dann würde das mit dem Public DNS umstellen wieder funktionieren, so dass du die dienste dauerhaft verfügbar haben kannst.

Wenn du die Leitung aber rein für Proxy nehmen solltest, wäre das für LTE ja egal und funktioniert so.

Da stellt sich dann die Frage für LTE, nach den möglichen Diensten, die man von außen bei einem Ausfall erreichbar haben möchte.

LTE ist für mich immer für den Worst-Case: der Bagger haut Glasfaser, Kabelanschluss und von beiden Gebäuden die Hausanschlüsse für DSL durch.

Oder für: es gibt keine alternative Anschlussmöglichkeit.

Wenn du in Gebäude 2 DSL/Kabel/etc. haben kannst, nutz das, ist nicht so Fehleranfällig und für dich etwas Flexibler in der Nutzung.

Nachteil damit: regelmäßige dauerhafte Kosten und ein weiterer Vertrag.

Wenn nur der Weg nach außen ermöglicht werden muss, dann Feuer frei.

Anders sieht es ggf. aus, wenn die Telefonie von außen trotzdem funktionieren soll und man z.B. alles selbst hostet. Kommt dann halt auf die Anlage bzw. Art der Telefonie an. (stellt man selbst das SIP, oder nutzt man eins im Internet, etc.)

Dann mal gutes gelingen.

Anders sieht es ggf. aus, wenn die Telefonie von außen trotzdem funktionieren soll und man z.B. alles selbst hostet. Kommt dann halt auf die Anlage bzw. Art der Telefonie an. (stellt man selbst das SIP, oder nutzt man eins im Internet, etc.)

Dann mal gutes gelingen.

Moin @DerMaddin,

sowohl die Telekom als auch Vodafone, bieten mittlerweile Internetanschlüsse mit einem automatischen Failover auf LTE/5G an, bei denen sogar automatisch die festen IP's mit geschwenkt werden.

Lustiger Zufall, bei einem unserer Kunden wurde genau heute ein solcher Vodafone Anschluss geschaltet. 🙃

Bei einer kommunalen Feuerwehr haben wir vor ein paar Monaten als Failover einen Starlink Anschluss implementiert. Funktioniert auch ganz gut, bis auf Telefonie (VoIP), das ist darüber leider (noch) nicht möglich.

Gruss Alex

VPN ist im ISP-Failover nicht unbedingt kritisch. Wichtig ist der Weg nach Außen und Telefonie. Quasi "Notbetrieb".

sowohl die Telekom als auch Vodafone, bieten mittlerweile Internetanschlüsse mit einem automatischen Failover auf LTE/5G an, bei denen sogar automatisch die festen IP's mit geschwenkt werden.

Lustiger Zufall, bei einem unserer Kunden wurde genau heute ein solcher Vodafone Anschluss geschaltet. 🙃

Bei einer kommunalen Feuerwehr haben wir vor ein paar Monaten als Failover einen Starlink Anschluss implementiert. Funktioniert auch ganz gut, bis auf Telefonie (VoIP), das ist darüber leider (noch) nicht möglich.

Gruss Alex

Moin @DerMaddin,

Wenn die Homeoffice User sich über VPN zu der TKA verbinden, dann würde das auch über Starlink funktionieren.

Bring aber am Ende nicht wirklich viel, weil die dann zwar noch intern telefonieren können, aber nicht nach extern, weil die TKA ohne VPN über Starlink nicht zum Provider kommt. 😬

Na ja, demnächst sollte VoIP auch über Starlink möglich sein. 😁

Unter hundert Euro/Monat für eine Satellitverbindung sind jetzt aber auch nicht teuer, vor allem für Unternehmen/Behörden und die Drosselung bei > 1TB, ist so wie es aussieht auch wieder vom Tisch.

golem.de/news/spacex-starlink-bekommt-doch-keine-drosselung-2305 ...

Gruss Alex

Wir haben zwar auch einige Mitarbeiter im Homeoffice, die via SIP mit der TKA verbunden sind, aber die können im Notfall auf Mobiltelefon umschwenken.

Wenn die Homeoffice User sich über VPN zu der TKA verbinden, dann würde das auch über Starlink funktionieren.

Bring aber am Ende nicht wirklich viel, weil die dann zwar noch intern telefonieren können, aber nicht nach extern, weil die TKA ohne VPN über Starlink nicht zum Provider kommt. 😬

Na ja, demnächst sollte VoIP auch über Starlink möglich sein. 😁

Starlink stand auch zur Auswahl, ist dann aber doch raus, weil allein die monatlichen Kosten für die wenige Bandbreite dann doch zu hoch sind.

Unter hundert Euro/Monat für eine Satellitverbindung sind jetzt aber auch nicht teuer, vor allem für Unternehmen/Behörden und die Drosselung bei > 1TB, ist so wie es aussieht auch wieder vom Tisch.

golem.de/news/spacex-starlink-bekommt-doch-keine-drosselung-2305 ...

Gruss Alex