FritzBox - pfSense - WiFi+LAN - Der gesamte Traffic über einen externen VPN

Hallo liebe Leute!

Ich wollte unbedingt eine eigene Firewall haben durch welche meine Ethernet und WiFi Geräte durch müssen.

Ziel: Alle Geräte sind geschützt durch die Firewall, der Traffic ist verschlüsselt .

Diese Firewall sorgt im Optimalfall dafür, dass dann auch der gesamte Traffic über einen VPN (ExpressVPN) Anbieter geleitet wird.

Dann brauch ich auch nicht mehr den ExpressVPN Client auf jedem Gerät und kann das ganze Zentral steuern.

Ich habe eine FritzBox 7520, einen modifizierten PC mit 2 Ethernet Ports (pfSense), 1 Computer und 3 Handys.

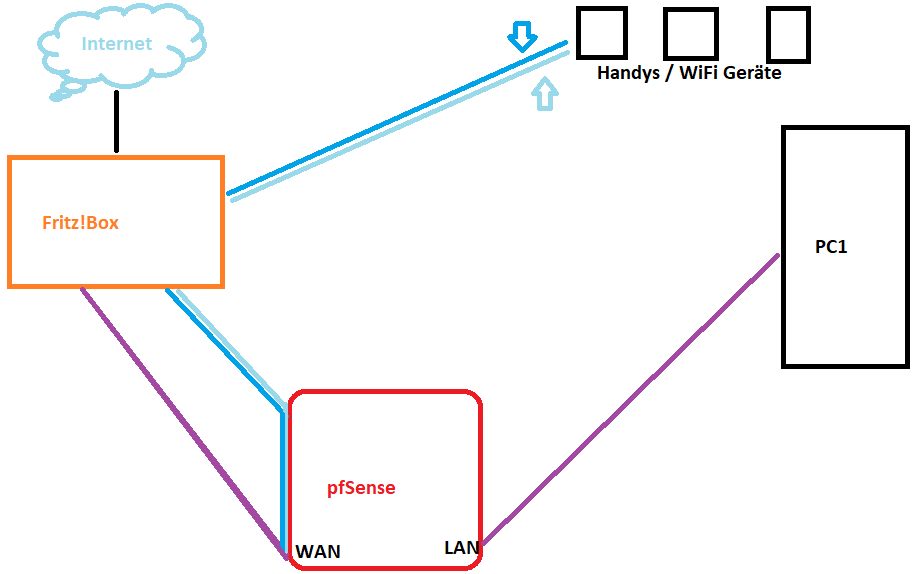

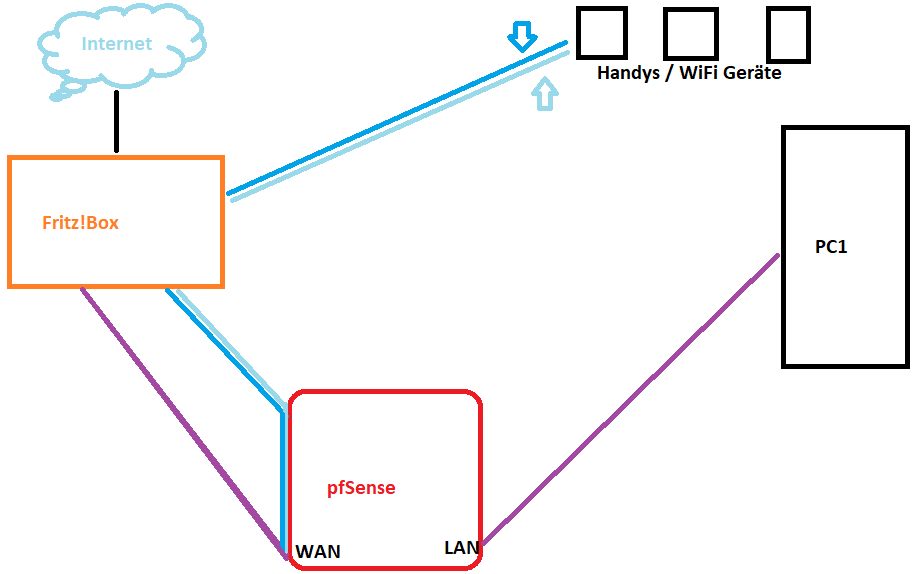

Das Konzept war gedacht wie folgt:

Der Traffic scheint über die pfSense bereits zu laufen.

Die FritzBox! hat das Gateway 192.168.178.1, Subnetz 255.255.255.0

Die pfSense ist erreichbar via 192.168.178.3

Das LAN Interface der pfSense hat das Gateway 192.168.1.1, Subnetz 255.255.255.0

Somit hat PC 1 192.168.1.100 als Adresse und 192.168.1.1 als Gateway.

Soweit so gut.

Wie leite ich aber den Traffic aller Wifi Geräte an die pfSense weiter so dass auch diese Geräte hinter der Firewall stehen?

Statische Routen + VLAN? Wenn ja wie ganz genau geht das dann?

Ich wollte unbedingt eine eigene Firewall haben durch welche meine Ethernet und WiFi Geräte durch müssen.

Ziel: Alle Geräte sind geschützt durch die Firewall, der Traffic ist verschlüsselt .

Diese Firewall sorgt im Optimalfall dafür, dass dann auch der gesamte Traffic über einen VPN (ExpressVPN) Anbieter geleitet wird.

Dann brauch ich auch nicht mehr den ExpressVPN Client auf jedem Gerät und kann das ganze Zentral steuern.

Ich habe eine FritzBox 7520, einen modifizierten PC mit 2 Ethernet Ports (pfSense), 1 Computer und 3 Handys.

Das Konzept war gedacht wie folgt:

Der Traffic scheint über die pfSense bereits zu laufen.

Die FritzBox! hat das Gateway 192.168.178.1, Subnetz 255.255.255.0

Die pfSense ist erreichbar via 192.168.178.3

Das LAN Interface der pfSense hat das Gateway 192.168.1.1, Subnetz 255.255.255.0

Somit hat PC 1 192.168.1.100 als Adresse und 192.168.1.1 als Gateway.

Soweit so gut.

Wie leite ich aber den Traffic aller Wifi Geräte an die pfSense weiter so dass auch diese Geräte hinter der Firewall stehen?

Statische Routen + VLAN? Wenn ja wie ganz genau geht das dann?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1240208285

Url: https://administrator.de/forum/fritzbox-pfsense-wifi-lan-der-gesamte-traffic-ueber-einen-externen-vpn-1240208285.html

Ausgedruckt am: 02.08.2025 um 20:08 Uhr

20 Kommentare

Neuester Kommentar

Zitat von @xRay3dExe:

Wie leite ich aber den Traffic aller Wifi Geräte an die pfSense weiter so dass auch diese Geräte hinter der Firewall stehen?

Statische Routen + VLAN? Wenn ja wie ganz genau geht das dann?

Wie leite ich aber den Traffic aller Wifi Geräte an die pfSense weiter so dass auch diese Geräte hinter der Firewall stehen?

Statische Routen + VLAN? Wenn ja wie ganz genau geht das dann?

Moin,

Das geht mit der Fritte (die kann kein Soruce-Routing) nicht, zumindest, wenn man sie nicht mit einem alternativen OS flasht.

Du mußt das WLAN der Fritte abschalten und hinter die pfsense einen anderen AP hängen.

Oder Du tauscht Fritte und und pfsense, so das die pfsense (mit Modem) am ISP hängt.

lks

PS. Was ist der tiefere (beabsichtigte) Sinn des VPN?

Hallo,

Das Weiterleiten von dem WiFi Traffic der Fritzbox hinter die pfSense ist nicht möglich. Dazu benötigst du exta Accesspoints im LAN der pfSense. Die pfSense macht dann z.B. OpenVPN zu ExpressVPN

Aber:

Die Investition in Accesspoints kannst du dir sparen, wenn es dir bei dem Konstrukt mit ExpressVPN um Sicherheit geht.

Falls es dir um das Umgehen von "Einschränkungen" des Downloads oder Streamen mit einer deutschen IP Adresse geht: Man kann ExpressVPN oä. verwenden.

Ohne ExpressVPN hast du: [Dein Netz]->[Internet], mit ExpressVPN hast du [Dein Netz] -> [VPN] -> [Internet].

Wo ist da mit VPN ein mehr Sicherheit ?

Es ist genau das Gegenteil: Der VPN Endpunkt ist ein perfekter Man in the Middle, dort kann all dein Traffic mitgeschnitten, überwacht etc. werden.

Du traust doch nicht etwa wirklich einer Firma mit Sitz auf den britischen Jungferninseln mehr als deinem Provider ?

Gruß

CH

Das Weiterleiten von dem WiFi Traffic der Fritzbox hinter die pfSense ist nicht möglich. Dazu benötigst du exta Accesspoints im LAN der pfSense. Die pfSense macht dann z.B. OpenVPN zu ExpressVPN

Aber:

Die Investition in Accesspoints kannst du dir sparen, wenn es dir bei dem Konstrukt mit ExpressVPN um Sicherheit geht.

Falls es dir um das Umgehen von "Einschränkungen" des Downloads oder Streamen mit einer deutschen IP Adresse geht: Man kann ExpressVPN oä. verwenden.

Ohne ExpressVPN hast du: [Dein Netz]->[Internet], mit ExpressVPN hast du [Dein Netz] -> [VPN] -> [Internet].

Wo ist da mit VPN ein mehr Sicherheit ?

Es ist genau das Gegenteil: Der VPN Endpunkt ist ein perfekter Man in the Middle, dort kann all dein Traffic mitgeschnitten, überwacht etc. werden.

Du traust doch nicht etwa wirklich einer Firma mit Sitz auf den britischen Jungferninseln mehr als deinem Provider ?

Gruß

CH

Mal abgesehen davon sind öffentliche VPN Anbieter mit großer Vorsicht zu geniessen. Sicher ist etwas anderes...

Sehr lesenswert zu dem Thema:

heise.de/solutions/surfshark/warum-kostenlose-vpns-gefaehrlich-s ...

Und aktuell: heise.de/select/ct/2021/18/2118314283469019034

Das bestätigt die schlimmsten Befürchtungen die man zu diesen Angeboten hat...

Siehe auch: Was haltet ihr von VPN?

Es ist sinnvoller sich für 3 Euro einen eigenen vHost zu mieten und das VPN damit selber zu realisieren.

Was das obige Kaskaden_Design angeht liegt der Fehler schon im grundsätzlichen Design selber !

Niemals lässt man seine WiFi Geräte dann direkt über die kaskadierte FB arbeiten. Damit umgeht man ja komplett die sonst sehr sinnvolle Firewall und führt diese ad absurdum für das gesamte WLAN. Sinnfrei und kontraproduktiv also das so zu machen...

Natürlich deaktiviert man den WLAN AP auf der FB und installiert sich separate APs im lokalen LAN der Firewall. Idealerweise welche die MSSID supporten (was heute eh alle tun) um dann ggf. noch eine Segmentierung des WLANs in ein Gastnetz und privates Netz vornehmen zu können !

Siehe Tutorials

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Wer unbedingt will kann dann von der Firewall den VPN Tunnel aufbauen und dort explizit steuern ob aller oder welche Art von Traffic über den Tunnel gehen soll und welcher nicht.

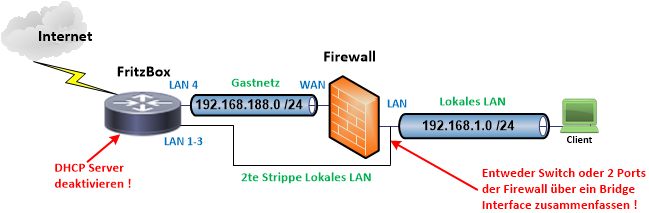

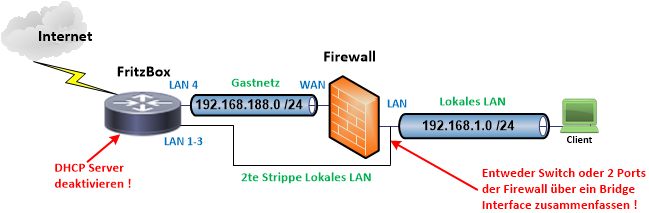

Es gäbe auch einen Quick and Dirty Workaround um es OHNE neue APs zu lösen, allerdings erfordert das eine 2te Patch Strippe vom FritzBox LAN Port 4 (Gastnetz) auf den lokalen LAN Port der FB zu ziehen.

Dazu muss man das Gastnetz aktivieren auf der FritzBox und den pfSense WAN Port dann mit dem Gastnetz Port 4 der FB zu verbinden.

Die LAN Port IP der FritzBox MUSS zuvor auf eine IP Adresse im Firewall LAN gesetzt werden !

Beispiel:

Firewall = 192.168.1.1

FritzBox = 192.168.1.254 (DHCP aus)

Dann den FB LAN Port mit dem lokalen LAN Port der Firewall verbinden.

Der DHCP Server auf der FritzBox ist dann unbedingt zu deaktivieren damit er nicht mit dem DHCP Server der Firewall kollidiert und Adress Chaos verursacht !!!

So würde man das o.a. "Design" auch mit Bordmitteln zum Fliegen bekommen.

So würde man das o.a. "Design" auch mit Bordmitteln zum Fliegen bekommen.

Sehr lesenswert zu dem Thema:

heise.de/solutions/surfshark/warum-kostenlose-vpns-gefaehrlich-s ...

Und aktuell: heise.de/select/ct/2021/18/2118314283469019034

Das bestätigt die schlimmsten Befürchtungen die man zu diesen Angeboten hat...

Siehe auch: Was haltet ihr von VPN?

Es ist sinnvoller sich für 3 Euro einen eigenen vHost zu mieten und das VPN damit selber zu realisieren.

Was das obige Kaskaden_Design angeht liegt der Fehler schon im grundsätzlichen Design selber !

Niemals lässt man seine WiFi Geräte dann direkt über die kaskadierte FB arbeiten. Damit umgeht man ja komplett die sonst sehr sinnvolle Firewall und führt diese ad absurdum für das gesamte WLAN. Sinnfrei und kontraproduktiv also das so zu machen...

Natürlich deaktiviert man den WLAN AP auf der FB und installiert sich separate APs im lokalen LAN der Firewall. Idealerweise welche die MSSID supporten (was heute eh alle tun) um dann ggf. noch eine Segmentierung des WLANs in ein Gastnetz und privates Netz vornehmen zu können !

Siehe Tutorials

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Wer unbedingt will kann dann von der Firewall den VPN Tunnel aufbauen und dort explizit steuern ob aller oder welche Art von Traffic über den Tunnel gehen soll und welcher nicht.

Es gäbe auch einen Quick and Dirty Workaround um es OHNE neue APs zu lösen, allerdings erfordert das eine 2te Patch Strippe vom FritzBox LAN Port 4 (Gastnetz) auf den lokalen LAN Port der FB zu ziehen.

Dazu muss man das Gastnetz aktivieren auf der FritzBox und den pfSense WAN Port dann mit dem Gastnetz Port 4 der FB zu verbinden.

Die LAN Port IP der FritzBox MUSS zuvor auf eine IP Adresse im Firewall LAN gesetzt werden !

Beispiel:

Firewall = 192.168.1.1

FritzBox = 192.168.1.254 (DHCP aus)

Dann den FB LAN Port mit dem lokalen LAN Port der Firewall verbinden.

Der DHCP Server auf der FritzBox ist dann unbedingt zu deaktivieren damit er nicht mit dem DHCP Server der Firewall kollidiert und Adress Chaos verursacht !!!

Zitat von @xRay3dExe:

@Lochkartenstanzer das Ziel ist es den Internetverkehr zu verschlüsseln um Drive-By Downloads durch die BRD zu verhindern da nun Anbieter verpflichtet sind den Internetverkehr umzuleiten/manipulieren so dass deine nächste .exe Datei eine nächste Überraschung bereit hält.

@Lochkartenstanzer das Ziel ist es den Internetverkehr zu verschlüsseln um Drive-By Downloads durch die BRD zu verhindern da nun Anbieter verpflichtet sind den Internetverkehr umzuleiten/manipulieren so dass deine nächste .exe Datei eine nächste Überraschung bereit hält.

Also Paranoia.

Wenn man die binaries überprüft, insbesondere die Signaturen der Hersteller, hat man das Problem nicht. Und wenn der Hersteller dort mitarbeitet, hast Du auch per VPN keine Chance.

Daswegen auch der VPN (Anbieter ist relativ) der außerhalb der 5, 14 und 19-Eyes Agreements liegt.

Somit ist eine Infektion durch diese Quelle ausgeschlossen.

Träum weiter.

Außerdem traue ich der Firewall von FritzBox! nicht, garantiert schon umgangen.

Firewall ist dafür auch zu hoch gestochen aber warum nimmst Du überhaupt eine Dritte, wenn Du der nicht traust?

Deshalb wird pfSense wohl mit meinem 0€ Budget die beste Option sein.

Sicherheit gibt es nicht kostenlos!

Ein eigener VPN Server wäre ja wieder innerhalb eines Landes wo 5/14 Eyes greift.

Und selbst wenn nicht, dann musst du dem Provider vertrauen dass der keine IP's speichert und und und...

Das Problem hast Du doch überall.

@aqui

Ich habe heute eine NetGear ProSafe 802.11g Wireless VPN Firewall bekommen.

Und einen NetGear WebSafe Router.

Kann ich damit eine bessere Konstellation erreichen? Die ProSafe hat ja einen AP, theoretisch...

Man hätte ich in der Schule blos besser aufgepasst wüsste ich noch wie man einen AP einrichtet

Oder der WebSafe Router als Modem > pfSense > FritzBox! (DHCP deaktiviert) > WiFi / Computer

Oder doch lieber FritzBox (Wifi deaktiviert) > pFSense > ProSafe > Wifi / Computer

Ich habe heute eine NetGear ProSafe 802.11g Wireless VPN Firewall bekommen.

Und einen NetGear WebSafe Router.

Kann ich damit eine bessere Konstellation erreichen? Die ProSafe hat ja einen AP, theoretisch...

Man hätte ich in der Schule blos besser aufgepasst wüsste ich noch wie man einen AP einrichtet

Oder der WebSafe Router als Modem > pfSense > FritzBox! (DHCP deaktiviert) > WiFi / Computer

Oder doch lieber FritzBox (Wifi deaktiviert) > pFSense > ProSafe > Wifi / Computer

Egal wie Du es drehst. Alle wichtigen Geräte müssen so angebunden sein, daß der Traffic durch die Firewall muß.

Alles andere ist Geschmackssache. Ansonsten solltest Du Mal was gegen Deine Paranoia Unternehmen. Entweder zum Arzt gehen oder die illegalen Aktivitäten einstellen.

lks

Zitat von @xRay3dExe:

Wenn der gesamte Traffic verschlüsselt wird, kann dieser auch nicht gepoisned werden.

Es entzieht sich ja der Kontrolle.

Wenn der gesamte Traffic verschlüsselt wird, kann dieser auch nicht gepoisned werden.

Es entzieht sich ja der Kontrolle.

Was meinst Du, wer da alles am VPN-Endpunkt snooped? Meist Du die Dreibuchstabenorganisationen (CIA/NSA/BND/FSB/etc.) scheren sich darum, daß das ein anderes Land ist?

lks

wüsste ich noch wie man einen AP einrichtet

Guckst du hier:Seit WLAN Umstellung von Cisco WAP 200 auf Zyxel NWA3560-N schlechtere Verbindung

Natürlich ist Sicherheit nur eine Illusion

Naja, wenn du es wirklich richtig machst mit einem TOR (Onion) Router dann ist das schon recht sicher und wirklich anonym.blog.berrybase.de/blog/2021/01/16/tor-proxy-server-so-surfst-du- ...

Öffentliche VPN Provider oder NetGear Gurken sind davon natürlich weit entfernt.

Also zurück zum Thema....

Wie es geht zeigt dir die Skizze oben !

Extrem wichtig ist das der DHCP Server in der FritzBox deaktiviert ist !!

Clients im FritzBox WLAN müssen zwingend als Gateway und DNS die Firewall IP bekommen damit das Konstrukt funktioniert. Beachte das !

Du kannst das sehr einfach mit dem Kommando ipconfig -all in der Windows Eingabeaufforderung prüfen sofern deine WLAN Clients Windows Rechner sind.

Clients im FritzBox WLAN müssen zwingend als Gateway und DNS die Firewall IP bekommen damit das Konstrukt funktioniert. Beachte das !

Du kannst das sehr einfach mit dem Kommando ipconfig -all in der Windows Eingabeaufforderung prüfen sofern deine WLAN Clients Windows Rechner sind.

Und man muß auch darauf achten, daß man der fritzbox sagt, daß die Clients untereinander und mit dem GastLAN kommunizieren dürfen.

Allerdings meine ich, daß man DHCP im Gast(W)LAN nicht abschalten kann.

Weil die Lösung viele Fallstricke hat, habe ich davon abgesehen, diese vorzuschlagen, auch wenn gleich dran gedacht habe als workaround.

imho ist es sinnvoller einfach einen hEX oder HAP für 20€ "hinter" die pfsense zu stellen als mit der Fritte rumzumachen.

lks

und mit dem GastLAN kommunizieren dürfen.

Nein ! Keinesfalls !!In dem Falle hätte man ja vom LAN Zugriff auf das WAN Koppelnetz (Gastnetz) der FB. Wäre Unsinn und weisst du als alter IT Hase auch selber. Abgesehen davon lässt die FB das auch gar nicht zu, denn das würde ihr Gastnetz Konzept ad absurdum führen !

Allerdings meine ich, daß man DHCP im Gast(W)LAN nicht abschalten kann.

Das ist ja auch gar nicht nötig. Wichtig ist das der FB DHCP nur im LAN nicht aktiv ist, denn das würde den Clients die FB als Gateway geben was keinesfalls passieren darf, denn so umgeht man wieder die Firewall.Normal arbeitet das FB WLAN und LAN im Bridging Mode, sind also im L2 verbunden.

DHCP darf also nur von der Firewall kommen damit FB WLAN Clients die Firewall als Gateway und DNS bekommen. Nur so kann man die FritzBox im LAN als Router umgehen !

Ist eben ein Quick and Dirty (Betonung auf "dirty") Workaround. Sicher nicht besonders toll, aber klappt so.

Normal müsste man das Kupfer Gastnetz aktiv lassen und das Gast WLAN als solches deaktivieren, damit das WLAN Gastnetz NICHT ausgesendet wird. WLAN Gäste umgehen natürlich auch die Firewall da sie über den Gastnetz Port direkt rausgehen.

Das könnte man aber, wie gesagt, unterbinden indem man das Gast WLAN technisch deaktiviert (und nur das WLAN).

Zitat von @aqui:

In dem Falle hätte man ja vom LAN Zugriff auf das WAN Koppelnetz (Gastnetz) der FB. Wäre Unsinn und weisst du als alter IT Hase auch selber. Abgesehen davon lässt die FB das auch gar nicht zu, denn das würde ihr Gastnetz Konzept ad absurdum führen !

und mit dem GastLAN kommunizieren dürfen.

Nein ! Keinesfalls !!In dem Falle hätte man ja vom LAN Zugriff auf das WAN Koppelnetz (Gastnetz) der FB. Wäre Unsinn und weisst du als alter IT Hase auch selber. Abgesehen davon lässt die FB das auch gar nicht zu, denn das würde ihr Gastnetz Konzept ad absurdum führen !

Du hast mich falsch verstanden (oder ich Dich):

Ich dachte, Du hängst die Geräte alle ins Gästenetz und verbindest das Gast-Lan mit der pfsense, die das dann über das normale LAN und VPN rausroutet.

Bei genauerem Nachdenken fällt mir auf, daß man das genau andersrum machen sollte, alles im normalen LAN/WLAN und die pfsense geht über den Gastanschluß raus.

Man sollte, um "Querulanten" unter den Geräten zu reglementieren, in der Fritte einstellen, daß nur die pfsense mit der Außenwelt reden darf.

Dann müsste es sogar ohne GastLAN gehen, wenn die pfsende NAT macht.

lks

Du hast mich falsch verstanden (oder ich Dich):

Vermutlich 😉Ich dachte, Du hängst die Geräte alle ins Gästenetz und verbindest das Gast-Lan mit der pfsense

So herum würde es generell gesehen auch gehen.Das ginge aber nur wenn man den DHCP Server im Gastnetz abschalten kann in der FB. M.E. ist das aber bei der FB nicht möglich. So bleibt also nur die oben dargestellte Option als Lösung.

alles im normalen LAN/WLAN und die pfsense geht über den Gastanschluß raus.

Siehe Zeichnung von oben ! 😉in der Fritte einstellen, daß nur die pfsense mit der Außenwelt reden darf.

Das wäre dann sicher der Königsweg !Dann müsste es sogar ohne GastLAN gehen, wenn die pfsende NAT macht.

Nein, denn dann sendet ja alles auf einem Draht. Abgesehen davon können Clients so niemals über den WAN Port zur Firewall gelangen. Das geht de facto nicht !Es muss eine LAN Trennung geben damit der Firewall WAN Port ein separates Interface bekommt was L2 und IP seitig vollkommen getrennt ist. Wie eben beim Gastnetz.

Da hol ich mir doch lieber für 280-300€ eine Firewall Apliance mit integriertem AP

So teuer muss es gar nicht sein. Guckst du hier:varia-store.com/de/produkt/103544-pc-engines-apu2e2-bundle-board ...

Die FritzBox oder zumindestens ein NUR Modem musst du behalten weil Firewall Appliances in der Regel kein integriertes Modem haben sondern nur einen Ethernet Breitbandport.

Also besser das o.a. Starterkit mit pfSense oder OPNsense und die FritzBox wie oben angegeben anbinden. Fertig ist der Lack !

Von wegen Paranoia und ExpressVPN

Israeli cybersecurity firm buys ExpressVPN for close to $1b:

Damit kannst Du Deine "Sicherheit" knicken, weil die Israelis noch schlimmer als die Five Eyes sind.

lks

PS; Die haben sogar noch viele andere VPN-Anbieter geschluckt. Damit haben die an den Endpunkten immer Deine Daten auf dem Präsentierteller, egal welchen Server und welchen VPN-Anbieter Du nimmst!