Geräten verbieten IP Adressen außerhalb des DHCP Bereichs zu nutzen

Hallo liebe Helfer,

Ich habe bei der pfSense für ein VLAN mit aktiviertem DHCP Server

Subnet: 192.168.90.0

Subnet mask: 255.255.255.0

Available range: 192.168.90.1 - 192.168.90.254

Range für die DHCP Vergabe: 192.168.90.200 - 192.168.90.250

Funktionshintergrund

Hintergrund ist das ich in meinen Firewall Rules für Adressen von 192.168.90.2 - 192.168.90.50 spezielle extra Freigaben einrichten möchte. DIesen Adressbereich nutze ich für DHCP Static Mapping womit ich einigen Geräten also eine feste IP zuordne und gleichzeitig damit diese extra Rechte erhalten.

Problem

Nur kann man sich momentan selber mit einer manuellen IP Eingabe im Rechner sich eine IP aus dem Bereich 192.168.90.2 - 192.168.90.50 erschleichen.

Frage

Wie kann ich also dafür sorgen, dass wenn man sich selber eine IP im Bereich außerhalb der DHCP Range gibt, dieses nicht funktioniert?

Ich habe bei der pfSense für ein VLAN mit aktiviertem DHCP Server

Subnet: 192.168.90.0

Subnet mask: 255.255.255.0

Available range: 192.168.90.1 - 192.168.90.254

Range für die DHCP Vergabe: 192.168.90.200 - 192.168.90.250

Funktionshintergrund

Hintergrund ist das ich in meinen Firewall Rules für Adressen von 192.168.90.2 - 192.168.90.50 spezielle extra Freigaben einrichten möchte. DIesen Adressbereich nutze ich für DHCP Static Mapping womit ich einigen Geräten also eine feste IP zuordne und gleichzeitig damit diese extra Rechte erhalten.

Problem

Nur kann man sich momentan selber mit einer manuellen IP Eingabe im Rechner sich eine IP aus dem Bereich 192.168.90.2 - 192.168.90.50 erschleichen.

Frage

Wie kann ich also dafür sorgen, dass wenn man sich selber eine IP im Bereich außerhalb der DHCP Range gibt, dieses nicht funktioniert?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 598818

Url: https://administrator.de/forum/geraeten-verbieten-ip-adressen-ausserhalb-des-dhcp-bereichs-zu-nutzen-598818.html

Ausgedruckt am: 18.07.2025 um 01:07 Uhr

8 Kommentare

Neuester Kommentar

Doch das ist möglich, ob die pfSense das kann weiß ich im Moment nicht, aber mit einem Mikrotik bspw. ist das kein Problem. Dort schaltet man das dynamische ARP auf dem Interface ab, und lässt ausschließlich den DHCP-Server die ARP-Table Einträge der Clients hinzufügen/entfernen.

Für solche Fälle einfach ein zweites Netzwerk/VLAN hochziehen, was die Sonderrechte hat und die jeweiligen Geräte dahin versetzen.

Würde ich auch empfehlen.Zitat von @Jensano:

Frage

Wie kann ich also dafür sorgen, dass wenn man sich selber eine IP im Bereich außerhalb der DHCP Range gibt, dieses nicht funktioniert?

Frage

Wie kann ich also dafür sorgen, dass wenn man sich selber eine IP im Bereich außerhalb der DHCP Range gibt, dieses nicht funktioniert?

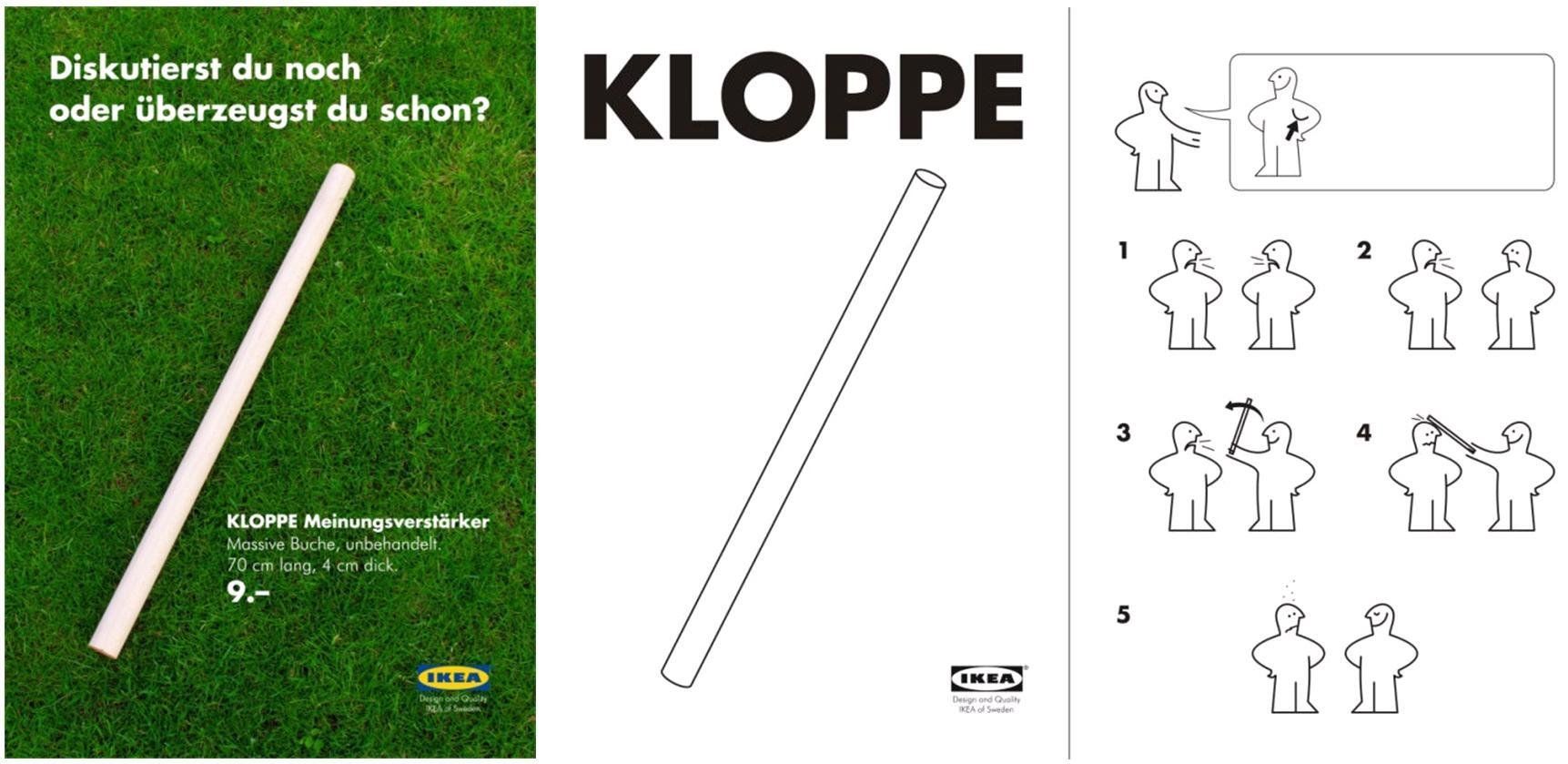

Mit einem passenden LART, z.B.

CAT9

lks

PS: Wenn man die entsprechenden Geräte nicht eh in ein gesondertes LAN-Segment/VLAN packt nutzt man 802.1X, um unabhängig von IP-Adressen Berechtigungen zu vergeben oder einzuschränken. Aber das (zusätzliche) Nutzen von LARTs hat den positiven Effekt, die Nutzer zu erziehen und die eigen Authorität zu erhöhen. (Aus praktischer Erfahrung weiß ich, daß das (präventive) Knallen mit Cat9 bleibenden Eindruck bei den Usern hinterläßt.

Available range: 192.168.90.1 - 192.168.90.254

Das wäre ja kompletter Quatsch und die Peitsche vom Kollegen @lks da sehr angebracht, denn das inkludiert ja alle IPs des /24er Subnetzes und damit auch die des Routers oder anderer Geräte die zwingend feste IPs benötigen. Es ist natürlich völliger Unsinn die gesamte Adress Range des Subnetzes als Pool anzugeben. Man nimmt immer nur einen Teil wie z.B. .10 bis .230 um "oben" und "unten" immer noch Platz für Geräte mit statischen IPs nutzen zu können. Ansonsten droht immer Adress Chaos durch Doppelbelegung. Das lernt der IT Azubi schon im ersten Lehrjahr !Die eigenständige Vergabe von statischen IPs an Endgeräten kannst du nur mit 802.1x Port Security und dynmaischen ACLs oder statischen Mac Mapping an den Switchports verhindern.

Es ginge auch mit Layer 3 Filterregeln an den Switchports sofern dein Switch solche Features supportet ?

Andere Optionen hast du nicht.

Es ist auch kein Feature der pfSense sondern immer eins des verwendeten Switches !

Das kommt drauf an wieviel Aufwand es dir wert ist... Das direkt zu machen ist natürlich schwer und blöd zu lösen. Ich baue mir zu dem Zweck grad ne Software die mir das ganze über ein paar kleine Umwege erlaubt:

- Jedes Gerät meldet per SNMP-Trap die MAC an meine Software (inkl. des VLAN wo die drin is).

- das ganze vergleiche ich erst mal mit ner Liste von MAC-Adressen die dort erlaubt sind.

-> Momentan bin ich noch im manuellen Modus: Gibt es in der Liste die MAC nicht wird das Gerät einfach nur gemeldet.

-> Soweit ich meinen Test erledigt habe geht das ganze auf "Automatik" - und meine SW wird einfach in jeden (Cisco-)Switch ins VLAN in etwa sowas packen:

mac address-table static xxxx.xxxx.xxxx vlan yy drop

Man könnte das ganze jetzt natürlich noch etwas verfeinern - indem man z.B. vom DHCP (sofern unter deiner Kontrolle) sich holt wer grad angemeldet ist oder indem man eben beim Verbinden einer MAC prüft auf welcher IP die gelegt wurde und nur dann den Vergleich macht wenns in deinem "Private Range" liegt. Die Grundüberlegung bleibt für mich gleich -> wenn jemand durch solche Spiele versucht sich ins Netzwerk "einzuschummeln" dann ist mein "Vertrauen" ja bereits weg, also haue ich den aus dem gesamten Netzwerk raus. Wenn mir jemand 5 Euro vom Tisch klaut würde ich denjenigen ja auch nicht nur aus dem Wohnzimmer werfen - der dürfte meine Bude insgesamt nicht mehr betreten ;).

Das gute an so einer Lösung ist das du nicht viel machen kannst:

- Änderst du die MAC einfach wahrlos steht die immer noch nicht auf der Liste -> problem erledigt, hab ich halt ne grössere Sperrliste...

- Änderst du die MAC auf eine existierende MAC (die du erst mal kennen musst) wird sich der Switch beschweren das er dieselbe MAC auf 2 Ports sieht -> du hast noch mehr Probleme

Du müsstest also ein existierendes Gerät rausreissen und dessen MAC + IP übernehmen (und ggf. am selben Port sein). Da könnte man dann natürlich noch extra Prüfungen einbauen ob es wirklich DAS Gerät ist, aber ich denke für den normalfall ist das nicht wirklich nötig.

Nachteil: Mir wäre keine Software bekannt die das bereits komplett so macht - daher baue ich mir die auch selbst weil ich die so genau an meine Umgebung anpassen kann... Es ist halt etwas aufwendiger, aber dafür spart es am Ende aber Zeit....

- Jedes Gerät meldet per SNMP-Trap die MAC an meine Software (inkl. des VLAN wo die drin is).

- das ganze vergleiche ich erst mal mit ner Liste von MAC-Adressen die dort erlaubt sind.

-> Momentan bin ich noch im manuellen Modus: Gibt es in der Liste die MAC nicht wird das Gerät einfach nur gemeldet.

-> Soweit ich meinen Test erledigt habe geht das ganze auf "Automatik" - und meine SW wird einfach in jeden (Cisco-)Switch ins VLAN in etwa sowas packen:

mac address-table static xxxx.xxxx.xxxx vlan yy drop

Man könnte das ganze jetzt natürlich noch etwas verfeinern - indem man z.B. vom DHCP (sofern unter deiner Kontrolle) sich holt wer grad angemeldet ist oder indem man eben beim Verbinden einer MAC prüft auf welcher IP die gelegt wurde und nur dann den Vergleich macht wenns in deinem "Private Range" liegt. Die Grundüberlegung bleibt für mich gleich -> wenn jemand durch solche Spiele versucht sich ins Netzwerk "einzuschummeln" dann ist mein "Vertrauen" ja bereits weg, also haue ich den aus dem gesamten Netzwerk raus. Wenn mir jemand 5 Euro vom Tisch klaut würde ich denjenigen ja auch nicht nur aus dem Wohnzimmer werfen - der dürfte meine Bude insgesamt nicht mehr betreten ;).

Das gute an so einer Lösung ist das du nicht viel machen kannst:

- Änderst du die MAC einfach wahrlos steht die immer noch nicht auf der Liste -> problem erledigt, hab ich halt ne grössere Sperrliste...

- Änderst du die MAC auf eine existierende MAC (die du erst mal kennen musst) wird sich der Switch beschweren das er dieselbe MAC auf 2 Ports sieht -> du hast noch mehr Probleme

Du müsstest also ein existierendes Gerät rausreissen und dessen MAC + IP übernehmen (und ggf. am selben Port sein). Da könnte man dann natürlich noch extra Prüfungen einbauen ob es wirklich DAS Gerät ist, aber ich denke für den normalfall ist das nicht wirklich nötig.

Nachteil: Mir wäre keine Software bekannt die das bereits komplett so macht - daher baue ich mir die auch selbst weil ich die so genau an meine Umgebung anpassen kann... Es ist halt etwas aufwendiger, aber dafür spart es am Ende aber Zeit....