2 APs an pfSense mit gleichen VLANs

Hallo,

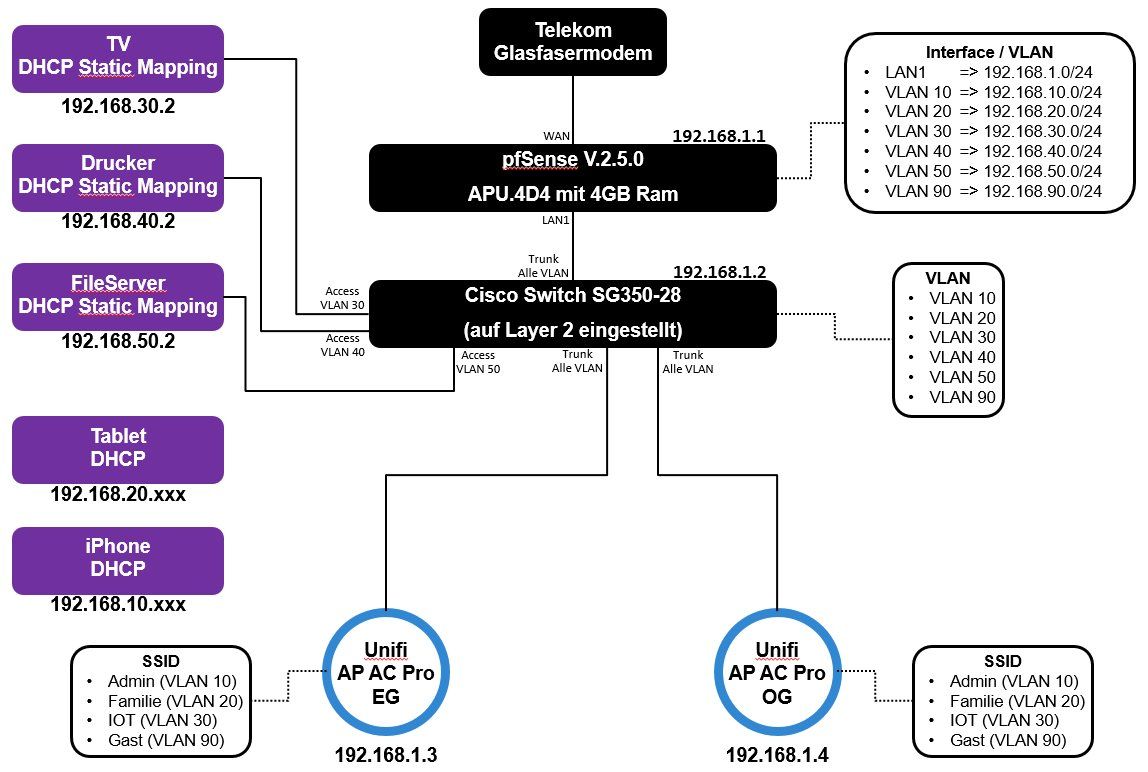

meine pfSense befindet sich auf einem APU.4D4 Board, hat also 4x LAN.

1. RJ45 ist aktuell für das WAN mit Anschluss an ein Glasfasermodem vergeben.

2. RJ45 ist ein Cisco 28 Port Switch SG350 angeschlossen.

Da ich zwei AP AC Pro von Unify habe, habe ich die aktuell an den Switch angeschlossen.

Auf der pfSense sind mehrere VLAN erstellt die alle dem LAN Port zugeordnet sind, an dem der Switch hängt an dem ja auch aktuell die APs hängen.

Da ich ja noch LAN Ports auf dem APU Board übrig habe, habe ich mir gedacht ich schließe die zwei APs direkt an die pfSense. Dann müssen die Verbindungen ins Internet z.B. nicht den umweg über den Switch nehmen. Oder wenn es WLAN zu einem LAN Teilnehmer geht, dann geht es momentan vom AP > Switch > pfSense >Switch > LAN Zeil.

Wenn WLAN Teilnehmer in das Internet möchten, müssen sie dann auch nicht über den Switch.

Wäre das eine gute Idee die direkt an die pfSense anzuschließen. Meine hürde ist, das ich ein VLAN auf der pfSense nur einem Interface zuordnen kann. Da die zwei APs aber die gleichen VLANs benutzen müssen, muss ich ja beiden die VLANs auf beiden LAN Ports geben. Wie sollte man das machen?

meine pfSense befindet sich auf einem APU.4D4 Board, hat also 4x LAN.

1. RJ45 ist aktuell für das WAN mit Anschluss an ein Glasfasermodem vergeben.

2. RJ45 ist ein Cisco 28 Port Switch SG350 angeschlossen.

Da ich zwei AP AC Pro von Unify habe, habe ich die aktuell an den Switch angeschlossen.

Auf der pfSense sind mehrere VLAN erstellt die alle dem LAN Port zugeordnet sind, an dem der Switch hängt an dem ja auch aktuell die APs hängen.

Da ich ja noch LAN Ports auf dem APU Board übrig habe, habe ich mir gedacht ich schließe die zwei APs direkt an die pfSense. Dann müssen die Verbindungen ins Internet z.B. nicht den umweg über den Switch nehmen. Oder wenn es WLAN zu einem LAN Teilnehmer geht, dann geht es momentan vom AP > Switch > pfSense >Switch > LAN Zeil.

Wenn WLAN Teilnehmer in das Internet möchten, müssen sie dann auch nicht über den Switch.

Wäre das eine gute Idee die direkt an die pfSense anzuschließen. Meine hürde ist, das ich ein VLAN auf der pfSense nur einem Interface zuordnen kann. Da die zwei APs aber die gleichen VLANs benutzen müssen, muss ich ja beiden die VLANs auf beiden LAN Ports geben. Wie sollte man das machen?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 665255

Url: https://administrator.de/forum/2-aps-an-pfsense-mit-gleichen-vlans-665255.html

Ausgedruckt am: 16.07.2025 um 09:07 Uhr

12 Kommentare

Neuester Kommentar

Moin,

Du schreibst zuwenig über deinen Aufbau! Arbeitet der Switch auf Layer 2 oder 3?

Muss die pfSense die Daten vom WLan ins LAN routen oder befinden sich die Teilnehmer im gleichen VLan?

Wenn letzteres der Fall ist laufen die internen Daten nicht über pfSense sondern nur über den Switch.

Auch der Umweg über den Switch für WLan Teilnehmer die ins Internet wollen ist nicht spürbar...

Mach Dir mal Gedanken, wieviele VLans Du auf dem einen Port laufen hast und ob es nicht sinnvoller ist das ein wenig aufzulockern. Ich habe es so gemacht (Verbesserungsvorschläge nehme ich gerne an): Das LAN mit dem höchsten Datenaufkommen in andere Netze hat einen eigenen Port bekommen, 4 VLans wo nur wenig vor sich hin dümmpelt teilen sich ein Port und WAN ist wieder eine eigener Port.

Zitat von @Jensano:

Da ich ja noch LAN Ports auf dem APU Board übrig habe, habe ich mir gedacht ich schließe die zwei APs direkt an die pfSense. Dann müssen die Verbindungen ins Internet z.B. nicht den umweg über den Switch nehmen. Oder wenn es WLAN zu einem LAN Teilnehmer geht, dann geht es momentan vom AP > Switch > pfSense >Switch > LAN Zeil.

Wenn WLAN Teilnehmer in das Internet möchten, müssen sie dann auch nicht über den Switch.

Da ich ja noch LAN Ports auf dem APU Board übrig habe, habe ich mir gedacht ich schließe die zwei APs direkt an die pfSense. Dann müssen die Verbindungen ins Internet z.B. nicht den umweg über den Switch nehmen. Oder wenn es WLAN zu einem LAN Teilnehmer geht, dann geht es momentan vom AP > Switch > pfSense >Switch > LAN Zeil.

Wenn WLAN Teilnehmer in das Internet möchten, müssen sie dann auch nicht über den Switch.

Du schreibst zuwenig über deinen Aufbau! Arbeitet der Switch auf Layer 2 oder 3?

Muss die pfSense die Daten vom WLan ins LAN routen oder befinden sich die Teilnehmer im gleichen VLan?

Wenn letzteres der Fall ist laufen die internen Daten nicht über pfSense sondern nur über den Switch.

Auch der Umweg über den Switch für WLan Teilnehmer die ins Internet wollen ist nicht spürbar...

Mach Dir mal Gedanken, wieviele VLans Du auf dem einen Port laufen hast und ob es nicht sinnvoller ist das ein wenig aufzulockern. Ich habe es so gemacht (Verbesserungsvorschläge nehme ich gerne an): Das LAN mit dem höchsten Datenaufkommen in andere Netze hat einen eigenen Port bekommen, 4 VLans wo nur wenig vor sich hin dümmpelt teilen sich ein Port und WAN ist wieder eine eigener Port.

Da ich ja noch LAN Ports auf dem APU Board übrig habe

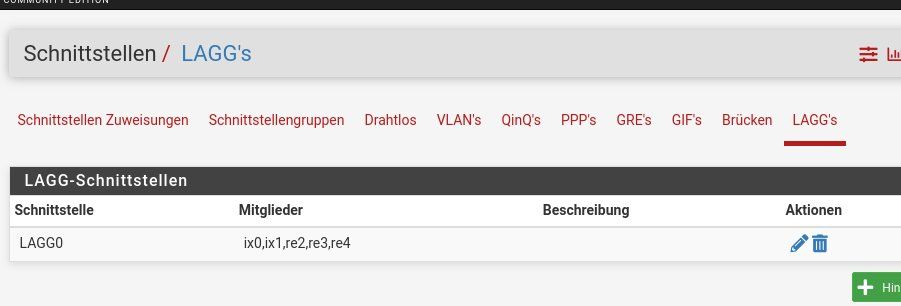

Warum fasst du dann nicht 2 Ports der pfSense mit einem LACP LAG zusammen und terminierst diese dann auf dem Switch ? Schafft dir mehr Bandbreite beim Inter VLAN Routing, Link Redundanz und mehr Performance.Ist doch allemal sinnvoller als die Frickelei die du da machst.

Wie sollte man das machen?

Das würde man dann, wie immer, über ein Layer 2 Bridging machen. Bridge erstellen, beide Ports als Member Ports der Bridge eintragen und die Interface IP auf die Bridge eintragen. Ist aber eine sehr schlechte Idee, denn Bridging ist generell immer aus guten Gründen eine sehr schlechte Wahl.Löse das vorteilhaft über den LACP LAG und betreibe die APs weiter am Switchport.

Übrigens forwardet ein Switch in Wirespeed und das sowohl für Layer2 als auch Layer 3. Anzunehmen das solche "Umwege" also irgendwelche Performance Einbußen haben wären etwas naiv und weltfremd.

Zitat von @aqui:

Warum fasst du dann nicht 2 Ports der pfSense mit einem LACP LAG zusammen und terminierst diese dann auf dem Switch ? Schafft dir mehr Bandbreite beim Inter VLAN Routing, Link Redundanz und mehr Performance.

Ist doch allemal sinnvoller als die Frickelei die du da machst.

Warum fasst du dann nicht 2 Ports der pfSense mit einem LACP LAG zusammen und terminierst diese dann auf dem Switch ? Schafft dir mehr Bandbreite beim Inter VLAN Routing, Link Redundanz und mehr Performance.

Ist doch allemal sinnvoller als die Frickelei die du da machst.

Ich denke, er hat Portanzahl Probleme. Der SG350 hat nur 10 Ports.

Ich würde alle 4 Ports der PFSense an den Switch anbringen. Zumindest hatte ich es so gemacht, bevor ich zwei 10 Gb karten reingesteckt habe.

Wie @aqui es nun schon erwähnt hat, LACP ist die Lösung.

Zitat von @aqui:

Das würde man dann, wie immer, über ein Layer 2 Bridging machen. Bridge erstellen, beide Ports als Member Ports der Bridge eintragen und die Interface IP auf die Bridge eintragen. Ist aber eine sehr schlechte Idee, denn Bridging ist generell immer aus guten Gründen eine sehr schlechte Wahl.

Löse das vorteilhaft über den LACP LAG und betreibe die APs weiter am Switchport.

Übrigens forwardet ein Switch in Wirespeed und das sowohl für Layer2 als auch Layer 3. Anzunehmen das solche "Umwege" also irgendwelche Performance Einbußen haben wären etwas naiv und weltfremd.

Das würde man dann, wie immer, über ein Layer 2 Bridging machen. Bridge erstellen, beide Ports als Member Ports der Bridge eintragen und die Interface IP auf die Bridge eintragen. Ist aber eine sehr schlechte Idee, denn Bridging ist generell immer aus guten Gründen eine sehr schlechte Wahl.

Löse das vorteilhaft über den LACP LAG und betreibe die APs weiter am Switchport.

Übrigens forwardet ein Switch in Wirespeed und das sowohl für Layer2 als auch Layer 3. Anzunehmen das solche "Umwege" also irgendwelche Performance Einbußen haben wären etwas naiv und weltfremd.

So habe ich meine PFSense aufgestellt:

Zuerst setz du deine gewünschten Ports in einen LAG

Beachte bitte, dass du mit einem Port irgend wie die PF-Sense steuern musst. Und wenn der Switch nicht richtig konfiguriert ist, dein Netzwerk dann nicht mehr erreichbar sein wird. Daher mach erstmal einen oder zwei Ports in das lagg0 unter der PFSense einsetzen. Richte deinen Switch richtig ein und teste es.

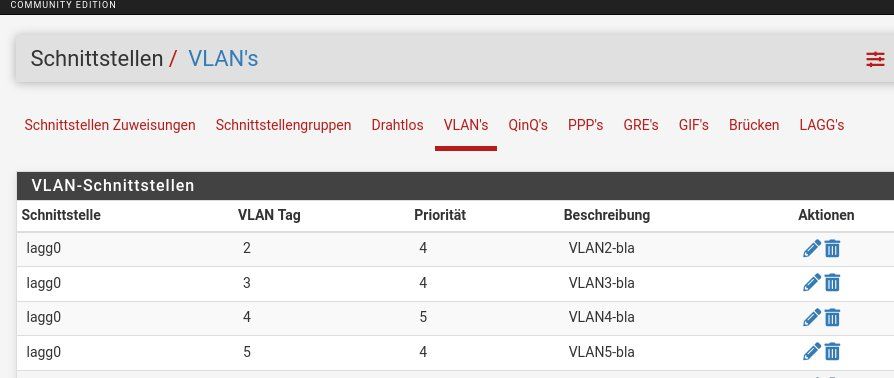

Dann richtest du deine VLANs ein

Und dann kannst du deine gebaute VLAN´s dem lagg0 zuweisen.

Und wenn du auf die PFSense vom Switch aus zugreifen kannst, dann kannst du ohne Bedenken die anderen Ports nachziehen. Aber auch diese müssen im Switch das gleiche LACP-Key bekommen.

Nun hast du in deinem Fall 4 Gbit Routing. Jedoch leider nicht auf einem Klienten. Es gilt eine Verbindung für eine NIC.

Ich hoffe ich habe keinen Blödsinn erzählt ?:᛫」

Viele Grüße

Ich

Moin,

Das ist aus meiner Sicht auch die einfachste und bessere Lösung, wenn man genug Uplink zum Router hat.

hehe, nach diesem Prinzip kaufe ich auch :D Nach dem ersten Einrichten von Layer3 Switch, wobei ich habe gehört, dass es sich mehr um Layer 2+ handelte, habe ich gesagt Ich lasse die Firewall regel wer wohin darf und wer nicht.

Airprint wird soviel ich weiß zumindest bei einfachen Geräten nur aus den gleichen Netzwerk erreicht. Oder hat Apple da was geändert?

Sonnst prüfe mal ob in deinem Switch irgend eine ACL Regel den Zugriff auf einen Dienst verbietet.

Verbinde dich mit dem den AP´s vie SSH und versuche mal die gewünschten Ports von dort aus zu erreichen.

Über welchen VLAN kommunizieren die AP´s mit dem Unifi Controller? Hast du VLAN1 vergessen in der Topo bei dem Switch zu hinterlegen?

Technisch gesehen, könnte man es glaube ich umsetzen.

Ich würde unter Schnittstellen > Zuweisungen > VLAN's

Der gewünschten Schnittstelle ob es nun Lagg0 Lagg1 oder RE1 oder RE2 die VLAN´s vergeben, welche du für die AP benötigst, und VLAN1 nicht vergessen, denn der Unifi Controller muss ja damit kommunizieren.

Aber aus meiner Sicht würde ich es alles an den Switch anschließen und durch die PfSense routen lassen. Und den Fehler suchen, wodurch die Probleme des verschwundenen der Dienstes liegen.

Viele Grüße

Ich

Zitat von @Jensano:

Hallo und danke schon einmal für diese neuen Erkenntnisse.

Ich betreibe meinen Switch als Layer 2.

Jede Verbindung egal wo sie ankommt muss über die pfSense. Dort werden die VLANs verwaltet.

Siehe Layout.

Hallo und danke schon einmal für diese neuen Erkenntnisse.

Ich betreibe meinen Switch als Layer 2.

Jede Verbindung egal wo sie ankommt muss über die pfSense. Dort werden die VLANs verwaltet.

Siehe Layout.

Das ist aus meiner Sicht auch die einfachste und bessere Lösung, wenn man genug Uplink zum Router hat.

Zitat von @Jensano:

Um ehrlich zu sein, habe ich mich mit dem Switch etwas übernommen. Die Layer 3 Option habe ich nur genommen wegen "Was man hat das hat man". Die ganzen Funktionen vom Switch brauch ich eigentlich nicht. und bin mit dem Ding etwas überfordert.

Um ehrlich zu sein, habe ich mich mit dem Switch etwas übernommen. Die Layer 3 Option habe ich nur genommen wegen "Was man hat das hat man". Die ganzen Funktionen vom Switch brauch ich eigentlich nicht. und bin mit dem Ding etwas überfordert.

hehe, nach diesem Prinzip kaufe ich auch :D Nach dem ersten Einrichten von Layer3 Switch, wobei ich habe gehört, dass es sich mehr um Layer 2+ handelte, habe ich gesagt Ich lasse die Firewall regel wer wohin darf und wer nicht.

Zitat von @Jensano:

Ich dachte ich schließe ihn bei meiner eigentlichen Problemlösung deswegen einfach aus.

Ich habe öfters Probleme mit dem AVAHI Dienst auf der pfSense. Manche Geräte können sporadisch nicht den Drucker über Airprint sehen oder über Airplay iTunes auf dem Fileserver steuern. Verbinde ich mich mit den Geräten dann einfach über den anderen AP AC Pro (in die Nähe von diesem gehen) dann können die Geräte die Dienste auf einmal sehen. Wieder zurück zum anderen AP AC Pro und die Dienste sind wieder weg.

Ich dachte ich schließe ihn bei meiner eigentlichen Problemlösung deswegen einfach aus.

Ich habe öfters Probleme mit dem AVAHI Dienst auf der pfSense. Manche Geräte können sporadisch nicht den Drucker über Airprint sehen oder über Airplay iTunes auf dem Fileserver steuern. Verbinde ich mich mit den Geräten dann einfach über den anderen AP AC Pro (in die Nähe von diesem gehen) dann können die Geräte die Dienste auf einmal sehen. Wieder zurück zum anderen AP AC Pro und die Dienste sind wieder weg.

Airprint wird soviel ich weiß zumindest bei einfachen Geräten nur aus den gleichen Netzwerk erreicht. Oder hat Apple da was geändert?

Sonnst prüfe mal ob in deinem Switch irgend eine ACL Regel den Zugriff auf einen Dienst verbietet.

Verbinde dich mit dem den AP´s vie SSH und versuche mal die gewünschten Ports von dort aus zu erreichen.

Über welchen VLAN kommunizieren die AP´s mit dem Unifi Controller? Hast du VLAN1 vergessen in der Topo bei dem Switch zu hinterlegen?

Zitat von @Jensano:

Kann ich mit den LAGs nicht aber auch zwei Access Points an die pfSense anschließen und die beiden Ports dann wie einen verwalten und somit den Switch bei meiner Problemlösung außen vor haben? Ansonsten werde ich das mit dem mehrfachen Anschluss über LAG an den Switch mal testen.

Kann ich mit den LAGs nicht aber auch zwei Access Points an die pfSense anschließen und die beiden Ports dann wie einen verwalten und somit den Switch bei meiner Problemlösung außen vor haben? Ansonsten werde ich das mit dem mehrfachen Anschluss über LAG an den Switch mal testen.

Technisch gesehen, könnte man es glaube ich umsetzen.

Ich würde unter Schnittstellen > Zuweisungen > VLAN's

Der gewünschten Schnittstelle ob es nun Lagg0 Lagg1 oder RE1 oder RE2 die VLAN´s vergeben, welche du für die AP benötigst, und VLAN1 nicht vergessen, denn der Unifi Controller muss ja damit kommunizieren.

Aber aus meiner Sicht würde ich es alles an den Switch anschließen und durch die PfSense routen lassen. Und den Fehler suchen, wodurch die Probleme des verschwundenen der Dienstes liegen.

Viele Grüße

Ich

Airprint wird soviel ich weiß zumindest bei einfachen Geräten nur aus den gleichen Netzwerk erreicht.

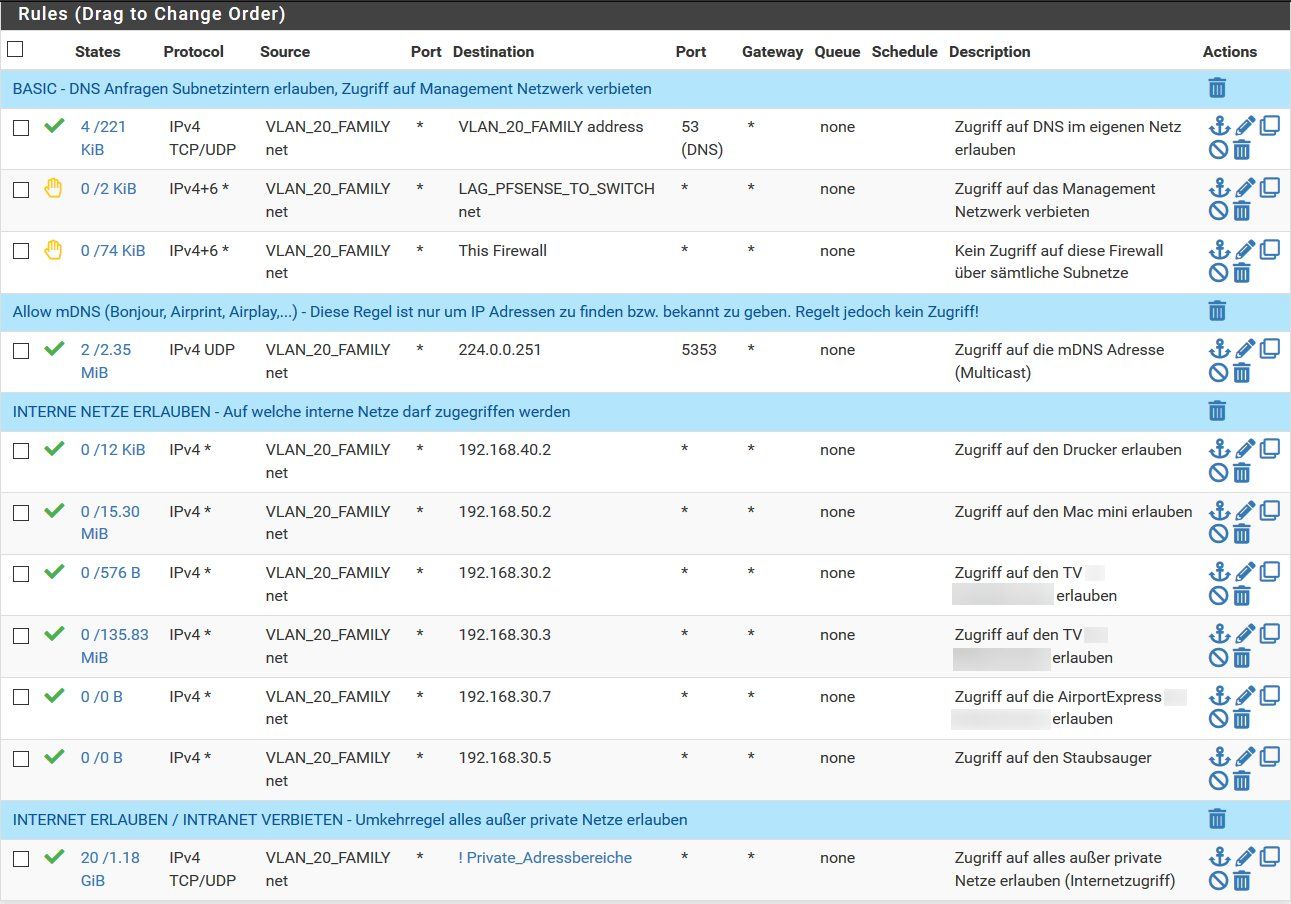

Ja, es basiert auf mDNS und mDNS (Bonjour, AVAHI) rennt nur auf Layer 2 über eine link local Multicast IP Adresse 224.0.0.251. Link local MC Adressen haben einen festen TTL von 1, sind also damit nicht routebar:de.wikipedia.org/wiki/Zeroconf#Multicast_DNS

Um mDNS Diense wie Airprint in andere IP Netze zu bringen benötigt man einem mDNS Proxy. Viele Accesspoints z.B. von Cisco, Ruckus und anderen haben sowas an Bord damit man auch aus anderen VLANs, MSSIDs usw. mDNS Dienste nutzen kann.

Alternativ kann man das auch mit einem kleinen Raspberry Pi (Zero) lösen:

Netzwerk Management Server mit Raspberry Pi

Aber aus meiner Sicht würde ich es alles an den Switch anschließen und durch die PfSense routen lassen

Richtig ! Sinnvollerweise über einen 2er LACP LAG an pfSense und Switch.Oder über drei! :D

Da spärt man sich dann doch des öfteren mal aus beim Konfigurieren.

Wie geht denn "spären" ? Hoffentlich ist das nix Unanständiges ?! Ist übrigens nicht richtig was du da sagst. Wenn man einen dedizierten Port wie deinen em3 nutzt an dem man den Konfig PC direkt anschliesst "sperrt" man sich nie und nimmer aus. Wie auch, denn man kann ja niemals mit einen dedizierten Konfig Port den Zugang verlieren ! Vermutlich hast du auch hier wieder mal etwas falsch gemacht...aber egal.

STP sowie Loopback Detection habe ich bei mir am Switch ausgestellt.

Ein Fehler, aber auch egal wenn du meinst das das für dich ok ist. Der Switch sollte zumindestens global immer RSTP aktiviert haben mit einer Bridge Priority 8192 damit er immer Root Switch ist und eine Grundabsicherung gegen Loops besteht.Ein LACP LAG hat eine eigene Loop Prevention durch den 802.3ad Standard.

AVAHI/Bonjour basiert auf mDNS:

de.wikipedia.org/wiki/Zeroconf#Multicast_DNS

Es nutzt die Ziel IP Adresse 224.0.0.251 (IPv6: ff02::fb) mit dem UDP-Port 5353. Das zu erlauben ist also richtig. Wichtig ist das es auf allen Segmenten erlaubt sein sollte in denen mDNS/Bonjour Dienste laufen. Im AP sollte auch eine Multicast zu Unicast Conversion aktiv sein. Siehe auch hier.

Suche nach einem mDNS oder Bonjour Browser im App Store (z.B. Discovery) dann kannst du genau sehen wer welche Bonjour Dienste wie im Netz announced.

Weitere Infos zu AVAHI findest du auch im Zusammenhang mit RasPi und anderen unixoiden OS.