WAN IP täglich erneuern?

Hallo,

ich wollte mal eure Meinung hören.

Ich habe ein Glasfaseranschluss bei der Telekom.

Die täglichen Reconnects, womit man früher immer eine neue IP bekommen hat, gibt es ja nicht mehr.

Meine öffentliche IP ist somit mehrere Wochen die selbe.

Da ich mich über die pfSense per PPPoE einwähle, habe ich die Möglichkeit dort einen z.B. täglichen "Reconnect" zu erzwingen, mit dem ich auch eine neue IP erhalte.

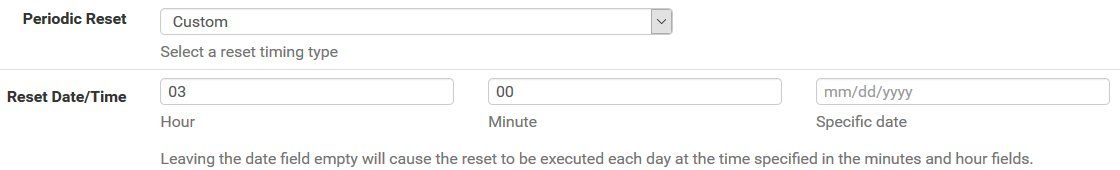

Da ich auch ein "Dynamic DNS" Dienst nutze, habe ich die Zeit auf 3 Uhr Nachts gestellt, wo für den DIenst auch genug Zeit ist die IP im DNS neu zu registrieren.

Hier mal die Einstellung unter "pfSense / Interfaces / PPPs / Edit" dafür.

Wie seht ihr das als EIN Mittel von vielen den Datenschutz zu erhöhen? Tracking hat es ja so um ein vielfaches einfacher mich im Netz zu verfolgen wenn meine IP immer gleich ist und muss nicht mal den Umweg über andere Erkennungsmittel (Browser, Version OS, Plugins, ...) gehen.

Beste Grüße

Jens

ich wollte mal eure Meinung hören.

Ich habe ein Glasfaseranschluss bei der Telekom.

Die täglichen Reconnects, womit man früher immer eine neue IP bekommen hat, gibt es ja nicht mehr.

Meine öffentliche IP ist somit mehrere Wochen die selbe.

Da ich mich über die pfSense per PPPoE einwähle, habe ich die Möglichkeit dort einen z.B. täglichen "Reconnect" zu erzwingen, mit dem ich auch eine neue IP erhalte.

Da ich auch ein "Dynamic DNS" Dienst nutze, habe ich die Zeit auf 3 Uhr Nachts gestellt, wo für den DIenst auch genug Zeit ist die IP im DNS neu zu registrieren.

Hier mal die Einstellung unter "pfSense / Interfaces / PPPs / Edit" dafür.

Wie seht ihr das als EIN Mittel von vielen den Datenschutz zu erhöhen? Tracking hat es ja so um ein vielfaches einfacher mich im Netz zu verfolgen wenn meine IP immer gleich ist und muss nicht mal den Umweg über andere Erkennungsmittel (Browser, Version OS, Plugins, ...) gehen.

- Nutzt ihr das auch?

- Findet ihr das ein angemessenes Mittel?

- Kennt ihr Probleme die dadurch entstehen können?

Beste Grüße

Jens

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 653896

Url: https://administrator.de/forum/wan-ip-taeglich-erneuern-653896.html

Ausgedruckt am: 18.07.2025 um 05:07 Uhr

25 Kommentare

Neuester Kommentar

Tracking "auf deine Person" über IP wird von keinem Datensammler verfolgt, da sich ja auch mehrere User über eine IP melden können z.B. Wohngemeinschaften, Firmennetze, Proxys, öffentliche Hotspots (halt alles, was NATtet). Mit Tracking über IP liesse sich nur eine grobe Statistik zusammen stellen, aus welchen Land diese Anfragen kommen, selbst das wird durch Nutzung ausländischer Proxys verfälscht, also ist es eher ein sinnloses Tracking. Nur, wenn du Unfug baust, kann die IP z.B. über fail2ban gesperrt werden, was auch jeden anderen Mitbenutzer dieser IP gleich mit sperren würde.

IP erneuern macht heutzutage keinen großen Sinn mehr, Pack dir nen Pihole ins Netz das bringt dir mehr wenn dich Werbung nervt.

wenn dich Werbung nervt

Wenn du wegen der Werbung die IP ändern möchtest, wirst du halt bei erfolreicher IP Umstellung anonyme Werbung erhalten, aber du wirst vermutlich welche erhalten, wenn du kein Pihole oder änliches einsetzt. Lieber erhalte ich getrackte Werbung über Netzwerkartikel, statt über Damenbinden.

Hallo,

ich strebe an, IP-Adressen möglichst lange zu halten.

Wer weiß, was alles auf der nächsten IP herumklopft.

Z.B. irgendwelche Sharingdienste oder Gaming-Netze, die noch gar nicht mitbekommen haben, dass der gesuchte Client schon längst über alle Berge ist.

Wenn ich eine neue IP bekomme, sind die Responsezeiten in den ersten 3-4 Stunden durchschnittlich um ca. 30% höher laut MRTG.

Gruß,

Jörg

ich strebe an, IP-Adressen möglichst lange zu halten.

Wer weiß, was alles auf der nächsten IP herumklopft.

Z.B. irgendwelche Sharingdienste oder Gaming-Netze, die noch gar nicht mitbekommen haben, dass der gesuchte Client schon längst über alle Berge ist.

Wenn ich eine neue IP bekomme, sind die Responsezeiten in den ersten 3-4 Stunden durchschnittlich um ca. 30% höher laut MRTG.

Gruß,

Jörg

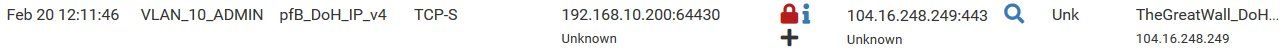

Mit diesen Einstellunge habe ich schon mal abgesichert das niemand an pfBlocker vorbei kommt und auch niemand eigene DNS Dienste außer die von mir konfigurierten nutzen kann.

Das ist Wunschdenken, DNS & Co. kann alles auch über https oder andere Tunnel unbemerkt dran vorbei schleusen Ohne DPI hast du keine Chance es komplett zu steuern was die User tun, damit hältst du nur die absoluten Laien davon ab.

Moin,

deine "neue" IP ändert da mal einfach gar nix, deshalb wurde es ja auch zum grossen Teil verworfen. Es ist unsinnig. Für den Provider da dank DynDNS auch Serverdienste da möglich sind (das wird eher über andere Filter dann verhindert das du z.B. Mailserver betreibst). Für den Kunden weil es keinen zusätzlichen Wert bringt. Die "Angriffe" die du siehst sind eh die Script-Kiddys, die hauen dir gleich über ganze Bereiche den Kram rüber. Im Normalfall noch nich mal mehr gefiltert ob das nun statische oder dynamische IPs sind oder in welchem Land die sind... Tracking über die IP macht keinen Sinn mehr da ja heute oftmals Router genutzt werden - selbst im Privatbereich. Welche Statistik soll ich über die "08/15-Durchschnittsfamilie" (Mama, Papa, Tochter, Sohn) ziehen die mir irgendwas sagt? Während Sohnemann ggf. eher nach dem Ferrari o.ä. guckt und der Familien-Papa dann doch eher den Mini-VAN möchte... Da hilft also nur der Browser um das zu sortieren - nicht die (öffentliche) IP. Für "Anonym" eignet es sich auch nicht da dein Provider natürlich auch sekundengenau weiss wer welche IP wann hatte...

Und wenn du wirklich nen Hacker hast der auch nur MINIMAL was von seinem Job versteht wird der sich auch nicht an deine öffentliche IP hängen. Wofür auch - selbst die billigen Plastik-Router erlauben heute via WAN-Interface eher nichts mehr. Der wird dir also eher irgendeine Malware auf den Rechner schieben (per Mail, Download,...) -> und somit weiss dessen Tracker deine neue IP schneller als du es merkst. Dann ist es aber eh schon zu spät für dich...

Von daher - verschwende keine Zeit darauf... Du kannst dein Haus auch absichern wenn du 1000 Schlösser kaufst. Wenn du den einen Einbrecher hast der im Baumarkt hinter dir steht und sich dann denkt "oh, das wird zu kompliziert, ich geh woanders hin" hast du den Lotto-Gewinn... Wenn du aber zuhause die 1000 Schlösser nur ins Regal legst ist der Gewinn ansonsten einfach 0. Die "ScriptKiddys" klingeln halt trotzdem und hoffen das jemand aufmacht - egal wieviel Schlösser du im Regal hast... die "besseren" nehmen halt nich die Haustür sondern das Kellerfenster und kommen da durch - und die gehen dann auch am Regal mit den Schlössern vorbei und lachen nur..

deine "neue" IP ändert da mal einfach gar nix, deshalb wurde es ja auch zum grossen Teil verworfen. Es ist unsinnig. Für den Provider da dank DynDNS auch Serverdienste da möglich sind (das wird eher über andere Filter dann verhindert das du z.B. Mailserver betreibst). Für den Kunden weil es keinen zusätzlichen Wert bringt. Die "Angriffe" die du siehst sind eh die Script-Kiddys, die hauen dir gleich über ganze Bereiche den Kram rüber. Im Normalfall noch nich mal mehr gefiltert ob das nun statische oder dynamische IPs sind oder in welchem Land die sind... Tracking über die IP macht keinen Sinn mehr da ja heute oftmals Router genutzt werden - selbst im Privatbereich. Welche Statistik soll ich über die "08/15-Durchschnittsfamilie" (Mama, Papa, Tochter, Sohn) ziehen die mir irgendwas sagt? Während Sohnemann ggf. eher nach dem Ferrari o.ä. guckt und der Familien-Papa dann doch eher den Mini-VAN möchte... Da hilft also nur der Browser um das zu sortieren - nicht die (öffentliche) IP. Für "Anonym" eignet es sich auch nicht da dein Provider natürlich auch sekundengenau weiss wer welche IP wann hatte...

Und wenn du wirklich nen Hacker hast der auch nur MINIMAL was von seinem Job versteht wird der sich auch nicht an deine öffentliche IP hängen. Wofür auch - selbst die billigen Plastik-Router erlauben heute via WAN-Interface eher nichts mehr. Der wird dir also eher irgendeine Malware auf den Rechner schieben (per Mail, Download,...) -> und somit weiss dessen Tracker deine neue IP schneller als du es merkst. Dann ist es aber eh schon zu spät für dich...

Von daher - verschwende keine Zeit darauf... Du kannst dein Haus auch absichern wenn du 1000 Schlösser kaufst. Wenn du den einen Einbrecher hast der im Baumarkt hinter dir steht und sich dann denkt "oh, das wird zu kompliziert, ich geh woanders hin" hast du den Lotto-Gewinn... Wenn du aber zuhause die 1000 Schlösser nur ins Regal legst ist der Gewinn ansonsten einfach 0. Die "ScriptKiddys" klingeln halt trotzdem und hoffen das jemand aufmacht - egal wieviel Schlösser du im Regal hast... die "besseren" nehmen halt nich die Haustür sondern das Kellerfenster und kommen da durch - und die gehen dann auch am Regal mit den Schlössern vorbei und lachen nur..

Ob es die Reconnects noch gibt hängt stark davon ab was für einen Anschluss du hast. Bei mir mit 1und1 gibts die noch.

Wie du es schreibst: Es ist nach wie vor EIN Mittel. Nur mit der IP kannst du z.B. mehrere Geräte hinweg erkennen. Nutzlos wie manche hier meinen würde ich nicht sagen, sondern eingeschränkt. Klar gibts Wohnheime Hotspots etc das muss man berücksichtigen, aber das ist nicht die Mehrheit. Es kommt da auch auf die Zielgruppe an. Wer Studenten als Zielgruppe hat wird die IP eher nicht nutzen, bei einer Singlebörse für Ü40 schon eher.

Wenn man den ganzen Werbe- und Trackingmüll sowieso blockiert, ist man da aber schon aus vielem raus. Dann bleibt nur die IP im Accesslog und das ist bis auf die großen Big Data Verbrecher á la Facebook eher unüblich. Fingerprinting & co wird eher bevorzugt, das ist kein Umweg sondern einfach viel genauer. Funktioniert selbst bei denen die eine regelmäßig wechselnde IP haben und das bei vielen über Jahre hinweg.

In der Kombi und grade wenn du DynDNS hast würde ichs eher lassen, weil der Gewinn in der Kombi eher gering ist und dafür ist dein DNS halt nachts down, was auch nervig sein kann für Healthchecks und ähnliches. Und ich sag mal bei den Seiten wo man das ausnutzt wie z.B. Facebook da bist du sowieso schon im einem Sumpf, dass dir der regelmäßige IP Wechsel nichts hilft. Spätestens wenn man einen Account hat spielt das eh alles keine Rolle, deswegen hält hat Google seine Chrome Nutzer ja auch schön zwangsläufig überall eingeloggt und weist penetrant darauf hin wenn man es nicht ist

Zitat von @Jensano:

Wie seht ihr das als EIN Mittel von vielen den Datenschutz zu erhöhen? Tracking hat es ja so um ein vielfaches einfacher mich im Netz zu verfolgen wenn meine IP immer gleich ist und muss nicht mal den Umweg über andere Erkennungsmittel (Browser, Version OS, Plugins, ...) gehen.

Wie seht ihr das als EIN Mittel von vielen den Datenschutz zu erhöhen? Tracking hat es ja so um ein vielfaches einfacher mich im Netz zu verfolgen wenn meine IP immer gleich ist und muss nicht mal den Umweg über andere Erkennungsmittel (Browser, Version OS, Plugins, ...) gehen.

Wie du es schreibst: Es ist nach wie vor EIN Mittel. Nur mit der IP kannst du z.B. mehrere Geräte hinweg erkennen. Nutzlos wie manche hier meinen würde ich nicht sagen, sondern eingeschränkt. Klar gibts Wohnheime Hotspots etc das muss man berücksichtigen, aber das ist nicht die Mehrheit. Es kommt da auch auf die Zielgruppe an. Wer Studenten als Zielgruppe hat wird die IP eher nicht nutzen, bei einer Singlebörse für Ü40 schon eher.

Wenn man den ganzen Werbe- und Trackingmüll sowieso blockiert, ist man da aber schon aus vielem raus. Dann bleibt nur die IP im Accesslog und das ist bis auf die großen Big Data Verbrecher á la Facebook eher unüblich. Fingerprinting & co wird eher bevorzugt, das ist kein Umweg sondern einfach viel genauer. Funktioniert selbst bei denen die eine regelmäßig wechselnde IP haben und das bei vielen über Jahre hinweg.

In der Kombi und grade wenn du DynDNS hast würde ichs eher lassen, weil der Gewinn in der Kombi eher gering ist und dafür ist dein DNS halt nachts down, was auch nervig sein kann für Healthchecks und ähnliches. Und ich sag mal bei den Seiten wo man das ausnutzt wie z.B. Facebook da bist du sowieso schon im einem Sumpf, dass dir der regelmäßige IP Wechsel nichts hilft. Spätestens wenn man einen Account hat spielt das eh alles keine Rolle, deswegen hält hat Google seine Chrome Nutzer ja auch schön zwangsläufig überall eingeloggt und weist penetrant darauf hin wenn man es nicht ist

Zitat von @Jensano:

Theoretisch kann ja ein Hacker über Wochen meine IP Maltretieren. Wenn die sich aber ändert, bin ich erstmal weg.

[...]

Da ich auch ein "Dynamic DNS" Dienst nutze, habe ich die Zeit auf 3 Uhr Nachts gestellt, wo für den DIenst auch genug Zeit ist die IP im DNS neu zu registrieren.

Theoretisch kann ja ein Hacker über Wochen meine IP Maltretieren. Wenn die sich aber ändert, bin ich erstmal weg.

[...]

Da ich auch ein "Dynamic DNS" Dienst nutze, habe ich die Zeit auf 3 Uhr Nachts gestellt, wo für den DIenst auch genug Zeit ist die IP im DNS neu zu registrieren.

Merkste?

Wenn du einen DNS-Namen hast, der immer auf deine aktuelle IP zeigt, zerlegst du dir dieses Argument auch

Ich als Hacker, der es auf dich abgesehen hat, würde also einfach den DynDNS-Namen benutzen...

pfBlocker hat eine Einstellung um „DNS over HTTPS“ und „DNS over TLS“ im Browser zu unterbinden. Jedenfalls ist ein Eintrag für Firefox enthalten. Dann soll die pfSense nur meine DNS over TLS Einrichtung im Resolver mit Quad9 nutzen.

Was pfBlocker dazu genau tut weis ich noch nicht. Es ist auch nur was zum Blocken des Firefox dabei. Keine anderen Browser.

Gibt es mittel sowas grundsätzlich im Netzwerk zu unterbinden?

Was pfBlocker dazu genau tut weis ich noch nicht. Es ist auch nur was zum Blocken des Firefox dabei. Keine anderen Browser.

Gibt es mittel sowas grundsätzlich im Netzwerk zu unterbinden?

Firefox hat eine "Canary-Domain", die abgefragt wird. Wird das Auflösen dieser Domain gestört, wird DoH von Firefox nicht automatisch eingeschaltet.

Wenn du das wirklich verhindern willst, musst du entweder Filterlisten haben, die den Kontakt mit bekannten DoH-Servern verhindern oder anfangen, verschlüsselte Verbindungen aufzubrechen und dann DoH zu filtern.

Letzteres ist aber in den meisten privaten Netzwerkumgebungen nicht zu empfehlen, weil es die Funktion vieler Geräte erstmal massiv stört.

Das ist ja Sabotage beim Kinderschutz

Je nach Alter der Kinder ist Aufklärung mit Androhung drakonischer Strafen wie Entzug des Smartphones aber ohnehin effektiver als irgendwelche halbgaren DNS-Filter Zitat von @LordGurke:

Je nach Alter der Kinder ist Aufklärung mit Androhung drakonischer Strafen wie Entzug des Smartphones aber ohnehin effektiver als irgendwelche halbgaren DNS-Filter

Entzug vom Switch. Der Nintendo Switch.Je nach Alter der Kinder ist Aufklärung mit Androhung drakonischer Strafen wie Entzug des Smartphones aber ohnehin effektiver als irgendwelche halbgaren DNS-Filter

Gruß

Kümmel

wirst du halt bei erfolreicher IP Umstellung anonyme Werbung erhalten,

Glaube ich kaum, denn die Identifikation eines Benutzers funktoniert i.d.R. mit Cookies statt mit IP-Adressen.Bei IPv4 teilen sich mehrere die gleiche Adresse und bei IPv6 wechselt die Adresse durch die Privacy-Extensions regelmäßig.

Hallo,

ganz schön viel Text für ganz schön wenig Ahnung...

altmetaller.de/quickie-unerwuenschte-aktivierung-von-mozillas-dn ...

Gruß,

Jörg

ganz schön viel Text für ganz schön wenig Ahnung...

altmetaller.de/quickie-unerwuenschte-aktivierung-von-mozillas-dn ...

Gruß,

Jörg

Hallo,

dein Fehler ist, dass Du offenbar nicht in Prozessen denkst und versuchst, alle Eventualitäten dieser Welt auf deinem (Privat-)PC umzusetzen.

Wie gesagt: Du hast viel zu viele Dinge im Kopf. Abgesehen davon, dass es hier in erster Linie um den gewerblichen Einsatz von IT geht und Du augenscheinlich eher jemand bist, der aus Neugierde und Spieltrieb bastelt.

Bei uns spielen ganz andere Dinge eine Rolle und die Steuerungsmöglichkeiten sind ebenfalls Andere (z.B. Gruppenrichtlinien). Der DNS wäre da z.B. der DC.

Gruß,

Jörg

dein Fehler ist, dass Du offenbar nicht in Prozessen denkst und versuchst, alle Eventualitäten dieser Welt auf deinem (Privat-)PC umzusetzen.

Wie gesagt: Du hast viel zu viele Dinge im Kopf. Abgesehen davon, dass es hier in erster Linie um den gewerblichen Einsatz von IT geht und Du augenscheinlich eher jemand bist, der aus Neugierde und Spieltrieb bastelt.

Bei uns spielen ganz andere Dinge eine Rolle und die Steuerungsmöglichkeiten sind ebenfalls Andere (z.B. Gruppenrichtlinien). Der DNS wäre da z.B. der DC.

Gruß,

Jörg

Hallo,

Bei HTTPs kann alles in die Pakete gepackt werden. Das hat aber nichts mit DNS zu tun.

Und: Jede DoH-fähige Software müsste die Datenpakete in das proprietäre Format aufbereiten, dass der Google-DoH-Server wieder auspacken kann. Ich bezweifle, dass die „mal eben“ die ganze Welt - inklusive OpenSource-Communities - überzeugen. Auch hier machen die Unsicherheiten das ganze unattraktiv, zumal es bessere Möglichkeiten wie z.B. Fingerprinting gibt.

Ganz einfach: Damit die Möglichkeit gar nicht erst entsteht. Dynamisch vergebene IPs sind mit einer gewissen Unsicherheit verbunden, die man offenbar als „hilfreich“ betrachtet. Daher hat man die Dynamik auch auf IPv6 angewandt.

Anzumerken wäre auch noch, dass aus Netzen hinter einem Router DNS-Gewitter kommen, die sich kaum einzelnen PCs zuordnen lassen. Zumal Einträge auch lokal gecacht werden können.

Ich bleibe dabei: Tracking durch das Erneuern der IP und die der Auswahl des DNS-Resolvers unterbinden zu wollen, ist esoterische Schwurbelei.

Gruß,

Jörg

Übrigens: Quad9 wird von IBM betrieben. Die Platzhirsche unter den Geheimdiensten (Großbritannien / USA) mischen auch noch mit. Ich persönlich halte z-B. T-Online (an die DSGVO gebunden) für vertrauenswürdiger - Just my 2C-

Speziell bei DNS o HTTPS kann da alles in die Pakete gepackt werde, ohne dass es bemerkt wird, Google traue ich das zu.

Bei HTTPs kann alles in die Pakete gepackt werden. Das hat aber nichts mit DNS zu tun.

Und: Jede DoH-fähige Software müsste die Datenpakete in das proprietäre Format aufbereiten, dass der Google-DoH-Server wieder auspacken kann. Ich bezweifle, dass die „mal eben“ die ganze Welt - inklusive OpenSource-Communities - überzeugen. Auch hier machen die Unsicherheiten das ganze unattraktiv, zumal es bessere Möglichkeiten wie z.B. Fingerprinting gibt.

Warum wurden dann die IPv6-Privacy-Extensions eingeführt?

Ganz einfach: Damit die Möglichkeit gar nicht erst entsteht. Dynamisch vergebene IPs sind mit einer gewissen Unsicherheit verbunden, die man offenbar als „hilfreich“ betrachtet. Daher hat man die Dynamik auch auf IPv6 angewandt.

Anzumerken wäre auch noch, dass aus Netzen hinter einem Router DNS-Gewitter kommen, die sich kaum einzelnen PCs zuordnen lassen. Zumal Einträge auch lokal gecacht werden können.

Ich bleibe dabei: Tracking durch das Erneuern der IP und die der Auswahl des DNS-Resolvers unterbinden zu wollen, ist esoterische Schwurbelei.

Gruß,

Jörg

Übrigens: Quad9 wird von IBM betrieben. Die Platzhirsche unter den Geheimdiensten (Großbritannien / USA) mischen auch noch mit. Ich persönlich halte z-B. T-Online (an die DSGVO gebunden) für vertrauenswürdiger - Just my 2C-

Hallo,

Nö, der wurde schon vor 40 Jahren diskutiert und 1981 festgelegt. Abgesehen davon steht es Dir gar nicht zu, die Grundlagen des Internet zu diskutieren. Erst Recht nicht in diesem Forum...

Aber schön, dass Du auch eine Meinung dazu hast

Übrigens gibt es noch mehr Verfahren, mit denen sich deine Geräte vorbeimogeln. Gerade Microsoft trickst gerne mal mit Teredo, Tunneln (z.B. bei den X-Box Live Diensten) und denk' bitte auch an IPv6. Wichtig ist nur, dass Du jetzt schneller frickelst als die Anbieter ihre Dienste entwickeln. Dann bist Du spätestens in 50 Jahren auf Stand und hast erst mal 1-2 Jahre Ruhe.

Gruß,

Jörg

Der Nutzen einer öffentlichen IP wurde ausführlich oben diskutiert

Nö, der wurde schon vor 40 Jahren diskutiert und 1981 festgelegt. Abgesehen davon steht es Dir gar nicht zu, die Grundlagen des Internet zu diskutieren. Erst Recht nicht in diesem Forum...

Aber schön, dass Du auch eine Meinung dazu hast

Übrigens gibt es noch mehr Verfahren, mit denen sich deine Geräte vorbeimogeln. Gerade Microsoft trickst gerne mal mit Teredo, Tunneln (z.B. bei den X-Box Live Diensten) und denk' bitte auch an IPv6. Wichtig ist nur, dass Du jetzt schneller frickelst als die Anbieter ihre Dienste entwickeln. Dann bist Du spätestens in 50 Jahren auf Stand und hast erst mal 1-2 Jahre Ruhe.

Gruß,

Jörg

Zitat von @117471:

Nö, der wurde schon vor 40 Jahren diskutiert und 1981 festgelegt. Abgesehen davon steht es Dir gar nicht zu, die Grundlagen des Internet zu diskutieren. Erst Recht nicht in diesem Forum...

Aber schön, dass Du auch eine Meinung dazu hast

Der Nutzen einer öffentlichen IP wurde ausführlich oben diskutiert

Nö, der wurde schon vor 40 Jahren diskutiert und 1981 festgelegt. Abgesehen davon steht es Dir gar nicht zu, die Grundlagen des Internet zu diskutieren. Erst Recht nicht in diesem Forum...

Aber schön, dass Du auch eine Meinung dazu hast

Oh, könntest du bitte irgendwo eine tagesaktuelle Liste veröffentlichen, WEM es zusteht, Grundlagen des Internets zu diskutieren?

Ich will nicht Gefahr laufen, versehentlich gegen dieses unerschütterliche Grundprinzip zu verstoßen!

*kopfschüttelnd links ab*

Hallo,

gerne - das Verfahren wird hier beschrieben: developer.lsst.io/v/DM-5063/processes/decision_process.html

Wie gesagt - wir reden von internationalen Standards für Infrastrukturen und nicht darüber, in welcher Farbe wir die Gartenmöbel streichen

Gruß,

Jörg

gerne - das Verfahren wird hier beschrieben: developer.lsst.io/v/DM-5063/processes/decision_process.html

Wie gesagt - wir reden von internationalen Standards für Infrastrukturen und nicht darüber, in welcher Farbe wir die Gartenmöbel streichen

Gruß,

Jörg