Glasfaser Internetanschluss mit öffentlichen IP Adressen

Hallo Admins,

wir haben einen neuen Glasfaseranschluss mit 16 öffentlichen IP Adressen.

Die Glasfaser kommt bei uns an und wird mit einem Medienkonverter auf Kupfer umgesetzt.

Dazu haben wir eine feste IP bekommen (1.1.1.230/30)

Eine Gateway Adresse (1.1.1.229) und 2 DNS Server Adressen bei unserem Provider.

Um die 16 öffentlichen IP Adressen nutzen zu können, haben wir ein "Zusatznetz" zugeteilt bekommen.

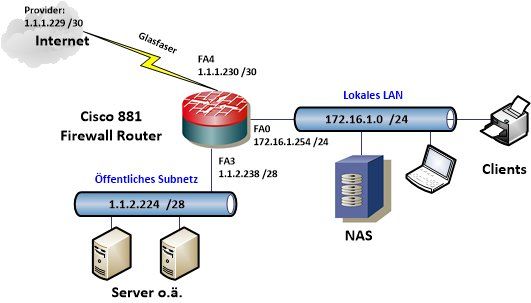

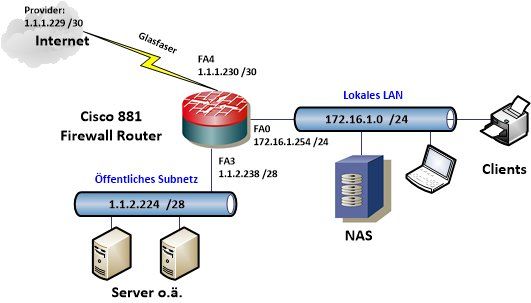

Dieses sieht folgendermaßen aus:

1.1.2.224/28

Dieses Zusatznetz soll nun auf die 1.1.1.230 umgesetzt werden.

Ich habe dafür von unserem vorherigen Anbieter noch einen Cisco C881 hier, den ich dafür verwenden möchte.

Später möchte ich dann mit meinen Firewalls über den Cisco ins Inet. (eine Verbindung ins Inet über eine Firewall mit der IP 1.1.1.230 (Red) und GW und DNS s. o. funktioniert)

Nun stellt sich mir aber die Frage, ob ich dafür ein Routing oder ein Bridging im Cisco einrichten muss?

Zu der, für mich äußerst eigenwillig anmutenden Cisco Konfiguration (ich spreche kein Cisco), kommt nun noch, dass ich ein Knoten im Kopf habe, was die Umsetzung betrifft.

Der Versuch ein Routing zwischen den Netzen einzurichten, scheiterte daran, dass es mir nicht gelungen ist, ein Gateway of last Resort, einzurichten.

Generell komme ich mit der CLI Konfiguration irgendwie zurecht aber an diesem Punkt bin ich dann doch gescheitert.

Wenn ich mir die Routing Tabelle anzeigen lassen möchte, bekomme ich eben immer nur den Hinweis, dass das GW of last Resort nicht konfiguriert ist.

Kann mir irgendjemand helfen den Knoten zu lösen? Generell einmal die Frage klären, ob gebridged oder geroutet wird?

Und mir dann, nach Klärung dieser Frage, eventuell mit ein paar Tipps zur Konfiguration behilflich sein?

Das wäre super.

Vielen Dank schon mal

Gruß

Enrique

wir haben einen neuen Glasfaseranschluss mit 16 öffentlichen IP Adressen.

Die Glasfaser kommt bei uns an und wird mit einem Medienkonverter auf Kupfer umgesetzt.

Dazu haben wir eine feste IP bekommen (1.1.1.230/30)

Eine Gateway Adresse (1.1.1.229) und 2 DNS Server Adressen bei unserem Provider.

Um die 16 öffentlichen IP Adressen nutzen zu können, haben wir ein "Zusatznetz" zugeteilt bekommen.

Dieses sieht folgendermaßen aus:

1.1.2.224/28

Dieses Zusatznetz soll nun auf die 1.1.1.230 umgesetzt werden.

Ich habe dafür von unserem vorherigen Anbieter noch einen Cisco C881 hier, den ich dafür verwenden möchte.

Später möchte ich dann mit meinen Firewalls über den Cisco ins Inet. (eine Verbindung ins Inet über eine Firewall mit der IP 1.1.1.230 (Red) und GW und DNS s. o. funktioniert)

Nun stellt sich mir aber die Frage, ob ich dafür ein Routing oder ein Bridging im Cisco einrichten muss?

Zu der, für mich äußerst eigenwillig anmutenden Cisco Konfiguration (ich spreche kein Cisco), kommt nun noch, dass ich ein Knoten im Kopf habe, was die Umsetzung betrifft.

Der Versuch ein Routing zwischen den Netzen einzurichten, scheiterte daran, dass es mir nicht gelungen ist, ein Gateway of last Resort, einzurichten.

Generell komme ich mit der CLI Konfiguration irgendwie zurecht aber an diesem Punkt bin ich dann doch gescheitert.

Wenn ich mir die Routing Tabelle anzeigen lassen möchte, bekomme ich eben immer nur den Hinweis, dass das GW of last Resort nicht konfiguriert ist.

Kann mir irgendjemand helfen den Knoten zu lösen? Generell einmal die Frage klären, ob gebridged oder geroutet wird?

Und mir dann, nach Klärung dieser Frage, eventuell mit ein paar Tipps zur Konfiguration behilflich sein?

Das wäre super.

Vielen Dank schon mal

Gruß

Enrique

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 374729

Url: https://administrator.de/forum/glasfaser-internetanschluss-mit-oeffentlichen-ip-adressen-374729.html

Ausgedruckt am: 31.07.2025 um 13:07 Uhr

22 Kommentare

Neuester Kommentar

Hi,

ich kenne es nur, daß der Router vom Provider gestellt und eingerichtet wird, aber egal.

Es muß geroutet werden.

Der Router erhält dann auf dem "externen_WAN" Interface die IP 1.1.1.230/30 mit GW 1.1.1.229.

Das "interne_WAN" Interface erhält dann z.B. die 1.1.2.238/28.

Die Firewalls können dann auf der WAN Seite IP Adressen aus dem Bereich 1.1.2.225 bis 237 mit GW 1.1.2.238 verwalten bzw. erhalten.

Die 1.1.1.230 tritt nach außen gar nicht in Erscheinung.

CH

ich kenne es nur, daß der Router vom Provider gestellt und eingerichtet wird, aber egal.

Es muß geroutet werden.

Der Router erhält dann auf dem "externen_WAN" Interface die IP 1.1.1.230/30 mit GW 1.1.1.229.

Das "interne_WAN" Interface erhält dann z.B. die 1.1.2.238/28.

Die Firewalls können dann auf der WAN Seite IP Adressen aus dem Bereich 1.1.2.225 bis 237 mit GW 1.1.2.238 verwalten bzw. erhalten.

Die 1.1.1.230 tritt nach außen gar nicht in Erscheinung.

CH

Zitat von @Enriqe:

Ich brauche den Cisco um das Zusatznetz abzubilden. Ich möchte die 16 (14) öffentlichen IP Adressen ja nutzen können.

Verstehe ich immer noch nicht, bei uns kommen die alle an der Firewall aus.Ich brauche den Cisco um das Zusatznetz abzubilden. Ich möchte die 16 (14) öffentlichen IP Adressen ja nutzen können.

Dann an NAT auf die DMZ und du kommst auf die Server.

Oder willst du die Geräte alle direkt ins Internet hängen?

Moin,

Du kannst das auf zwei Artzen anbinden:

1.

In diesem Fall fallen zwei IPAdressen 1.1.2.224 und 1.1.2.239 für die Nutzung aus. Du kannst also nur 14 von den 16 nutzen.

2.

lks

Du kannst das auf zwei Artzen anbinden:

1.

- Du schließt Deinen WAN-Anschluß an den Provider-Router an,

- gibst ihm die IP 1.1.1.230/30 am WAN-Interface und stellst 1.1.1.229 als default GW an.

- Das LANinterface konfivgirierts Du mit einer Ip-Adresse aus 1.1.2.224/28 und stöpselt da dann Deine Geräte an, die eine öffentlichen IP-Adresse brauchen. Eines davon ist dann ein NAT-Router oder eine Firewall, die Dein privates LAN maskiert.

In diesem Fall fallen zwei IPAdressen 1.1.2.224 und 1.1.2.239 für die Nutzung aus. Du kannst also nur 14 von den 16 nutzen.

2.

- Du klemmst da eine firewall dran und hängst da dran die NZ (aka DMZ) und das LAN.

- Die öffentlichen IP-Adressen NATest Du dann 1:1 in die NZ oder gibst den Sationen in der Nz direkt diese IP_Adressen und das LAN maskierst Du.

lks

@Deepsys

Das hat er ja vermutlich richtigerweise in den Glasfaser Medienkonverter gesteckt ?!

Sinnvoll ist bei sowas natürlich immer eigenes Equipment zu verwenden wenn man ein eigenes öffentliches IP Netz selber routet wie der TO. In sofern hat er also alles richtig gemacht !

Sorry, aber wenn er intern auch noch ein eigenes lokales LAN per NAT betreibt, was sehr wahrscheinlich ist, dann tritt sie sehr wohl auf.

Oha, Gäste aus Australien hier im Forum:

inetnum: 1.1.1.0 - 1.1.1.255

netname: APNIC-LABS

descr: APNIC and Cloudflare DNS Resolver project

descr: Routed globally by AS13335/Cloudflare

descr: Research prefix for APNIC Labs

country: AU

role: APNIC RESEARCH

address: PO Box 3646

address: South Brisbane, QLD 4101

address: Australia

Diese IPs kommen vom anderen Ende der Welt...

Du meinst sicher das dieses Netzwerk über die 1.1.1230 zum Provider geroutet wird wie es üblich ist, oder ?!

coufal.info/cisco_ios/

und hier:

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Cisco Konfig Syntax gehört zum guten Ton bei Netzwerkern und sollte man eigentlich beherrschen. Wenigstens die simplen Basics !

Und hier kommt mal eine vereinfachte Konfig für dich (ohne Firewall) die auf deinem 881 schon out of the Box an deinem Glasfaseranschluß funktioniert:

!

service timestamps debug datetime localtime

service timestamps log datetime localtime

service password-encryption

!

hostname 881Router

!

enable secret Geheim123

enable password Pa$$w0rd

!

aaa new-model

aaa authentication login default local

!

clock timezone MET 1 0

clock summer-time MEST recurring last Sun Mar 2:00 last Sun Oct 3:00

!

no ip source-route

no ip gratuitous-arps

!

ip dhcp excluded-address 172.16.1.1 172.16.11.99

ip dhcp excluded-address 172.16.1.200 172.16.1.254

!

ip dhcp pool Lokalnetz

network 172.16.1.0 255.255.255.0

default-router 172.16.1.254

domain-name enrique.home.arpa

dns-server <DNS_ip_provider>

!

ip domain name enrique.home.arpa

ip name-server <DNS_ip_provider>

!

username admin password Admin123

!

interface FastEthernet0

description Lokales Netzwerk

no ip address

no cdp enable

!

interface FastEthernet1

no ip address

shutdown

!

interface FastEthernet2

no ip address

shutdown

!

interface FastEthernet3

description Oeffentliches IP Subnetz (VLAN99)

switchport access vlan 99

no ip address

no cdp enable

!

interface FastEthernet4

description Uplink zum Glasfaser Provider

ip address 1.1.1.230 255.255.255.252

no ip redirects

ip nat outside

duplex full

speed 100

no cdp enable

!

interface Vlan1

description Lokales Netzwerk

ip address 172.16.1.254 255.255.255.0

ip nat inside

!

interface Vlan99

description Öffentliches Subnetz

ip address 1.1.2.238 255.255.255.240

no ip redirects

no ip proxy-arp

!

ip nat inside source list 101 interface FastEthernet4 overload

ip route 0.0.0.0 0.0.0.0 1.1.1.229

!

access-list 101 permit ip 172.16.1.0 0.0.0.255 any

access-list 23 permit 172.16.1.0 0.0.0.255

!

line con 0

no modem enable

line aux 0

line vty 0 4

password Geheim123

access-class 23 in

transport input telnet ssh

!

ntp server 130.149.17.8 source FastEthernet4

!

end

Einfach abtippen und fertig ist der Lack !

Mit der Konfig liegt am internen 4 Port Switch der Port FastEthernet 0 (1ter Port) in einem lokalen LAN mit einer RFC 1918 IP und am Port FastEthernet 3 (4ter Port) dein Netzwerk mit dem öffentlichen Subnetz.

Das Design sieht dann so aus:

OK, Firewall zur eigenen Sicherheit von Router und lokalem Netz solltest du natürlich noch ergänzen.

Wenn du das lokale LAN nicht benötigst lässt du es halt einfach weg.

Das o.a. genannte Tutorial erklärt dir alle weiteren Details dazu !

ip route 0.0.0.0 0.0.0.0 1.1.1.229

Sollte man eigentlich auch als Netzwerker wissen

vom Medienkonverter an die Firewalll ,mach PPoE

Seine Firewall ist ja sein Cisco 881 !! Das ist das Modell mit einem Ethernet Breitband Anschluss als WAN Port (FA4) !Das hat er ja vermutlich richtigerweise in den Glasfaser Medienkonverter gesteckt ?!

daß der Router vom Provider gestellt und eingerichtet wird, aber egal.

Nein ! Das kann man als Kunde halten wie ein Dachdecker !Sinnvoll ist bei sowas natürlich immer eigenes Equipment zu verwenden wenn man ein eigenes öffentliches IP Netz selber routet wie der TO. In sofern hat er also alles richtig gemacht !

Die 1.1.1.230 tritt nach außen gar nicht in Erscheinung.

Vermutlich nein !Sorry, aber wenn er intern auch noch ein eigenes lokales LAN per NAT betreibt, was sehr wahrscheinlich ist, dann tritt sie sehr wohl auf.

Oha, Gäste aus Australien hier im Forum:

inetnum: 1.1.1.0 - 1.1.1.255

netname: APNIC-LABS

descr: APNIC and Cloudflare DNS Resolver project

descr: Routed globally by AS13335/Cloudflare

descr: Research prefix for APNIC Labs

country: AU

role: APNIC RESEARCH

address: PO Box 3646

address: South Brisbane, QLD 4101

address: Australia

Diese IPs kommen vom anderen Ende der Welt...

Dieses Zusatznetz soll nun auf die 1.1.1.230 umgesetzt werden.

Das ist routingtechnsicher Unsinn.Du meinst sicher das dieses Netzwerk über die 1.1.1230 zum Provider geroutet wird wie es üblich ist, oder ?!

ob ich dafür ein Routing oder ein Bridging im Cisco einrichten muss?

Ein Routing natürlich !!äußerst eigenwillig anmutenden Cisco Konfiguration

Ist doch kinderleicht. Für die Grundlagen guckst du hier:coufal.info/cisco_ios/

und hier:

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Cisco Konfig Syntax gehört zum guten Ton bei Netzwerkern und sollte man eigentlich beherrschen. Wenigstens die simplen Basics !

Und hier kommt mal eine vereinfachte Konfig für dich (ohne Firewall) die auf deinem 881 schon out of the Box an deinem Glasfaseranschluß funktioniert:

!

service timestamps debug datetime localtime

service timestamps log datetime localtime

service password-encryption

!

hostname 881Router

!

enable secret Geheim123

enable password Pa$$w0rd

!

aaa new-model

aaa authentication login default local

!

clock timezone MET 1 0

clock summer-time MEST recurring last Sun Mar 2:00 last Sun Oct 3:00

!

no ip source-route

no ip gratuitous-arps

!

ip dhcp excluded-address 172.16.1.1 172.16.11.99

ip dhcp excluded-address 172.16.1.200 172.16.1.254

!

ip dhcp pool Lokalnetz

network 172.16.1.0 255.255.255.0

default-router 172.16.1.254

domain-name enrique.home.arpa

dns-server <DNS_ip_provider>

!

ip domain name enrique.home.arpa

ip name-server <DNS_ip_provider>

!

username admin password Admin123

!

interface FastEthernet0

description Lokales Netzwerk

no ip address

no cdp enable

!

interface FastEthernet1

no ip address

shutdown

!

interface FastEthernet2

no ip address

shutdown

!

interface FastEthernet3

description Oeffentliches IP Subnetz (VLAN99)

switchport access vlan 99

no ip address

no cdp enable

!

interface FastEthernet4

description Uplink zum Glasfaser Provider

ip address 1.1.1.230 255.255.255.252

no ip redirects

ip nat outside

duplex full

speed 100

no cdp enable

!

interface Vlan1

description Lokales Netzwerk

ip address 172.16.1.254 255.255.255.0

ip nat inside

!

interface Vlan99

description Öffentliches Subnetz

ip address 1.1.2.238 255.255.255.240

no ip redirects

no ip proxy-arp

!

ip nat inside source list 101 interface FastEthernet4 overload

ip route 0.0.0.0 0.0.0.0 1.1.1.229

!

access-list 101 permit ip 172.16.1.0 0.0.0.255 any

access-list 23 permit 172.16.1.0 0.0.0.255

!

line con 0

no modem enable

line aux 0

line vty 0 4

password Geheim123

access-class 23 in

transport input telnet ssh

!

ntp server 130.149.17.8 source FastEthernet4

!

end

Einfach abtippen und fertig ist der Lack !

Mit der Konfig liegt am internen 4 Port Switch der Port FastEthernet 0 (1ter Port) in einem lokalen LAN mit einer RFC 1918 IP und am Port FastEthernet 3 (4ter Port) dein Netzwerk mit dem öffentlichen Subnetz.

Das Design sieht dann so aus:

OK, Firewall zur eigenen Sicherheit von Router und lokalem Netz solltest du natürlich noch ergänzen.

Wenn du das lokale LAN nicht benötigst lässt du es halt einfach weg.

Das o.a. genannte Tutorial erklärt dir alle weiteren Details dazu !

dass das GW of last Resort nicht konfiguriert ist.

Da hast du ja dann wohl die bei jedem Router obligatorische Default Route vergessen ?!ip route 0.0.0.0 0.0.0.0 1.1.1.229

Sollte man eigentlich auch als Netzwerker wissen

Bitte keine Einzelthreads im 4 Minutenrythmus

Man kann das auch in einem Übersichtlichen zusammenfassen und dann mit "@ChriBo" adressieren so das die Kollegen wissen wer gemeint ist.

Nur mal so als heißer Tip

Kurzes Feedback obs geklappt hat wäre mal ganz interessant. Wenns nicht klappt sowieso...

Man kann das auch in einem Übersichtlichen zusammenfassen und dann mit "@ChriBo" adressieren so das die Kollegen wissen wer gemeint ist.

Nur mal so als heißer Tip

Das ist das, was ich machen will.

Na dann harren wir mal dem Erfolg der da kommen soll...Kurzes Feedback obs geklappt hat wäre mal ganz interessant. Wenns nicht klappt sowieso...

ja. Brauche ich nicht.

Dann ist es ja noch einfacher: !

service timestamps debug datetime localtime

service timestamps log datetime localtime

service password-encryption

!

hostname 881Router

!

enable secret Geheim123

enable password Pa$$w0rd

!

aaa new-model

aaa authentication login default local

no cdp enable

!

clock timezone MET 1 0

clock summer-time MEST recurring last Sun Mar 2:00 last Sun Oct 3:00

!

no ip source-route

no ip gratuitous-arps

!

ip domain name enrique.home.arpa

ip name-server <DNS_ip_provider>

!

username admin password Admin123

!

interface FastEthernet0

description Lokales Subnetz

no ip address

no cdp enable

!

interface FastEthernet1

description Lokales Subnetz

no ip address

!

interface FastEthernet2

description Lokales Subnetz

no ip address

!

interface FastEthernet3

description Lokales Subnetz

no ip address

!

interface FastEthernet4

description Uplink zum Glasfaser Provider

ip address 1.1.1.230 255.255.255.252

no ip redirects

duplex full

speed 100

no cdp enable

!

interface Vlan1

description Lokales oeffentl. IP Subnetz

ip address 1.1.2.238 255.255.255.240

!

ip route 0.0.0.0 0.0.0.0 1.1.1.229

!

access-list 23 permit 1.1.2.224 0.0.0.15

!

line con 0

no modem enable

line aux 0

line vty 0 4

password Geheim123

access-class 23 in

transport input telnet ssh

!

ntp server 130.149.17.8 source FastEthernet4

!

end

Fertisch !

Damit sind alle 4 Ports des internen 4 Port Switches dann in deinem lokalen Netzwerk 1.1.2.224 /28 und du kannst dort dann entsprechend Endgeräte anschliessen.

Falls du dort öffentliche IP Adressen per DHCP verteilen willst (was eigentlich ja nicht üblich ist) musst du den DHCP Part oben wieder hinzufügen.

Firewall natürlich auch sofern du eine Firewall brauchst.

Soll alles transparent ohne Schutz ins Internet kannst du die natürlich weglassen. Dann reicht die simple Konfig von oben.

Die Access List 23 erlaubt den Konfig Zugriff ausschliesslich nur aus dem lokalen Netz und wenn du den Parameter "telnet" noch im Kommando transport input telnet ssh weglässt, dann funktioniert der Zugriff ausschliesslich nur gesichert per SSH (PuTTY, TeraTerm etc.) vom lokalen Netz.

In einem Internet Umfeld ist das auch dringenst anzuraten, da Telnet unsicher ist.

und das Kinderleichte Konfigurationsscript.

Das ist KEIN Konfigurationsscript !! Das ist die direkte Konfig des Routers ! aber ich checke null, wie ich die Befehle eingeben muss.

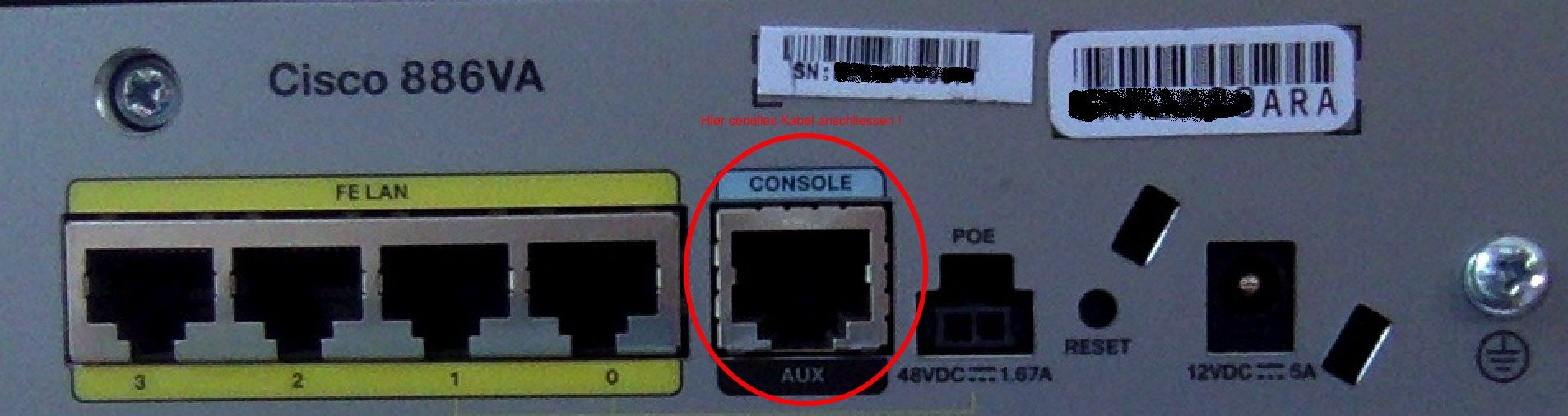

Ganz cool bleiben, da bringen wir dich auch noch hin, das ist ganz einfach !Du brauchst dafür ein serielles Terminal Programm wie

PuTTY:

chiark.greenend.org.uk/~sgtatham/putty/latest.html

TeraTerm:

osdn.net/projects/ttssh2/releases/

oder wenn du einemn Apple Mac hast zTerm.

Dann schliesst du das Terminal Kabel dort an und stellt das Terminal Programm auf

- 9600 Baud

- Keine Parity

- 8 Datenbits

- 1 Stopbit

- Kein Handshaking

Anfänger- PfSense auf APU.1D4 installieren

Das ist der Port an dem du den seriellen Anschluss anschliesst:

Generell geht das auch mit einer telnet oder SSH Session aber dazu brauchst du ja erstmal eine IP Adresse. Der Router kommt nackt ohne IP.

Du hast hier also ein Henne Ei Problem so das du IMMER den seriellen Terminal Port brauchst um wenigstens eine IP Adresse zu konfigurieren. Den Rest danach kannst du danach dann immer via Telnet / SSH machen sofern du eine IP hast.

Die serielle Schnittstelle ist also essentiell wichtig bei Cisco.

Hast du keine serielle COM Port Schnittstelle mehr im Rechner tuts natürlich ein kleiner preiswerter USB zu Seriell Adapter:

amazon.de/CSL-Seriell-Adapterkabel-Konverter-u/dp/B072M4NB5C/ref ...

Bisher mache ich ein Verbindung über das mitgelieferte serielle Kabel.

Das ist auch ganz genau richtig !! Poste doch hier einfach mal deine aktuelle Konfig mit show run !

Dann sehen wir doch sofort wo das Problem ist.

Wichtig ist das du mit Ping aus dem internen Netz das Cisco Interface pingen kannst und auch das Provider Gateway. Das zeigt dir dann das du eine funktionierende IP Konfig hast.

enabled und auch nicht enabled aber bei deinen Befehlen bekomme ich immer einen Fehler, dass die Eingabe ungültig wäre.

Du bist dann vermutlich nicht im Konfigurations Mode ! Kann das sein ??Ganz wichtig ist hier das du zwischen globalen Kommandos und den Interface spezifischen Kommandos unterscheidest !!!

Globale Kommandos kannst du natürlich NICHT im Interface Konfigmode konfigurieren und vice versa Interface Kommandos im global Mode.

Du musst drauf achten das du bei Interface Kommandos immer das Interface wählt ("if" im Prompt) und bei Global Kommandos aus dem Interface Mode raus gehst. Kannst du immer am Prompt sehen

Hier mal ein Beispiel wie du die IP Adresse konfigurierst:

Router> ena ==> aktiviert den Privileged Mode zum Konfigurieren. Erkennst du daran das der Eingabeprompt danch ein "#" hat !

Router# conf t ==> schaltet den Router in den Konfig Modus. Erkennst du auch am Prompt "config"

Router(config)# int vlan 1 ==> wählt das Interface zum Konfigurieren aus "int" im Prompt.

Router(config-if)# ip address 1.1.2.238 255.255.255.240 ==> konfiguriert die IP laut obiger Konfig

Router(config-if)# description ==> konfiguriert die Beschreibung dieses Interfaces

Router(config-if)# no shut ==> aktiviert dieses Interfaces

Router(config-if)# exit ==> verlässt den Interface Konfig Mode wieder

Router(config)# exit ==> verlässt komplett den Konfig Mode wieder. Geht auch mit CTRL z

Router# wr ==> sichert die Konfig im Flash Speicher

Das wäre mal ein Beispiel wie man die lokale Schnittstelle konfiguriert.

So gibst du entsprechend all die anderen Kommandos von oben ein.

Am Schluss machst du mal ein show run und postest das hier, dann können wir das überprüfen.

Mit show int fa4 kannst du dir z.B. den Status des Provider Interfaces ansehen. show int zeigt dir alle Interfaces.

show ip route das Routing.

Du kannst direkt vom Cisco mit ping 8.8.8.8 checken ob du Internet Connectivity hast.

Mit den Tools und Kommandos solltest du das eigentlich problemlos ans Fliegen bekommen.

Es hakte tatsächlich am falschen Modus.

Wie vermutet... Ich bekomme keinen Link auf FE4

Ooops... das sollte aber nicht so sein.Gut oben in der Konfig ist mit speed 100 und duplex full über die Konfig dieser Modus fest vorgegeben.

Das mag in deinem Falle kontraproduktiv sein und der Autonegotiation Modus hier sinnvoller.

Leider gibt es da keine feste Regel, denn die Übergabepunkte der Provider verhalten sich hier leider höchst unterschiedlich.

Der eine mag den Auto Modus am Kupferport, der ander nicht und hätte gerne statisches.

Also ganz einfach stelle das einfach um in den Autonegotiation Modus am Port FA4 mit:

Router# conf t

Router(config)# int fa 4

Router(config-if)# speed auto

Router(config-if)# duplex auto

Router(config-if)# <CTRL-z>

Router# wr m

Damit macht dein Router dann Autonegotiation am Port FA 4 und handelt dann mit dem Übergabepunkt automatisch Speed und Duplex Mode aus !

Ein show interface fa 4 sollte dir dann zeigen ob das Interface up / up ist.

Wenn ja klappt auch ein Ping auf das Provider Gateway oder die 8.8.8.8 !

Habe eine Switch dazwischen gehängt und jetzt geht es.

OK, zu spät gelesen...aber gut wenns nun klappt. Mit einem Medienkonverter 100/1000 klappte es natürlich auch.Die Autonegotiation mit Speed und Duplex solltest du aber in jedem Falle dann auch auf dem Port FA 4 aktivieren wie oben beschrieben !

Ich denke es findet kein Routing statt.

Kein Wunder !!!Einen ganz fatalen Fehler hast du noch beganngen der tödlich ist in der Konfig !!

Niemals und unter keinen Umständen darfst du die Bridge Group dort belassen !!! Die muss VOLLSTÄNDIG von ALLEN Interfaces entfernt werden !!!

Das ist tödlich, denn damit machst du ein Layer 2 Bridging zwischen dem Provider Netz und einem eigenen Subnetz. Sprich du packst damit beide zwingend per Routing zu trennenden IP Netze in ein Gemeinsames Netz. Das erforderliche IP Routing findet dann logischerweise NICHT mehr statt.

Das wird sicherlich auch der Provider nicht besonders witzig finden !!! Hier musst du also schnell handeln !

Also ganz wichtig: Auf dem Interface VLAN 1 und FA4 unbedingt die Bridge Group entfernen !!

Das geht mit dem Kommado: no bridge-group 1 !!

Etwas genauer:

Router# conf t

Router(config)# int fa 4

Router(config-if)# no bridge-group 1

Router(config)# int vlan 1

Router(config-if)# no bridge-group 1

Router(config-if)# <CTRL-z>

Router# wr m

Zusätzlich müssen dazu auch 2 weitere globale Kommandos ebenfalls komplett entfernt werden aus der Konfig:

no ip default-network 1.1.2.224

no ip default-gateway 1.1.2.225

Es darf einzig nur die Default Route in der Konfig stehen !

Erst dann, und wirklich erst dann, solltest du den Router (FA4) mit dem Übergabepunkt wieder verbinden !!!

Nochwas Kosmetisches:

Den Domain Eintrag: ip domain name enrique.home.arpa solltest du natürlich dringenst mit der Domain ersetzen die dort im öffentlichen Subnetz an VLAN 1 betrieben wird !

xyz.home.arpa ist eine private nicht öffentliche Domain. Siehe dazu auch:

heise.de/ct/ausgabe/2017-26-Interne-Domains-Auswahl-Einstellung- ...

Nochwas zur Sicherheit:

Sowas wie:

snmp-server community public RO

snmp-server community private RW

ist natürlich aus Sicherheitssicht fatal und tödlich auf einem Router der im öffentlichen Internet steht.

Nicht nur das du die Allerwelts Community Strings public und private verwendest. Jeder Angreifer kann damit problemlos deinen Router missbrauchen und remote umkonfigurieren via SNMP.

Ein tödlicher Fehler in Bezug auf Security.

Wenn du also gerne den Router überwachen willst per SNMP schränke den Zugriff nur aus dem internen Netz (vlan 1) ein mit der ACL 23 wie es schon für den Telnet und SSH Konfig Zugriff mit PuTTY oder TeraTerm gemacht wurde ! :

snmp-server community public RO 23

snmp-server community private RW 23

Noch besser ist die SNMP Community Strings auf persönliche zu ändern:

snmp-server community enrique_ro RO 23

snmp-server community enrique_rw RW 23

Wenn du ganz sicher gehen willst schaltest du SNMP ebenso wie das unsichere Telnet komplett ab auf dem Router mit ::

no snmp-server community public RO

no snmp-server community private RW

Diese Kommandos tauchen wie die von oben zu entfernenden dann in der Konfig Übersicht (show run) auch nicht mehr auf.

Damit sollte dann final alles sauber funktionieren.

Habe Speed und Duplex auf Auto gestellt aber der will trotzdem nicht mit meinem Medienkonverter

Das ist aber auch klar wenn das ein fester 1000Mbit ONLY Port an dem Konverter ist der KEIN Autonegotiation supportet.Der ist physisch dann gar nicht in der Lage auf 100Mbit umzuschalten.

Da bleibt dir dann nur deine Switch Lösung mit einem kleinen 5 Port Miniswitch wie nem NetGear GS105 z.B. oder was man sonst noch so in der Bastelkiste hat

Dann viel Erfolg mit dem Router !

Was man noch so mit dem anstellen kann beschreibt dir das oben zitierte hiesige Tutorial.

Case closed...