HA Switchstack zur HA Firewall

Hallo Jungs,

ich bräuchte mal Hilfe zu einer Thematik, auf die ich z.Z. selbst keine Lösung habe.

Wir betreiben aktuell zwei Ruckus L3 Switche die im Stack laufen. Seit mehreren Jahren war die Anbindung zur Außenwelt über eine Fortigate gewährleistet, was sich aber im Zuge diverser Umstellung im Unternehmen jetzt erledigt hat.

Wir haben auf eine HA Firewall Lösung umgestellt, das heißt, wir betreiben zwei gleiche Fortigate Firewall im HA Modus. Fällt eine aus, übernimmt die andere ohne Unterbrechung.

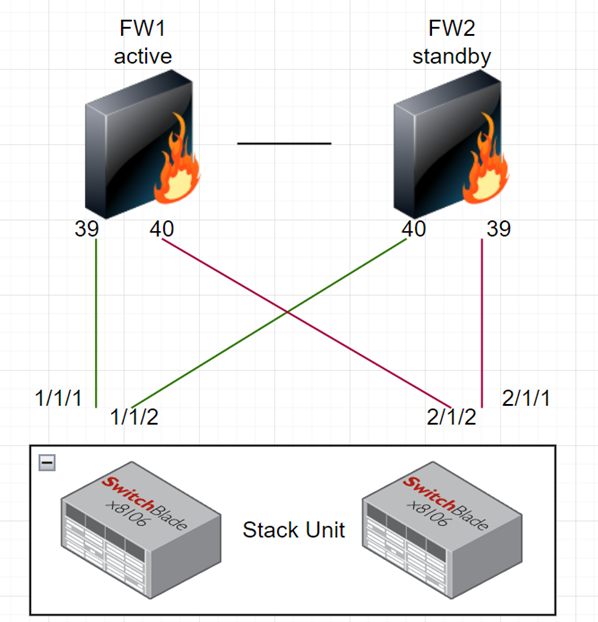

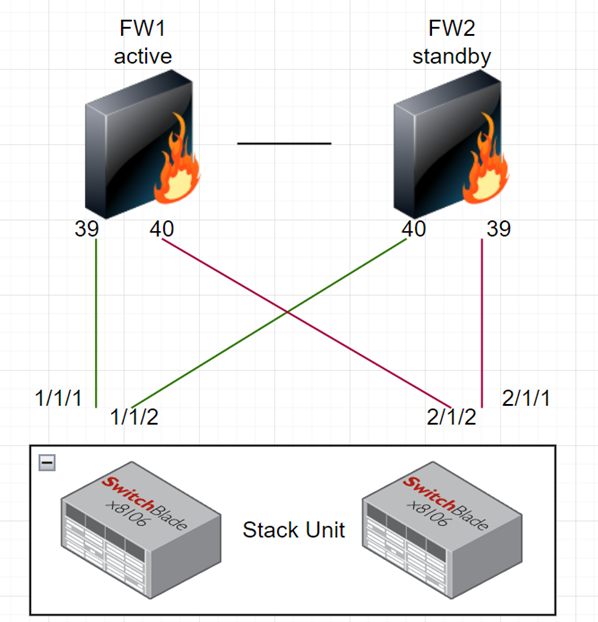

Also musste auch die Anbindung der L3 Switche zur Firewall angepasst werden. Anbei ein Bild

Die vorherige Konfiguration sah wie folgt aus:

FW:

Modus: LACP dynmaic

Port: 39+40

IP: 10.0.99.1/24

VLAN: 99

Switch Stack

Modus: LACP dynmaic

Port: 1/1/1 + 2/1/1

IP: 10.0.99.2/24

VLAN: 99

Route Only Interface

lacp-timeout: 3 Sekunden

Das heißt, das ich zwei anstatt bisher einer LAG konfigurieren müsste um eine downtime zu verhindern und das Routing an das nächstgelegene Interface abzugeben? Ein LAG1 zur FW1 als active und ein LAG2 zur FW2 als passiv. Das heißt, wenn FW1 ausfällt wird LAG1 passiv und LAG2 active?

Es ist jedoch nicht möglich mehrere Routing Interfaces im gleichen Subnetz zu erstellen ( /24 ).

Sicherlich gibt’s eine einfachere Lösung zu diesem Thema, da ich jedoch den Wald vor lauter Bäumen nicht mehr sehe, hoffen ich, dass mir einer von euch einen Ratschlag hierfür nahelegen kann.

PS: Sollten Angaben unklar sein oder Informationen fehlen, werde ich diese nachtragen.

Ich danke euch.

ich bräuchte mal Hilfe zu einer Thematik, auf die ich z.Z. selbst keine Lösung habe.

Wir betreiben aktuell zwei Ruckus L3 Switche die im Stack laufen. Seit mehreren Jahren war die Anbindung zur Außenwelt über eine Fortigate gewährleistet, was sich aber im Zuge diverser Umstellung im Unternehmen jetzt erledigt hat.

Wir haben auf eine HA Firewall Lösung umgestellt, das heißt, wir betreiben zwei gleiche Fortigate Firewall im HA Modus. Fällt eine aus, übernimmt die andere ohne Unterbrechung.

Also musste auch die Anbindung der L3 Switche zur Firewall angepasst werden. Anbei ein Bild

Die vorherige Konfiguration sah wie folgt aus:

FW:

Modus: LACP dynmaic

Port: 39+40

IP: 10.0.99.1/24

VLAN: 99

Switch Stack

Modus: LACP dynmaic

Port: 1/1/1 + 2/1/1

IP: 10.0.99.2/24

VLAN: 99

Route Only Interface

lacp-timeout: 3 Sekunden

Das heißt, das ich zwei anstatt bisher einer LAG konfigurieren müsste um eine downtime zu verhindern und das Routing an das nächstgelegene Interface abzugeben? Ein LAG1 zur FW1 als active und ein LAG2 zur FW2 als passiv. Das heißt, wenn FW1 ausfällt wird LAG1 passiv und LAG2 active?

Es ist jedoch nicht möglich mehrere Routing Interfaces im gleichen Subnetz zu erstellen ( /24 ).

Sicherlich gibt’s eine einfachere Lösung zu diesem Thema, da ich jedoch den Wald vor lauter Bäumen nicht mehr sehe, hoffen ich, dass mir einer von euch einen Ratschlag hierfür nahelegen kann.

PS: Sollten Angaben unklar sein oder Informationen fehlen, werde ich diese nachtragen.

Ich danke euch.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1552269319

Url: https://administrator.de/forum/ha-switchstack-zur-ha-firewall-1552269319.html

Ausgedruckt am: 06.08.2025 um 02:08 Uhr

3 Kommentare

Neuester Kommentar

da ich jedoch den Wald vor lauter Bäumen nicht mehr sehe,

Das wirds wohl sein ! 😉Erstmal vorweg, ein LAG ist niemals "active" oder "passive" vergiss den Unsinn. Sowas gibt es bei LAGs nicht.

Active/Passive Designs sind auch etwas old fashioned im FW HA Design, normal macht man heute ja immer active/active mit Balancing. Eine teuer bezahlte und lizensierte FW einfach nur nutzlos rumdümpeln zu lassen ist nicht mehr state of the art. Aber egal.... Ist ein anderes Thema.

Du richtest in deinem Setup zwei LACP LAGs ein. Sprich:

- FW 1 (aktuell active) 39 und 40 auf LAG1 des Stacks 1/1/1 und 2/1/1

- FW 2 (aktuell passive) 39 und 40 auf LAG2 des Stacks 1/1/2 und 2/1/2

- FW1 = IP: 10.0.99.1/24

- FW2 = IP: 10.0.99.2/24

- Stack = VE IP: 10.0.99.254/24

Sprich also die VIP wird immer vom aktiven FW Member übernommen. Folglich zeigt dann die Default Route des L3 Switches auf diese VIP des HA Clusters.

Alles doch ein simples und klassisches Setup ?!

Wo bitte muss man da so einen wirren Unsinn wie "mehrere Routing Interfaces im gleichen Subnetz" erstellen. (Was ja per se ja schonmal Unsinn ist). Vermutlich hast du deine IP Routing Kenntnisse auch schon in Panik über Bord geschmissen...

Also mal luftholen und nochmal in Ruhe nachdenken ?!