Heimnetzwerk absichern (mehrere Netzwerke) und OPNsense auf Proxmox?

Hallo,

ich bin neu hier, habt bitte Nachsicht.

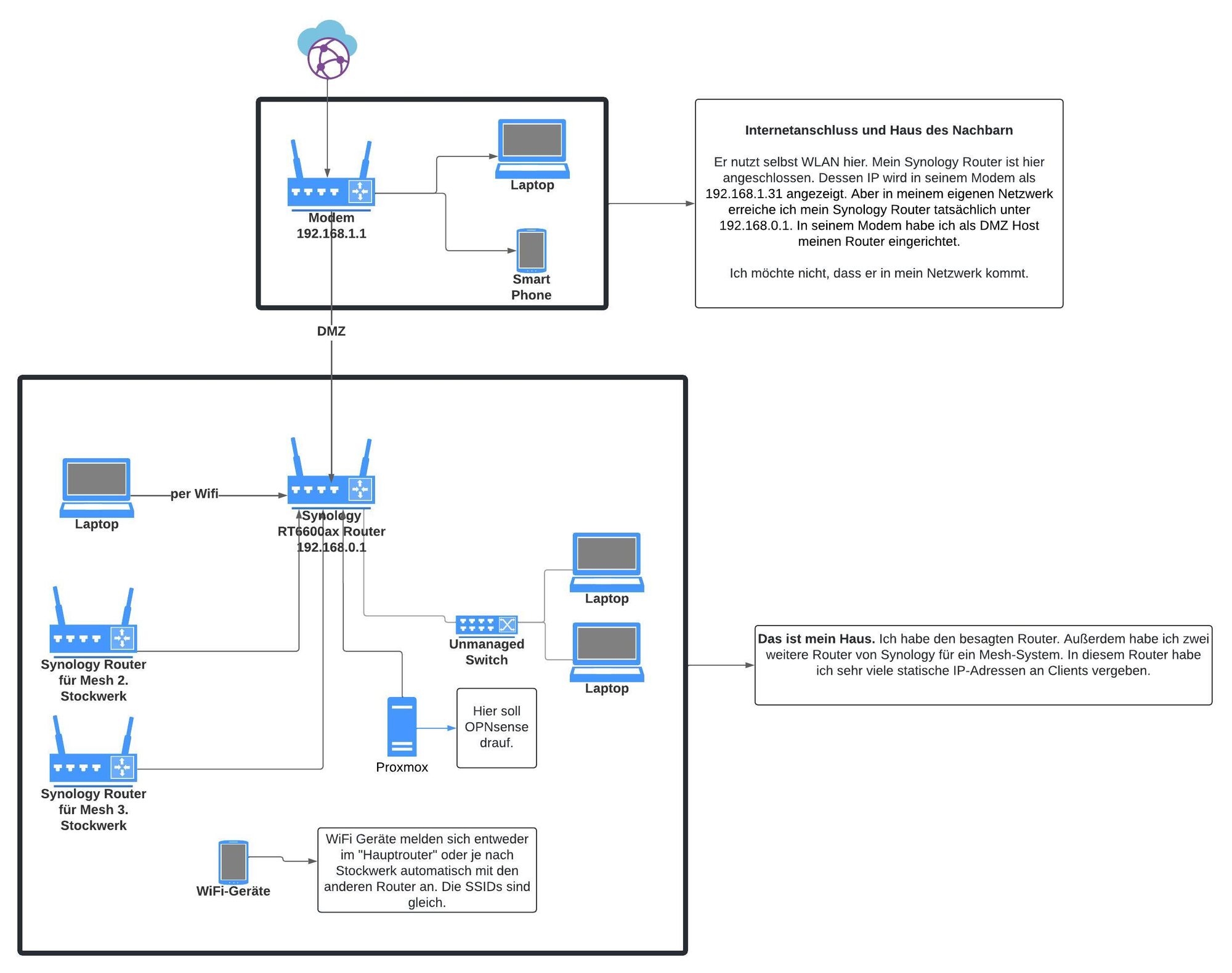

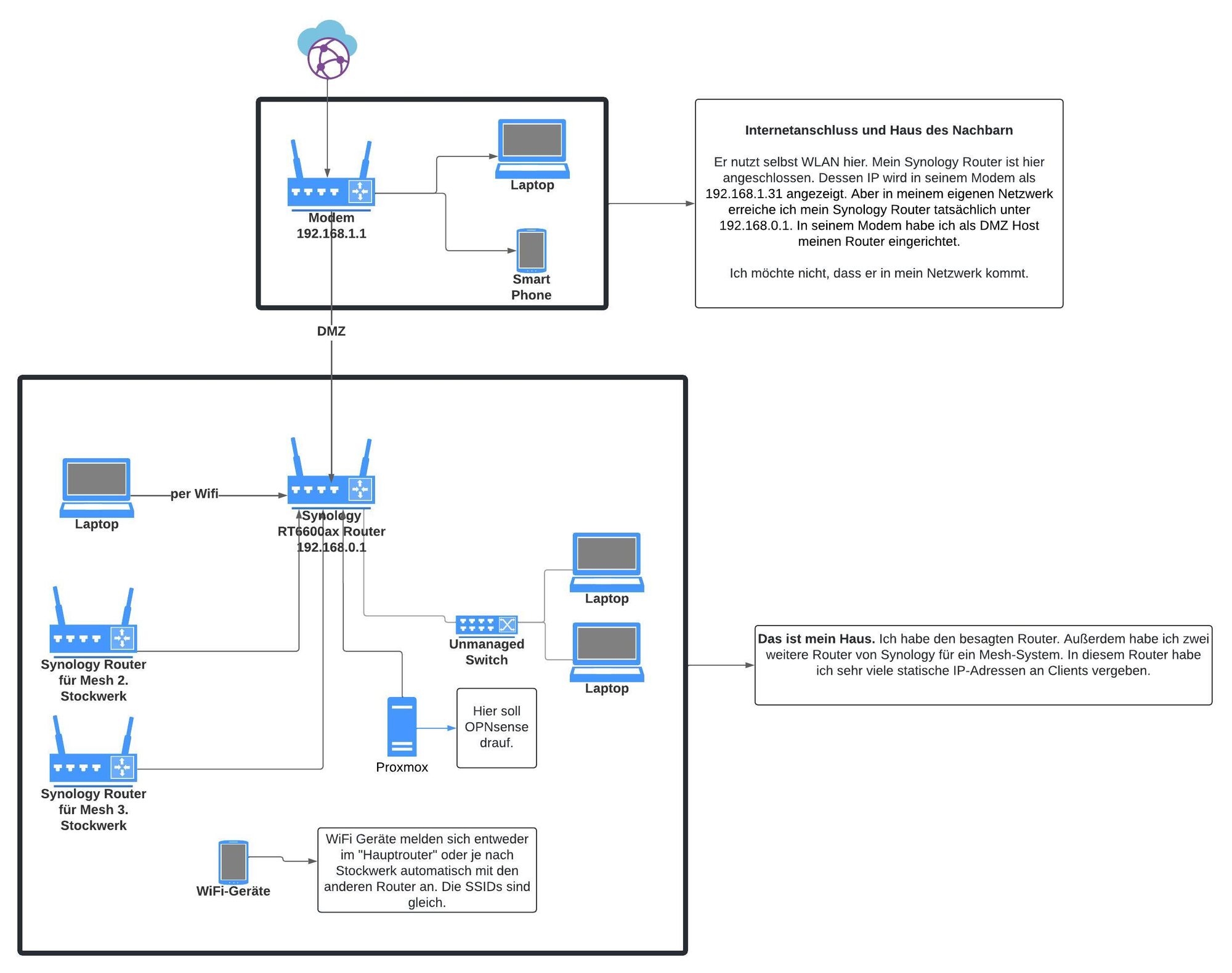

Zuallererst hier mein "Netzwerkdiagramm", was Euch meine Situation hoffentlich besser veranschaulicht.

Ich erkläre Euch zuerst meine Ist-Situation. Zuerst möchte ich sagen, dass der Beitrag lange werden kann und Ihr Euch am besten von Anfang an vor Augen haltet, dass ich am Ende ein sicheres Netzwerk und ein funktionierendes OPNsense haben möchte.

Ist-Situation:

Ich bin ausgewandert und wohne in einem Haus, in dem es kein Glasfaser gibt.

Mein Nachbar hat mir angeboten, dass ich sein Internet nutzen darf; er hat schnelles Internet.

Also haben wir ein CAT6-Kabel zwischen unsere Häuser gespannt. Die Verbindung steht und alles funktioniert wunderbar. In SEINEM Modem bzw. Router (Standardgerät vom ISP) habe ich eingestellt, dass MEIN Router eine statische IP hat und als DMZ Host dient, da ich einige Ports freigebe bzw. einige Dienste auch von außerhalb erreichbar haben möchte.

1. Frage: Wie kann ich sicher sein, dass der Nachbar nicht in mein Netzwerk kommt?

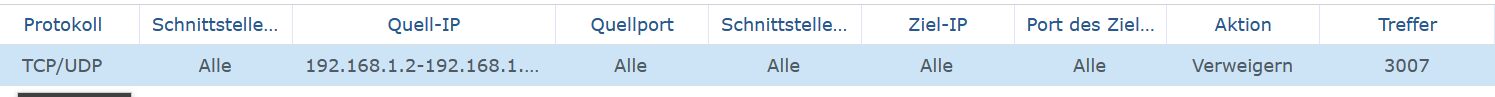

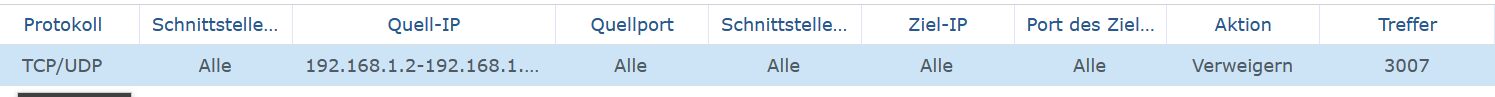

Da seine IP-Range bei 192.168.1.1 beginnt, habe ich in meinem Router in der Firewall folgende Einstellung getroffen:

Reicht das aus? Wenn ich mich mit meinem Smartphone in SEINEM Wifi anmelde und die App Fing nutze, sehe ich in dieser App nur seine Geräte, aber nicht meine. Also ging ich davon aus, dass das ausreicht. Es könnte höchstens sein, dass er irgendwann in seinem Modem den IP-Adressbereich von 192.168.1.0 zu 192.168.5.0 wechselt, schon greift meine Firewall-Regel nicht mehr oder?

---

Mein Haus hat vier Stockwerke, wovon ich zwei beruflich nutze und Kund:innen auch mein isoliertes Gäste-WLAN nutzen können. Außerdem habe ich WG-Mitbewohner, die ebenfalls nur das Gäste-WLAN nutzen; es sei denn, sie würden ein CAT-Kabel direkt in eines der Router stecken und schon wären sie in meinem sensiblen Netzwerk drin.

Das WLAN hat aber im nächsten Stockwerk gar keinen Empfang, also habe ich zwei weitere Router gekauft, die mit meinem Synology RT6600ax verbunden sind. Wenn ich von Stockwerk zu Stockwerk gehe, habe ich einen automatischen Switch zwischen den Routern, um überall Empfang zu haben. Außerdem habe ich in meinem Router fast allen Clients statische IP-Adressen vergeben, da ich sehr viele IoT-Geräte wie ESP32, Kameras und andere Sensoren habe.

2. Frage: Wie kann ich einfach und schnell sichergehen, dass nicht irgendjemand einfach ein LAN-Kabel in eines der Router steckt und somit auf meine Dienste zugreift?

Manche meiner Dienste sind direkt über eine lokale IP ohne Passwortschutz erreichbar (z.B. Frigate zur Videoüberwachung). Ich weiß nicht, ob da Basic Auth ausreicht. Mir wäre es lieber, könnte ich die Ports der anderen Mesh-Router deaktivieren oder nur bestimmte MAC-Adressen für LAN erlauben, habe dazu aber keine Einstellung gefunden.

---

3. Thema: OPNsense auf Proxmox

Da ich nun auch Mitbewohner und Kund:innen im Haus habe, würde ich gerne eine "fortschrittlichere" Firewall mit Überwachnungs- bzw. Kontrollmöglichkeiten nutzen, da ich ja quasi die "Störerhaftung" habe. Mein Router ist schon sehr fortgeschritten, aber ich möchte doch gerne einige Dienste blocken und gar Warnungen bei verdächtigem Verhalten erhalten, da es hierzulande kulturell völlig normal ist, Raubkobien zu nutzen, was ich unterbinden möchte. Deswegen habe ich ein wenig recherchiert und möchte OPNsense nutzen.

In meinem Netzwerk habe ich auch ein Mini-Server, auf dem Proxmox installiert ist. Ich möchte OPNsense auf diesem Proxmox-Server laufen lassen (sofern Ihr nicht widersprecht). Ansonsten hätte ich noch einen ungenutzten Mini-Server und diverse Raspberry Pis hier rumliegen.

Hierzu habe ich mehrere Fragen:

Ich bin gespannt auf Eure Antworten, infolgedessen werden sich sicherlich noch Rückfragen meinerseits ergeben.

Vielen Dank.

ich bin neu hier, habt bitte Nachsicht.

Zuallererst hier mein "Netzwerkdiagramm", was Euch meine Situation hoffentlich besser veranschaulicht.

Ich erkläre Euch zuerst meine Ist-Situation. Zuerst möchte ich sagen, dass der Beitrag lange werden kann und Ihr Euch am besten von Anfang an vor Augen haltet, dass ich am Ende ein sicheres Netzwerk und ein funktionierendes OPNsense haben möchte.

Ist-Situation:

Ich bin ausgewandert und wohne in einem Haus, in dem es kein Glasfaser gibt.

Mein Nachbar hat mir angeboten, dass ich sein Internet nutzen darf; er hat schnelles Internet.

Also haben wir ein CAT6-Kabel zwischen unsere Häuser gespannt. Die Verbindung steht und alles funktioniert wunderbar. In SEINEM Modem bzw. Router (Standardgerät vom ISP) habe ich eingestellt, dass MEIN Router eine statische IP hat und als DMZ Host dient, da ich einige Ports freigebe bzw. einige Dienste auch von außerhalb erreichbar haben möchte.

1. Frage: Wie kann ich sicher sein, dass der Nachbar nicht in mein Netzwerk kommt?

Da seine IP-Range bei 192.168.1.1 beginnt, habe ich in meinem Router in der Firewall folgende Einstellung getroffen:

Reicht das aus? Wenn ich mich mit meinem Smartphone in SEINEM Wifi anmelde und die App Fing nutze, sehe ich in dieser App nur seine Geräte, aber nicht meine. Also ging ich davon aus, dass das ausreicht. Es könnte höchstens sein, dass er irgendwann in seinem Modem den IP-Adressbereich von 192.168.1.0 zu 192.168.5.0 wechselt, schon greift meine Firewall-Regel nicht mehr oder?

---

Mein Haus hat vier Stockwerke, wovon ich zwei beruflich nutze und Kund:innen auch mein isoliertes Gäste-WLAN nutzen können. Außerdem habe ich WG-Mitbewohner, die ebenfalls nur das Gäste-WLAN nutzen; es sei denn, sie würden ein CAT-Kabel direkt in eines der Router stecken und schon wären sie in meinem sensiblen Netzwerk drin.

Das WLAN hat aber im nächsten Stockwerk gar keinen Empfang, also habe ich zwei weitere Router gekauft, die mit meinem Synology RT6600ax verbunden sind. Wenn ich von Stockwerk zu Stockwerk gehe, habe ich einen automatischen Switch zwischen den Routern, um überall Empfang zu haben. Außerdem habe ich in meinem Router fast allen Clients statische IP-Adressen vergeben, da ich sehr viele IoT-Geräte wie ESP32, Kameras und andere Sensoren habe.

2. Frage: Wie kann ich einfach und schnell sichergehen, dass nicht irgendjemand einfach ein LAN-Kabel in eines der Router steckt und somit auf meine Dienste zugreift?

Manche meiner Dienste sind direkt über eine lokale IP ohne Passwortschutz erreichbar (z.B. Frigate zur Videoüberwachung). Ich weiß nicht, ob da Basic Auth ausreicht. Mir wäre es lieber, könnte ich die Ports der anderen Mesh-Router deaktivieren oder nur bestimmte MAC-Adressen für LAN erlauben, habe dazu aber keine Einstellung gefunden.

---

3. Thema: OPNsense auf Proxmox

Da ich nun auch Mitbewohner und Kund:innen im Haus habe, würde ich gerne eine "fortschrittlichere" Firewall mit Überwachnungs- bzw. Kontrollmöglichkeiten nutzen, da ich ja quasi die "Störerhaftung" habe. Mein Router ist schon sehr fortgeschritten, aber ich möchte doch gerne einige Dienste blocken und gar Warnungen bei verdächtigem Verhalten erhalten, da es hierzulande kulturell völlig normal ist, Raubkobien zu nutzen, was ich unterbinden möchte. Deswegen habe ich ein wenig recherchiert und möchte OPNsense nutzen.

In meinem Netzwerk habe ich auch ein Mini-Server, auf dem Proxmox installiert ist. Ich möchte OPNsense auf diesem Proxmox-Server laufen lassen (sofern Ihr nicht widersprecht). Ansonsten hätte ich noch einen ungenutzten Mini-Server und diverse Raspberry Pis hier rumliegen.

Hierzu habe ich mehrere Fragen:

- Was passiert mit meinem Router und den mühevoll vergebenen statischen IP-Adressen an die Clients, wenn ich OPNSense nutze? Bleibt alles unberührt?

- Wie schaltet sich OPNsense in meinem Netzwerk quasi ein, wenn sich doch alle physikalisch mit meinem Router verbinden und nicht direkt mit OPNsense?

- Wie muss ich mir das physikalisch vorstellen, wie sich zum Beispiel ein Smartphone mit meinem Netzwerk verbindet? Kann sich dieser wie gehabt mit meinem Router und den bereits bekannten WiFi-SSIDs verbinden oder muss ich mein Netzwerk komplett überdenken, um von OPNsense zu profitieren?

- Mein Proxmox hat die IP 192.168.0.99. Ich habe testweise OPNsense mal darauf installiert und ich sehe dann im Installationsfenster, ich solle mich über 192.168.1.1 bei OPNsense anmelden. Aber diese IP ist ja bereits vom Router des Nachbarn (Gateway) belegt. Muss ich hier irgendwie einstellen, dass OPNsense seinen ganz eigenen Adressbereich (z.B. 192.168.6.0) bekommt oder kann ich ihm eine IP-Adresse aus meinem bereits vorhandenen Adressbereich 192.168.0.0 geben?

Ich bin gespannt auf Eure Antworten, infolgedessen werden sich sicherlich noch Rückfragen meinerseits ergeben.

Vielen Dank.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 668498

Url: https://administrator.de/forum/heimnetzwerk-absichern-mehrere-netzwerke-und-opnsense-auf-proxmox-668498.html

Ausgedruckt am: 02.08.2025 um 07:08 Uhr

7 Kommentare

Neuester Kommentar

Mein Haus hat vier Stockwerke, wovon ich zwei beruflich nutze und Kund:innen auch mein isoliertes Gäste-WLAN nutzen können. Außerdem habe ich WG-Mitbewohner, die ebenfalls nur das Gäste-WLAN nutzen; es sei denn, sie würden ein CAT-Kabel direkt in eines der Router stecken und schon wären sie in meinem sensiblen Netzwerk drin.

Passt jetzt nicht direkt auf die Frage, eher zur Situation...

Besorg dir einen eigenen Anschluss.

Moin,

die erste Rückfrage wäre schon - WAS willst du? "Sicher machen"? Das ist ähnlich als wenn ich sage ich will schnelles Internet, solang ich nicht sage was ich für "schnell" halte oder was ich damit machen will ist eine ernsthafte Antwort fast nicht möglich.

Aber:

1) Du hast nen Cat6 Kabel zwischen 2 Gebäude gespannt? Dann würde ich damit mal anfangen - meines Wissens ist das so nämlich nicht zugelassen (da gibts hier Leute die sich besser auskennen, aber soweit ich weiss ist ein einfaches Kabel zwischen 2 Geräten in 2 unterschiedlichen Häusern/Stromkreisen/whatever so nicht erlaubt)

2) Dir muss bereits klar sein das dein Nachbar erstmal somit prinzipiell alles sehen kann. D.h. du kannst dir nen Fort-Knox aufbauen, wenn dein Nachbar will klemmt der nen einfachen Hub/Switch an und spiegelt einfach allen Traffic den du hast. Sofern du also nicht "ausserhalb" nen VPN hast (und nich sowas wie NordVPN, sondern nen richtigen Endpunkt) ist da schon eine Schwachstelle an der du so nicht viel ändern kannst.

3) Was du siehst wenn du in seinem Netz bist ist max. dein Router -> das ist aber auch ohne deine Einstellung der Fall und nennt sich "NAT" was dein Router mit ziemlicher Sicherheit einfach automatisch aktiv hat. Damit verbirgt dein Router alle "internen" Adressen hinter seiner externen. Ohne das wäre es bei IPv4 auch nicht möglich für dich ins Internet zu kommen da IPs mit 192.168.x.y im Internet vom ersten Router verworfen werden würden (und noch einige andere Ranges). Und genauso wie euer Provider nicht einfach so ins Heimnetzwerk gucken kann kann dein Nachbar bei aktivem NAT auch nicht in deines gucken.

4) Wie kannst du sicherstellen das nicht einfach jemand was in deinen Router steckt? Es gibt natürlich dafür div. Lösungen -> die aber idR. alle mehr Wissen erfordern und/oder eben auch recht einfach zu umgehen sind. Einfachste Lösung wäre daher vermutlich einfach nen kleinen Datenschrank (19" oder was auch immer) der abschließbar ist. Problem erledigt - ohne Schlüssel kommt man eben nicht ran. Ob das SINN macht wäre eine andere Frage denn wenn ich mir das bei dir so durchlese würde ich erwarten das ich mit überschaubarem Aufwand auch an die WLAN-Daten komme und den realen Datenport nicht wirklich nutzen muss.

5) Dienste die ohne Passwort erreichbar sind kannst du zwar versuchen irgendwie abzusichern - das ist ein wenig so als wenn du an deine Haustür 5 Schlösser, 7 Ketten und 3 Alarmanlagen legst. Sieht gut aus aber wenn du die Tür einfach offen stehen lässt ist es ziemlich nutzlos. Wenn irgendein Endgerät wirklich KEIN passwort erlaubt (wäre mir seid min. 10 Jahren nicht begegnet!) gehört dieses Gerät an einen wirklich sicheren Platz. Örtliche Entsorgungsbetriebe können dir die nächste Recycling-Station für Elektroschrott sicher mitteilen. Wenn es dann sogar eine Video-Überwachung ist die kein Passwort erlaubt -> dann wäre es Zeit die SOFORT abzureissen. Hier würde ich nämlich einfach mal überlegen wieviele dieser Systeme die Daten einfach mal ins Internet blasen und jedem potentiellen Einbrecher somit online erzählen wann keiner im Haus ist ... Ein "Schutz" via MAC macht nur begrenzt Sinn -> diese kann man recht einfach fälschen wenn man will, funktioniert nur im selben Subnet UND du schaffst dir eigene Probleme weil div. Endgeräte auf "privacy mac" setzen und diese durchaus selbst ändern können (und dürfen) um eben Tracking innerhalb eines Netzwerkes zu erschweren.

6) Du möchtest über ne Firewall "raubkopien" verhindern? DAS wird jetzt spannend - wenn du das geschafft hast sag mal wie. Mir wäre nämlich KEINE Firewall bekannt die überprüft ob ich eine Lizenz für meine Software habe oder nicht (das wäre auch nicht die Aufgabe der Firewall). Oder redest du vom Streaming usw.? Hier kannst du zwar einiges filtern ABER auch das hat nur einen begrenzten Nutzen da überraschenderweise die meisten Portale das auch schon kennen. So kannst du zB. recht einfach P2P-Programme blocken (die meisten Firewalls mit GUI haben dafür mittlerweile schon vordefinierte Listen), wenn die Person dann aber nen VPN nutzt bist du wieder raus (wobei der Traffic dann auch vom VPN Endpunkt kommt, nicht von dir). Und VPN blocken wenn du Kunden hast ist eher blöd - zumindest wenn die auch mal nen Laptop dabei haben... Mir ist allerdings auch kein Land bekannt was bei Copyright eher wenig interesse hat UND dann aber sowas wie Störerhaftung kennt (ich kenne durchaus Länder in denen es eben normal ist das Software und Filme ausm Internet kommen... aber da interessiert es auch keinen....)

7) Wie du das mit deinen IPs machst ist völlig egal - wobei ich heute keinen Grund sehe in kleinen Netzwerken noch auf statische IPs zu setzen (wenn überhaupt via statischen DHCP-Einträgen). Aber generell würdest du einfach entweder deine OpenSense als router einrichten (mit einem kabel zu deiner fritte u. einem zu deinem Nachbarn) oder du könntest die auch ins selbe Netz packen und als Gateway konfigurieren (mit dem nachteil das die einfach umgangen werden kann). Da gibt es div. Design-Entscheidungen die man machen kann...

Generell muss ich sagen - wenn ich mir das so durchlese habe ich das Gefühl deine Idee ist "ich packe da jetzt ne OpenSense rein weil ich gelesen habe das es dann sicher ist". Dir muss einfach klar sein - dem ist bei weitem nicht so. Allein bei den grundlegendem Design wäre es bei mir das erste das ich es über eine vernünftige Hardware (je nach Budget zwischen UniFi/Ubiquiti, Cisco oder einen der anderen hier üblicherweise erwähnten Hersteller) auftrennen würde -> so das du eine entsprechende Netzwerkseitige Trennung via VLANs hast (Kunden, Mitbewohner, Arbeit, Privat und ggf. noch CCTV/Video, IoT,...). JEDES dieser Netzwerke kann (und wird in der Realität) nämlich ganz andere Regeln haben -> so hat CCTV/Video idR. nix im Internet verloren und höchstens wenn nötig Zugriff auf nen Aktivierungs-Server sofern der benötigt wird.... IoT ist ebenfalls eher wenig am Internet es sei denn man hat hier irgendeine Cloud-Verwaltung... Mitbewohner und Geräte ausm Privat-Netz/Kunden-Netz müssen idR. nicht auf Firmen-Fileserver/Storages zugreifen,.... Und DAS wäre erst der Anfang, danach würde ich überlegen was genau geschützt werden muss und wogegen ich es schützen will... Und was ich ggf. als erstes entfernen würde wäre das Kabel zum Nachbarn und im Zweifel über nen Medienkonverter das auf ne Glasfaser-Leitung legen um hier irgendwelche Probleme mit Potential usw. zu umgehen....

die erste Rückfrage wäre schon - WAS willst du? "Sicher machen"? Das ist ähnlich als wenn ich sage ich will schnelles Internet, solang ich nicht sage was ich für "schnell" halte oder was ich damit machen will ist eine ernsthafte Antwort fast nicht möglich.

Aber:

1) Du hast nen Cat6 Kabel zwischen 2 Gebäude gespannt? Dann würde ich damit mal anfangen - meines Wissens ist das so nämlich nicht zugelassen (da gibts hier Leute die sich besser auskennen, aber soweit ich weiss ist ein einfaches Kabel zwischen 2 Geräten in 2 unterschiedlichen Häusern/Stromkreisen/whatever so nicht erlaubt)

2) Dir muss bereits klar sein das dein Nachbar erstmal somit prinzipiell alles sehen kann. D.h. du kannst dir nen Fort-Knox aufbauen, wenn dein Nachbar will klemmt der nen einfachen Hub/Switch an und spiegelt einfach allen Traffic den du hast. Sofern du also nicht "ausserhalb" nen VPN hast (und nich sowas wie NordVPN, sondern nen richtigen Endpunkt) ist da schon eine Schwachstelle an der du so nicht viel ändern kannst.

3) Was du siehst wenn du in seinem Netz bist ist max. dein Router -> das ist aber auch ohne deine Einstellung der Fall und nennt sich "NAT" was dein Router mit ziemlicher Sicherheit einfach automatisch aktiv hat. Damit verbirgt dein Router alle "internen" Adressen hinter seiner externen. Ohne das wäre es bei IPv4 auch nicht möglich für dich ins Internet zu kommen da IPs mit 192.168.x.y im Internet vom ersten Router verworfen werden würden (und noch einige andere Ranges). Und genauso wie euer Provider nicht einfach so ins Heimnetzwerk gucken kann kann dein Nachbar bei aktivem NAT auch nicht in deines gucken.

4) Wie kannst du sicherstellen das nicht einfach jemand was in deinen Router steckt? Es gibt natürlich dafür div. Lösungen -> die aber idR. alle mehr Wissen erfordern und/oder eben auch recht einfach zu umgehen sind. Einfachste Lösung wäre daher vermutlich einfach nen kleinen Datenschrank (19" oder was auch immer) der abschließbar ist. Problem erledigt - ohne Schlüssel kommt man eben nicht ran. Ob das SINN macht wäre eine andere Frage denn wenn ich mir das bei dir so durchlese würde ich erwarten das ich mit überschaubarem Aufwand auch an die WLAN-Daten komme und den realen Datenport nicht wirklich nutzen muss.

5) Dienste die ohne Passwort erreichbar sind kannst du zwar versuchen irgendwie abzusichern - das ist ein wenig so als wenn du an deine Haustür 5 Schlösser, 7 Ketten und 3 Alarmanlagen legst. Sieht gut aus aber wenn du die Tür einfach offen stehen lässt ist es ziemlich nutzlos. Wenn irgendein Endgerät wirklich KEIN passwort erlaubt (wäre mir seid min. 10 Jahren nicht begegnet!) gehört dieses Gerät an einen wirklich sicheren Platz. Örtliche Entsorgungsbetriebe können dir die nächste Recycling-Station für Elektroschrott sicher mitteilen. Wenn es dann sogar eine Video-Überwachung ist die kein Passwort erlaubt -> dann wäre es Zeit die SOFORT abzureissen. Hier würde ich nämlich einfach mal überlegen wieviele dieser Systeme die Daten einfach mal ins Internet blasen und jedem potentiellen Einbrecher somit online erzählen wann keiner im Haus ist ... Ein "Schutz" via MAC macht nur begrenzt Sinn -> diese kann man recht einfach fälschen wenn man will, funktioniert nur im selben Subnet UND du schaffst dir eigene Probleme weil div. Endgeräte auf "privacy mac" setzen und diese durchaus selbst ändern können (und dürfen) um eben Tracking innerhalb eines Netzwerkes zu erschweren.

6) Du möchtest über ne Firewall "raubkopien" verhindern? DAS wird jetzt spannend - wenn du das geschafft hast sag mal wie. Mir wäre nämlich KEINE Firewall bekannt die überprüft ob ich eine Lizenz für meine Software habe oder nicht (das wäre auch nicht die Aufgabe der Firewall). Oder redest du vom Streaming usw.? Hier kannst du zwar einiges filtern ABER auch das hat nur einen begrenzten Nutzen da überraschenderweise die meisten Portale das auch schon kennen. So kannst du zB. recht einfach P2P-Programme blocken (die meisten Firewalls mit GUI haben dafür mittlerweile schon vordefinierte Listen), wenn die Person dann aber nen VPN nutzt bist du wieder raus (wobei der Traffic dann auch vom VPN Endpunkt kommt, nicht von dir). Und VPN blocken wenn du Kunden hast ist eher blöd - zumindest wenn die auch mal nen Laptop dabei haben... Mir ist allerdings auch kein Land bekannt was bei Copyright eher wenig interesse hat UND dann aber sowas wie Störerhaftung kennt (ich kenne durchaus Länder in denen es eben normal ist das Software und Filme ausm Internet kommen... aber da interessiert es auch keinen....)

7) Wie du das mit deinen IPs machst ist völlig egal - wobei ich heute keinen Grund sehe in kleinen Netzwerken noch auf statische IPs zu setzen (wenn überhaupt via statischen DHCP-Einträgen). Aber generell würdest du einfach entweder deine OpenSense als router einrichten (mit einem kabel zu deiner fritte u. einem zu deinem Nachbarn) oder du könntest die auch ins selbe Netz packen und als Gateway konfigurieren (mit dem nachteil das die einfach umgangen werden kann). Da gibt es div. Design-Entscheidungen die man machen kann...

Generell muss ich sagen - wenn ich mir das so durchlese habe ich das Gefühl deine Idee ist "ich packe da jetzt ne OpenSense rein weil ich gelesen habe das es dann sicher ist". Dir muss einfach klar sein - dem ist bei weitem nicht so. Allein bei den grundlegendem Design wäre es bei mir das erste das ich es über eine vernünftige Hardware (je nach Budget zwischen UniFi/Ubiquiti, Cisco oder einen der anderen hier üblicherweise erwähnten Hersteller) auftrennen würde -> so das du eine entsprechende Netzwerkseitige Trennung via VLANs hast (Kunden, Mitbewohner, Arbeit, Privat und ggf. noch CCTV/Video, IoT,...). JEDES dieser Netzwerke kann (und wird in der Realität) nämlich ganz andere Regeln haben -> so hat CCTV/Video idR. nix im Internet verloren und höchstens wenn nötig Zugriff auf nen Aktivierungs-Server sofern der benötigt wird.... IoT ist ebenfalls eher wenig am Internet es sei denn man hat hier irgendeine Cloud-Verwaltung... Mitbewohner und Geräte ausm Privat-Netz/Kunden-Netz müssen idR. nicht auf Firmen-Fileserver/Storages zugreifen,.... Und DAS wäre erst der Anfang, danach würde ich überlegen was genau geschützt werden muss und wogegen ich es schützen will... Und was ich ggf. als erstes entfernen würde wäre das Kabel zum Nachbarn und im Zweifel über nen Medienkonverter das auf ne Glasfaser-Leitung legen um hier irgendwelche Probleme mit Potential usw. zu umgehen....

Hallo und willkommen im Forum,

Oder meintest du eher Vorsicht?

cisco.com/en/US/docs/switches/lan/catalyst3850/software/release/ ...

Gruss,

Peter

Oder meintest du eher Vorsicht?

und wohne in einem Haus, in dem es kein Glasfaser gibt.

Aber Fenster haben Glas? Mein Nachbar hat mir angeboten, dass ich sein Internet nutzen darf; er hat schnelles Internet.

Wenn der ISP dem auch zustimmt, sonst kann es ecklig werden.Also haben wir ein CAT6-Kabel zwischen unsere Häuser gespannt.

Und beide Häuser haben die selber Erdung etc.? Sonst kann es bei Defekten ziemlich heiß werden. Also vom Fachmann/Fachfrau den Potentialausgleich prüfen lassenda ich einige Ports freigebe bzw. einige Dienste auch von außerhalb erreichbar haben möchte.

Solange dein Nachbar nicht diese Ports selbst benötigt...1. Frage: Wie kann ich sicher sein, dass der Nachbar nicht in mein Netzwerk kommt?

FirewallReicht das aus? Wenn ich mich mit meinem Smartphone in SEINEM Wifi anmelde und die App Fing nutze, sehe ich in dieser App nur seine Geräte, aber nicht meine. Also ging ich davon aus, dass das ausreicht.

Mittels eines Kabelhais nachschauen was in deinem (euren) Netzwerk so passiert.Es könnte höchstens sein, dass er irgendwann in seinem Modem den IP-Adressbereich von 192.168.1.0 zu 192.168.5.0 wechselt, schon greift meine Firewall-Regel nicht mehr oder?

Nicht nur das, deine Kommunikation wird ganz unterbundenMein Haus hat vier Stockwerke, wovon ich zwei beruflich nutze und Kund:innen auch mein isoliertes Gäste-WLAN nutzen können. Außerdem habe ich WG-Mitbewohner, die ebenfalls nur das Gäste-WLAN nutzen; es sei denn, sie würden ein CAT-Kabel direkt in eines der Router stecken und schon wären sie in meinem sensiblen Netzwerk drin.

Sagtest du nicht du würdest bei dir eine OPNSense betreiben? Dann richtig Konfigurieren.Das WLAN hat aber im nächsten Stockwerk gar keinen Empfang, also habe ich zwei weitere Router gekauft,

Falsche Teile, die willst Access Points und keine Router haben. Und nun ist es Zeit sich Funk und dessen Ausbreiten und Antennen zu beschäftigen oder du änderst die Physik in diesem Universum.2. Frage: Wie kann ich einfach und schnell sichergehen, dass nicht irgendjemand einfach ein LAN-Kabel in eines der Router steckt und somit auf meine Dienste zugreift?

Kabel nicht am Switch bzw. Router angesteckt lassen, Firewall verwenden, Port Isolation und noch einiges mehr. en.wikipedia.org/wiki/Private_VLANcisco.com/en/US/docs/switches/lan/catalyst3850/software/release/ ...

* Was passiert mit meinem Router und den mühevoll vergebenen statischen IP-Adressen an die Clients, wenn ich OPNSense nutze? Bleibt alles unberührt?

Ja.* Wie schaltet sich OPNsense in meinem Netzwerk quasi ein, wenn sich doch alle physikalisch mit meinem Router verbinden und nicht direkt mit OPNsense?

Richtig Konfigurieren* Mein Proxmox hat die IP 192.168.0.99.

Sehr Kluge Wahl für dein Netz Ich habe testweise OPNsense mal darauf installiert und ich sehe dann im Installationsfenster, ich solle mich über 192.168.1.1 bei OPNsense anmelden. Aber diese IP ist ja bereits vom Router des Nachbarn (Gateway) belegt. Muss ich hier irgendwie einstellen, dass OPNsense seinen ganz eigenen Adressbereich (z.B. 192.168.6.0) bekommt oder kann ich ihm eine IP-Adresse aus meinem bereits vorhandenen Adressbereich 192.168.0.0 geben?

Grundlagen zu Routing kennst du?Gruss,

Peter

Moin.

* Wie schaltet sich OPNsense in meinem Netzwerk quasi ein, wenn sich doch alle physikalisch mit meinem Router verbinden und nicht direkt mit OPNsense?

Schau mal hier: forum.opnsense.org/index.php?topic=39556.0- 1. Das "Modem" des Nachbarn ist sehr wahrscheinlich kein Modem sondern ein vollständiger NAR Router, richtig? Du arbeitest also in eine klassischen Router Kaskade mit doppeltem NAT und doppeltem Firewalling wie sie u. a. auch HIER beschrieben ist?!

- Ist dem so wäre deine inbound Regel so oder so sinnlos weil der Nachbar das NAT Gateway bei dir nicht überwinden kann. Es sei denn du arbeitest an deinem Router ohne NAT!

- Deine dortige Regel ist oben unübersichtlich, da man die vollständige Range im Screenshot nicht sehen kann. Bei der .2 anzufangen ist ein Fehler denn damit ist die .1 ungeschützt. Sinnvoll gibt man hier ein Netzwerk ala 192.168.1.0/24 an statt einen Range sofern der Nachbar mit einem /24er Prefix arbeitet.

- 2. Idealerweise löst man das alles mit Dot1x oder MAB Netzwerk Security. Ein Forentutorial mit weiterführenden Links erklärt dir alle Details dazu um das einfach und komfortabel für LAN und WLAN Zugang zu regeln.

- 3. Zu Proxmox und Firewall findest du HIER alle Details. Auch hier segmentiert man dann idealerweise IoT, Gäste, Privatnetz usw. sinnvoll mit VLANs. Gästenetz natürlich mit einem Gäste Captive Portal und Einmalpasswörtern. Auch dazu erklärt ein separates Tutorial mit weiterführenden Links alle Details.

- Statische IP Adressierung bleibt natürlich unberührt bei einer Firewallnutzung sofern du die IP Adressierung beibehälst.

- Die OPNsense ersetzt natürlich sinnvollerweise deinen jetzt verwendeten Billo Plasterouter zum Nachbarn, damit stellt sich die Frage der Installation gar nicht erst! Auch die üble Frickelei mit dem du dein WLAN mit "Routern erweiterst" ist laienhafte Bastelei. Sowas macht man immer mit dedizierten, MSSID fähigen Accesspoints aber niemals mit "Routern" die man zu APs degradiert wie u.a. hier. Das ist WLANtechnisch immer ein NoGo und Bastelei die es eher schlimmer macht.

- Dein Smartphone verbindet sich ganz einfach mit einem der MSSIDs einer deiner Accesspoints im Hause und wird dann dynamisch geroamed im WLAN wenn es sich bewegt. Eben wie in einem klassischen strukturierten WLAN mit mehreren APs. Hier findest du ein Praxisbeispiel zu so einem simplen Setup. (Tips zum korrekten Aufsetzen eines strukturierten WLANs auch hier)

- Wie man Proxmox sinnvoll in ein segmentiertes Netzwerk mit VLANs integriert erklärt dir auch wieder ein Tutorial.

- Zum Schluss: Bitte wenn schon, dann auch intelligent gendern mit korrekter Rechtschreibung!!

Wenn es das denn nun war bitte deinen Thread dann auch als erledigt markieren!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?