Hilfe bei pfSense-Konfiguration für erweitertes Heimnetzwerk

Hallo Leute,

ich bin ein absoluter Anfänger im Bereich PFSense und stehe vor einigen Herausforderungen. Vor zwei Jahren habe ich es geschafft, PFSense so einzurichten, dass alles reibungslos lief. Seit dem Austausch meiner defekten Fritz!Box durch ein neues Modell treten jedoch ständig Probleme auf. Meine Anforderungen an das System sind gewachsen, insbesondere im Zusammenhang mit der Einrichtung eines IoT-Systems. Aktuell verschwinden anscheinend ständig Routen auf der PFSense.

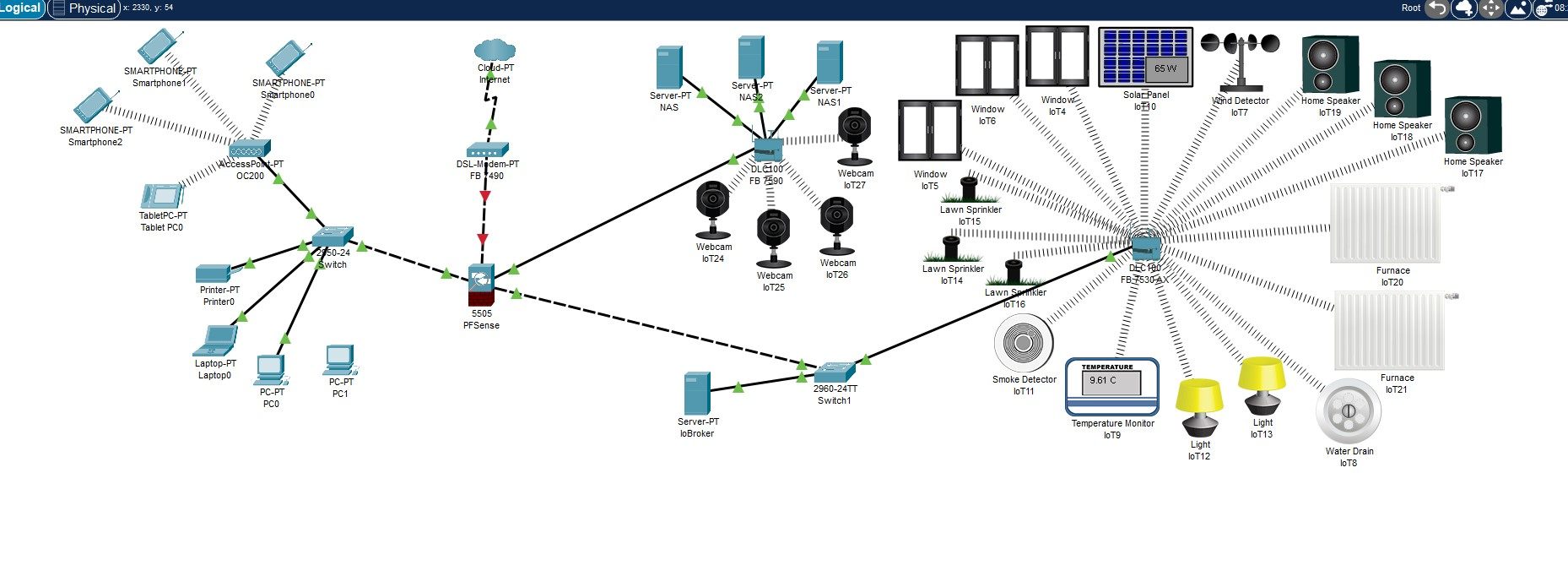

Meine aktuelle Konfiguration ist wie folgt:

Fritz!Box 7530 AX als Router mit WLAN.

Securepoint RC100 ohne WLAN mit PFSense.

48-Port-Switch ohne Management.

2 x 8-Port TP-Link Switch mit Smart Management.

Einige 4-Port-Switches.

TP-Link Omada OC200 mit 3 APs.

Die Fritz!Box hat die IP 192.168.10.1. Die PFSense hat die IP 192.168.10.254. Das WAN ist im 192.168.10.xxx Netz. Der LAN 1, an dem der 48-Port-Switch hängt, hat das 192.168.1.1/24 Netzwerk.

Mein Hauptproblem besteht darin, dass mein IoBroker-Server unter 192.168.10.100 nach drei Wochen plötzlich nicht mehr erreichbar war, obwohl seine IP-Adresse 192.168.1.124 ist. Ein Ping an 192.168.10.100 zeigt, dass er empfängt, aber nicht antwortet.

Mein Haupt-PC ist so eingerichtet, dass er auf alle Netzwerke zugreifen kann. Wenn ich von meinem Haupt-PC die 192.168.1.124 anpinge, funktioniert das. Es scheint, als hätte sich die Route in der PFSense geändert. Leider habe ich wenn dann nur selten etwas an den Securepoint Firewalls geändert, und sie sind intuitiver als PFSense-Geräte.

Mein Ziel ist es, dass sich alle Mobilgeräte über die Omada-APs verbinden können (das funktioniert). Die IoT-Geräte mit WLAN sollen sich zunächst über die Fritz!Box verbinden und später über eine 7590, die ich besitze. Die 7590 möchte ich so konfigurieren das sie an LAN2 kommt, dieses ist dann nur für die IoT-Geräte und Alexa erreichbar. LAN 3 soll später als DMZ für meine NAS-Geräte und Kameras dienen.

Kurz gesagt: Mein Haupt-PC/Handy darf auf alles im WLAN zugreifen. Die Familie darf ins Internet und auf TV-Geräte streamen, die in LAN1 sind. Das IoT-Netzwerk darf nur von meinen Geräten (PC/Mobilgeräte) erreicht werden, soll aber einen VPN-Zugang zum Internet haben für meine Mobilgeräte. Die IPs von den Alexa-Geräten dürfen nur ins Internet, um mit den IoT-Geräten zu interagieren. Das DMZ-Netzwerk soll nur von meinen Geräten im Netzwerk erreichbar sein, jedoch nicht über das Internet, außer einem VPN zu meinem Laptop. Kameras in der DMZ dürfen nur mit dem IoT-Netzwerk kommunizieren.

Ich habe auch noch zwei weitere Fritz!Boxen (7490), die ich im Repeater-Modus an der 7590 betrieben habe, bevor ich das Omada-System hatte. Eine Option wäre, eine der 7490 als reines Modem zu verwenden und die 7530 AX hinter die PFSense zu setzen, aber das ist derzeit noch zu komplex für mich.

Für Hilfe und Ratschläge wäre ich sehr dankbar!

Viele Grüße,

ich bin ein absoluter Anfänger im Bereich PFSense und stehe vor einigen Herausforderungen. Vor zwei Jahren habe ich es geschafft, PFSense so einzurichten, dass alles reibungslos lief. Seit dem Austausch meiner defekten Fritz!Box durch ein neues Modell treten jedoch ständig Probleme auf. Meine Anforderungen an das System sind gewachsen, insbesondere im Zusammenhang mit der Einrichtung eines IoT-Systems. Aktuell verschwinden anscheinend ständig Routen auf der PFSense.

Meine aktuelle Konfiguration ist wie folgt:

Fritz!Box 7530 AX als Router mit WLAN.

Securepoint RC100 ohne WLAN mit PFSense.

48-Port-Switch ohne Management.

2 x 8-Port TP-Link Switch mit Smart Management.

Einige 4-Port-Switches.

TP-Link Omada OC200 mit 3 APs.

Die Fritz!Box hat die IP 192.168.10.1. Die PFSense hat die IP 192.168.10.254. Das WAN ist im 192.168.10.xxx Netz. Der LAN 1, an dem der 48-Port-Switch hängt, hat das 192.168.1.1/24 Netzwerk.

Mein Hauptproblem besteht darin, dass mein IoBroker-Server unter 192.168.10.100 nach drei Wochen plötzlich nicht mehr erreichbar war, obwohl seine IP-Adresse 192.168.1.124 ist. Ein Ping an 192.168.10.100 zeigt, dass er empfängt, aber nicht antwortet.

Mein Haupt-PC ist so eingerichtet, dass er auf alle Netzwerke zugreifen kann. Wenn ich von meinem Haupt-PC die 192.168.1.124 anpinge, funktioniert das. Es scheint, als hätte sich die Route in der PFSense geändert. Leider habe ich wenn dann nur selten etwas an den Securepoint Firewalls geändert, und sie sind intuitiver als PFSense-Geräte.

Mein Ziel ist es, dass sich alle Mobilgeräte über die Omada-APs verbinden können (das funktioniert). Die IoT-Geräte mit WLAN sollen sich zunächst über die Fritz!Box verbinden und später über eine 7590, die ich besitze. Die 7590 möchte ich so konfigurieren das sie an LAN2 kommt, dieses ist dann nur für die IoT-Geräte und Alexa erreichbar. LAN 3 soll später als DMZ für meine NAS-Geräte und Kameras dienen.

Kurz gesagt: Mein Haupt-PC/Handy darf auf alles im WLAN zugreifen. Die Familie darf ins Internet und auf TV-Geräte streamen, die in LAN1 sind. Das IoT-Netzwerk darf nur von meinen Geräten (PC/Mobilgeräte) erreicht werden, soll aber einen VPN-Zugang zum Internet haben für meine Mobilgeräte. Die IPs von den Alexa-Geräten dürfen nur ins Internet, um mit den IoT-Geräten zu interagieren. Das DMZ-Netzwerk soll nur von meinen Geräten im Netzwerk erreichbar sein, jedoch nicht über das Internet, außer einem VPN zu meinem Laptop. Kameras in der DMZ dürfen nur mit dem IoT-Netzwerk kommunizieren.

Ich habe auch noch zwei weitere Fritz!Boxen (7490), die ich im Repeater-Modus an der 7590 betrieben habe, bevor ich das Omada-System hatte. Eine Option wäre, eine der 7490 als reines Modem zu verwenden und die 7530 AX hinter die PFSense zu setzen, aber das ist derzeit noch zu komplex für mich.

Für Hilfe und Ratschläge wäre ich sehr dankbar!

Viele Grüße,

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 31317038768

Url: https://administrator.de/forum/hilfe-bei-pfsense-konfiguration-fuer-erweitertes-heimnetzwerk-31317038768.html

Ausgedruckt am: 18.07.2025 um 03:07 Uhr

26 Kommentare

Neuester Kommentar

Nabend.

Den Satz verstehe ich nicht so ganz. Hat dein IoT Broker mehrere Netzwerkschnittstellen und steht somit in mehreren Netzwerken?

In deinem Konstrukt sind statische Routen eher nicht notwendig, wenn die PFSense der zentrale Router ist.

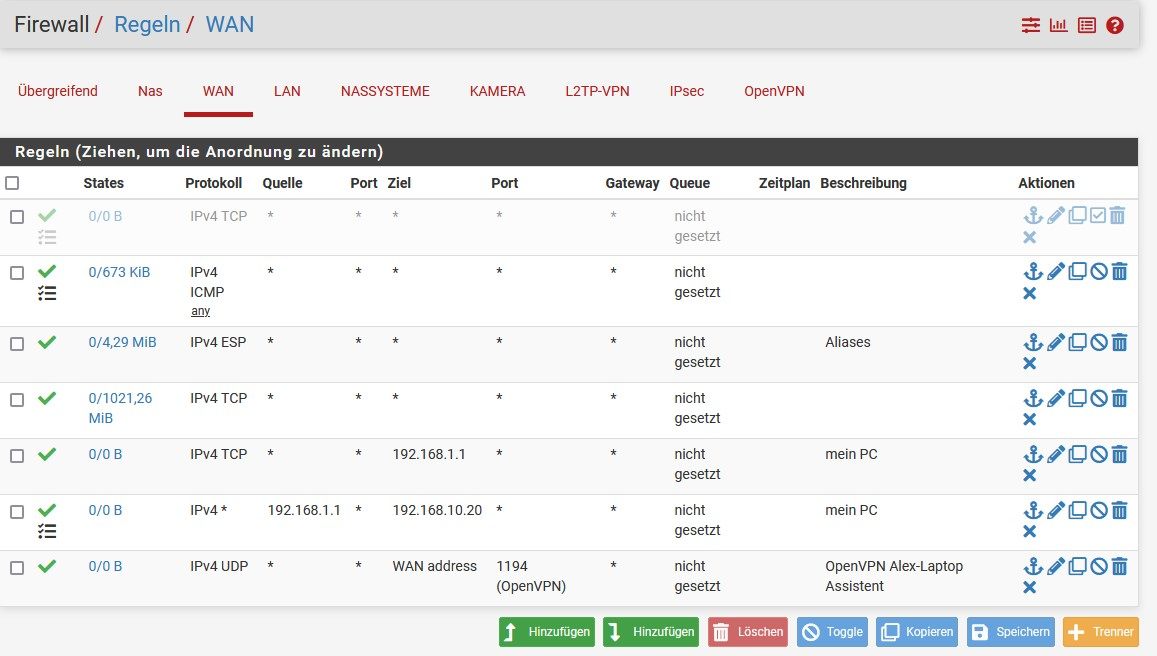

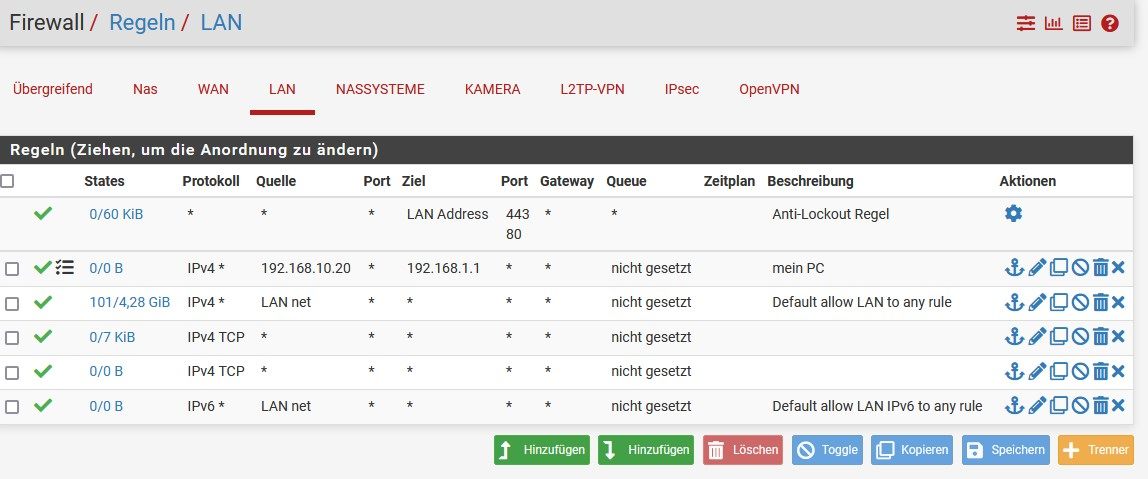

Wie sehen denn deine Regelwerke aus?

Das eine Firewall / ein Router etwas "vergisst" kommt normalerweise nur vor, wenn man nicht speichert und neustartet.

Gruß

Marc

Zitat von @Home-Neuling:

mein IoBroker-Server unter 192.168.10.100 nach drei Wochen plötzlich nicht mehr erreichbar war, obwohl seine IP-Adresse 192.168.1.124 ist.

mein IoBroker-Server unter 192.168.10.100 nach drei Wochen plötzlich nicht mehr erreichbar war, obwohl seine IP-Adresse 192.168.1.124 ist.

Den Satz verstehe ich nicht so ganz. Hat dein IoT Broker mehrere Netzwerkschnittstellen und steht somit in mehreren Netzwerken?

In deinem Konstrukt sind statische Routen eher nicht notwendig, wenn die PFSense der zentrale Router ist.

Wie sehen denn deine Regelwerke aus?

Das eine Firewall / ein Router etwas "vergisst" kommt normalerweise nur vor, wenn man nicht speichert und neustartet.

Gruß

Marc

Zitat von @Home-Neuling:

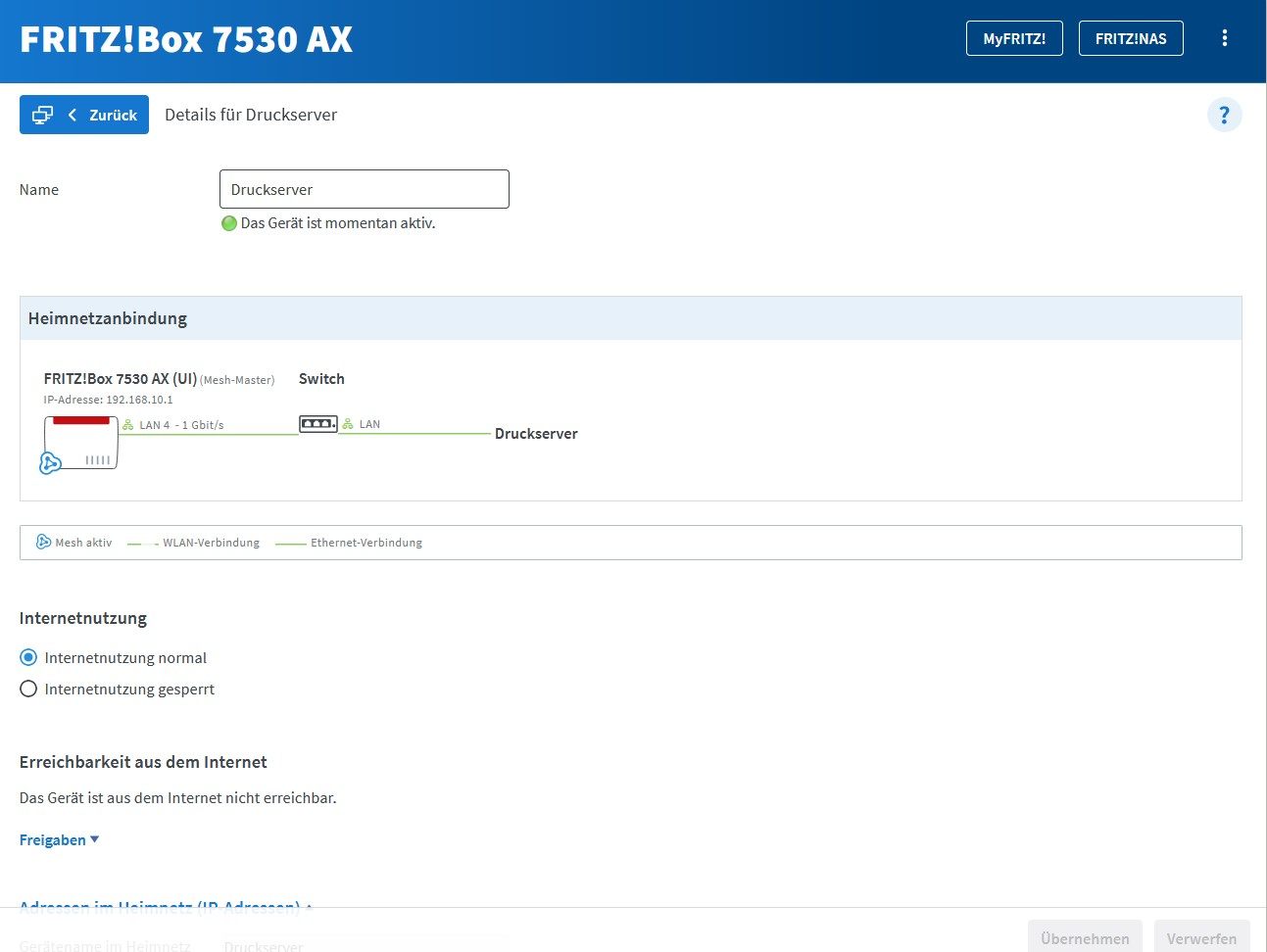

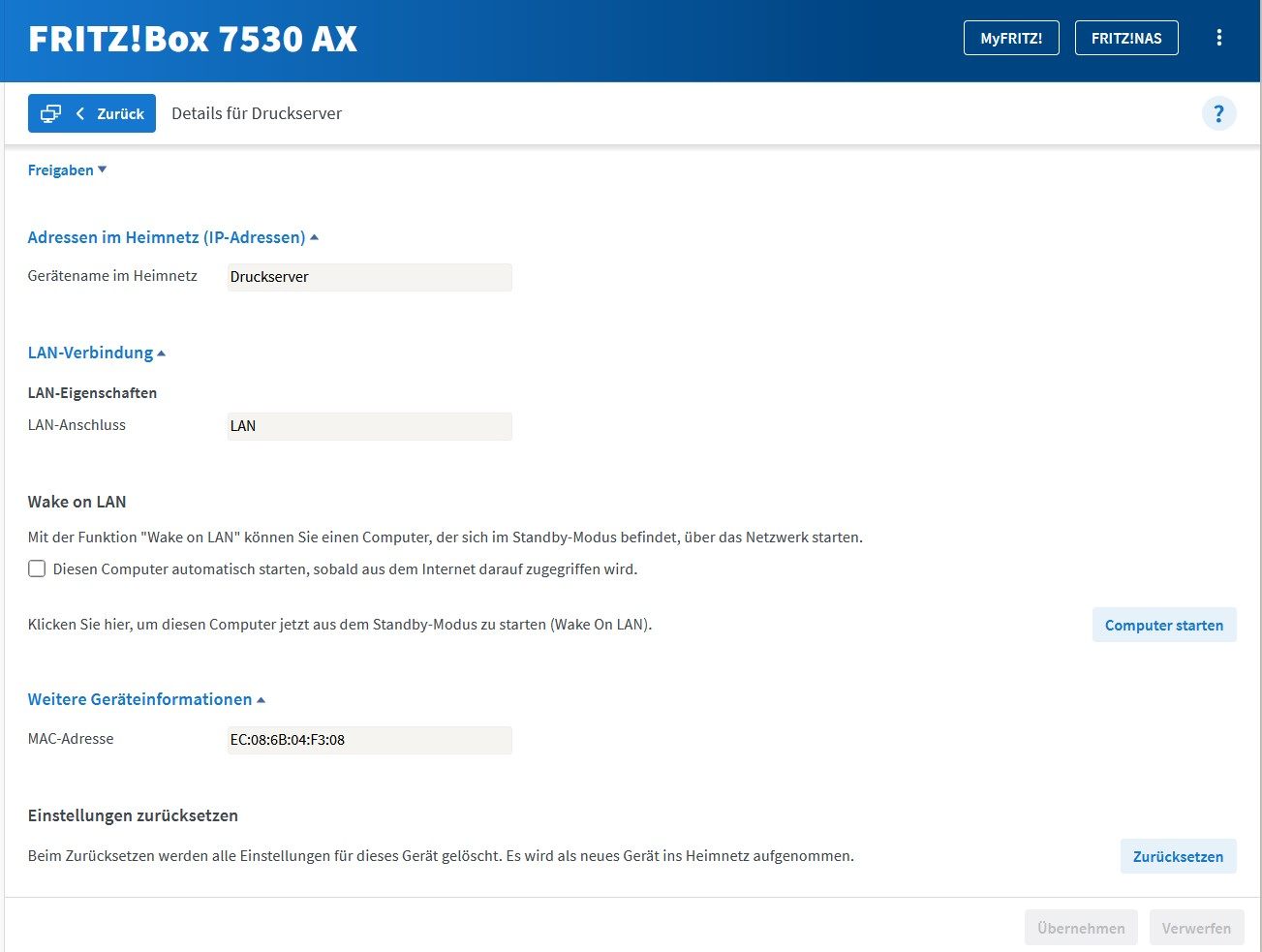

Ich habe gerade festgestellt, dass in meiner neuen Fritz! Box die Option für statische IPs nicht mehr verfügbar ist. Früher konnte ich die Funktion nutzen, indem ich auf "Diesem Gerät immer die gleiche IP geben" geklickt habe. Ich hatte nicht darauf geachtet, dass diese Option nun fehlt, da ich ein Backup eingespielt habe und alles soweit korrekt aussieht und wie gewohnt funktioniert hat.

Ich habe gerade festgestellt, dass in meiner neuen Fritz! Box die Option für statische IPs nicht mehr verfügbar ist. Früher konnte ich die Funktion nutzen, indem ich auf "Diesem Gerät immer die gleiche IP geben" geklickt habe. Ich hatte nicht darauf geachtet, dass diese Option nun fehlt, da ich ein Backup eingespielt habe und alles soweit korrekt aussieht und wie gewohnt funktioniert hat.

Laut AVM ist die Funktion weiterhin gegeben:

avm.de/service/wissensdatenbank/dok/FRITZ-Box-7590-AX/201_Netzwe ...

Wenn dein IoBroker keine statische IP konfiguriert hat, dann ist das ein zu erwartendes Verhalten.

Netzwerkgeräten sollte man immer statische IPs vergeben, wenn diese eine zentrale Rolle innehaben.

Eine DHCP Reservierung ist eine gute Fallback Maßnahme, aber diese muss auch korrekt konfiguriert sein.

Gruß

Marc

Mein Haupt-PC ist so eingerichtet, dass er auf alle Netzwerke zugreifen kann

Wieso richtet man das am PC ein? 🤔 Der hat mit der Erreichbarkeit der Netze eigentlich rein gar nichts zu tun. Wenn, macht man das auf der Firewall am Regelwerk.Du betreibst ja eine klassische Router Kaskade mit doppeltem NAT und doppeltem Firewalling.

In einem sauberen Setup betreibt man dann keinerlei Server oder Endgeräte im Koppellink zwischen Router und kaskadierter Firewall. Das ist generell schon schlecht. Es sei denn man deaktiviert das NAT auf der Firewall was in solchen unglücklichen Kaskaden Setups besser aus sollte.

Idealerweise würde man statt der FB ein reines NUR Modem betreiben wie Vigor 167 oder Zyxel VMG3006.

dass mein IoBroker-Server unter 192.168.10.100 nach drei Wochen plötzlich nicht mehr erreichbar war, obwohl seine IP-Adresse 192.168.1.124 ist.

Wirr... Die IoT-Geräte mit WLAN sollen sich zunächst über die Fritz!Box verbinden

Keine gute Idee. Damit hebelst du ja komplett die Firewall aus und IoT wäre nicht mehr im Sicherheitskonzept der Firewall.Damit führst du eigentlich dein ganzes FW Design ad absurdum. Siehe oben! Koppellink sollte ausschliesslich nur P2P Link der Kaskade sein OHNE angeschlossene Endgeräte!

Mit anderen Worten: Dein ganzes Design ist ziemlicher Murks! Ist oben schon mehrfach gesagt worden.

Das Verwirrspiel mit unterschedlichen IP Adressangaben macht das Verstehen des gesamten Netzes und einer zielführenden Hilfe nicht gerade einfacher.

- DHCP auf der FB gehört aus und die Kaskade sollte rein statisch adressiert sein OHNE Endgeräte.

- DHCP macht ausschliesslich die FW für die lokalen Segmente.

- Das WLAN auf der FB ist Tabu und sollte unbedingt deaktiviert sein, denn das hebelt dein komplettes FW Design aus.

- An den lokalen LAN o. VLAN Segmenten solltest du ein sauberes WLAN MSSID Design aufsetzen und die WLAN Verbindungen ausschliesslich darüber betreiben.

dass es ratsam wäre, mein gesamtes Setup zu überarbeiten.

Besser ist das! 😉kann man die Fritz! Box 7490 doch in den reinen Modembetrieb versetzen.

Nein, diese Funktion hat AVM schon seit langem aus der Firmware entfernt. Was geht ist aber einfaches PPPoE Passthrough so das die FB das PPPoE der Firewall durchreicht. Hier musst du aber darauf achten das die FB selber keine PPPoE Session eröffnet, denn kein Provider erlaubt mehrere parallele PPPoE Sessions an einem Anschluss. Zumindestens nicht im Consumer Bereich.An der PF konfigurierst du dann was WAN Interface im PPPoE Mode und trägst DORT deine Provider Credentials ein!

Die Idee wäre, dahinter dann die PF zu platzieren.

Hast du ja jetzt auch! Nur das du jetzt eine Routerkaskade mit überflüssigem DoppelNAT und Doppel Firewalling hast. Es wäre in der Tat deutlich besser die Firewall direkt anzuschliessen. Alternativ ersetzt du die FB durch eins der o.g. NUR Modems.

An LAN2 könnte dann die 7530 AX für die IoT-Geräte wie Alexa kommen.

LAN 2 der Firewall hoffentlich?!wie ich dies in der Fritz! Box 7490 und der PF genau einrichten sollte

Fritzbox wird als stinknormales Endgerät in eins der lokalen LANs an der PF gehängt. Modem Bypass aktivieren (das meintest du sicher mit "früher"), TCP only und mit LAN1 der FB verbinden, fertisch.Routen musst du keine setzen! Vergiss den Unsinn. Alle Geräte haben die PF als Gateway in ihrem jeweiligen LAN oder VLAN und die kennt alle ihre lokalen Netze und benötigt ergo keinerlei Routen.

Tutorials für die Grundlagen selen und verstehen...

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Nur das Regelwerk auf der PF bestimmt dann wer mit wem darf. So wie es sein soll... 😉

Falls du irgendwann einmal planst von unterwegs per VPN auf dein Heimnetz oder IoT via PF zuzugreifen solltest du ggf. auch noch einmal deine IP Adressierung überdenken wenn du jetzt eh alles auf ein sinnvolles Design umstellst.

Das sieht deutlich strukturierter aus und sollte so klappen.

Halte dich an @aqui 's Tutorials für Detailfragen zu PFSense und VLANS und dann läuft das.

Gruß

Marc

Mannomann, es gibt deutlich weniger komplexe Firmennetze...  Wie hätte man das aus deinem ersten Post lesen können???

Wie hätte man das aus deinem ersten Post lesen können???

Ich vermisse hier noch den Toaster und den Kühlschrank, aber warum nicht...

Wenn du 3 physikalische LAN-Ports an der PfSense hast, würde ich die auch für die 3 LAN-Segmente hernehmen. VLANS sind zwar praktisch, aber schaffen auch noch eine zusätzliche Komplexitätsebene.

Wenn es finanziell egal ist, nimm ein Modem. Sonst kannst du aber im Zweifel auch die PfSense in der FB als "exposed Host" definieren. Lüppt auch. Und hat den Vorteil, dass die FB die Telefonie managen kann. (Taucht bei dir nicht auf)

Und ansonsten, mag doof klingen, aber mir hilft es als "Krücke" immer, wenn ich mir einen doofen Paketboten vorstelle, der das IP-Päckchen von A nach B bringen muss und dabei diverse Kreuzungen (Switches) und Grenzen (Router, FW's) passieren muss. Besonders auf Routern braucht er einen Wegweiser (Route oder NAT) und einen Passierschein (Firewallregel)

Und denke dran: Routen musst du auf der PfSense keine setzen. Die kennt ihre Netze. Ob das Paket ankommt entscheidet die Firewallregel. Vorausgesetzt, die jeweilige PfSense-Adresse ist als Standardgateway auf allen Clients eingetragen.

Frohes Fest!

Buc

Ich vermisse hier noch den Toaster und den Kühlschrank, aber warum nicht...

Wenn du 3 physikalische LAN-Ports an der PfSense hast, würde ich die auch für die 3 LAN-Segmente hernehmen. VLANS sind zwar praktisch, aber schaffen auch noch eine zusätzliche Komplexitätsebene.

Wenn es finanziell egal ist, nimm ein Modem. Sonst kannst du aber im Zweifel auch die PfSense in der FB als "exposed Host" definieren. Lüppt auch. Und hat den Vorteil, dass die FB die Telefonie managen kann. (Taucht bei dir nicht auf)

Und ansonsten, mag doof klingen, aber mir hilft es als "Krücke" immer, wenn ich mir einen doofen Paketboten vorstelle, der das IP-Päckchen von A nach B bringen muss und dabei diverse Kreuzungen (Switches) und Grenzen (Router, FW's) passieren muss. Besonders auf Routern braucht er einen Wegweiser (Route oder NAT) und einen Passierschein (Firewallregel)

Und denke dran: Routen musst du auf der PfSense keine setzen. Die kennt ihre Netze. Ob das Paket ankommt entscheidet die Firewallregel. Vorausgesetzt, die jeweilige PfSense-Adresse ist als Standardgateway auf allen Clients eingetragen.

Frohes Fest!

Buc

VLANS sind zwar praktisch, aber schaffen auch noch eine zusätzliche Komplexitätsebene.

Ersparen dem TO aber auch umständliche Kabelfrickelei. So muss er ja für seine 3 Netze dann 3 Einzelstrippen stecken. Bei VLANs wäre es nur eine Einzige oder vielleicht 2 wenn der TO redundant sein will und die Firewall mit einem LACP LAG an den Switch anbindet.

Und hat den Vorteil, dass die FB die Telefonie managen kann.

Das kann sie aber auch als einfache VoIP Telefonanlage im lokalen Netzwerk....Wie immer alles Geschmackssache, gibt halt viele Wege nach Rom... 😉

wie man einen Toaster smart machen könnte

heise.de/select/make/2023/6/2325514404608853463 🤣ein weiterer Punkt für die Fritz!Box als Modem

Das ist Unsinn denn wie allgemein bekannt kann sie auch als lokale VoIP Anlage im lokalen LAN hängen ganz OHNE Kaskade.Ich neige dazu, die Route mit der Regel zu verwechseln.

Vielleicht helfen ein paar Routing Grundlagen diesen Denkfehler final zu eliminieren.

Wenn es das denn nun war bitte deinen Thread dann auch als erledigt markieren!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?

dann kann ich die Fritzbox nur noch über die Notfall-IP erreichen

Du betreibst das ganze in einer Router Kaskade, richtig?Wenn du DHCP (Client) am WAN Port deaktivierst und dort mit einer statischen IP Adresse arbeitest, musst du 2 zusätzliche Dinge beachten die du statisch setzen musst:

- Die Gateway IP auf der pfSense muss statisch auf die Fritzbox IP gesetzt werden. (IP Routing)

- Der DNS auf der pfSense muss ebenfalls statisch auf die Fritzbox IP gesetzt werden. (WAN Port Setup)

Sinnvoll ist bei dem obigen Setup IMMER das onboard Ping Tool unter "Diagnostics" zum Check zu benutzen!!

Hier stellst du als Source Interface das WAN Interface ein und pingst dann als Ziel einmal eine nackte Internet IP wie z.B. 8.8.8.8 und einmal einen Hostnamen wie z.B. www.heise.de.

Ersteres verifiziert deine generelle IP Internet Connectivity. Letzteres verifiziert zusätzlich noch die DNS Hostauflösung.

Um auch noch die korrekte NAT Funktion der FW zu testen setzt du das Source Interface auf eins der lokalen LAN Interfaces und wiederholst die beiden oberen Ping Checks.

Was deine LAN2 und und LAN3 Segmente anbetrifft musst du für die Funktion dort 3 Dinge erledigen damit diese Segmente per DHCP nutzbar sind:

- Statische IP Adressen an den LAN2 und LAN3 Interfaces setzen

- Regelwerk für die LAN2 und LAN3 Interfaces erstellen, denn es gibt Firewall typisch keine Default Regeln dort und alles ist verboten. Zum testen reich eine einfache "any any" Scheunentorregel um erstmal generell allen Traffic zu erlauben.

- DHCP Server Funktion muss auf den LAN2 und LAN3 Interfaces aktiviert werden mit einer sinnvollen IP Range die die Enden für statische IPs freilässt.

Hat nur ein etwas anderes GUI macht aber dasselbe. Der eine mag dieses GUI der andere jenes.

Das ist eine typische Freitagsfrage 🐟 und genau so als wenn du jemanden fragst ob er lieber mit MS Office oder Libre Office arbeitet, Opel oder VW fährt usw.

Wie immer im Leben eine individuelle Geschmacksfrage die dir kein Forum der Welt beantworten kann.

Da gilt wie immer: Selber ausprobieren und entscheiden.

Das ist eine typische Freitagsfrage 🐟 und genau so als wenn du jemanden fragst ob er lieber mit MS Office oder Libre Office arbeitet, Opel oder VW fährt usw.

Wie immer im Leben eine individuelle Geschmacksfrage die dir kein Forum der Welt beantworten kann.

Da gilt wie immer: Selber ausprobieren und entscheiden.