Home Konfiguration PPPoE Passthrough Ports?

Hallo allerseits,

zu meiner Konfiguration habe ich eine gernelle Frage:

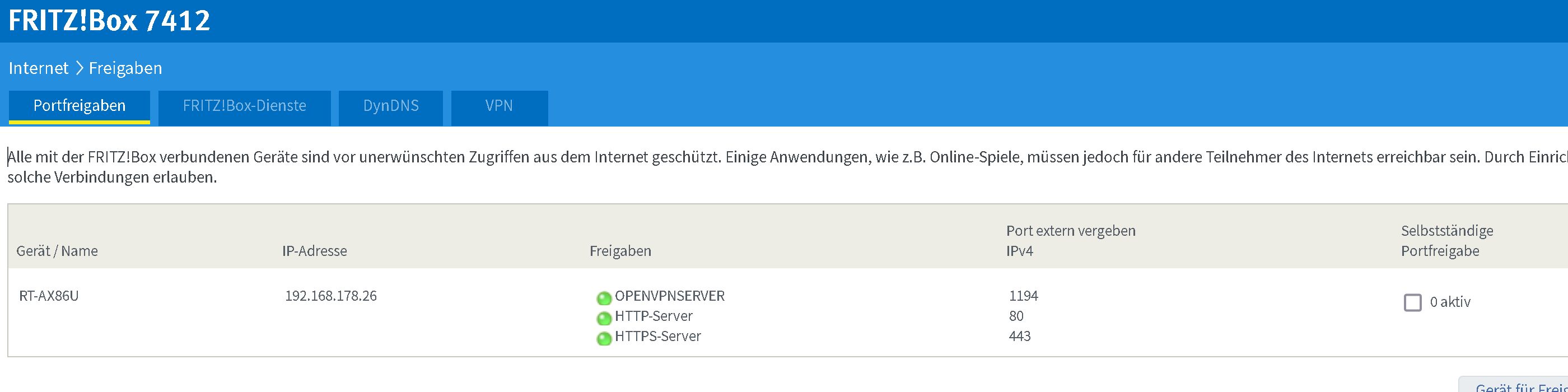

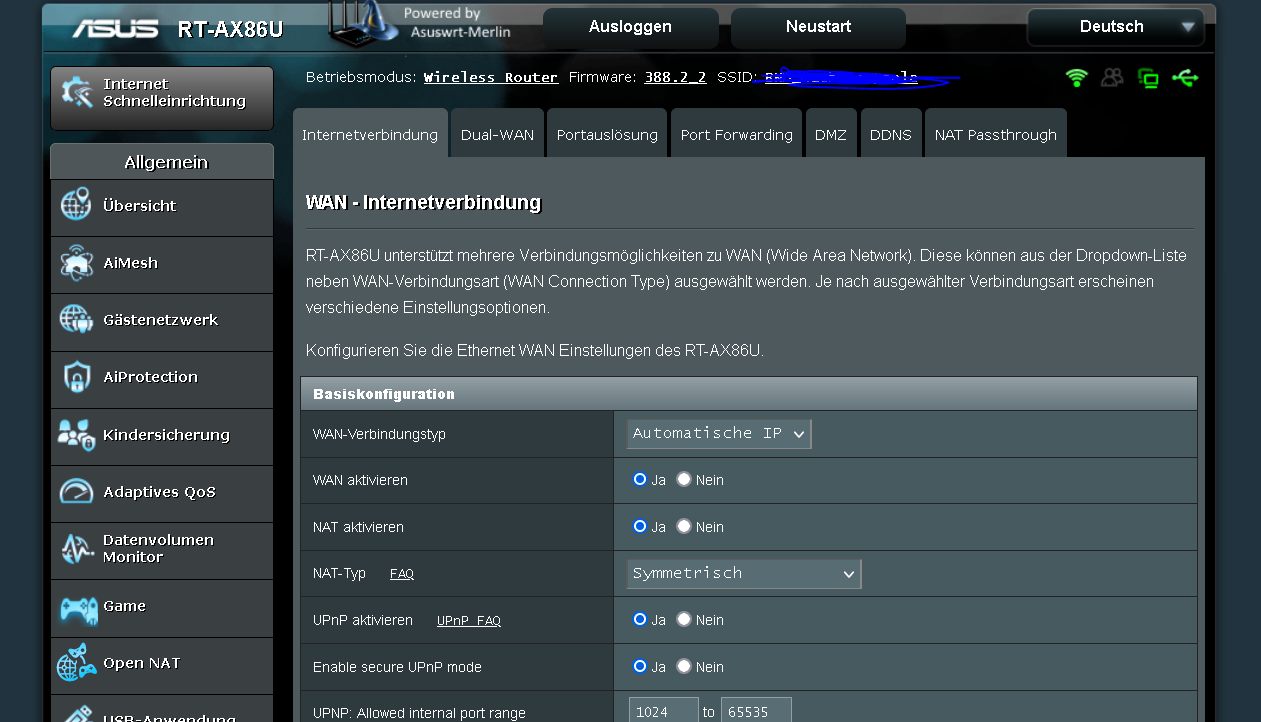

Ich verwende momentan eine Fritzbox 7421 (192.168.178.1) als Modem. Danach ist ein Asus Router RT-AX86U (192.168.1.1) im WLAN Router Mode mit dem WANPort verbunden.

Auf beiden ist der DHCP Server aktiv. Auf dem Asus Router läuft ein OpenVPN Server mit Portweiterleitung zur Fritzbox, damit dieser von außen erreichbar ist. Desweiteren läuft noch ein Adguard Server und ein OpenMediaVault Server.

Diese Konfiguration habe ich nun seit einigen Monaten ohne Probleme im Einsatz.

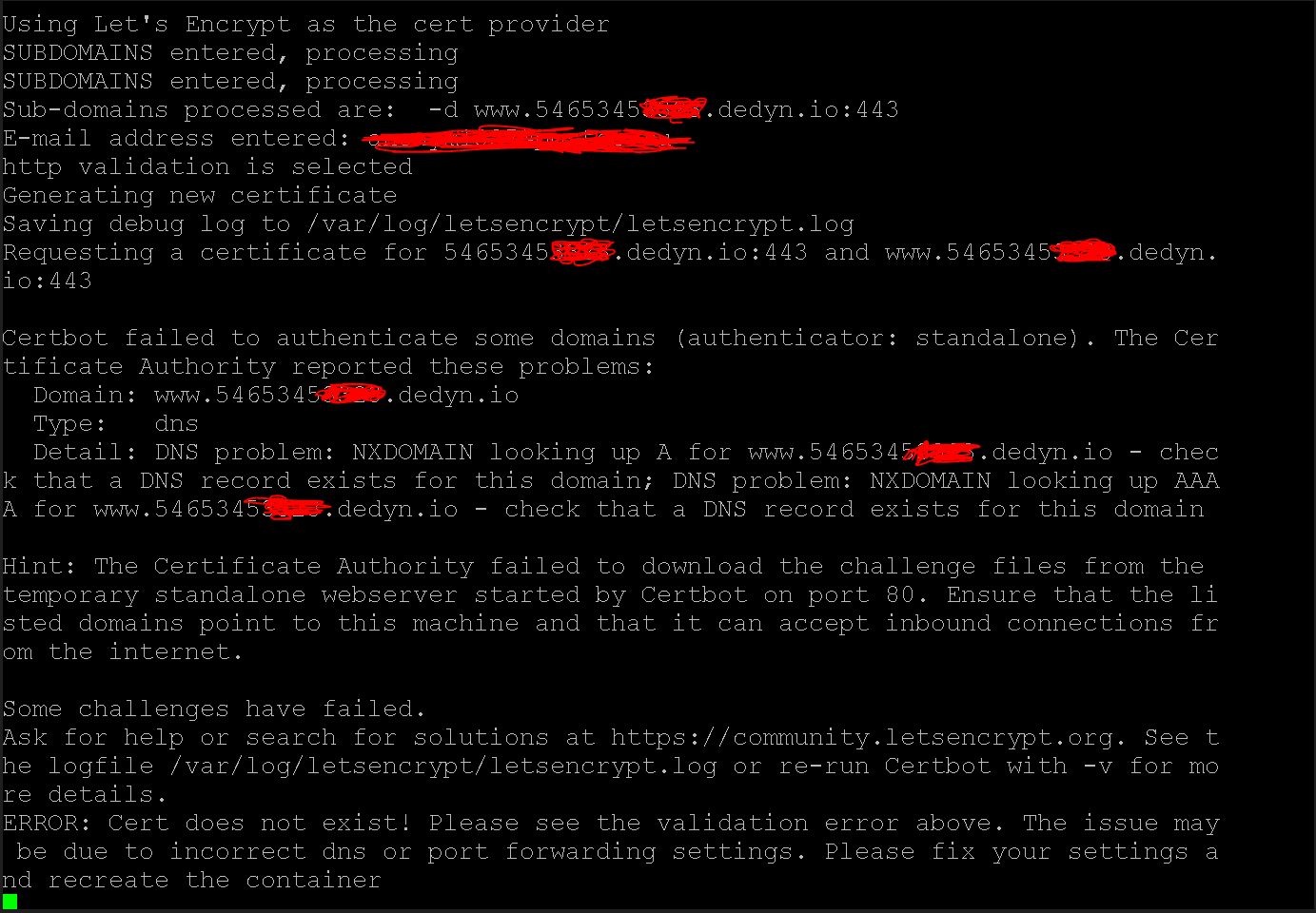

Nun bin ich auf die Idee gekommen einen Nextcloud Server auf dem OMV laufen zu lassen. Hier habe ich aber bei der Konfiguration das Problem das der Port 443 an der Fritzbox trotz Portweiterleitung und DynDNS nicht erreichbar ist. um die Zertifizierung abzuschließen. Gefühlt habe ich hier schon alles ausprobiert und wollte mir schon einen anderen Modem Router (DrayTek) besorgen um ggf. die Portprobleme bei der Fritzbox zu umgehen. Nur leider möchte ich weiterhin meine Telefonanlage nutzen. Das funktioniert natürlich nicht mit dem Router.

Nun frage ich, was hier sinnvoll wäre.

lg. Phill

zu meiner Konfiguration habe ich eine gernelle Frage:

Ich verwende momentan eine Fritzbox 7421 (192.168.178.1) als Modem. Danach ist ein Asus Router RT-AX86U (192.168.1.1) im WLAN Router Mode mit dem WANPort verbunden.

Auf beiden ist der DHCP Server aktiv. Auf dem Asus Router läuft ein OpenVPN Server mit Portweiterleitung zur Fritzbox, damit dieser von außen erreichbar ist. Desweiteren läuft noch ein Adguard Server und ein OpenMediaVault Server.

Diese Konfiguration habe ich nun seit einigen Monaten ohne Probleme im Einsatz.

Nun bin ich auf die Idee gekommen einen Nextcloud Server auf dem OMV laufen zu lassen. Hier habe ich aber bei der Konfiguration das Problem das der Port 443 an der Fritzbox trotz Portweiterleitung und DynDNS nicht erreichbar ist. um die Zertifizierung abzuschließen. Gefühlt habe ich hier schon alles ausprobiert und wollte mir schon einen anderen Modem Router (DrayTek) besorgen um ggf. die Portprobleme bei der Fritzbox zu umgehen. Nur leider möchte ich weiterhin meine Telefonanlage nutzen. Das funktioniert natürlich nicht mit dem Router.

Nun frage ich, was hier sinnvoll wäre.

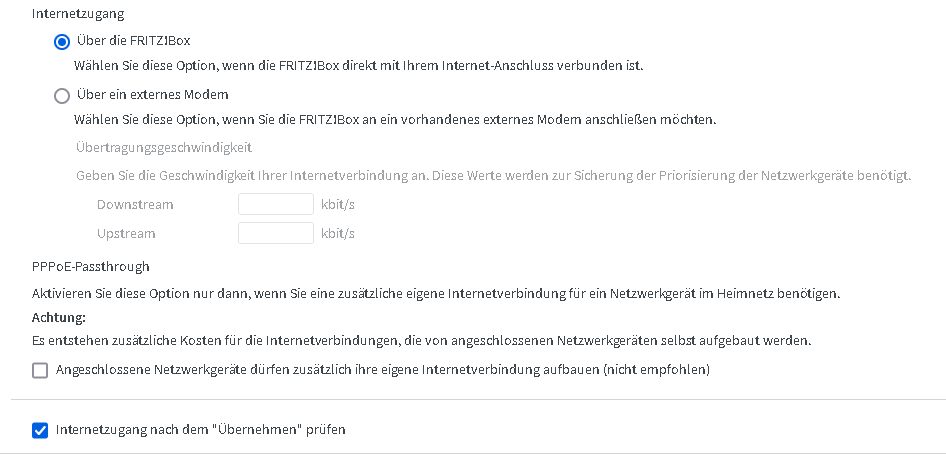

Fritzbox auf PPPoE Passthrough umstellen. DHCP Server deaktivieren. Nun über den WAN Port mit dem Asus Router verbinden und dort PPPoE einstellen. Gehe ich richtig in der Annahme das ich dann in der Fritzbox keine Ports freigeben muss um evtl. Probleme mit Nichterreichbarkeit Port 443 zu umgehen?

lg. Phill

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 7553165023

Url: https://administrator.de/forum/home-konfiguration-pppoe-passthrough-ports-7553165023.html

Ausgedruckt am: 18.07.2025 um 06:07 Uhr

10 Kommentare

Neuester Kommentar

Wenn deine Fritzbox bei dir Voice macht dann nutzt du sie nicht als Modem sondern als Router. Hier stimmen also deine Angaben nicht oder du verwechselst Modem und Router.

Auch das der Asus Router Port Forwarding macht zur Fritzbox kann so niemals stimmen wenn es richtig ist das der Asus hinter der Fritzbox kaskadiert ist. Dann muss es ein Port Forwarding von UDP 1194 auf den Asus geben aber nicht umgekehrt.

PPPoE Passthrough deaktiviert die Router Funktion auf der FB, das ist keine Option für dich in dem Setup. Es sei denn du nutzt ein NUR Modem wie z.B. Vigor 167 oder Zyxel VMG3006 am Asus und betreibst die FB als reine Telefonanlage im lokalen LAN. Macht aber wenig Sinn.

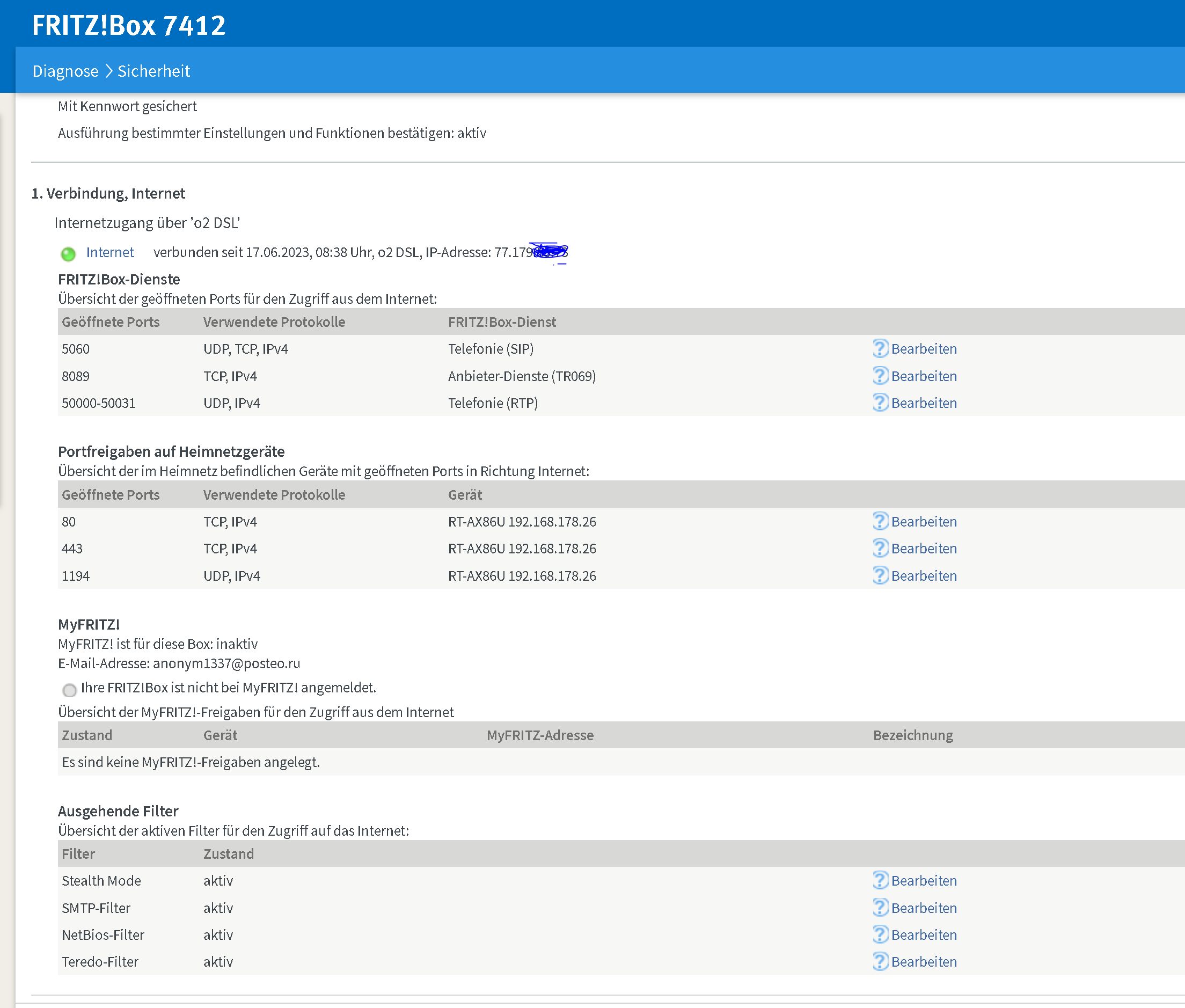

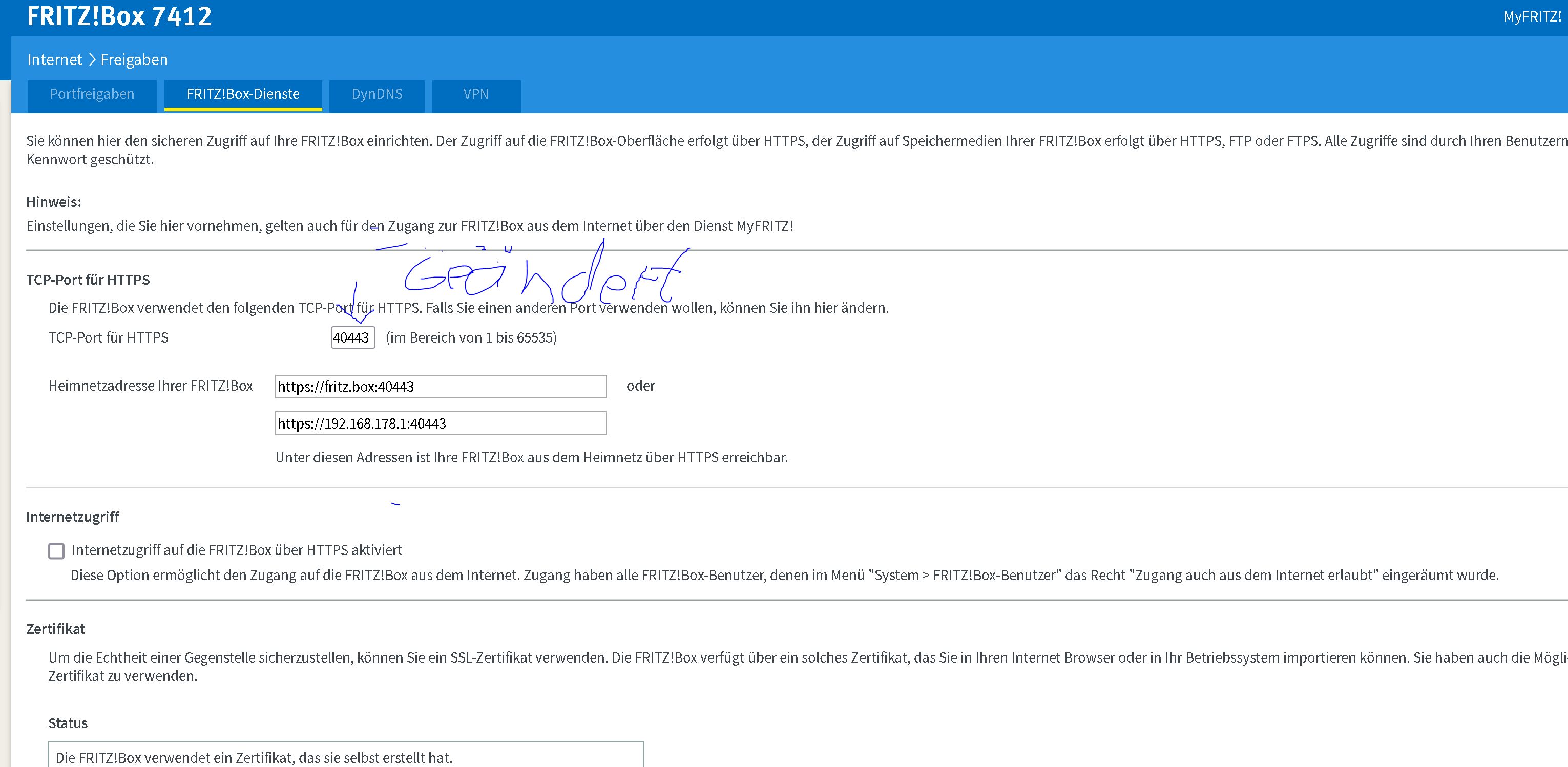

Wenn die Fritzbox TCP 443 in einer Kaskade nicht weiterleitet liegt das fast immer daran das du den Management Zugang aus dem Internet auf die Fritzbox im Setup zugelassen hast. Normalerweise ein NoGo aus Sicherheitsgründen aber wenn das aktiviert ist dann interpretiert die Fritzbox natürlich HTTPS Zugriffe auf ihrem WAN Port für sich selber und blockt dann erwartungsgemäß das Port Forwarding auch wenn es eingetragen ist.

Fazit:

Deaktiviere den Management Zugang aus dem Internet auf die FB dann kommt auch deine HTTPS Weiterleitung sofort zum Fliegen.

Beachte das sofern der NC Server im lokalen LAN des ASUS Routers liegt du 2mal ein Port Forwarding machen musst. Einmal FB auf die WAN IP des Asus und beim Asus auf die lokale IP des NC Servers. Auch hier darf auf dem Asus ebenso wie auf der FB nicht der Management Zugang aus dem Internet aktiv sein. Ansonsten hast du die gleiche Problematik wie oben geschildert.

Einfache Logik...

Sollte der NC Server im Koppelnetz zum Asus liegen also im FB LAN dann entfällt natürlich das 2te Port Forwarding. Auch ist ein Zertifikat auf DynDNS Adressen in der Regel nicht möglich.

Infos zu Router Kaskaden wie immer HIER.

Auch das der Asus Router Port Forwarding macht zur Fritzbox kann so niemals stimmen wenn es richtig ist das der Asus hinter der Fritzbox kaskadiert ist. Dann muss es ein Port Forwarding von UDP 1194 auf den Asus geben aber nicht umgekehrt.

PPPoE Passthrough deaktiviert die Router Funktion auf der FB, das ist keine Option für dich in dem Setup. Es sei denn du nutzt ein NUR Modem wie z.B. Vigor 167 oder Zyxel VMG3006 am Asus und betreibst die FB als reine Telefonanlage im lokalen LAN. Macht aber wenig Sinn.

Wenn die Fritzbox TCP 443 in einer Kaskade nicht weiterleitet liegt das fast immer daran das du den Management Zugang aus dem Internet auf die Fritzbox im Setup zugelassen hast. Normalerweise ein NoGo aus Sicherheitsgründen aber wenn das aktiviert ist dann interpretiert die Fritzbox natürlich HTTPS Zugriffe auf ihrem WAN Port für sich selber und blockt dann erwartungsgemäß das Port Forwarding auch wenn es eingetragen ist.

Fazit:

Deaktiviere den Management Zugang aus dem Internet auf die FB dann kommt auch deine HTTPS Weiterleitung sofort zum Fliegen.

Beachte das sofern der NC Server im lokalen LAN des ASUS Routers liegt du 2mal ein Port Forwarding machen musst. Einmal FB auf die WAN IP des Asus und beim Asus auf die lokale IP des NC Servers. Auch hier darf auf dem Asus ebenso wie auf der FB nicht der Management Zugang aus dem Internet aktiv sein. Ansonsten hast du die gleiche Problematik wie oben geschildert.

Einfache Logik...

Sollte der NC Server im Koppelnetz zum Asus liegen also im FB LAN dann entfällt natürlich das 2te Port Forwarding. Auch ist ein Zertifikat auf DynDNS Adressen in der Regel nicht möglich.

Infos zu Router Kaskaden wie immer HIER.

per LAN angeschlossen > 192.168.227)

Da stimmt irgendwas nicht! Beachte das der Port 444 kein freier Port ist sondern ein weltweit registrierter IANA Port:

iana.org/assignments/service-names-port-numbers/service-names-po ...

Es ist nicht besonders intelligent diese registrierten IANA Ports zu verwenden auch wenn es nur intern ist. Besser, um ggf. Konflikte sicher zu vermeiden, sind bekanntlich dafür immer die freien sog. Ephemeral Ports im Bereich 49152-65535 wie z.B. 54443 o.ä.

Wenn du andere Webserver Ports verwendest auf dem NC Host musst du das logischerweise in deinen Webservern konfigurieren je nachdem ob du NGINX oder den Apachen verwendest.

Ob das klappt kannst du ja lokal immer selber wasserdicht mit https://<server_ip>:<port> im Browser testen!

Wenn die NC Seite mit anderen HTTP Ports erscheint ist alles richtig!

Auch kannst du den funktionierenden Zugriff von außen per TCP 80 und TCP 443 ja auch erstmal mit dem Default selbstsignierten Zertifikat über die WAN IP oder DDNS Name der FritzBox wasserdicht testen.

Klappt das alles verifiziert das ja grundsätzlich die Port Forwarding Konfig in deinem Kaskaden Design.

Das sollte dann zumindestens sauber funktionieren BEVOR du ein offizielles Zertifikat installierst.

Bedenke auch das so gut wie alle Zertifizierer in der Regel keine Zertifikate auf DDNS Hostnamen ausstellen! Das solltest du auch auf dem Radar haben oder zumindestens mit dem Zertifizierer VORHER abklären (AGBs etc.) um dir nicht einen Wolf zu suchen.

Jetzt wirds aber wirklich wirr. Ping ist ICMP und hat mit TCP oder UDP nicht das Geringste zu tun. Sowas weiss doch aber auch ein IT Laie. 🧐

Du kannst doch logischerweise nicht "HTTP pingen" das ist Unsinn.

Du öffnest den URL natürlich in deinem Browser! Stand auch oben so!

Bedenke auch das du wegen Hairpin NAT den externen Hostnamen 546xyz.dedyn.io nicht aus dem internen Netzwerk öffnen kannst!! Das geht immer nur von extern z.B. mit einem Kumpel oder Browser auf dem Smartphone übers Mobilfunknetz etc.

Du kannst doch logischerweise nicht "HTTP pingen" das ist Unsinn.

Du öffnest den URL natürlich in deinem Browser! Stand auch oben so!

Bedenke auch das du wegen Hairpin NAT den externen Hostnamen 546xyz.dedyn.io nicht aus dem internen Netzwerk öffnen kannst!! Das geht immer nur von extern z.B. mit einem Kumpel oder Browser auf dem Smartphone übers Mobilfunknetz etc.

hier würde ich folgenden (Port 1111) dafür nehmen

Das ist wiederum keine besonders gute und intelligente Idee Ports zu verwenden die weltweit bindend von der IANA festen Anwendungen zugeordnet sind!iana.org/assignments/service-names-port-numbers/service-names-po ...

Solche Ports nicht Standard konform einfach zu kapern machen nichtmal mehr IT Laien heutzutage.

Ist wie ne' Schallplatte hier...

Für solche Zwecke sollte man immer die freien Ephermeral Ports verwenden im Bereich 49152 bis 65535!

Z.B. 51111 wäre dann die deutlich intelligentere Wahl. Hat auch den großen Vorteil das Angreifer, Port Scanner und Script Kiddies usw. diesen Bereich meist nicht beachten, wenn man denn schon Löcher in seine Firewall bohrt und ungeschützen Internet Traffic ins interne Netz lässt.

Wenn du den OMV so ins Internet exponieren willst ist es ggf. intelligenter die Fritzbox als klassische Router Kaskade mit dem Asus laufen zu lassen als DMZ des kleinen Mannes und den OMV in das Koppelnetz zw. FB und Asus zu platzieren und dein eigenes lokales LAN am Asus zu betreiben.

So bleibst du mit dem privaten Netz abgeschottet und sicher und hast auch den OMV halbwegs sicher ins Internet exponiert.

Wenn es das denn nun war bitte deinen Thread auch als erledigt schliessen!