OpenVPN Server, kein Internet bei Connect

#Update2

Problem:

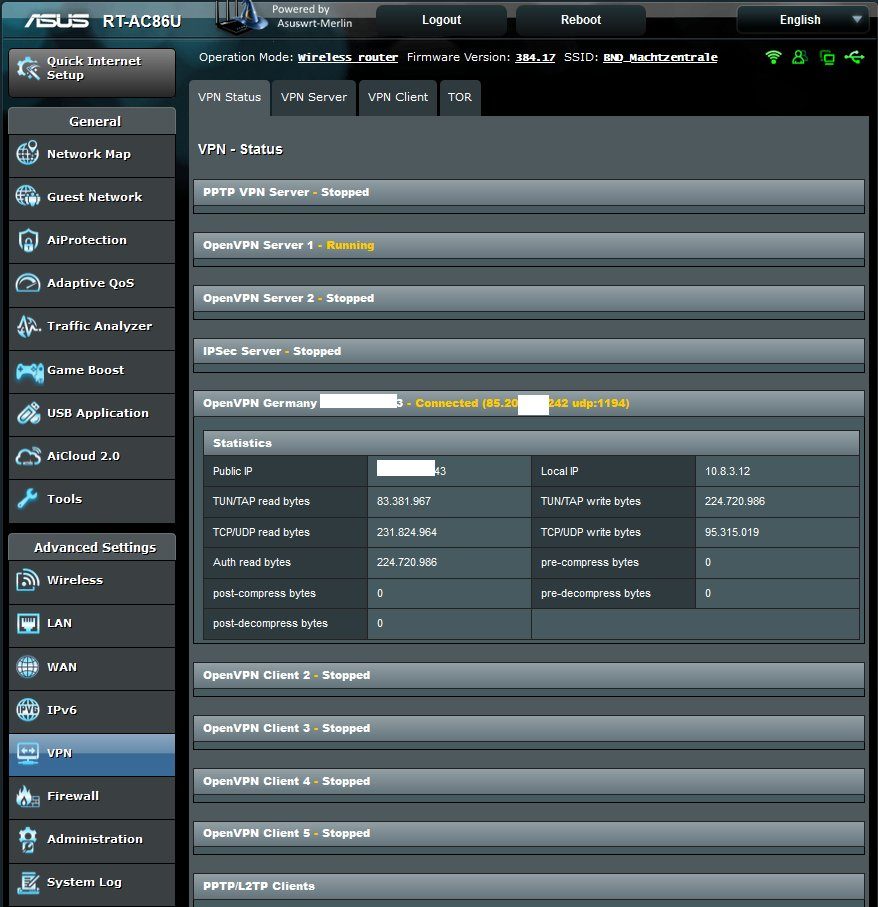

Ausserhalb und Intern kann ich mich mit den Clients auf dem OpenVPN Server der auf dem Asus Router läuft verbinden. Ich bekomme aber keine nutzbare Internetverbindung hin.

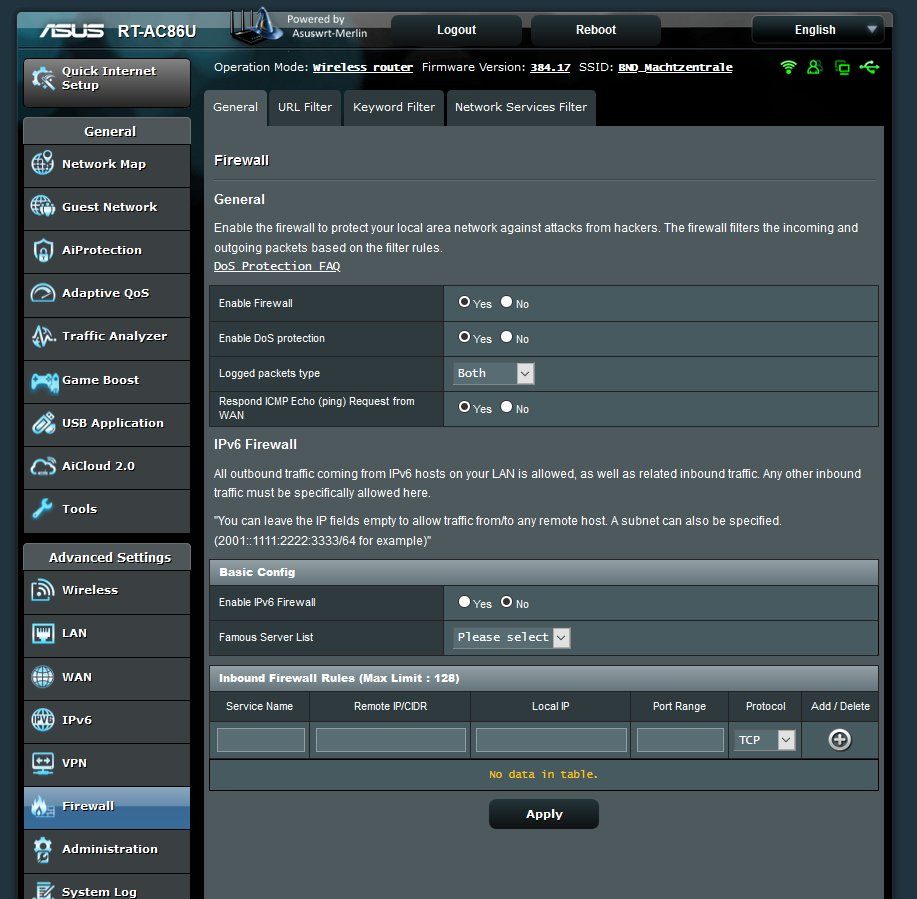

Dies ändert sich erst wenn ich die Interne Firewall des Asus Router deaktiviere. Hier funktioniert nun das Internet auf allen Endgeräten ohne Probleme. Ich hätte aber trotzdem gerne die Firewall aktiviert und dabei ein nutzbaren OpenVPN Server.

Kurz zum Ziel: Die Lan Geräte werden je nach Routing entweder auf das Wan oder halt den VPN Client (Nordvpn) geschoben. Von Ausserhalb sollte man sich auf den VPN Server einloggen können und damit Surfen. Sollte denke ich machbar sein.

Was ich schon getan habe, leider nur mässiger Erfolg:

- Router zurückgesetzt und neu probiert.

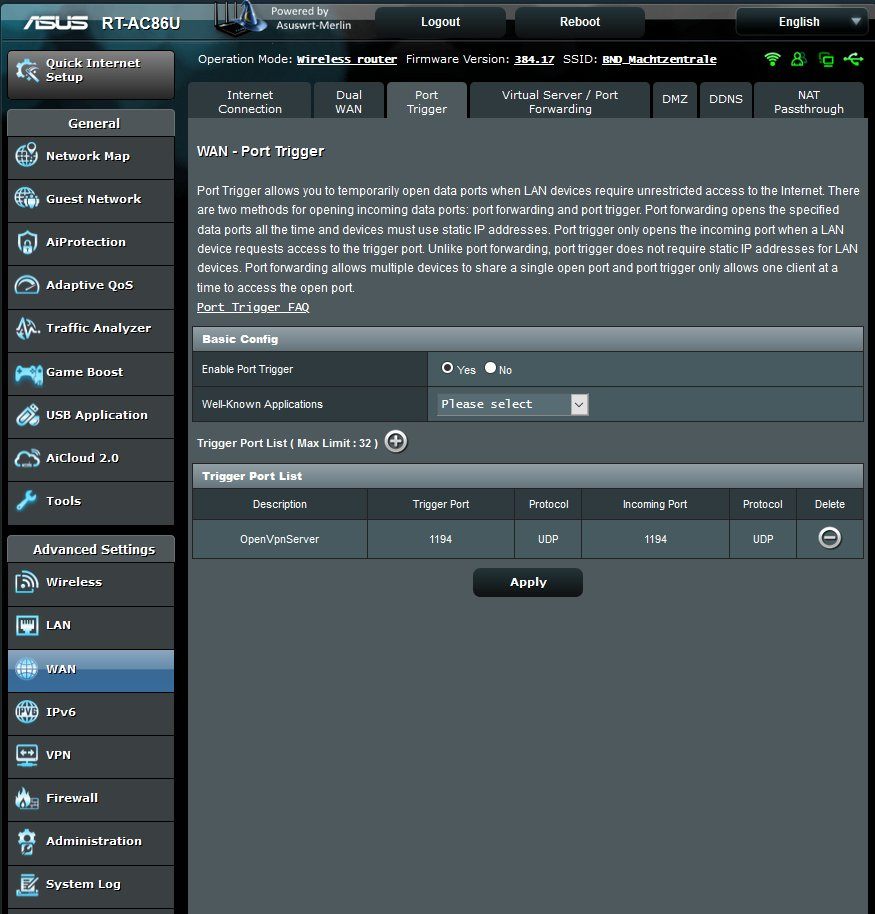

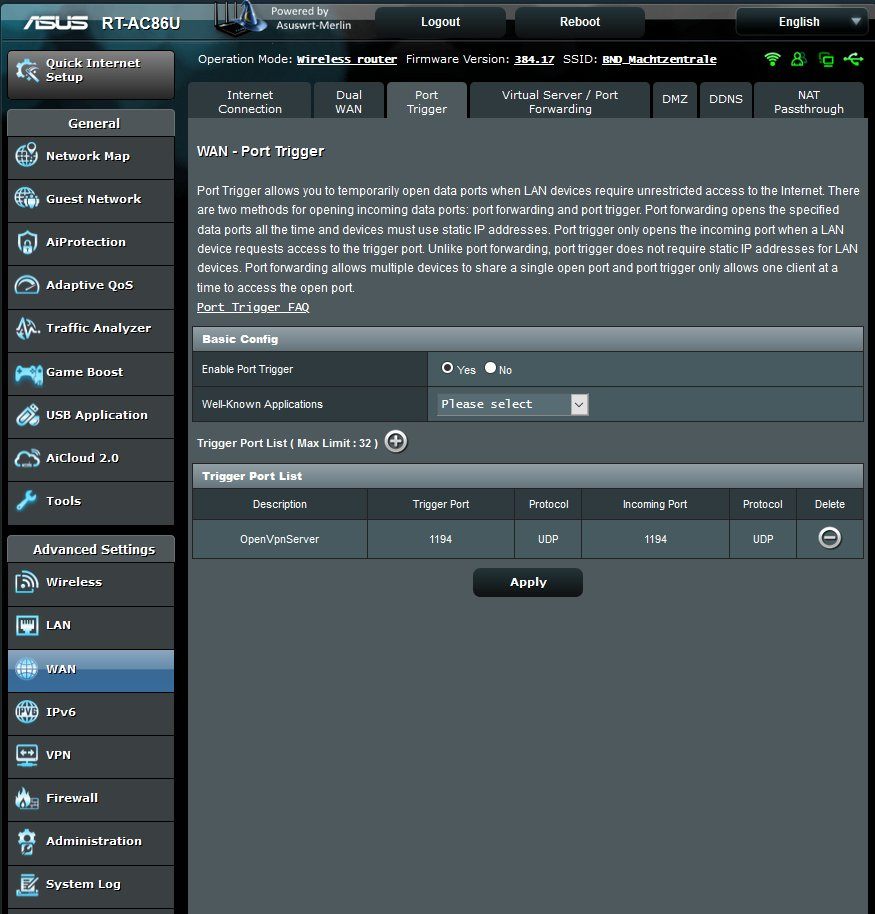

- WAN - Port Trigger "Aktiviert": Trigger Port 1194 UDP, Incomming 1194 UDP

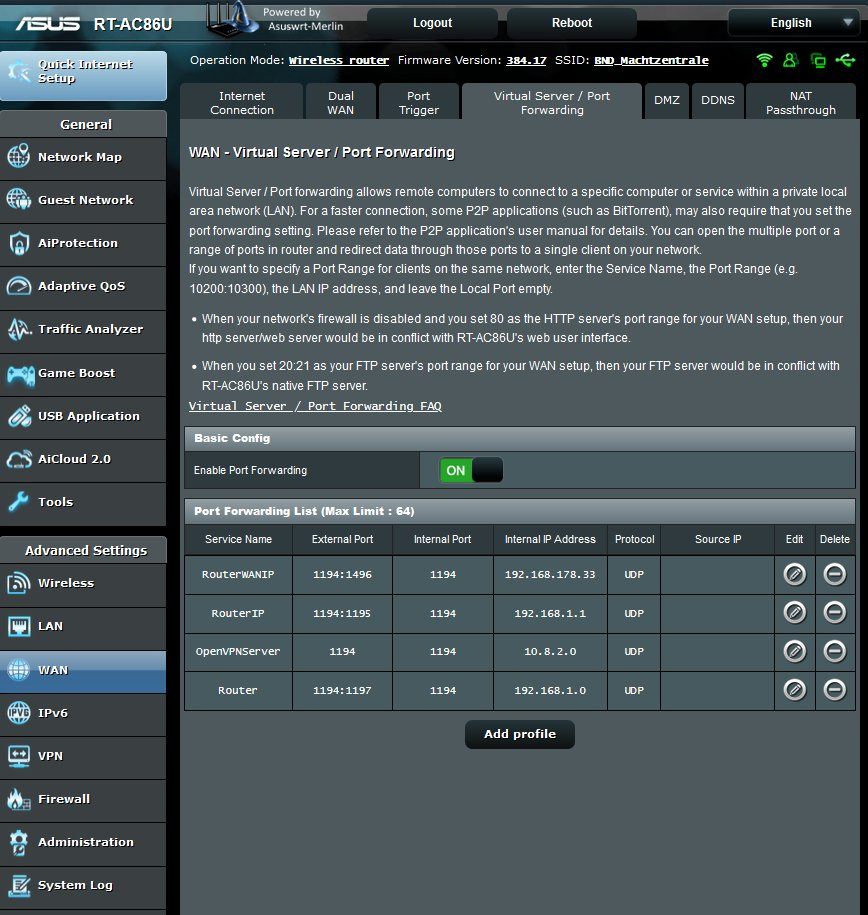

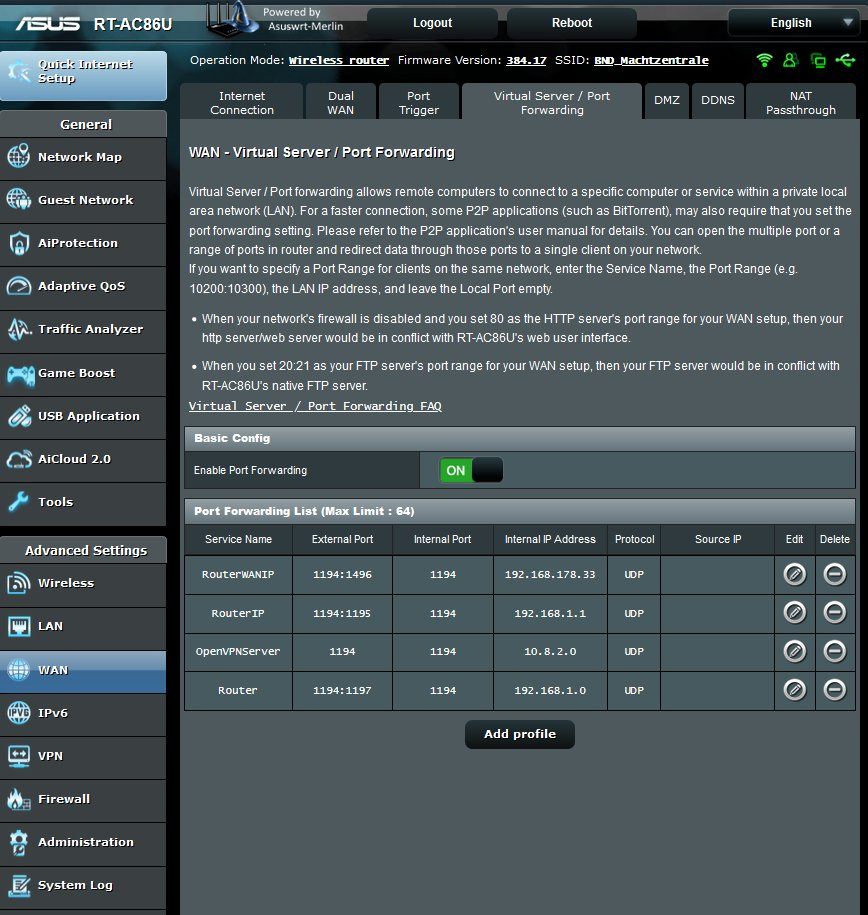

- WAN - Virtual Server / Port Forwarding "Aktiviert": 192.168.168.33 UDP auf Port 1194#

Wichtig! Erst als ich diese zwei Optionen konfiguriert habe konnte ich unter VPN Status die Verbundeten Geräte mit IP sehen. Also wurde auch schon hier was blockiert

- Verschiedene weitere Port Forwaring Regeln hinzugefügt

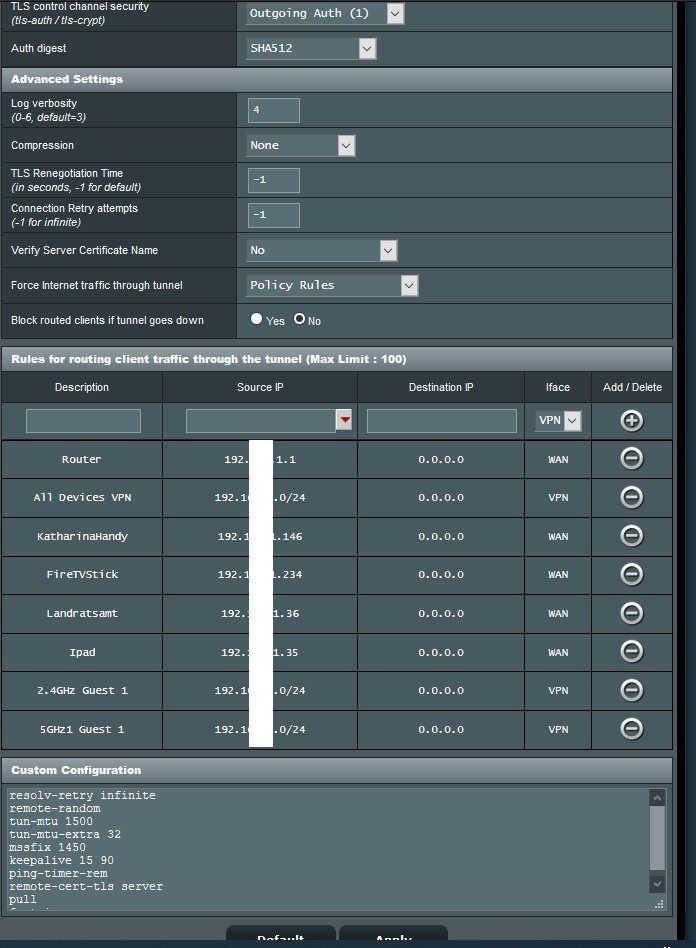

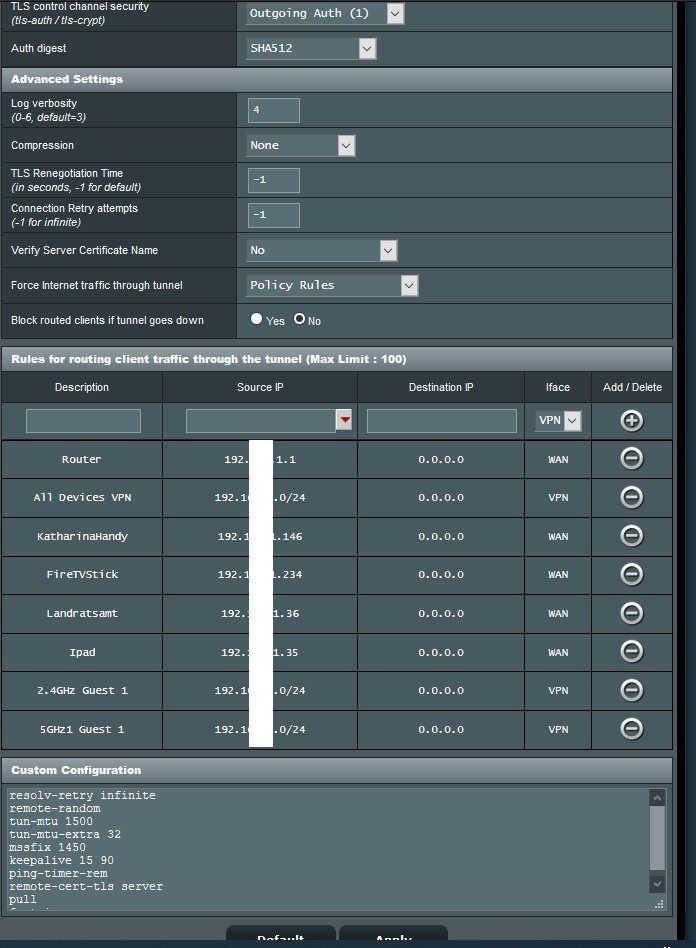

- VPN Client (Nordvpn) gelöscht und neu probiert. Force Internet traffic through "Policy Rules/ or Strict"

- Mit und ohne DNS EInstellungen

- Pixelserver deaktiviert

- Hinzufügen von IPtables Rules in /jffs/sripts/firewall-start

iptables -I INPUT -p udp --dport 1149 -j ACCEPT

iptables -I OUTPUT -p udp --dport 1149 -j ACCEPT

Kurze Setting Aufstellung:

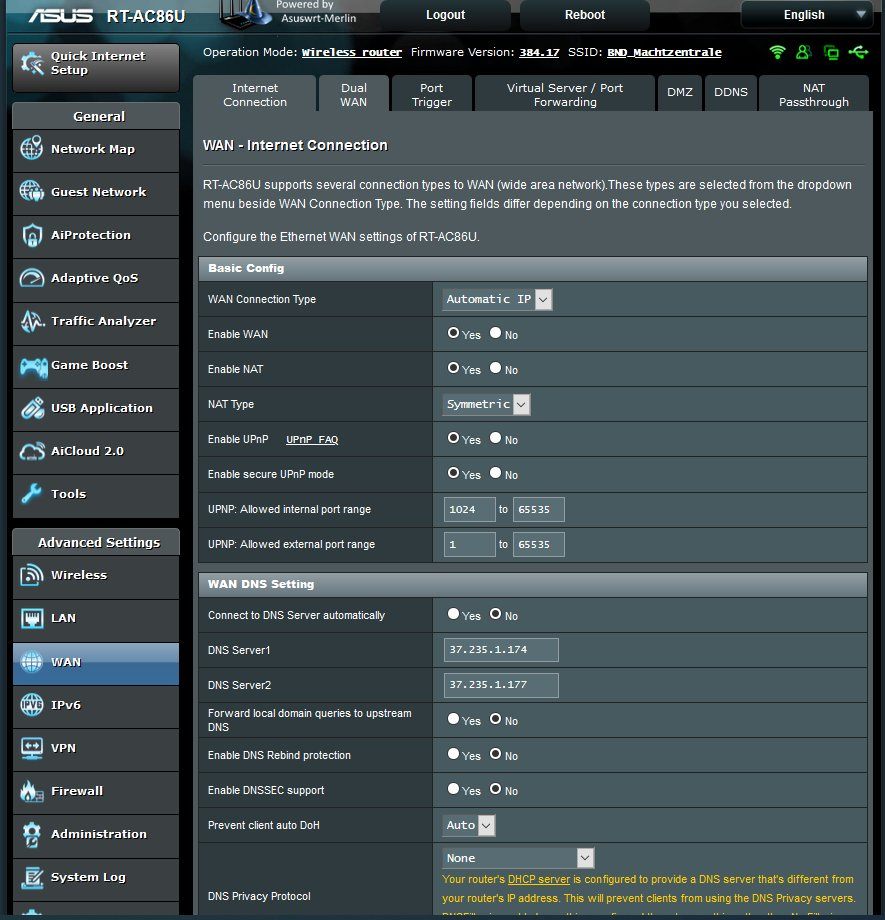

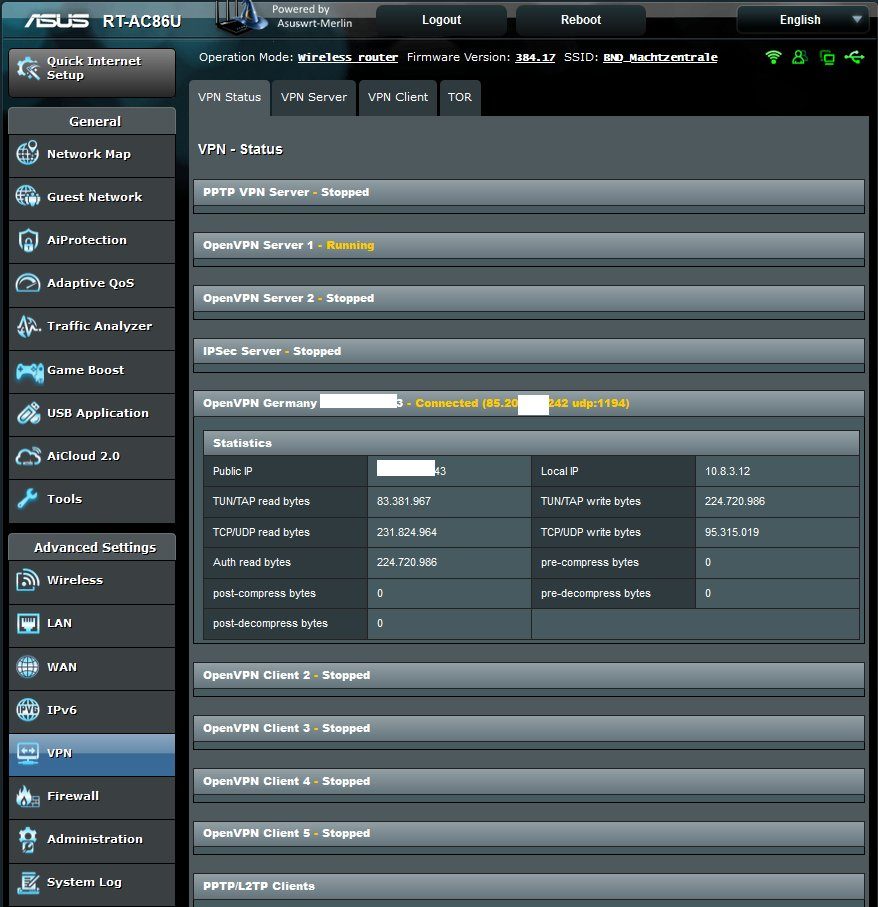

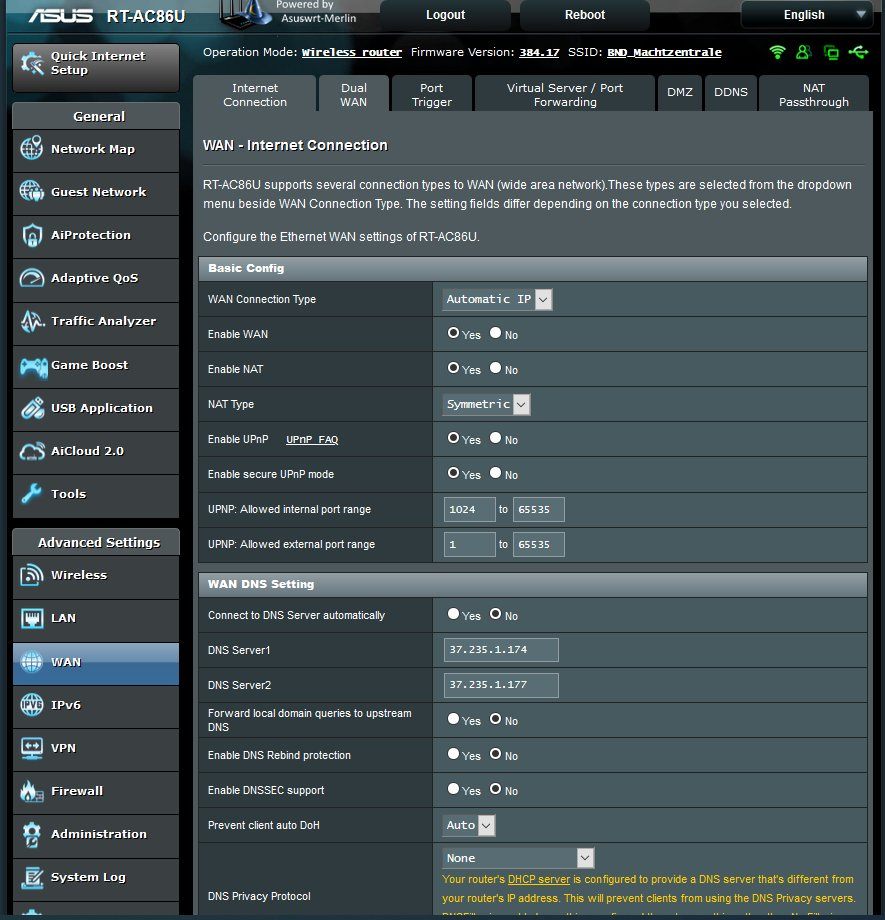

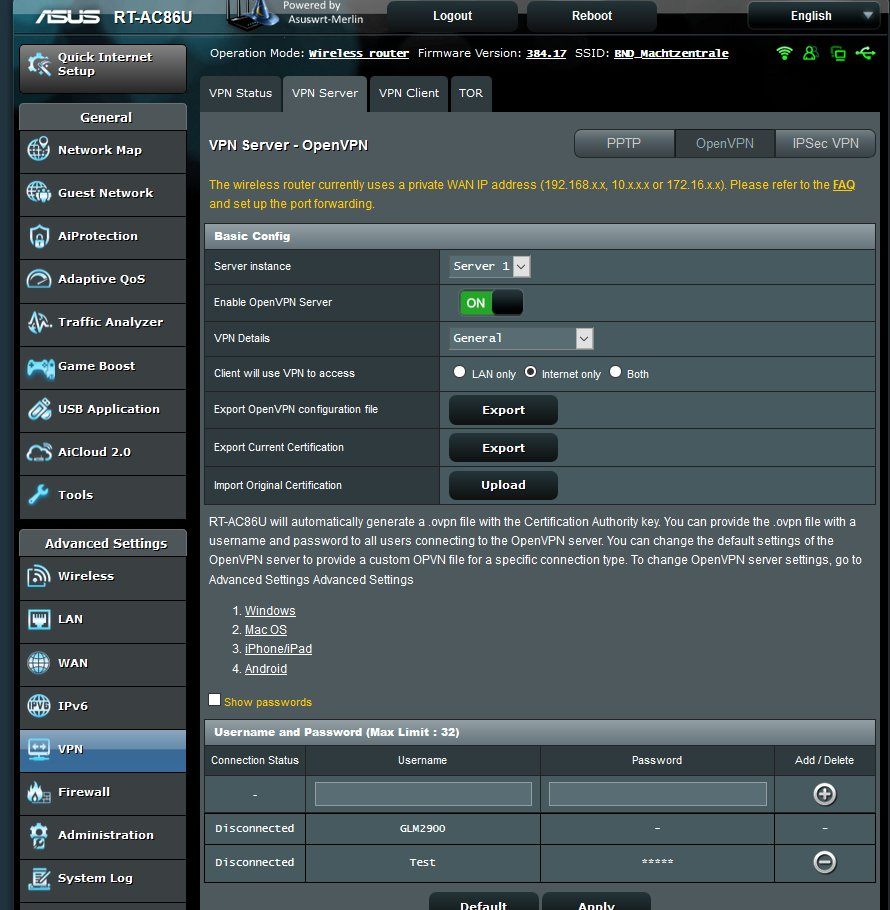

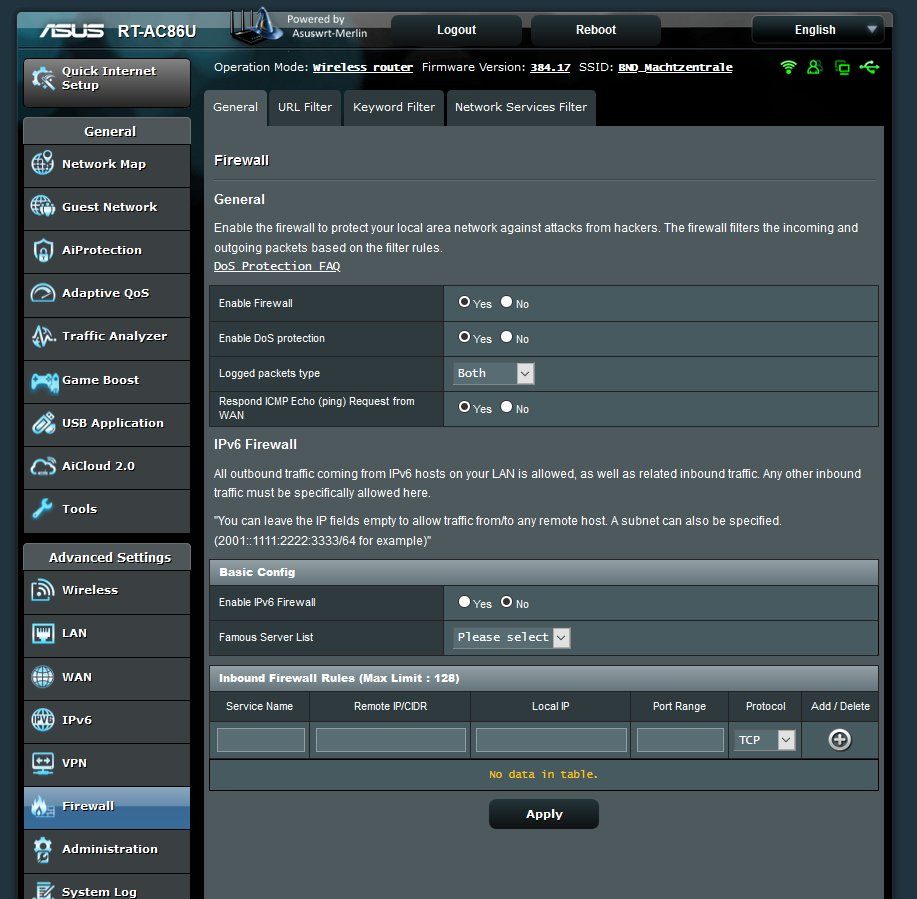

RT-AC86U:

- Betriebsmodus:Wireless Router Firmware-Version:384.17

- Internet > (ISP) Fritzbox > Lankabel an den WAN Port des Asus Routers > Asus Router integriertem OpenVPN Server und konfiguriertem OpenVpn Cliebt (Nordvpn).

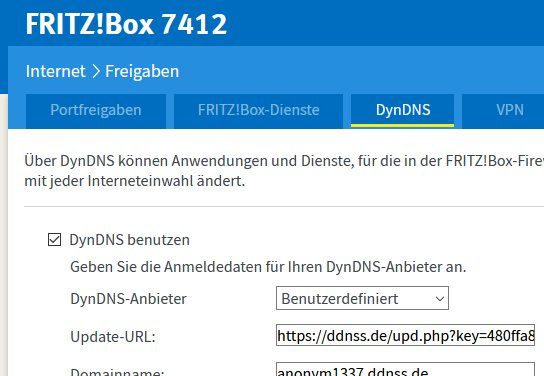

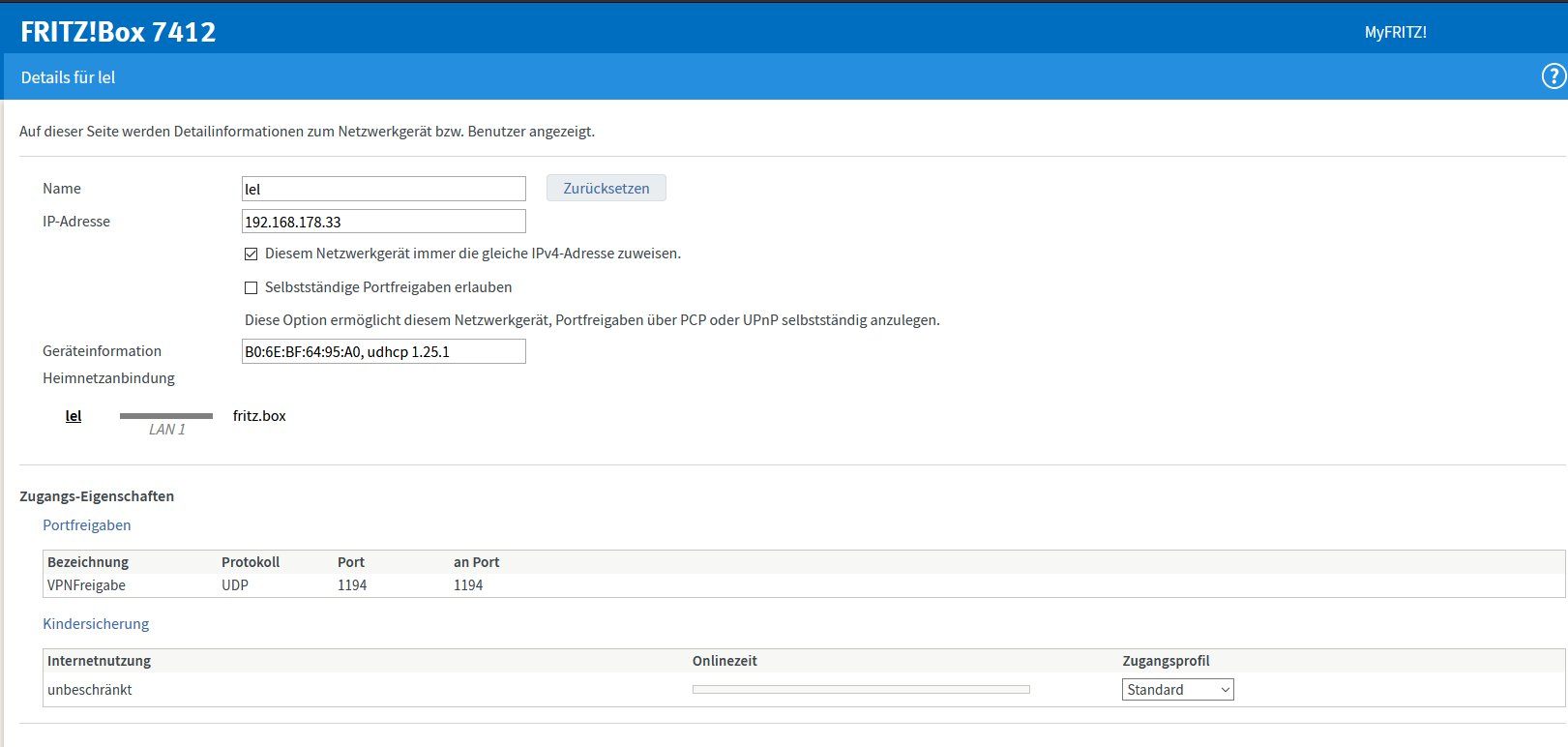

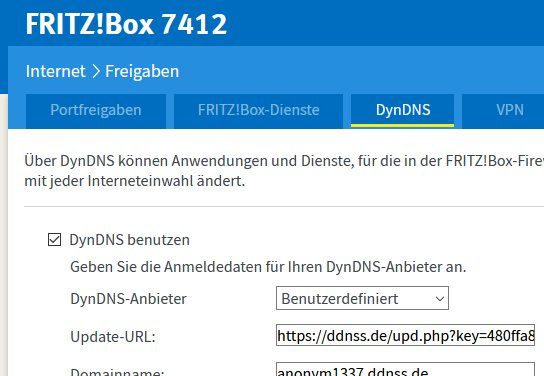

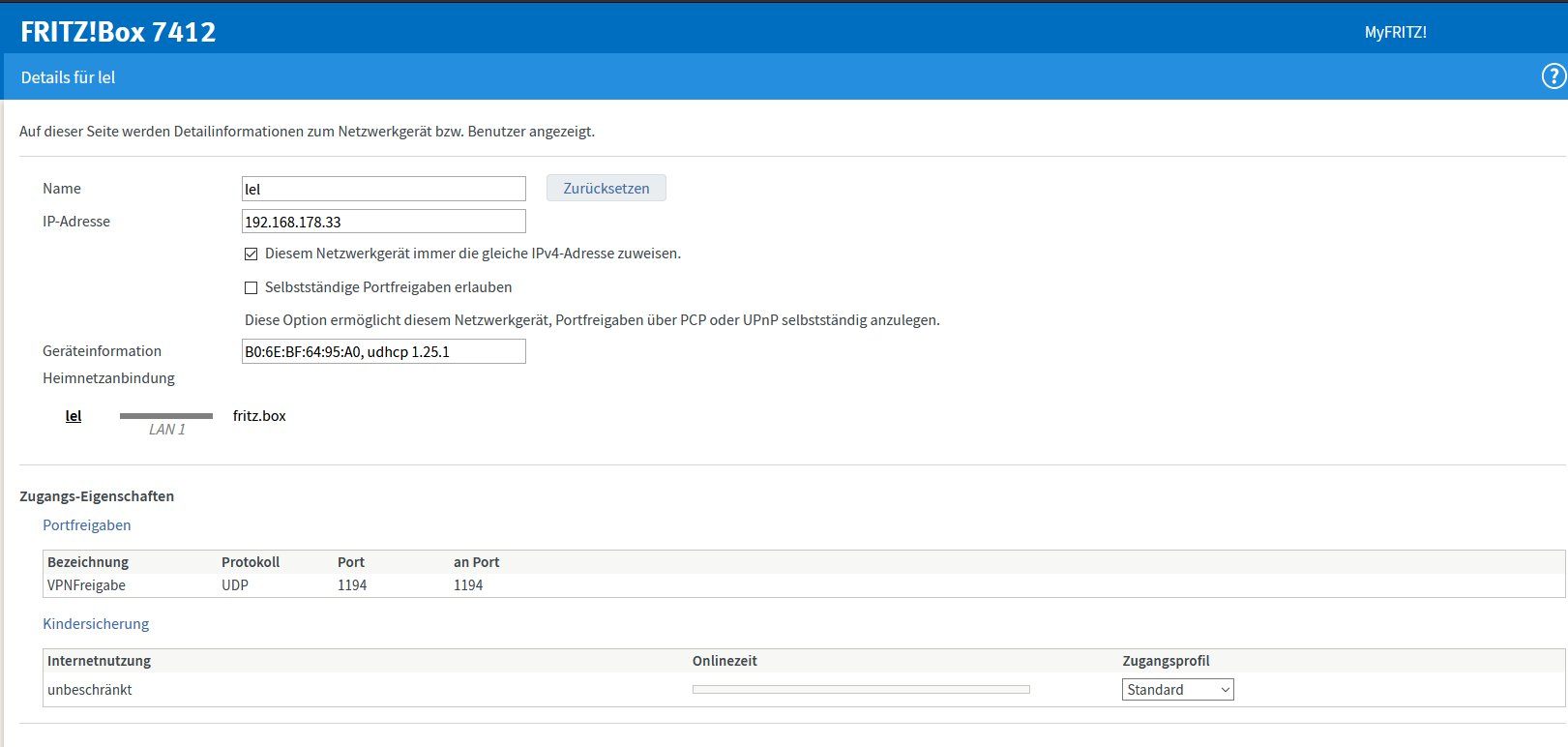

Fritzbox:

- IP-Adresse: 77.182.38.14 (Ändert sich täglich)

- Gateway 62.52.201.195

- DNS Server 37.235.1.174; 37.235.1.177

- DynDNS aktiviert, axxxxx7.ddnss.de

- Portfreigabe für 192.167.178.33 Port 1194

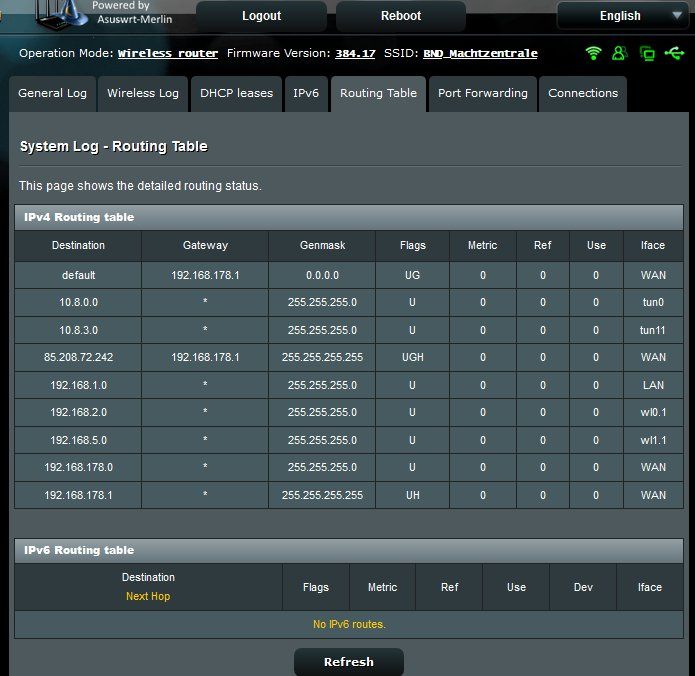

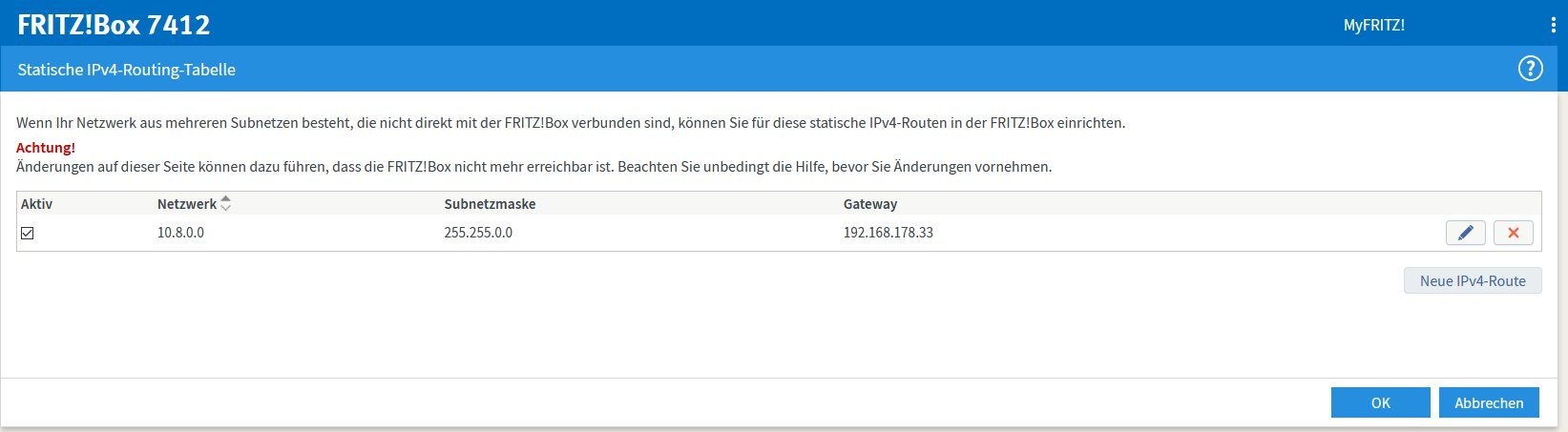

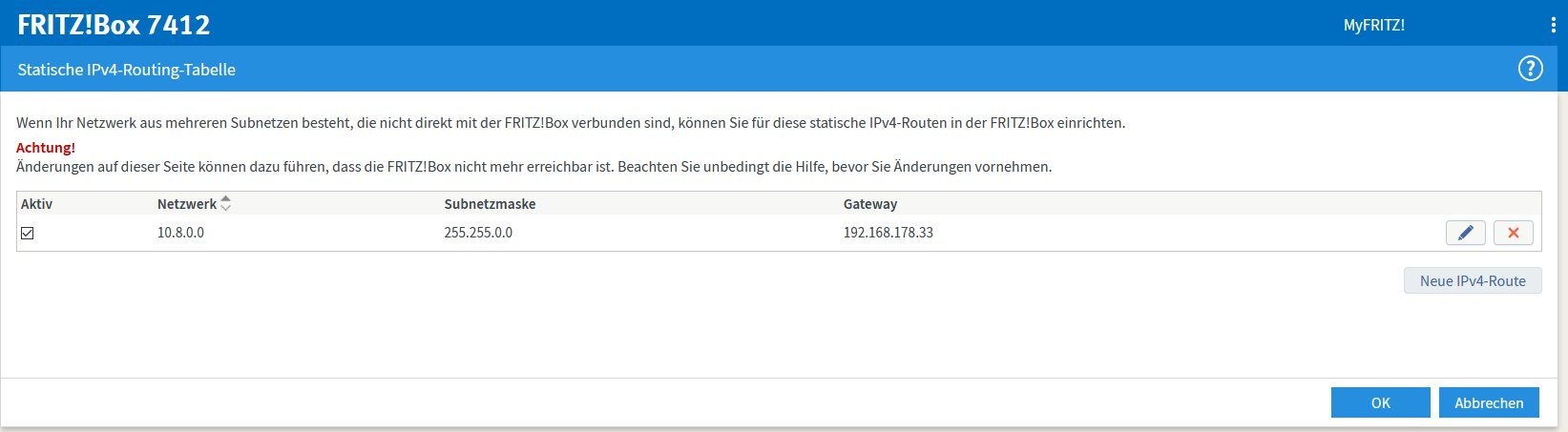

- IPv4 Routing Tabelle: Netzwerk Subnetzmaske Gateway 10.8.0.0; 255.255.0.0; 192.168.178.33

- Asus Router immer der gleichen IP zugewiesen.

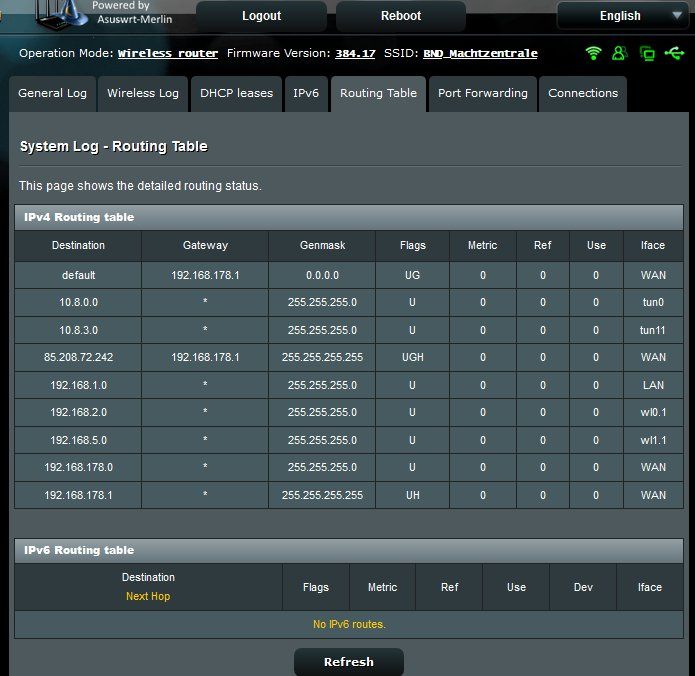

Asus Router:

- Wireless router mode / AiMesh Router mode (Default)

- WAN IP: 192.168.178.33

- Subnetzmaske 255.255.255.0

- Lan IP: 192.168.1.1

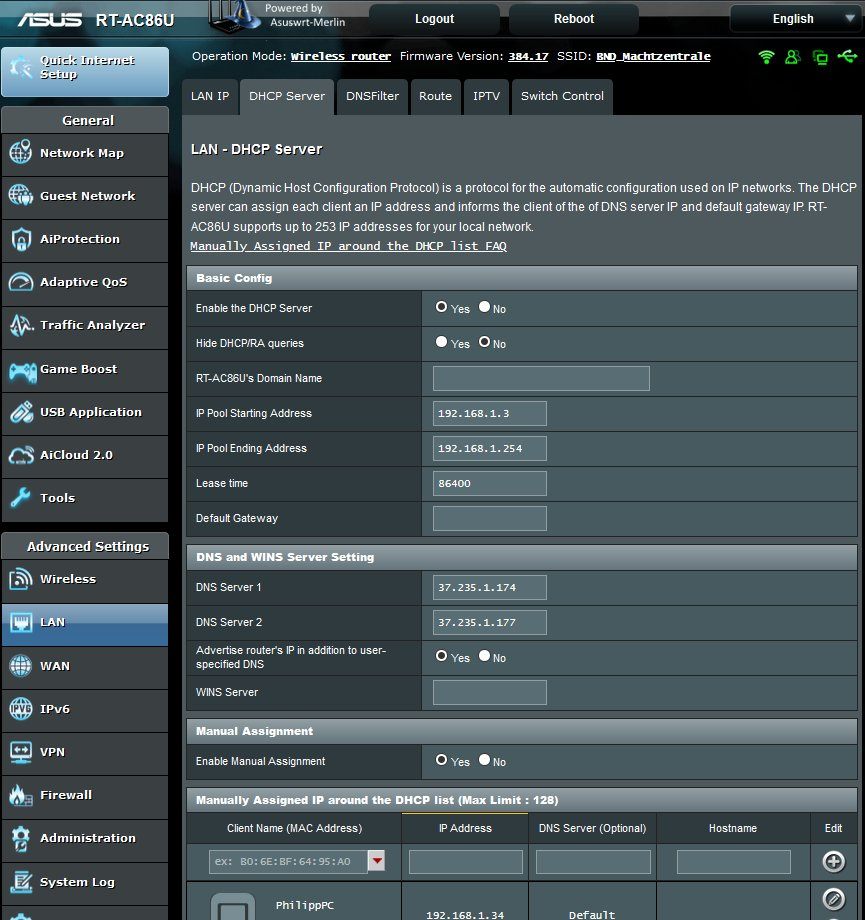

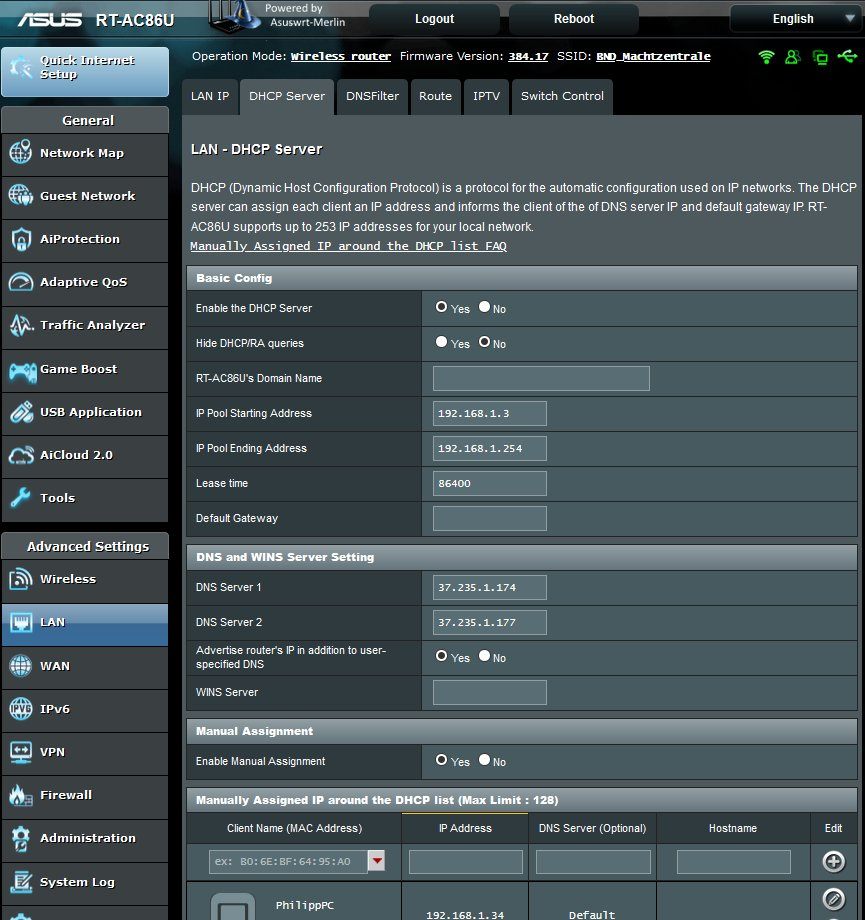

- IP-Pool-Startadresse : 192.168.1.3

- Pixelserver : 192.168.1.2

- IP-Pool-Endadresse : 192.168.1.254

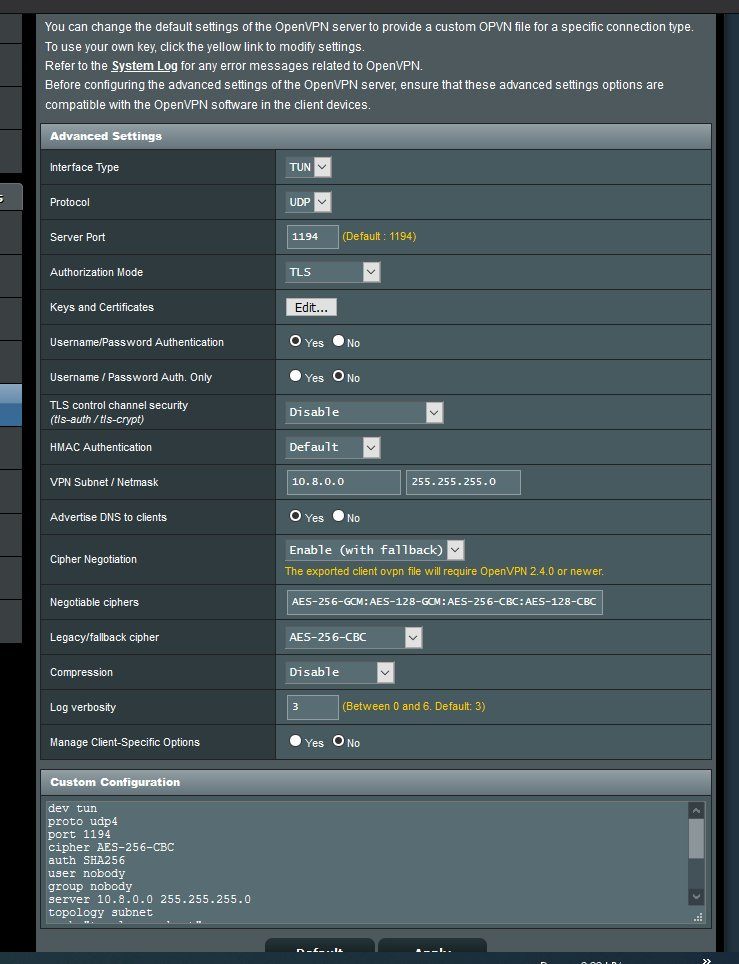

- VPN Subnet / Netmask 10.8.0.0 255.255.255.0

- DNS Server: 37.235.1.174 und 37.235.1.177

- LAN - DHCP Server "On". Manual Assignment "On"

- LAN Static routes "Deaktiviert"

- Default Gateway "None"

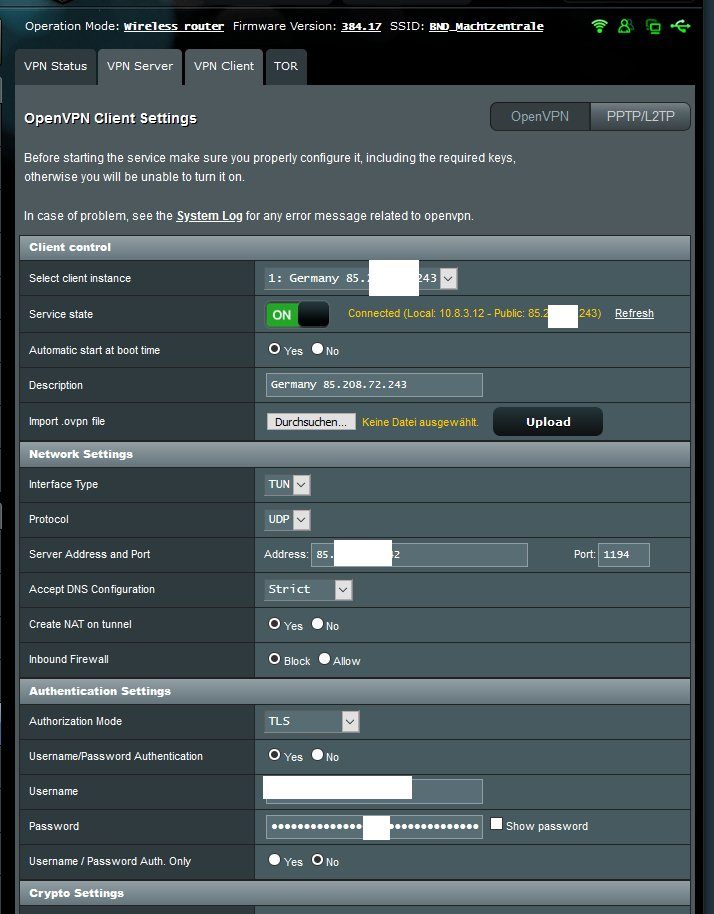

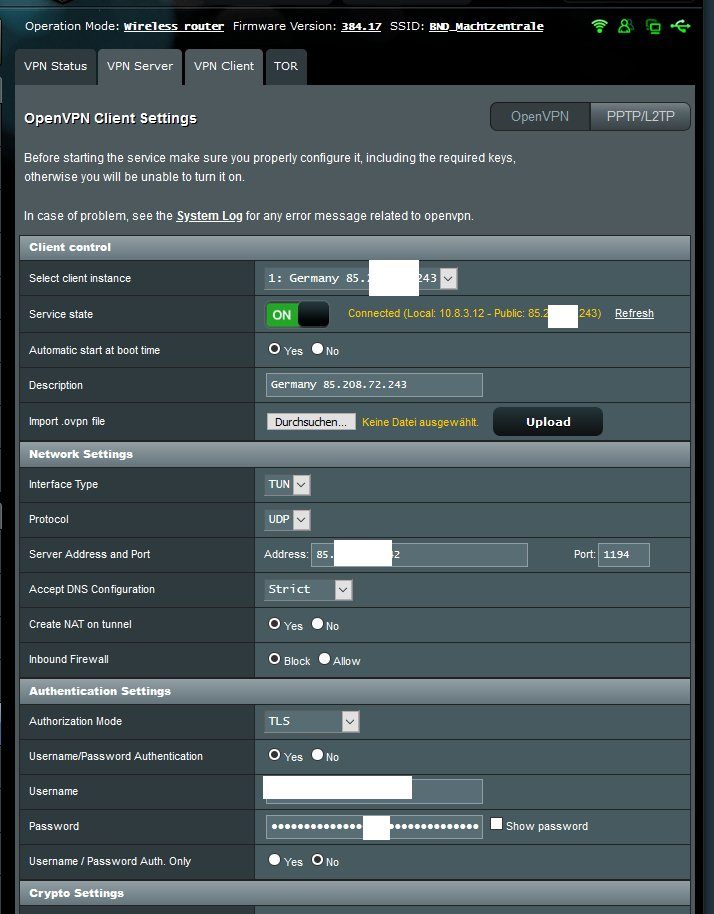

- VPN Client (NordVPN) aktiv; 10.8.3.8 Hier werden bestimmte Clients per Rules dem VPN zugewiesen.

OpenVPN Server Log:

May 2 13:56:57 ovpn-server1[2268]: /sbin/ifconfig tun0 10.8.0.1 netmask 255.255.255.0 mtu 1500 broadcast 10.8.0.255

May 2 13:56:57 ovpn-server1[2268]: updown.sh tun0 1500 1621 10.8.0.1 255.255.255.0 init

May 2 13:56:57 ovpn-server1[2268]: Socket Buffers: R=[524288->524288] S=[524288->524288]

May 2 13:56:57 ovpn-server1[2268]: UDPv4 link local (bound): [AF_INET][undef]:1194

May 2 13:56:57 ovpn-server1[2268]: UDPv4 link remote: [AF_UNSPEC]

May 2 13:56:57 ovpn-server1[2268]: GID set to nobody

May 2 13:56:57 ovpn-server1[2268]: UID set to nobody

May 2 13:56:57 ovpn-server1[2268]: MULTI: multi_init called, r=256 v=256

May 2 13:56:57 ovpn-server1[2268]: IFCONFIG POOL: base=10.8.0.2 size=252, ipv6=0

May 2 13:56:57 ovpn-server1[2268]: Initialization Sequence Completed

OpenVPN Client (Nordvpn) Log:

May 2 13:57:07 lul ovpn-client1[3802]: Outgoing Data Channel: Cipher 'AES-256-GCM' initialized with 256 bit key

May 2 13:57:07 lul ovpn-client1[3802]: Incoming Data Channel: Cipher 'AES-256-GCM' initialized with 256 bit key

May 2 13:57:07 lul ovpn-client1[3802]: TUN/TAP device tun11 opened

May 2 13:57:07 lul ovpn-client1[3802]: TUN/TAP TX queue length set to 1000

May 2 13:57:07 lul ovpn-client1[3802]: /sbin/ifconfig tun11 10.8.2.30 netmask 255.255.255.0 mtu 1500 broadcast 10.8.2.255

May 2 13:57:07 lul ovpn-client1[3802]: updown.sh tun11 1500 1585 10.8.2.30 255.255.255.0 init

May 2 13:57:13 lul ovpn-client1[3802]: /sbin/route add -net 85.208.72.242 netmask 255.255.255.255 gw 192.168.178.1

May 2 13:57:13 lul ovpn-client1[3802]: /sbin/route add -net 0.0.0.0 netmask 128.0.0.0 gw 10.8.2.1

May 2 13:57:13 lul ovpn-client1[3802]: /sbin/route add -net 128.0.0.0 netmask 128.0.0.0 gw 10.8.2.1

May 2 13:57:13 lul openvpn-routing: Configuring policy rules for client 1

May 2 13:57:13 lul ovpn-client1[3802]: Initialization Sequence Completed

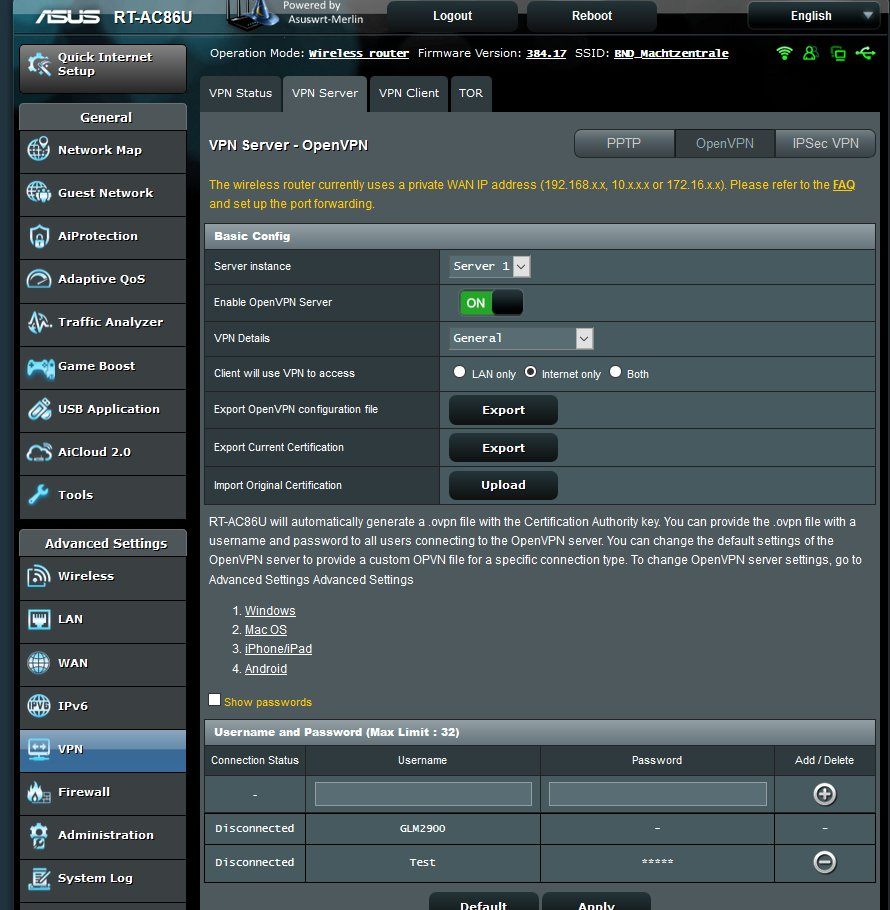

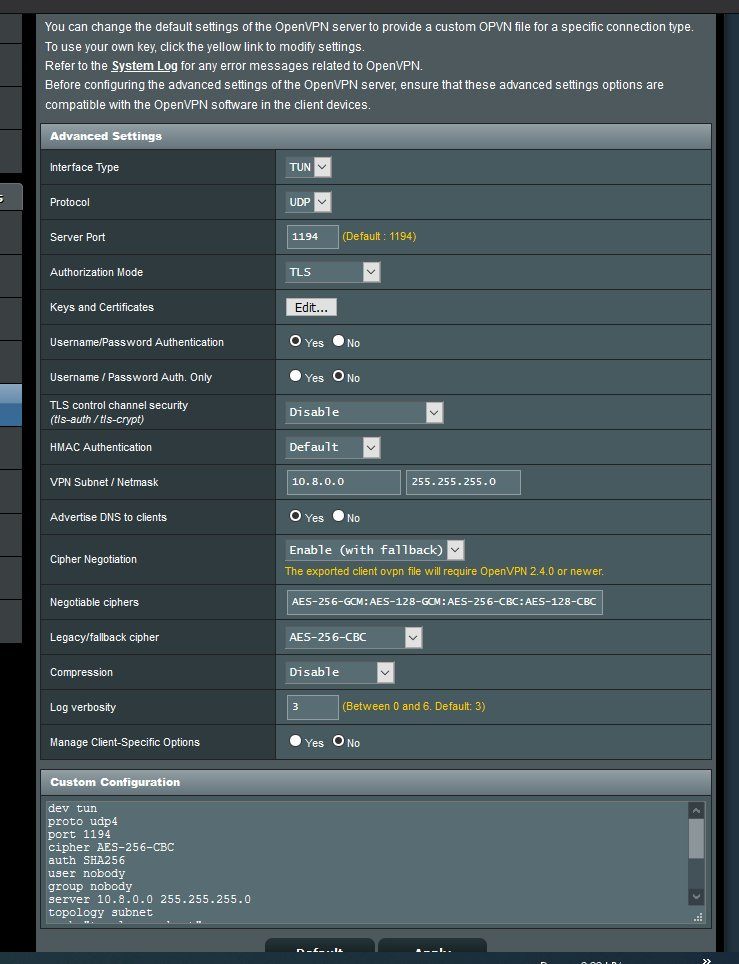

VPN Server Settings:

topology subnet

server 10.8.0.0 255.255.255.0

proto udp

port 1194

dev tun21

txqueuelen 1000

ncp-ciphers AES-256-GCM:AES-128-GCM:AES-256-CBC:AES-128-CBC

cipher AES-256-CBC

keepalive 15 60

verb 3

duplicate-cn

push "dhcp-option DNS 37.235.1.174"

push "dhcp-option DNS 37.235.1.177"

push "dhcp-option DNS 192.168.1.1"

push "redirect-gateway def1"

plugin /usr/lib/openvpn-plugin-auth-pam.so openvpn

ca ca.crt

dh dh.pem

cert server.crt

key server.key

script-security 2

up updown.sh

down updown.sh

status-version 2

status status 5

proto udp4

port 1194

cipher AES-256-CBC

auth SHA256

user nobody

group nobody

server 10.8.0.0 255.255.255.0

topology subnet

push "topology subnet"

persist-key

persist-tun

keepalive 10 120

explicit-exit-notify 1

tun-mtu 1500

Nat_rules

*nat

:PREROUTING ACCEPT [0:0]

:POSTROUTING ACCEPT [0:0]

:OUTPUT ACCEPT [0:0]

:VSERVER - [0:0]

:LOCALSRV - [0:0]

:PUPNP - [0:0]

:VUPNP - [0:0]

:DNSFILTER - [0:0]

:PCREDIRECT - [0:0]

-A PREROUTING -d 192.168.178.33 -j VSERVER

-A PREROUTING -s 192.168.1.0/24 -p udp -m udp --dport 53 -j DNSFILTER

-A PREROUTING -s 192.168.1.0/24 -p tcp -m tcp --dport 53 -j DNSFILTER

-A DNSFILTER -j DNAT --to-destination 37.235.1.174

-A VSERVER -p udp -m udp --dport 1194:1496 -j DNAT --to-destination 192.168.178.33:1194

-A VSERVER -p udp -m udp --dport 1194:1195 -j DNAT --to-destination 192.168.1.1:1194

-A VSERVER -p udp -m udp --dport 1194 -j DNAT --to-destination 10.8.2.0:1194

-A VSERVER -p udp -m udp --dport 1194:1197 -j DNAT --to-destination 192.168.1.0:1194

-A VSERVER -j VUPNP

-A POSTROUTING -o eth0 -j PUPNP

-A VSERVER -j TRIGGER --trigger-type dnat

-A POSTROUTING -o eth0 ! -s 192.168.178.33 -j MASQUERADE --mode symmetric

-A POSTROUTING -o br0 -s 192.168.1.0/24 -d 192.168.1.0/24 -j MASQUERADE

COMMIT

nat_rules_eth0_eth0

*nat

:PREROUTING ACCEPT [0:0]

:POSTROUTING ACCEPT [0:0]

:OUTPUT ACCEPT [0:0]

:VSERVER - [0:0]

:LOCALSRV - [0:0]

:PUPNP - [0:0]

:VUPNP - [0:0]

:DNSFILTER - [0:0]

:PCREDIRECT - [0:0]

-A PREROUTING -d 192.168.178.33 -j VSERVER

-A PREROUTING -s 192.168.1.0/24 -p udp -m udp --dport 53 -j DNSFILTER

-A PREROUTING -s 192.168.1.0/24 -p tcp -m tcp --dport 53 -j DNSFILTER

-A DNSFILTER -j DNAT --to-destination 37.235.1.174

-A VSERVER -p udp -m udp --dport 1194:1496 -j DNAT --to-destination 192.168.178.33:1194

-A VSERVER -p udp -m udp --dport 1194:1195 -j DNAT --to-destination 192.168.1.1:1194

-A VSERVER -p udp -m udp --dport 1194 -j DNAT --to-destination 10.8.2.0:1194

-A VSERVER -p udp -m udp --dport 1194:1197 -j DNAT --to-destination 192.168.1.0:1194

-A VSERVER -j VUPNP

-A POSTROUTING -o eth0 -j PUPNP

-A VSERVER -j TRIGGER --trigger-type dnat

-A POSTROUTING -o eth0 ! -s 192.168.178.33 -j MASQUERADE --mode symmetric

-A POSTROUTING -o br0 -s 192.168.1.0/24 -d 192.168.1.0/24 -j MASQUERADE

COMMIT

redirect_rules

*nat

:PREROUTING ACCEPT [0:0]

:POSTROUTING ACCEPT [0:0]

:OUTPUT ACCEPT [0:0]

:VSERVER - [0:0]

:LOCALSRV - [0:0]

:PUPNP - [0:0]

:VUPNP - [0:0]

:DNSFILTER - [0:0]

:PCREDIRECT - [0:0]

-A PREROUTING -d 192.168.178.33 -j VSERVER

-A PREROUTING -s 192.168.1.0/24 -p udp -m udp --dport 53 -j DNSFILTER

-A PREROUTING -s 192.168.1.0/24 -p tcp -m tcp --dport 53 -j DNSFILTER

-A DNSFILTER -j DNAT --to-destination 37.235.1.174

-A VSERVER -p udp -m udp --dport 1194:1496 -j DNAT --to-destination 192.168.178.33:1194

-A VSERVER -p udp -m udp --dport 1194:1195 -j DNAT --to-destination 192.168.1.1:1194

-A VSERVER -p udp -m udp --dport 1194 -j DNAT --to-destination 10.8.2.0:1194

-A VSERVER -p udp -m udp --dport 1194:1197 -j DNAT --to-destination 192.168.1.0:1194

-A VSERVER -j VUPNP

-A POSTROUTING -o eth0 -j PUPNP

-A VSERVER -j TRIGGER --trigger-type dnat

-A POSTROUTING -o eth0 ! -s 192.168.178.33 -j MASQUERADE --mode symmetric

-A POSTROUTING -o br0 -s 192.168.1.0/24 -d 192.168.1.0/24 -j MASQUERADE

-A PREROUTING ! -d 192.168.1.0/24 -p tcp --dport 80 -j DNAT --to-destination 192.168.1.1:18017

-A PREROUTING -p udp --dport 53 -j DNAT --to-destination 192.168.1.1:18018

COMMIT

filter_rules

*filter

:INPUT ACCEPT [0:0]

:FORWARD DROP [0:0]

:OUTPUT ACCEPT [0:0]

:INPUT_PING - [0:0]

:INPUT_ICMP - [0:0]

:FUPNP - [0:0]

:SECURITY - [0:0]

:ACCESS_RESTRICTION - [0:0]

:other2wan - [0:0]

:OVPN - [0:0]

:DNSFILTER_DOT - [0:0]

:NSFW - [0:0]

:PControls - [0:0]

:default_block - [0:0]

:logaccept - [0:0]

:logdrop - [0:0]

:PTCSRVWAN - [0:0]

:PTCSRVLAN - [0:0]

-A INPUT -m state --state RELATED,ESTABLISHED -j logaccept

-A INPUT -m state --state INVALID -j logdrop

-A INPUT ! -i br0 -j PTCSRVWAN

-A INPUT -i br0 -j PTCSRVLAN

-A INPUT -i br0 -m state --state NEW -j ACCEPT

-A INPUT -i lo -m state --state NEW -j ACCEPT

-A INPUT -m state --state NEW -j OVPN

-A INPUT -p udp --sport 67 --dport 68 -j logaccept

-A INPUT -p icmp -j logaccept

-A INPUT -j logdrop

-A FORWARD -m state --state ESTABLISHED,RELATED -j logaccept

-A FORWARD -o eth0 ! -i br0 -j other2wan

-A other2wan -i tun+ -j RETURN

-A other2wan -j logdrop

-A FORWARD -i br0 -o br0 -j logaccept

-A FORWARD -m state --state INVALID -j logdrop

-A FORWARD -i eth0 -j SECURITY

-A FORWARD -j NSFW

-A PControls -j logaccept

:triggers_eth0 - [0:0]

-A FORWARD -o eth0 -j triggers_eth0

-A FORWARD -i eth0 -j TRIGGER --trigger-type in

-A triggers_eth0 -p udp -m udp --dport 1194 -j TRIGGER --trigger-type out --trigger-proto udp --trigger-match 1194 --trigger-relate 1194

-A FORWARD -i br0 -j ACCEPT

-A FORWARD -m conntrack --ctstate DNAT -j logaccept

-A FORWARD -m state --state NEW -j OVPN

-A SECURITY -p tcp --syn -m limit --limit 1/s -j RETURN

-A SECURITY -p tcp --syn -j logdrop

-A SECURITY -p tcp --tcp-flags SYN,ACK,FIN,RST RST -m limit --limit 1/s -j RETURN

-A SECURITY -p tcp --tcp-flags SYN,ACK,FIN,RST RST -j logdrop

-A SECURITY -p icmp --icmp-type 8 -m limit --limit 1/s -j RETURN

-A SECURITY -p icmp --icmp-type 8 -j logdrop

-A SECURITY -j RETURN

-A logaccept -m state --state NEW -j LOG --log-prefix "ACCEPT " --log-tcp-sequence --log-tcp-options --log-ip-options

-A logaccept -j ACCEPT

-A logdrop -m state --state NEW -j LOG --log-prefix "DROP " --log-tcp-sequence --log-tcp-options --log-ip-options

-A logdrop -j DROP

-A FORWARD -i br0 -m tcp -p tcp --dport 853 -j DNSFILTER_DOT

-A DNSFILTER_DOT ! -d 37.235.1.174 -j REJECT

-A FORWARD -j logdrop

COMMIT

lg.

Problem:

Ausserhalb und Intern kann ich mich mit den Clients auf dem OpenVPN Server der auf dem Asus Router läuft verbinden. Ich bekomme aber keine nutzbare Internetverbindung hin.

Dies ändert sich erst wenn ich die Interne Firewall des Asus Router deaktiviere. Hier funktioniert nun das Internet auf allen Endgeräten ohne Probleme. Ich hätte aber trotzdem gerne die Firewall aktiviert und dabei ein nutzbaren OpenVPN Server.

Kurz zum Ziel: Die Lan Geräte werden je nach Routing entweder auf das Wan oder halt den VPN Client (Nordvpn) geschoben. Von Ausserhalb sollte man sich auf den VPN Server einloggen können und damit Surfen. Sollte denke ich machbar sein.

Was ich schon getan habe, leider nur mässiger Erfolg:

- Router zurückgesetzt und neu probiert.

- WAN - Port Trigger "Aktiviert": Trigger Port 1194 UDP, Incomming 1194 UDP

- WAN - Virtual Server / Port Forwarding "Aktiviert": 192.168.168.33 UDP auf Port 1194#

Wichtig! Erst als ich diese zwei Optionen konfiguriert habe konnte ich unter VPN Status die Verbundeten Geräte mit IP sehen. Also wurde auch schon hier was blockiert

- Verschiedene weitere Port Forwaring Regeln hinzugefügt

- VPN Client (Nordvpn) gelöscht und neu probiert. Force Internet traffic through "Policy Rules/ or Strict"

- Mit und ohne DNS EInstellungen

- Pixelserver deaktiviert

- Hinzufügen von IPtables Rules in /jffs/sripts/firewall-start

iptables -I INPUT -p udp --dport 1149 -j ACCEPT

iptables -I OUTPUT -p udp --dport 1149 -j ACCEPT

Kurze Setting Aufstellung:

RT-AC86U:

- Betriebsmodus:Wireless Router Firmware-Version:384.17

- Internet > (ISP) Fritzbox > Lankabel an den WAN Port des Asus Routers > Asus Router integriertem OpenVPN Server und konfiguriertem OpenVpn Cliebt (Nordvpn).

Fritzbox:

- IP-Adresse: 77.182.38.14 (Ändert sich täglich)

- Gateway 62.52.201.195

- DNS Server 37.235.1.174; 37.235.1.177

- DynDNS aktiviert, axxxxx7.ddnss.de

- Portfreigabe für 192.167.178.33 Port 1194

- IPv4 Routing Tabelle: Netzwerk Subnetzmaske Gateway 10.8.0.0; 255.255.0.0; 192.168.178.33

- Asus Router immer der gleichen IP zugewiesen.

Asus Router:

- Wireless router mode / AiMesh Router mode (Default)

- WAN IP: 192.168.178.33

- Subnetzmaske 255.255.255.0

- Lan IP: 192.168.1.1

- IP-Pool-Startadresse : 192.168.1.3

- Pixelserver : 192.168.1.2

- IP-Pool-Endadresse : 192.168.1.254

- VPN Subnet / Netmask 10.8.0.0 255.255.255.0

- DNS Server: 37.235.1.174 und 37.235.1.177

- LAN - DHCP Server "On". Manual Assignment "On"

- LAN Static routes "Deaktiviert"

- Default Gateway "None"

- VPN Client (NordVPN) aktiv; 10.8.3.8 Hier werden bestimmte Clients per Rules dem VPN zugewiesen.

OpenVPN Server Log:

May 2 13:56:57 ovpn-server1[2268]: /sbin/ifconfig tun0 10.8.0.1 netmask 255.255.255.0 mtu 1500 broadcast 10.8.0.255

May 2 13:56:57 ovpn-server1[2268]: updown.sh tun0 1500 1621 10.8.0.1 255.255.255.0 init

May 2 13:56:57 ovpn-server1[2268]: Socket Buffers: R=[524288->524288] S=[524288->524288]

May 2 13:56:57 ovpn-server1[2268]: UDPv4 link local (bound): [AF_INET][undef]:1194

May 2 13:56:57 ovpn-server1[2268]: UDPv4 link remote: [AF_UNSPEC]

May 2 13:56:57 ovpn-server1[2268]: GID set to nobody

May 2 13:56:57 ovpn-server1[2268]: UID set to nobody

May 2 13:56:57 ovpn-server1[2268]: MULTI: multi_init called, r=256 v=256

May 2 13:56:57 ovpn-server1[2268]: IFCONFIG POOL: base=10.8.0.2 size=252, ipv6=0

May 2 13:56:57 ovpn-server1[2268]: Initialization Sequence Completed

OpenVPN Client (Nordvpn) Log:

May 2 13:57:07 lul ovpn-client1[3802]: Outgoing Data Channel: Cipher 'AES-256-GCM' initialized with 256 bit key

May 2 13:57:07 lul ovpn-client1[3802]: Incoming Data Channel: Cipher 'AES-256-GCM' initialized with 256 bit key

May 2 13:57:07 lul ovpn-client1[3802]: TUN/TAP device tun11 opened

May 2 13:57:07 lul ovpn-client1[3802]: TUN/TAP TX queue length set to 1000

May 2 13:57:07 lul ovpn-client1[3802]: /sbin/ifconfig tun11 10.8.2.30 netmask 255.255.255.0 mtu 1500 broadcast 10.8.2.255

May 2 13:57:07 lul ovpn-client1[3802]: updown.sh tun11 1500 1585 10.8.2.30 255.255.255.0 init

May 2 13:57:13 lul ovpn-client1[3802]: /sbin/route add -net 85.208.72.242 netmask 255.255.255.255 gw 192.168.178.1

May 2 13:57:13 lul ovpn-client1[3802]: /sbin/route add -net 0.0.0.0 netmask 128.0.0.0 gw 10.8.2.1

May 2 13:57:13 lul ovpn-client1[3802]: /sbin/route add -net 128.0.0.0 netmask 128.0.0.0 gw 10.8.2.1

May 2 13:57:13 lul openvpn-routing: Configuring policy rules for client 1

May 2 13:57:13 lul ovpn-client1[3802]: Initialization Sequence Completed

VPN Server Settings:

- Automatically generated configuration

topology subnet

server 10.8.0.0 255.255.255.0

proto udp

port 1194

dev tun21

txqueuelen 1000

ncp-ciphers AES-256-GCM:AES-128-GCM:AES-256-CBC:AES-128-CBC

cipher AES-256-CBC

keepalive 15 60

verb 3

duplicate-cn

push "dhcp-option DNS 37.235.1.174"

push "dhcp-option DNS 37.235.1.177"

push "dhcp-option DNS 192.168.1.1"

push "redirect-gateway def1"

plugin /usr/lib/openvpn-plugin-auth-pam.so openvpn

ca ca.crt

dh dh.pem

cert server.crt

key server.key

script-security 2

up updown.sh

down updown.sh

status-version 2

status status 5

- Custom Configuration

proto udp4

port 1194

cipher AES-256-CBC

auth SHA256

user nobody

group nobody

server 10.8.0.0 255.255.255.0

topology subnet

push "topology subnet"

persist-key

persist-tun

keepalive 10 120

explicit-exit-notify 1

tun-mtu 1500

Nat_rules

*nat

:PREROUTING ACCEPT [0:0]

:POSTROUTING ACCEPT [0:0]

:OUTPUT ACCEPT [0:0]

:VSERVER - [0:0]

:LOCALSRV - [0:0]

:PUPNP - [0:0]

:VUPNP - [0:0]

:DNSFILTER - [0:0]

:PCREDIRECT - [0:0]

-A PREROUTING -d 192.168.178.33 -j VSERVER

-A PREROUTING -s 192.168.1.0/24 -p udp -m udp --dport 53 -j DNSFILTER

-A PREROUTING -s 192.168.1.0/24 -p tcp -m tcp --dport 53 -j DNSFILTER

-A DNSFILTER -j DNAT --to-destination 37.235.1.174

-A VSERVER -p udp -m udp --dport 1194:1496 -j DNAT --to-destination 192.168.178.33:1194

-A VSERVER -p udp -m udp --dport 1194:1195 -j DNAT --to-destination 192.168.1.1:1194

-A VSERVER -p udp -m udp --dport 1194 -j DNAT --to-destination 10.8.2.0:1194

-A VSERVER -p udp -m udp --dport 1194:1197 -j DNAT --to-destination 192.168.1.0:1194

-A VSERVER -j VUPNP

-A POSTROUTING -o eth0 -j PUPNP

-A VSERVER -j TRIGGER --trigger-type dnat

-A POSTROUTING -o eth0 ! -s 192.168.178.33 -j MASQUERADE --mode symmetric

-A POSTROUTING -o br0 -s 192.168.1.0/24 -d 192.168.1.0/24 -j MASQUERADE

COMMIT

nat_rules_eth0_eth0

*nat

:PREROUTING ACCEPT [0:0]

:POSTROUTING ACCEPT [0:0]

:OUTPUT ACCEPT [0:0]

:VSERVER - [0:0]

:LOCALSRV - [0:0]

:PUPNP - [0:0]

:VUPNP - [0:0]

:DNSFILTER - [0:0]

:PCREDIRECT - [0:0]

-A PREROUTING -d 192.168.178.33 -j VSERVER

-A PREROUTING -s 192.168.1.0/24 -p udp -m udp --dport 53 -j DNSFILTER

-A PREROUTING -s 192.168.1.0/24 -p tcp -m tcp --dport 53 -j DNSFILTER

-A DNSFILTER -j DNAT --to-destination 37.235.1.174

-A VSERVER -p udp -m udp --dport 1194:1496 -j DNAT --to-destination 192.168.178.33:1194

-A VSERVER -p udp -m udp --dport 1194:1195 -j DNAT --to-destination 192.168.1.1:1194

-A VSERVER -p udp -m udp --dport 1194 -j DNAT --to-destination 10.8.2.0:1194

-A VSERVER -p udp -m udp --dport 1194:1197 -j DNAT --to-destination 192.168.1.0:1194

-A VSERVER -j VUPNP

-A POSTROUTING -o eth0 -j PUPNP

-A VSERVER -j TRIGGER --trigger-type dnat

-A POSTROUTING -o eth0 ! -s 192.168.178.33 -j MASQUERADE --mode symmetric

-A POSTROUTING -o br0 -s 192.168.1.0/24 -d 192.168.1.0/24 -j MASQUERADE

COMMIT

redirect_rules

*nat

:PREROUTING ACCEPT [0:0]

:POSTROUTING ACCEPT [0:0]

:OUTPUT ACCEPT [0:0]

:VSERVER - [0:0]

:LOCALSRV - [0:0]

:PUPNP - [0:0]

:VUPNP - [0:0]

:DNSFILTER - [0:0]

:PCREDIRECT - [0:0]

-A PREROUTING -d 192.168.178.33 -j VSERVER

-A PREROUTING -s 192.168.1.0/24 -p udp -m udp --dport 53 -j DNSFILTER

-A PREROUTING -s 192.168.1.0/24 -p tcp -m tcp --dport 53 -j DNSFILTER

-A DNSFILTER -j DNAT --to-destination 37.235.1.174

-A VSERVER -p udp -m udp --dport 1194:1496 -j DNAT --to-destination 192.168.178.33:1194

-A VSERVER -p udp -m udp --dport 1194:1195 -j DNAT --to-destination 192.168.1.1:1194

-A VSERVER -p udp -m udp --dport 1194 -j DNAT --to-destination 10.8.2.0:1194

-A VSERVER -p udp -m udp --dport 1194:1197 -j DNAT --to-destination 192.168.1.0:1194

-A VSERVER -j VUPNP

-A POSTROUTING -o eth0 -j PUPNP

-A VSERVER -j TRIGGER --trigger-type dnat

-A POSTROUTING -o eth0 ! -s 192.168.178.33 -j MASQUERADE --mode symmetric

-A POSTROUTING -o br0 -s 192.168.1.0/24 -d 192.168.1.0/24 -j MASQUERADE

-A PREROUTING ! -d 192.168.1.0/24 -p tcp --dport 80 -j DNAT --to-destination 192.168.1.1:18017

-A PREROUTING -p udp --dport 53 -j DNAT --to-destination 192.168.1.1:18018

COMMIT

filter_rules

*filter

:INPUT ACCEPT [0:0]

:FORWARD DROP [0:0]

:OUTPUT ACCEPT [0:0]

:INPUT_PING - [0:0]

:INPUT_ICMP - [0:0]

:FUPNP - [0:0]

:SECURITY - [0:0]

:ACCESS_RESTRICTION - [0:0]

:other2wan - [0:0]

:OVPN - [0:0]

:DNSFILTER_DOT - [0:0]

:NSFW - [0:0]

:PControls - [0:0]

:default_block - [0:0]

:logaccept - [0:0]

:logdrop - [0:0]

:PTCSRVWAN - [0:0]

:PTCSRVLAN - [0:0]

-A INPUT -m state --state RELATED,ESTABLISHED -j logaccept

-A INPUT -m state --state INVALID -j logdrop

-A INPUT ! -i br0 -j PTCSRVWAN

-A INPUT -i br0 -j PTCSRVLAN

-A INPUT -i br0 -m state --state NEW -j ACCEPT

-A INPUT -i lo -m state --state NEW -j ACCEPT

-A INPUT -m state --state NEW -j OVPN

-A INPUT -p udp --sport 67 --dport 68 -j logaccept

-A INPUT -p icmp -j logaccept

-A INPUT -j logdrop

-A FORWARD -m state --state ESTABLISHED,RELATED -j logaccept

-A FORWARD -o eth0 ! -i br0 -j other2wan

-A other2wan -i tun+ -j RETURN

-A other2wan -j logdrop

-A FORWARD -i br0 -o br0 -j logaccept

-A FORWARD -m state --state INVALID -j logdrop

-A FORWARD -i eth0 -j SECURITY

-A FORWARD -j NSFW

-A PControls -j logaccept

:triggers_eth0 - [0:0]

-A FORWARD -o eth0 -j triggers_eth0

-A FORWARD -i eth0 -j TRIGGER --trigger-type in

-A triggers_eth0 -p udp -m udp --dport 1194 -j TRIGGER --trigger-type out --trigger-proto udp --trigger-match 1194 --trigger-relate 1194

-A FORWARD -i br0 -j ACCEPT

-A FORWARD -m conntrack --ctstate DNAT -j logaccept

-A FORWARD -m state --state NEW -j OVPN

-A SECURITY -p tcp --syn -m limit --limit 1/s -j RETURN

-A SECURITY -p tcp --syn -j logdrop

-A SECURITY -p tcp --tcp-flags SYN,ACK,FIN,RST RST -m limit --limit 1/s -j RETURN

-A SECURITY -p tcp --tcp-flags SYN,ACK,FIN,RST RST -j logdrop

-A SECURITY -p icmp --icmp-type 8 -m limit --limit 1/s -j RETURN

-A SECURITY -p icmp --icmp-type 8 -j logdrop

-A SECURITY -j RETURN

-A logaccept -m state --state NEW -j LOG --log-prefix "ACCEPT " --log-tcp-sequence --log-tcp-options --log-ip-options

-A logaccept -j ACCEPT

-A logdrop -m state --state NEW -j LOG --log-prefix "DROP " --log-tcp-sequence --log-tcp-options --log-ip-options

-A logdrop -j DROP

-A FORWARD -i br0 -m tcp -p tcp --dport 853 -j DNSFILTER_DOT

-A DNSFILTER_DOT ! -d 37.235.1.174 -j REJECT

-A FORWARD -j logdrop

COMMIT

lg.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 566165

Url: https://administrator.de/forum/openvpn-server-kein-internet-bei-connect-566165.html

Ausgedruckt am: 16.07.2025 um 00:07 Uhr

1 Kommentar