Hotspot ohne Verschlüsselung gegen nichtauthorisierte Benutzer schützen?

Hallo und guten Tag.

Als Neuling meinen Glückwunsch zu der Rubrik MikrotikROS im Forum. Ich bin beim "stöbern" darauf gestoßen und finde es gut, Mikrotikprobleme in meiner Muttersprache erörtern zu können. Mein Name ist Torsten, ich bin Deutscher, lebe aber in Paraguay und betreibe hier seit einiger Zeit ein kleines WLAN-Netz mit Mikrotikboards, um Leute "am Urwaldrand" ins Internet zu bringen. Ich bin Elektroniker, kein Netzwerkexperte und Mikrotik-Autodidakt, komme aber ganz gut klar mit dem ROS.

Zu meiner Frage: Vor einiger Zeit hatte ich das Problem, daß es einen nicht authorisierten Benutzer gab.

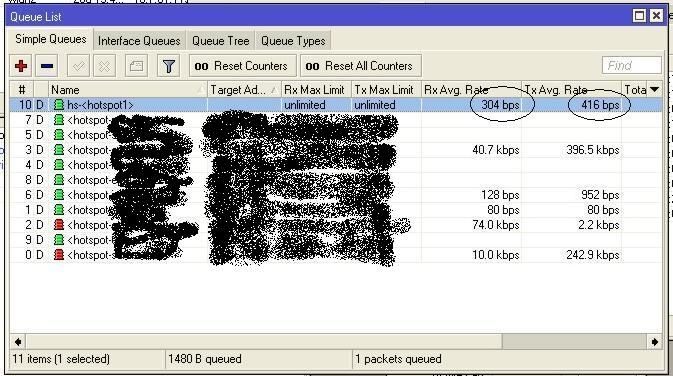

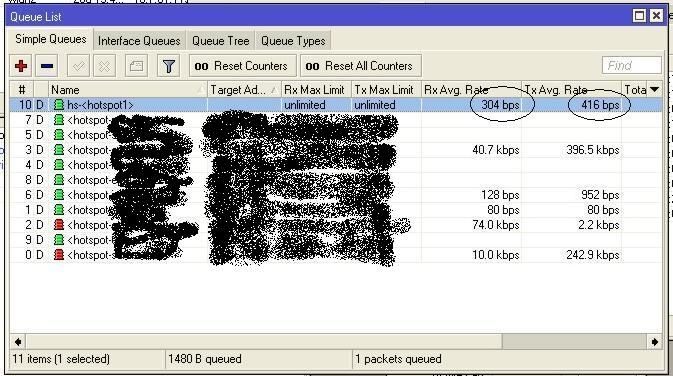

Das Bild zeigt das Queue-Fenster im normalen Betrieb.

Die erste Zeile hs-<hotspot1> wird ja beim Anlegen des Hotspots vom System erzeugt und dient nur der Anmeldung. In den zwei markierten Feldern ist also normalerweise kein Datenverkehr zu sehen, wie in den Zeilen darunter, sondern nur die paar Bytes für die Anmeldung. Genau das aber war der Fall - Datenverkehr und nicht zu knapp. Es ist also jemand drauf gekommen, sich die Mac auszulesen und... na gut, muß ich ja nicht beschreiben.

Zu der Zeit lief ROS 5.24 auf den Boards und ich suchte schnell eine Möglichkeit, dieses "Loch zu stopfen". Dabei kam ich auf die Idee, einen neuen Queue Type zu definieren, Kind bfifo und das Size nur 1 Byte und diesen Queue Type der entsprechenden WLAN statt dem Type "wireless-default" zuzuordnen. Das half sofort, der Datenverkehr ging auf 0 und die Anmeldung klappte trotzdem ohne Probleme. Also blieben diese Einstellungen drin, da alles funktionierte und die unauthorisierte Nuztung nicht mehr auftrat.

Vor zwei Wochen habe ich mal wieder die Programme aktualisiert und ROS 6.4 aufgespielt. Danach ging die Hotspotanmeldung nicht mehr. Unter Hosts im Hotspotfenster gab es keine Einträge und die Kunden bekamen mein Anmelde-Bild nicht mehr. Als ich der WLAN wieder den Default-Queue-Type "wireless-default" zuordnete, ging es wieder.

Nun fragt mich nicht, warum, aber mit ROS 6.x klappt jedenfalls mein so schöner einfacher Sperrtrick nicht mehr. Natürlich suche ich nun eine neue Lösung, falls (und das ist sicher nur eine Frage der Zeit) diese Schlitzohren wieder kostenlos saugen wollen. Ich habe aber noch nichts passendes gefunden und möchte den Hotspot auch nicht verschlüsseln oder irgendwelche Mac-Bindungen da reinbauen, weil das alles die Flexibilität des Hotspots stört und den ehrlichen Benutzern nur Verwirrung bringt.

Was gibt es noch für Möglichkeiten, die ich ohne bei den Kunden etwas machen zu müssen nur auf den Boards realisieren kann? Hat jemand sinnvolle Tipps?

Viele Grüße

tomue

Als Neuling meinen Glückwunsch zu der Rubrik MikrotikROS im Forum. Ich bin beim "stöbern" darauf gestoßen und finde es gut, Mikrotikprobleme in meiner Muttersprache erörtern zu können. Mein Name ist Torsten, ich bin Deutscher, lebe aber in Paraguay und betreibe hier seit einiger Zeit ein kleines WLAN-Netz mit Mikrotikboards, um Leute "am Urwaldrand" ins Internet zu bringen. Ich bin Elektroniker, kein Netzwerkexperte und Mikrotik-Autodidakt, komme aber ganz gut klar mit dem ROS.

Zu meiner Frage: Vor einiger Zeit hatte ich das Problem, daß es einen nicht authorisierten Benutzer gab.

Das Bild zeigt das Queue-Fenster im normalen Betrieb.

Die erste Zeile hs-<hotspot1> wird ja beim Anlegen des Hotspots vom System erzeugt und dient nur der Anmeldung. In den zwei markierten Feldern ist also normalerweise kein Datenverkehr zu sehen, wie in den Zeilen darunter, sondern nur die paar Bytes für die Anmeldung. Genau das aber war der Fall - Datenverkehr und nicht zu knapp. Es ist also jemand drauf gekommen, sich die Mac auszulesen und... na gut, muß ich ja nicht beschreiben.

Zu der Zeit lief ROS 5.24 auf den Boards und ich suchte schnell eine Möglichkeit, dieses "Loch zu stopfen". Dabei kam ich auf die Idee, einen neuen Queue Type zu definieren, Kind bfifo und das Size nur 1 Byte und diesen Queue Type der entsprechenden WLAN statt dem Type "wireless-default" zuzuordnen. Das half sofort, der Datenverkehr ging auf 0 und die Anmeldung klappte trotzdem ohne Probleme. Also blieben diese Einstellungen drin, da alles funktionierte und die unauthorisierte Nuztung nicht mehr auftrat.

Vor zwei Wochen habe ich mal wieder die Programme aktualisiert und ROS 6.4 aufgespielt. Danach ging die Hotspotanmeldung nicht mehr. Unter Hosts im Hotspotfenster gab es keine Einträge und die Kunden bekamen mein Anmelde-Bild nicht mehr. Als ich der WLAN wieder den Default-Queue-Type "wireless-default" zuordnete, ging es wieder.

Nun fragt mich nicht, warum, aber mit ROS 6.x klappt jedenfalls mein so schöner einfacher Sperrtrick nicht mehr. Natürlich suche ich nun eine neue Lösung, falls (und das ist sicher nur eine Frage der Zeit) diese Schlitzohren wieder kostenlos saugen wollen. Ich habe aber noch nichts passendes gefunden und möchte den Hotspot auch nicht verschlüsseln oder irgendwelche Mac-Bindungen da reinbauen, weil das alles die Flexibilität des Hotspots stört und den ehrlichen Benutzern nur Verwirrung bringt.

Was gibt es noch für Möglichkeiten, die ich ohne bei den Kunden etwas machen zu müssen nur auf den Boards realisieren kann? Hat jemand sinnvolle Tipps?

Viele Grüße

tomue

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 219986

Url: https://administrator.de/forum/hotspot-ohne-verschluesselung-gegen-nichtauthorisierte-benutzer-schuetzen-219986.html

Ausgedruckt am: 18.07.2025 um 04:07 Uhr

7 Kommentare

Neuester Kommentar

Das ist ein generelles Manko dieser Lösungen wenn user in der lage sind die mac Adresse mitzusniffern. Ein Hotspot Prinzip ist immer so das die Mac Adresse entweder über eine lokale Datenbank auf dem Gerät selber oder über Radius von einer externen Server authorisiert wird bevor sie der Router in die L2 Forwarding Datenbank übernimmt. Ist sie da einmal drin werden Daten mit dieser Mac immer geforwardet ohne weitere Authentisierung bis diese Mac in der Forwarding Table austimed.

Sniffert jemand also eine Mac Adresse mit die authentisiert ist ist das erstmal Pech.

Du kannst dich dagegen nur wehren wenn du eine Zertifikats basierende Authentisierung benutzt oder eine User Authentisierung nach 802.1x machst.

Beides widerspricht aber der Benutzung und dem Sinn eines Hotspots mit Einmalpasswörtern, weil man ja eben genau diese komplizierten Mechanismen für den Benutzer vermeiden will.

Eigentlich wird ein Hotspot WLAN damit sinnlos und man könnte dann eigentlich ein geschlossenes WLAN aufsetzen was eben nur diese Benutzer Authentisierung hat.

Das ist dann wasserdicht und obiges was du beschrieben hast kann nicht mehr passieren.

Frage ist ob du das so willst ?!

Andere Lösungen gibt es nicht denn alles basiert auf diesem Prinzip.

Grundlagen zu diesen Themen findest du hier:

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

und

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Sniffert jemand also eine Mac Adresse mit die authentisiert ist ist das erstmal Pech.

Du kannst dich dagegen nur wehren wenn du eine Zertifikats basierende Authentisierung benutzt oder eine User Authentisierung nach 802.1x machst.

Beides widerspricht aber der Benutzung und dem Sinn eines Hotspots mit Einmalpasswörtern, weil man ja eben genau diese komplizierten Mechanismen für den Benutzer vermeiden will.

Eigentlich wird ein Hotspot WLAN damit sinnlos und man könnte dann eigentlich ein geschlossenes WLAN aufsetzen was eben nur diese Benutzer Authentisierung hat.

Das ist dann wasserdicht und obiges was du beschrieben hast kann nicht mehr passieren.

Frage ist ob du das so willst ?!

Andere Lösungen gibt es nicht denn alles basiert auf diesem Prinzip.

Grundlagen zu diesen Themen findest du hier:

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

und

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Hallo,

möchte und da trennt sich auch schnell die Spreu vom Weizen, denn ich kenne auch jetzt die Gesetzeslage in dem Land nicht wirklich.

Viele Sachen sind praktikabel und eben auch "relativ sicher" und einige sind eben eher auf Faulheit und strotzen nur so vor Unkenntnis

aber praktikabel sind sie dennoch, wenn auch nicht "best practice". Eventuell kannst Du ja mal

Also meiner Meinung nach gibt es bestimmt tausend verschiedene Szenarien die das von Dir so grob umrissene wieder spiegeln

aber im Großen und im Ganzen eben nur zwei Beispiele die mir persönlich dazu einfallen wollen und zwar folgende:

und da es sich "nur" um einen temporären Internetzugang handelt ist das "sniffen" nach den MAC Adressen eigentlich obsolet.

denn Deine Kunden haben ja auch ein Recht darauf dass unter Ihrem Namen und mittels Ihrer "gespooften" MAC Adresse

irgend ein "Mist gebaut" wird und aus der Haftung bist Du auch noch nicht richtig raus, also @aqui hat das schon richtig erkannt

und ich denke Du solltest Dir da auch einmal Gedanken zu machen, das ist zwar bei 1500 Kunden etwas hart aber besser als nie

und/oder die Polizei morgens um 03:00 Uhr vor der Tür stehen zu haben, denn in Paraguay möchte ich nicht im Knast sitzen wollen!

Noch etwas in eigenes Sache zu den MikroTik Routern und Geräten, ich denke bis zu einer bestimmten Größe kann man damit sicherlich

etwas machen und umsetzen, aber ab einer bestimmten Größe sollte man das denn eben auch wieder nach "best practice" erledigen:

Was ich damit sagen möchte ist folgendes, Stell Dir lieber einen großen und kräftigen MikroTik Router hin und lass den dann die

Aufgaben eines Routers erledigen und zusätzlich lege Dir einen Switch Stack an mit richtig schnellen und kräftigen Switches

mit denen Du dann VLANs anlegen kannst und dann setzt Du einfach einen Radius Server auf und bindest den via LAG (LACP)

an den Switchstapel (Switch Stack) an. Wenn der Radiusserver kräftig und potent genug ist solltest Du damit mehr Erfolg haben

und auch langfristig damit besser zurecht kommen und wenn selbst dieser in die Knie "gehen sollte" kann man für einige andere

VLANs wiederum den nächsten Radiusserver aufsetzen und der Router routet dann eben den WAN Verkehr, dann ist das mit der

Verschlüsselung und den Zertifikaten auch nur noch halb so schlimm und man kann seinen Kunden auch ein Plus an Sicherheit

bieten! Klar muss man den Kunden dann aber auch mitteilen dass sie Ihre Geräte nicht einfach unbeaufsichtigt lassen sollen,

denn wenn man nun erst einmal anfängt die Zertifikate zu stehlen bzw. die Geräte die ein solches beherbergen gerät das ganze

zu einer Sisyphusarbeit.

Gruß

Dobby

Was gibt es noch für Möglichkeiten, die ich ohne bei den Kunden etwas machen zu müssen nur auf den Boards realisieren kann?

Es kommt eben auch immer ein bisschen darauf an was genau jemand erreichen möchte und vor allen anderen Dingen wie er das umsetzenmöchte und da trennt sich auch schnell die Spreu vom Weizen, denn ich kenne auch jetzt die Gesetzeslage in dem Land nicht wirklich.

Viele Sachen sind praktikabel und eben auch "relativ sicher" und einige sind eben eher auf Faulheit und strotzen nur so vor Unkenntnis

aber praktikabel sind sie dennoch, wenn auch nicht "best practice". Eventuell kannst Du ja mal

Hat jemand sinnvolle Tipps?

Tja das ist das wiederum eine ganz andere Sache!Also meiner Meinung nach gibt es bestimmt tausend verschiedene Szenarien die das von Dir so grob umrissene wieder spiegeln

aber im Großen und im Ganzen eben nur zwei Beispiele die mir persönlich dazu einfallen wollen und zwar folgende:

- Du hast ein Café, eine Bar oder ein Restaurant und lässt Leute temporär ins Internet mittels eines WLAN HotSpots.

und da es sich "nur" um einen temporären Internetzugang handelt ist das "sniffen" nach den MAC Adressen eigentlich obsolet.

- Du bist ein WISP (Wireless Internet Provider) und lässt Leute für einen längeren Zeitraum in das Internet.

denn Deine Kunden haben ja auch ein Recht darauf dass unter Ihrem Namen und mittels Ihrer "gespooften" MAC Adresse

irgend ein "Mist gebaut" wird und aus der Haftung bist Du auch noch nicht richtig raus, also @aqui hat das schon richtig erkannt

und ich denke Du solltest Dir da auch einmal Gedanken zu machen, das ist zwar bei 1500 Kunden etwas hart aber besser als nie

und/oder die Polizei morgens um 03:00 Uhr vor der Tür stehen zu haben, denn in Paraguay möchte ich nicht im Knast sitzen wollen!

Noch etwas in eigenes Sache zu den MikroTik Routern und Geräten, ich denke bis zu einer bestimmten Größe kann man damit sicherlich

etwas machen und umsetzen, aber ab einer bestimmten Größe sollte man das denn eben auch wieder nach "best practice" erledigen:

Was ich damit sagen möchte ist folgendes, Stell Dir lieber einen großen und kräftigen MikroTik Router hin und lass den dann die

Aufgaben eines Routers erledigen und zusätzlich lege Dir einen Switch Stack an mit richtig schnellen und kräftigen Switches

mit denen Du dann VLANs anlegen kannst und dann setzt Du einfach einen Radius Server auf und bindest den via LAG (LACP)

an den Switchstapel (Switch Stack) an. Wenn der Radiusserver kräftig und potent genug ist solltest Du damit mehr Erfolg haben

und auch langfristig damit besser zurecht kommen und wenn selbst dieser in die Knie "gehen sollte" kann man für einige andere

VLANs wiederum den nächsten Radiusserver aufsetzen und der Router routet dann eben den WAN Verkehr, dann ist das mit der

Verschlüsselung und den Zertifikaten auch nur noch halb so schlimm und man kann seinen Kunden auch ein Plus an Sicherheit

bieten! Klar muss man den Kunden dann aber auch mitteilen dass sie Ihre Geräte nicht einfach unbeaufsichtigt lassen sollen,

denn wenn man nun erst einmal anfängt die Zertifikate zu stehlen bzw. die Geräte die ein solches beherbergen gerät das ganze

zu einer Sisyphusarbeit.

Gruß

Dobby

Dann kannst du aber auch logischerweise nicht erwarten das du die Super Duper Security Lösung bekommst. Andere "einfache" Möglichkeiten gibt es technisch auch nicht oder wie sollten die deiner Meinung nach aussehen ? Die Schlitzohren musst du dann anderweitig in Schach halten

Am besten einen halboffenen Raspberry Pi ins Netz hängen wo sie etwas "abgelenkt" werden....

Das mit den 6 Jahren Schulbildung ist hier ähnlich. Wenns darum geht Papis doch so tolle "Kindersicherung" auf der Fritzbox zu überwinden und sich bei "persiankitty.com" einmal eine reinrassige Perserkatzen Zucht anzusehen !

Und....der Usermanger im Mikrotik ist KEIN Radius Server !! Lediglich eine lokale ASCII Datenbank. Was ein wirklicher Radius ist kannst du hier nachlesen:

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

und

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Am besten einen halboffenen Raspberry Pi ins Netz hängen wo sie etwas "abgelenkt" werden....

Das mit den 6 Jahren Schulbildung ist hier ähnlich. Wenns darum geht Papis doch so tolle "Kindersicherung" auf der Fritzbox zu überwinden und sich bei "persiankitty.com" einmal eine reinrassige Perserkatzen Zucht anzusehen !

Und....der Usermanger im Mikrotik ist KEIN Radius Server !! Lediglich eine lokale ASCII Datenbank. Was ein wirklicher Radius ist kannst du hier nachlesen:

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

und

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Hallo,

RouterBoard alles auf einen Schlag abhandeln und wenn es dann um mehr geht wie in Deinem Fall merkt man eben auch schnell

dass es eben nicht so ist. Ich denke Informationen sind eben auch immer eine Art von Bringschuld und wenn man einem alles aus der

Nase ziehen muss ist das eben auch nicht so pralle.

Welches RouterBoard setzt Du denn ein?

Und wenn nichts verschlüsselt wird kann man ja auch immer wieder alles im Klartext mitlesen kann wirst Du

diese Leute einfach nicht los, so einfach ist das!

Eine kleine Alix oder Soekris Box ist für 150 bis 250 € zu haben oder ein alter PC wenn der Strom dort günstig ist,

darauf läuft dann eben ein FreeRadius Server und gut ist es. Die kann man auch schon gebraucht bei eBay "schießen".

Klar wenn dort der Durchsatz dann einbricht und man das ganze Equipment austauschen muss, ist das schon eine

dumme Angelegenheit, aber ansonsten musst Du wohl oder übel mit den "Schlitzohren" leben müssen.

zu erkennen das man eben nicht nur ein paar "rules" und "queues" eingibt bzw. anlegt und dann ist das

Problem weg bzw. erledigt. Denn es ist den Schlitzohren dann eben immer noch möglich die Daten

im Klartext zu lesen wenn man das WLAN belauscht!

Auf einem RaspBerry PI kann man auch Debian installieren und dann den FreeRadius

Server darauf, das kostet dann 50 € mit einem schicken Gehäuse dazu und gut ist es.

Für 80 Leute sollte das schon locker reichen.

Gruß

Dobby

Ich habe etwa 80 Leute an dem kleinen Netz hängen und die Hauptsache sind eigentlich die relativ weiten Funkstrecken.

Das konnte von uns ja nun wirklich keiner wissen um was es sich handelt, oder?Das Ding ist zwar kaum unterstützt, aber so eine "alles-in-einem"-Lösung ist für das kleine Netz erst mal gerechtfertigt und es funktioniert ganz gut, wenn man sich mal durch die Einrichtung gekämpft hat.

und genau dort liegt der Fehler begraben, bei 80 Nutzern denken viele Leute sie können mit einem kleinen oder mittleremRouterBoard alles auf einen Schlag abhandeln und wenn es dann um mehr geht wie in Deinem Fall merkt man eben auch schnell

dass es eben nicht so ist. Ich denke Informationen sind eben auch immer eine Art von Bringschuld und wenn man einem alles aus der

Nase ziehen muss ist das eben auch nicht so pralle.

Welches RouterBoard setzt Du denn ein?

Und von den Bauern am Urwaldrand wird mir keiner in dem Netz rumsniffen.

Warum sollten sie das denn auch? Aber da sind doch wohl andere Leute die das Netz illegal nutzen oder?Und wenn nichts verschlüsselt wird kann man ja auch immer wieder alles im Klartext mitlesen kann wirst Du

diese Leute einfach nicht los, so einfach ist das!

Also, solche zwar sicher guten, aber auch sehr aufwändigen und teuren Lösungen sind für mich hier einfach nicht zu bezahlen.

Dann musst Du mal vorher sagen was, wer, wann, wo, für wen, und wie im Einsatz ist, sonst raten wir hier nur im freien Fall!Eine kleine Alix oder Soekris Box ist für 150 bis 250 € zu haben oder ein alter PC wenn der Strom dort günstig ist,

darauf läuft dann eben ein FreeRadius Server und gut ist es. Die kann man auch schon gebraucht bei eBay "schießen".

Klar wenn dort der Durchsatz dann einbricht und man das ganze Equipment austauschen muss, ist das schon eine

dumme Angelegenheit, aber ansonsten musst Du wohl oder übel mit den "Schlitzohren" leben müssen.

Als Radius läuft der Usermanager von Mikrotik.

Das hat @aqui ja schon abgehandelt.Also versteht bitte, wenn ich den Aufwand an Technik und Kosten in Grenzen halten muß,

Das kann ich mir schon vorstellen nur ich denke Du bist aufgrund dieses Standpunktes eben nicht bereitzu erkennen das man eben nicht nur ein paar "rules" und "queues" eingibt bzw. anlegt und dann ist das

Problem weg bzw. erledigt. Denn es ist den Schlitzohren dann eben immer noch möglich die Daten

im Klartext zu lesen wenn man das WLAN belauscht!

Auf einem RaspBerry PI kann man auch Debian installieren und dann den FreeRadius

Server darauf, das kostet dann 50 € mit einem schicken Gehäuse dazu und gut ist es.

Für 80 Leute sollte das schon locker reichen.

Gruß

Dobby