HP-Switch Konfigurieren inter VLAN Routing

Hallo,

komme aus der Welt von Cisco, bin auch nicht der Netzwerk-DeepDiver.... Und nein, ich muss HP nutzen jetzt (zwangsläufig)

Was ist mein Problem:

Firewall (2 Geräte, Master/Slave-Modus) mit IP 10.110.1.1/24 Soll "der Weg ins Internet sein"

Coreswitch dahinter (HPE ARUBA 2920 neuestes Modell, neueste Firmware

Unten die Config. Ich möchte die VLAN's 11,15,31 untereinander kommunizieren lassen; jedes VLAN hat hinten die IP 10.110.xx.254. Die Clients nutzen als Gateway dieses Adresse des jeweiligen Sitches.

Beispiel: mein Notebook 10.110.11.201 255.255.255.0 GW 10.110.11.254 (ich stecke hierzu am ETH 2)

management VLAN ist 15, Standard VLAN 1

Die VLANS sollen über das VLAN1 zur Firewall verbinden. Soweit so gut.

Ping mein Notebook auf 10.110.15.254 = OK

Ping mein Notebook auf 10.110.15.254 = OK, 10.110.11.254 =OK , 10.110.31.254 = OK

Ping auf 10.110.1.254 = Nicht OK (hmmm)

Sobald ich am Switch das Kommando absetze "(config)#ip routing" (Return=enable) kein Ping mehr möglich auf andere VLAN-IP's wie oben im Beispiel (was vorher ging geht nun nicht mehr). Doppel-Hmmmm

Merkwürdig eh schon, dass die VLAN 1 Adresse 10.110.1.254 nicht pingbar ist (Kopfkratz)

Bitte schaut mal auf die nun folgende Konfig (habe da nur die wichtigen parts reingepackt). Wo liegt mein Bug im Kopf? Und: Bei Cisco kenne ich, dass man Ethernetports mitgeben kann, welche VLAN's erlaubt sind; ich denke das ist dieses tagging bei HP; aber raffen tue ich das nicht wirklich. Könnt ihr mir mal im Zweizeiler evtl. helfen dazu? Merci.

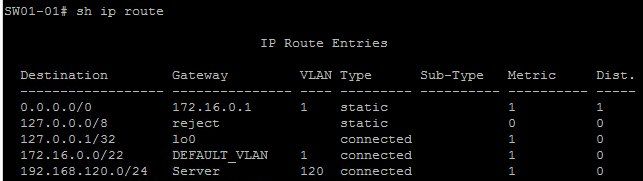

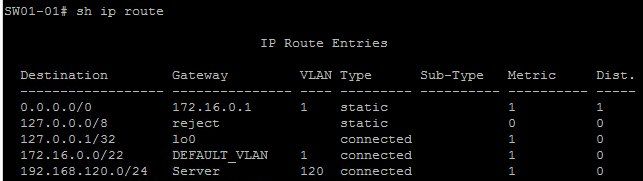

Hier noch das Ergebnis des "Show ip route"

komme aus der Welt von Cisco, bin auch nicht der Netzwerk-DeepDiver.... Und nein, ich muss HP nutzen jetzt (zwangsläufig)

Was ist mein Problem:

Firewall (2 Geräte, Master/Slave-Modus) mit IP 10.110.1.1/24 Soll "der Weg ins Internet sein"

Coreswitch dahinter (HPE ARUBA 2920 neuestes Modell, neueste Firmware

Unten die Config. Ich möchte die VLAN's 11,15,31 untereinander kommunizieren lassen; jedes VLAN hat hinten die IP 10.110.xx.254. Die Clients nutzen als Gateway dieses Adresse des jeweiligen Sitches.

Beispiel: mein Notebook 10.110.11.201 255.255.255.0 GW 10.110.11.254 (ich stecke hierzu am ETH 2)

management VLAN ist 15, Standard VLAN 1

Die VLANS sollen über das VLAN1 zur Firewall verbinden. Soweit so gut.

Ping mein Notebook auf 10.110.15.254 = OK

Ping mein Notebook auf 10.110.15.254 = OK, 10.110.11.254 =OK , 10.110.31.254 = OK

Ping auf 10.110.1.254 = Nicht OK (hmmm)

Sobald ich am Switch das Kommando absetze "(config)#ip routing" (Return=enable) kein Ping mehr möglich auf andere VLAN-IP's wie oben im Beispiel (was vorher ging geht nun nicht mehr). Doppel-Hmmmm

Merkwürdig eh schon, dass die VLAN 1 Adresse 10.110.1.254 nicht pingbar ist (Kopfkratz)

Bitte schaut mal auf die nun folgende Konfig (habe da nur die wichtigen parts reingepackt). Wo liegt mein Bug im Kopf? Und: Bei Cisco kenne ich, dass man Ethernetports mitgeben kann, welche VLAN's erlaubt sind; ich denke das ist dieses tagging bei HP; aber raffen tue ich das nicht wirklich. Könnt ihr mir mal im Zweizeiler evtl. helfen dazu? Merci.

hostname "CoreSwitch-01"

module 1 type j9726a

console idle-timeout 3600

trunk 21-22 trk1 trunk

trunk 23-24 trk2 trunk

trunk B1-B2 trk11 trunk

gvrp

timesync sntp

telnet-server listen data

web-management listen data

web-management idle-timeout 1200

ip ssh listen data

ip route 0.0.0.0 0.0.0.0 10.110.1.1

interface 2

name "Admin-MGMT"

exit

interface 3

name "Firewall01-PortE4"

exit

interface 4

name "Firewall02-PortE4"

exit

snmp-server community "ReadOnly"

snmp-server listen data

oobm

disable

ip address dhcp-bootp

exit

vlan 1

name "VLAN_1"

no untagged 1-2,9,11-12

untagged 3-8,10,13-20,Trk1-Trk2,Trk11

ip address 10.110.1.254 255.255.255.0

exit

vlan 11

name "Servernetz"

ip address 10.110.11.254 255.255.255.0

exit

vlan 15

name "Management"

untagged 1-2,9,11-12

ip address 10.110.15.254 255.255.255.0

exit

vlan 31

name "Clientnetz"

ip address 10.110.31.254 255.255.255.0

exit

management-vlan 15

spanning-tree

spanning-tree Trk1 priority 4

spanning-tree Trk2 priority 4

spanning-tree Trk11 priority 4

no tftp server

tftp server listen data

no autorun

no dhcp config-file-update

no dhcp image-file-update

password manager

password operatorHier noch das Ergebnis des "Show ip route"

IP Route Entries

Destination Gateway VLAN Type Sub-Type Metric Dist.

------------------ --------------- ---- --------- ---------- ---------- -----

10.110.15.0/24 Management 15 connected 1 0

127.0.0.0/8 reject static 0 0

127.0.0.1/32 lo0 connected 1 0

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 348243

Url: https://administrator.de/forum/hp-switch-konfigurieren-inter-vlan-routing-348243.html

Ausgedruckt am: 02.08.2025 um 06:08 Uhr

31 Kommentare

Neuester Kommentar

Und nein, ich muss HP nutzen jetzt

Oha...du Armer. Welch sozialer Abstieg.... Aber mit deinem Cisco Know How wirst du die HP Billigteile schon allemal bändigen... Im Grunde ist es wie beim Cisco:

- 2 VLANs anlegen

- IP Interface ins VLAN

- Fertisch

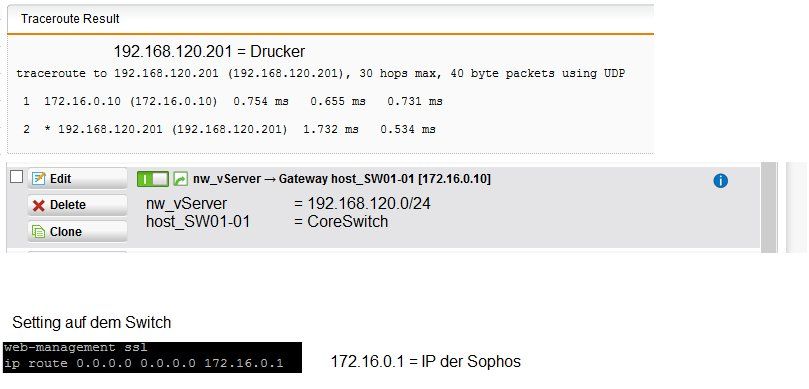

Das show ip route zeigt das dem Switch die Default Route fehlt ins Internet also die statische Route zur Firewall 10.110.1.1.

Das ist schon mal ungewöhnlich und deutet auf einen Fehler hin.

Ebenso die Segmente 11 und 31. Die fehlen auch vollständig in der Routing Tabelle wo sie eigentlich als "connected" stehen sollten.

Das heisst es besteht keinerlei physische Connectivity in die VLAN IDs 1, 11 und 31.

Allein das VLAN 15 ist online und es ist logisch das du dann da nix pingen kannst.

Irgendwas stimmt also nicht mit diesen VLANs.

Kann es sein das du das nur im Testaufbau hast aktuell und nur dein Test Notebook im VLAN 15 angeschlossen hast aber keinen anderen aktiven Port in den VLANs 1, 11 und 31 hast ??

Dann sind ja logischerweise auch die dazu korrespondierenden VLAN IP Adressen down und aus dem 15er Segment kann nichts mehr angepingt werden.

Ein ganz normales Verhalten eines L3 Switches das du eigentlich aus deinem Cisco Know How kennen solltest, dort ist es auch so.

Ist ja auch klar und logisch, warum sollte ein L3 Switch das VLAN Interface bzw. dessen IP aktivieren wenn es in dem VLAN keinen einzigen aktiven Port gibt. Macht ja keinen Sinn.

Ist das ggf. der Grund ?

Oha...du Armer. Welch sozialer Abstieg.... Aber mit deinem Cisco Know How wirst du die HP Billigteile schon allemal bändigen...

Stell Dir das nicht so einfach vor!

Das "IP Proletariat" muss schließlich mehrere CLI beherrschen:

Das hier benötigte "Aruba OS" (aka "HP ProVision"), Comware und (demnächst) Arista.

Dagegen ist Cisco "pipifax"!

Für den "Cisco Fremdsprachler" gibt es aber ein nettes kleines "Wörterbuch":

h20564.www2.hpe.com/hpsc/doc/public/display?docId=c04793912

Das wird ja immer gruseliger mit HP !! Besser die Finger weglassen davon. Mit Netzen haben die das nicht so wirklich. Aber jeder bekommt bekanntlich die Netzhardware die er verdient..

Zurück zum Thema...

Ist die Firewall denn angeschlossen an einem VLAN 1 untagged Port am Switch und ist dieser Port aktiv (Link LED an) ?

Definitiv dann nicht wenn KEIN Endgerät und damit kein aktiver Port am Switch in diesem VLAN ist. Dann wird wie oben schon mehrfach gebetsmühlenartig gesagt das IP Interface immer auf DOWN gesetzt, ist nicht anpingbar und es werden keine Routen über das IP Netz in der Routing Tabelle aktiviert.

Macht ja auch Sinn wenn nix aktiv ist in dem Netz.

Du musst also irgendwie einen Port wie auch immer aktiv bekommen (Link LED an) in dem VLAN damit die IP Interfaces und Routen aktiviert werden. Sonst nix Ping und nix Routen..!

Nicht wenn du normale Endgeräte daran anschliesst.

Taggen musst du nur wenn du an ein Endgerät eine VLAN Information mitgeben musst und dieses Endgerät das auch versteht. Z.B. einen Uplink auf einen anderen Switch um die VLANs dahin zu übertragen.

Endgeräte Ports muss man logischerweise NICHT taggen...weisst du aber auch selber !

Es geht um einen physischen Link der irgendwie aktiv sein muss in dem oder den VLANs damit der Switch sein VLAN IP Interface aktiviert und die Routen in diesem IP Segment.

Um das zu faken kannst du z.B. testweise einen Port taggen mit allen VLANs und dort z.B. blind einen doofen, ungemanagten 5 Port Switch einstecken oder irgendwas mit Ethernet. Es geht darum nur das dieser Port dann einen aktiven Link bekommt egal was da dran ist. Damit aktivieret er dann die IP Adressen in allen VLANs und damit simuliert man dann dem Switch einen aktiven Link in allen VLANs und er aktiviert dann auch alle L3 IP Interfaces, da ja dann alle VLANs mindesten einen aktiven Link haben Das ist der Trick....

Das ist der Trick....

So faked man das in einem Test Setup. Dann kannst du auch alle Switch VLAN IP Adressen pingen.

Ist übrigens beim Cisco und auch allen anderen Herstellern genau so und sollte man wissen als Netzwerker !

Wenn nicht, erzeugst du dir einen Loop mit 2 Ports parallel in der gleichen L2 Domain (vlan 1), das sollte dir hoffentlich klar sein ?!

Du kannst das also nur als 802.1q LAG mit LACP beidseitig, Firewall und Switch, konfigurieren wenn du 2 Links zur Bandbreitenerhöhung aggregieren willst !

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Die ToDos sind bei dir identisch.

Diese Vorausetzungen musst du zwingend umsetzen dann ist das eine sinnvolle und auch funktionierende Konfig !

Die statischen Routen sind ja totaler Schwachsinn (sorry) wenn du auf dem Switch selber routen willst, denn der "kennt" ja die IP Netze .11.0, .15.0 und .31.0 da sie an ihm selbst angeschlossen sind.

In so fern sind dann diese Routen auf dem Switch totaler Quatsch.

Und wenn der Switch routet WARUM musst du die VLANs dann tagged an die FW bringen ? Auch das wäre Unsinn weill du externen Traffic die nicht die Switch VLANs betreffen ja zentral über VLAN 1 an die FW sendest wie es richtig wäre.

Willst du ausschliesslich aus Sicherheitsgründen die VLANs nur über die Firewall routen darf der Switch KEIN IP Routing machen, sprich auch KEINE IP Adressen in den VLANs definiert haben !!!

Logisch, sonst hättest du einen Parallelrouter und ein gravierendes Sicherheitsloch.

Beim FW Routing arbeitet der Switch dann als einfacher, doofer Layer 2 Switch und das Routing macht für alle VLANs zentral die Firewall.

Was willst du denn nun machen ??? Switch oder Firewall routen ???

Eins von beiden geht nur !

Zurück zum Thema...

IP-Route: hier habe ich ja gesetzt "ip route 0.0.0.0 0.0.0.0 10.110.1.1"

Das ist absolut OK und richtig so. Ist ICMP auf der Firewall erlaubt und sie angeschlossen im VLAN müsstest du sie auch vom Switch CLI aus anpingen können ?!Das raffe ich nicht, hab ich doch gerade gesetzt...

In der Tat ist da nicht normal, aber wenn du die Firewall NICHT angeschlossen hast und sonst auch nix im VLAN 1 aktiv hast am Switch, ist das VLAN 1 IP Interface DOWN und die statische Route wird nicht angezeigt. Dann auch nix Ping und nix Default Route in VLAN 1. Es muss mindestens einen physischen aktiven Port in VLAN 1 geben.Ist die Firewall denn angeschlossen an einem VLAN 1 untagged Port am Switch und ist dieser Port aktiv (Link LED an) ?

Pingen wenn nichts anderes im Netz ist: die IP des VLANS sollte doch funzen

Nein !Definitiv dann nicht wenn KEIN Endgerät und damit kein aktiver Port am Switch in diesem VLAN ist. Dann wird wie oben schon mehrfach gebetsmühlenartig gesagt das IP Interface immer auf DOWN gesetzt, ist nicht anpingbar und es werden keine Routen über das IP Netz in der Routing Tabelle aktiviert.

Macht ja auch Sinn wenn nix aktiv ist in dem Netz.

Du musst also irgendwie einen Port wie auch immer aktiv bekommen (Link LED an) in dem VLAN damit die IP Interfaces und Routen aktiviert werden. Sonst nix Ping und nix Routen..!

Muss ich dann irgendwelche Ports taggen?

Nein.Nicht wenn du normale Endgeräte daran anschliesst.

Taggen musst du nur wenn du an ein Endgerät eine VLAN Information mitgeben musst und dieses Endgerät das auch versteht. Z.B. einen Uplink auf einen anderen Switch um die VLANs dahin zu übertragen.

Endgeräte Ports muss man logischerweise NICHT taggen...weisst du aber auch selber !

Es geht um einen physischen Link der irgendwie aktiv sein muss in dem oder den VLANs damit der Switch sein VLAN IP Interface aktiviert und die Routen in diesem IP Segment.

Um das zu faken kannst du z.B. testweise einen Port taggen mit allen VLANs und dort z.B. blind einen doofen, ungemanagten 5 Port Switch einstecken oder irgendwas mit Ethernet. Es geht darum nur das dieser Port dann einen aktiven Link bekommt egal was da dran ist. Damit aktivieret er dann die IP Adressen in allen VLANs und damit simuliert man dann dem Switch einen aktiven Link in allen VLANs und er aktiviert dann auch alle L3 IP Interfaces, da ja dann alle VLANs mindesten einen aktiven Link haben

So faked man das in einem Test Setup. Dann kannst du auch alle Switch VLAN IP Adressen pingen.

Ist übrigens beim Cisco und auch allen anderen Herstellern genau so und sollte man wissen als Netzwerker !

Port 1+2 werden auf meine Firewall verbunden; da dies VLAN1 ist

Mit einem Etherchannel, sprich Link Aggregation hoffentlich ???Wenn nicht, erzeugst du dir einen Loop mit 2 Ports parallel in der gleichen L2 Domain (vlan 1), das sollte dir hoffentlich klar sein ?!

Du kannst das also nur als 802.1q LAG mit LACP beidseitig, Firewall und Switch, konfigurieren wenn du 2 Links zur Bandbreitenerhöhung aggregieren willst !

Sinnvoll?

Ja ist richtig und sinnvoll unter den folgenden Bedingungen:- eth 1 und 2 sind als Port Channel sprich LACP LAG konfiguriert !

- Portchannel, LAG, Teaming oder LAG mit LACP muss zwingend auch auf der Firewall aktiv sein !

- Firewall braucht auf den 2 Ports dann auch Tagging für diese VLANs

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Die ToDos sind bei dir identisch.

Diese Vorausetzungen musst du zwingend umsetzen dann ist das eine sinnvolle und auch funktionierende Konfig !

Auf jeden Fall siehst nun so aus:

Ist das die Routing Tabelle des Switches oder der Firewall ??Die statischen Routen sind ja totaler Schwachsinn (sorry) wenn du auf dem Switch selber routen willst, denn der "kennt" ja die IP Netze .11.0, .15.0 und .31.0 da sie an ihm selbst angeschlossen sind.

In so fern sind dann diese Routen auf dem Switch totaler Quatsch.

Und wenn der Switch routet WARUM musst du die VLANs dann tagged an die FW bringen ? Auch das wäre Unsinn weill du externen Traffic die nicht die Switch VLANs betreffen ja zentral über VLAN 1 an die FW sendest wie es richtig wäre.

Willst du ausschliesslich aus Sicherheitsgründen die VLANs nur über die Firewall routen darf der Switch KEIN IP Routing machen, sprich auch KEINE IP Adressen in den VLANs definiert haben !!!

Logisch, sonst hättest du einen Parallelrouter und ein gravierendes Sicherheitsloch.

Beim FW Routing arbeitet der Switch dann als einfacher, doofer Layer 2 Switch und das Routing macht für alle VLANs zentral die Firewall.

Was willst du denn nun machen ??? Switch oder Firewall routen ???

Eins von beiden geht nur !

Firwewall (Sophos UTM9) sind als TRK3 auf Mode LACP sauber gesetzt.

Hast du dann auch mal mit show lacp nachgeprüft ob der LACP Trunk aktiv und online ist ??Port der Sophos also auch so im Link beschreiben gesetzt, VLAN1. ICMP auf der Sophos erlaubt.

Das ist OK wenn Sophos das so verlangt. Ist zwar sehr unüblich das native VLAN zu taggen aber OK wenn die das so wollen...Dann musst du ja auch vom Switch CLI die Sophos im VLAN 1 anpingen können ?!!

Die Management IP des Switches ist ja auch im VLAN 1 und wenn die Sophos IP im gleichen Netz ist sollte ein Ping sauber durchgehen !! Tut er das ?

Ping aus der Sophos auf 10.110.1.254 (IP vom VLAN1) nicht machbar

Mmmhhh...das kann dann nur sein das VLAN 1 ggf. doch nicht getaggt wird.Entweder es kommt nicht getagged von der Firewall oder der Switchport will es nicht tagged sondern untagged. Bei einem Tagging Mismatch wird das Paket verworfen.

Hier hilft dir nur ein Wireshark Trace um das ganz sicher zu klären !

Schliesse den Wireshark einmal an die FW an und sende einen Ping ins VLAN 1 und prüfe im Wireshak ob an dem Ping Paket ein 802.1q VLAN Tag mit der ID 1 dranhängt !

Dasgleic he dann vom Switchport.

Stimmt das überein dann sollte der Ping auch durchgehen. Hier hast du zu 98% einen Tagging Mismatch vorliegen.

Auch eine aktive Adresse im VLAN15 nicht machbar

Pings du dann von der Firewall ??Hat die Firewall dann auch ein VLAN 15 Subinterface konfiguriert auf dem LACP Trunk ?

Fehlt das, kannst du von der Firewall gar nicht pingen.

Das generelle Verständnisproblem ist aber die Frage ob du die Anbindung des Switches nun über einen tagged Uplink machst (Switch darf dann nur L2 machen !) oder....

ob du wie ursprünglich das lokale VLAN Routing auf dem Switch machst und nur den Internet Traffic über VLAN 1 routest.

Genau DAS ist jetzt aus deinen letzten Ausführungen nicht klar geworden und ist essentiell, denn die Konfigs dazu sind vollkommen unterschiedlich !!

Das solltest du also nochmal wasserdicht klären hier damit wir nicht alle aneinander vorbeireden !

die kann ich vom Switch aus erfolgreich pingen

Diese Aussage (und auch die gepostete Konfig) spricht dann eher für Letzteres. Ist dem so ?? Also VLAN Routing macht der Switch und Internet geht über VLAN 1 zur Firewall ?Die Routing Tabelle sieht jetzt auch korrekt und sauber aus sofern da nur die VLANs 1 und 15 existent sind erstmal.

In der Switchkonfig gibt es aber noch gravierende Konfig Fehler:

1.)

ip default-gateway 10.110.1.254 <-- ???

ip ssh listen data

ip route 0.0.0.0 0.0.0.0 10.110.1.1

Was hat das default Gateway da zu suchen ??

Das ist eine reine L2 Geschichte bzw. ein L2 Kommando. Das muss unbedingt entfernt werden.

Mit der Default Route hast du ja dein Default Gateway eingestellt und im L3 Mode des Switches greift nur die default Route !

Die defailt Gateway Konfig also zwingend mit no p default-gateway 10.110.1.254 entfernen !!!

Abgesehen davon ist die .254 auch völliger Quatsch denn das Default Gateway zeigt ja total sinnfrei auf sich selber.

Den Unsinn muss man wohl auch nicht mehr weiter kommentieren, oder ?! Löschen also...

2.)

Spanning Tree Priority definiert man niemals auf einzelnen Links sondern immer global auf dem Switch.

Zweitens wird die STP Priority immer in Zahlen modulo 4096 definiert. Sowas wie "4" ist kontraproduktiv und birgt die Gefahr das andere Switches das nicht verstehen.

Da du MSTP machst fehlen fast alle wichtigen MSTP Kommandos wie die Instances und Version usw.

MSTP erfordert ein genaues Customizing. Du solltest wenn du es einfacher machen willst besser auf RSTP gehen und wie gesagt dann eine globale Priorioty auf dem Switch setzen.

spanning-tree protocol-version rstp

spanning-tree protocol-version rstp priority 4096

spanning-tree force-version rstp-operation

Der Rest sieht soweit gut und richtig aus.

Spanning-Tree ist bei HP anders.

Eigentlich Unsinn, denn auch Billigheimer HP kann weltweite Standards im Spanning Tree nicht neu definieren.Es gibt 4 Hauptderivate vom Spanning Tree Protokoll die nicht oder nur bedingt untereinander kompatibel sind:

- Standard STP

- RSTP de.wikipedia.org/wiki/Rapid_Spanning_Tree_Protocol

- MSTP

- PVSTP bzw. PVRSTP (Per VLAN STP)

MSTP ist aufwendiger zu konfigurieren. Deshalb der Tip nur RSTP zu nhemen wenn du nur 3 oder 5 VLANs hast.

Was die Sophos anbetrifft musst du hier gewaltig mit der Syntax aufpassen.

Das was Sophos als "Trunk" bezeichnet ist ein tagged Uplink. Das hat NICHTS mit dem zu tun was der Rest der Netzwerkwelt als "Trunk" bezeichnet nämlich eine Link Aggregations (LAG) also das Bündeln von Links.

Du misinterpretierst hier jetzt beides und schmeisst das in einen Topf.

Insofern fatal für dich weil du nun völlig konfuse Sachen machst.

Vergiss also bitte das Tagging (Trunk) auf der Sophos, denn das machst du hier ja gar nicht !!

Was du machst ist stinknormales VLAN Routing auf dem L3 Switch und alles was der Switch nicht routen kann, also in fremde IP Netze muss, routet er über die Default Route via VLAN 1 zur Sophos Firewall.

Die Sophos ist dann also NICHT tagged bzw. mit einem tagged Uplink angeschlossen sondern stinknormal untagged in VLAN 1 wie jedes popelige Endgerät auch.

Die falsche Bezeichnung "Trunk" hat dich hier völlig aus dem Tritt gebracht !

Konfigurier das so, dann funktionieren auch alle deine Pings und alles wie es soll !#

Also habe ich meinen TRUNK 3 nun mit allen VLAN's getagged.

Wie bereits gesagt: Völlig FALSCH !! Bitte wieder rückgängig machen und den Port UNTAGGED an der Sophos einrichten und auch UNTAGGED auf der Switchseite in VLAN 1Zitat von @aqui:

Das wird ja immer gruseliger mit HP !! Besser die Finger weglassen davon. Mit Netzen haben die das nicht so wirklich. Aber jeder bekommt bekanntlich die Netzhardware die er verdient..

Das wird ja immer gruseliger mit HP !! Besser die Finger weglassen davon. Mit Netzen haben die das nicht so wirklich. Aber jeder bekommt bekanntlich die Netzhardware die er verdient..

Mach das mal, wenn ein normaler CISCO Backbone Switch teilweise pro Port um ein vielfaches teurer, wie ein von Leistung und Funktionsumfang vergleichbarer "Billigheimer" HP Switch ist!

Es gibt leider viele CTO die diese Preispolitik seitens Cisco nicht mitmachen und "Alternativen" fordern.

...Zumeist auf den Rücken der Netzwerk Admins die plötzlich eine "Multi-Vendor" Umgebung stemmen müssen.

Aber mit einem Opel kommt man auch ans Ziel...

Hier muss man fein definieren damit man nicht Äpfel (Catalysten, IOS) mit Birnen (SG Serie) vergleicht wie es vermutlich bei dir der Fall ist.

Für die Billigecke hat Cisco ja dann seine SG Serie. Im Access Bereich haben die identisches Preis Niveau wie die gruseligen HP Gurken, leisten aber erheblich mehr.

Es muss nicht immer Catalyst sein....es gibt auch noch den "Opel" SG der eine Mercedes Maschine hat... !

Für die Billigecke hat Cisco ja dann seine SG Serie. Im Access Bereich haben die identisches Preis Niveau wie die gruseligen HP Gurken, leisten aber erheblich mehr.

Es muss nicht immer Catalyst sein....es gibt auch noch den "Opel" SG der eine Mercedes Maschine hat... !

Virtuelle Ports (Typ ETHERNET-VLAN) für jedes VLAN mit IP erstellen (10.110.x.1/24)

FALSCH !!Das musst du nicht und ist falsch da das lokale VLAN Routing der Switch macht.

Logischerweise muss man dann NICHT auch noch parallel auf der Firewall routen...wozu der Unsinn ?

Statische Routings (Gateway-Modus) für jedes VLAN-Int auf die IP

Noch größerer Blödsinn. Bei lokal angeschlossenen Interfaces sind statische rouzten in diese Netze sinnfrei, denn der Router /Firewall "kennt" logischerweise alle direk an ihn angeschlossenen IP Netze.Beide Uplink-Ports zur Fiewall NICHT auf Trunk/LACP sondern einfach dummer Port

Richtig !Deshalb muss auch der Firewall Port auf der anderen Seite eben NICHT tagged sein.

Einen Port der auf der einen Seite tagged ist und auf der anderen untagged wäre ja Blödsinn. (Un)Tagging müsste auf beiden Enden des Drahts natürlch immer gleich sein.

Die beiden Ports mit allen VLAN's taggen, welche zur Firewall Verbindung brauchen

Oh man was denn nun ???Falsch wenn du die VLANs lokal auf dem Switch routen willst = Performanter

Richtig wenn du alle VLANs über die Firewall routen musst oder willst = sicherer. Damit ENTFÄLLT aber dann logischerweise das Routing und die IP Adressierung auf dem Switch.

Also bitte nochmalig der Appell an dich das du nun endlich mal klar sagst ob du die VLANs auf dem Switch ODER der Firewall routen willst. Eins geht nur !

Ansonsten drehen wir uns hier weiterhin sinnfrei im Kreis weil die Konfigs für beide Designs unterschiedlich sind ! Grrrr...

Nicht ganz so logisch wie erhofft

Kein Wunder bei dem hin und her...

Moin,

Wie in dem anderen Thread schon gesagt:

Dein Switch muss eine IP aus dem gleichen Netz haben, wie auch deine Sophos. Z.B. 10.110.1.2

Dann bleibt der Port am Switch auf untagged im VLAN 1 (Default), gleiches an der Sophos (das LAN-Interface nicht anfassen, ausser für die IP-Settings)

Dann hast du die Route ja oben richtig gesetzt.

Anschließend auf der Sophos statische Routen für jedes VLAN auf der Sophos einrichten:

Netz: 10.110.x.0

Maske: 255.255.255.0

Gateway: 10.110.1.2

x = VLAN

Und du musst natürlich auch passende Firewall-Regeln in der Sophos setzen.

Exakt so läuft es auch bei uns (nur anderen IPs)!

HP E5406 als Core

UTM SG230 als Firewall/ UTM

Hast du eigentlich noch irgendwelche ACLs am HP aktiv?

Wie in dem anderen Thread schon gesagt:

Dein Switch muss eine IP aus dem gleichen Netz haben, wie auch deine Sophos. Z.B. 10.110.1.2

Dann bleibt der Port am Switch auf untagged im VLAN 1 (Default), gleiches an der Sophos (das LAN-Interface nicht anfassen, ausser für die IP-Settings)

Dann hast du die Route ja oben richtig gesetzt.

Anschließend auf der Sophos statische Routen für jedes VLAN auf der Sophos einrichten:

Netz: 10.110.x.0

Maske: 255.255.255.0

Gateway: 10.110.1.2

x = VLAN

Und du musst natürlich auch passende Firewall-Regeln in der Sophos setzen.

Exakt so läuft es auch bei uns (nur anderen IPs)!

HP E5406 als Core

UTM SG230 als Firewall/ UTM

Hast du eigentlich noch irgendwelche ACLs am HP aktiv?

Zitat von @DocuSnap-Dude:

Hat er: 10.110.1.154

OKWie in dem anderen Thread schon gesagt:

Dein Switch muss eine IP aus dem gleichen Netz haben, wie auch deine Sophos. Z.B. 10.110.1.2

Dein Switch muss eine IP aus dem gleichen Netz haben, wie auch deine Sophos. Z.B. 10.110.1.2

Hat er: 10.110.1.154

Dann bleibt der Port am Switch auf untagged im VLAN 1 (Default), gleiches an der Sophos (das LAN-Interface nicht anfassen, ausser für die IP-Settings)

Hat er er auch. Untagged VLAN1, nicht weioter tagged

Dann hast du die Route ja oben richtig gesetzt.

du meinst die "ip route 0.0.0.0 0.0.0.0 10.110.1." gehe ich von ausAnschließend auf der Sophos statische Routen für jedes VLAN auf der Sophos einrichten:

Netz: 10.110.x.0

Maske: 255.255.255.0

Gateway: 10.110.1.2

Netz: 10.110.x.0

Maske: 255.255.255.0

Gateway: 10.110.1.2

ok; setze ich also z.B für VLAN15 eine Statische Route vom Typ "Gateway" und wähle Netz=halt den range (10.110.15.0/24 und gateway meinen Switch mit der Adresse aus VLAN1 (10.110.*1*.254 --> über die Adresse soll er ja "durchreichen in das dahinter").

Und du musst natürlich auch passende Firewall-Regeln in der Sophos setzen.

hier habe ich mal eine ANY, ANY zu VLANx regel erstellt zum Test

Hast du eigentlich noch irgendwelche ACLs am HP aktiv?

Hm. Ping geht nicht. TRACERT bricht sich beim ersten HOP die Beine (also FW schon).

Mal ne andere Frage: hast du ICMP an der UTM aktiviert bzw. Deaktiviert? Nicht dass du keine Traceroutes mache kannst, weil die Sophos das nicht zulässt. Prüfe das mal!

Jaaa...

Der Switch hat aber selbst in jedem VLAN eine IP, oder?

also wenn der HP im VLAN 1 die IP 10.110.1.254 hat, sollte er für die übrigen VLANs ja auch eine IP haben:

VLAN 15: 10.110.15.254

VLAN 31: 10.110.31.254

...

kannst du denn von einem VLAN in ein anderes Pingen, denn das sollte ja grundsätzlich klappen...

Der Switch hat aber selbst in jedem VLAN eine IP, oder?

also wenn der HP im VLAN 1 die IP 10.110.1.254 hat, sollte er für die übrigen VLANs ja auch eine IP haben:

VLAN 15: 10.110.15.254

VLAN 31: 10.110.31.254

...

kannst du denn von einem VLAN in ein anderes Pingen, denn das sollte ja grundsätzlich klappen...

also irgendwo ist da der Wurm drin...

mal zusammenfassend vom Ablauf her:

Am Switch hast du 4 VLANS mit den passenden IPs aktiv:

Du hast eine default-Route gesetzt:

ein sh ip route ergibt ein Bild, ähnlich wie bei mir (nur mit weiteren VLANs):

Der Port (z.B. 12), an dem das VLAN hängt ist via vlan 15 untagged 12 in das VLAN 15 gesetzt worden!?

Du kannst von z.B. 10.110.11.123 die 10.110.15.51 erfolgreich anpingen!?

Du kannst von einem Client aus dem VLAN<> 15 via HTTP(S) auf 10.110.15.51 zugreifen!?

Am Port 1 (oder an welchem auch immer) des HPs hängt die Sophos, dort ist KEIN LACP, oder Trunked-Port konfiguriert?

Zudem ist dort der Port via vlan 1 untagged 1 der Port im richtigen VLAN (per Default immer so)

Die Sophos hat am LAN-Interface die IP:

Du hast an der Sophos 3 statische Routen aktiv:

Auch wenn im Nachhinein zunächst irrelevant:

die Firewall der Sophos ist entsprechend angepasst und auch Aktiv!?

Bitte bis hierher mal alle Steps nochmal einzeln prüfen.

mal zusammenfassend vom Ablauf her:

Am Switch hast du 4 VLANS mit den passenden IPs aktiv:

- VLAN 1: 10.110.1.254/ 24

- VLAN 11 10.110.11.254/ 24

- VLAN 15 10.110.15.254/ 24

- VLAN 31 10.110.31.254/ 24

Du hast eine default-Route gesetzt:

- 0.0.0.0 0.0.0.0 10.110.1.1

ein sh ip route ergibt ein Bild, ähnlich wie bei mir (nur mit weiteren VLANs):

Der Port (z.B. 12), an dem das VLAN hängt ist via vlan 15 untagged 12 in das VLAN 15 gesetzt worden!?

Du kannst von z.B. 10.110.11.123 die 10.110.15.51 erfolgreich anpingen!?

Du kannst von einem Client aus dem VLAN<> 15 via HTTP(S) auf 10.110.15.51 zugreifen!?

Am Port 1 (oder an welchem auch immer) des HPs hängt die Sophos, dort ist KEIN LACP, oder Trunked-Port konfiguriert?

Zudem ist dort der Port via vlan 1 untagged 1 der Port im richtigen VLAN (per Default immer so)

Die Sophos hat am LAN-Interface die IP:

- 10.110.1.1/ 24

Du hast an der Sophos 3 statische Routen aktiv:

- VLAN 11

- Destination: 10.110.11.0/ 24

- Gateway: 10.110.1.254

- VLAN 15

- Destination: 10.110.15.0/ 24

- Gateway: 10.110.1.254

- VLAN 31

- Destination: 10.110.31.0/ 24

- Gateway: 10.110.1.254

Auch wenn im Nachhinein zunächst irrelevant:

die Firewall der Sophos ist entsprechend angepasst und auch Aktiv!?

Bitte bis hierher mal alle Steps nochmal einzeln prüfen.