InterVLAN-Routing zw. VMs auf ESXi

Hallo zusammen,

in der Ausbildung beschäftigen wir uns im Moment mit dem Thema VLANs und InterVLAN-Kommunikation. Wie das prinzipiell funktioniert habe ich verstanden. Geräte im gleichen VLAN werden "geswitcht" und Geräte in unterschiedlichen VLANs müssen geroutet werden .. soweit so klar.

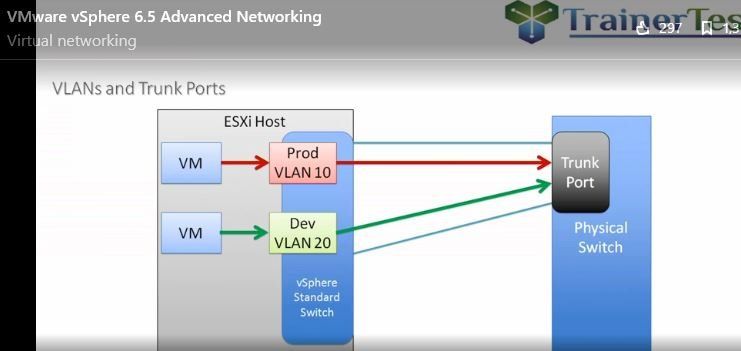

Mich interessiert wie das auf einem Virtualisierungshost aussieht. Auf so einem physischen ESXi entsteht ja ein eigener "Mikrokosmos" inkl. Netzwerk. Wenn ich jetzt auf einem einzelnen ESXi z.B. 10xVMs in VLAN10 und 10xVMs in VLAN20 habe, und dann VLAN 10 mit VLAN 20 Daten austauschen möchte, verlässt dann der Traffic den Host, oder kann dass auch irgendwie innerhalb von dem ESXi "geroutet" werden? Eigentlich heißt das Device im ESXi ja vSwitch, also würde ich erst einmal sagen, der Traffic muss raus aus dem Host auf das physische Netzwerk (dort wird dann geroutet) und dann zurück in den Host. Jetzt hab ich aber auch gelesen, dass es virtuelle Router bei VMware geben kann?!

Ein Artikel aus 2018 stützt meine Vermutung (Link: windowspro.de/thomas-drilling/traffic-flow-vswitches-wann-laeuft ..). Aber der ist eben aus 2018 und in 2 Jahren passiert ja viel in der IT. Von daher meine Frage an die Profis . Vielleicht ist das ja auch ein Lizenzabhängiges FEature bei VMware, ich hab keine Ahnung.

. Vielleicht ist das ja auch ein Lizenzabhängiges FEature bei VMware, ich hab keine Ahnung.

Danke euch halbwegs schöne Weihnachtszeit.

Grüße

NeeBee

in der Ausbildung beschäftigen wir uns im Moment mit dem Thema VLANs und InterVLAN-Kommunikation. Wie das prinzipiell funktioniert habe ich verstanden. Geräte im gleichen VLAN werden "geswitcht" und Geräte in unterschiedlichen VLANs müssen geroutet werden .. soweit so klar.

Mich interessiert wie das auf einem Virtualisierungshost aussieht. Auf so einem physischen ESXi entsteht ja ein eigener "Mikrokosmos" inkl. Netzwerk. Wenn ich jetzt auf einem einzelnen ESXi z.B. 10xVMs in VLAN10 und 10xVMs in VLAN20 habe, und dann VLAN 10 mit VLAN 20 Daten austauschen möchte, verlässt dann der Traffic den Host, oder kann dass auch irgendwie innerhalb von dem ESXi "geroutet" werden? Eigentlich heißt das Device im ESXi ja vSwitch, also würde ich erst einmal sagen, der Traffic muss raus aus dem Host auf das physische Netzwerk (dort wird dann geroutet) und dann zurück in den Host. Jetzt hab ich aber auch gelesen, dass es virtuelle Router bei VMware geben kann?!

Ein Artikel aus 2018 stützt meine Vermutung (Link: windowspro.de/thomas-drilling/traffic-flow-vswitches-wann-laeuft ..). Aber der ist eben aus 2018 und in 2 Jahren passiert ja viel in der IT. Von daher meine Frage an die Profis

Danke euch halbwegs schöne Weihnachtszeit.

Grüße

NeeBee

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 628741

Url: https://administrator.de/forum/intervlan-routing-zw-vms-auf-esxi-628741.html

Ausgedruckt am: 15.07.2025 um 11:07 Uhr

12 Kommentare

Neuester Kommentar

Hallo,

im Prinzip ist es das gleiche.

Wichtig ist hier vor allem die Zuordnung der VMs zu den physikalischen Netzwerkkarten.

Dort verlässt der Traffic den Host nicht. 2 VMs können also mit mehr als 1GBit kommunizieren auch wenn die NIC nur 1GBit kann.

Wenn die beiden VMs auf unterschiedlichen NICs liegen greifen die normalen Regeln.

Stefan

im Prinzip ist es das gleiche.

Wichtig ist hier vor allem die Zuordnung der VMs zu den physikalischen Netzwerkkarten.

Dort verlässt der Traffic den Host nicht. 2 VMs können also mit mehr als 1GBit kommunizieren auch wenn die NIC nur 1GBit kann.

Wenn die beiden VMs auf unterschiedlichen NICs liegen greifen die normalen Regeln.

Stefan

Warum sollte es auf virtueller Hardware anders laufen als auf realer? Du hast beim ESX halt switches - baust du dir jetzt ne VM als router dann kannst du die verbinden (oder eben mit nem richtigem Router).

Eigentlich ist es ganz einfach... Schau mal in deinen VM-Server rein. Sitzt da ne frau mit spitzem Hut die aufm Besen fliegt? Oder nen Kerl my schwarzem Zylinder der Karnickel ausm Hut holt? Wenn nicht dann kann wohl ne VM auch nich zaubern und wird sich entsprechend der realen Hardware verhalten (man könnte sich auch überlegen das der Erfolg von VMs wohl kaum da wäre wenn die sich komplett anders verhalten würden und jeder Admin dann div. verschiedene Infra-Strukturen zu verwalten hätte... )

Eigentlich ist es ganz einfach... Schau mal in deinen VM-Server rein. Sitzt da ne frau mit spitzem Hut die aufm Besen fliegt? Oder nen Kerl my schwarzem Zylinder der Karnickel ausm Hut holt? Wenn nicht dann kann wohl ne VM auch nich zaubern und wird sich entsprechend der realen Hardware verhalten (man könnte sich auch überlegen das der Erfolg von VMs wohl kaum da wäre wenn die sich komplett anders verhalten würden und jeder Admin dann div. verschiedene Infra-Strukturen zu verwalten hätte... )

Einen groben Überblick über die Grundlagen gibt auch:

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

und

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

und

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Hi,

Mich interessiert wie das auf einem Virtualisierungshost aussieht. Auf so einem physischen ESXi entsteht ja ein eigener "Mikrokosmos" inkl. Netzwerk. Wenn ich jetzt auf einem einzelnen ESXi z.B. 10xVMs in VLAN10 und 10xVMs in VLAN20 habe, und dann VLAN 10 mit VLAN 20 Daten austauschen möchte, verlässt dann der Traffic den Host, oder kann dass auch irgendwie innerhalb von dem ESXi "geroutet" werden? Eigentlich heißt das Device im ESXi ja vSwitch, also würde ich erst einmal sagen, der Traffic muss raus aus dem Host auf das physische Netzwerk (dort wird dann geroutet) und dann zurück in den Host. Jetzt hab ich aber auch gelesen, dass es virtuelle Router bei VMware geben kann?!

Beim ESXi selber ist jeder virtuelle Switch erstmal ein Layer2-Switch und hat somit keine Ahnung von IP, bzw. kennt nur MAC und leitet auch nur MAC weiter.

Deine Frage, ob sich auch Layer3-Features (wie IP-Forwarding) virtualisieren lassen, kann man mit Ja beantworten, jedoch nicht mit ESXi alleine.

Aus dem VMware-Hause gibt es hierfür "NSX" (kostenpflichtig).

Jedoch hindert Dich auch niemand daran in Deinem ESXi-Test-Lab(Annahme) virtuell ein Betriebssystem einzusetzen, mit dem man Layer3-Funktionen bereit stellen kann, und das NIC in VLAN4095(=Trunk-Port) aufzunehmen. Ein typischer Kandidat wäre hier "Vyos" oder jedes dumme Linux mit ein bisschen Bastelei.

Danke euch halbwegs schöne Weihnachtszeit.

Grüße

NeeBee

Grüße

NeeBee

Ebenso und Gruß

Alex

....geht in den physichen L3-Switch und wird da geroutet.

Das ist richtig !Das Bild geht fest davon aus der der "physical Switch" ein Layer 3 Switch ist, also einer der routen kann.

Ist das der Fall läuft das Routing zweifelsohne natürlich über den Switch.

Ist der "physical Switch" aber nur ein reiner Layer 2 VLAN Switch braucht es immer noch einen Router dazu wie im VLAN_Tutorial oben beschrieben ist !

Nein - das soll einfach verdeutlichen das deine virtuelle Hardware eben nix anderes - und nix magisches - macht als physikalische. Es ist dabei unerheblich ob du den virtuellen Computer nimmst oder nen Switch oder sonstwas. Der Switch bei VMWare verhält sich eben wie ein ganz normaler L2-Switch. Dabei ist es egal ob du jetzt einen physikalischen nimmst oder einen virtuellen - du musst in jedem Fall ein Routingfähiges Gerät ranhängen. Du KANNST das wie auf deinem Bild mit nem L3-Switch machen. Du KANNST nen Linux rankorken was das für dich macht. Du KANNST auch nen Router (sofern der VLANs kennt) davor hauen... Egal was du machst - es ist dabei unerheblich ob du reale oder virtuelle Hardware nutzt, die TECHNIK bleibt gleich...

Ich habe ehrlich gesagt nicht daran gedachte eine VM als Router zu verwenden.

Mmmhh...daran denkt man doch zuallererst zumal es sowas schon fix und fertig mit Klicki Bunti GUI gibt in Form von Firewalls usw:docs.netgate.com/pfsense/en/latest/recipes/virtualize-esxi.html

pfsense.org/download/

bzw. Grundlagen hier:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Die Netzwerker sollen eigentlich Netzwerk und Überwachung machen

Richtig, deshalb gehört sowas auch eigentlich immer auf dediziertes Blech. Allein schon aus Security Gründen.Zwingend ist das aber wie du oben siehst ja nicht.

Also alles was mit Netzwerk zu tun hat, würde ich dann auch in den Händen der Netzwerker belassen

Solch eine Einstellung geht einem Netzwerk Admin natürlich runter wie Öl. Ist aber leider nicht immer üblich.Aber auch wenn nicht....eine Firewall VM hat ja immer ein getrenntes Konfig GUI was der netzwerker ja dann nach Vorgaben konfiguriert. Wo diese FW werkelt ist dem Netzwerker dann mehr oder minder egal solange er die Netzwerke, IP Adressen und regelwerke kennt die an so einem Router oder Firewall gelten sollen.

Na ja...wie immer alles eine Frage der Politik.

Wenns das den war

Wie kann ich einen Beitrag als gelöst markieren?

Zitat von @NewBee2018:

Ok, danke für eure Antworten ! Ich habe ehrlich gesagt nicht daran gedachte eine VM als Router zu verwenden.

Da bekommt man einen Router mit viel CPU-Leistung und 10GBit LAN (sofern die Hardware das hat) quasi zum Nulltarif.Ok, danke für eure Antworten ! Ich habe ehrlich gesagt nicht daran gedachte eine VM als Router zu verwenden.

Nur die Firewall sollte weiterhin davor in eigener Hardware liegen.

Stefan