IPSec S2S Sophos XGS und MikroTik Chateau 5G

Guten Morgen Zusammen,

ich sitze seit dem Wochenende an einem Problem welches ich einfach nicht gelöst bekomme bzw. nur Teilweise funktioniert.

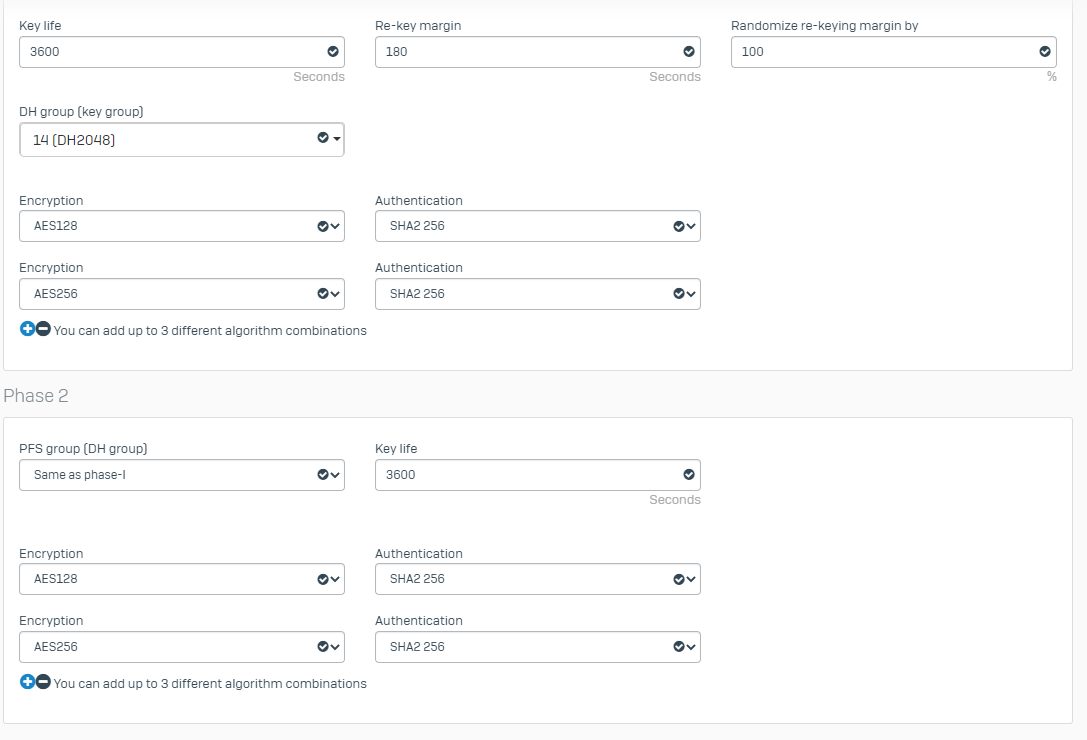

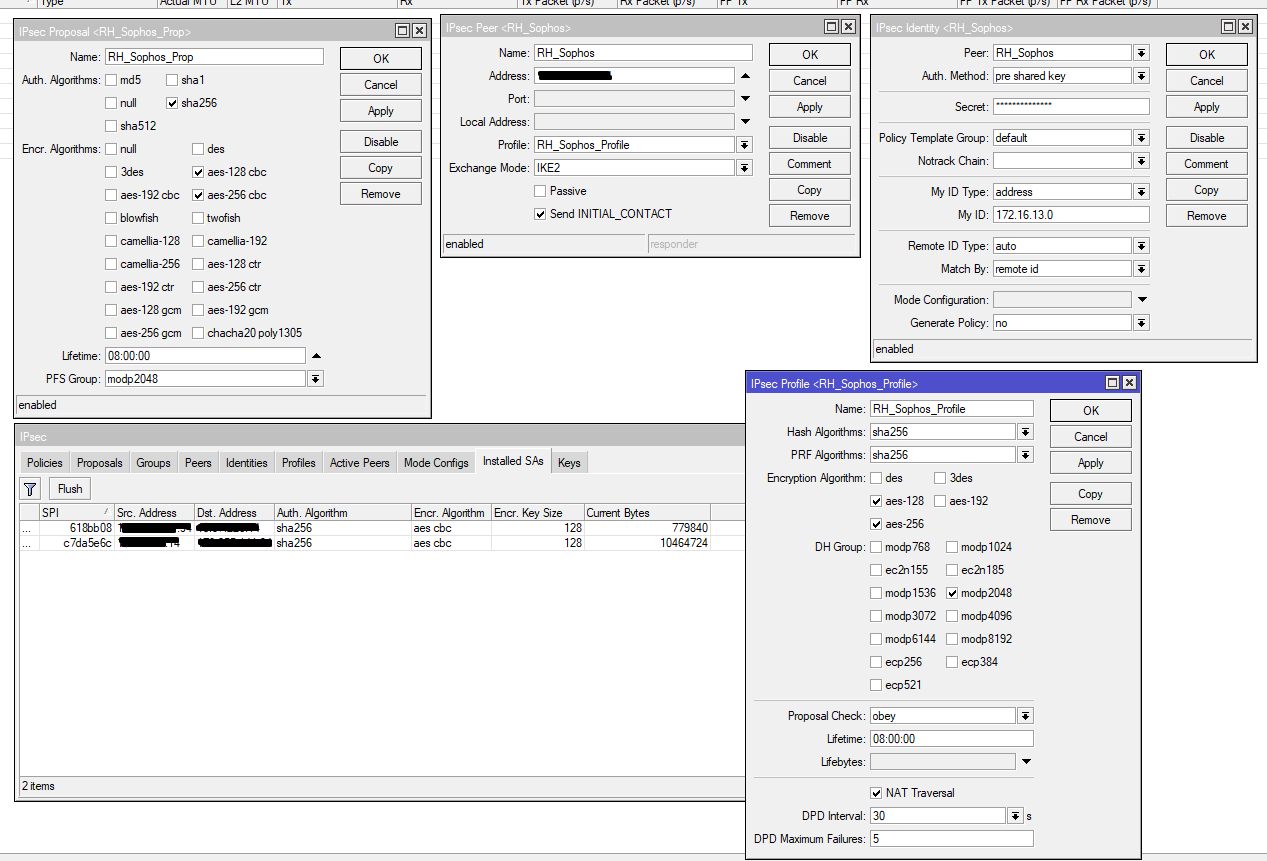

Es handelt sich um eine Site 2 Site IPSec Verbindung zwischen einer Sophos XGS und einem MikroTik Chateau 5G.

Die IPSec Verbindung steht, Ping ist beidseitig möglich.

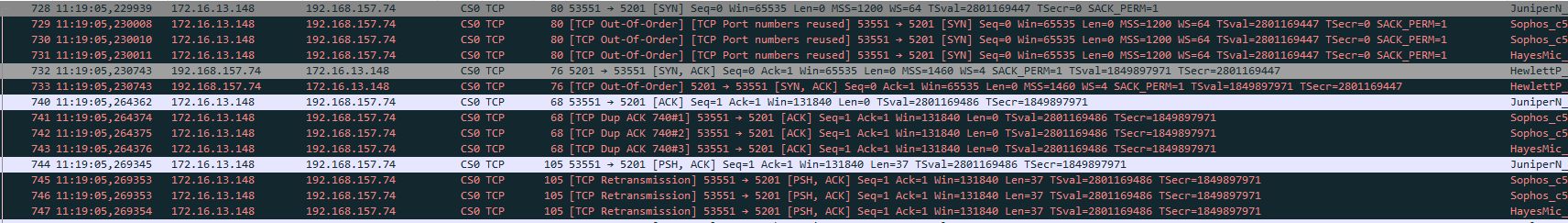

Mit iPerf (Server PC, iPhone Client) ist es möglich ca. 20Mbit Upload von iPhone an den PC zu senden. Schalte ich auf Download bricht die Leistung ein bzw. per iPerf 0Mbit, verbindungen sehe ich beim PC. Eine RDP Verbindung über den Tunnel kommt auch zustande und funktioniert ohne Einschränkung. Sobald auch ein Drucker oder ein Dateitransfer versucht wird ist die Leistung im Keller. Eventuell hat ja noch einer einen Tipp wo ich suchen kann oder ähnliche Probleme gehabt.

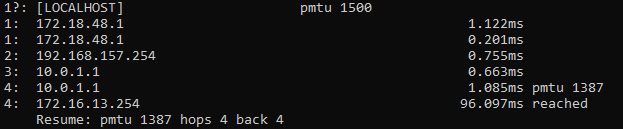

Ich habe beim MikroTik schon mal an der MTU gedreht, ohne Erfolg. Firewall Regeln auf beiden Seiten explizit für den Tunnel eingerichtet. SNat beim MikroTik für den Tunnel deaktiviert.

PC <-> Sophos (HQ, Response) <---- VPN ----> MikroTik (LTE, Initiator) <-> iPhone

Gruß razer1

ich sitze seit dem Wochenende an einem Problem welches ich einfach nicht gelöst bekomme bzw. nur Teilweise funktioniert.

Es handelt sich um eine Site 2 Site IPSec Verbindung zwischen einer Sophos XGS und einem MikroTik Chateau 5G.

Die IPSec Verbindung steht, Ping ist beidseitig möglich.

Mit iPerf (Server PC, iPhone Client) ist es möglich ca. 20Mbit Upload von iPhone an den PC zu senden. Schalte ich auf Download bricht die Leistung ein bzw. per iPerf 0Mbit, verbindungen sehe ich beim PC. Eine RDP Verbindung über den Tunnel kommt auch zustande und funktioniert ohne Einschränkung. Sobald auch ein Drucker oder ein Dateitransfer versucht wird ist die Leistung im Keller. Eventuell hat ja noch einer einen Tipp wo ich suchen kann oder ähnliche Probleme gehabt.

Ich habe beim MikroTik schon mal an der MTU gedreht, ohne Erfolg. Firewall Regeln auf beiden Seiten explizit für den Tunnel eingerichtet. SNat beim MikroTik für den Tunnel deaktiviert.

PC <-> Sophos (HQ, Response) <---- VPN ----> MikroTik (LTE, Initiator) <-> iPhone

Gruß razer1

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 5870471229

Url: https://administrator.de/forum/ipsec-s2s-sophos-xgs-und-mikrotik-chateau-5g-5870471229.html

Ausgedruckt am: 03.08.2025 um 01:08 Uhr

17 Kommentare

Neuester Kommentar

/ip firewall mangle add protocol=tcp chain=postrouting tcp-flags=syn action=change-mss new-mss=clamp-to-pmtuPing ist beidseitig möglich.

Aber auch die für PMTU detection nötige ICMP Type 3 Code 4 innerhalb des Tunnels in der Forward-Chain freigeschaltet?Gruß wurstel

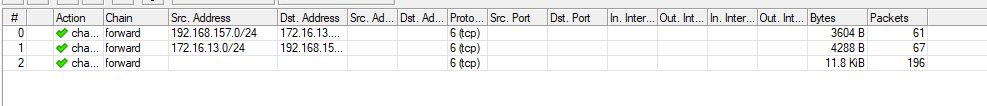

Wurde der IPSec Traffic auch wirklich aus dem Fasttracking im Firewall Filter der Forward-Chain des Mikrotik ausgenommen? Das ist Pflicht, den sonst kommt es zu solchem Verhalten!

Diese müssen noch vor der Fasttrack-Rule stehen.

Leider ist das hier mal wieder Glaskugel Raterei ohne einen vernünftigen export der Config im Klartext vorliegen zu haben

... bei Mikrotik hier absolutes Minimum an Information!

/ip firewall filter

add chain=forward action=accept ipsec-policy=out,ipsec place-before=0

add chain=forward action=accept ipsec-policy=in,ipsec place-before=0Leider ist das hier mal wieder Glaskugel Raterei ohne einen vernünftigen export der Config im Klartext vorliegen zu haben

... bei Mikrotik hier absolutes Minimum an Information!

/ip route

add disabled=no distance=1 dst-address=192.168.157.0/24 gateway=bridge pref-src=0.0.0.0 routing-table=main scope=30 suppress-hw-offload=no target-scope=10

Die Route ist bei IPSec Blösdinn denn die IPSec-Policies bestimmen was über den Tunnel läuft! Die muss also weg.add disabled=no distance=1 dst-address=192.168.157.0/24 gateway=bridge pref-src=0.0.0.0 routing-table=main scope=30 suppress-hw-offload=no target-scope=10

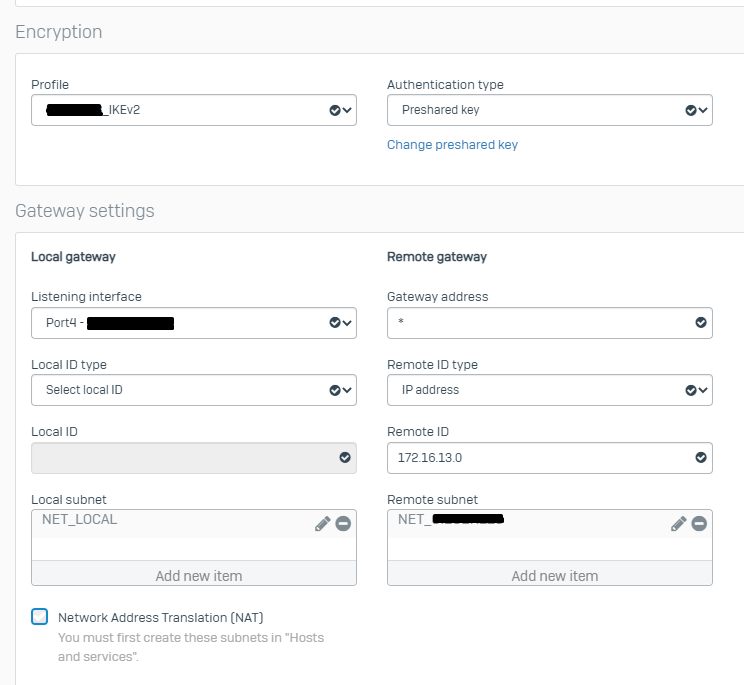

Könnte ja auch an der Sophos liegen.

Ja klar, auch hier Hokus Pokus, die Einstellungen könnten ja von den anderen IPSec-Tunneln abweichen wir sehen es nicht.- Wie sieht denn die LTE Verbindung überhaupt aus Speedtest/Latenz sagt was aus?

- Remote-ID ne private IP??

- Max TCP Window auf Sophos Seite groß genug eingestellt für die Latenz der LTE Verbindung.

Ist die Sophos zufällig virtualisiert?