Ist es wirklich so einfach Bitlocker auszuhebeln?

Moin,

Anbei ein Video was zeigt wie Jemand bei einem Lenovo-Notebook den Bitlocker-Schlüssel mit einer Open-Source-Special-hardware ausliest. Sollte es so "einfach" sein. Ja es ist eine spezielle Hardware (open source) die nur mit Lenovo funktioniert. Aber er zeigt Hinweise dass es ähnlich auch mit Surface-Books geht.

youtube.com/watch?v=wTl4vEednkQ

Angelpunkt ist wohl, dass der TPM Chip das Kennwort zum entsperren im Klartext an die CPU senden und man dies mitschneidet.

Stefan

Anbei ein Video was zeigt wie Jemand bei einem Lenovo-Notebook den Bitlocker-Schlüssel mit einer Open-Source-Special-hardware ausliest. Sollte es so "einfach" sein. Ja es ist eine spezielle Hardware (open source) die nur mit Lenovo funktioniert. Aber er zeigt Hinweise dass es ähnlich auch mit Surface-Books geht.

youtube.com/watch?v=wTl4vEednkQ

Angelpunkt ist wohl, dass der TPM Chip das Kennwort zum entsperren im Klartext an die CPU senden und man dies mitschneidet.

Stefan

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 72239320533

Url: https://administrator.de/forum/ist-es-wirklich-so-einfach-bitlocker-auszuhebeln-72239320533.html

Ausgedruckt am: 01.08.2025 um 01:08 Uhr

33 Kommentare

Neuester Kommentar

Moin @StefanKittel,

wenn der TPM-Chip das Kennwort zu der CPU tatsächlich in Klartext sendet und man diesen Kommunikationspfad zwischen dem TMP Chip und der CPU auch tatsächlich so einfach auslesen kann, dann könnte dieser Trick tatsächlich funktionieren.

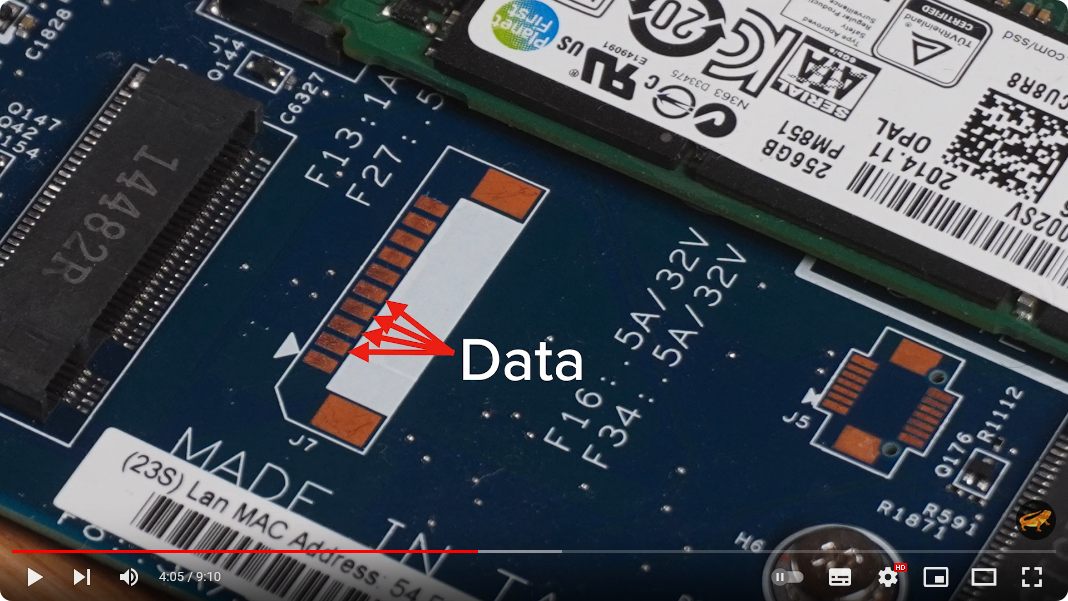

Aber, die Stelle an der der Kollege @stacksmashing das im Video ausliest, mach mich etwas stutzig ...

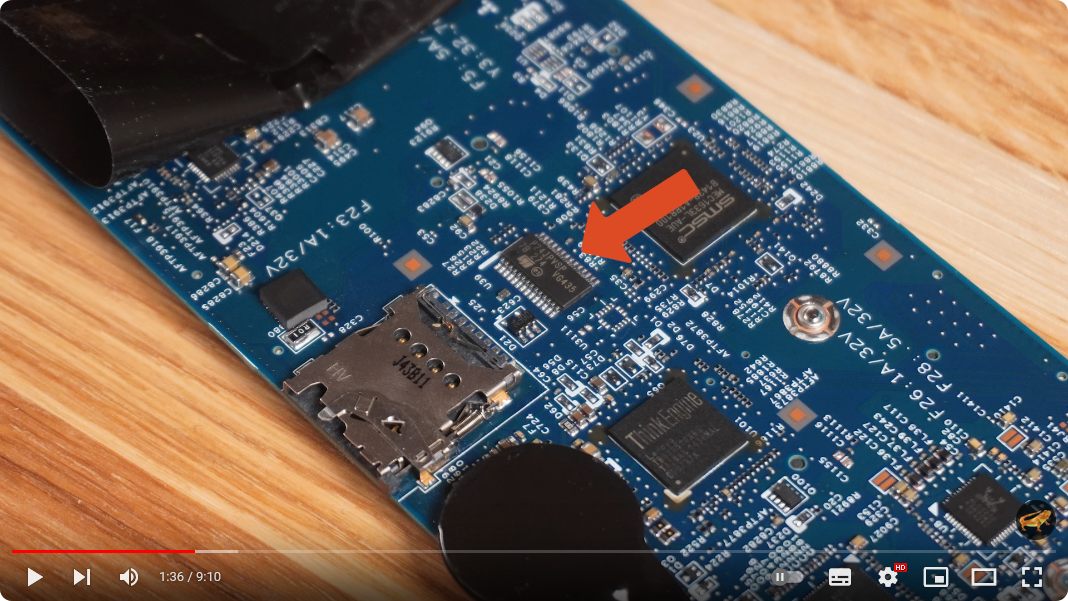

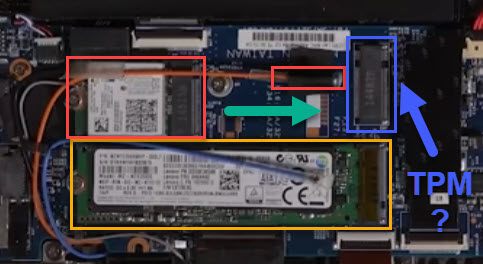

... auf dieser Platine schein die SSD (orange markiert) zu sitzen und auch der WLAN/Bluetooth Adapter (rot markiert), aber ob auf dieser auch der TPM drauf sitzt, kann ich leider nicht zu 100% erkennen, weil ich diesen Lenovo Notbooktyp nicht kenne. Eventuell ist der blau markierte Chip der TPM.

... auf dieser Platine schein die SSD (orange markiert) zu sitzen und auch der WLAN/Bluetooth Adapter (rot markiert), aber ob auf dieser auch der TPM drauf sitzt, kann ich leider nicht zu 100% erkennen, weil ich diesen Lenovo Notbooktyp nicht kenne. Eventuell ist der blau markierte Chip der TPM.

Wenn auf dieser Platine auch der TPM sitzt, dann kann das was @stacksmashing da zeigt, durchaus möglich sein.

Wenn der TPM Chip in diesem Notebook jedoch woanders verbaut ist, dann glaube ich eher weniger an die Glaubwürdigkeit dieses Videos.

Ausserdem ist dieser "Angriff" bereits jetzt schon sehr speziell und kann so wahrscheinlich nicht wirklich 1:1 auf jeder Hardware angewandt werden, weil bestimmt nicht jede Hardware die mit dem grünen Pfeil markierte "Lauschschnittstelle" besitzt, die hier angeblich zum belauschen benutzt wurde.

Wenn jemand also den genauen Notebooktyp auf dem Video erkennt, dann bitte her mit der Info, das würde der Enträtselung durchaus sehr helfen, danke.

Gruss Alex

Angelpunkt ist wohl, dass der TPM Chip das Kennwort zum entsperren im Klartext an die CPU senden und man dies mitschneidet.

wenn der TPM-Chip das Kennwort zu der CPU tatsächlich in Klartext sendet und man diesen Kommunikationspfad zwischen dem TMP Chip und der CPU auch tatsächlich so einfach auslesen kann, dann könnte dieser Trick tatsächlich funktionieren.

Aber, die Stelle an der der Kollege @stacksmashing das im Video ausliest, mach mich etwas stutzig ...

Wenn auf dieser Platine auch der TPM sitzt, dann kann das was @stacksmashing da zeigt, durchaus möglich sein.

Wenn der TPM Chip in diesem Notebook jedoch woanders verbaut ist, dann glaube ich eher weniger an die Glaubwürdigkeit dieses Videos.

Ausserdem ist dieser "Angriff" bereits jetzt schon sehr speziell und kann so wahrscheinlich nicht wirklich 1:1 auf jeder Hardware angewandt werden, weil bestimmt nicht jede Hardware die mit dem grünen Pfeil markierte "Lauschschnittstelle" besitzt, die hier angeblich zum belauschen benutzt wurde.

Wenn jemand also den genauen Notebooktyp auf dem Video erkennt, dann bitte her mit der Info, das würde der Enträtselung durchaus sehr helfen, danke.

Gruss Alex

Moin @StefanKittel,

ich hätte mir das Video doch bis zum Ende anschauen sollen. 🙃

OK, in dem Fall kann das wahrscheinlich schon funktionieren. 😔

Aber, dieser Angriff ist so zum einen nur deshalb möglich, weil Lenovo so blöd war und in die Hardware die Schnittstelle zum Belauschen implementiert hat. 🙈

Und, wenn im BIOS ein Userpasswort gesetzt ist, dann funktioniert dieser Trick übrigens auch nicht so einfach, da das Passwort für die Bitlocker Verschlüsselung, aus dem TPM erst nach der Eingabe des BIOS Passworts an die CPU übermittelt wird. 😉

Sprich, hätte Lenovo beim Hardwaredesign nicht mächtig geschlampt und oder währe das Notebook, so wie es sich bei einer Vollverschlüsselung meiner Ansicht nach auch gehört, mit einem User BIOS Kennwort versehen, dann wäre dieser Angriff so auch nicht wirklich möglich gewesen. Daher sehe ich momentan auch keinen Anlass, Bitlocker generell als "geknackt" zu betrachten.

Ja man muss Bitlocker auch korrekt und nicht nur einfach einrichten damit es auch richtig hält, aber das ist generell bei den meisten Dingen so und nicht nur bei Bitlocker.

Gruss Alex

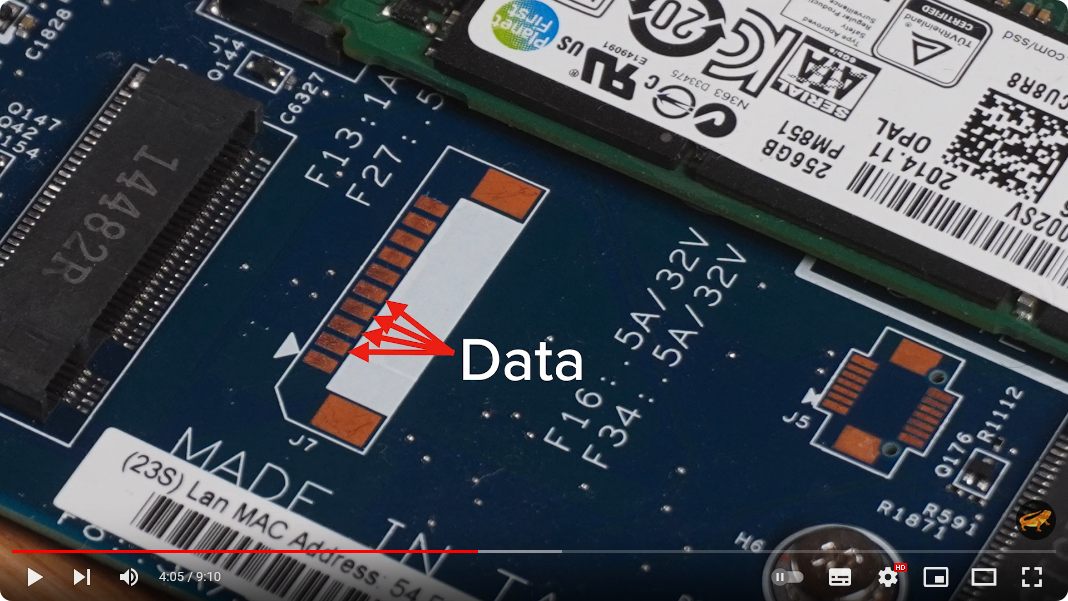

Auf der Vorderseite sind Anschlüsse die zum LPC führen und damit zum TPM.

ich hätte mir das Video doch bis zum Ende anschauen sollen. 🙃

OK, in dem Fall kann das wahrscheinlich schon funktionieren. 😔

Aber, dieser Angriff ist so zum einen nur deshalb möglich, weil Lenovo so blöd war und in die Hardware die Schnittstelle zum Belauschen implementiert hat. 🙈

Und, wenn im BIOS ein Userpasswort gesetzt ist, dann funktioniert dieser Trick übrigens auch nicht so einfach, da das Passwort für die Bitlocker Verschlüsselung, aus dem TPM erst nach der Eingabe des BIOS Passworts an die CPU übermittelt wird. 😉

Sprich, hätte Lenovo beim Hardwaredesign nicht mächtig geschlampt und oder währe das Notebook, so wie es sich bei einer Vollverschlüsselung meiner Ansicht nach auch gehört, mit einem User BIOS Kennwort versehen, dann wäre dieser Angriff so auch nicht wirklich möglich gewesen. Daher sehe ich momentan auch keinen Anlass, Bitlocker generell als "geknackt" zu betrachten.

Ja man muss Bitlocker auch korrekt und nicht nur einfach einrichten damit es auch richtig hält, aber das ist generell bei den meisten Dingen so und nicht nur bei Bitlocker.

Gruss Alex

Moin @Lochkartenstanzer,

aber nicht wenn die Hardware richtig designt und auch richtig eingerichtet ist.

Gruss Alex

Ja, es ist so einfach, wenn man die Hardware in die Finger bekommt.

aber nicht wenn die Hardware richtig designt und auch richtig eingerichtet ist.

Gruss Alex

Zitat von @DerWoWusste:

Ich wüsste gerne, warum du das anzweifelst. Geh auf die verlinkte Website unter dem Video. Er bietet Kurse an und vertreibt die Hardware auch selbst. Wird so stimmen.

Aber natürlich nur anwendbar, wenn keine PIN gesetzt ist.

Ich wüsste gerne, warum du das anzweifelst. Geh auf die verlinkte Website unter dem Video. Er bietet Kurse an und vertreibt die Hardware auch selbst. Wird so stimmen.

Aber natürlich nur anwendbar, wenn keine PIN gesetzt ist.

Dies. Außerdem ist der Thomas nicht irgendein dahergelaufener Typ, sondern ein anerkannter Security-Researcher.

-Thomas

Moin @3063370895,

es hat bisher auch keiner behauptet, dass der Thomas, den ich übrigens bis heute überhaupt nicht kannte, irgendein dahergelaufener Typ ist.

Und Thomas selbst sagt ja in dem Video auch, dass der Angriff nur dann funktioniert, wenn ein Hardware TMP verbaut ist und man auch Zugriff auf das LPC Interface hat und auch die PIN nicht aktiviert ist.

In vielen Systemen ist jedoch ein Software TPM implementiert, bei dem dieser Angriff nicht funktioniert und ausserdem kann man diesen, so wie Thomas es ja auch selbst im Video erwähnt, mit dem setzen des PIN's, auch bei einem Hardware TPM Modul, recht einfach ins Nirvana laufen lassen.

Sprich, die ursprüngliche Frage des TO's "Ist es wirklich so einfach Bitlocker auszuhebeln?" kann man meiner Ansicht nach pauschal nicht wirklich mit ja beantworten, da dieser Angriff zu speziell ist und man ihn mit einfachen Mitteln auch verhindern kann.

Gruss Alex

Dies. Außerdem ist der Thomas nicht irgendein dahergelaufener Typ, sondern ein anerkannter Security-Researcher.

es hat bisher auch keiner behauptet, dass der Thomas, den ich übrigens bis heute überhaupt nicht kannte, irgendein dahergelaufener Typ ist.

Und Thomas selbst sagt ja in dem Video auch, dass der Angriff nur dann funktioniert, wenn ein Hardware TMP verbaut ist und man auch Zugriff auf das LPC Interface hat und auch die PIN nicht aktiviert ist.

In vielen Systemen ist jedoch ein Software TPM implementiert, bei dem dieser Angriff nicht funktioniert und ausserdem kann man diesen, so wie Thomas es ja auch selbst im Video erwähnt, mit dem setzen des PIN's, auch bei einem Hardware TPM Modul, recht einfach ins Nirvana laufen lassen.

Sprich, die ursprüngliche Frage des TO's "Ist es wirklich so einfach Bitlocker auszuhebeln?" kann man meiner Ansicht nach pauschal nicht wirklich mit ja beantworten, da dieser Angriff zu speziell ist und man ihn mit einfachen Mitteln auch verhindern kann.

Gruss Alex

Zitat von @MysticFoxDE:

Selbst das würde ich durchaus für eine Illusion halten, wenngleich es natürlich die Messlatte nach oben setzt.Ja, es ist so einfach, wenn man die Hardware in die Finger bekommt.

aber nicht wenn die Hardware richtig designt und auch richtig eingerichtet ist.Denn wer einigermaßen Ahnung von der Elektronik, den verbauten Chips, deren Verschaltung, den Datenprotokollen etc. hat, kann ohne weiteres bei einem Hardwarezugriff einen angepassten Datenabgriff "aufsetzen" (ggf. direkt auf dem TPM-Chip), um die Daten mitschneiden zu können. Dazu bedarf es aus meiner Sicht noch nicht einmal der Schnittstelle, die in dem Video "missbraucht" wurde.

Für mich gilt jedenfalls der Grundsatz: "Wer die Herrschaft (= Besitz) über die Hardware hat, der kontrolliert und beherrscht auch die Software!"

Und ob die Verschlüsselung des BitLocker-Schlüssel mit einem BIOS-Passwort am Ende ausreicht, wäre eine nähere Untersuchung wert. Immerhin sind je nach Alter des Mainboards die Passwörter maximal 8 Zeichen lang gewesen, so dass jedenfalls ein (automatisiertes) Durchprobieren den Weg freimachen kann ...

Viele Grüße

HansDampf06

PS: Für TrueCrypt / VeraCrypt sind die denkbaren Angriffsvektoren bei einem Hardwarezugriff schon immer offen kommuniziert worden. Diese gehen letztlich in eine vergleichbare Richtung: Mitschneiden der relevanten Daten, um daraus den Zugriff abzuleiten.

Das im Video verwendete Lenvo X1 Carbon ist dem Anschein nach 2nd Gen, also Anno 2014, wo TPM noch extern untergebracht war. Ab 2015 wurde TPM bei Intel und AMD in den CPUs implementiert und seit 2018 ist fTPM Standard. Ich bezweifle stark, dass jemand ein 9/10 Jahre altes Laptop inkl. Windows 11 benutzen kann.

Auch wenn dieser Angriff hier mit alter Hardware "einfach" und schnell durchführbar ist, so ist auch mit modernem Laptop ein Angriff möglich, wenn auch nicht in diesem Ausmaß. Egal ob Bitlocker oder andere Verschlüsselung, mit physischem Zugriff und entsprechenden Ressourcen kann man den Key aus dem Hash errechnen. Dies erfordert jedoch viel Rechenpower und Zeit. Wenn man aber zukünftige Technologien bedenkt, KI und Quantencomputer, dann ist Verschlüsselung noch stärker angreifbar.

Auch wenn dieser Angriff hier mit alter Hardware "einfach" und schnell durchführbar ist, so ist auch mit modernem Laptop ein Angriff möglich, wenn auch nicht in diesem Ausmaß. Egal ob Bitlocker oder andere Verschlüsselung, mit physischem Zugriff und entsprechenden Ressourcen kann man den Key aus dem Hash errechnen. Dies erfordert jedoch viel Rechenpower und Zeit. Wenn man aber zukünftige Technologien bedenkt, KI und Quantencomputer, dann ist Verschlüsselung noch stärker angreifbar.

Das ganze gab es doch schon mal vor ca. 5 oder mehr Jahren. Hierzu gabs auch mal ein YT Video. War etwas aufwändiger damals aber die haben damals im Video ebenfalls mit einen Logic Analyser gearbeitet und die Signale dann weiterverarbeitet.

Wir hatten das damals sogar in der Firma nachgestellt ob das wirklich so einfach geht. Ergebnis damals:

Wenn man für ca. 25.000 bis 40.000Euro Geräte und Werkzeuge hat geht es. Hat damals aber länger gedauert als im Video. Der Ersteller des Videos von damals(tm) ist aber direkt auf den TPM Chip gegangen und hat das ganze mit einer Debug Klemme, passend für den Chip, abgenommen und dann in den Logic Analyser eingespeist.

Ich meine auch das der kerl und wir damals irgendwie den RAM mit Eisspräy "behandelt" hatten denn ohne das hat es glaube ich nicht funktioniert.

Es ging uns damals darum ob sows überhaupt möglich ist so an die Daten zu kommen was dann ja durchaus bewiesen wurde. Hat entsprechend gedauert aber war möglich eber nicht in 5 Min wie im Video.

Einfacher Trick war damals bei den Notebooks die "Tamper Protection" oder den Tamper Switch" im Bios zu aktivieren. Der kleine Schalter erkennt nämlich wenn das Gerät geöffnet wird und sorgt dann irgendwie dafür dass das nicht mehr geht.

Dürfte bei neuen Notebooks auch noch funktionieren wenn diese denn diesen Schalter haben.

Was u.U auch gehen müsste ist wenn die BIOS Batterie beim öffnen aus versehn abgeklemmt wird oder nicht ?

Oder eben PIN setzen und Fertig

Am Ende ist das Video bzw. die Anleitung auch nur eine Erweiterung bzw. Verbesserung der Methoden.

Die nächste Frage bei dem ganzen Exportieren ist dann allerdings auch wie ich mit dem Key die HDD entschlüsseln kann. Weiß hier jemand genaueres ? Ich denke mal mit einstecken -- Key eingeben -- Datenzugriff wird das eher nix oder irre ich mich da ?

Wir hatten das damals sogar in der Firma nachgestellt ob das wirklich so einfach geht. Ergebnis damals:

Wenn man für ca. 25.000 bis 40.000Euro Geräte und Werkzeuge hat geht es. Hat damals aber länger gedauert als im Video. Der Ersteller des Videos von damals(tm) ist aber direkt auf den TPM Chip gegangen und hat das ganze mit einer Debug Klemme, passend für den Chip, abgenommen und dann in den Logic Analyser eingespeist.

Ich meine auch das der kerl und wir damals irgendwie den RAM mit Eisspräy "behandelt" hatten denn ohne das hat es glaube ich nicht funktioniert.

Es ging uns damals darum ob sows überhaupt möglich ist so an die Daten zu kommen was dann ja durchaus bewiesen wurde. Hat entsprechend gedauert aber war möglich eber nicht in 5 Min wie im Video.

Einfacher Trick war damals bei den Notebooks die "Tamper Protection" oder den Tamper Switch" im Bios zu aktivieren. Der kleine Schalter erkennt nämlich wenn das Gerät geöffnet wird und sorgt dann irgendwie dafür dass das nicht mehr geht.

Dürfte bei neuen Notebooks auch noch funktionieren wenn diese denn diesen Schalter haben.

Was u.U auch gehen müsste ist wenn die BIOS Batterie beim öffnen aus versehn abgeklemmt wird oder nicht ?

Oder eben PIN setzen und Fertig

Am Ende ist das Video bzw. die Anleitung auch nur eine Erweiterung bzw. Verbesserung der Methoden.

Die nächste Frage bei dem ganzen Exportieren ist dann allerdings auch wie ich mit dem Key die HDD entschlüsseln kann. Weiß hier jemand genaueres ? Ich denke mal mit einstecken -- Key eingeben -- Datenzugriff wird das eher nix oder irre ich mich da ?

Zitat von @Mr-Gustav:

Die nächste Frage bei dem ganzen Exportieren ist dann allerdings auch wie ich mit dem Key die HDD entschlüsseln kann. Weiß hier jemand genaueres ? Ich denke mal mit einstecken -- Key eingeben -- Datenzugriff wird das eher nix oder irre ich mich da ?

Die nächste Frage bei dem ganzen Exportieren ist dann allerdings auch wie ich mit dem Key die HDD entschlüsseln kann. Weiß hier jemand genaueres ? Ich denke mal mit einstecken -- Key eingeben -- Datenzugriff wird das eher nix oder irre ich mich da ?

Sobald man den VMK hat, kann man das Laufwerk mit dislocker decrypten und dann mounten.

-Thomas

Ok Wichtig für mich:

Wie weiß man jetzt ob (zB HP) einen externen oder internen TPM Chip verwendet!? Modelle 2023/2024!?

Also mit all den Power-Shell und CMD-Commandos krieg ich ja nur raus welche version der hat. Also ob 2.0 oder 1.2 oder whatever!? Nicht ob der jetzt extern auf der Platine liegt oder in der CPU.

Außerdem woher weiß ich ob der PIN jetzt bei einem eingeschaltenem Notebook das hochgefahren ist aber gesperrt ist, trotzdem auslesbar ist oder nicht!? Laut Microsoft müsste man ein standby unterbinden und den Laptop jederzeit sofort in den Hibernate oder Shutdown schicken wenn ein User vom Gerät weggeht.

Wer weiß dazu mehr?

Wie weiß man jetzt ob (zB HP) einen externen oder internen TPM Chip verwendet!? Modelle 2023/2024!?

Also mit all den Power-Shell und CMD-Commandos krieg ich ja nur raus welche version der hat. Also ob 2.0 oder 1.2 oder whatever!? Nicht ob der jetzt extern auf der Platine liegt oder in der CPU.

Außerdem woher weiß ich ob der PIN jetzt bei einem eingeschaltenem Notebook das hochgefahren ist aber gesperrt ist, trotzdem auslesbar ist oder nicht!? Laut Microsoft müsste man ein standby unterbinden und den Laptop jederzeit sofort in den Hibernate oder Shutdown schicken wenn ein User vom Gerät weggeht.

Wer weiß dazu mehr?

Wie weiß man jetzt ob (zB HP) einen externen oder internen TPM Chip verwendet!? Modelle 2023/2024!?

Hi. Du kannst mittels Befehlen abfragen, um was für einen es sich handelt. Google bitte mal.Beispiel: bei Intel-CPU: If the vendor string is "INTC" (INTel Corporation), it means the system sees/expects a PTT/fTPM.

Zitat von @DerWoWusste:

Beispiel: bei Intel-CPU: If the vendor string is "INTC" (INTel Corporation), it means the system sees/expects a PTT/fTPM.

Wie weiß man jetzt ob (zB HP) einen externen oder internen TPM Chip verwendet!? Modelle 2023/2024!?

Hi. Du kannst mittels Befehlen abfragen, um was für einen es sich handelt. Google bitte mal.Beispiel: bei Intel-CPU: If the vendor string is "INTC" (INTel Corporation), it means the system sees/expects a PTT/fTPM.

ok, danke. hab doch was gefunden.

cadzow.com.au/cadzow/details.aspx?ID=2744

Ist anscheinend kein Intel bei mir.

Nein, kein Intel. Laut trustedcomputinggroup.org/wp-content/uploads/TCG-TPM-Vendor-ID-R ... (verlinkt von Deinem Link), Seite 9, ist es ein TPM von Nuvoton Technology.

Wäre schon besser, man hätte eine Liste aller fTPM Hersteller, so dass man wirklich, ohne ins Bios zu gehen, sagen könnte, fTPM oder dTPM.

Ich würde bei dir von einem realen (somit ohne gesetzte PIN angreifbaren) Chip ausgehen.

Wäre schon besser, man hätte eine Liste aller fTPM Hersteller, so dass man wirklich, ohne ins Bios zu gehen, sagen könnte, fTPM oder dTPM.

Ich würde bei dir von einem realen (somit ohne gesetzte PIN angreifbaren) Chip ausgehen.

Zitat von @DerWoWusste:

Nein, kein Intel. Laut trustedcomputinggroup.org/wp-content/uploads/TCG-TPM-Vendor-ID-R ... (verlinkt von Deinem Link), Seite 9, ist es ein TPM von Nuvoton Technology.

Wäre schon besser, man hätte eine Liste aller fTPM Hersteller, so dass man wirklich, ohne ins Bios zu gehen, sagen könnte, fTPM oder dTPM.

Ich würde bei dir von einem realen (somit ohne gesetzte PIN angreifbaren) Chip ausgehen.

Nein, kein Intel. Laut trustedcomputinggroup.org/wp-content/uploads/TCG-TPM-Vendor-ID-R ... (verlinkt von Deinem Link), Seite 9, ist es ein TPM von Nuvoton Technology.

Wäre schon besser, man hätte eine Liste aller fTPM Hersteller, so dass man wirklich, ohne ins Bios zu gehen, sagen könnte, fTPM oder dTPM.

Ich würde bei dir von einem realen (somit ohne gesetzte PIN angreifbaren) Chip ausgehen.

Vielleicht habe ich einen Denkfehler, aber laut Microsoft soll man immer den Laptop sofort in den hibernate schicken oder herunterfahren (auch mit gesetztem PIN). Ich habe einen PIN.

Bedeutet das, wenn jemand wirklich mein Laptop klaut während er noch eingeschalten ist (nur locked Bildschirm), kann er auch mit aktiviertem PIN den Bitlocker key auslesen!? Weil ja zu diesem Zeitpunkt der Laptop ja noch läuft!?

Das auslesen geht ja nur wenn der Laptop neu gestartet wird und bootet. Somit mach doch das mit herunterfahren und die Energie-Option Recommendation fast keinen Sinn!? oder?

Fakt ist, dass man das Gerät in seinen Händen haben muss, entsprechende Tools besitzt und sich damit auskennt, entsprechende Hardware hat und die Kenntnis über den externen TPM Chip und dann mit den Pins verlötet/verbindet.

Es ist also kein trivialer Angriff, der hier durchgeführt werden kann. Die Verschlüsselung ist keine 100% Sicherheit, es ist lediglich eine große Hürde an die Daten zu kommen.

Es ist also kein trivialer Angriff, der hier durchgeführt werden kann. Die Verschlüsselung ist keine 100% Sicherheit, es ist lediglich eine große Hürde an die Daten zu kommen.

Bedeutet das, wenn jemand wirklich mein Laptop klaut während er noch eingeschalten ist ...

ja natürlich. Der Schlüssel ist im RAM, sonst könnte die Platte nicht gelesen werden.Der dazu passende Angriff wäre anders: Vereisen des RAMs im laufenden Betrieb und dann Ausschalten und RAM ausbauen, dann sogleich einbauen in ein Attack-Device, was den Schlüssel im RAM identifizieren kann, auch noch Minuten nach dem Ausschalten. Siehe "Cold-Boot-Attack".

Zitat von @DerMaddin:

Fakt ist, dass man das Gerät in seinen Händen haben muss, entsprechende Tools besitzt und sich damit auskennt, entsprechende Hardware hat und die Kenntnis über den externen TPM Chip und dann mit den Pins verlötet/verbindet.

Es ist also kein trivialer Angriff, der hier durchgeführt werden kann. Die Verschlüsselung ist keine 100% Sicherheit, es ist lediglich eine große Hürde an die Daten zu kommen.

Fakt ist, dass man das Gerät in seinen Händen haben muss, entsprechende Tools besitzt und sich damit auskennt, entsprechende Hardware hat und die Kenntnis über den externen TPM Chip und dann mit den Pins verlötet/verbindet.

Es ist also kein trivialer Angriff, der hier durchgeführt werden kann. Die Verschlüsselung ist keine 100% Sicherheit, es ist lediglich eine große Hürde an die Daten zu kommen.

Fakt ist, wenn die Daten wertvoll genug sind, amortisiert sich sich das Equipment sehr schnell.

lks

Zitat von @DerWoWusste:

Der dazu passende Angriff wäre anders: Vereisen des RAMs im laufenden Betrieb und dann Ausschalten und RAM ausbauen, dann sogleich einbauen in ein Attack-Device, was den Schlüssel im RAM identifizieren kann, auch noch Minuten nach dem Ausschalten. Siehe "Cold-Boot-Attack".

Bedeutet das, wenn jemand wirklich mein Laptop klaut während er noch eingeschalten ist ...

ja natürlich. Der Schlüssel ist im RAM, sonst könnte die Platte nicht gelesen werden.Der dazu passende Angriff wäre anders: Vereisen des RAMs im laufenden Betrieb und dann Ausschalten und RAM ausbauen, dann sogleich einbauen in ein Attack-Device, was den Schlüssel im RAM identifizieren kann, auch noch Minuten nach dem Ausschalten. Siehe "Cold-Boot-Attack".

Das war die "Alte Methde" um an den Key zu kommen. Ausbauen brauchst den RAM nicht. Hier reicht auch wieder ein einfacher Signalabgriff am TPM selbst.

Deswegen ist es wichtig bei Kritischen Anwendungen immer Geräte zu nehmen die einen Tamper Switch haben der erkennt wenn das Gehäuse geöffnet wurde. Ja klar ist zwar kein Schutz gegen anbohren an den passenden Stellen aber unsere Thinkpads die ich in der Hand hatte waren alle etwas komplizierter, so nenn ich es jetzt mal, gebaut und man kam so einfach nicht an den TPM bei eingeschaltetem Tamper Switch.

Auf Grund der damaligen Attacke gibt es bei uns nur noch AUS/EIN und keinen Standby / Hibernate und was weiss ich noch für Möglichkeiten.

Moin @Lochkartenstanzer,

ja, aber, wenn alleine schon der PIN gesetzt ist, sprich die Verschlüsselung auch richtig/vollständig implementiert wurde, nutzt all dieses Werkzeug auch nicht wirklich etwas.

Gruss Alex

Fakt ist, wenn die Daten wertvoll genug sind, amortisiert sich sich das Equipment sehr schnell.

ja, aber, wenn alleine schon der PIN gesetzt ist, sprich die Verschlüsselung auch richtig/vollständig implementiert wurde, nutzt all dieses Werkzeug auch nicht wirklich etwas.

Gruss Alex

Es geht zu wie's immer zugeht bei Bitlockerthreads

Die demonstrierte Attacke ist nicht neu. Der Herr hat sie nur für bestimmte Lenovo-Modelle (und wohl auch für ein bestimmtest Surface) perfektioniert. Zudem gibt er Kurse und vertickt die Angriffsgeräte. Er selbst freut sich übrigens, dass er so Forensikern einen Weg geebnet hat, um TPM-only verschlüsselte Geräte einiger Bad guys zu entschlüsseln und so belastendes Material zu sammeln. Sprich: er möchte dies in den Dienst von Strafverfolgung stellen.

Ob man nun meint, es wäre nicht richtig BL ohne PIN zu betreiben, oder ob man meint "wer physischen Zugriff auf das Gerät hat, ist eh Herr des Geräts", ist doch eher Banane. Man kann mitnehmen, dass dieser Angriffstyp sich mausert von "Nischenangriff durch Experten" zu "zwar nicht Mainstream, aber zumindest nicht länger unrealistisch".

Mein "takeaway" ist somit: wenn man ohne PIN machen muss, wie z.B. bei Servern, und diese leider physikalisch nicht ausreichend gesichert werden können, sollte man eher auf ein hardwareloses fTPM setzen, als auf ein Hardware-TPM-Modul.

Die demonstrierte Attacke ist nicht neu. Der Herr hat sie nur für bestimmte Lenovo-Modelle (und wohl auch für ein bestimmtest Surface) perfektioniert. Zudem gibt er Kurse und vertickt die Angriffsgeräte. Er selbst freut sich übrigens, dass er so Forensikern einen Weg geebnet hat, um TPM-only verschlüsselte Geräte einiger Bad guys zu entschlüsseln und so belastendes Material zu sammeln. Sprich: er möchte dies in den Dienst von Strafverfolgung stellen.

Ob man nun meint, es wäre nicht richtig BL ohne PIN zu betreiben, oder ob man meint "wer physischen Zugriff auf das Gerät hat, ist eh Herr des Geräts", ist doch eher Banane. Man kann mitnehmen, dass dieser Angriffstyp sich mausert von "Nischenangriff durch Experten" zu "zwar nicht Mainstream, aber zumindest nicht länger unrealistisch".

Mein "takeaway" ist somit: wenn man ohne PIN machen muss, wie z.B. bei Servern, und diese leider physikalisch nicht ausreichend gesichert werden können, sollte man eher auf ein hardwareloses fTPM setzen, als auf ein Hardware-TPM-Modul.

Zitat von @StefanKittel:

Wieso kommt man so einfach an die PINs bei den Lenovos. Als ob es dafür gemacht ist.

Wieso kommt man so einfach an die PINs bei den Lenovos. Als ob es dafür gemacht ist.

Es gibt viele staatliche Interessenten, die dagegen arbeiten, Geräte zu sicher zu machen. Beispielsweise war der aktuelle POTUS jahrzehntelang lang ein Verfechter von key escrow und der unsägliche clipper-Chip ging auch auf sein Handeln zurück. Und die Schweizer Affären kommen auch nicht von ungefähr.

Und in den (ex-)kommunistischen Lagern (China, Russland) ist es sogar noch schlimmer.

lks

Mir war nicht bekannt, dass es Implementierungen von Bitlocker gibt die solch gravierende Sicherheitslücken haben.

Das ist keine Sicherheitslücke. Dass Signale eines TPMs mitgelesen werden können mittels Hardwarezugriff, ist Hardwaredesign. Und selbst wenn einige deiner Kunden solch betroffene Geräte haben, ist die Ausnutzungswahrscheinlichkeit immer noch einzustufen als sehr gering, es sei denn, ihr fürchtet Euch vor Angreifern, die auf Agentenlevel arbeiten und zielgerichtet Eure Notebooks stehlen möchten.Wenn ich denen sage "aktiviert eine PIN beim Start" steht die garantiert mit einem Aufkleber auf dem Notebook.

Ja und? Das ist nicht dein Problem. Du willst als Dienstleister deine Pflicht tun, so gut du kannst. Wenn die die PIN aufschreiben, dann brauchen die auch keinen Schutz. Wenn Du willst, kannst Du ja USB+PIN+TPM machen, dann müssten sie schon USB-Stick stecken lassen und PIN beilegen, um angreifbar zu sein.Wieso kommt man so einfach an die PINs bei den Lenovos.

Das sind nicht die PINs, sondern der BL-Schlüssel, viel mächtiger als die TPM-PIN.

Ich bin gerade etwas schockiert von der Diskussion hier. Ich dachte es ist allgemein bekannt, dass BitLocker NICHT die maximale Sicherheit bietet. Auch nicht mit TPM. Der Usecase war für mich bisher immer klar auf "verhindert dass User rumpfuschen" Niveau beschränkt und nicht auf "damit klaut keiner deine Staatsgeheimnisse".

Und der Angriff lässt sich Eigentlich sehr gut durch einen Case Intrusion detection sensor verhindern. Für den fall eines Diebstahls kann man dann noch z.B. eine PIN hinzufügen. Dann gibt es den Key nicht ohne dass der Pin eingegeben wurde.

Aber wenn das hier schon nicht bekannt war, wie sieht es dann damit aus, dass BitLocker den Entschlüsselungs Key auch einfach auf die Platte schreibt und aufgrund von wear leveling bei SSDs und NVMEs der dann nicht unbedingt auch wieder gelöscht wird?

BitLocker macht das mindestens 2x im Jahr. Bei jedem der Halbjahresupdates von Windows, aber auch bei jedem Bios Update was via Windows Updates o.ä. ausgespielt wird. Oder wenn "Suspend-BitLocker" (bzw. das cmd äquivalent dazu) als Admin ausgeführt wird.

Dabei muss man dann lediglich windows beim neustart abwürgen und kann die Platte dann als wäre kein Bitlocker drauf von jedem Rechner aus zugreifen.

Und bei SSDs und NVMEs kann man, wenn man die chips direkt ausließt (was ähnlich einfach wie das mit dem TPM geht) auch den Key bekommen.

Und Vorsicht mit dem Wunsch nach fTPMs, die sind dann wieder für die Spectre/Meltdown/... Geschichten anfällig. Außerdem sind in der Vergangenheit einige Hersteller auf die grandiose Idee gekommen das fTPM in den Netzwerkcontroller zu integrieren, wodurch man das ganze dann sogar remote auslesen konnte...

Und der Angriff lässt sich Eigentlich sehr gut durch einen Case Intrusion detection sensor verhindern. Für den fall eines Diebstahls kann man dann noch z.B. eine PIN hinzufügen. Dann gibt es den Key nicht ohne dass der Pin eingegeben wurde.

Aber wenn das hier schon nicht bekannt war, wie sieht es dann damit aus, dass BitLocker den Entschlüsselungs Key auch einfach auf die Platte schreibt und aufgrund von wear leveling bei SSDs und NVMEs der dann nicht unbedingt auch wieder gelöscht wird?

BitLocker macht das mindestens 2x im Jahr. Bei jedem der Halbjahresupdates von Windows, aber auch bei jedem Bios Update was via Windows Updates o.ä. ausgespielt wird. Oder wenn "Suspend-BitLocker" (bzw. das cmd äquivalent dazu) als Admin ausgeführt wird.

Dabei muss man dann lediglich windows beim neustart abwürgen und kann die Platte dann als wäre kein Bitlocker drauf von jedem Rechner aus zugreifen.

Und bei SSDs und NVMEs kann man, wenn man die chips direkt ausließt (was ähnlich einfach wie das mit dem TPM geht) auch den Key bekommen.

Und Vorsicht mit dem Wunsch nach fTPMs, die sind dann wieder für die Spectre/Meltdown/... Geschichten anfällig. Außerdem sind in der Vergangenheit einige Hersteller auf die grandiose Idee gekommen das fTPM in den Netzwerkcontroller zu integrieren, wodurch man das ganze dann sogar remote auslesen konnte...

Moin @agowa338

Ich hoffe, du siehst ein, dass zwischen Schutzlevel für Stattsgeheimnisse und Schutz vor 0815-User doch viele Abstufungen sind, die BL abdeckt. Niemand sucht nach maximal sicher und nimmt Bitlocker. Nur war es wie gesagt eher Expertenwissen bislang und nun kannst Du ganz offiziell in den Räumen einer Schweizer Uni einen Crackerkurs machen und bekommst die Hardware dazu.

Wenn Du nun anführst, auch SSDs und fTPMs seien in Sachen BL-Keyschutz nicht wasserdicht, dann verlinke doch bitte Nachlesbares. Das dürfte mehrere interessieren, danke.

Auch ist das Überschreiben des Klartextschlüssels meines Wissens gar nicht dokumentiert - hast Du Hinweise darauf, dass Microsoft das Wear-Leveling nicht berücksichtigt und er vielleicht auslesbar ist, oder ist das nur eine Idee?

Ich hoffe, du siehst ein, dass zwischen Schutzlevel für Stattsgeheimnisse und Schutz vor 0815-User doch viele Abstufungen sind, die BL abdeckt. Niemand sucht nach maximal sicher und nimmt Bitlocker. Nur war es wie gesagt eher Expertenwissen bislang und nun kannst Du ganz offiziell in den Räumen einer Schweizer Uni einen Crackerkurs machen und bekommst die Hardware dazu.

Wenn Du nun anführst, auch SSDs und fTPMs seien in Sachen BL-Keyschutz nicht wasserdicht, dann verlinke doch bitte Nachlesbares. Das dürfte mehrere interessieren, danke.

Auch ist das Überschreiben des Klartextschlüssels meines Wissens gar nicht dokumentiert - hast Du Hinweise darauf, dass Microsoft das Wear-Leveling nicht berücksichtigt und er vielleicht auslesbar ist, oder ist das nur eine Idee?

Ich habe mit dem SSDs und fTPM thema ein Risiko beschrieben und keinen kompletten Angriff. Und die Risiken sind schlicht logische Folgerungen aus den technischen Eigenschaften...

SSDs/NVMes

1. Windows Updates, Bios updates, Suspend-Bitlocker funktionieren so, dass sie den Key "temporär" auf die Festplatte schreiben.

2. Wear leveling bei den SSDs verhindert, dass du zuverlässig einen bestimmten block überschreiben/löschen kannst.

Somit wenn wir 1 und 2 zusammen bringen, erhalten wir, dass mit SSDs (und folglich auch NVMes) keine Garantie besteht, dass der Key eben NICHT immer noch von den Chips auslesbar ist, wenn das Betriebssystem ihn gelöscht bzw. überschrieben hat.

fTPMs

1. Wenn das fTPM in der CPU implementiert ist, ist es anfällig für schwächen der CPU siehe dafür z.B. dem 2015er Paper von Microsoft zu entnehmen (dort jedoch auf ARM bezogen) microsoft.com/en-us/research/publication/ftpm-a-firmware-based-t ..., usenix.org/conference/usenixsecurity20/presentation/moghimi-tpm oder falls es durch reine software gemacht wird usenix.org/conference/usenixsecurity16/technical-sessions/presen ...

2. Siehe research zu hacks von SGX, TrustZone, ...

Durch 1+2 erhalten wir meine obige aussage.

Und der Teil mit dem Netzwerkcontroller bezog sich teilweise auf sowas wie das hier (paper ist aber zu Intel ME Secrets): papers.put.as/papers/firmware/2014/Recon2014Skochinsky.pdf

Und tut mir leid, dass ich nicht zu allem was ich je gelernt habe mir die Quellen gemerkt habe und auch erst wieder danach googlen muss...

SSDs/NVMes

1. Windows Updates, Bios updates, Suspend-Bitlocker funktionieren so, dass sie den Key "temporär" auf die Festplatte schreiben.

2. Wear leveling bei den SSDs verhindert, dass du zuverlässig einen bestimmten block überschreiben/löschen kannst.

Somit wenn wir 1 und 2 zusammen bringen, erhalten wir, dass mit SSDs (und folglich auch NVMes) keine Garantie besteht, dass der Key eben NICHT immer noch von den Chips auslesbar ist, wenn das Betriebssystem ihn gelöscht bzw. überschrieben hat.

fTPMs

1. Wenn das fTPM in der CPU implementiert ist, ist es anfällig für schwächen der CPU siehe dafür z.B. dem 2015er Paper von Microsoft zu entnehmen (dort jedoch auf ARM bezogen) microsoft.com/en-us/research/publication/ftpm-a-firmware-based-t ..., usenix.org/conference/usenixsecurity20/presentation/moghimi-tpm oder falls es durch reine software gemacht wird usenix.org/conference/usenixsecurity16/technical-sessions/presen ...

2. Siehe research zu hacks von SGX, TrustZone, ...

Durch 1+2 erhalten wir meine obige aussage.

Und der Teil mit dem Netzwerkcontroller bezog sich teilweise auf sowas wie das hier (paper ist aber zu Intel ME Secrets): papers.put.as/papers/firmware/2014/Recon2014Skochinsky.pdf

Und tut mir leid, dass ich nicht zu allem was ich je gelernt habe mir die Quellen gemerkt habe und auch erst wieder danach googlen muss...

Moin.

Nun, aus alten Papers, die ihrerselbst bereits damals Lösungen für die befürchteten Schwächen aufzeigen, kann ich nicht ablesen, ob moderne fTPMs heute nun von Vorteil wären, oder genau so oder gar leichter zu knacken. Es ist ja eh bei diesem Komplexitätslevel kaum mit Recht von "leicht" oder "schwer" zu sprechen. Niemand wird das eine "nicht zu 100% sicher" mit einem anderen vergleichen und dann mit Sicherheit sagen wollen "das eine ist weitaus besser".

Dass MS den Prozess des Schlüssel-Offenlegens bei Suspend und das (sicher-?)Löschen des Selbigen nicht dokumentiert, lässt Raum für Spekulation. Da der Schlüssel in einem unverschlüsselten Bereich liegt, könnte das Wear-Leveling zum Problem werden -Soweit war das nun auch vorher klar. Da das Problem des WL altbekannt ist, ist anzunehmen, dass Experten sich diesen Fall schon vor Urzeiten angesehen haben - wo sind deren Ergebnisse?

Danke für deine Anregungen

PS:

learn.microsoft.com/en-us/windows/security/operating-system-secu ...

Nun, aus alten Papers, die ihrerselbst bereits damals Lösungen für die befürchteten Schwächen aufzeigen, kann ich nicht ablesen, ob moderne fTPMs heute nun von Vorteil wären, oder genau so oder gar leichter zu knacken. Es ist ja eh bei diesem Komplexitätslevel kaum mit Recht von "leicht" oder "schwer" zu sprechen. Niemand wird das eine "nicht zu 100% sicher" mit einem anderen vergleichen und dann mit Sicherheit sagen wollen "das eine ist weitaus besser".

Dass MS den Prozess des Schlüssel-Offenlegens bei Suspend und das (sicher-?)Löschen des Selbigen nicht dokumentiert, lässt Raum für Spekulation. Da der Schlüssel in einem unverschlüsselten Bereich liegt, könnte das Wear-Leveling zum Problem werden -Soweit war das nun auch vorher klar. Da das Problem des WL altbekannt ist, ist anzunehmen, dass Experten sich diesen Fall schon vor Urzeiten angesehen haben - wo sind deren Ergebnisse?

Danke für deine Anregungen

PS:

If BitLocker has been suspended, the clear key that is used to encrypt the volume master key is also stored in the encrypted drive, along with the encrypted volume master key.

This storage process ensures that the volume master key is never stored unencrypted and is protected unless BitLocker is disabled.

Laut MS also nur dann offen, wenn das Volume entschlüsselt wird (Bitlocker off, nicht bei suspend!).This storage process ensures that the volume master key is never stored unencrypted and is protected unless BitLocker is disabled.

learn.microsoft.com/en-us/windows/security/operating-system-secu ...

Naja, solche Personen wie diese hier behaupten der ist Ungeschützt gespeichert. Und dass man die Chips manuell auslesen kann um Daten wiederherzustellen ist auch klar (siehe data recovery firmen hierzu, z.B. ACE Lab). Das einzige was ich nur angenommen hatte war, dass man den Key auch finden kann und nicht der einzige Schutz darinn besteht, dass du nicht weißt welche Bits zum Key gehören...

blog.elcomsoft.com/2022/05/live-system-analysis-extracting-bitlo ...

Edit: Oh und zum zweiten Teil mit dem Key aus RAM extrahieren. Wenn keine Memory Encryption an ist, kann man da sogar den Rechner abwürgen und ein Live ISO booten. Interessanterweise behält RAM heutzutage dafür lange genug seinen State. Mit ECC geht das sogar noch besser. Hatte dazu auf einer Konferenz mal eine interessante Diskussion mit einem Hochleistungsrechner Betreiber einer Uni. Die Software dafür gibt es kostenlos. z.B. hier belkasoft.com/ram-capturer

blog.elcomsoft.com/2022/05/live-system-analysis-extracting-bitlo ...

Suspend protection: this is the easiest way to temporarily suspend BitLocker protection. If you use this command, the BitLocker key will be saved in the volume header unprotected. This in turn allows Windows to automatically mount the disk without the need to enter any additional keys. However, Windows may automatically re-encrypt the volume key once the suspended disk is mounted. For this reason, we still recommend extracting the recovery key as opposed to suspending protection.

Edit: Oh und zum zweiten Teil mit dem Key aus RAM extrahieren. Wenn keine Memory Encryption an ist, kann man da sogar den Rechner abwürgen und ein Live ISO booten. Interessanterweise behält RAM heutzutage dafür lange genug seinen State. Mit ECC geht das sogar noch besser. Hatte dazu auf einer Konferenz mal eine interessante Diskussion mit einem Hochleistungsrechner Betreiber einer Uni. Die Software dafür gibt es kostenlos. z.B. hier belkasoft.com/ram-capturer