Kein Zugriff auf Webinterface von VLAN-Switch. NMap: Host ist up, aber Ports werden gefiltert

Hi,

ich habe ein Problem damit auf die Management Seite meine 16er TP-Link Switch zu kommen.

Es ging schon mal, jedoch nach dem ich die VLANs eingerichtet habe, ging es nicht mehr.

Der Aufbau des Netzwerks ist folgendermassen:

Ich habe schon einen kompletten Scan mit NMap in meinem Netzwerk gemacht und eine IP gefunden, die der Switch sein könnte: 192.168.8.122. Jedoch sagt mir NMap bei einem Intense Scan (einmal auf pfSense und auf einem Laptop ausgeführt), dass der Host up ist, jedoch alle Ports gefiltert worden sind. Diese IP taucht (in der pfSense) im ARP Table auf, jedoch nicht als DCHP Lease.

Ich habe auch schon versucht dem Switch eine fixe IP zu vergeben, jedoch kann ich danach den Host gar nicht mehr up.

So richtig weiss ich jetzt nicht mehr was ich noch machen kann, um Zugriff auf die Ports von 192.168.8.122 zu kriegen. Hat jemand vielleicht eine Idee?

Grüße,

Patrice

ich habe ein Problem damit auf die Management Seite meine 16er TP-Link Switch zu kommen.

Es ging schon mal, jedoch nach dem ich die VLANs eingerichtet habe, ging es nicht mehr.

Der Aufbau des Netzwerks ist folgendermassen:

pfSense

|

|

|

TP-link Switch

| | |

VLAN1 VLAN... VLAN8Ich habe schon einen kompletten Scan mit NMap in meinem Netzwerk gemacht und eine IP gefunden, die der Switch sein könnte: 192.168.8.122. Jedoch sagt mir NMap bei einem Intense Scan (einmal auf pfSense und auf einem Laptop ausgeführt), dass der Host up ist, jedoch alle Ports gefiltert worden sind. Diese IP taucht (in der pfSense) im ARP Table auf, jedoch nicht als DCHP Lease.

Ich habe auch schon versucht dem Switch eine fixe IP zu vergeben, jedoch kann ich danach den Host gar nicht mehr up.

So richtig weiss ich jetzt nicht mehr was ich noch machen kann, um Zugriff auf die Ports von 192.168.8.122 zu kriegen. Hat jemand vielleicht eine Idee?

Grüße,

Patrice

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 667422

Url: https://administrator.de/forum/kein-zugriff-auf-webinterface-von-vlan-switch-nmap-host-ist-up-aber-ports-werden-gefiltert-667422.html

Ausgedruckt am: 14.07.2025 um 18:07 Uhr

16 Kommentare

Neuester Kommentar

Hallo,

Grüße

lcer

Zitat von @Siegfried36:

Hi,

ich habe ein Problem damit auf die Management Seite meine 16er TP-Link Switch zu kommen.

Es ging schon mal, jedoch nach dem ich die VLANs eingerichtet habe, ging es nicht mehr.

Der Aufbau des Netzwerks ist folgendermassen:

Ich habe schon einen kompletten Scan mit NMap in meinem Netzwerk gemacht und eine IP gefunden, die der Switch sein könnte: 192.168.8.122. Jedoch sagt mir NMap bei einem Intense Scan (einmal auf pfSense und auf einem Laptop ausgeführt), dass der Host up ist, jedoch alle Ports gefiltert worden sind. Diese IP taucht (in der pfSense) im ARP Table auf, jedoch nicht als DCHP Lease.

Greifst Du von einem Rechner aus dem gleichen Subnetz zu? Wenn nicht, probier das mal.Hi,

ich habe ein Problem damit auf die Management Seite meine 16er TP-Link Switch zu kommen.

Es ging schon mal, jedoch nach dem ich die VLANs eingerichtet habe, ging es nicht mehr.

Der Aufbau des Netzwerks ist folgendermassen:

> pfSense

> |

> |

> |

> TP-link Switch

> | | |

> VLAN1 VLAN... VLAN8

> Ich habe schon einen kompletten Scan mit NMap in meinem Netzwerk gemacht und eine IP gefunden, die der Switch sein könnte: 192.168.8.122. Jedoch sagt mir NMap bei einem Intense Scan (einmal auf pfSense und auf einem Laptop ausgeführt), dass der Host up ist, jedoch alle Ports gefiltert worden sind. Diese IP taucht (in der pfSense) im ARP Table auf, jedoch nicht als DCHP Lease.

Grüße

lcer

Hallo,

was meinst Du damit? war die dazwischen?

Wenn Du im ARP eine IP hast, hast Du auch eine MAC, da kannst Du den hersteller herausfinden - hatten wir hier gerade: Geräteart herausfinden über IP und MAC-Adresse

Grüße

lcer

was meinst Du damit? war die dazwischen?

Wenn Du im ARP eine IP hast, hast Du auch eine MAC, da kannst Du den hersteller herausfinden - hatten wir hier gerade: Geräteart herausfinden über IP und MAC-Adresse

Grüße

lcer

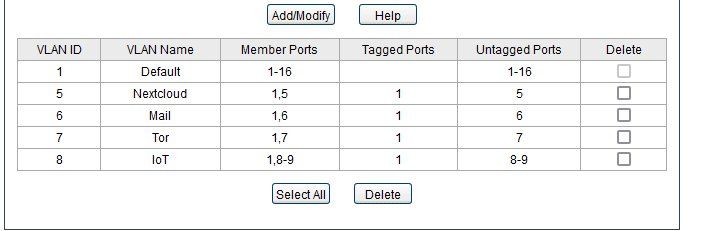

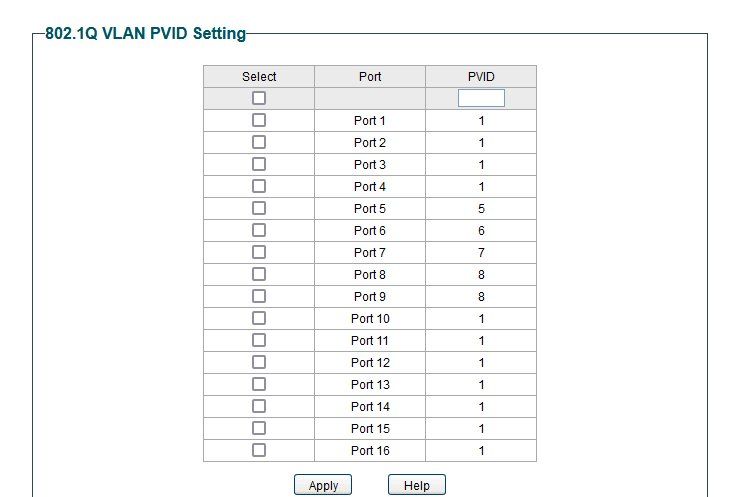

Bedenke das die Management IP Adresse des Switches per Default immer nur aus dem VLAN 1 Segment erreicht werden kann !!

Dein Management Rechner muss sich also zwingend an einem Port befinden der untagged dem VLAN 1 zugewiesen ist (PVID 1) !

Steckt der in einem anderen VLAN (andere PVID) ist der Switch dann unerreichbar.

Bei der pfSense ist das Basis Interface (Parent) was die VLANs beheimatet immer untagged ! Hier solltest du sicherstellen das diese Interface und das Management Interfaces des Switches im gleichen IP Netz liegen.

Idealerweise belässt man den Switch im DHCP Client Mode so das der sich eine IP zieht von der pfSense und setzt später über die Mac Adress Reservierung eine feste statische IP im DHCP Server.

Details dazu wie immer hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Dein Management Rechner muss sich also zwingend an einem Port befinden der untagged dem VLAN 1 zugewiesen ist (PVID 1) !

Steckt der in einem anderen VLAN (andere PVID) ist der Switch dann unerreichbar.

Bei der pfSense ist das Basis Interface (Parent) was die VLANs beheimatet immer untagged ! Hier solltest du sicherstellen das diese Interface und das Management Interfaces des Switches im gleichen IP Netz liegen.

Idealerweise belässt man den Switch im DHCP Client Mode so das der sich eine IP zieht von der pfSense und setzt später über die Mac Adress Reservierung eine feste statische IP im DHCP Server.

Details dazu wie immer hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

dass das von einem anderen Port nicht erreichbar ist, wusste ich gar nicht.

Die Aussage stimmt ja auch so nicht. Sie ist schon erreichbar allerding müssen "andere" Ports dann auch im VLAN 1 liegen. Logisch, denn VLANs sind ein reines Layer 2 Feature und jedes VLAN ist eine in sich vollkommen getrennte Layer 2 Domain.Wenn die Management IP Adresse des Switches nun im VLAN 1 liegt, wie das ja überlicherweise der Fall ist, WIE bitte willst du diese dann aus dem VLAN 2 oder 3 oder x erreichen wenn die VLANs physisch vollkommen getrennt sind ??

Das sagt einem doch auch der gesunde Menschenverstand das das nicht geht.

Du willst ja gerade deine Netze trennen mit VLANs !! Was hattest du denn sonst gedacht was VLANs sind ??? Nur eine kosmetische Beschreibung ?!

Der Switch ist im DCHP Modus, weshalb ich nicht verstehe warum das Parent Interface nicht eine Adresse im 192.168.4.*

Das ist richtig der Switch sollte dann einen 192.168.4.x IP Adresse bekommen, was du in der pfSense unter "Diagnostics -> DHCP v4 Lease" auch dann sofort sehen kannst.Das es nicht geht kannmehrere Ursachen haben:

- DHCP Server ist auf der pfSense nicht im Parent Interface aktiv

- Am Switch ist am Uplink Interface (Trunk) vergessen worden die PVID 1 einzutragen

soll heißen, dass ich ein paar VLANs habe und das geht wunderbar.

Wie bereits gesagt: Sehr wahscheinlich dann die fehlende oder falsche PVID am Uplink Port oder der DHCP rennt nicht im .4.0er Netz. Siehe auch hier.Idealerweise machst du einen Werksresett am Switch, setzt den in den DHCP Client Mode und checkst ob er so eine Management IP der pfSense bekommt.

Ist das der Fall machst du sukzessive weiter mit deinem VLAN Setup ! Hat auch den Vorteil das du dem Switch gleich die latest und greatest Firmware flashen kannst. Sollte man eh immer machen bevor man damit produktiv geht !

Mahlzeit,

also du musst dich schon entschieden, soll es nun tagged oder untagged sein.

Und ein Port kann auch nur 1 untagged bedienen.

Gruß

C.C.

also du musst dich schon entschieden, soll es nun tagged oder untagged sein.

Und ein Port kann auch nur 1 untagged bedienen.

Gruß

C.C.

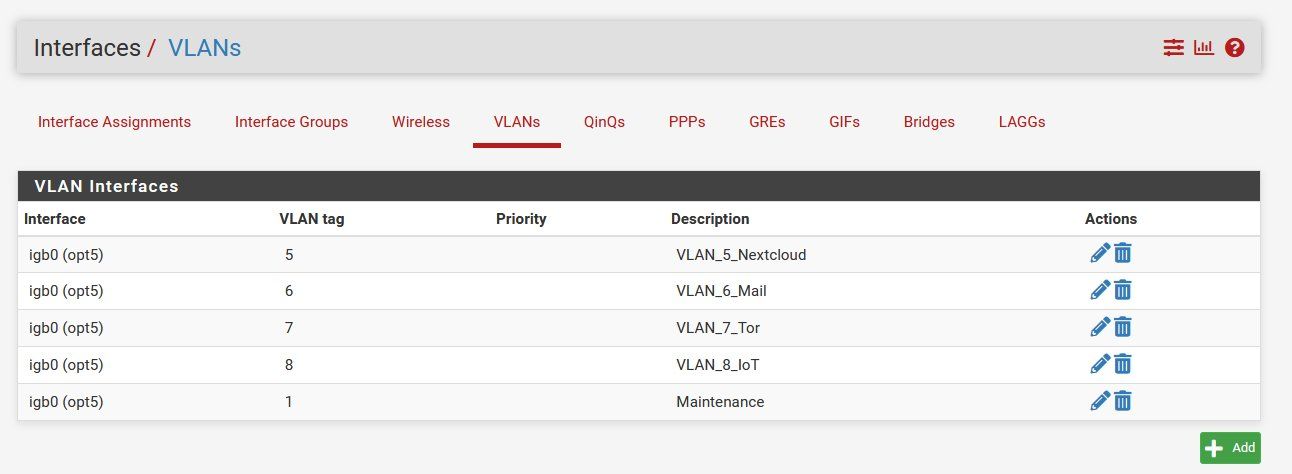

Das Wichtigste hast du oben leider nicht gepostet !! Das ist die IP Adressierung auf dem Port idg0 selber !

Das VLAN 1 dort tagged einzutragen ist Blödsinn wenn du untagged Traffic ins Default VLAN 1 senden willst. Das solltest du dringenst entfernen denn es kollidiert mit der PVID Einstellung !

Wenn du mal selber nachdenkst wirst du selber sehen das das ja völlig unlogisch ist. Der Traffic wird vom native Interface idg0 schon über die PVID 1 UNtagged ins VLAN 1 gesendet und du hast dann das VLAN 1 auch nochmal tagged auf denselben Port gelegt. Das ist natürlich Quatsch.

Fazit:

Im hiesigen VLAN Tutorial, Kapitel pfSense ist das doch mehrfach im Detail beschrieben !

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Lesen hilft wirklich ! 😉

Das VLAN 1 dort tagged einzutragen ist Blödsinn wenn du untagged Traffic ins Default VLAN 1 senden willst. Das solltest du dringenst entfernen denn es kollidiert mit der PVID Einstellung !

Wenn du mal selber nachdenkst wirst du selber sehen das das ja völlig unlogisch ist. Der Traffic wird vom native Interface idg0 schon über die PVID 1 UNtagged ins VLAN 1 gesendet und du hast dann das VLAN 1 auch nochmal tagged auf denselben Port gelegt. Das ist natürlich Quatsch.

Fazit:

- Lösche das VLAN 1 tagged Interface und auch das VLAN 1 auf der Firewall

- Setze direkt auf dem native Interface idg0 der Firewall deine Management IP und aktivieren dort den DHCP Server

- Fertisch

Im hiesigen VLAN Tutorial, Kapitel pfSense ist das doch mehrfach im Detail beschrieben !

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Lesen hilft wirklich ! 😉

Du brauchst ihn nicht neu aufsetzen.

Die Anweisungen von aqui umzusetzten reicht.

Die Anweisungen von aqui umzusetzten reicht.

Ich dachte ich hätte das Thema VLAN verstanden

Einfach nochmal die VLAN_Schnellschulung lesen und verstehen !Und ganz besonders das "Mysterium" PVID wenn man, wie du, einen etwas dümmlichen VLAN Switch hat der kein Auto PVID versteht.

Warum gibt es PVID bei VLANs?