Keine serielle Verbindung zu Cisco 886W

Hallo,

habe den 886W erhalten. Ethernet geht nicht (Nur kurz nach boot, dann kein Link, auch wenn manuelle Einstellung der Geschwindigkeit usw. DHCP geht nicht!)

Der Händler hat natürlich kein Konsolenkabel mitgeliefert, sodass ich selbst eines anch dieser Anleitung gecrimpt habe: nwlab.net/art/cisco-console/rollover-kabel.html

Mit Putty kann ich mit den von aqui genannten Einstellungen keine Verbindung aufbauen. Es kommt nichts außer einem festen Cursor. Keine Texteingabe.

Einen Reset mit dem Resettaster habe ich versucht, jedoch lädt er wohl die custom Config vom Vorbesitzer. Kann man dies irgendwie verhindern, sodass er die Werkseinstellung lädt?

LG Marco

habe den 886W erhalten. Ethernet geht nicht (Nur kurz nach boot, dann kein Link, auch wenn manuelle Einstellung der Geschwindigkeit usw. DHCP geht nicht!)

Der Händler hat natürlich kein Konsolenkabel mitgeliefert, sodass ich selbst eines anch dieser Anleitung gecrimpt habe: nwlab.net/art/cisco-console/rollover-kabel.html

Mit Putty kann ich mit den von aqui genannten Einstellungen keine Verbindung aufbauen. Es kommt nichts außer einem festen Cursor. Keine Texteingabe.

Einen Reset mit dem Resettaster habe ich versucht, jedoch lädt er wohl die custom Config vom Vorbesitzer. Kann man dies irgendwie verhindern, sodass er die Werkseinstellung lädt?

LG Marco

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 342545

Url: https://administrator.de/forum/keine-serielle-verbindung-zu-cisco-886w-342545.html

Ausgedruckt am: 05.08.2025 um 12:08 Uhr

62 Kommentare

Neuester Kommentar

Hallo,

cisco.com/c/en/us/support/docs/dial-access/asynchronous-connecti ...

Oder mal im Handbuch lesen was dort zu Console steht. www.cisco.com/c/en/us/td/docs/routers/access/800/software/configuration/guide/SCG800Guide/SCG800_Guide_BookMap_chapter_010.pdf

Wenn alles richtig ist sollte wenn dein Terminalprg an ist, die Serielle COM Verbindung existiert und du dein 886W einschaltest, du den Cisco Prompt aufm Bildschirm bekommne.

Dein 886W ist aber in Ordnung?

cisco.com/c/en/us/products/collateral/routers/800-series-routers ... und dort bei Q. What is the purpose of the Reset button? lesen. Du hast nicht viel Zeit...

Gruß,

Peter

Zitat von @Windows10Gegner:

sodass ich selbst eines anch dieser Anleitung gecrimpt habe: nwlab.net/art/cisco-console/rollover-kabel.html

Und es ist korrekt gemacht?sodass ich selbst eines anch dieser Anleitung gecrimpt habe: nwlab.net/art/cisco-console/rollover-kabel.html

Mit Putty kann ich mit den von aqui genannten Einstellungen keine Verbindung aufbauen. Es kommt nichts außer einem festen Cursor. Keine Texteingabe.

cisco.com/c/en/us/td/docs/routers/access/800/hardware/installati ...cisco.com/c/en/us/support/docs/dial-access/asynchronous-connecti ...

Oder mal im Handbuch lesen was dort zu Console steht. www.cisco.com/c/en/us/td/docs/routers/access/800/software/configuration/guide/SCG800Guide/SCG800_Guide_BookMap_chapter_010.pdf

Wenn alles richtig ist sollte wenn dein Terminalprg an ist, die Serielle COM Verbindung existiert und du dein 886W einschaltest, du den Cisco Prompt aufm Bildschirm bekommne.

Dein 886W ist aber in Ordnung?

Einen Reset mit dem Resettaster habe ich versucht, jedoch lädt er wohl die custom Config vom Vorbesitzer. Kann man dies irgendwie verhindern, sodass er die Werkseinstellung lädt?

dcloud-cms.cisco.com/help/reset-routercisco.com/c/en/us/products/collateral/routers/800-series-routers ... und dort bei Q. What is the purpose of the Reset button? lesen. Du hast nicht viel Zeit...

Gruß,

Peter

Hallo,

Wenn dein 886W nicht defekt ist, alle Pins korrekt verdrahtet sind, dein Terminalprogramm (vorzugsweise Putty) am richtigen COM Port lauscht, dieser COm Port auf die Schnittstelle entspricht und du nachdem alles verbunden ist, die korrekten Daten (9600,n,8,1 ist doch so, oder?)in Putty verwendest und erst dann den 886W einschaltest solltest du auf der Konsole (Putty) etwas sehen. Wenn nicht ist irgend etwas bei dir falsch oder kaputt.

cisco.com/c/en/us/support/docs/dial-access/asynchronous-connecti ...

Gruß,

Peter

Zitat von @Windows10Gegner:

Die Kabel sind korrekt gecrimpt, wenn die Farben des Kabels zu den Pins nach dem Schema in Wikipedia angeordnet sind.

Und woher sollen wir wissen welchen Wikipedia Eintrag du meinst oder welche farben dein Kabel nun hat ober welche Adern mit welcher farbe an welche Pins des RJ-45 gehen und welche an dein 9 Pol. Sub-D oder deinen 25 Pol- Sub-D gehen? Das wirst du schon selbst prüfen müssen, notfalls mit ein Multimeter und einer RJ-45 Buchse alles Drähte einzeln durchmessen.Die Kabel sind korrekt gecrimpt, wenn die Farben des Kabels zu den Pins nach dem Schema in Wikipedia angeordnet sind.

Wenn dein 886W nicht defekt ist, alle Pins korrekt verdrahtet sind, dein Terminalprogramm (vorzugsweise Putty) am richtigen COM Port lauscht, dieser COm Port auf die Schnittstelle entspricht und du nachdem alles verbunden ist, die korrekten Daten (9600,n,8,1 ist doch so, oder?)in Putty verwendest und erst dann den 886W einschaltest solltest du auf der Konsole (Putty) etwas sehen. Wenn nicht ist irgend etwas bei dir falsch oder kaputt.

cisco.com/c/en/us/support/docs/dial-access/asynchronous-connecti ...

Gruß,

Peter

Hallo,

Ich vermute wenn dir einer aufm stück Papier das Wort "Scheck" und "1.000.000,00 EUR" drauf schreibt gesht du damit auch zur Bank, wobei die dann das Wechselgeld dir zufaxen sollen ....

Gruß,

Peter

Zitat von @Windows10Gegner:

ich gehe davon aus, dass die Adern nicht den Specs bei Wikipedia entsprechen. Mir wird aber das richtige Kabel zugesendet (hoffe morgen).

Du hast doch einen RJ-45 Stecker dran gecrimpt, oder? Also hat dasKabel schon einen 9Pol Sub-D dran gehabt. Da wirst du entweder die Posthaube aufmachen müssen und schauen welche farben an welche Pins gehen, oder wenn verschweißt eben einzelen ausmessen. Da gibbte keine Norm wer wie wo welche Aderfarben verwendet oder anklemmt.ich gehe davon aus, dass die Adern nicht den Specs bei Wikipedia entsprechen. Mir wird aber das richtige Kabel zugesendet (hoffe morgen).

Ich vermute wenn dir einer aufm stück Papier das Wort "Scheck" und "1.000.000,00 EUR" drauf schreibt gesht du damit auch zur Bank, wobei die dann das Wechselgeld dir zufaxen sollen ....

Gruß,

Peter

Was nutzt du für ein Terminalprogramm ??

Du solltest bei Windows immer PuTTY nehmen oder alternativ TeraTerm:

chiark.greenend.org.uk/~sgtatham/putty/latest.html

ttssh2.osdn.jp/index.html.en

Niemals das Windows eigene Hyperterm verwenden !!!

Apple Macs haben ein Terminal gleich an Bord mit dem screen Kommando oder nutzen alternativ das bekannte ZOC Terminal. Der Klassiker zTerm wird leider auf aktuellen Mac OS Versionen nicht mehr supportet funktioniert aber fehlerfrei bis 10.13. ("High Sierra")

Unter Linux nimmt man den Klassiker minicom der auf allen Linux Distros vorhanden ist.

Zuerst solltest du immer einen Test machen um zu verifizieren das das serielle Terminal auch sauber funktioniert und einmal den RX und TX Pin (2 und 3) auf der DB-9 Buchse brücken ! (Keine Angst, es kann hier kein Kurzschluss passieren !)

Wenn du jetzt auf der Tastattur etwas eintippst sollte das 1 zu 1 auch auf dem Terminal erscheinen. Damit sendet man seine eigenen Zeichen an sein Terminal quasi als Echo zurück und hat so sicher verifiziert das das serielle Terminal sauber funktioniert !!

Siehe auch hier:

Anfänger- PfSense auf APU.1D4 installieren

Wichtig ist wie immer in den seriellen Settings:

9600 Baud

8 Datenbits

1 Stopbit

Keine Parity

Keine Flusskontrolle, weder Hardware noch Software

einzustellen.

Das Anschlusskabel muss ein gedrehtes RS232 Kabel sein, also ein sog. Nullmodemkabel.

Wenn du den Router einschaltest mit angeschlossenem Terminal MUSS vom Cisco eine längere Bootmessage kommen und weiterer Diagnoseoutput für ca. 30-40 Sekunden der auf dem Terminal dann quasi wie eine BIOS Message am PC im Terminal zu sehen ist.

Also genug Text um sicher zu erkennen das das Terminal funktioniert.

Ansonsten gibts bei eBay die Kabel für kleines Geld:

ebay.de/itm/RJ45-Cisco-terminal-adapter-29-0810-01-Cisco-Console ...

ebay.de/itm/RJ45-Cisco-terminal-adapter-29-0881-01-Cisco-Console ...

Pinout Infos auch hier:

cisco.com/c/en/us/td/docs/wireless/access_point/1240/installatio ...

wiki.mikrotik.com/wiki/Manual:System/Serial_Console

wti.com/t-port-cable-pinouts.aspx

Bei den üblichen Versendern gibt es auch komplette Sets mit USB-Adapter und passendem Kabel.

Du solltest bei Windows immer PuTTY nehmen oder alternativ TeraTerm:

chiark.greenend.org.uk/~sgtatham/putty/latest.html

ttssh2.osdn.jp/index.html.en

Niemals das Windows eigene Hyperterm verwenden !!!

Apple Macs haben ein Terminal gleich an Bord mit dem screen Kommando oder nutzen alternativ das bekannte ZOC Terminal. Der Klassiker zTerm wird leider auf aktuellen Mac OS Versionen nicht mehr supportet funktioniert aber fehlerfrei bis 10.13. ("High Sierra")

Unter Linux nimmt man den Klassiker minicom der auf allen Linux Distros vorhanden ist.

Zuerst solltest du immer einen Test machen um zu verifizieren das das serielle Terminal auch sauber funktioniert und einmal den RX und TX Pin (2 und 3) auf der DB-9 Buchse brücken ! (Keine Angst, es kann hier kein Kurzschluss passieren !)

Wenn du jetzt auf der Tastattur etwas eintippst sollte das 1 zu 1 auch auf dem Terminal erscheinen. Damit sendet man seine eigenen Zeichen an sein Terminal quasi als Echo zurück und hat so sicher verifiziert das das serielle Terminal sauber funktioniert !!

Siehe auch hier:

Anfänger- PfSense auf APU.1D4 installieren

Wichtig ist wie immer in den seriellen Settings:

9600 Baud

8 Datenbits

1 Stopbit

Keine Parity

Keine Flusskontrolle, weder Hardware noch Software

einzustellen.

Das Anschlusskabel muss ein gedrehtes RS232 Kabel sein, also ein sog. Nullmodemkabel.

Wenn du den Router einschaltest mit angeschlossenem Terminal MUSS vom Cisco eine längere Bootmessage kommen und weiterer Diagnoseoutput für ca. 30-40 Sekunden der auf dem Terminal dann quasi wie eine BIOS Message am PC im Terminal zu sehen ist.

Also genug Text um sicher zu erkennen das das Terminal funktioniert.

Ansonsten gibts bei eBay die Kabel für kleines Geld:

ebay.de/itm/RJ45-Cisco-terminal-adapter-29-0810-01-Cisco-Console ...

ebay.de/itm/RJ45-Cisco-terminal-adapter-29-0881-01-Cisco-Console ...

Pinout Infos auch hier:

cisco.com/c/en/us/td/docs/wireless/access_point/1240/installatio ...

wiki.mikrotik.com/wiki/Manual:System/Serial_Console

wti.com/t-port-cable-pinouts.aspx

Bei den üblichen Versendern gibt es auch komplette Sets mit USB-Adapter und passendem Kabel.

Da stimmt dann nochwas mit deinem seriellen Pinout noch nicht.

Du brauchst eigentlich nur 4 Drähte:

RX=Empfangsdaten (Receive), TX=Sendedaten (Transmit), GND=Masse (Ground)

Da das Kabel gedreht ist muss

RX an einem Ende => auf TX am anderen Ende

TX an einem Ende => auf RX am anderen Ende

Pin 2 am DB-9 Stecker muss also auf Pin 3 am RJ-45

Pin 3 am DB-9 Stecker muss also auf Pin 6 am RJ-45

Masse, Pin 5 am DB-9 Stecker muss also auf die Pins 4 und 5 am RJ-45

Damit sollte es klappen.

Klar, denn serielle Sendedaten müssen vom Sender auf den Empfängerport und andersrum.

Sender auf Sender und Empfänger auf Empfänger geht logischerweise nicht.

Wie gesagt: Hardware Flowcontrol auf AUS ebenso Software Flow Controll Xon Xoff auf AUS am Terminal.

Du brauchst eigentlich nur 4 Drähte:

RX=Empfangsdaten (Receive), TX=Sendedaten (Transmit), GND=Masse (Ground)

Da das Kabel gedreht ist muss

RX an einem Ende => auf TX am anderen Ende

TX an einem Ende => auf RX am anderen Ende

Pin 2 am DB-9 Stecker muss also auf Pin 3 am RJ-45

Pin 3 am DB-9 Stecker muss also auf Pin 6 am RJ-45

Masse, Pin 5 am DB-9 Stecker muss also auf die Pins 4 und 5 am RJ-45

Damit sollte es klappen.

Klar, denn serielle Sendedaten müssen vom Sender auf den Empfängerport und andersrum.

Sender auf Sender und Empfänger auf Empfänger geht logischerweise nicht.

Wie gesagt: Hardware Flowcontrol auf AUS ebenso Software Flow Controll Xon Xoff auf AUS am Terminal.

Hallo,

Hast du den Selbsttest wie @aqui vorgeschlagen hat mit deinen Seriellen Port bzw. mit dein selbstgebautes Console Kabel (Pins 3 und 6 am RJ-45) gebrückt? Geht dann auch alles? Einstellungen in Putty oder was immer du verwendest korrekt? Z bzw. Y ist nicht vertauscht?

Und vielleicht mal ein paar Bilder hier rein von dem was auf der Konsole steht und nachdem du was eingetippelt hast.

Gruß,

Peter

Hast du den Selbsttest wie @aqui vorgeschlagen hat mit deinen Seriellen Port bzw. mit dein selbstgebautes Console Kabel (Pins 3 und 6 am RJ-45) gebrückt? Geht dann auch alles? Einstellungen in Putty oder was immer du verwendest korrekt? Z bzw. Y ist nicht vertauscht?

Und vielleicht mal ein paar Bilder hier rein von dem was auf der Konsole steht und nachdem du was eingetippelt hast.

Gruß,

Peter

Hallo,

Das ist keine Fehlermeldung - das passiert weil du das ausm Video dort bei dir machst Banging Head Meets Keyboard On Desk

Banging Head Meets Keyboard On Desk

Gruß,

Peter

Das ist keine Fehlermeldung - das passiert weil du das ausm Video dort bei dir machst

erase startup wird nicht angenommen.

Sagst du oder dein 886W? Mach doch bitte ein paar Bilder wo wir dann sehen was da steht, su tust und was dann passiert.Gruß,

Peter

Zitat von @Windows10Gegner:

siehe hier: postimg.org/image/8ui8it01t/

Ich möchte das Teil eig. so hinbiegen, dass ich ein Interface nutzen kann um die WebGUI vom Rechner zu laden und den Rest dort zu erledigen.

siehe hier: postimg.org/image/8ui8it01t/

Ich möchte das Teil eig. so hinbiegen, dass ich ein Interface nutzen kann um die WebGUI vom Rechner zu laden und den Rest dort zu erledigen.

Keine Ahnung, was du hast, der Cisco sagt dir ganz genau, was sein Problem ist.

Das sollte eigentlich nicht gefragt werden, wenn man schon auf der Konsole unterwegs ist...

cisco# erase ?

zeigt dir die möglichen Optionen, mit denen sich der Router zufrieden gibt.

Viel Erfolg!

Du gibst erstmal folgendes Kommando ein:

cisco# write erase

Und dannach dann reload !

Das löscht alle vorherigen Konfigs und rebootet das System. Danach springt der Router in ein menü geführten Dialog auf dem CLI der eine einfache Grundkonfig erstellt.

Hier kannst du alles verneinen bis auf die IP Adressierung. Dann gibst du deinen lokale IP Adresse deines LAN ein auf dem Interface mit Namen vlan1 was du verwenden willst.

Am Ende speicherst du dann diese Konfig.

Du kannst auch no sagen bei der Abfrage des Grundkonfig Dialogs und die IP Adressierung per Hand eingeben. Beides klappt. Das geht dann so wenn du den menügeführten Dialog mit "no" abgebrochen hast:

cisco> enable

cisco# conf t

cisco(config)# int vlan1 (Das "conf" im Prompt zeigt das du im Konfig Modus bist !)

cisco(config-if)# ip address 172.16.1.1 255.255.255.0 (Das "conf-if" hier zeigt das du im Interface Konfig Modus bist !)

cisco(config-if)# no shut

cisco(config-if)# int fastethernet0

cisco(config-if)# no shut

cisco(config-if)# <ctrl z>

cisco# wr

Die <TAB> (Tabulator) Taste komplettiert immer deine Kommandos. Muss aber nicht sein, du kannst alle Kommandos auch immer abkürzen wie z.B. "int" für interface usw.

Das Fragezeichen (?) zeigt dir immer die Syntax wenn du mal nicht weisst wie ein Kommando geschrieben wird einfach ohne Leertatse ein "?" eintippen und dann zeigt dir das CLI was es kennt.

Einfach mal ausprobieren !!

Das write zum Schluss (abgekürzt "wr") sichert die Konfig im nichtflüchtigen Flash Speicher damit sie nach dem nächsten Reboot nicht weg ist und deine Konfig erhalten bleibt (Wichtig!) ?

Wenn du nun ein Patchkabel in den Fastethernet0 Port steckst und den Router mit dem Switch bzw. Netzwerk verbindest siehst du sofort eine Consolen Meldung das das Interface Fastethernet0 und das Inerface vlan1 nun auf UP gegangen sind.

Ein Indiz das alles richtig gemacht wurde.

Nun kannst du aus deinem Netzwerk die Router IP Adresse 172.16.1.1 anpingen (IP ggf. auf deine Adressierung anpassen !!)

Das ist die minimale Grundkonfig die du eingeben musst damit der Router für die weiteren Schritte jetzt auch ohne Konsole über das Netzwerk erreichbar ist.

Bis hierher MUSST du in jedem Falle kommen sonst macht es keinen Sinn weiterzumachen !!

Klappt der Ping usw. kannst du zuallererst mal die Firmware updaten auf die aktuelle Version die du runtergeladen hast.

Das geht mit dem Kommado:

copy tftp: flash:

Ein TFTP Server wie TFTP32 oder Pumpkin (oder ein NAS mit TFTP) mit dem Firmware Image muss dafür im Netz laufen für den Upgradevorgang.

Ist das erledigt machst du einen Reboot (reload Kommando) um die neue Firmware zu booten.

Ist das auch erledigt kannst du dann endlich das von dir so geliebte Klicki Bunti GUI aktivieren (obwohl man es nicht muss und auch nicht braucht) !

Dazu lädst du dir von Cisco das aktuelle CP Express Tool in der Version 3.4 (English) runter was auch mit deinem Gastaccount funktioniert:

software.cisco.com/download/release.html?i=!y&mdfid=28179503 ...

Die .zip Datei entpackst du und die .tar Datei kopierst du wieder auf deinen TFTP Server mit dem du schon das FW Update gemacht hast.

Dann wieder das alte Spielchen wie oben:

cisco# copy tftp: flash:

Wenn der Prompt nach dem Source File Name (Dateinamen) fragt dann den Namen der obigen .tar Datei angeben z.B. ccpexpressAdmin_x_y_en.tar

Ist das durchgelaufen, dann das .tar Archiv auf dem Router einpacken mit dem folgenden Komamndo:

cisco# archive tar /xtract flash:ccpexpressAdmin_3_2_en.tar flash:/

Fertisch ! Das wars... Was ist so schwer daran ?!

Zum Schluss noch das GUI aktivieren in der Konfig:

cisco#> ip http server

cisco#> ip https server

Jetzt kannst du aus deinem Netz via Browser deiner Wahl auf dein geliebtes Klicki Bunti GUI auf dem Router zugreifen und nach Herzenslust in der Konfig rumklicken...

Eigentlich alles ganz easy...?!

Zum Nachlesen nochmal hier:

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

TFTP Server Setup als Beispiel:

Cisco Telefon für All IP Anschluss, FritzBox und andere VoIP Anlagen fit machen

cisco# write erase

Und dannach dann reload !

Das löscht alle vorherigen Konfigs und rebootet das System. Danach springt der Router in ein menü geführten Dialog auf dem CLI der eine einfache Grundkonfig erstellt.

Hier kannst du alles verneinen bis auf die IP Adressierung. Dann gibst du deinen lokale IP Adresse deines LAN ein auf dem Interface mit Namen vlan1 was du verwenden willst.

Am Ende speicherst du dann diese Konfig.

Du kannst auch no sagen bei der Abfrage des Grundkonfig Dialogs und die IP Adressierung per Hand eingeben. Beides klappt. Das geht dann so wenn du den menügeführten Dialog mit "no" abgebrochen hast:

cisco> enable

cisco# conf t

cisco(config)# int vlan1 (Das "conf" im Prompt zeigt das du im Konfig Modus bist !)

cisco(config-if)# ip address 172.16.1.1 255.255.255.0 (Das "conf-if" hier zeigt das du im Interface Konfig Modus bist !)

cisco(config-if)# no shut

cisco(config-if)# int fastethernet0

cisco(config-if)# no shut

cisco(config-if)# <ctrl z>

cisco# wr

Die <TAB> (Tabulator) Taste komplettiert immer deine Kommandos. Muss aber nicht sein, du kannst alle Kommandos auch immer abkürzen wie z.B. "int" für interface usw.

Das Fragezeichen (?) zeigt dir immer die Syntax wenn du mal nicht weisst wie ein Kommando geschrieben wird einfach ohne Leertatse ein "?" eintippen und dann zeigt dir das CLI was es kennt.

Einfach mal ausprobieren !!

Das write zum Schluss (abgekürzt "wr") sichert die Konfig im nichtflüchtigen Flash Speicher damit sie nach dem nächsten Reboot nicht weg ist und deine Konfig erhalten bleibt (Wichtig!) ?

Wenn du nun ein Patchkabel in den Fastethernet0 Port steckst und den Router mit dem Switch bzw. Netzwerk verbindest siehst du sofort eine Consolen Meldung das das Interface Fastethernet0 und das Inerface vlan1 nun auf UP gegangen sind.

Ein Indiz das alles richtig gemacht wurde.

Nun kannst du aus deinem Netzwerk die Router IP Adresse 172.16.1.1 anpingen (IP ggf. auf deine Adressierung anpassen !!)

Das ist die minimale Grundkonfig die du eingeben musst damit der Router für die weiteren Schritte jetzt auch ohne Konsole über das Netzwerk erreichbar ist.

Bis hierher MUSST du in jedem Falle kommen sonst macht es keinen Sinn weiterzumachen !!

Klappt der Ping usw. kannst du zuallererst mal die Firmware updaten auf die aktuelle Version die du runtergeladen hast.

Das geht mit dem Kommado:

copy tftp: flash:

Ein TFTP Server wie TFTP32 oder Pumpkin (oder ein NAS mit TFTP) mit dem Firmware Image muss dafür im Netz laufen für den Upgradevorgang.

Ist das erledigt machst du einen Reboot (reload Kommando) um die neue Firmware zu booten.

Ist das auch erledigt kannst du dann endlich das von dir so geliebte Klicki Bunti GUI aktivieren (obwohl man es nicht muss und auch nicht braucht) !

Dazu lädst du dir von Cisco das aktuelle CP Express Tool in der Version 3.4 (English) runter was auch mit deinem Gastaccount funktioniert:

software.cisco.com/download/release.html?i=!y&mdfid=28179503 ...

Die .zip Datei entpackst du und die .tar Datei kopierst du wieder auf deinen TFTP Server mit dem du schon das FW Update gemacht hast.

Dann wieder das alte Spielchen wie oben:

cisco# copy tftp: flash:

Wenn der Prompt nach dem Source File Name (Dateinamen) fragt dann den Namen der obigen .tar Datei angeben z.B. ccpexpressAdmin_x_y_en.tar

Ist das durchgelaufen, dann das .tar Archiv auf dem Router einpacken mit dem folgenden Komamndo:

cisco# archive tar /xtract flash:ccpexpressAdmin_3_2_en.tar flash:/

Fertisch ! Das wars... Was ist so schwer daran ?!

Zum Schluss noch das GUI aktivieren in der Konfig:

cisco#> ip http server

cisco#> ip https server

Jetzt kannst du aus deinem Netz via Browser deiner Wahl auf dein geliebtes Klicki Bunti GUI auf dem Router zugreifen und nach Herzenslust in der Konfig rumklicken...

Eigentlich alles ganz easy...?!

Zum Nachlesen nochmal hier:

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

TFTP Server Setup als Beispiel:

Cisco Telefon für All IP Anschluss, FritzBox und andere VoIP Anlagen fit machen

Das geht so:

!

aaa new-model

!

aaa authentication login local_auth local

!

username admin privilege 15 password Geheim123

(username admin privilege 15 secret Geheim123)

!

line vty 0 4

(access-class <ACL Nummer> in)

login authentication local_auth

transport input telnet ssh

!

(Kommandos in Klammern optional)

Guckst du auch hier:

packetu.com/2012/08/30/setting-privilege-levels-with-local-usern ...

Sonst bitte immer in das Cisco Tutorial sehen hier im Forum !

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Dort ist das (fast) ALLES dokumentiert !

!

aaa new-model

!

aaa authentication login local_auth local

!

username admin privilege 15 password Geheim123

(username admin privilege 15 secret Geheim123)

!

line vty 0 4

(access-class <ACL Nummer> in)

login authentication local_auth

transport input telnet ssh

!

(Kommandos in Klammern optional)

Guckst du auch hier:

packetu.com/2012/08/30/setting-privilege-levels-with-local-usern ...

Sonst bitte immer in das Cisco Tutorial sehen hier im Forum !

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Dort ist das (fast) ALLES dokumentiert !

Hallo,

Dann sollten auch keine vorkommen.

oder falsches Handbuch gelesen

oder falsches Handbuch gelesen

Gruß,

Peter

Dann sollten auch keine vorkommen.

das Passwort wird jedoch immer noch nicht aktzeptiert

Wo soll das denn angezeigt werden? Bitte Bilder mit vor dem Passwort und nach dem Passwort hier rein stellen, aber nicht wieder auf irgendwelche Bilderhoster oder sonstwas. beim Schreiben deiner Antwort links vom Editor das Kamerasymbol nutzen und lesen was dort steht. Und auch beischreiben was du getan hast und wo...Irgendwas mache ich falsch

Ja, das wirds sein Gruß,

Peter

Den Befehl cdp run habe ich ausgeführt.

Das solltest du keinesfalls aktivieren. Damit bläst der Cisco raus was er ist. Es ist so oder so proprietär. CDP gehört global immer deaktiviert auf dem Router !!Wenn du willst kannst du es nur auf dem vlan1 Interface (lokales LAN) aktivieren aber NIRGENDWO sonst !

kann ich nichtmla ne Adresse per DHCP auf den Laptop bekommen.

DAS solltest du IMMER VORHER prüfen am LAN Port !!!Gib mal ein show ip interface brief ein und sieh dir den Status der 4 Switchports an. Du hast vermutlich die 4 Ports noch im shutdown Status also abgeschaltet.

Diese 4 Ports funktionieren als 4er Switch und sind intern an das interne LAN Interface vlan1 angekoppelt.

Hast du die 4 physischen Ports deaktiviert mit sutdown (ist Default wenn man das Default Setup Menü abbricht) ist's logischerweise aus mit dem lokalen LAN und kein DHCP klappt.

Also...Alle Interfaces auf no shut setzen und dann ausprobieren obs klappt, DANN den Router in den Keller bringen !!!

Alles andere kannst du dann von Remote mit PuTTY und Telnet auf den Router machen.

So sollte es aussehen:

!

interface FastEthernet0

no ip address

no shutdown

!

interface FastEthernet1

no ip address

no shutdown

!

interface FastEthernet2

no ip address

no shutdown

!

interface FastEthernet3

no ip address

no shutdown

!

interface Vlan1

description Lokales LAN (FastEthernet0 bis 3)

ip address 192.168.100.254 255.255.255.0

ip nat inside

ip tcp adjust-mss 1452

no shutdown

!

Wenn du jetzt ein Kabel an deinen Rechner steckst und an einen der 4 LAN Ports, dann bekommst du auch eine IP Adresse sofern der DHCP Server richtig konfiguriert wurde !!!

Der sollte dann korrespondierend zur vlan1 IP so aussehen (30 Pool IPs von .150 bis .180:

!

ip dhcp binding cleanup interval 600

ip dhcp excluded-address 192.168.100.1 192.168.100.149

ip dhcp excluded-address 192.168.100.181 192.168.100.254

!

ip dhcp pool lokal

network 192.168.100.0

default-router 192.168.100.254

dns-server 192.168.100.254

option 42 ip 130.149.17.8 (Optional: NTP Server IP)

domain-name win10gegner.intern

!

Damit sollte dann das lokale LAN und DHCP Sauber funktionieren.

Kommen wir zum ADSL+ !!

Auch hier wieder muss das ATM Interface und auch der Dialer0 auf no shutdown gesetzt sein damit es klappt !!

Hier die Konfig für T-Online:

!

interface ATM0

no ip address

no atm ilmi-keepalive

no shutdown

!

interface ATM0.1 point-to-point

pvc 1/32

pppoe-client dial-pool-number 1

no shutdown

!

interface Dialer0

description ADSL Einwahl Interface Internet

ip address negotiated

no ip redirects

no ip proxy-arp

ip mtu 1492

ip nat outside

ip virtual-reassembly in

encapsulation ppp

dialer pool 1

dialer-group 1

no keepalive

ppp authentication pap callin

ppp pap sent-username 001234567890123456780001@t-online.de password 1234567

ppp ipcp dns request

ppp ipcp mask request

ppp ipcp route default

no cdp enable

no shutdown

!

ip nat inside source list 101 interface Dialer0 overload

!

access-list 101 permit ip 192.168.100.0 0.0.0.255 any

!

dialer-list 1 protocol ip list 101

!

Das sollte dann das ADSL aktivieren.

Das kannst du wieder mit dem Befehl sh ip int brief sehen, denn am Dialer (PPP) Interface sollte jetzt die öffentliche IP des Providers zu sehen sein. (Ggf. den Output davon hier posten)

Dazu blinkt die WAN / ADSL IP schnell am Router und leuchtet dann nachher konstant.

Du solltest hier einmal deine komplette aktuelle Konfig mit show run posten. (Passwörter natürlich anonymisieren !)

Dann können wir sehen was dann noch falsch läuft...wenn denn noch etwas falsch läuft ?!

Bitte sieh dir auch immer das Router Log an. Der Router spricht mit dir und sagt dir was er macht.

Mit show logg siehst du das Log. Mit clear logg kannst du es temporär löschen wenn dort zuviele verwirrende Meldungen sein sollten.

Wie bereits gesagt: Halte dich immer an das obige Cisco Tutorial !! Dort ist alles erklärt.

Bis dahin solltest du erstmal kommen. Das WLAN ist dann Finetuning und machen wir wenn der Rest mit Internet usw. komplett läuft !

Das kannst du dann wie gesagt auch mit Telnet auf den Router via PuTTY bequem vom Netz machen...

europe.pool.ntp.org

Du solltest immer lokale NTP Server verwenden:heise.de/ct/hotline/Oeffentliche-Zeitquellen-322978.html

Außerdem solltest du das Source Interface dafür definieren:

ntp server 130.149.17.8 source Dialer0

Auf deinem vlan1 Interface (Lokales LAN) fehlt ein ip nat inside Kommando !!!

Dadurch macht der Router KEIN NAT ins Internet und kann so nicht routen !

Warum hast du 3 Dialer Interfaces die zudem noch allesamt vollkommen FALSCH konfiguriert sind ??

Warum hast du 3 sinnfreie Default Routen ??

Warum sind dort 3 ebenso sinnfreie Dialer Listen konfiguriert ?

Deine DHCP Konfig ist fehlerhaft und kann so nicht funktionieren. Es fehlt der Bereich der ausgenommen ist also NICHT verteilt werden darf !!

ip dhcp binding cleanup interval 600

ip dhcp excluded-address 192.168.100.1 192.168.100.149

ip dhcp excluded-address 192.168.100.181 192.168.100.254

DNS Server von Google 8.8.8.8 zu verwenden ist nicht besonders intelligent. Jedermann weiss das Google dann ein Profil deiner Surf Gewohnheiten anlegt und das über Drittfirmen vermarktet. Wenn dir also deine Privatsphäre was wert ist dann lasse diesen Unsinn.

Betreibe den Cisco als DNS Proxy wie das üblich ist für Router.

Was hier unverständlich ist und langsam auch etwas nervt ist die Tatsache das du das Cisco Tutorial und die hier mehrfach geposteten Konfigs einfach scheinbar ignorierst oder nicht liest und einen Blödsinn nach dem anderen in die Konfig bringst.

So macht eine Forumhilfe nicht wirklich Spaß wenn du scheinbar beratungsresistent bist

Warum also bringst du nicht Zeile für Zeile einer richtigen Konfig wie sie dir oben geschildert wurde und wie sie das Cisco_Tutorial abtippfertig beschreibt Schritt für Schritt in den Router.

Dafür reicht einfaches Cut and Paste aus der Textdatei.

Einfacher geht es ja nun nicht. Simples Abtippen schafft auch der Azubi im ersten Lehrjahr !

Also mach ein write erase reboote und fange nochmal sauber von vorne an. Die gruselige und falsche Rumpelkonfig von oben zu korrigieren macht zuviel Arbeit.

- Erst IP Adressierung am LAN Port (vlan1)

- Dann DHCP Server (und zwar richtig)

- Finetuning wie NTP, Dialer Liste usw.

- Zum Schluss dan den ADSL Port (Dialer). Das kannst du dann auch remote via Telnet machen.

1.) IP Adressierung LAN:

!

interface FastEthernet0

no ip address

no shutdown

!

interface FastEthernet1

no ip address

no shutdown

!

interface FastEthernet2

no ip address

no shutdown

!

interface FastEthernet3

no ip address

no shutdown

!

interface Vlan1

description Lokales LAN

ip address 192.168.100.254 255.255.255.0

ip nat inside

ip tcp adjust-mss 1452

no shutdown

!

2.) DHCP Server lokales LAN:

!

ip dhcp binding cleanup interval 600

ip dhcp excluded-address 192.168.100.1 192.168.100.149

ip dhcp excluded-address 192.168.100.181 192.168.100.254

!

ip dhcp pool lokal

network 192.168.100.0

default-router 192.168.100.254

dns-server 192.168.100.254

domain-name win10gegner.intern

!

3.) Finetuning:

!

service timestamps log datetime localtime

!

hostname CiscoRouter

!

clock timezone CET 1 0

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

!

ntp server 130.149.17.8 source Dialer0

!

ip dns server

!

4.) ADSL Interface:

!

interface ATM0

no ip address

no atm ilmi-keepalive

no shutdown

!

interface ATM0.1 point-to-point

pvc 1/32

pppoe-client dial-pool-number 1

no shutdown

!

interface Dialer0

description ADSL Einwahl Interface Internet

ip address negotiated

no ip redirects

no ip proxy-arp

ip mtu 1492

ip nat outside

ip virtual-reassembly in

encapsulation ppp

dialer pool 1

dialer-group 1

no keepalive

ppp authentication pap callin

ppp pap sent-username <Provider_PPPoE_Username> password <Password>

ppp ipcp dns request

ppp ipcp mask request

ppp ipcp route default

no cdp enable

no shutdown

!

ip nat inside source list 101 interface Dialer0 overload

!

access-list 101 permit ip 192.168.100.0 0.0.0.255 any

!

dialer-list 1 protocol ip list 101

!

Übrigens:

Wenn du etwas löschen willst aus der Konfig dann schreibst du immer ein no davor !!

no int dialer 3 löscht dir also die überflüssigen Dialer oben und ein no dialer-list 3 protocol ip permit die überflüssigen Listen und ein no username admin aaa attribute list admins kranke Usernamen.

Mache immer ein show run um deine aktuelle Konfig zu sehen !

Daran kannst du doch schon die übelsten Fehler sofort sehen wenn du es mal mit der Konfig aus dem Tutorial vergleichst !!!

Also halte dich bitte daran, dann sehen wir weiter hier !

Zitat von @Windows10Gegner:

In der Fritte habe ich aktuell nur Benutzernamen und PW eingetragen. So auch in der Config.

In der Fritte habe ich aktuell nur Benutzernamen und PW eingetragen. So auch in der Config.

Die Codierung aber beachtet, wie aqui weiter oben geschrieben hat?

Bei T-Online:

anschlusskennungtonlinenummer#0001@t-online.de

So muss das aufm Cisco aussehen.

ich habe jetzt die Config wie oben eingerichtet. DHCP tut und die Interfaces auch. telnet Zugang ist eingerichtet.

Ächz...war ja eine schwere Geburt mit dir Eine Einwahl ins ADSL konnte ich leider immer noch nicht feststellen.

Um auch das Problem zu fixen müssten wir mal deine Dialer 0 Konfig oder mal wieder die ganze aktuelle (anonymisierte) Konfig hier haben als Output.Erst dann können wir ja sehen was du am Dialer Interface wieder verbockt hast...

leider keine relevanten Informationen bezüglich der Einwahl.

Das ist auch klar !!Du musst zwingend immer ein term mon eingeben wenn du per Telnet drauf bist, dann werden die Konsol Messages an deine Telnet Session geforwardet

Zudem solltest du mit "ping 8.8.8.8" auf dem Cisco mal eine PPPoE Verbindung triggern und checken was er dir da sagt.

Ein show controller vdsl 0 wäre auch hilfreich.

Mit dem Laptop kann ich übrigens nicht auf die Interfaces (bekommt keine IP)

Die Aussage ist jetzt irgendwie irreführend ?!Oben sagst du doch du bist jetzt per Telnet auf dem Router ?? Telnet erfordert ja eine gültige IP und zeigt das die LAN Verbindung klappt...

Was denn nun ? Das eine widerspricht dem anderen....

Vermutlich Netzwerkkarte defekt.

OK, bedeutet dann es geht an der FritzBox auch nicht, richtig ?!Sonst im Zweifel mal mit statischer IP versuchen. Wenn das auch nicht geht ist ggf. wirklich die NIC oder Kabel defekt. Bekommst du eine Link LED am Cisco wenn du den Laptop aufsteckst ?

dass der ADSL Port beim Cisco anders belegt ist als mein Kabel.

Eigentlich nicht !Der Cisco benutzt immer die beiden Anschlüsse die beim RJ11 Kabel in der Mitte liegen. Analog zu einem typisch deutschen ISDN Kabel.

Normal funktioniert jedes deutsche ISDN / RJ11 Kabel ohne Probleme.

Das Kabel muss ein 1:1 Kabel sein. Also nix gedrehtes oder sowas...

Ein show controller vdsl 0 zeigt immer den Status des Router internen Modems. Detailiert auch mit show controller vdsl 0 detail.

wenn der einen DSL-Sync hinbekommt, muss es an den Zugangsdaten liegen bzw. der Anmmeldeweise..

Das kannst du daran sehen das die DSL LED am Router nach dem Blinken konstant leuchtet ! Dann ist der DSL Sync erfolgreich. Wenn nicht blinkt sie langsamer weiter.Das show controller.. Kommando oben zeigt das dann auch. (Showtime ! Status)

Ist der Sync erfolgreich und geht es dennoch dann ist es auch möglich das du noch einen Fehler in der NAT Konfig hast.

Oder es stimmen in der Tat die Provider PPPoE Daten fürs Dialin nicht.

Hast du denn einen Telekom Account ??

Dann gilt AnschlusskennungTonlinenummer#0001@t-online.de

Bei anderen Providern eben anders aber ohne deine Info können wir nur raten

Fazit:

Poste deine jetzige aktuelle Konfig mal hier. Dann sehen wir weiter.

Lass dich nicht verwirren durch die Bandwith auf dem Dialer interface. Der Router kann das nicht berechnen (wie auch) und nimmt dann standard Modem Bandbreite an.

Wenn du einen 6 Mbit DSL hast dann kannst du das durch das Kommando bandwith 6000 auf dem Dialer Interface anpassen. Bei anderen Geschwindigkeiten entsprechend band 16000 bei 16 Mbit usw.

Keine Sorge das hat keinerlei Einfluss auf die Funktion es dient lediglich der Berechnung der Leitungsauslastung usw.

Soweit ist die Konfig jetzt sauber !

Allerdings ist der Status der ATM Interfaces auf Down/Down was zeigt das es keine physische Verbindung zw. dem Router und dem DSL Anschluss gibt !

Der Status muss auf UP/UP sein wenn es eine physische Verbindung gibt. Du hast damit keinen DSL Sync (blinkende LED)

Irgendwas stimmt also nicht mit dem Anschlusskabel. Das musst du noch in den Griff bekommen.

Zur Not kannst du ein Telefon Hörerkabel nehmen wenn das ein RJ 11 Stecker hat auf beiden Seiten und du sowas in der Bastelkiste hast.

Eigentlich hätte der Händler das Original Kabel beilegen müssen, denn das ist beim Router immer dabei. Jedes standard RJ 11 1:1 Kabel sollte klappen.

Du kannst dir die PPPoE Packets auch mal mit dem Debugger ansehen.

debug ppp packet

und auch

debug pppoe data

zeigt dir die PPPoE Aktivität auf dem DSL Interface.

Achtung: Wenn du per Telnet drauf bist das term mon nicht vergessen sonst siehst du diese Debug Konsol Messages nicht.

Um das Debugging auszuschalten immer ein u all eingeben !!

Debugging sollte nicht im Produktivbetrieb dauerhaft aktiv sein (Perfromance !)

Wie gesagt jetzt ist es nur noch der physische Anschluss !!

Sollte das dann alles klappen solltest du zwingend noch die Firewall aktivieren um dich zu schützen !

Aber das machen wir dann wenn jetzt alles mit dem DSL rennt !

Wenn du einen 6 Mbit DSL hast dann kannst du das durch das Kommando bandwith 6000 auf dem Dialer Interface anpassen. Bei anderen Geschwindigkeiten entsprechend band 16000 bei 16 Mbit usw.

Keine Sorge das hat keinerlei Einfluss auf die Funktion es dient lediglich der Berechnung der Leitungsauslastung usw.

Soweit ist die Konfig jetzt sauber !

Allerdings ist der Status der ATM Interfaces auf Down/Down was zeigt das es keine physische Verbindung zw. dem Router und dem DSL Anschluss gibt !

Der Status muss auf UP/UP sein wenn es eine physische Verbindung gibt. Du hast damit keinen DSL Sync (blinkende LED)

Irgendwas stimmt also nicht mit dem Anschlusskabel. Das musst du noch in den Griff bekommen.

Zur Not kannst du ein Telefon Hörerkabel nehmen wenn das ein RJ 11 Stecker hat auf beiden Seiten und du sowas in der Bastelkiste hast.

Eigentlich hätte der Händler das Original Kabel beilegen müssen, denn das ist beim Router immer dabei. Jedes standard RJ 11 1:1 Kabel sollte klappen.

Du kannst dir die PPPoE Packets auch mal mit dem Debugger ansehen.

debug ppp packet

und auch

debug pppoe data

zeigt dir die PPPoE Aktivität auf dem DSL Interface.

Achtung: Wenn du per Telnet drauf bist das term mon nicht vergessen sonst siehst du diese Debug Konsol Messages nicht.

Um das Debugging auszuschalten immer ein u all eingeben !!

Debugging sollte nicht im Produktivbetrieb dauerhaft aktiv sein (Perfromance !)

Wie gesagt jetzt ist es nur noch der physische Anschluss !!

Sollte das dann alles klappen solltest du zwingend noch die Firewall aktivieren um dich zu schützen !

Aber das machen wir dann wenn jetzt alles mit dem DSL rennt !

DSL geht nun.

Perfekt !! Sehr gut....so sollte es sein !Jetzt müssten ein paar Ports weitergeleitet werden

Nein !Du solltest zuallererst mal die Firewall aktivieren !!!

Hast du ein Firewall Image ?? Dann fügst du erstmal folgende Zeilen hinzu:

Globale Konfig:

!

ip inspect name myfw icmp router-traffic

ip inspect name myfw http

ip inspect name myfw https

ip inspect name myfw pop3s

ip inspect name myfw imaps

ip inspect name myfw esmtp

ip inspect name myfw sip

ip inspect name myfw rtsp

ip inspect name myfw tcp router-traffic

ip inspect name myfw udp router-traffic

!

access-list 111 permit icmp any any administratively-prohibited

access-list 111 permit icmp any any echo-reply

access-list 111 permit icmp any any packet-too-big

access-list 111 permit icmp any any time-exceeded

access-list 111 permit icmp any any unreachable

access-list 111 permit udp any eq 5060 any

access-list 111 deny ip any any

!

Interface Konfig Dialer0:

!

ip access-group 111 in

ip inspect myfw out

!

Damit ist dann die Firewall mit ihrem Application Gateay für VoIP aktiv und VoIP wird dann sauber durchgeleitet.

Bleibt noch dein eMule Kram....

Hier ist wichtig welche Ports du für die Clients konfiguriert hast !!!

emule-project.net/home/perl/help.cgi?l=2&rm=show_topic&t ...

Denn diese Ports musst du der Firewall mitteilen das sie die durchlassen soll ! Da diese Ports in eMule konfigurierbar sind musst du das festlegen.

Hier mal ein Beispiel für den alten Port TCP 4662 der das auf den internen Client 192.168.100.222 weiterleitet:

1.)

Port in der Firewall Accessliste 111 hinzufügen:

!

access-list 111 permit icmp any any administratively-prohibited

access-list 111 permit icmp any any echo-reply

access-list 111 permit icmp any any packet-too-big

access-list 111 permit icmp any any time-exceeded

access-list 111 permit icmp any any unreachable

access-list 111 permit tcp any eq 4662 any

access-list 111 permit udp any eq 5060 any

access-list 111 deny ip any any

!

2.)

Statisches Inbound NAT dafür konfigurieren:

ip nat inside source static tcp 192.168.100.222 4662 interface dialer0 4662

3.)

Zum Schluss noch den Host .222 aus dem Overload NAT ausschliessen:

access-list 101 deny host 192.168.100.222 any

access-list 101 permit ip 192.168.100.0 0.0.0.255 any

Fertisch, das wars. Dann sollte das klappen.

Um den Router lokal auf eine 10er IP umzustellen musst du folgende Änderungen machen:

- IP Adresse am vlan1 Interface mit 10er IP überschreiben

- DHCP Pools entsprechend auf die 10er IPs anpassen

- Accesslisten 23 und 101 entsprechend auf 10er Netz anpassen

- Static NAT für eMule auf 10er Host IP anpassen.

Hast du dein WLAN schon am Laufen ??

Hier steht wie es geht:

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

MIt den oben geschriebenen Befehlen von mir hat es ohne aktive Firewall auch funktioniert.

Das ist klar, weil deine obige Grundkonfiguration den Router offen wie ein Scheunentor betreibt !Deshalb der gut gemeinte Rat hier doch mal die Firewall zu aktivieren !!!

wird nicht angenommen.

Dann beherzige doch bitte mal die oben mehrfach gegebenen Tips auf dem Cisco Kommando Interface das Fragezeichen !!! zu benutzen !!! (Es fehlte nur das "ip" im ACL Kommado !)access-list 101 deny ip host 192.168.100.222 any

Das 10er Netz muss noch eingerichtet werden.

Ist ja auch nur Fleißarbeit mit Tippen... WLAN wäre wichtiger...

Na dann wollen wir mal....

Auch hier zum wiederholten Male der Appell an dich bitte dazu parallel das Cisco_WLAN_Tutorial zu lesen !

Dort ist auch alles haarklein inkl. Screenshots beschrieben !!

Hier nochmals die wichtigsten ToDos dazu für dich ! (Und denke bitte immer an die "?" Taste am CLI !!)

1.) WLAN Interface einrichten:

!

interface wlan-ap0

description Internes WLAN Interface

ip unnumbered Vlan1

!

2.) Internen Accesspoint einrichten:

Dazu erzeugst du erstmal ein Alias Kommando für das dafür erforderliche service-module wlan-ap 0 session Kommando.

Das vereinfacht das Leben beim Konfigurieren. Wir nennen das Kommando mal "wlankonfig".

Das richtest du ein mit dem Kommando:

alias exec wlankonfig service-module wlan-ap 0 session

Ab jetzt brauchst du dann nur noch "wlankonfig" einzugeben um zur WLAN Konfig zu kommen.

Also gibst du das jetzt ein und landest dann sofort auf dem Konfigurations Prompt des internen WLAN Accesspoints.

Der Default Username ist cisco mit dem Default Password cisco !

3.) Die WLAN Konfiguration:

Folgendes tippst du dann nach dem bekannten "conf t" dafür ein:

!

hostname wlanap

!

no aaa new-model

clock timezone CET 1 0

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

ip domain name win10gegner.intern

!

dot11 ssid Win10Gegner

authentication open

authentication key-management wpa

guest-mode

wpa-psk ascii 0 Geheim123

!

bridge irb

!

!

interface Dot11Radio0

no ip address

no ip route-cache

!

encryption mode ciphers aes-ccm

!

ssid Win10Gegner

!

station-role root

no dot11 extension aironet

bridge-group 1

bridge-group 1 subscriber-loop-control

bridge-group 1 block-unknown-source

no bridge-group 1 source-learning

no bridge-group 1 unicast-flooding

bridge-group 1 spanning-disabled

!

interface GigabitEthernet0

no ip address

no ip route-cache

bridge-group 1

no bridge-group 1 source-learning

bridge-group 1 spanning-disabled

!

interface BVI1

ip address 192.168.100.253 255.255.255.0

no ip route-cache

!

ip http server

ip http secure-server

bridge 1 route ip

!

ACHTUNG:

2 Dinge die du hier anpassen musst:

a.) Die SSID auf den WLAN Namen den du willst

b.) Die IP Adresse unter dem BVI1 Interface !

Diese IP MUSS eine passende IP aus dem lokalen LAN vlan1 sein die NICHT im DHCP Pool liegt !!!

Es macht hier also Sinn die .253 zu nehmen wenn der Router am vlan1 Interface z.B. die .254 hat.

Oder ganz vorne...wenn der Router die .1 im lokalen LAN (vlan1) hat, kann man dem internen AP dann die .2 geben.

Kann man sich auch leicht merken so.

Du kannst dann immer direkt den AP aus dem LAN erreichen wenn du beim Telnet oder SSH (oder für dich als GUI Klicki Knecht im Browser) diese IP angibst.

Dadurch kannst du den AP dann auch grafisch direkt aus dem lokalen LAN konfigurieren was zugegebenermaßen etwas einfacher ist.

Der interne AP supportet auch MSSID, sprich er kann also mehrere WLANs gleichzeitig aufspannen sofern das gewünscht ist (Privates und Gast WLAN z.B.)

Fertisch, das wars....

Damit sollte dann auch dein WLAN zum Fliegen kommen !!!

leider hat nach der Einfügung des o.g. commands bzgl. der Portweiterleitung der Internetzugang des Geräts nicht mehr funktioniert.

Hast du dann mal das NAT Debugging angeworfen um mal rauszubekommen woran es liegt ??Ein NO vornedran hat auch nichts bewirkt.

Das kann niemals sein ! Stimmt ganz sicher auch nicht !Das "no" vor dem Kommando bewirkt das das Kommando aus der Konfig gelöscht wird !

Wenn du also die Konfig danach mit ""show run"" ansiehst sollte das Komamndo verschwunden sein.

Wenn nicht hast du zu 100% was falsch gemacht !!

Kein Gerät knnte mehr ins Internet,

Zeigt ganz sicher das du was falsch gemacht hast !!Man kann nur vermuten das du die Reihenfolde der Dialer Access Liste falsch konfiguriert hast.

Achtung ACLs werden immer der Reihenfolge nach abgearbeitet und da gilt "First match wins" !!

Deine beiden NAT Statements für die Ports sind soweit richtig allerdings ist deine Dialer ACL wieder vollkommen falsch oden dann !

Wenn du eine statische Port Translation für den Rechner .152 eingerichtet hast musst du den logischerweise aus der PAT Translation rausnehmen !

Die Liste lautest also so:

!

ip nat inside source list 101 interface Dialer0 overload

ip nat inside source static tcp 192.168.100.152 4662 interface Dialer0 4662

ip nat inside source static udp 192.168.100.152 4672 interface Dialer0 4672

!

access-list 101 deny ip host 192.168.100.152 any

access-list 101 permit ip 192.168.100.0 0.0.0.255 any

!

Achtung: Auf die Reihenfolge der ACL 101 achten ! das DENY Statement muss zuerst drin stehen !

Alternativ kannst du auch mal das hier probieren:

!

ip nat inside source list 101 interface Dialer0 overload

ip nat inside source static 192.168.100.152 interface Dialer0 route-map nostnat

!

route-map nostnat permit 10

match ip address 150

!

access-list 150 permit ip host 192.168.100.152 any

!

access-list 101 deny ip host 192.168.100.152 any

access-list 101 permit ip 192.168.100.0 0.0.0.255 any

!

Beide Konfig Optionen sollten fehlerfrei funktionieren !!

da muss dann noch das Application Gateway für VoIP rein.

Das wäre in jedem Falle besser !!!Wenn du die Firewall an Bord hast bzw. das Firewall Image, wo mal von auszugehen ist, dann aktiviere unbedingt die o.a. Firewall Konfig Option !!.

Deine Konfig mit dieser aktivierten Firewall und Port Forwarding sähe dann so aus:

!

ip inspect name myfw icmp router-traffic

ip inspect name myfw http

ip inspect name myfw https

ip inspect name myfw pop3s

ip inspect name myfw imaps

ip inspect name myfw esmtp

ip inspect name myfw sip

ip inspect name myfw rtsp

ip inspect name myfw tcp router-traffic

ip inspect name myfw udp router-traffic

!

interface Dialer0

description DSL-Dialup

ip address negotiated

ip nat outside

ip access-group 111 in

ip inspect myfw out

(Rest der Dialer0 Konfig der Übersicht halber weggelassen !)

!

ip nat inside source list 101 interface Dialer0 overload

ip nat inside source static 192.168.100.152 interface Dialer0 route-map nostnat

!

dialer-list 1 protocol ip list 101

!

route-map nostnat permit 10

match ip address 150

!

access-list 150 permit ip host 192.168.100.152 any

!

access-list 101 deny ip host 192.168.100.152 any

access-list 101 permit ip 192.168.100.0 0.0.0.255 any

!

access-list 111 permit icmp any any administratively-prohibited

access-list 111 permit icmp any any echo-reply

access-list 111 permit icmp any any packet-too-big

access-list 111 permit icmp any any time-exceeded

access-list 111 permit icmp any any unreachable

access-list 111 permit udp any eq 5060 any

access-list 111 permit tcp any eq 4662 any

access-list 111 permit udp any eq 4672 any

access-list 111 deny ip any any

!

Wie gesagt ggf. noch auf deine neue 10er IP Adressierung ändern.

Nochwas zur WLAN Konfig:

Mach die Grundkonfig immer über das serielle Terminal !!

Du kannst aus der AP Konfig nur mit gleichzeitigem Druck der Tasten ctrl, ^ und x (oder ctrl, shift 6 und x) und dann der Eingabe von disconnect raus. Das funktioniert so gut wie nie über Telnet oder SSH Zugriff.

Die genau Schritte sind auch direkt bei Cisco noch einmal genau dokumentiert:

cisco.com/en/US/docs/routers/access/800/880/software/configurati ...

Halte dich daran !

Wenn die WLAN Grundkonfig erstmal drauf ist kannst du den AP danach auch ganz einfach direkt mit Telnet oder dem Web GUI konfigurieren !!

Möglich das die User/Pass Kombination Case sensitive ist !! (Groß- Kleinschreibung !)

Enter your username. Cisco is the default username.

Enter the wireless device password. Cisco is the default password.

Hast du beides mal probiert ? Also cisco/cisco und auch Cisco/Cisco ??

Ich checke das parallel mal...

Enter your username. Cisco is the default username.

Enter the wireless device password. Cisco is the default password.

Hast du beides mal probiert ? Also cisco/cisco und auch Cisco/Cisco ??

Ich checke das parallel mal...

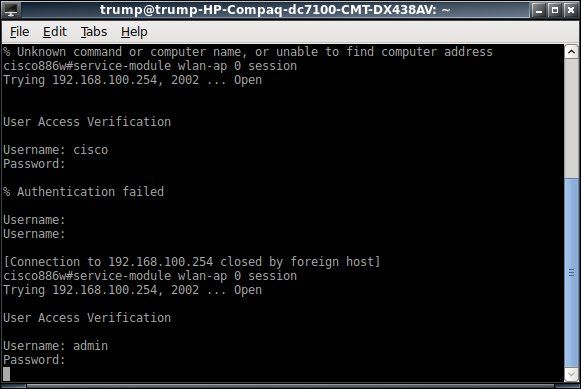

So eben mal auf einem 886vaw mit seriellem Zugang (TeraTerm) ausgetestet. Es ist tatsächlich etwas "tricky"

Cisco886vaw_Test#service-module wlan-ap 0 session

Trying 192.168.1.1, 2002 ... Open

Connecting to AP console, enter Ctrl-^ followed by x,

then "disconnect" to return to router prompt

User Access Verification

Username: cisco

Password: cisco

(Hier kommt kein Prompt mehr und man MUSS unbedingt <return> (Eingabetatste) drücken !! Danach kommt dann die "Password change notice")

% Password change notice.

Default username/password setup on AP is cisco/cisco with privilege level 15.

It is strongly suggested that you create a new username with privilege level

15 using the following command for console security.

username <myuser> privilege 15 secret 0 <mypassword>

no username cisco

Replace <myuser> and <mypassword> with the username and password you want to

use. After you change your username/password you can turn off this message

by configuring "no banner login" and "no banner exec" in privileged mode.

ap#

ap#conf t

Enter configuration commands, one per line. End with CNTL/Z.

ap(config)#username admin privilege 15 secret 0 admin --> (Passwort auf admin/admin verändert)

ap(config)#^Z

ap#

Building configuration...

[OK]

ap#

(Tastenkombination ctrl, shift 6 und dann die x Taste um wieder auf den Router Prompt zu kommen !)

Cisco886vaw_Test#disconnect

Closing connection to 192.168.1.1 [confirm]

Cisco886vaw_Test#

Damit klappt es fehlerfrei !

Cisco886vaw_Test#service-module wlan-ap 0 session

Trying 192.168.1.1, 2002 ... Open

Connecting to AP console, enter Ctrl-^ followed by x,

then "disconnect" to return to router prompt

User Access Verification

Username: cisco

Password: cisco

(Hier kommt kein Prompt mehr und man MUSS unbedingt <return> (Eingabetatste) drücken !! Danach kommt dann die "Password change notice")

% Password change notice.

Default username/password setup on AP is cisco/cisco with privilege level 15.

It is strongly suggested that you create a new username with privilege level

15 using the following command for console security.

username <myuser> privilege 15 secret 0 <mypassword>

no username cisco

Replace <myuser> and <mypassword> with the username and password you want to

use. After you change your username/password you can turn off this message

by configuring "no banner login" and "no banner exec" in privileged mode.

ap#

ap#conf t

Enter configuration commands, one per line. End with CNTL/Z.

ap(config)#username admin privilege 15 secret 0 admin --> (Passwort auf admin/admin verändert)

ap(config)#^Z

ap#

Building configuration...

[OK]

ap#

(Tastenkombination ctrl, shift 6 und dann die x Taste um wieder auf den Router Prompt zu kommen !)

Cisco886vaw_Test#disconnect

Closing connection to 192.168.1.1 [confirm]

Cisco886vaw_Test#

Damit klappt es fehlerfrei !

Mmmhhh..hast du mal mit Cisco/Cisco versucht ??

admin/admin kann nicht gehen wenn du es nicht konfiguriert hast !

Was auch möglich ist das du mit write erase nicht die AP Konfig gelöscht hast und das da noch irgendwas vom Vorbesitzer drin ist. Kann das sein ? Aber eigentlich hast du ja die Konfig gelöscht ?!

Spätestens nach dem 2ten Versuch sollte die Passwort notice kommen wenn da ne Default Konfig drin ist.

Setze in jedem Falle mal die AP Konfig dediziert auf die Factory Defaults !! Das geht mit:

Router# service-module wlan-ap0 reset default-config

und versuche das nochmal. Das muss klappen mit Cisco/Cisco

Du musst natürlich im enable Mode sein ! Siehe auch hier:

supportforums.cisco.com/discussion/11253076/cannot-login-wlan-ap ...

admin/admin kann nicht gehen wenn du es nicht konfiguriert hast !

Was auch möglich ist das du mit write erase nicht die AP Konfig gelöscht hast und das da noch irgendwas vom Vorbesitzer drin ist. Kann das sein ? Aber eigentlich hast du ja die Konfig gelöscht ?!

Spätestens nach dem 2ten Versuch sollte die Passwort notice kommen wenn da ne Default Konfig drin ist.

Setze in jedem Falle mal die AP Konfig dediziert auf die Factory Defaults !! Das geht mit:

Router# service-module wlan-ap0 reset default-config

und versuche das nochmal. Das muss klappen mit Cisco/Cisco

Du musst natürlich im enable Mode sein ! Siehe auch hier:

supportforums.cisco.com/discussion/11253076/cannot-login-wlan-ap ...

Du musst da einfach mal beherzt mehrfach auf die Eingabetaste drücken wenn da vermeintlich kein Prompt zu sehen ist, dann erscheint schon der ap# als Prompt !

Dann kannst du den AP auch konfigurieren.

Hier klappt das jedenfalls fehlerlos an einem auf die Factory Defaults gesetzten 886vaw und dwas sollte es dann bei deinem 886w auch machen.

Hast du ggf. mal ein anderes Termi Programm versucht ?

Die o.a. Tests wurden alle mit TeraTerm Ver 4.95 gemacht. osdn.net/projects/ttssh2/releases/

Dann kannst du den AP auch konfigurieren.

Hier klappt das jedenfalls fehlerlos an einem auf die Factory Defaults gesetzten 886vaw und dwas sollte es dann bei deinem 886w auch machen.

Hast du ggf. mal ein anderes Termi Programm versucht ?

Die o.a. Tests wurden alle mit TeraTerm Ver 4.95 gemacht. osdn.net/projects/ttssh2/releases/

- Hardware und Software Flow Control hast du abgeschaltet auf dem seriellen Port ??

- Zeigt das Ding überhaupt einen physischen WLAN Port an bei show ver ?

- Hast du auch wirklich das richtige Image MIT integrierter WLAN Firmware geflasht ??

- Hast du die original ausgelieferte Firmware vorher gesichert ? Hoffentlich...denn dann kannst du diese nochmal einspielen und damit testen.

Wenn du großes Pech hast ist das Teil defekt. Dann bleibt dir nur der Umtausch. Ist aber eher sehr unwahrscheinlich wenn es bis hierhin alles sauber rennt.

Ohhh man...doch nicht den ganzen Output mit all den GUI HTML Files  !!! Das "c880data-universalk9-mz.151-4.M7.bin" hätte vollends gereicht, denn das ist das Firmware Image !

!!! Das "c880data-universalk9-mz.151-4.M7.bin" hätte vollends gereicht, denn das ist das Firmware Image !

Das ist schon das letzte Major Release für die Maschine. Nur der M10 Patch ist moderner.

Ein Update wird das vermutlich nicht groß verbessern aber einen Versuch ists zumindest wert.

Was du erstmal machen solltest ist deine jetztige Konfig zu sichern, das Teil mit "write erase" und danach einem Kaltstart, also Stecker raus und wieder rein... nochmal komplett nackt zu booten.

Dann überspringst du nach dem Booten mit "no" das Default Konfig Menü direkt in den Router Prompt und gibts dann nach dem enable Kommando als Allererstes mal service-module wlan-ap 0 session ein und versuchst nochmal mit Cisco/Cisco (oder cisco/cisco) auf den internen AP zu kommen. Prozedur von oben.

Sollte das nicht klappen datest du mal auf das neueste Firmware Image up was du hast und machst genau diese Prozedur nochmal: Factory Defaults mit write erase, auf dem AP mit service-module wlan-ap0 reset default-config auch nochmal Kaltstart mit Steckerziehen, Menü überspringen/abbrechen mit "no" nach dem Rebboot und zuerst den AP mit dem Default User Login zu connecten.

So muss das eigentlich klappen...

Das ist schon das letzte Major Release für die Maschine. Nur der M10 Patch ist moderner.

Ein Update wird das vermutlich nicht groß verbessern aber einen Versuch ists zumindest wert.

Was du erstmal machen solltest ist deine jetztige Konfig zu sichern, das Teil mit "write erase" und danach einem Kaltstart, also Stecker raus und wieder rein... nochmal komplett nackt zu booten.

Dann überspringst du nach dem Booten mit "no" das Default Konfig Menü direkt in den Router Prompt und gibts dann nach dem enable Kommando als Allererstes mal service-module wlan-ap 0 session ein und versuchst nochmal mit Cisco/Cisco (oder cisco/cisco) auf den internen AP zu kommen. Prozedur von oben.

Sollte das nicht klappen datest du mal auf das neueste Firmware Image up was du hast und machst genau diese Prozedur nochmal: Factory Defaults mit write erase, auf dem AP mit service-module wlan-ap0 reset default-config auch nochmal Kaltstart mit Steckerziehen, Menü überspringen/abbrechen mit "no" nach dem Rebboot und zuerst den AP mit dem Default User Login zu connecten.

So muss das eigentlich klappen...