Keine Verbindung ins Routing Netz

Hi zusammen, habe am We versucht meine "neue" Firewall in Betrieb zu nhehmen. Leider bekomme ich am LAN keine Verbindung ins Routing Netz

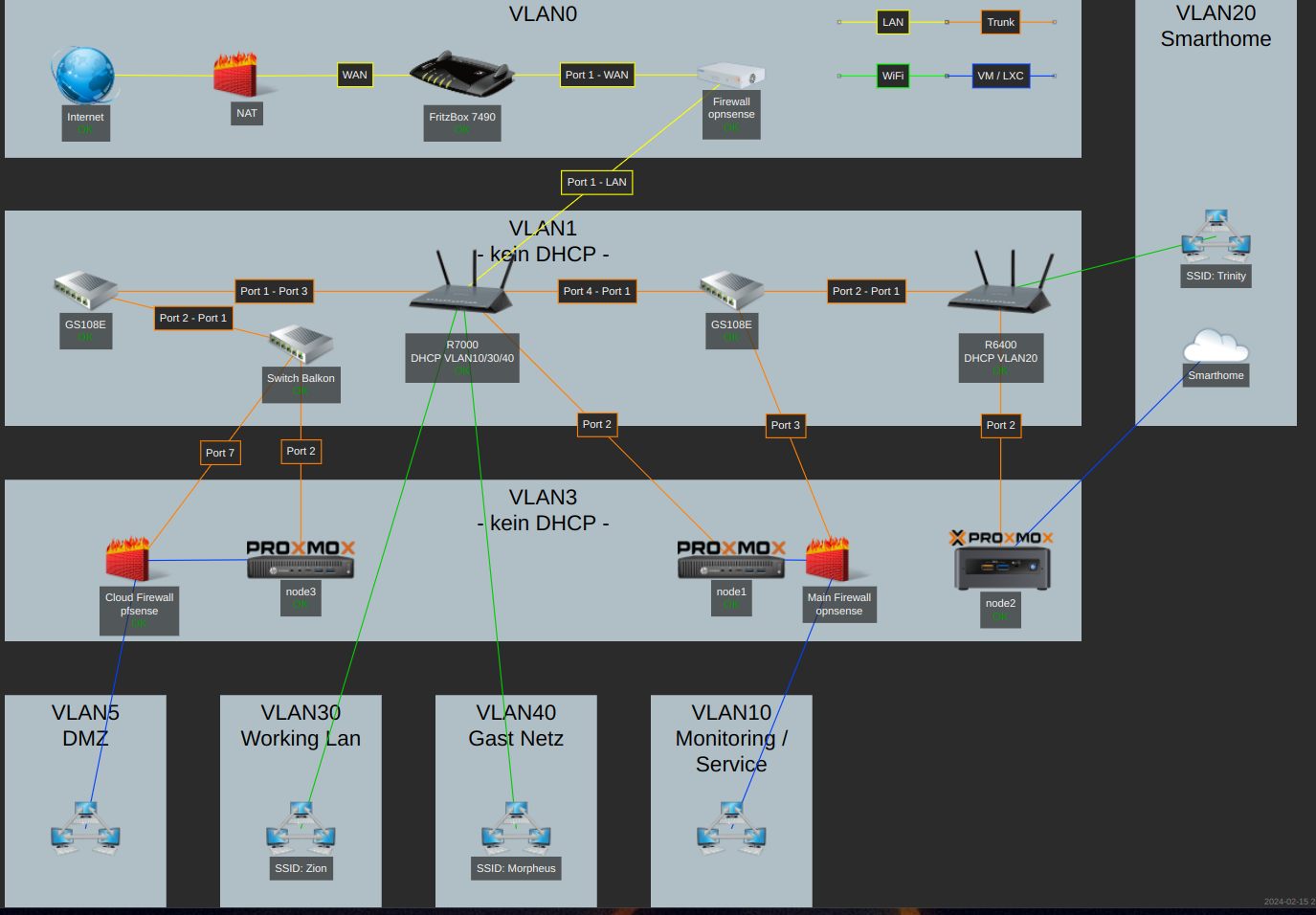

Hier die Physischen Verbindungen:

FritzBox (Internet) 192.168.0.1 ->

opnsense WAN: 192.168.0.2

opnsense LAN: 192.168.1.1 ->

DDWRT Router 1 ( 192.168.1.10) ->

DDWRT Router 2 (192.168.1.20)

Die DDWRT machen VLAN und die dazugehörigen DHCP

Router 1 hat 3 VLAN

Router 2 hat 1 VLAN

Alle Clients sitzen in den VLAN (managed by DDWRT)

Jetzt das Problem/Aufgabe

Die Clients kommen auf die Router und in alle Client Netze (ping funktioniert prächtig) - auch Router übergreifend.

Die DDWRT können sich auch in den Client Netzen bewegen.

Auch das Pingen von Internet (per DDWRT Diagnose) funktioniert

Problem: die Clients kommen nicht auf den Gateway (192.168.1.1) dieser ist in Router 1 als Gateway eingestellt.

Router 2 hat als Gateway den Router 1 hinterlegt.

Meine Theorie: wenn der Router 1 die opnsense als Gateway nutz brauche ich KEINE Routing Regel ins 192.168.0.0 Netz.

Ist das richtig?

Die Router können ja auch ins 0.1 Netz und Internet pingen, nur die Clients bleiben bei 1.10 / 1.20 stecken.

Komisch ist auch, im 192.168.1.0 Netz sitzen noch 3 Managed Switches. Diese kann ich alle 3 nicht direkt ansprechen (auch nicht von den Routern aus) - also vielleicht doch eine Routing Regel, aber welche, wo?

Habe mal eine Regel im Router 1 versucht - 192.168.0.0 / Gateway 192.168.1.10 Das hat aber nicht funktioniert.

Habe den gesamten Samstag mit dem Problem gekämpft, bis meine Familie den Internet ausfall nicht mehr Lustig fand :D

Hoffe ihr könnt mir den richtigen anstoß bringen

Hier die Physischen Verbindungen:

FritzBox (Internet) 192.168.0.1 ->

opnsense WAN: 192.168.0.2

opnsense LAN: 192.168.1.1 ->

DDWRT Router 1 ( 192.168.1.10) ->

DDWRT Router 2 (192.168.1.20)

Die DDWRT machen VLAN und die dazugehörigen DHCP

Router 1 hat 3 VLAN

Router 2 hat 1 VLAN

Alle Clients sitzen in den VLAN (managed by DDWRT)

Jetzt das Problem/Aufgabe

Die Clients kommen auf die Router und in alle Client Netze (ping funktioniert prächtig) - auch Router übergreifend.

Die DDWRT können sich auch in den Client Netzen bewegen.

Auch das Pingen von Internet (per DDWRT Diagnose) funktioniert

Problem: die Clients kommen nicht auf den Gateway (192.168.1.1) dieser ist in Router 1 als Gateway eingestellt.

Router 2 hat als Gateway den Router 1 hinterlegt.

Meine Theorie: wenn der Router 1 die opnsense als Gateway nutz brauche ich KEINE Routing Regel ins 192.168.0.0 Netz.

Ist das richtig?

Die Router können ja auch ins 0.1 Netz und Internet pingen, nur die Clients bleiben bei 1.10 / 1.20 stecken.

Komisch ist auch, im 192.168.1.0 Netz sitzen noch 3 Managed Switches. Diese kann ich alle 3 nicht direkt ansprechen (auch nicht von den Routern aus) - also vielleicht doch eine Routing Regel, aber welche, wo?

Habe mal eine Regel im Router 1 versucht - 192.168.0.0 / Gateway 192.168.1.10 Das hat aber nicht funktioniert.

Habe den gesamten Samstag mit dem Problem gekämpft, bis meine Familie den Internet ausfall nicht mehr Lustig fand :D

Hoffe ihr könnt mir den richtigen anstoß bringen

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 91169580277

Url: https://administrator.de/forum/keine-verbindung-ins-routing-netz-91169580277.html

Ausgedruckt am: 15.07.2025 um 19:07 Uhr

27 Kommentare

Neuester Kommentar

Nabend.

Das ist etwas verwirrend.

Was machen die beiden Router genau?

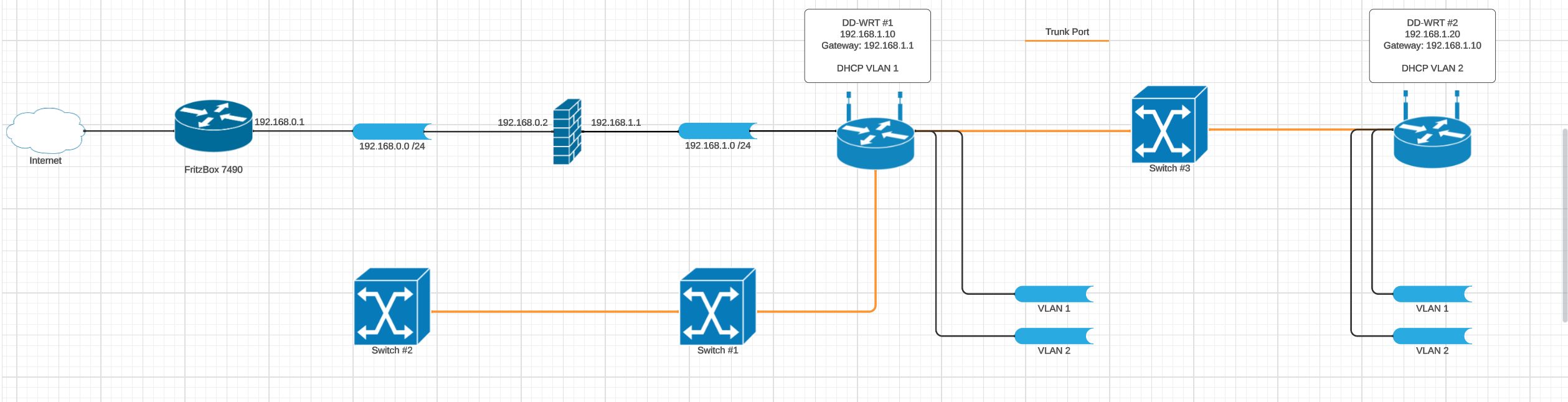

Wenn die Geräte die Opensense als Gateway haben sollen, dann solltest du die VLANs dort am besten anlegen und die Clients nur an die VLAN-fähigen Switches anschließen.

Welche Netzwerke sind denn deine vier VLANs und wie sind die DDWRT Router konfiguriert?

Skizziere mal deinen Netzwerkaufbau mit allen Komponenten.

Gruß

Marc

Zitat von @BassT23

FritzBox (Internet) 192.168.0.1 ->

opnsense WAN: 192.168.0.2

opnsense LAN: 192.168.1.1 ->

DDWRT Router 1 ( 192.168.1.10) ->

DDWRT Router 2 (192.168.1.20)

FritzBox (Internet) 192.168.0.1 ->

opnsense WAN: 192.168.0.2

opnsense LAN: 192.168.1.1 ->

DDWRT Router 1 ( 192.168.1.10) ->

DDWRT Router 2 (192.168.1.20)

Das ist etwas verwirrend.

Was machen die beiden Router genau?

Wenn die Geräte die Opensense als Gateway haben sollen, dann solltest du die VLANs dort am besten anlegen und die Clients nur an die VLAN-fähigen Switches anschließen.

Welche Netzwerke sind denn deine vier VLANs und wie sind die DDWRT Router konfiguriert?

Skizziere mal deinen Netzwerkaufbau mit allen Komponenten.

Gruß

Marc

Routing Grundlagen gelesen und alles beachtet in deinem Netz:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Deine ToDos:

Damit sollte das dann problemlos laufen!

Damit sollte das dann problemlos laufen!

Ggf ist dieser Thread noch lesenswert zu der Thematik.

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Deine ToDos:

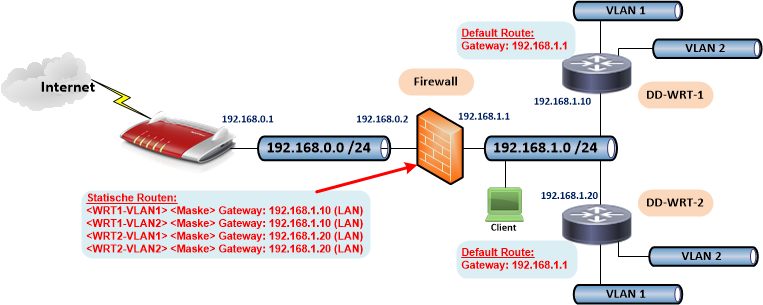

- Auf der OPNsense die beiden DD-WRT Router unter Gateways eintragen

- Statische Routen zu den jeweiligen DD-WRT Zielnetzen eintragen mit Gateway der o.a. IPs. ⚠️ Achtung: Das macht nur Sinn wenn die DD-WRTs kein NAT (Adress Translation) machen! (Siehe Tutorial zum Thema NAT!)

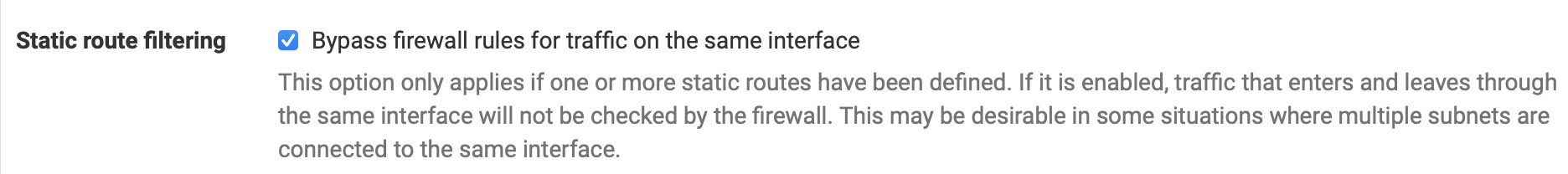

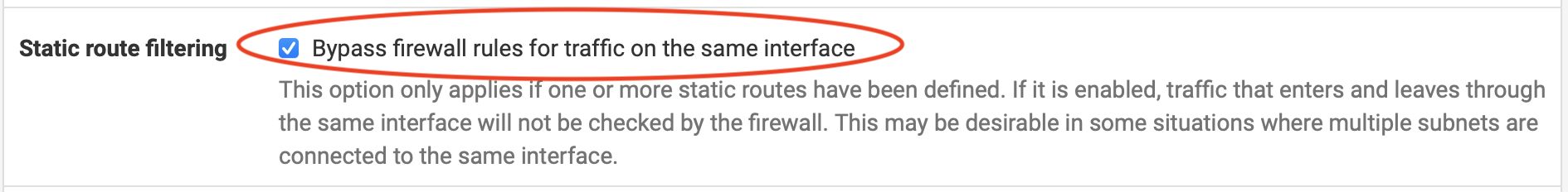

- Bypass für lokales Interface Routing über die Firewall in den Settings aktivieren!

Ggf ist dieser Thread noch lesenswert zu der Thematik.

Die DD-WRTs in der opnsense hinterlegen, macht doch aber nur sinn, wenn ich den traffic darüber laufen lassen will, oder? Da das grundsätzlich nicht gewünscht ist

Wie das Routing abläuft ist in erster Linie eine Frage der IP Konfiguration der Endgeräte die auf die IP Netze der DD-WRTs zugreifen sollen oder müssen.Entscheidend ist dafür welche Default Gateway IP diese Geräte eingestellt haben. Ist dies direkt die IP der DD-WRTs, dann ist die OPNsense gar nicht mehr involviert. Logisch, denn die sprechen dann direkt die DD-WRTs an.

Anders sieht es aus wenn diese Geräte die OPNsense als Default Gateway haben!

In dem Fall geht der Traffic dann natürlich zuallererst an die OPNsense.

Diese "merkt" das die Gateways der Zielnetze (DD-WRT) im gleichen Netz liegen und schickt dann erstmal ein ICMP Redirect an diese Endgeräte indem sie denen mitteilt das diese Gateways direkt erreicht werden können und sie nicht unbedingt "Durchlauferhitzer" sein muss.

Nun ist es entscheidend ob diese Endgeräte bzw. deren lokale Firewall den IGMP Redirect zulässt.

- Wenn geht es weiter wie oben wo die DD-WRTs direkt Gateway sind

- Wenn nein dann bleibt die OPNsense "Durchlauferhitzer" und der Traffic rennt dann komplett über sie. Der obere "Rule Bypass" bewirkt dann das dieser Traffic nicht dann auch noch sinnfrei durch das lokale Regelwerk am gleichen Interface muss. Sollte also zwingend aktiviert sein in dem Fall.

Die ist vermutlich zu Leistungsschwach um alles zu "Routen"

Nein, da hier kein PPPoE oder NAT im Spiel ist auf den lokalen Interfaces klappt sowas auch mit uralt Hardware in Wirespeed.Leider machst du keinerlei hilfreiche Angaben wie dieses Setup bei dir aussieht und zwingst hier für einen Lösungsvorschlag zum Kristallkugeln.

Zielführender als dein Wimmelbild wäre die reine Layer 3 IP Sicht auf dein Netzwerk.

aber ich komme nicht von den VLAN Netzen auf die 192.168.1.1 bzw I-Net.

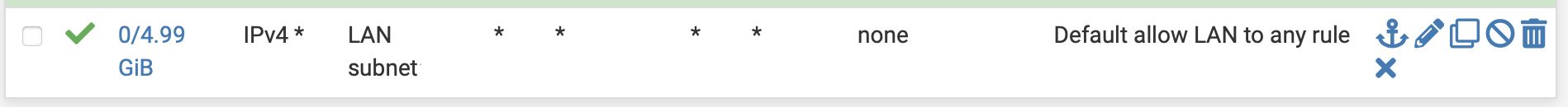

Das kann eine Regelwerk Problematik am LAN Port der Firewall sein! Leider machst du dazu ja keinerlei zielführende Angaben in deinem Thread und zwingst auch hier wieder zum Kristallkugeln! Wenn da z.B. am 192.168.1.0er LAN Interface sowas steht...

IP Pakete aus den VLANs am DD-WRT haben aber natürlich ganz andere Absender IP Adressen nämlich die dieser VLAN IP Netze. Wenn die auf dem Routing Pfad dann das 192.168.1er Firewall Interface passieren (was ja unausweichlich ist) dann ist aus weil die Regel diese IP Absenderadressen logischerweise nicht passieren lässt! (Das Firewall Log ist hier immer dein Freund!)

Also zuallerst einmal dein Regelwerk nach solchen PEBKAC Fehlern checken! 🧐

Wie müsste eine entsprechend passende Route aussehen?

Auf dem DD-WRT oder was meinst du??Die DD-WRTs haben lediglich eine simple, popelige Default Route auf die Firewall. Da muss ja alles hin was nicht lokal ist.

Die statischen Routen auf der Firewall für die DD-WRT Netze sind dir ja oben schon mehrfach und auch grafisch erklärt worden!

Einen groben Routing Kardinalsfehler hat der hintere DD-WRT!

Dort hast du ein falsches Default Gateway konfiguriert! Dort muss natürlich auch die .1.1 der Firewall eingetragen werden wie beim ersten DD-WRT! Die .1.10 ist vermutlich der erste DD-WRT und das wäre L3 designtechnisch falsch! Ist übrigens alles in der oberen Grafik mit den Route Infos auch angegeben.

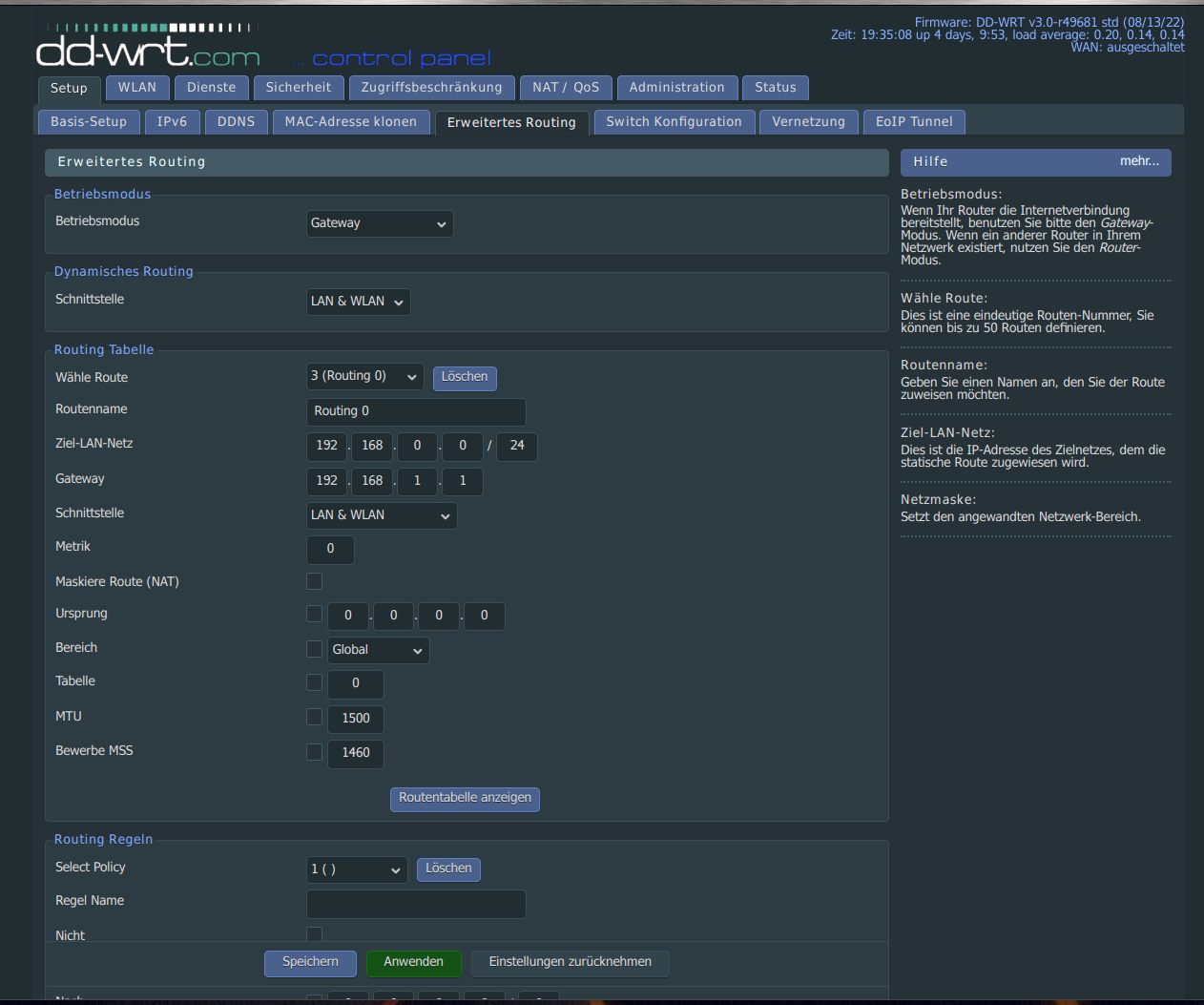

Schicke mal Screenshots der Routing Einstellung auf den DD-WRTs oder ein ip a von der DD-WRT Konsole (SSH, Telnet) was dann die Routing Tabelle anzeigt.

Ebenso ein Screenshot des Routing Setups der Firewall wäre hilfreich.

Und wenn du dann noch an korrekte Rechtschreibung (Groß- Klein) denkst kann das Wochenende kommen!

Dort hast du ein falsches Default Gateway konfiguriert! Dort muss natürlich auch die .1.1 der Firewall eingetragen werden wie beim ersten DD-WRT! Die .1.10 ist vermutlich der erste DD-WRT und das wäre L3 designtechnisch falsch! Ist übrigens alles in der oberen Grafik mit den Route Infos auch angegeben.

Schicke mal Screenshots der Routing Einstellung auf den DD-WRTs oder ein ip a von der DD-WRT Konsole (SSH, Telnet) was dann die Routing Tabelle anzeigt.

Ebenso ein Screenshot des Routing Setups der Firewall wäre hilfreich.

Und wenn du dann noch an korrekte Rechtschreibung (Groß- Klein) denkst kann das Wochenende kommen!

Das Routing und der Mode ist falsch!

Mode "Gateway" bedeutet du machst NAT (Adress Translation)! Damit ist dein Routing so oder so eine Einbahnstrasse und du kannst NICHT transparent mit allen Netzen routen! Siehe hier:

Mit einem WLAN zwei LAN IP Netzwerke verbinden

Lesen und verstehen! 😉

Wie gesagt, der hintere DD-WRT hat zudem noch ein falsches Gateway!

Wenn du dir nicht sicher bist warum lässt du die DD-WRT sich nicht ihre IP per DHCP von der Firewall ziehen (DHCP Client am Interface)!!

Damit bekommen sie immer automatisch ihr korrektes Gateway und DNS Server OHNE das du etwas konfigurieren musst und das immer richtig!!

Für einen Netzwerk Anfänger wie dich ist das doch die deutlich einfachere und sicherere Option!

Die IP Adressen der DD-WRTs legst du entsprechend fest in der Mac Reservierung des DHCP das die immer feste IPs bekommen und so die Routen auf der Firewall nicht ins Leere laufen können.

Ändere das so, setze den Mode auf "Router", dann lösen sich auch alle deine Probleme im Handumdrehen.

Mode "Gateway" bedeutet du machst NAT (Adress Translation)! Damit ist dein Routing so oder so eine Einbahnstrasse und du kannst NICHT transparent mit allen Netzen routen! Siehe hier:

Mit einem WLAN zwei LAN IP Netzwerke verbinden

Lesen und verstehen! 😉

Wie gesagt, der hintere DD-WRT hat zudem noch ein falsches Gateway!

Wenn du dir nicht sicher bist warum lässt du die DD-WRT sich nicht ihre IP per DHCP von der Firewall ziehen (DHCP Client am Interface)!!

Damit bekommen sie immer automatisch ihr korrektes Gateway und DNS Server OHNE das du etwas konfigurieren musst und das immer richtig!!

Für einen Netzwerk Anfänger wie dich ist das doch die deutlich einfachere und sicherere Option!

Die IP Adressen der DD-WRTs legst du entsprechend fest in der Mac Reservierung des DHCP das die immer feste IPs bekommen und so die Routen auf der Firewall nicht ins Leere laufen können.

Ändere das so, setze den Mode auf "Router", dann lösen sich auch alle deine Probleme im Handumdrehen.

Wenn es das denn nun war:

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?

Internet Gateway ist aus den VLANs nicht pingbar.

Das entsprechende Tutorial dazu hast du genau und gewissenhaft durchgelesen und umgesetzt?! 🧐Bedenke das die VLAN IP Interfaces in der pfSense Firewall eine entsprechende Firewall Regel benötigen. Bei einer Firewall ist Traffic auf allen Interfaces generell verboten und geblockt sofern keine Regel angelegt ist!! Siehe auch Tutorial! Bei dir aber vermutlich obsolet denn wenn die o.a. Zeichnung noch gilt hast du ja keine VLANs auf der Firewall selber sondern lediglich auf den OpenWRTs, richtig?

Die OpenWRTs haben lediglich eine Default Route auf die 192.168.1.1 und NAT, Masquerading muss am Koppelport zur Firewall deaktiviert sein sofern du transparent routen willst.

Transparentes Routing ohne NAT Masquerading erfordert dann auch statische Routen in die jeweiligen VLAN IP Netze auf der Firewall. Gateway IPs sind dann die OpenWRT Adressen im .1.0er Netz.

Machst du NAT, Masquerading auf den OpenWRTs benötigst du kein Routing an der FW. (Siehe dazu auch Routing Tutorial Thema "ICS/NAT".)

Bei durch Router abgesetzte lokale IP Netze achte auf diese Problematik!

komme ja aber gar nicht erst bis an die FW ;)

Woher weisst du das?? 🤔 Hast du am Firewall LAN Port einmal mit der "Paket Capture" Funktion (Diagnostics) nachgesehen ob dort wirklich keine IP Pakete aus den OpenWRT IP Netzen ankommen??Sollte das wirklich der Fall sein hast du schon ein ganz grundsätzliches Problem das die OpenWRT Koppelports schon gar nicht im Layer 2 mit der Firewall (LAN) verbunden sind.

Ganz wichtig ist auch das du in den Firewall Advanced Settings unter "Firewall&NAT" folgenden Haken setzt:

Das ist soweit korrekt! 👍

Checke die o.a. Bypass Regel und checke insbesondere mit dem Firewall Ping Tool unter "Diagnostics" im .1.0er Netz das du die OpenWRT Interfaces pingen kannst in dem .1.0er Netz!

⚠️ Das Source Interface dabei auf die LAN Interface Adresse setzen!!

Sollte der Ping schon nicht klappen hast du ein grundsätzliches Layer 2 Problem!

Checke die o.a. Bypass Regel und checke insbesondere mit dem Firewall Ping Tool unter "Diagnostics" im .1.0er Netz das du die OpenWRT Interfaces pingen kannst in dem .1.0er Netz!

⚠️ Das Source Interface dabei auf die LAN Interface Adresse setzen!!

Sollte der Ping schon nicht klappen hast du ein grundsätzliches Layer 2 Problem!

Das ist soweit korrekt! 👍

Checke die o.a. Bypass Regel und checke insbesondere mit dem Firewall Ping Tool unter "Diagnostics" im .1.0er Netz das du die OpenWRT Interfaces pingen kannst in dem .1.0er Netz!

⚠️ Das Source Interface dabei auf die LAN Interface Adresse setzen!!

Sollte der Ping schon nicht klappen hast du ein grundsätzliches Layer 2 Problem!

Checke die o.a. Bypass Regel und checke insbesondere mit dem Firewall Ping Tool unter "Diagnostics" im .1.0er Netz das du die OpenWRT Interfaces pingen kannst in dem .1.0er Netz!

⚠️ Das Source Interface dabei auf die LAN Interface Adresse setzen!!

Sollte der Ping schon nicht klappen hast du ein grundsätzliches Layer 2 Problem!

Demnach liegt das "Problem" doch eher an der FW, und nicht am DDWRT setup.

Davon ist dann auszugehen. Die üblichen möglichen Fehler:- Bypass Rule nicht gesetzt

- Fehlende statische Routen auf der Firewall in die OpenWRT Netze

- Fehler im Regelwerk am LAN Port

- Ggf. auf die NAT Problematik bei abgesetzten IP Netzen achten!

Tatsächlich lag das Problem an den fehlenden Routen in der Firewall *shame*

Glückwunsch! 👏 Und tröste dich, wird (leider) oft im Eifer des Gefechts übersehen... Traceroute ist bekanntlich dann immer dein bester Freund. Übrigens auch unter den "Diagnostics" zu finden! 😉und ich kann endlich mal anfacngen die kleine Kiste einzustellen

Dann mal los und viel Erfolg!