Konfiguration Access-Point: Grundsätzliche Fragen

Hallo,

Ziel: fritz.repeater 1750e über Lan-Anschluss als Access-Point nutzen

Mein Router ist ein Apu2, darauf pfsense installiert.

Mein Switch ist ein Cisco SG350-28

Ich habe mehrere VLANs konfiguriert, natürlich auf den Switch und dem Router.

Diese sind verbunden über einen "tagged Trunk Port"

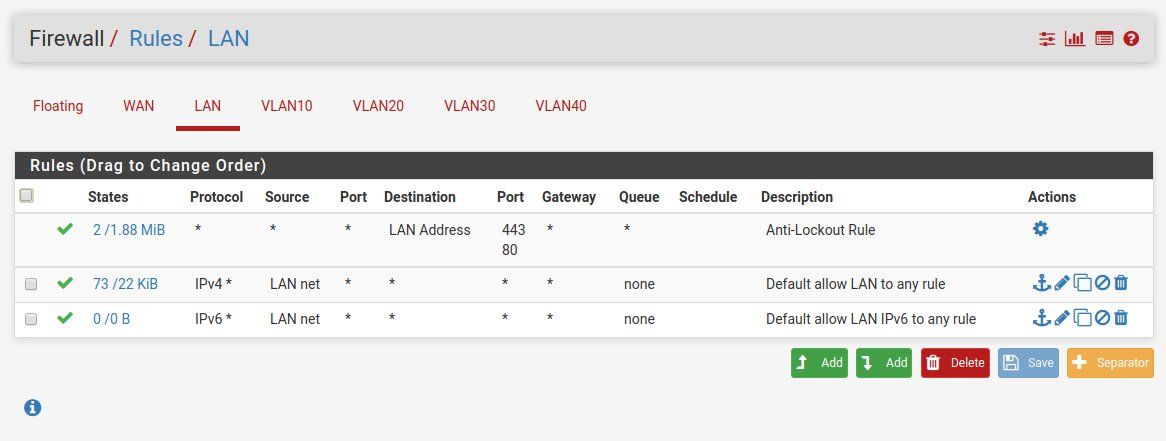

Als Firewallregel habe ich das „Scheunentor“ geöffnet, um jene als Fehlerquelle auszuschließen.

Meine PCs haben auch eine Internetverbindung im jeweiligen VLAN.

Diese sollten also richtig konfiguriert sein.

Mit dem fritz.repeater 1750e als Access-Point verhält es sich so:

Liegt der Anschluss des Access-Points in einem VLAN (hier VLAN10), wird der Access-Point in der Pfsense angezeigt unter: Status > DHCP Leases.

Ich kann auf den Repeater zugreifen und diesen konfigurieren.

Ein Smartphone verbindet sich auch mit dem Access-Point, erhält aber keinen Zugriff auf das Internet. (Das gleiche Ergebnis habe ich auch, wenn ich dem Access-Point eine feste IP gebe.)

Liegt der Anschluss des Access-Points im gleichen Netzwerk, wie der Lan Anschluss der pfsense (VLAN1, also quasi ohne VLAN-Konfiguration) funktioniert er, wie ich das will. Mein Smartphone kann sich mit Repeater verbinden und erhalte Zugriff auf das Internet.

Die Frage ist: Warum?

Bzw. wie kann ich den Access-Point mit dem VLAN10 verbinden und damit dann eine Verbindung ins Internet herstellen?

Ziel: fritz.repeater 1750e über Lan-Anschluss als Access-Point nutzen

Mein Router ist ein Apu2, darauf pfsense installiert.

Mein Switch ist ein Cisco SG350-28

Ich habe mehrere VLANs konfiguriert, natürlich auf den Switch und dem Router.

Diese sind verbunden über einen "tagged Trunk Port"

Als Firewallregel habe ich das „Scheunentor“ geöffnet, um jene als Fehlerquelle auszuschließen.

Meine PCs haben auch eine Internetverbindung im jeweiligen VLAN.

Diese sollten also richtig konfiguriert sein.

Mit dem fritz.repeater 1750e als Access-Point verhält es sich so:

Liegt der Anschluss des Access-Points in einem VLAN (hier VLAN10), wird der Access-Point in der Pfsense angezeigt unter: Status > DHCP Leases.

Ich kann auf den Repeater zugreifen und diesen konfigurieren.

Ein Smartphone verbindet sich auch mit dem Access-Point, erhält aber keinen Zugriff auf das Internet. (Das gleiche Ergebnis habe ich auch, wenn ich dem Access-Point eine feste IP gebe.)

Liegt der Anschluss des Access-Points im gleichen Netzwerk, wie der Lan Anschluss der pfsense (VLAN1, also quasi ohne VLAN-Konfiguration) funktioniert er, wie ich das will. Mein Smartphone kann sich mit Repeater verbinden und erhalte Zugriff auf das Internet.

Die Frage ist: Warum?

Bzw. wie kann ich den Access-Point mit dem VLAN10 verbinden und damit dann eine Verbindung ins Internet herstellen?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 574140

Url: https://administrator.de/forum/konfiguration-access-point-grundsaetzliche-fragen-574140.html

Ausgedruckt am: 07.07.2025 um 00:07 Uhr

18 Kommentare

Neuester Kommentar

vermutlich Routing oder Firewall-regeln, die das verhindern.

Bzw. wie kann ich den Access-Point mit dem VLAN10 verbinden und damit dann eine Verbindung ins Internet herstellen?

Einfach direkt verbinden, Routing einrichten und per Firewall erlauben.

- Stimmt das default gateway sowohl auf fritte als auch auf Mobiltelefon?

- Wer macht das DHCP?

- Bekommt das Mobiltelefon die korrekten Daten per DHCP?

Normalerweise arbeiten die fritten als AP unproblematisch, wenn man denen sagt, daß sie nur AP sein sollen.

lks

Zitat von @scriptorius:

Normalerweise arbeiten die fritten als AP unproblematisch, wenn man denen sagt, daß sie nur AP sein sollen.

Das ist schon mal gut zu wissen, dass es grundsätzlich kein Problem sein sollte.Du mußt nur beachten, daß der AP selbst keine VLANs kann.

lks

2 Dinge solltest du vorab mal aufklären bevor wir ins Eimngemachte gehen:

1.)

Ist deine VLAN Switch / pfSense Kombination so konfiguriert das der Switch rein als Layer 2 VLAN Switch rennt und die pfSense zentral routet, sprich genau wie es im hiesigen VLAN Tutorial beschrieben ist:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Oder, da du ja einen Layer 3 Switch betreibst der ja auch routen kann...

2.)

Das dieser das Routing macht mit einem ransfer Netz zur pfSense wie es hier beschrieben ist:

Verständnissproblem Routing mit SG300-28

Das wäre essentiell wichtig zu wissen fürs Troubleshooting !

Es hört sich etwas nach Option 1.) an ?!

Der klassische Fehler der hier gemacht wird ist das vergessen wird dann am virtuellen VLAN 10 IP Interface der Firewall auch eine Scheunentor Regel zu definieren.

Es ist völlig unverständlich warum du nicht einmal strategisch vorgegangen bist:

Das sind doch nun allersimpelste Schritte die auch ein völliger Laie und ein Anfänger einmal Schritt für Schritt abarbeitet um den Fehler sauber einzugrenzen. Fragt sich warum du dazu nicht in der Lage bist ??

Fazit:

Führe diese Tests aus und sage uns genau an welchem Schritt es kneift.

Generell ist es besser wenn du auch dein WLAN segmentierst wie Gast WLAM, IoT/Haustechnik und privates WLAN z.B. das du immer mit SSID fähigen APs arbeitest. Sie dazu das Praxisbeispiel im o.a. VLAN Tutorial !

Einen Repeater im WLAN zu verwenden ist immer ein vollständiges NoGo. Wegen der Half Duplex und Hidden Station Problematiken reisst das meist die Performance so in den Keller das das WLAN unbrauchbar wird.

Mal ganz abgesehen davon das MSSID Designs damit technisch nicht möglich sind !

1.)

Ist deine VLAN Switch / pfSense Kombination so konfiguriert das der Switch rein als Layer 2 VLAN Switch rennt und die pfSense zentral routet, sprich genau wie es im hiesigen VLAN Tutorial beschrieben ist:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Oder, da du ja einen Layer 3 Switch betreibst der ja auch routen kann...

2.)

Das dieser das Routing macht mit einem ransfer Netz zur pfSense wie es hier beschrieben ist:

Verständnissproblem Routing mit SG300-28

Das wäre essentiell wichtig zu wissen fürs Troubleshooting !

Es hört sich etwas nach Option 1.) an ?!

Der klassische Fehler der hier gemacht wird ist das vergessen wird dann am virtuellen VLAN 10 IP Interface der Firewall auch eine Scheunentor Regel zu definieren.

Es ist völlig unverständlich warum du nicht einmal strategisch vorgegangen bist:

- Auf die pfSense ins Diagnostics Menü und dann Ping

- Dort einen Ping ausführen auf die VLAN 1 IP der pfSense mit Source Address = VLAN 10 IP

- Klappt das mit der Source Address = VLAN 10 IP einen Ping auf eine Internet IP wie 8.8.8.8 machen

- Test PC an einen Untagged Access Port des Switches in VLAN 10

- Check mit ipconfig ob der Test PC eine korrekte IP Adresse im VLAN 10 von der pfSense bekommen hat und das Gateway und DNS auf die pfSense VLAN 10 IP Adresse zeigen. Check auch in den DHCP Leases.

- Ping mit dem Test PC auf die VLAN 10 IP der pfSense. Sollte klappen !

- Ping mit dem Test PC auf die VLAN 1 IP der pfSense. Sollte klappen !

- Ping mit dem Test PC auf eine Internet IP Adresse z.B. 8.8.8.8

- Ping mit dem Test PC auf einen Internet Host Namen wie z.B. www.heise.de. Sollte dann auch klappen.

- Access Point an den VLAN 10 Untagged Access Port

- Bekommt der Accesspoint eine IP von der pfSense ? Wenn ja: ist er pingbar und hat Management GUI Access von einem Endgerät im VLAN 10 ?

- Dann mit einem WLAN Endgerät, Smartphoen, Laptop etc. den AP verbinden

- Check wieder mit ipconfig oder den Smartphone Tools wie z.B. den bekannten_HE.net_Tools ob die VLAN 10 IP sowie Gateway und DNS korrekt ist.

- Ping Check der 3 IP Adressen und des Hostnamens dann wie oben.

Das sind doch nun allersimpelste Schritte die auch ein völliger Laie und ein Anfänger einmal Schritt für Schritt abarbeitet um den Fehler sauber einzugrenzen. Fragt sich warum du dazu nicht in der Lage bist ??

Fazit:

Führe diese Tests aus und sage uns genau an welchem Schritt es kneift.

Generell ist es besser wenn du auch dein WLAN segmentierst wie Gast WLAM, IoT/Haustechnik und privates WLAN z.B. das du immer mit SSID fähigen APs arbeitest. Sie dazu das Praxisbeispiel im o.a. VLAN Tutorial !

Einen Repeater im WLAN zu verwenden ist immer ein vollständiges NoGo. Wegen der Half Duplex und Hidden Station Problematiken reisst das meist die Performance so in den Keller das das WLAN unbrauchbar wird.

Mal ganz abgesehen davon das MSSID Designs damit technisch nicht möglich sind !

Zitat von @aqui:

Einen Repeater im WLAN zu verwenden ist immer ein vollständiges NoGo. Wegen der Half Duplex und Hidden Station Problematiken reisst das meist die Performance so in den Keller das das WLAN unbrauchbar wird.

Einen Repeater im WLAN zu verwenden ist immer ein vollständiges NoGo. Wegen der Half Duplex und Hidden Station Problematiken reisst das meist die Performance so in den Keller das das WLAN unbrauchbar wird.

Hallo Aqui,

Auch wenn das Fritzteil "Repeater" heißt, ist es genaugenommen ein AP, der sowohl "WLAN" als auch "LAN" als Distribution System nutzen kann.

Wenn man den über LAN anschließt, ist das ein ganz normaler AP.

Daß es bessere APs gibt, die man mit einer pfsense sinnvoller einsetzen kann (z.B. die Mikrotik hAPs), steht natürlich außer Frage.

lks

Zitat von @aqui:

Auch wenn das Fritzteil "Repeater" heißt, ist es genaugenommen ein AP

Versteht wohl nur AVM diesen Unsinn !Mit "Repeater" können die typischen AVM-Kunden etwas anfangen. Mit AP oder Distributions System nicht. Ist also nur Marketing.

lks

anschließend gab es Kaffee

Ein Stück 🍰 hätt ich jetzt auch gerne... Nein, die "Routing-Funktion" habe ich auf dem Switch deaktiviert. Das wird wahrscheinlich der Fehler sein.

Nein !Der Switch arbeitet ja dann rein nur im Layer 2 ! Von IP und Routing hat er dann keinerlei Ahnung. Den kannst du deshalb also komplett ausschliessen. Natürlich nur sofern die VLAN Zuordnung sauber stimmt, denn DIE ist natürlich immer vom Switch abhängig !

Fürs Routing und IP Forwarding ins Internet ist bei dir und Option 1. immer rein nur die pfSense zuständig. Deshalb solltest du dort immer zuerst die Diagnostics Optionen nutzen !

In den unterschiedlichen VLANs habe ich auch die "Scheunentor-Regel" gesetzt.

Was zum Testen erstmal gut ist !Ich will aber erstmal die vorhandenen Hardware nutzen, um zu sehen, ob ich es grundsätzlich hinbekomme.

Ist auch der richtige Weg und macht Sinn !Ich melde mich sofort, wenn ich die Tests durchgeführt

Wir sind sehr gespannt... Ping mit dem Test PC auf die VLAN 10 IP der pfSense. Sollte klappen !

Zeigt ja dann ganz klar das der Test PC nicht im VLAN 10 ist und dort vermutlich kein Gateway bekommt.Da du (vermutlich) ein Mac hast musst du mal netstat -r -n -inet ausführen um mal zu checken ob du eine richtige Gateway IP bekommst im VLAN 10.

Das Fehlerbild zeigt ja klar das die VLAN 10 Konfig soweit auf der pfSense sauber ist. Internet Connectivity ist also da vorhanden.

Der Fehler liegt also dann "dahinter".

- Falsches oder fehlerhaftes Regelwerk auf dem VLAN 10 IP Interface der FW

- Falsche oder fehlerhafte Trunk Link Konfig auf dem Switch. (VLAN 1 untagged und VLAN 10 Tagged, Mode = Trunk)

- Falsche oder fehlerhafte Zuweisung des Switch Access Ports zum VLAN 10. (VLAN 10 Member Untagged, Mode=Access Port.)

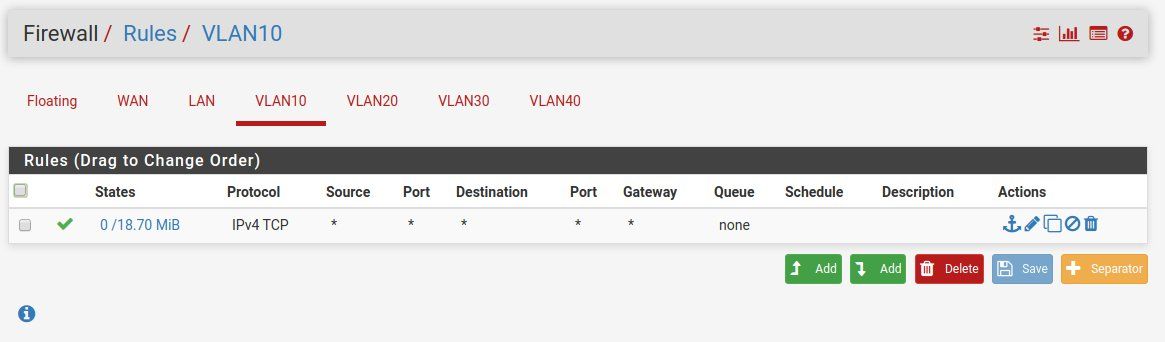

Das ein VLAN 10 Client trotz richtiger DHCP IP und Gateway sowie DNS das pfSense VLAN 10 IP Interface nicht pingen kann lässt den Schluss zu das du KEINE Firewall Regel auf dem VLAN 10 IP Interface der Firewall definiert hast.

Vermutlich hast du das rein nur auf dem physischen Parent Interface gemacht (VLAN 1) und dann laienhaft gedacht das das dann auch für das eigenständige VLAN 10 IP Interface geht. Kann das sein ??

Ein Screenshot der Regelwerke beider VLAN Interfaces wäre mal hilfreich hier.

Nein, einen Mac nutze ich nicht.

Sorry, ifconfig sah etwas danach aus. Linux ist umso besser... Der Fehler springt einen förmlich sofort ins Auge !!

Peinlich das du den nicht selber gesehen hast !

Am VLAN 10 Interface hast du statt All wie es bei den Protokollen üblich ist rein nur TCP erlaubt. Damit scheitert dann die Hälfte aller Dienste (UDP) und es ist klar das das dann sofort scheitert !

Man kann aber daran sehen das die Firewall sauber arbeitet...ist ja auch was. Zu 99,9% ist sowas immer ein PEBKAC Problem.

Zudem ist es falsch als Source "any" anzugeben !! Hier sollte vlan10_net rein. Es können (und sollen) da ja nur Absender vom VLAN 10 kommen !

Korrigier das, dann klappt das auch sofort !

Fazit:

Vor lauter ☕️ und 🍰 wohl 🍅 auf den 👀 Augen gehabt ?!

Das hatte ich falsch interpretiert.

Nee, da bist du natürlich schuldlos und der Verfasser ist der Buhmann ! annst Du mir noch einen "vernüftigen" Access-Point empfehlen?

Single Radio oder Dual Radio ??Single:

varia-store.com/de/produkt/31918-mikrotik-rbcap2nd-routerboard-d ...

Dual:

varia-store.com/de/produkt/31829-mikrotik-cap-ac-rbcapgi-5acd2nd ...

Ist also was für dich !

Ruckus R310 ist auch eine sehr gute Wahl.

Leider hast du dein Budget nicht angegeben...

Das wird bis jetzt wahrscheinlich die größte Herausforderung.

Warum ? Ist doch eigentlich eine Lachnummer... SIP Credentials deines VoIP Providers einstellen (User, Passwort, SIP Server, STUN Server)...lostelefonieren...Fertisch. Mein Anbieter ist die Deutsche Glasfaser

Ist das auch dein Voice Provider ? Wenn ja, dann siehe oben.Wahrscheinlich werde ich dazu aber noch ein eigenes Thema eröffnen müssen

Wäre taktisch klüger... wenn Du dann bei Zeiten wieder gute Tipps für mich hast ...

Wenn ich welche habe immer gerne.