Konfiguration Cisco 886VA-J und SG300

Hallo,

ich stelle nächstes Jahr auf VDSL100/VOIP um und werde mir folgende beiden Komponenten zulegen. Diese lösen alte Technik ab. Die Geräte sind noch nicht gekauft. Jedoch habe ich bereits erste Fragen zur Konfiguration vom 886.

Ausgangslage:

Kleines Heimnetz mit einigen VLANs

-- VLAN1 = PC - Eltern, (10.1.10.x)

-- VLAN2 = Mutlimedia/TV, (10.1.20.x)

-- VLAN3 = VOIP, (10.1.30.x)

-- VLAN4 = Server (NAS, ...), (10.1.40.x)

-- VLAN5 = PCs - Kinder (10.1.50.x)

-- VLAN6 = DMZ (kleiner Webserver) (10.1.60.x)

-- VLAN7 = Systemgeräte (Switch, Router, ...) (10.1.70.x)

Die VLANs sind heute noch nicht eingerichtet! An der Aufteilung pfeile ich immer mal wieder.

Mein Bruder plant ebenso den Umstieg auf VDSL/VOIP. Jetzt wollten wir dann auch beide Netzwerke mittels VPN miteinander verbinden. Er wollte sich dazu auch den 886VA-J holen. Er wird sicherlich eine vergleichbare VLAN-Struktur einrichten. Wir stimmen uns ab, dass die IP-Adressen in einem anderen Adressraum liegen. Also nutzt er dann z.B. die 10.2.10.x für seine PCs, 10.2.20.x für seinen TV .... So die Idee!?

Ich würde es so angehen, dass die DHCP-Funktionen und das gesamte Routing der SG300 übernimmt, da hier alle Geräte angeschlossen werden und der 886 quasi nur als Tor zum Internet dient. Sprich ich würde DHCP auf dem 886 deaktivieren.

Jetzt stellt sich für mich die erste Frage wie würde die Konfiguration des 886 aussehen insbesondere mit den VLANs und der VPN Anbindung?

Sind die VLANs hier schon anzulegen oder nur im SG300? Insbesondere die Kombination VLAN und VPN verstehe ich noch nicht.

Wenn ich obige Einteilung mal zugrunde lege würde ich den 886 auf 10.1.70.1 legen.

Ich habe mir auch bereits das Tutorial des VA886 angesehen aber dann doch noch zahlreiche Fragen bzw. Unklarheiten. Hoffe jemand kann etwas Licht ins Dunkle bringen. Hier mal das was ich draus gemacht hätte:

Zum Schluss schonmal ein dickes Danke der hier Licht ins Dunkle bringt!

Gruß

Maik

ich stelle nächstes Jahr auf VDSL100/VOIP um und werde mir folgende beiden Komponenten zulegen. Diese lösen alte Technik ab. Die Geräte sind noch nicht gekauft. Jedoch habe ich bereits erste Fragen zur Konfiguration vom 886.

Ausgangslage:

Kleines Heimnetz mit einigen VLANs

-- VLAN1 = PC - Eltern, (10.1.10.x)

-- VLAN2 = Mutlimedia/TV, (10.1.20.x)

-- VLAN3 = VOIP, (10.1.30.x)

-- VLAN4 = Server (NAS, ...), (10.1.40.x)

-- VLAN5 = PCs - Kinder (10.1.50.x)

-- VLAN6 = DMZ (kleiner Webserver) (10.1.60.x)

-- VLAN7 = Systemgeräte (Switch, Router, ...) (10.1.70.x)

Die VLANs sind heute noch nicht eingerichtet! An der Aufteilung pfeile ich immer mal wieder.

Mein Bruder plant ebenso den Umstieg auf VDSL/VOIP. Jetzt wollten wir dann auch beide Netzwerke mittels VPN miteinander verbinden. Er wollte sich dazu auch den 886VA-J holen. Er wird sicherlich eine vergleichbare VLAN-Struktur einrichten. Wir stimmen uns ab, dass die IP-Adressen in einem anderen Adressraum liegen. Also nutzt er dann z.B. die 10.2.10.x für seine PCs, 10.2.20.x für seinen TV .... So die Idee!?

Ich würde es so angehen, dass die DHCP-Funktionen und das gesamte Routing der SG300 übernimmt, da hier alle Geräte angeschlossen werden und der 886 quasi nur als Tor zum Internet dient. Sprich ich würde DHCP auf dem 886 deaktivieren.

Jetzt stellt sich für mich die erste Frage wie würde die Konfiguration des 886 aussehen insbesondere mit den VLANs und der VPN Anbindung?

Sind die VLANs hier schon anzulegen oder nur im SG300? Insbesondere die Kombination VLAN und VPN verstehe ich noch nicht.

Wenn ich obige Einteilung mal zugrunde lege würde ich den 886 auf 10.1.70.1 legen.

Ich habe mir auch bereits das Tutorial des VA886 angesehen aber dann doch noch zahlreiche Fragen bzw. Unklarheiten. Hoffe jemand kann etwas Licht ins Dunkle bringen. Hier mal das was ich draus gemacht hätte:

service timestamps log datetime localtime

service tcp-keepalives-in

service tcp-keepalives-out

!

hostname C886VAJ

!

security authentication failure rate 3 log

security passwords min-length 6

logging buffered 4096

enable secret PASSWORT

!

clock timezone CET 1 0

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

!

no ip source-route

no ip gratuitous-arps

ip auth-proxy max-login-attempts 5

ip admission max-login-attempts 5

!

network 10.1.70.0 <-- ???

default-router 10.1.70.1 <-- DIE IP-ADRESSE DES 886 ?

dns-server 192.168.100.254 <-- BEZIEHE ICH DIESEN NICHT VON DER TCOM oder ist es ein lokaler DNS?

domain-name familie.local

!

ip domain name familie.local

ip inspect name myfw tcp

ip inspect name myfw udp

ip inspect name myfw sip

ip inspect name myfw rtsp

!

username admin password Admin

!

controller VDSL 0

!

interface Ethernet0

no ip address

no shutdown

!

interface BRI0

no ip address

shutdown

!

interface ATM0

no ip address

pvc 1/32

pppoe-client dial-pool-number 1

!

interface FastEthernet0

no ip address

!

interface Ethernet0.7

description VDSL Internet Verbindung - VLAN 7 tagged

encapsulation dot1Q 7

no ip route-cache

pppoe enable

pppoe-client dial-pool-number 1

!

interface FastEthernet1

no ip address

shutdown

!

interface FastEthernet2

no ip address

shutdown

!

interface FastEthernet3

description SG300 <-- HIER IST DER SG300 ANGESCHLOSSEN

no ip address

shutdown

!

interface Vlan1 <-- MUSS ICH AUF DEM 886 ALLE VLANS DEFINIEREN? DAS ROUTEN SOLLTE DER SG300 DURCHFÜHREN!

description Lokales LAN (FastEthernet0 bis 2)

ip address 10.1.70.1 255.255.255.0

ip nat inside

ip tcp adjust-mss 1452

!

ip ddns update method no-ip

HTTP add http://email:password@dynupdate.no-ip.com/nic/update?hostname=<h>&myip=<a>

interval maximum 1 0 0 0

!

interface Dialer0

description xDSL Einwahl Interface

ip ddns update hostname <hostname>.no-ip.info

ip ddns update no-ip

ip address negotiated

ip access-group 111 in

no ip redirects

no ip unreachables

no ip proxy-arp

ip mtu 1492

ip nat outside

ip inspect myfw out

ip virtual-reassembly in

encapsulation ppp

dialer pool 1

dialer-group 1

no keepalive

ppp authentication pap callin

ppp pap sent-username 12345@telekom.de password GEHEIMESPASSWORT

ppp ipcp dns request

ppp ipcp mask request

ppp ipcp route default

no cdp enable

ip address negotiated

ip access-group 111 in

crypto map vpntunnel

!

no ip forward-protocol nd

!

ip dns server

ip nat inside source list 101 interface Dialer0 overload

!

access-list 23 permit ip 10.1.70.0 0.0.0.255 any <-- WAS IST DIE 23? MUSS DER EINTRAG FÜR ALLE VLANS ANGELEGT WERDEN?

access-list 101 permit ip 10.1.70.0 0.0.0.255 any <-- WAS IST DIE 101 UND WAS DIE 111? AUCH HIER FÜR ALLE VLANS?

access-list 111 permit icmp any any administratively-prohibited

access-list 111 permit icmp any any echo-reply

access-list 111 permit icmp any any packet-too-big

access-list 111 permit icmp any any time-exceeded

access-list 111 permit icmp any any unreachable

access-list 111 permit udp any eq domain any

access-list 111 permit tcp any eq domain any

access-list 111 permit udp any eq 5060 any

access-list 111 permit udp any eq ntp any

access-list 111 permit udp any eq bootps any

dialer-list 1 protocol ip list 101

!

ntp server 130.149.17.8 source Dialer0

!

line con 0

line aux 0

line vty 0 4

access-class 23 in

privilege level 15

login local

transport input telnet ssh

!

crypto isakmp policy 10

encryption aes

authentication pre-share

crypto isakmp key test123 address <remote_feste_IP_Adr.> <-- KANN ENTFALLEN BEI EINER DYNIP VON NO-IP.com ??? ODER ???

crypto isakmp key dyntest123 address 0.0.0.0 0.0.0.0

!

crypto ipsec transform-set vpn esp-aes esp-sha-hmac

!

crypto map vpntunnel 10 ipsec-isakmp

description VPN Verbindung zum Bruder

set peer <remote_feste_IP_Adr.> <-- HIER DIE MEINES BRUDERS? ALSO DEN NO-IP HOST bruder.no-ip.com?

set transform-set vpn

match address 107

!

ip nat inside source list 101 interface Dialer0 overload

!

DIESE EINTRÄGE FÜR ALLE VLANS UND ALLE VLAN KOMBINATIONEN?

access-list 101 deny ip 10.1.7.0 0.0.0.255 10.1.14.0 0.0.0.255 --> Kein NAT für den VPN Tunnel ! (10.1.14.x WÄRE DAS SYSTEMNETZ MEINES BRUDERS)

access-list 101 permit ip 10.1.7.0 0.0.0.255 any --> NAT ins Internet

!

access-list 107 permit ip 10.1.7.0 0.0.0.255 10.1.14.0 0.0.0.255 --> Diese Pakete (Lokales LAN ins remote LAN) in den VPN Tunnel ! MUSS ICH HIER ALLE VLANS ANGEBEN? ALSO:

access-list 107 permit ip 10.1.1.0 0.0.0.255 10.1.8.0 0.0.0.255

access-list 107 permit ip 10.1.2.0 0.0.0.255 10.1.9.0 0.0.0.255

!

access-list 111 permit udp any any eq 500 --> IPsec darf am Internet Port die Firewall passieren

access-list 111 permit udp any any eq non500-isakmp

access-list 111 permit esp any any

!

crypto dynamic-map dynvpn 20

description Dynamic VPN Dialin

set transform-set vpn

match address 108

!

crypto map vpnpeer 30 ipsec-isakmp dynamic dynvpn

!

access-list 108 permit ip 10.1.70.0 0.0.0.255 10.2.70.0 0.0.0.255 <-- AUCH HIER FÜR ALLE VLANS?

endZum Schluss schonmal ein dickes Danke der hier Licht ins Dunkle bringt!

Gruß

Maik

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 324168

Url: https://administrator.de/forum/konfiguration-cisco-886va-j-und-sg300-324168.html

Ausgedruckt am: 05.08.2025 um 12:08 Uhr

17 Kommentare

Neuester Kommentar

Hoffe jemand kann etwas Licht ins Dunkle bringen.

Na klar ! Wir machen für dich die Halogenlampe an damit da kein Schatten mehr ist Ich würde es so angehen, dass die DHCP-Funktionen und das gesamte Routing der SG300 übernimmt, da hier alle Geräte angeschlossen werden

Macht Sinn ! Da der 880er 4 Ports hat kannst du die auch per Link Aggregation also einer Bündelung gg.f mit 2 Ports auf den Switc bringen um die Ports etwas "aszunutzen" Jetzt stellt sich für mich die erste Frage wie würde die Konfiguration des 886 aussehen insbesondere mit den VLANs und der VPN Anbindung?

Gar nicht !!Du hast ja gar keine VLANs mehr auf dem Router wenn du die alle routingtechnisch auf dem SG-300 abfackelst !

Dürfen wir dich nochmal zitieren.... "und das gesamte Routing der SG300 übernimmt..."

Hast du das jetzt wieder über Bord geschmissen im nächsten Satz, oder was ???

Du richtest auf dem Switch einfach noch ein VLAN 99 ein mit dem Namen Internet und da klinkst du den Router an.

Separates VLAN deshalb weil man niemals den gesamten Internet Traffic in eins deiner obigen Produktiv VLANs packt.

So hast du auch die Option den Internet Traffic mit Accesslisten noch zu "beeinflussen".

Also deine To DoS sind dann ganz einfach:

- Der SG-300 hält alles VLANs und DHCP plus VLAN 99

- Den Router klemmst du mit einem (oder 2 bei einem LAG) LAN Port ins VLAN 99

- Dem SG-300 Switch gibst du eine Default Route ip route 0.0.0.0 0.0.0.0 <ip_adresse_vlan99-Cisco880>

- Dem Router dann eine statische Route aller VLANs auf die VLAN 99 IP Adresse des Switches. Da du die VLANs so schön kontinuierlich nummeriert hast kannst du das mit einer einzigen Summary Route machen: ip route 10.1.0.0 255.255.128.0 <ip_adresse_vlan99-SW>

Fertig ist der Lack !

Anmerkungen zu deiner Konfig:

- Die Routen sind natürlich Unsinn. Wie diese aussehen siehst du ja oben

- family.local sollte man niemals als DNS Namen nehmen, denn die DNS Root Doamin -local ist fest reserviert für mDNS !! Das gibt also Probleme. Hier immer .lokal oder besser .intern verwenden.

- Das VLAN 1 ist das Default VLAN indem alle 4 Ports des Routers per Default arbeiten. Das kannst du so belassen und die Ports dann untagged in einer untagged VLAN 99 Switchport stecken auf dem SG-300. Unter Description an dem Port kannst du dann schreiben "Switchuplink VLAN 99 damit du weisst das der dann in VLAN 99 geht. Da die Ports untagged sind geben sie dort keine VLAN ID mit. Du kannst wenn dir das lieber ist auch ein VLAN 99 auf dem Router anlegen und mit switchport access vlan 99 den Port zuweisen. Die Router IP Konfig machst du dann auf dem interface vlan 99. Das ist aber nur rein kosmetisch in kein Muß.

- Die Accesslist 23 regelt den Konfig Zugriff auf den Router ! Du siehst das dort nur Zugriff von dem Netz 10.1.70.0 /24 erlaubt ist ! Diese Accessliste wird unten auf die 5 Telnet/SSH Sessionports line vty 0 4 gebunden was bewirkt das dann ein Telnet oder SSH nur aus diesem IP Netz möglich ist (Security !)

- Die 101er Accessliste bestimmt welche IP Adressen den PPPoE Dialer, sprich also die PPPoE Session triggern dürfen ! (Dialer list list 101 Kommando !) Außerdem bestimmt sie auch für welche IP Adressen der Router NAT (IP Adress translation ins Internet machen soll. So wie es jetzt konfigriert ist kommt also logischerweise NUR das Subnetz 10.1.70.0 ins Internet. Für die andern wird kein PPPoE gesendet und auch kein NAT gemacht !

- Das willst du sicher nicht denn deine Kinder .50 und die Eltern .10 werden dir einen Einlauf verpassen wenn sie nicht ins Internet können

! Also ändere die ACL 101 in access-list 101 permit ip 10.1.0.0 0.0.127.255 any Das erlaubt dann alle IP Netze von 10.1.0.0 bis 10.1.127.0 !

- Erheblich sinnvoller wäre aber hier access-list 101 permit ip 10.1.0.0 0.0.63.255 any Warum ?? Nun, das Management Netzwerk .70.0 für die Netz Komponenten soll doch ganz sicher nicht ins Internet, oder ? (Security !!). Mit der ACL erlaubt man dann alle IP Netze von 10.1.0.0 bis 10.1.63.0 was weitaus sicherer ist !!

- Wenn du mit dem Firewall Image arbeitest also eine CBAC Liste nutzt dann muss die ACL vollständig mit IPsec VPN so lauten:

access-list 111 permit icmp any any echo-reply

access-list 111 permit icmp any any packet-too-big

access-list 111 permit icmp any any time-exceeded

access-list 111 permit icmp any any unreachable

access-list 111 permit udp any eq domain any <-- Lässt DNS Port 53 durch die Firewall passieren

access-list 111 permit tcp any eq domain any

access-list 111 permit udp any eq 5060 any <-- Lässt VoIP (SIP) Port 5060 durch die Firewall passieren

access-list 111 permit udp any eq ntp any <-- Lässt NTP durch die Firewall passieren

(access-list 111 permit udp any eq bootps any) <-- Nur wenn Internet Port per DHCP IP Addresse bezieht (TV Kabel) ! Sonst weglassen !

access-list 111 deny ip any any (log*) <-- Log Parameter nur wenn man temporär Angriffe protokollieren will (Performance !)

access-list 111 permit udp any any eq 500 --> IPsec darf am Internet Port die Firewall passieren

access-list 111 permit udp any any eq non500-isakmp --> IPsec NAT Traversal darf passieren

access-list 111 permit esp any any --> IPsec ESP Tunnel darf passieren

Der ganze Rest ist soweit richtig !

Das sollte nun wohl genug Licht sein damit da kein Dunkel mehr ist für dich ?!

Verstehe ich folgendes richtig:

Ja, das verstehst du alles genau richtig !Den LAG brauchst du aber erstmal nicht, das kann man später als "Goodie" machen wenn alles rennt.

Ob man dem Router dann noch eine separate Management IP gibt ist eher fraglich. Es macht sehr wenig Sinn, denn für die Sicherheit sorgt da die Firewall und die ACL 23. Da muss man eigentlich keine 2te IP mehr haben aus dem VLAN7 das ist überflüssig und solltest du besser weglassen.

Das Einfachste ist du gibst dem Defalult VLAN 1 Interface eine 10.1.99.1 IP und steckst den in einen untagged Port des vlan 99 auf dem Switch.

Wenn du es kosmetisch schöner haben willst richtest du das vlan 99 wie oben beschrieben auf dem Router ein, lässt das vlan 1 Interface vollkommen ohne IP Konfig (unbenutzt und auf "shiutdown" setzen) und konfigurierst die 10.1.99.1 auf das Interface vlan 99.

Sieht nur schöner aus funktioniert aber genau wie die obige erste Variante mit vlan1.

Its your choice....

Ich habe noch einige Fragen bzgl. der Konfiguration (siehe weiter unten).

Immer gerne..dafür sind wir da Ein paar kleine kosmetische Fehler hast du noch drinnen. Da du ja mehrere VLAN im 10.1.er Berech hast müsstest du auch die NAT und Dialer Liste entsprechend anpassen, damit NAT und der PPPoE Dialer auch von diesen IP Paketen getriggert wird. Entweder einzeln oder mit einer Wildcard Maske. Letzteres erspart etwas Tipparbeit

Richtig lautet die dann:

...permit ip 10.1.0.0 0.0.31.255 any --> Lässt alles duch von 10.1.0.1 bis 10.1.31.254 ( /19 255.255.224.0)

...permit ip 10.1.0.0 0.0.63.255 any --> Lässt alles duch von 10.1.0.1 bis 10.1.63.254 ( /18 255.255.192.0) ##

Da musst du also nochmal korrigieren !

Der Rest sieht gut aus...

Zu den Fragen:

- 1) Ja das tust du ! Du musst bei SSH aber noch eine lokale DNS Domain konfigurieren und mit crypto key generate rsa einen Schlüssel genereieren. Das macht man einmalig. Sicherheitshalber kannst du dann Telnet deaktivieren wenn du möchtest. (no transport input telnet). ip ssh time-out 60 wäre auch noch sinnvoll dann.

- 2) Ganz einfach mit no vlan 2545 oder zuerst mit vlan database in die VLAN Konfig gehen und dann no vlan 2545

- 3) Ja so wie du es beschreibst ist es richtig ! Du darfst dann natürlich die Default Route am SG-300 auf die Router IP im VLAN 254 nicht vergessen.

Da gibt es 2 Optionen:

- a.) Wenn du nicht mehr als 3 Endgeräte in der DMZ hast, dann nutzt du die 3 restlichen Ports des Routers. VLAN 11 anlegen die 3 Ports ins VLAN 11 legen und fertig.

- b.) Möchtest du das DMZ VLAN lieber auf dem Switch haben weil da ggf. auch mehr Endgeräte drin sind dann machst du das mit einem tagged Uplink.

Den Uplink setzt du auf dem Router Port so:

Interface FastEthernet0

description Switchuplink VLAN 11 u. 254

switchport mode trunk

switchport trunk allow vlan all

Auf dem SG-300 brauchst du dann logischerweise einen tagged Port der für das VLAN 254 und für das VLAN 11 getagged ist. Wie gesagt: Keine IP Adresse für das DMZ VLAN 11 am Switch !!

- 4)

Kannst du daran sehen das ihm das channel-group xyz Kommando unter dem physischen Interface fehlt und auch unter "interface" das Kommando portchannel. Kannst du immer sehen wenn du mit "?" mal die mögliche Syntax Liste abfragst. Leider....

Workaround wäre dann das du 2 separate Strippen siehst statt des tagged Uplinks.

Also eine Strippe die an FastEthernet 0 das VLAN 254 bedient und die andere Strippe die das VLAN 11 an FastEthernet 1 bedient.

Musst dann zwar 2 Strippen ziehen hast aber die Performance ein bischen entzerrt. Auf der anderen Seite wenn du am WAN nicht mehr als 100Mbit loswerden kannst ist es eher kosmetisch.

Hier findest du übrigens die Knfig Syntax dazu sollte es dich dennoch interessieren.

Netzwerk Management Server mit Raspberry Pi

Ich komme irgendwie mit den Wildcardmasken nicht klar.

Das ist eigentlich ganz einfach und simples klassisches IP Subnetting Beispiel 1:

Netzwerk: 10.1.0.0

Maske: /23 = 255.255.254.0

Inverse Maske: 0.0.1.255

Host IPs: 10.1.0.1 bis 10.1.1.254

Beispiel 2:

Netzwerk: 10.1.0.0

Maske: /22 = 255.255.252.0

Inverse Maske: 0.0.3.255

Host IPs: 10.1.0.1 bis 10.1.3.254

Beispiel 3:

Netzwerk: 10.1.0.0

Maske: /21 = 255.255.248.0

Inverse Maske: 0.0.7.255

Host IPs: 10.1.0.1 bis 10.1.7.254

Beispiel 4:

Netzwerk: 10.1.0.0

Maske: /20 = 255.255.240.0

Inverse Maske: 0.0.15.255

Host IPs: 10.1.0.1 bis 10.1.15.254

Beispiel 5:

Netzwerk: 10.1.0.0

Maske: /19 = 255.255.224.0

Inverse Maske: 0.0.31.255

Host IPs: 10.1.0.1 bis 10.1.31.254

Du erkennst jetzt vermutlich das Prinzip, oder ?

Die inverse Maske der ACL sagt immer was durchgehen darf, gibt also den Hostteil frei.

Bitmässig gesehen ist das immer das Inverse der Netzmaske.

Hier wird dir das sehr schön binär angezeigt:

Nimm als Beispiel die /19 mal binär wo du es sofort siehst:

Netzmaske = 11111111.11111111.11100000.00000000 = 255.255.224.0

Inverse Maske = 00000000.00000000.00011111.11111111 = 0.0.31.255

Die ACL 101 würde also alle IP Adressen von 10.1.0.1 bis 10.1.31.254 fürs NAT passieren lassen.

Das würde Sinn machen, da ja dein eines VLAN die 10.1.20.0 hat was mit der /19er Maske dann abgedeckt ist.

Würdest du nur die /20er Maske nehmen, dann enden ja deine IPs bei 10.1.15.254 so das das .20er Netz nicht mehr durch die ACL geht.

Natürlich könntest du in der ACL auch alle Netze einzeln angeben ala:

...permit ip 10.1.1.0 0.0.0.255 any

..permit ip 10.1.20.0 0.0.0.255 any

usw. usw.

Syntaktisch ist das natürlich auch richtig und kann man auch machen wenn man die ACL Regeln etwas strikter haben möchte. Bei bis zu 5 oder 10 Subnetzen im Heimnetz oder kleinen Firmen macht das auch noch Sinn, bei 100 möchtest du solche ACL dann aber inklusive inverser Masken ganz sicher nicht mehr pflegen und dann nimmt man immer eine Summary Maske und da siehst du dann auch sofort wie wichtig intelligentes Subnetting ist.

Würdest du mit deinen Netzen z.B. in einer /22 oder /21 Range bleben könnte man die ACL kleiner machen.

Für ein heimnetz mit 3 oder 4 Subnetzen ist das aber Latte !

Groschen (Cent) zum Subnetting hoffentlich gefallen

folgendes erreichen: 10.1.0.1 bis 10.1.98.254

Da hast du ja nun die obigen Beispiele um zu sehen das das falsch ist bzw. wo dein Denkfehler ist...Mit einer /18er Maske kommst du im IP Bereich bis .63.254 und mit der /17er Maske kommst du dann bis .127.254.

Mit deinem .98er Netz wärst du also innerhalb der /17er ( = 255.255.128.0 Invers= 0.0.127.255) Range und folglich musst du diese angeben. Denk dran die Masken sind ja immer binär.

Richtig wäre also dann:

Beispiel 98er Netz:

Netzwerk: 10.1.0.0

Maske: /17 = 255.255.128.0

Inverse Maske: 0.0.127.255

Host IPs: 10.1.0.1 bis 10.1.127.254

dann entspricht das doch genau oben meinen Einstellungen. Oder? Oder Ich sehe den Fehler nicht!

Leider nein !Aber du siehst deinen Fehler, glaube ich, jetzt wohl sofort selber, oder ?

Ansonsten hilft dir ganz sicher das hier: heise.de/netze/tools/netzwerkrechner/

Daneben wie kann ich dafür sorgen, dass die Internetverbindung permament bestehen bleibt?

Wenn du keinen PPPoE Idle Timeout Counter definierst wie es oben richtiog in der Konfig ist, dann bleibt die Verbindung permanent !Falls von Interesse, das Kommando würde lauten: "dialer idle-timeout 1800 inbound | outbound | both".

DMZ:

Ich hätte ein VLAN 11 (DMZ) eingerichtet 10.1.11.0 - 10.1.11.254 / 255.255.255.0

Absolut richtig !und LAN-Port 4 wird dann mal mit 3 zum LAG

Das bedeutet dann das du das DMZ VLAN auf deinem SG-300 Switch definieren musst, denn der Router selber kann ja keine Link Aggregation.Es ist auch aus technischer Sicht das dann besser auf dem Switch zu machen wenn du einen LAG realisieren willst.

Damit greift dann das Design das du das DMZ VLAN transparent via L2 auf den Switch bekommst. also KEIN IP-Interface auf dem Switch. Die DMZ darf IP mässig nur auf dem Router enden (Firewall Security) !

Mit einem tagged Uplink hättest du jetzt den Nachteil das wenn Traffic aus dem lokalen LAN via VLAN 254 in die DMZ geht und normaler Internet Traffic sich diese den tagged Link teilen müssten. Theoretisch könnte es zu einer überbuchung kommen.

Insofern wäre es in Anbetracht der Tatsache das der Router auf seinem 4 Port Switch kein Link Aggregation supportet technisch etwas besser wenn du für das DMZ VLAN eine separate Strippe ziehst sofern dich das nicht kosmetisch stört.

Sprich du legst VLAN 254 das normale lokale Internet VLAN auf einen Port am Router und dein DMZ VLAN auf einen 2ten Port und verbindest dann diese Ports jeweils mit einem untagged Pendant auf dem SG-300 Switch.

Damit hast du das gleiche wie bei einem tagged Uplink aber eben jetzt dediziert mit 100 Mbit. Sonst müsstest du eben einen einzigen 100 Mbit sharen für den gesamten Traffic. Wäre so also etwas effizienter.

Beides geht...wenn du die tagged Variante kosmetisch besser findest geht das auch kann aber wie gesagt in bestimmten Situationen etwas Performance Einbußen bringen wenn du Lokaltraffic zw. DML und lokalem LAN hast plus Internet Traffic.

Ich verbinde FastEthernet0 mit dem Port 1 auf dem SG300. Den Port 1 lege ich jetzt auf das VLAN254 untagged und setze eine default Route auf dem SG300 auf die IP vom Router im VLAN 254.

Absolut richtig ! Switch hat natürlich auch eine IP in dem VLAN.(Port 2 ist noch unbenutzt) nehmen und diesen in vSphere auf einen virtuellen Switch mit der VLAN ID 11 legen. Und dann diesen Port mit dem FastEthernet1 Port des 886 verbinden. Gut so?

Ja, auch absolut richtig !Dann brauchst du das VLAN 11 auch nicht mehr auf den Switch rüberzuziehen. Sicherheitstechnisch DMZ bezogen wäre das auch wasserdichter.

Musst aber auf Link Aggregation dann verzichten da du ja nur auf dem Router bleibst !

Hier musst du nur gewaltig aufpassen das du nicht über die VMs ggf. dir wieder ne Backdoor Route schaffst. Das passiert aber nicht solange du auf deinen Servern immer IPv4 Forwarding verbietest was der Default ist.

Ich müsste also auf dem 886 das VLAN11 einrichten. Ich würde hier einfach die Konfiguration von "Gastnetz" abkupfern.

Bingo ! Richtig, der Kandidat hat 100 Punkte !Wie aber leite ich jetzt anfragen, die von außen kommen in das VLAN11 bzw. an den FastEthernet1 Port des 886VA?

Na, ganz einfach mit dem allseits bekannt Klassiker Port Forwarding ! ip nat inside source static tcp 10.1.11.222 80 interface Dialer0 80

Das forwardet allen inbound Traffic am Dialer Interface mit Port TCP 80 auf die lokale IP 10.1.11.222 mit Port TCP 80.

Vorher musst du natürlich auch noch der Router Firewall sagen das sie eingehenden Port TCP 80 Traffic von außen auf die WAN IP erlauben soll:

access-list 111 permit tcp any eq http any

Brauche ich damit nicht?!

Richtig ! Mit deinem Design entfällt das natürlich.

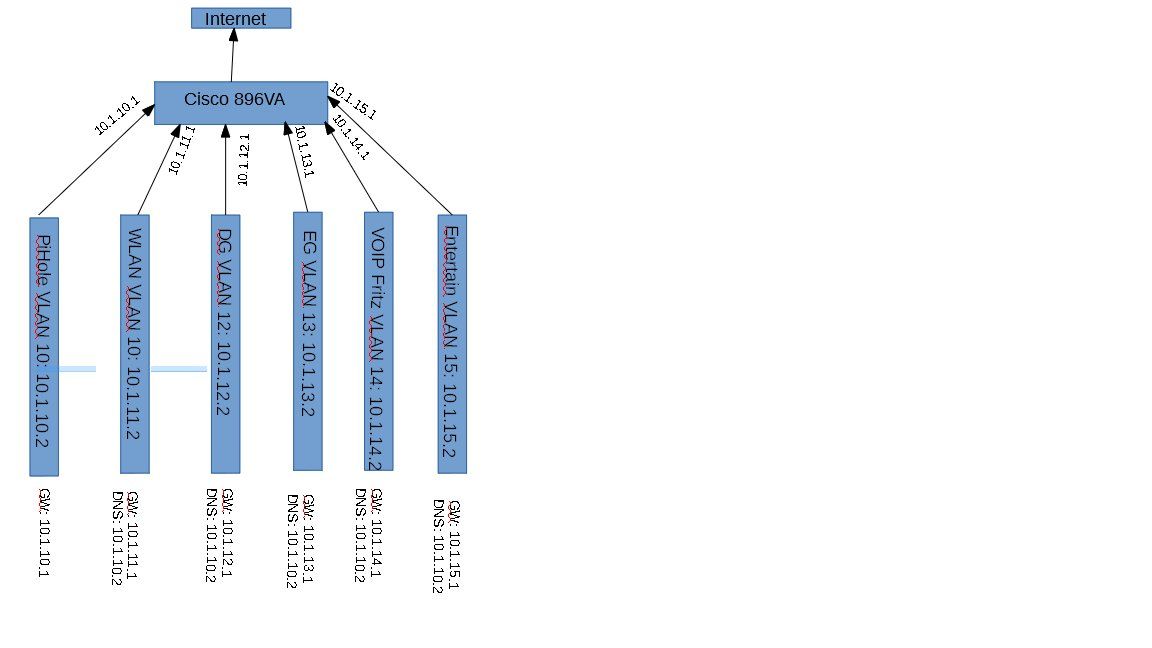

Hallo ihr,

ich habe ähnliches vor, jedoch habe ich ein Pihole als DNS, diesen würde ich in einem separaten VLAN stecken.

Mein Plan würde wie folgt aussehen:

Pihole: VLAN 10 im 10.1.10.0er Netz

Wlan: VLAN 11 im 10.1.11.0er Netz

DG: VLAN 12 im 10.1.12.0er Netz

EG: VLAN 13 im 10.1.13.0er Netz

Fritte: VLAN 14 im 10.1.14.0er Netz

Entertain: VLAN 15 im 10.1.15.0er Netz

eventuell Drucker: VLAN 16 im 10.1.16.0er Netz

Inet: VLAN 99 im 10.1.99.0er Netz

eventuell ein Magement: VLAN 100 im 10.1.100.0er Netz

DHCP würde ich nur fürs WLAN-VLAN laufen lassen. Sonst feste IP's. Wie würden die Routen für die VLANS zum DNS und ins Internet aussehen?

Das ganze würde auf einen 896va laufen, eventuell noch ohne einen zusätzlichen Switch.

Grüße

Higgs

ich habe ähnliches vor, jedoch habe ich ein Pihole als DNS, diesen würde ich in einem separaten VLAN stecken.

Mein Plan würde wie folgt aussehen:

Pihole: VLAN 10 im 10.1.10.0er Netz

Wlan: VLAN 11 im 10.1.11.0er Netz

DG: VLAN 12 im 10.1.12.0er Netz

EG: VLAN 13 im 10.1.13.0er Netz

Fritte: VLAN 14 im 10.1.14.0er Netz

Entertain: VLAN 15 im 10.1.15.0er Netz

eventuell Drucker: VLAN 16 im 10.1.16.0er Netz

Inet: VLAN 99 im 10.1.99.0er Netz

eventuell ein Magement: VLAN 100 im 10.1.100.0er Netz

DHCP würde ich nur fürs WLAN-VLAN laufen lassen. Sonst feste IP's. Wie würden die Routen für die VLANS zum DNS und ins Internet aussehen?

Das ganze würde auf einen 896va laufen, eventuell noch ohne einen zusätzlichen Switch.

Grüße

Higgs

diesen würde ich in einem separaten VLAN stecken.

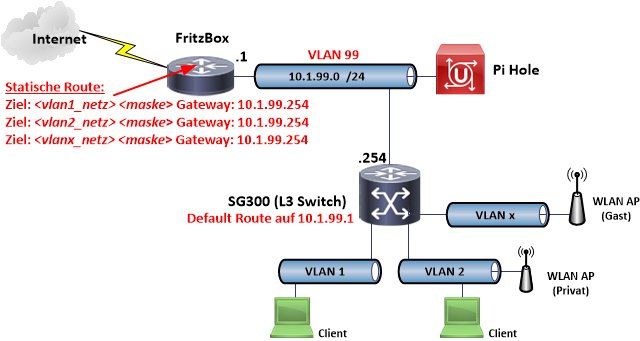

Sinnvoll wäre hier das Transfer VLAN 14 (99) auf den Internet Router zu nehmen.Dort ist ja eh nur die VLAN 14 (99) IP des Switches drin, die des Internet Routers und dann die des Pi's. So hast du ihn auch da wo der kürzeste Weg ins Internet ist.

Eigentlich müsste man ihn nicht allein in ein separates VLAN setzen bringt ja nix. Schadet aber natürlich auch nicht.

Was an der o.a. VLAN Konfig unverständlich ist:

Warum einmal ein FritzBox VLAN 14 und ein Internet VLAN 99 ??

Beides ist doch ein und dasselbe ??

So sähe es aus Layer 3 Sicht (Routing) aus wenn es richtig ist !:

Die würde ich gerne in einen separaten Netz hängen

Aber das hast du doch mit dem VLAN 99 ! Das ist doch das separate Transfer Netz auf die anderen VLANs. Da ist nur der Switch, die FB und ggf. noch der PiHole RasPi drin.Ist jetzt irgendwie etwas unverständlich was du meinst wenn du noch ein separates Netz dafür machen willst ?! Technisch geht das ja auch gar nicht.

Ja, das funktioniert natürlich.

Es geht bei der Diskussion aber eigentlich ja nur um den Pfeil 886va auf Internet, denn das ist ja dein Transfer VLAN.

Statt des Pfeils sollte da auch ein blaues Rechteck sein was "VLAN 99" heisst und in dem der PiHole drin ist.

Das PiHole VLAN entfällt dann natürlich.

Was jetzt unklar ist in deinem Thread: Oben redest du von einem SG-300 Switch und einem 886 Router ?!?

Das existiert jetzt nicht mehr ? Es taucht ja jetzt ein 896 auf und der SG-300 gar nicht mehr ? Hast dein Design umgeschmissen ?

Oder WAS ist denn jetzt deine aktuelle HW um das umzusetzen ??

Es geht bei der Diskussion aber eigentlich ja nur um den Pfeil 886va auf Internet, denn das ist ja dein Transfer VLAN.

Statt des Pfeils sollte da auch ein blaues Rechteck sein was "VLAN 99" heisst und in dem der PiHole drin ist.

Das PiHole VLAN entfällt dann natürlich.

Was jetzt unklar ist in deinem Thread: Oben redest du von einem SG-300 Switch und einem 886 Router ?!?

Das existiert jetzt nicht mehr ? Es taucht ja jetzt ein 896 auf und der SG-300 gar nicht mehr ? Hast dein Design umgeschmissen ?

Oder WAS ist denn jetzt deine aktuelle HW um das umzusetzen ??

Ahhh, ok. Damit sind alle Klarheiten beseitigt

Ja, dann wirds natürlich kinderleicht.

Du richtest die VLANs ein mit:

router# conf t

router-(config)#vlan 5

router-(config-vlan)#name WLAN

router-(config)#vlan 10

router-(config-vlan)#name PiHole

...

usw. das wiederholst du für alle VLANs. Ein show vlan zeigt dir dann deine VLANs.

Dann weist du die Ports des internen Switches den VLANs zu:

!

interface FastEthernet0

description WLAN

switchport access vlan 5

no ip address

no cdp enable

!

interface FastEthernet1

description PiHole

switchport access vlan 10

no ip address

no cdp enable

!

usw.

Das wiederholst du für alle VLANs und das wars.

DHCP Server für die VLANs dann so einrichten wie im Cisco_Tutorial beschrieben.

Das wars...

Ja, dann wirds natürlich kinderleicht.

Du richtest die VLANs ein mit:

router# conf t

router-(config)#vlan 5

router-(config-vlan)#name WLAN

router-(config)#vlan 10

router-(config-vlan)#name PiHole

...

usw. das wiederholst du für alle VLANs. Ein show vlan zeigt dir dann deine VLANs.

Dann weist du die Ports des internen Switches den VLANs zu:

!

interface FastEthernet0

description WLAN

switchport access vlan 5

no ip address

no cdp enable

!

interface FastEthernet1

description PiHole

switchport access vlan 10

no ip address

no cdp enable

!

usw.

Das wiederholst du für alle VLANs und das wars.

DHCP Server für die VLANs dann so einrichten wie im Cisco_Tutorial beschrieben.

Das wars...