Lancom Firewall-Regel zu VLAN mit Tag 0 funktioniert nicht

Hallo zusammen,

bitte seit ein bisschen nachsichtig, aber bin mit Lancom noch nicht so 100% vertraut.

Aber erstmal die Hardwarekonfiguration und Wünsche:

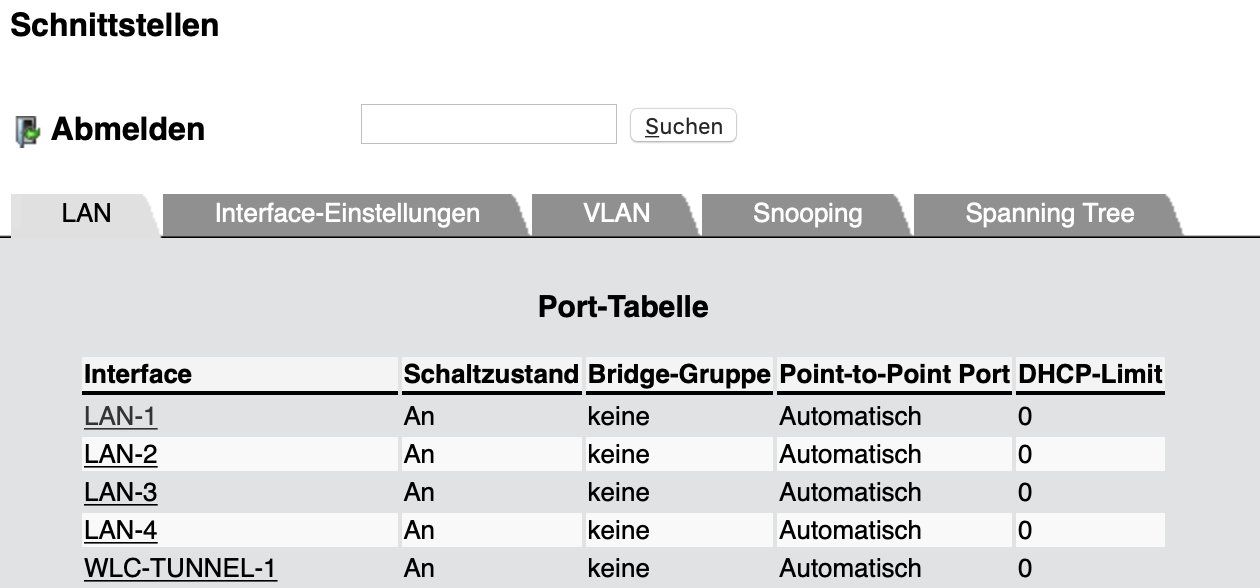

Lancom 1781EF+

Lancom GS-2326P

Ubiquiti APs (1x nanoHD + 1x AC-Lite)

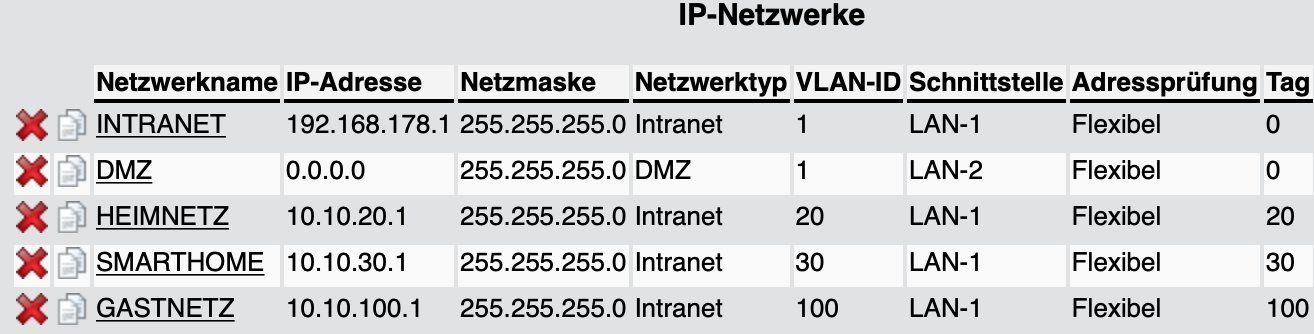

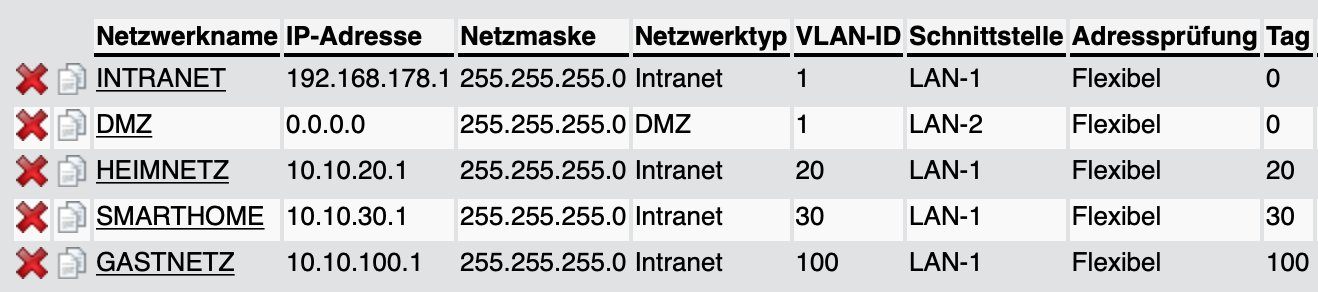

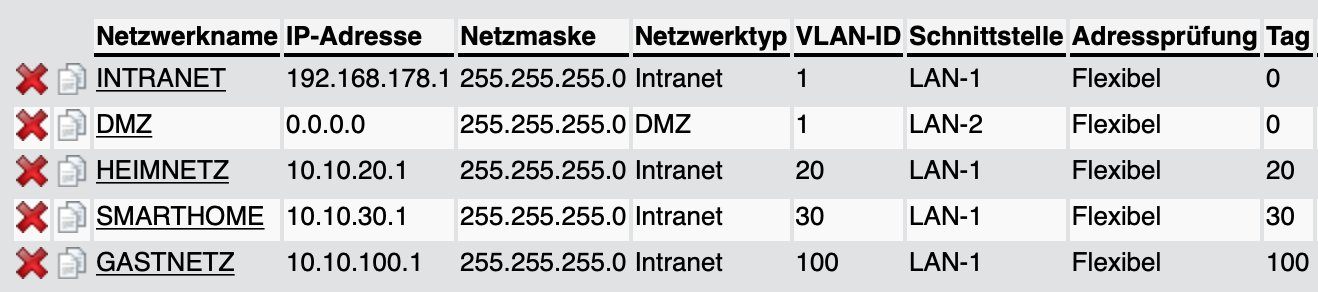

Es sind aktuell 4 VLANs eingerichtet:

VLAN-ID 1 = 192.168.178.1/24 = INTRANET (Default vom Router) (TAG = 0)

VLAN-ID 20 = 10.10.20.1/24 = Heimnetz (TAG = 20)

VLAN-ID 30 = 10.10.30.1/24 = SmartHome (TAG = 30)

VLAN-ID 100 = 10.10.100.1/24 = Gastnetz (TAG = 100)

Wie sich vermuten lässt, war zuvor eine Fritzbox installiert und alle Clients im gleichen Netz. Der Lancom soll nun trennen. Tut er auch schon.

Später soll es auf 3 Netze reduziert werden, d.h. die VLAN-ID 1 (INTRANET) bleibt bestehen, allerdings mit anderem IP-Bereich (10.10.10.1/24).

Das VLAN 20 ist also erstmal nur zu Testzwecken eingerichtet.

Auf den APs hab ich verschiedene SSID's eingerichtet. Den SSID's hab ich jeweils VLAN-ID 20, 30 und 100 verpasst. Die SSID für das INTRANET hat keine VLAN-ID eingetragen.

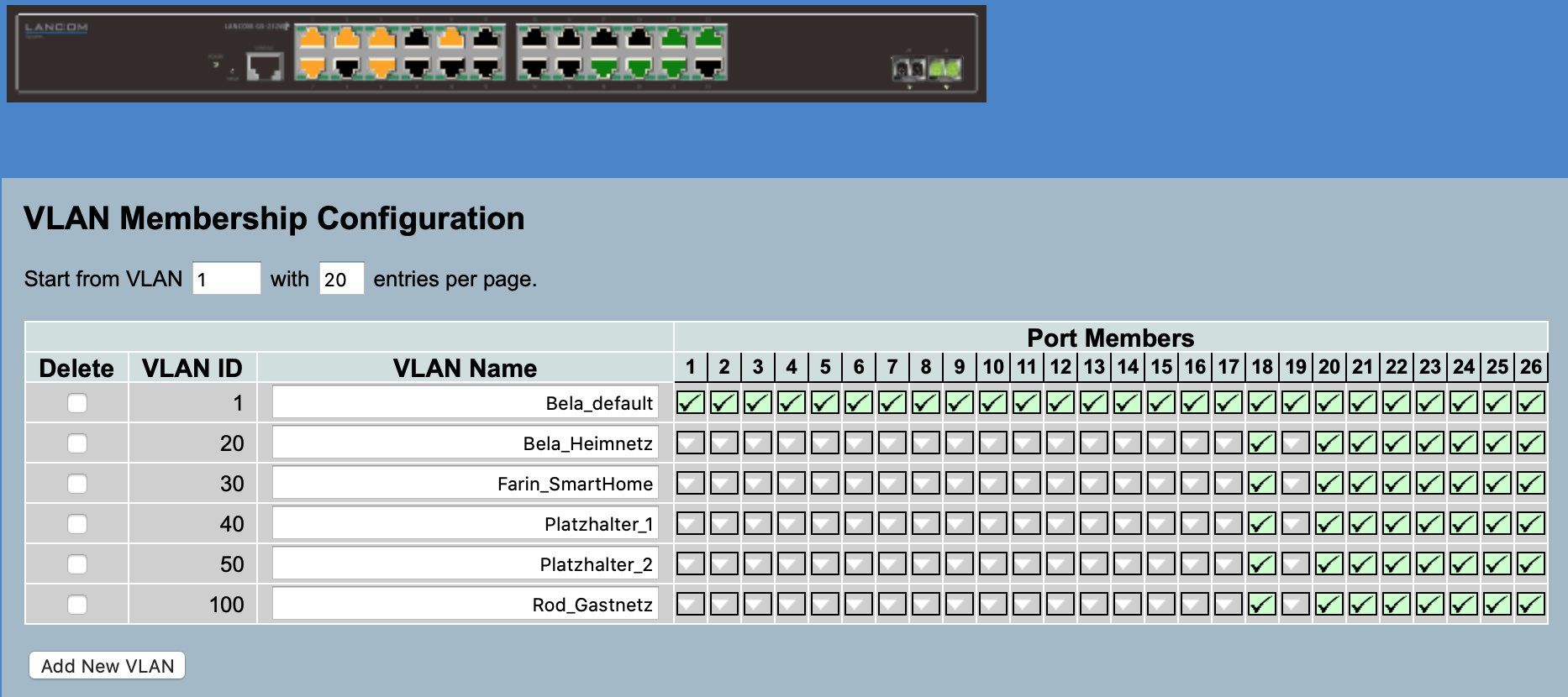

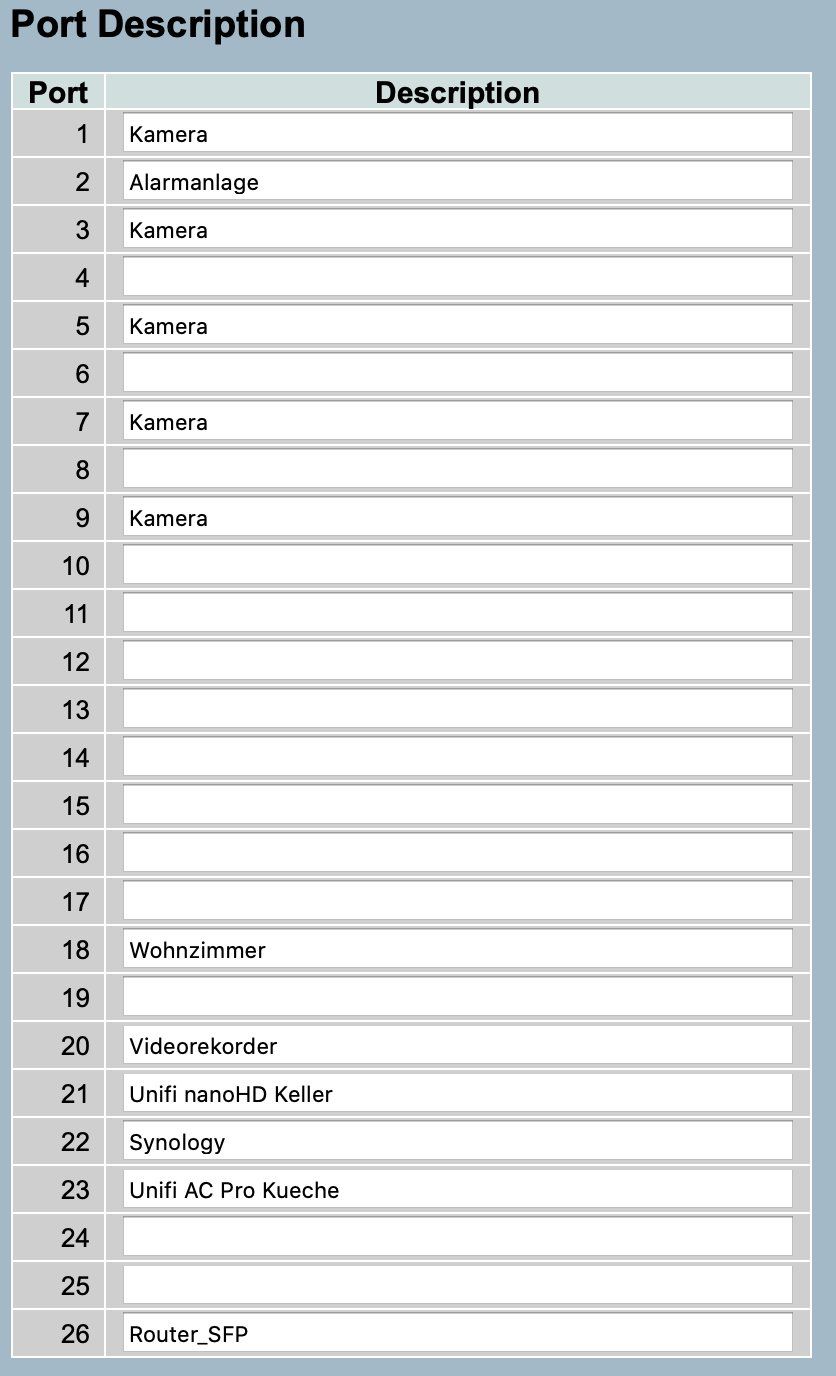

Der Router ist mit dem Switch über den SFP-Port angeschlossen. Im Switch sind den entsprechenden Ports (SFP-Port 26) und den AP-Ports (21+23) alle VLAN-IDs zugewiesen (1,20,30,100).

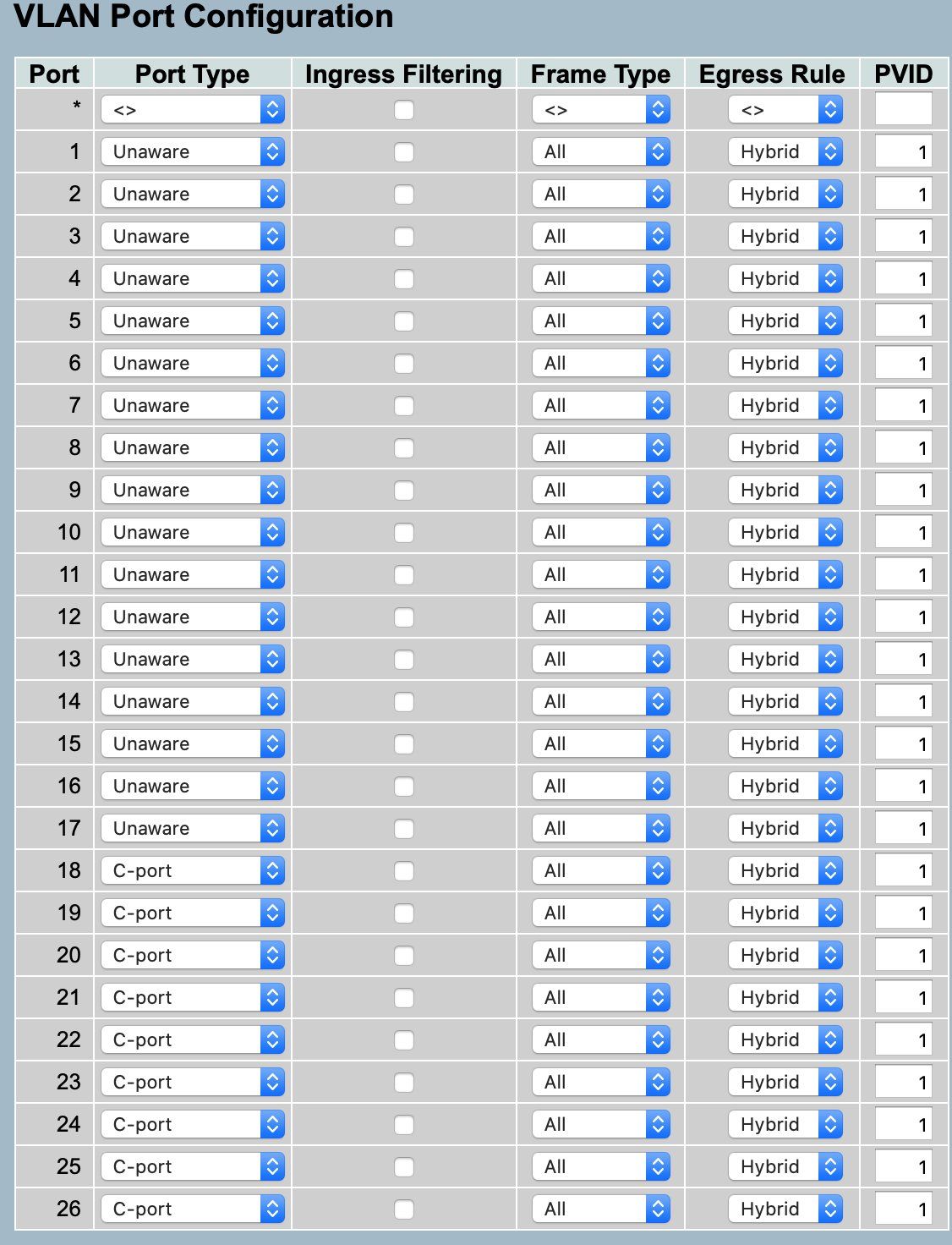

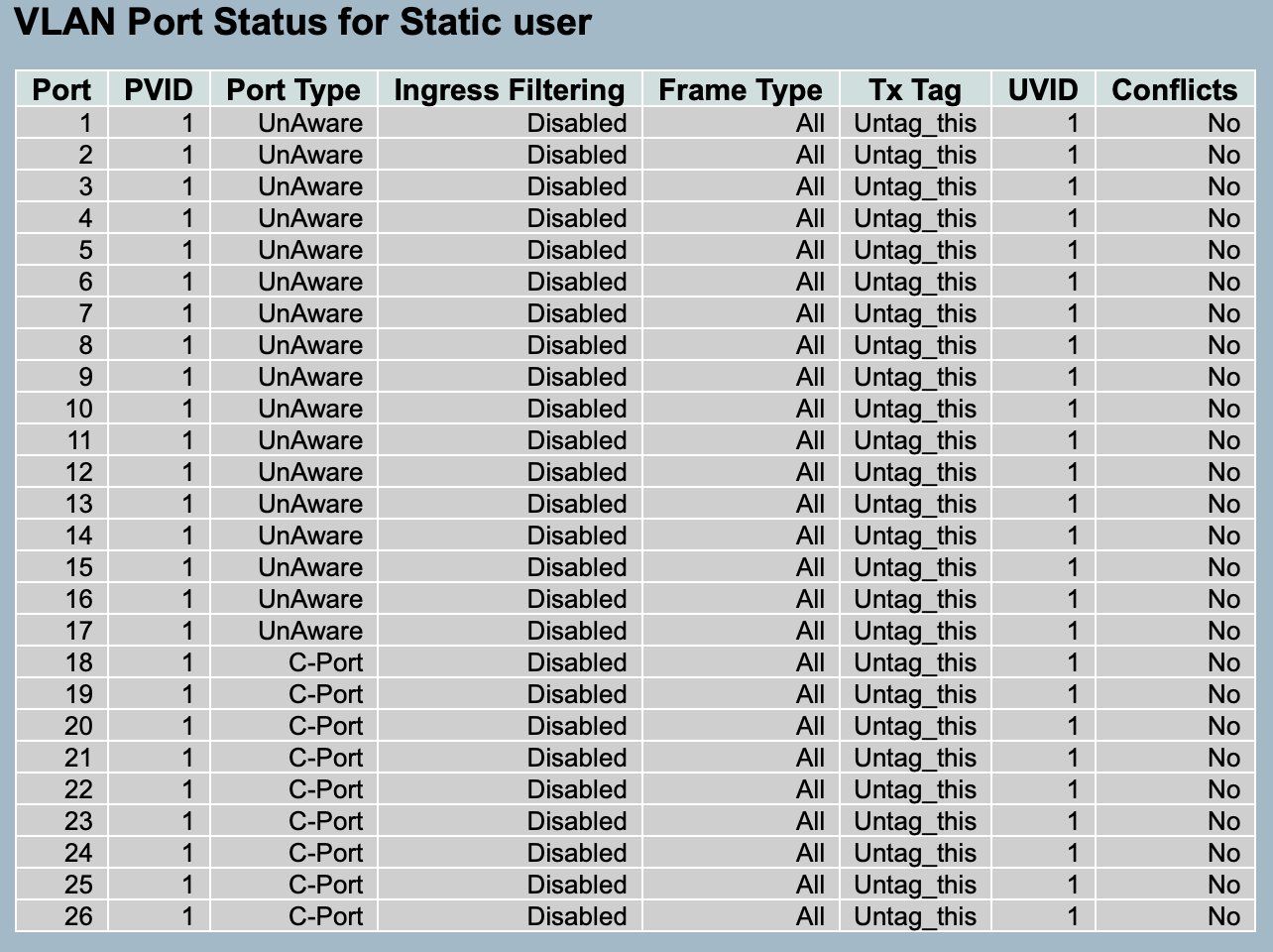

Die Ports sind als "C-Port" definiert und bei Egress Rule ist "Hybrid" eingestellt. Die PVID ist auf jedem Port bei 1 geblieben (Standard).

Jedenfalls sind im Router die VLANs eingerichtet und jedes VLAN hat seinen eigenen DHCP-Server.

Es funktioniert bis hierhin auch alles tadellos. Ich verbinde mich z.B per WLAN mit dem SmartHome und bekomme vom Router eine IP aus dem VLAN-30, z.B:

IP: 10.10.30.91

Subnetz: 255.255.255.0

Gateway: 10.10.30.1

DNS: 10.10.30.1

Internetzugriff ist da, nur der Ping zu den anderen VLANs geht nicht. Also erstmal wie gewollt.

Verbinde ich mich mit der SSID, welche ohne VLAN-ID eingestellt ist, dann erhalte ich eine IP aus dem VLAN-1, also z.B. 192.168.178.91 und so weiter.

Von dort aus kann ich in jedes andere VLAN pingen. Das ist laut Anleitung auch richtig so und ist von mir auch so gewollt, quasi als Management-Netz.

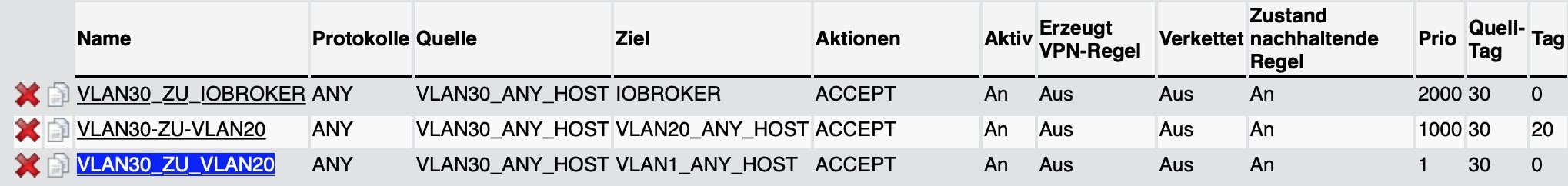

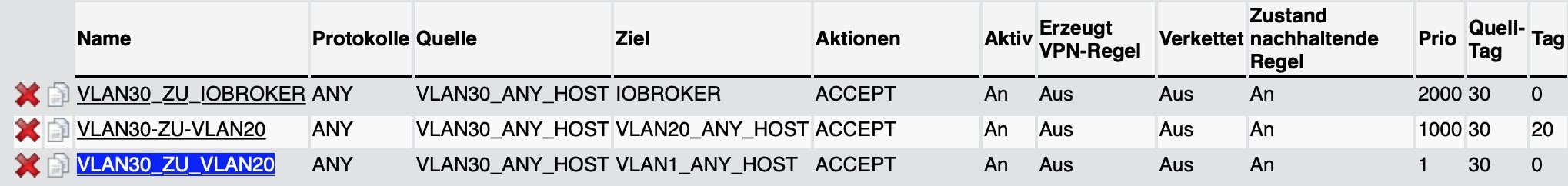

Nun möchte ich aber diverse Freigaben unter den VLANs vergeben. Im Router hab ich dazu zwei neue Firewall-Objekte angelegt, in die ich jeweils "Alle Station aus dem jeweiligen VLAN" hinzugefügt habe.

Das habe ich zum Testen gemacht um einfach mal einen Vollzugriff aller Clients in ein anderes Netz zu realisieren. Später sollen nur einzelne Clients jeweils andere einzelne Clients gezielt erreichen dürfen.

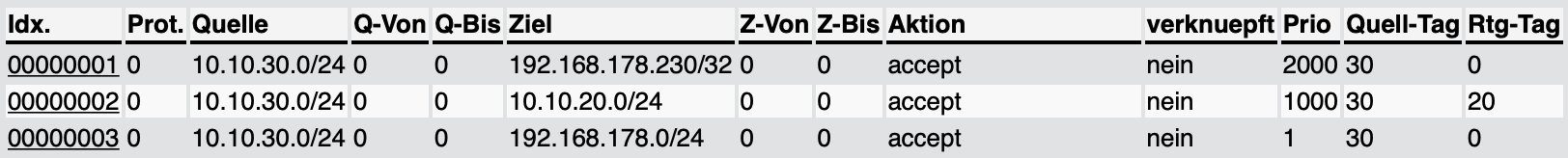

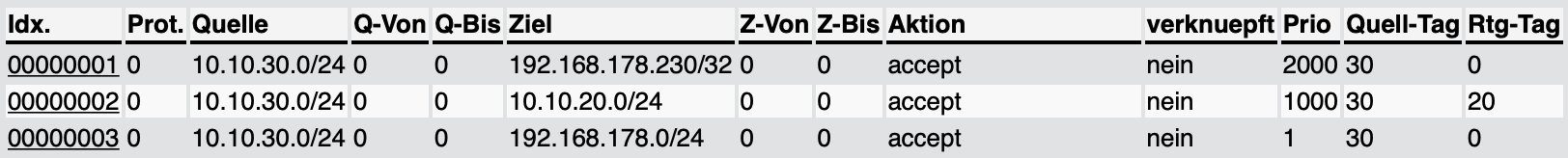

Die Firewall-Regel um aus VLAN-30 ins VLAN-20 zu gelangen funktioniert auch so. Ich kann die 10.10.20.1 anpingen, wenn ich mit dem SmartHome-Netz verbunden bin.

Jedoch klappen die beiden anderen Regeln nicht, sprich alle Regeln, deren Routing-Tag 0 ist, funktionieren einfach nicht. Jetzt war meine Vermutung, dass dies grundsätzlich unterbunden wird?!

Denn in der Anleitung steht, dass jedes ungetaggte Paket, automatisch mit dem Tag 0 versehen wird und es damit vielleicht "heilig" behandelt wird?!

Denn alle anderen Regeln, die ich so ausprobiert habe funktionierten immer auf anhieb.

Evtl. ist auch noch eine extra Route einzurichten, was aber aktuell noch gegen mein Verständnis spricht, da der Router ja eigtl. alle Netze eint und wissen müsste wie er Routen soll. Es bleibt ja alles intern. Aber ich lasse mich gerne belehren.

Jetzt hab ich viel geschrieben, ich hoffe es war dennoch halbwegs verständlich. Anbei nochmal ein Bild der Netzwerke und zwei Bilder (nur unterschiedlich dargestellt) der Regeln. Die mittlere Regel funktioniert wie gesagt, nur die obere und untere nicht.

Vielen herzlichsten Dank schonmal im Voraus für die Hilfe

bitte seit ein bisschen nachsichtig, aber bin mit Lancom noch nicht so 100% vertraut.

Aber erstmal die Hardwarekonfiguration und Wünsche:

Lancom 1781EF+

Lancom GS-2326P

Ubiquiti APs (1x nanoHD + 1x AC-Lite)

Es sind aktuell 4 VLANs eingerichtet:

VLAN-ID 1 = 192.168.178.1/24 = INTRANET (Default vom Router) (TAG = 0)

VLAN-ID 20 = 10.10.20.1/24 = Heimnetz (TAG = 20)

VLAN-ID 30 = 10.10.30.1/24 = SmartHome (TAG = 30)

VLAN-ID 100 = 10.10.100.1/24 = Gastnetz (TAG = 100)

Wie sich vermuten lässt, war zuvor eine Fritzbox installiert und alle Clients im gleichen Netz. Der Lancom soll nun trennen. Tut er auch schon.

Später soll es auf 3 Netze reduziert werden, d.h. die VLAN-ID 1 (INTRANET) bleibt bestehen, allerdings mit anderem IP-Bereich (10.10.10.1/24).

Das VLAN 20 ist also erstmal nur zu Testzwecken eingerichtet.

Auf den APs hab ich verschiedene SSID's eingerichtet. Den SSID's hab ich jeweils VLAN-ID 20, 30 und 100 verpasst. Die SSID für das INTRANET hat keine VLAN-ID eingetragen.

Der Router ist mit dem Switch über den SFP-Port angeschlossen. Im Switch sind den entsprechenden Ports (SFP-Port 26) und den AP-Ports (21+23) alle VLAN-IDs zugewiesen (1,20,30,100).

Die Ports sind als "C-Port" definiert und bei Egress Rule ist "Hybrid" eingestellt. Die PVID ist auf jedem Port bei 1 geblieben (Standard).

Jedenfalls sind im Router die VLANs eingerichtet und jedes VLAN hat seinen eigenen DHCP-Server.

Es funktioniert bis hierhin auch alles tadellos. Ich verbinde mich z.B per WLAN mit dem SmartHome und bekomme vom Router eine IP aus dem VLAN-30, z.B:

IP: 10.10.30.91

Subnetz: 255.255.255.0

Gateway: 10.10.30.1

DNS: 10.10.30.1

Internetzugriff ist da, nur der Ping zu den anderen VLANs geht nicht. Also erstmal wie gewollt.

Verbinde ich mich mit der SSID, welche ohne VLAN-ID eingestellt ist, dann erhalte ich eine IP aus dem VLAN-1, also z.B. 192.168.178.91 und so weiter.

Von dort aus kann ich in jedes andere VLAN pingen. Das ist laut Anleitung auch richtig so und ist von mir auch so gewollt, quasi als Management-Netz.

Nun möchte ich aber diverse Freigaben unter den VLANs vergeben. Im Router hab ich dazu zwei neue Firewall-Objekte angelegt, in die ich jeweils "Alle Station aus dem jeweiligen VLAN" hinzugefügt habe.

Das habe ich zum Testen gemacht um einfach mal einen Vollzugriff aller Clients in ein anderes Netz zu realisieren. Später sollen nur einzelne Clients jeweils andere einzelne Clients gezielt erreichen dürfen.

Die Firewall-Regel um aus VLAN-30 ins VLAN-20 zu gelangen funktioniert auch so. Ich kann die 10.10.20.1 anpingen, wenn ich mit dem SmartHome-Netz verbunden bin.

Jedoch klappen die beiden anderen Regeln nicht, sprich alle Regeln, deren Routing-Tag 0 ist, funktionieren einfach nicht. Jetzt war meine Vermutung, dass dies grundsätzlich unterbunden wird?!

Denn in der Anleitung steht, dass jedes ungetaggte Paket, automatisch mit dem Tag 0 versehen wird und es damit vielleicht "heilig" behandelt wird?!

Denn alle anderen Regeln, die ich so ausprobiert habe funktionierten immer auf anhieb.

Evtl. ist auch noch eine extra Route einzurichten, was aber aktuell noch gegen mein Verständnis spricht, da der Router ja eigtl. alle Netze eint und wissen müsste wie er Routen soll. Es bleibt ja alles intern. Aber ich lasse mich gerne belehren.

Jetzt hab ich viel geschrieben, ich hoffe es war dennoch halbwegs verständlich. Anbei nochmal ein Bild der Netzwerke und zwei Bilder (nur unterschiedlich dargestellt) der Regeln. Die mittlere Regel funktioniert wie gesagt, nur die obere und untere nicht.

Vielen herzlichsten Dank schonmal im Voraus für die Hilfe

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 502252

Url: https://administrator.de/forum/lancom-firewall-regel-zu-vlan-mit-tag-0-funktioniert-nicht-502252.html

Ausgedruckt am: 06.08.2025 um 14:08 Uhr

4 Kommentare

Neuester Kommentar

Hi,

grundsätzlich wird zwischen VLANs nicht geroutet, deswegen bringen die Firewall Einstellungen nichts. Die Firewall blockiert und erlaubt nur, aber, wenn nichts geroutet wird, kann die Regel nichts blockieren oder durchlassen.

Du musst also in den IP Route Einstellungen eine Route dafür erzeugen.

Grüße, der Mike

grundsätzlich wird zwischen VLANs nicht geroutet, deswegen bringen die Firewall Einstellungen nichts. Die Firewall blockiert und erlaubt nur, aber, wenn nichts geroutet wird, kann die Regel nichts blockieren oder durchlassen.

Du musst also in den IP Route Einstellungen eine Route dafür erzeugen.

Grüße, der Mike

Moin,

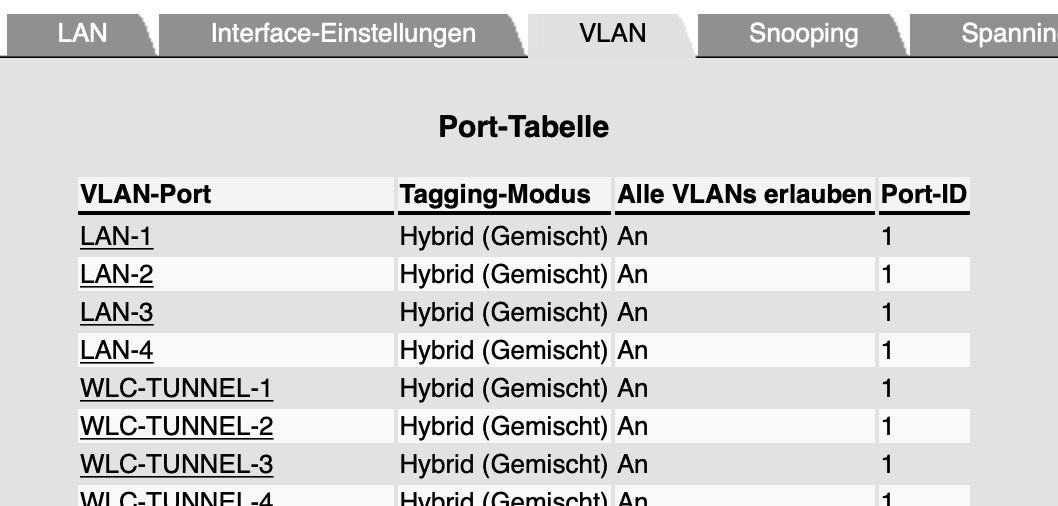

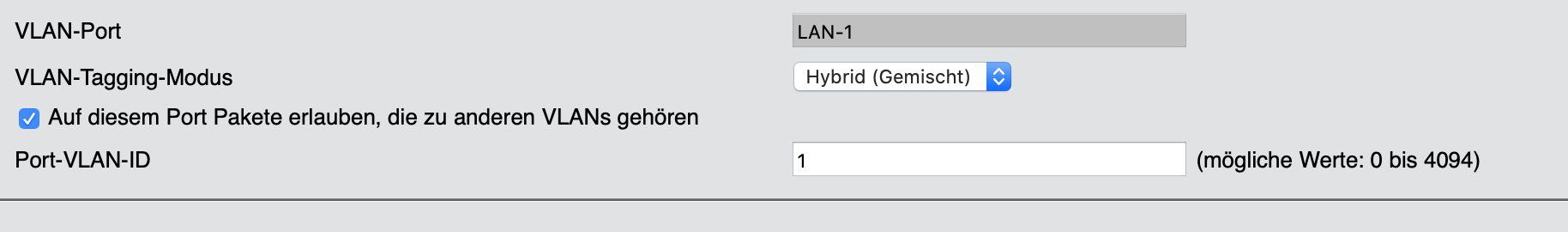

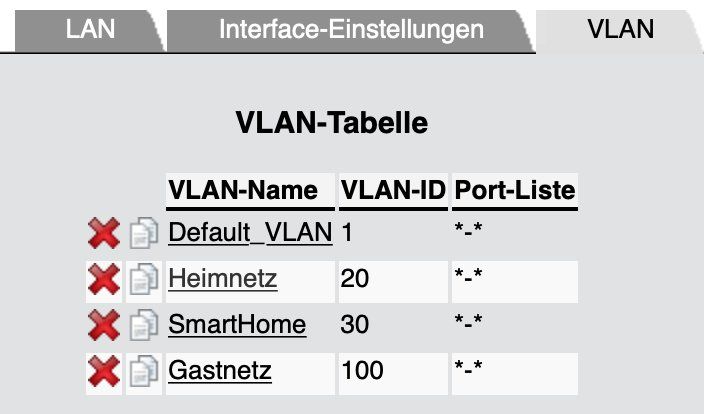

ich hab zwar gerade hier zuhause keinen Lancom zur Hand, aber warum arbeitest du überhaupt mit Routing-Tags und Prio's in der FW? Meiner Meinung nach brauchst du das nicht.

Du gibst auf dem 1781 den angelegten VLANs die passende VLAN-ID, stellst bei Schnittstellen -> VLAN -> Port-Tabelle den Tagging-Modus auf Hybrid, erlaubst alle VLANs und die Port-ID ist 1. Das VLAN-Modul braucht NICHT aktiviert zu werden. In der VLAN-Tabelle steht nur Default-VLAN = 1. Unter Schnittstellen -> LAN -> LAN-Bridge-Einstellungen nimmst du den "isolierten Modus".

Auf dem Switch passt es, soweit ich sehen kann. Hier legst du ebenfalls alle VLANs an. Der Port zum Router ist dann Mitglied aller VLANs, Port-Type ist "C", Engress-Rule ist "Hybrid" und PVID ist "1". Die Engress Rule für die Access-Ports dann als solche einstellen, die PVID für das jeweilige VLAN eintragen und in VLAN-Membership den Haken im jeweiligen VLAN rein.

So geht erstmal jeglicher Traffic zwischen deinen lokalen Netzen über den Router. Dort erstellst du deine Firewall-Regeln. Siehe hier:

Lancom Firewall Deny all

Abweichend von der verlinkten Anleitung, die per "deny all" nur den Verkehr ins Internet verbietet, kannst du generell "zurückweisen" setzen.

Dann geht erstmal weder ins Internet noch in deine lokalen Netz etwas durch. Und dann kannst du gezielt das erlauben, was du möchtest.

Prioritäten in den FW-Rules brauchst du erstmal nicht setzen. Der Router sortiert das selbst in der richtigen Reihenfolge. Es gilt natürlich "erster Treffer gewinnt". Nachfolgende Regeln werden dann nicht mehr beachtet.

Erst wenn eine Regel vor allen anderen greifen soll, dann setzt du eine Prio. Wenn bspw. alle VLANs untereinander kommunizieren dürfen außer einem bestimmten, dann erlaubst du alles zwischen den VLANs mit Prio 0 und verbietest dem VLAN 100 den Zugang zu den anderen VLANs mit Prio 1.

So brauchst du meiner Meinung nach weder Routing-Tags, Quell-Tags und auch nicht unnötig viele Prio's in der FW. Routing-Regeln brauchst du auch nicht, da der Router ja alle deine Netze selbst kennt.

Das Design produziert natürlich zwischen Router und Switch einen ziemlichen Flaschenhals, weil jeglicher Inter-VLAN-Verkehr zum Router und wieder zurück zum Switch muss. Ein L3-Switch wäre hier bestimmt die bessere Wahl.

Ich hoffe, ich habe es aus der Hüfte heraus richtig beschrieben, da ich wie gesagt gerade nicht nachschauen kann.

Gruß NV

ich hab zwar gerade hier zuhause keinen Lancom zur Hand, aber warum arbeitest du überhaupt mit Routing-Tags und Prio's in der FW? Meiner Meinung nach brauchst du das nicht.

Du gibst auf dem 1781 den angelegten VLANs die passende VLAN-ID, stellst bei Schnittstellen -> VLAN -> Port-Tabelle den Tagging-Modus auf Hybrid, erlaubst alle VLANs und die Port-ID ist 1. Das VLAN-Modul braucht NICHT aktiviert zu werden. In der VLAN-Tabelle steht nur Default-VLAN = 1. Unter Schnittstellen -> LAN -> LAN-Bridge-Einstellungen nimmst du den "isolierten Modus".

Auf dem Switch passt es, soweit ich sehen kann. Hier legst du ebenfalls alle VLANs an. Der Port zum Router ist dann Mitglied aller VLANs, Port-Type ist "C", Engress-Rule ist "Hybrid" und PVID ist "1". Die Engress Rule für die Access-Ports dann als solche einstellen, die PVID für das jeweilige VLAN eintragen und in VLAN-Membership den Haken im jeweiligen VLAN rein.

So geht erstmal jeglicher Traffic zwischen deinen lokalen Netzen über den Router. Dort erstellst du deine Firewall-Regeln. Siehe hier:

Lancom Firewall Deny all

Abweichend von der verlinkten Anleitung, die per "deny all" nur den Verkehr ins Internet verbietet, kannst du generell "zurückweisen" setzen.

Dann geht erstmal weder ins Internet noch in deine lokalen Netz etwas durch. Und dann kannst du gezielt das erlauben, was du möchtest.

Prioritäten in den FW-Rules brauchst du erstmal nicht setzen. Der Router sortiert das selbst in der richtigen Reihenfolge. Es gilt natürlich "erster Treffer gewinnt". Nachfolgende Regeln werden dann nicht mehr beachtet.

Erst wenn eine Regel vor allen anderen greifen soll, dann setzt du eine Prio. Wenn bspw. alle VLANs untereinander kommunizieren dürfen außer einem bestimmten, dann erlaubst du alles zwischen den VLANs mit Prio 0 und verbietest dem VLAN 100 den Zugang zu den anderen VLANs mit Prio 1.

So brauchst du meiner Meinung nach weder Routing-Tags, Quell-Tags und auch nicht unnötig viele Prio's in der FW. Routing-Regeln brauchst du auch nicht, da der Router ja alle deine Netze selbst kennt.

Das Design produziert natürlich zwischen Router und Switch einen ziemlichen Flaschenhals, weil jeglicher Inter-VLAN-Verkehr zum Router und wieder zurück zum Switch muss. Ein L3-Switch wäre hier bestimmt die bessere Wahl.

Ich hoffe, ich habe es aus der Hüfte heraus richtig beschrieben, da ich wie gesagt gerade nicht nachschauen kann.

Gruß NV