Mac Filtering

Guten Abend an alle,

bräuchte wieder Eure Hilfe.

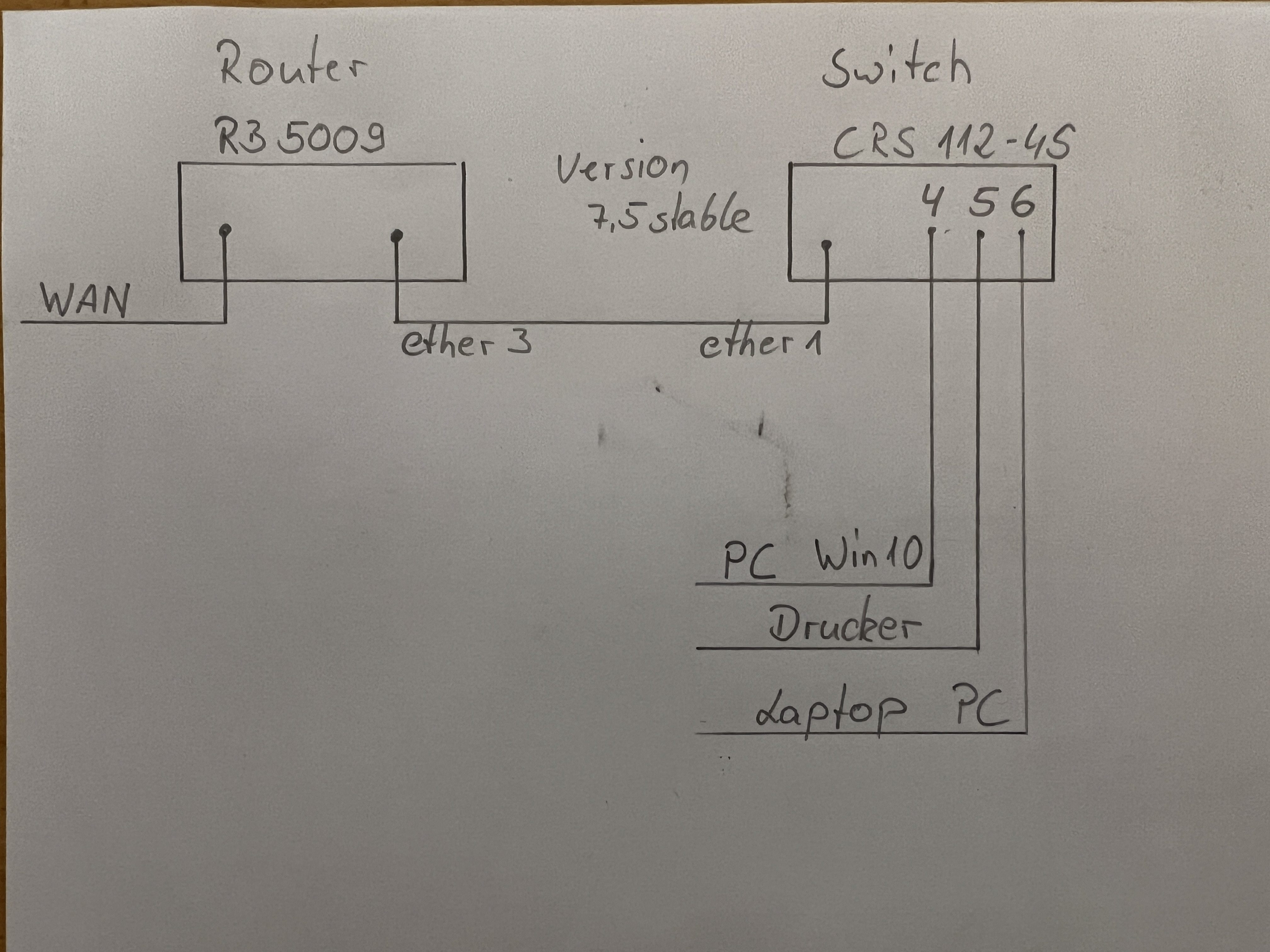

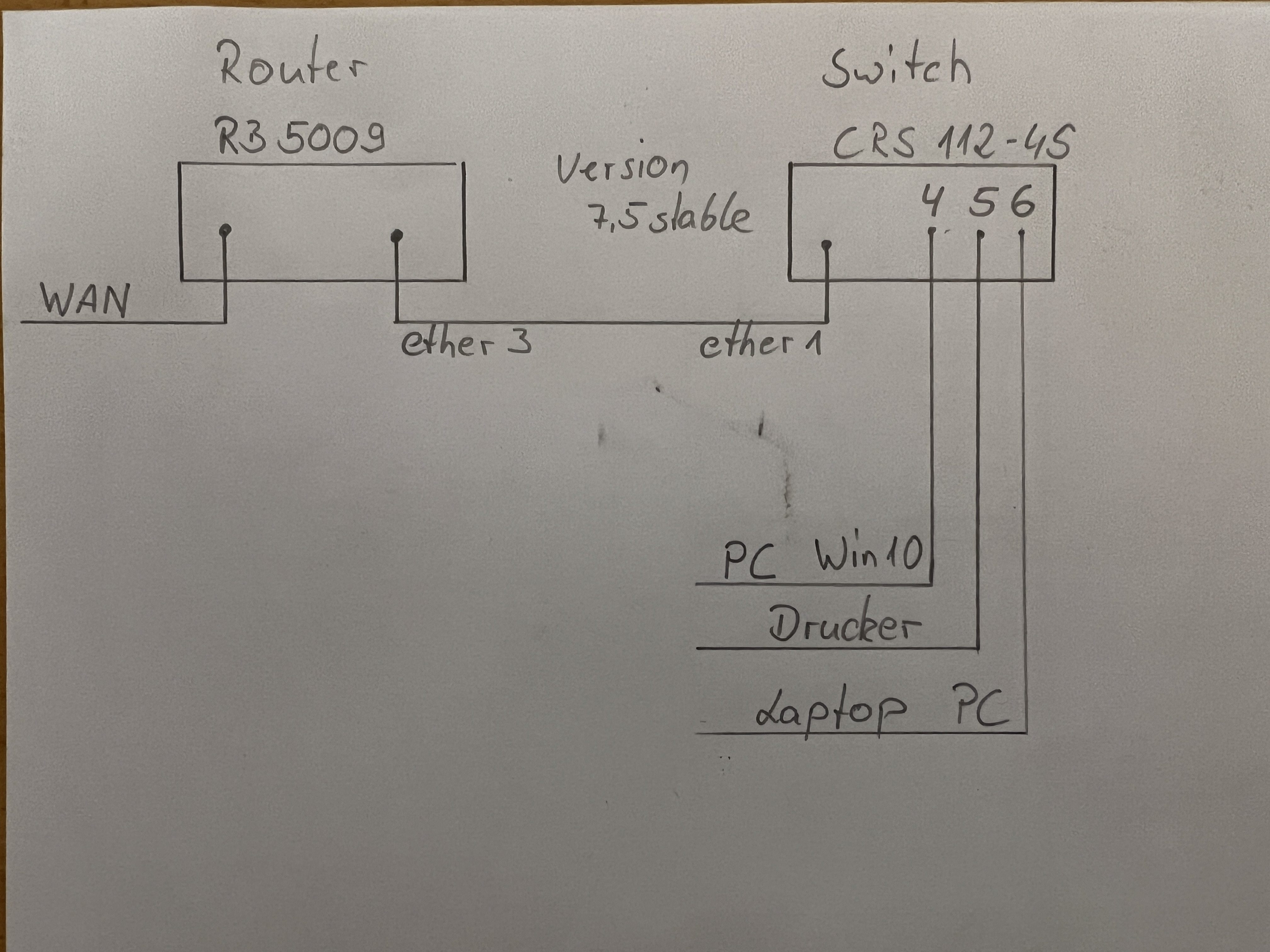

ich würde gerne ein Mac filtering einstellen komme da aber nicht weiter.

Die PC, Drucker, und Laptop Mac Adressen hätte ich gerne an die jeweiligen ether Ports des Switches gebunden.

beim rausziehen und einstecken eines neun Gerätes sollte dieses vom Netwerk ignoriert werden.

Der Switch bekommt seinen Bridge DHCP vom Router, mein Gedanke daher in den Router ARP Einstellungen zu suchen leider komme ich nicht weiter.

Danke und Gruss

bräuchte wieder Eure Hilfe.

ich würde gerne ein Mac filtering einstellen komme da aber nicht weiter.

Die PC, Drucker, und Laptop Mac Adressen hätte ich gerne an die jeweiligen ether Ports des Switches gebunden.

beim rausziehen und einstecken eines neun Gerätes sollte dieses vom Netwerk ignoriert werden.

Der Switch bekommt seinen Bridge DHCP vom Router, mein Gedanke daher in den Router ARP Einstellungen zu suchen leider komme ich nicht weiter.

Danke und Gruss

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 4298210563

Url: https://administrator.de/forum/mac-filtering-4298210563.html

Ausgedruckt am: 19.07.2025 um 05:07 Uhr

12 Kommentare

Neuester Kommentar

Port Security ist eine Funktion des Switches, nicht des Routers.

Ob dieses bei deinem Switch passt, keine Ahnung: wiki.mikrotik.com/wiki/Manual:CRS3xx_series_switches#Port_Securi ...

Ob dieses bei deinem Switch passt, keine Ahnung: wiki.mikrotik.com/wiki/Manual:CRS3xx_series_switches#Port_Securi ...

In der Regel aktiviert man den Switch-Port bei Einrichtung des neuen Clients einmalig die neue MAC zu akzeptieren [oder trägt diese manuell ein].

Wenn der neue Client eingestöpselt wird, w6ord dessen MAC für diesen Port gespeichert.

Aber erwarte davon nicht zu viel von dieser Port-Security!

Die MAC Adresse lässt sich im Client meist relativ einfach manuell einstellen [wenn man die Rechte dazu hat]

So könnte man meist schon mit Standardrechten die MAC des auf diesem Port erlaubten Gerätes auslesen und auf einem Fremdgerät manuell eintragen ... :-$

Wenn der neue Client eingestöpselt wird, w6ord dessen MAC für diesen Port gespeichert.

Aber erwarte davon nicht zu viel von dieser Port-Security!

Die MAC Adresse lässt sich im Client meist relativ einfach manuell einstellen [wenn man die Rechte dazu hat]

So könnte man meist schon mit Standardrechten die MAC des auf diesem Port erlaubten Gerätes auslesen und auf einem Fremdgerät manuell eintragen ... :-$

Die MAC ist [in der Regel] nur zwischen den benachbarten Geräten brkannt:

Internet - Router - Switch - ClientSwitch kennt MAC vom Client

...

Router kennt IP vom weg zum Client, da Client sich mit MAC und IP am Switch registriert und der IP-Bereich dem Router bekannt ist ...

... wie das genau abläuft ist Level 2/3 abhängig...

Aber auf MAC-Ebene ist [zunächst / nur]

der Nachbar bekannt!

Hallo,

weise lieber jedem Gerät ein eigenes VLAN zu und mittels ACLs regelst Du wer, was , mit wem und wann

darf. Also in Verbindung treten und oder man kann das mittels eines LDAP Servers und/oder eine kleinen

Radius Servers realisieren. Alternativ kann man auch den Usermanager von RB dazu benutzen und mit

syn-cookies arbeiten.

Kleiner RaspBerry PI mit FreeRadius und OpenLDAP kann das aber meines Erachtens nach am besten.

den Drucker mittels LDAP und die anderen Geräte bekommen ein Zertifikat was sie immer und immer

wieder in das Ihnen zugewiesene VLAN reinsteckt. Somit kann man umstöpseln was man möchte und

landet immer wieder im VLAN das auf dem Zertifikat eingetragen worden ist.

Dobby

weise lieber jedem Gerät ein eigenes VLAN zu und mittels ACLs regelst Du wer, was , mit wem und wann

darf. Also in Verbindung treten und oder man kann das mittels eines LDAP Servers und/oder eine kleinen

Radius Servers realisieren. Alternativ kann man auch den Usermanager von RB dazu benutzen und mit

syn-cookies arbeiten.

Kleiner RaspBerry PI mit FreeRadius und OpenLDAP kann das aber meines Erachtens nach am besten.

den Drucker mittels LDAP und die anderen Geräte bekommen ein Zertifikat was sie immer und immer

wieder in das Ihnen zugewiesene VLAN reinsteckt. Somit kann man umstöpseln was man möchte und

landet immer wieder im VLAN das auf dem Zertifikat eingetragen worden ist.

Dobby

Zitat von @MirkoKR:

Router kennt IP vom weg zum Client, da Client sich mit MAC und IP am Switch registriert und der IP-Bereich dem Router bekannt ist ...

... wie das genau abläuft ist Level 2/3 abhängig...

Aber auf MAC-Ebene ist [zunächst / nur]

der Nachbar bekannt!

Router kennt IP vom weg zum Client, da Client sich mit MAC und IP am Switch registriert und der IP-Bereich dem Router bekannt ist ...

... wie das genau abläuft ist Level 2/3 abhängig...

Aber auf MAC-Ebene ist [zunächst / nur]

der Nachbar bekannt!

"Nachbar" meint Geräte, die sich innerhalb eines Netzes ohne Router erreichen können.

Eine MAC-Adresse ist grundsätzlich innerhalb einer Broadcast-Domain gültig, auch über mehrere Switches hinweg. Auch der am Switch angeschlossene Router sieht deshalb die echte MAC-Adresse des Geräts. Was der Router nicht sieht ist, an welchem Switchport das Gerät hängt.

Btw: Ein Client "registriert" sich nicht am Switch. Der wird angeschlossen und sobald das erste Datenpaket kommt, lernt der Switch, welche MAC auf welchem Port zu finden ist

Der TO hat aber glaube ich ein Problem, die unterschiedlichen Layer auseinanderzuhalten.

Ein ARP-IP-Binding (Layer 3) auf dem Router ist eine Sache, die den Switch (Layer 2) prinzipbedingt nicht interessiert. Für den Switch sind IP-Adressen nur uninteressanter Payload.

Wenn man MAC-Adressen fest an Ports binden will, geht das nur auf dem Switch, sofern der das unterstützt.

Falls der Switch L2-ACLs kann, kann man sich notfalls auch eine ACL für jeden Port basteln.

Was die Effektivität solcher Filter angeht, wurde ja schon was dazu gesagt.

Ich vermute, der TO will möglicherweise nur verhindern, dass irgendein Trottel den Drucker ausstöpselt, einen WLAN-Router dran anschließt und dadurch Netzwerk hat. Das wäre damit effektiv zu verhindern, wenn man davon ausgeht, dass die potentiellen Druckerausstöpsler keine Ahnung oder technische Möglichkeit haben, die MAC-Adresse des Druckers in Erfahrung zu bringen und auf das anzuschließende Gerät zu klonen.

beim rausziehen und einstecken eines neun Gerätes sollte dieses vom Netwerk ignoriert werden.

Was genau meinst du damit?? Das alle Geräte erstmal geblockt werden und nur je nach Mac Adresse die du zulässt dann im Netzwerk aktiv ist?Wenn ja ist das sehr einfach mit Port Security über dem onboard Radius Server zu erreichen. Das ist das Thema Port Security mit 802.1x oder MAB (Mac Authentication Bypass)

Über den Mikrotik onboard Radius kannst du alle Macs am Switch authentisieren lassen und nur die Mac Adressen im Netzwerk zulassen die du freigegeben hast.

Zusätzlich kannst du über die Mac Adresse bei Bedarf sogar ein VLAN dynamisch zuteilen. Oder z.B. unregistrierte Mac Adressen in ein Gast- oder "Gummizellen" VLAN dirigieren. Alles ist da sehr flexibel möglich in deinem Setup.

Diese Threads geben einen Überblick wie das schnell und einfach umsetzbar ist:

Mikrotik - dyn-vLAN und MAC-auth in ROS 7.2

Mikrotik: Wifi clients in anderes VLAN schieben?