Magenta TV hinter pfSense und Cisco c3560cx

Hallo zusammen,

da dies mein erster Beitrag hier bei Euch ist, möchte ich mich gerne zuerst vorstellen.

Mein Name ist Martin und ich komme aus der Nähe von München im schönen Bayern.

Ich bin schon seit einiger Zeit stiller Mitleser in diesem Forum. Dadurch habe ich vor einiger Zeit auch bei mir im Heimnetzwerk den Sprung von der Fritzbox als All-in-One Device zu einer etwas ausgeklügelteren Netzwerkkonfiguration geschafft. Nach einem kurzen Umweg über ein UniFi Security Gateway bin ich recht schnell bei pfSense gelandet und damit super zufrieden. Vielen Dank schon mal

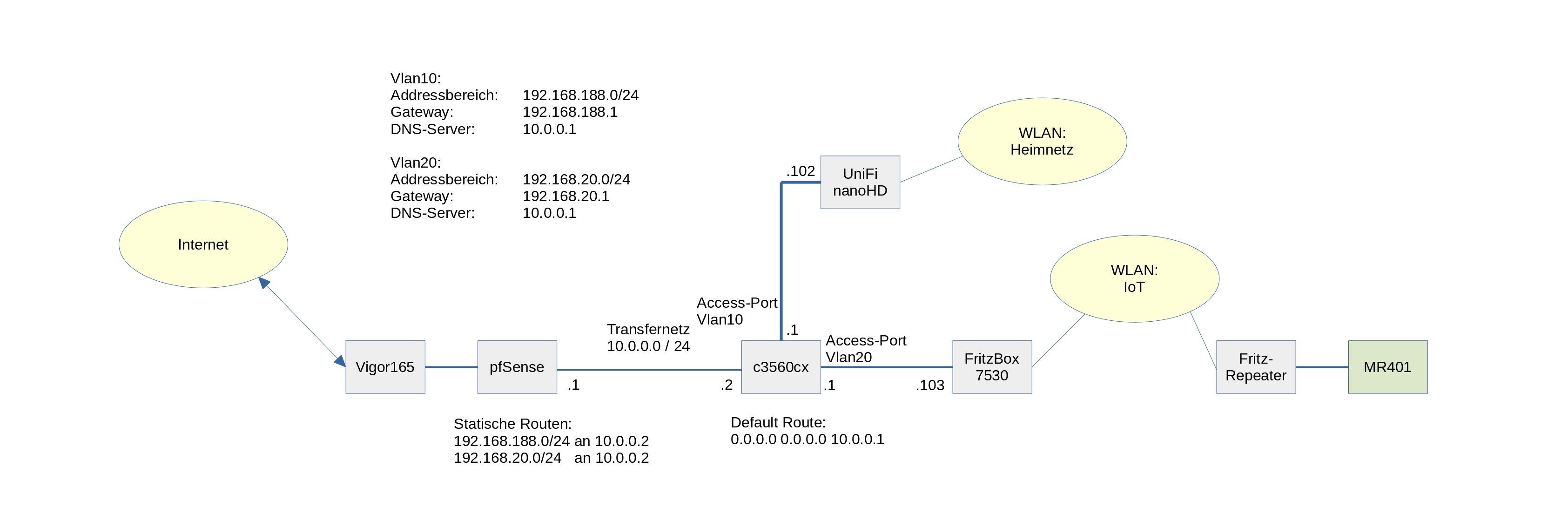

Kurz zu meiner bisherigen Konfiguration: Ich betreibe die PFsense auf einem APU4D4 hinter einem Vigor165 als Modem. Auf der pfSense habe ich drei VLANs erstellt. Heimnetz, IoT und Gastnetz. Als Switch kommt ein Netgear GS116E zum Einsatz. Wlan für das Heimnetz macht ein UniFi nanoHD und für das IoT-Netz eine Fritzbox 7530. Wahrscheinlich macht es wenig Sinn das auf zwei APs aufzuteilen, schaden tut es aber (hoffentlich) auch nicht. Die Fritzbox arbeitet hier nur als AccessPoint, nicht als Router.

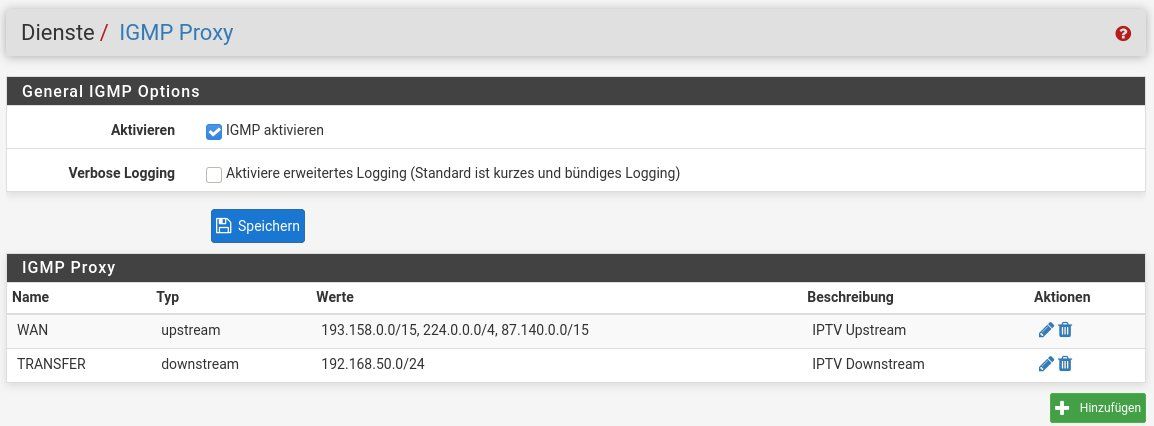

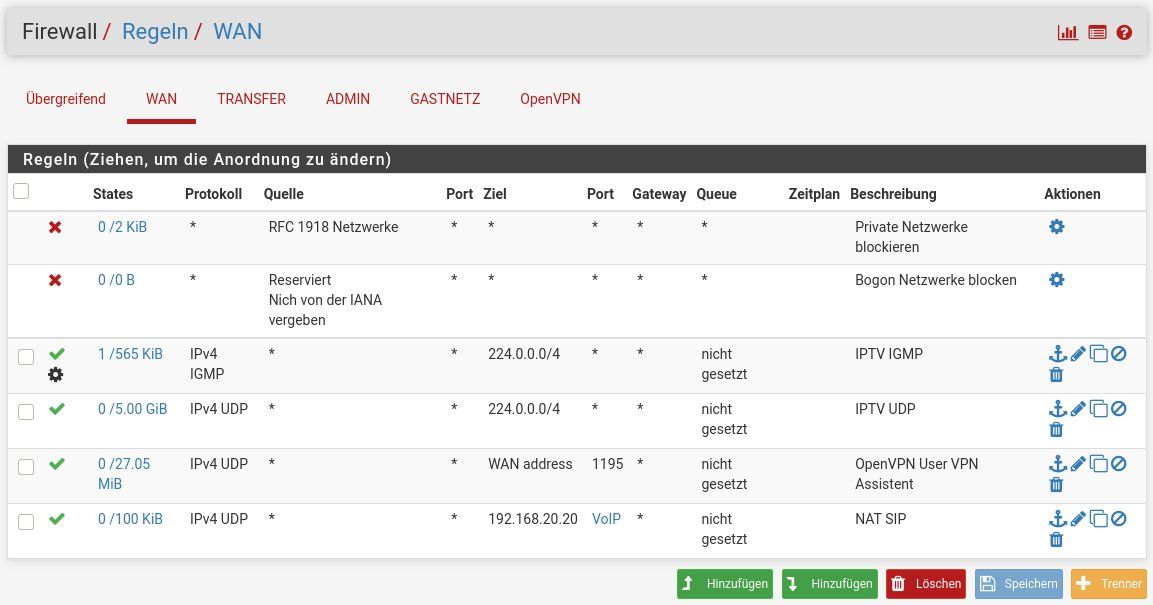

In dieser Konfiguration funktioniert ein MR 401 von der Telekom im IoT-Netz (per Wifi über die FritzBox) einwandfrei und MagentaTV rennt wie es soll. In pfSense hab ich dafür den IGMP-Proxy eingerichtet, mit Upstream Adressen 193.158.0.0/15, 224.0.0.0/4, 87.140.0.0/15. Als Downstream ist mein IoT-Netz angegeben. Dazu WAN seitig noch den Adressbereich 224.0.0.0/4 freigegeben und IP-Options erlaubt.

Durch glückliche Umstände ist mir ein Cisco c3560cx in die Hände gefallen. Brauchen tu ich den freilich nicht, dafür befriedigt er allerdings meinen Spieltrieb, ich hoffe das ist ein angemessener Grund ihn anstelle des Netgear Switchs verwenden zu wollen Gerne hätte ich nun natürlich auch das Inter-Vlan Routing auf dem Switch.

Gerne hätte ich nun natürlich auch das Inter-Vlan Routing auf dem Switch.

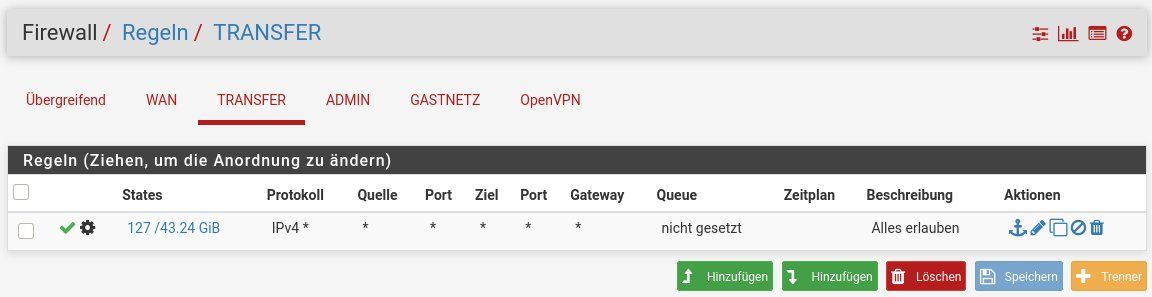

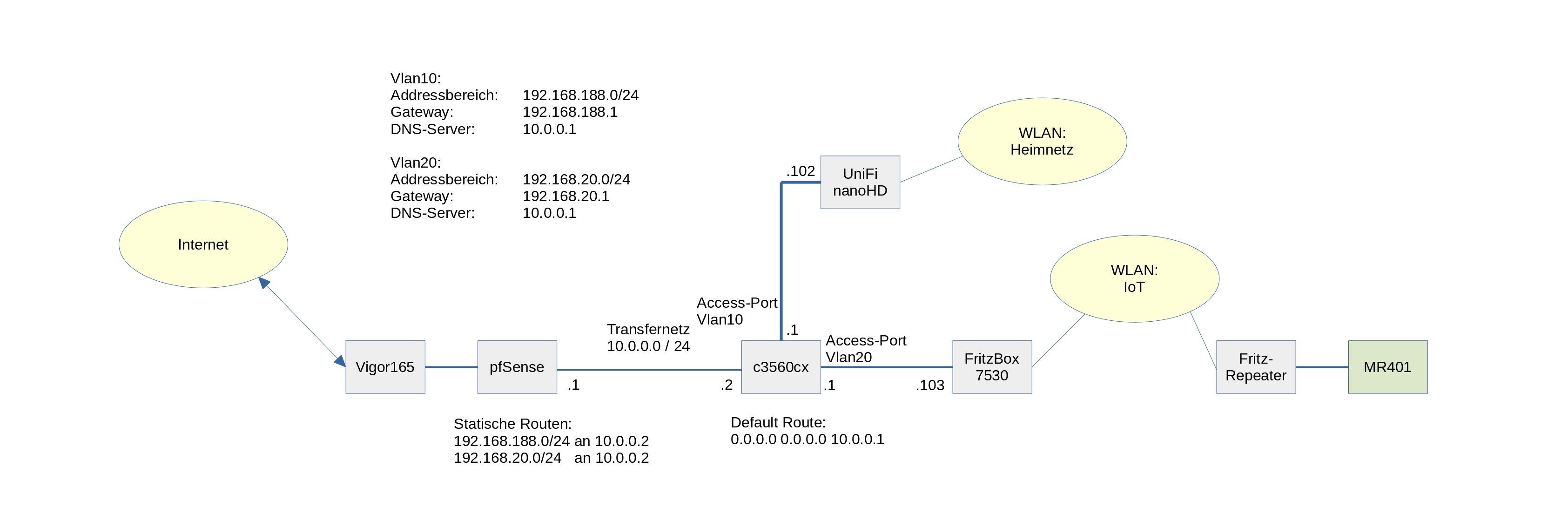

Also habe ich, auch Dank Hilfe des Forums hier, auf der pfSense meine Vlans gelöscht und nur ein Transfernetz aufgesetzt, das ich mit dem c3560cx verbunden habe. Meine zwei Vlans habe ich nun auf dem Cisco eingerichtet (Gast erst mal weggelassen). Statische Routen auf der pfSense sind erstellt, ebenso die Default Route auf dem Cisco Switch, alles läuft soweit problemlos. Bitte schaut Euch auch hierzu meine Zeichnung an.

Die Lösung mit dem Repeater als Wlan Möglichkeit für den MR401 ist sicherlich nicht schön, allerdings läuft der nur wenn auch der MR läuft, und das ist selten. Und dass es auch in der Praxis funktioniert hab ich ja schon gesehen.

Wenn ich das richtig verstanden habe, hat so die PFsense mit meinem Inter-Vlan Verkehr nichts mehr zu tun, sie bekommt diesen Traffic gar nicht mit. So weit so gut, wie gesagt läuft alles so wie es sein soll. Bis auf IPTV. Genau dasselbe Verhalten, als wenn vorher auf der pfSense der IGMP-Proxy nicht aktiv war. Das Bild läuft für ein paar Sekunden und bleibt dann stehen. Das ist dann wohl die Umschaltung auf Multicast? Bibel-TV läuft problemlos.

Und genau hier komme ich leider nicht mehr weiter. Im Folgenden seht ihr meine Switch Konfiguration.

Ich habe in den letzten Tagen viel probiert, wenig verstanden und im Endeffekt hat nichts davon funktioniert. Daher habe ich alle für MagentaTV gedachten Einstellungen wieder rückgängig gemacht.

Leider hapert es schon am Verständnis, wie der Multicast-Traffic meinen MR im IoT Netz erreichen soll. Benötige ich jetzt noch den IGMP-Proxy auf der PFsense oder darf ich den nicht mehr verwenden? Welche Einstellungen sind auf dem Cisco Switch notwendig? Zum Testen habe ich kurzzeitig das Routing von Vlan20 auf dem Switch deaktiviert und die pfSense wieder routen lassen. Funktioniert einwandfrei, ist aber nicht Sinn der Sache, da hätte ich auch gleich den Netgear behalten können.

Zur MagentaTV Konfiguration auf Cisco Routern hab ich schon Informationen gefunden, leider aber nie zur Konfiguration mit einem Switch in Verbindung mit pfSense.

Ich hoffe Ihr habt bis zum Ende durchgehalten und wärt so nett mir den einen oder anderen Tipp zu geben.

Gerne Lesestoff der mir hilft die Sache zu verstehen, über konkrete Tipps zur Umsetzung würde ich mich aber genauso freuen

Bitte habt Geduld mit mir, ich bin noch ein ziemlicher Anfänger.

Vielen Dank im Voraus!

Viele Grüße

Martin

da dies mein erster Beitrag hier bei Euch ist, möchte ich mich gerne zuerst vorstellen.

Mein Name ist Martin und ich komme aus der Nähe von München im schönen Bayern.

Ich bin schon seit einiger Zeit stiller Mitleser in diesem Forum. Dadurch habe ich vor einiger Zeit auch bei mir im Heimnetzwerk den Sprung von der Fritzbox als All-in-One Device zu einer etwas ausgeklügelteren Netzwerkkonfiguration geschafft. Nach einem kurzen Umweg über ein UniFi Security Gateway bin ich recht schnell bei pfSense gelandet und damit super zufrieden. Vielen Dank schon mal

Kurz zu meiner bisherigen Konfiguration: Ich betreibe die PFsense auf einem APU4D4 hinter einem Vigor165 als Modem. Auf der pfSense habe ich drei VLANs erstellt. Heimnetz, IoT und Gastnetz. Als Switch kommt ein Netgear GS116E zum Einsatz. Wlan für das Heimnetz macht ein UniFi nanoHD und für das IoT-Netz eine Fritzbox 7530. Wahrscheinlich macht es wenig Sinn das auf zwei APs aufzuteilen, schaden tut es aber (hoffentlich) auch nicht. Die Fritzbox arbeitet hier nur als AccessPoint, nicht als Router.

In dieser Konfiguration funktioniert ein MR 401 von der Telekom im IoT-Netz (per Wifi über die FritzBox) einwandfrei und MagentaTV rennt wie es soll. In pfSense hab ich dafür den IGMP-Proxy eingerichtet, mit Upstream Adressen 193.158.0.0/15, 224.0.0.0/4, 87.140.0.0/15. Als Downstream ist mein IoT-Netz angegeben. Dazu WAN seitig noch den Adressbereich 224.0.0.0/4 freigegeben und IP-Options erlaubt.

Durch glückliche Umstände ist mir ein Cisco c3560cx in die Hände gefallen. Brauchen tu ich den freilich nicht, dafür befriedigt er allerdings meinen Spieltrieb, ich hoffe das ist ein angemessener Grund ihn anstelle des Netgear Switchs verwenden zu wollen

Also habe ich, auch Dank Hilfe des Forums hier, auf der pfSense meine Vlans gelöscht und nur ein Transfernetz aufgesetzt, das ich mit dem c3560cx verbunden habe. Meine zwei Vlans habe ich nun auf dem Cisco eingerichtet (Gast erst mal weggelassen). Statische Routen auf der pfSense sind erstellt, ebenso die Default Route auf dem Cisco Switch, alles läuft soweit problemlos. Bitte schaut Euch auch hierzu meine Zeichnung an.

Die Lösung mit dem Repeater als Wlan Möglichkeit für den MR401 ist sicherlich nicht schön, allerdings läuft der nur wenn auch der MR läuft, und das ist selten. Und dass es auch in der Praxis funktioniert hab ich ja schon gesehen.

Wenn ich das richtig verstanden habe, hat so die PFsense mit meinem Inter-Vlan Verkehr nichts mehr zu tun, sie bekommt diesen Traffic gar nicht mit. So weit so gut, wie gesagt läuft alles so wie es sein soll. Bis auf IPTV. Genau dasselbe Verhalten, als wenn vorher auf der pfSense der IGMP-Proxy nicht aktiv war. Das Bild läuft für ein paar Sekunden und bleibt dann stehen. Das ist dann wohl die Umschaltung auf Multicast? Bibel-TV läuft problemlos.

Und genau hier komme ich leider nicht mehr weiter. Im Folgenden seht ihr meine Switch Konfiguration.

version 15.2

no service pad

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

!

hostname Cisco_C3560CX

!

boot-start-marker

boot-end-marker

!

enable secret 5 ...

enable password ...

!

username ...

username ...

no aaa new-model

system mtu routing 1500

!

!

ip routing

ip dhcp excluded-address 192.168.188.1

ip dhcp excluded-address 192.168.20.1

ip dhcp excluded-address 192.168.188.1 192.168.188.99

ip dhcp excluded-address 192.168.20.1 192.168.20.99

!

ip dhcp pool Heimnetz

network 192.168.188.0 255.255.255.0

default-router 192.168.188.1

dns-server 10.0.0.1

!

ip dhcp pool IoT

network 192.168.20.0 255.255.255.0

default-router 192.168.20.1

dns-server 10.0.0.1

!

!

ip domain-name cisco.switch

ip igmp snooping vlan 1 immediate-leave

ip igmp snooping vlan 10 mrouter interface Gi0/1

ip igmp snooping vlan 10 immediate-leave

ip igmp snooping vlan 20 immediate-leave

ip igmp snooping vlan 50 immediate-leave

!

!

spanning-tree mode rapid-pvst

spanning-tree extend system-id

service-list mdns-sd mdns-query permit 10

match message-type query

!

service-list mdns-sd mdns-query deny 20

!

service-list mdns-sd mdns-answer permit 10

match message-type query

!

service-list mdns-sd mdns-answer permit 20

match message-type announcement

match service-type _hap._tcp.local

!

service-list mdns-sd mdns-answer permit 30

match message-type announcement

match service-type _homekit._tcp.local

!

service-list mdns-sd mdns-answer permit 40

match message-type announcement

match service-type _airplay._tcp.local

!

service-list mdns-sd mdns-answer permit 50

match message-type announcement

match service-type _ipp._tcp.local

!

service-list mdns-sd permit-all permit 10

!

service-list mdns-sd mdns-lists query

service-type _hap._tcp.local

service-type _homekit._tcp.local

service-type _airplay._tcp.local

service-type _ipp._tcp.local

service-type _smb._tcp.local

!

service-routing mdns-sd

service-policy-query mdns-lists 100

!

!

vlan configuration 1,10,20,50

vlan internal allocation policy ascending

!

!

interface GigabitEthernet0/1 HIER KOMMT DAS TRANSFER-NETZ DER PFSENSE AN

switchport mode access

!

interface GigabitEthernet0/2 HIER GEHT'S ZUM UNIFI AP

switchport access vlan 10

switchport mode access

!

interface GigabitEthernet0/3

switchport trunk allowed vlan 10,20

switchport mode trunk

switchport nonegotiate

!

interface GigabitEthernet0/4

switchport trunk allowed vlan 10,20

switchport trunk native vlan 10

switchport mode trunk

!

interface GigabitEthernet0/5

switchport access vlan 20

switchport trunk allowed vlan 10,20

switchport trunk native vlan 10

switchport mode access

spanning-tree portfast edge

!

interface GigabitEthernet0/6

switchport trunk allowed vlan 50

switchport mode trunk

switchport nonegotiate

spanning-tree portfast edge

!

interface GigabitEthernet0/7 DAS IST DER PORT ZUR FRITZBOX

switchport access vlan 20

switchport mode access

!

interface GigabitEthernet0/8

switchport trunk allowed vlan 10,50

switchport trunk native vlan 10

switchport mode trunk

switchport nonegotiate

spanning-tree portfast edge

!

interface GigabitEthernet0/9

shutdown

!

interface GigabitEthernet0/10

shutdown

!

interface GigabitEthernet0/11

shutdown

!

interface GigabitEthernet0/12

shutdown

!

interface GigabitEthernet0/13

shutdown

!

interface GigabitEthernet0/14

shutdown

!

interface GigabitEthernet0/15

shutdown

!

interface GigabitEthernet0/16

shutdown

!

interface Vlan1

ip address 10.0.0.2 255.255.255.0

ip igmp version 3

!

interface Vlan10

ip address 192.168.188.1 255.255.255.0

ip pim sparse-dense-mode

ip igmp version 3

service-routing mdns-sd

service-policy mdns-answer IN

service-policy permit-all OUT

!

interface Vlan20

ip address 192.168.20.1 255.255.255.0

ip access-group IoT in

ip pim sparse-dense-mode

ip igmp version 3

service-routing mdns-sd

service-policy mdns-answer IN

service-policy permit-all OUT

!

interface Vlan29

no ip address

!

ip forward-protocol nd

!

ip http server

ip http secure-server

ip route 0.0.0.0 0.0.0.0 10.0.0.1

ip ssh version 2

!

ip access-list extended IoT

permit tcp 192.168.20.0 0.0.0.255 192.168.188.0 0.0.0.255 established

deny ip 192.168.20.0 0.0.0.255 192.168.188.0 0.0.0.255

deny ip 192.168.20.0 0.0.0.255 192.168.50.0 0.0.0.255

permit ip any any

!

!

line con 0

line vty 0 4

password ...

login local

transport input ssh

line vty 5 15

password ...

login local

transport input ssh

!

!

endIch habe in den letzten Tagen viel probiert, wenig verstanden und im Endeffekt hat nichts davon funktioniert. Daher habe ich alle für MagentaTV gedachten Einstellungen wieder rückgängig gemacht.

Leider hapert es schon am Verständnis, wie der Multicast-Traffic meinen MR im IoT Netz erreichen soll. Benötige ich jetzt noch den IGMP-Proxy auf der PFsense oder darf ich den nicht mehr verwenden? Welche Einstellungen sind auf dem Cisco Switch notwendig? Zum Testen habe ich kurzzeitig das Routing von Vlan20 auf dem Switch deaktiviert und die pfSense wieder routen lassen. Funktioniert einwandfrei, ist aber nicht Sinn der Sache, da hätte ich auch gleich den Netgear behalten können.

Zur MagentaTV Konfiguration auf Cisco Routern hab ich schon Informationen gefunden, leider aber nie zur Konfiguration mit einem Switch in Verbindung mit pfSense.

Ich hoffe Ihr habt bis zum Ende durchgehalten und wärt so nett mir den einen oder anderen Tipp zu geben.

Gerne Lesestoff der mir hilft die Sache zu verstehen, über konkrete Tipps zur Umsetzung würde ich mich aber genauso freuen

Bitte habt Geduld mit mir, ich bin noch ein ziemlicher Anfänger.

Vielen Dank im Voraus!

Viele Grüße

Martin

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 595937

Url: https://administrator.de/forum/magenta-tv-hinter-pfsense-und-cisco-c3560cx-595937.html

Ausgedruckt am: 17.07.2025 um 11:07 Uhr

13 Kommentare

Neuester Kommentar

Moin...

Dein Problem ist, dass dein IP-Tv dein WLAN flutet.

Hatte ich, hab ich mit der WLAN-Bridge von der Telekom gelöst. Kostet glaub ich ein paar 60 Euro oder so, funktioniert aber wirklich tadellos.

Hier mal ein Link zu Ebay, da wird so ein Ding angeboten...keine Sorge, ist nicht meins..^^

WLAN-Bridge IP-TV Telekom

So long

Uwe

Dein Problem ist, dass dein IP-Tv dein WLAN flutet.

Hatte ich, hab ich mit der WLAN-Bridge von der Telekom gelöst. Kostet glaub ich ein paar 60 Euro oder so, funktioniert aber wirklich tadellos.

Hier mal ein Link zu Ebay, da wird so ein Ding angeboten...keine Sorge, ist nicht meins..^^

WLAN-Bridge IP-TV Telekom

So long

Uwe

Du hast alles soweit perfekt richtig gemacht mit deinen Komponenten und dem Setup. Glückwunsch. Die hiesigen Tutorials können so schlecht also nicht sein..

Zurück zum Thema...

Bei der Konfig des Catalysten hast du ein paar kleine kosmetische Fehler gemacht was das Multicast Routing mit PIM anbetrifft und vermutlich bedingen diese den Fehler.

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Die IOS Kommandos sind mehr oder minder identisch.

Das Thema Multicast und WLAN beschreibt dieser Heise Artikel recht gut.

heise.de/ct/ausgabe/2014-14-Probleme-bei-Multicast-im-W-LAN-find ...

Hier benötigt man APs die eine intelligente Multicast zu Unicast Konvertierung beherrschen was aber mittlerweile fast alle APs beherrschen. Sinnvoll ist in jedem Falle diese Funktion immer zu aktivieren.

Zurück zum Thema...

Bei der Konfig des Catalysten hast du ein paar kleine kosmetische Fehler gemacht was das Multicast Routing mit PIM anbetrifft und vermutlich bedingen diese den Fehler.

- Sparse Dense Mode solltest du nicht mehr konfigurieren. In Kombination proprietäre und heutzutage macht man ausschließlich Sparse Mode. Das solltest du korrigieren.

- Es fehlt das globale Kommando ip Multicast Routing !

- Es fehlt die Angabe eines Rendezvous Points ! Ohne das kein funktionales Multicast.

- In den VLANs wo PIM Routing aktiviert ist brauchst du nicht zwingend IGMP Snooping aktivieren, das ist mit der Aktivierung von PIM dann Default. Schadet aber auch nicht.

- Telekom erzwingt IGMPv3 was du aber richtig gemacht hast.

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Die IOS Kommandos sind mehr oder minder identisch.

Das Thema Multicast und WLAN beschreibt dieser Heise Artikel recht gut.

heise.de/ct/ausgabe/2014-14-Probleme-bei-Multicast-im-W-LAN-find ...

Hier benötigt man APs die eine intelligente Multicast zu Unicast Konvertierung beherrschen was aber mittlerweile fast alle APs beherrschen. Sinnvoll ist in jedem Falle diese Funktion immer zu aktivieren.

auf der pfSense, neben dem IGMP-Proxy, noch was einzustellen?

Nein, die pfSense supportet kein PIM Routing, deshalb ist der IGMP Proxy dort deine einzige Option.Was noch wichtig ist ist der IGMP Querrier. Der sollte niemals doppelt definiert sein. Wenn du also ein Segment mit PIM hast ist das PIM Interface auch gleichzeitig Querrier. Das muss dann auf allen anderen MC Routing Devices deaktiviert sein.

Das gilt besonders bei der pfSense. Wenn die Querrier ist solltest du die Quierrier Funktion auf dem Switch im Koppelnetz deaktivieren.

Ansonsten Wireshark nehmen und checken wo es kneift.

Glückwunsch, alles richtig gemacht ! 👍

Leider ist das wie gesagt in der Praxis oft nicht der Fall und man muss dann manuell korrigieren das diese Werte identisch sind. Ansonsten hätte man Timing Mismatches die dann zu solchen Effekten wie bei dir führen.

Gute Beispiel mal wieder zus ehen das der Wireshark hilft beim Trouble shooting !

P.S.: Ggf. kürzt du oben nochmal nachträglich den Wireshark Output sodas nur die wirklich relevanten Zeilen enthalten sind. Es ist sinnfrei so einen Lindwurm mit 98% überflüssiger Info zu posten !

Informativ wäre auch nochmal die jetzt aktuell funktionierenden MC Settings des Switches und ggf. der dazu korrespondierenden Magenta IGMP Proxy Konfiguration der pfSense (Screenshots) wenns nicht zuviel Mühe ist für dich. IP TV Doku mit pfSense ist hilfreich hier, da diese Fragen oft kommen.

Wärt Ihr vielleicht noch so nett mich aufzuklären, warum diese Einstellungen notwendig waren?

Das ist leider Hersteller bedingt. Jeder Hersteller setzt dort bestimmte Default Werte ein. Konfigtechnisch sollten die natürlich auf allen Komponenten immer absolut identisch sein und alle Hersteller sollten damit gleiche Default Werte nutzen und halten sich auch meist daran. Aber leider eben nicht alle.Leider ist das wie gesagt in der Praxis oft nicht der Fall und man muss dann manuell korrigieren das diese Werte identisch sind. Ansonsten hätte man Timing Mismatches die dann zu solchen Effekten wie bei dir führen.

Gute Beispiel mal wieder zus ehen das der Wireshark hilft beim Trouble shooting !

P.S.: Ggf. kürzt du oben nochmal nachträglich den Wireshark Output sodas nur die wirklich relevanten Zeilen enthalten sind. Es ist sinnfrei so einen Lindwurm mit 98% überflüssiger Info zu posten !

Informativ wäre auch nochmal die jetzt aktuell funktionierenden MC Settings des Switches und ggf. der dazu korrespondierenden Magenta IGMP Proxy Konfiguration der pfSense (Screenshots) wenns nicht zuviel Mühe ist für dich. IP TV Doku mit pfSense ist hilfreich hier, da diese Fragen oft kommen.

da kommt dann eine Meldung, dass sich über 98% des Inhalts ändern würden.

Stimmt, das ist etwas nervig hier im Forum...aber egal, dann lassen wir das eben. Dank für deine Settings ! 👍

Eine Frage noch zu den Regeln: Die Anleitung HIER sagt (Zitat): "Zusätzlich müssen Sie zwei Firewall-Regeln anlegen, die IGMP und UDP zum Netz 224.0.0.0/4 zulassen, jeweils auf der WAN-Schnittstelle als auch den internen Netzen. "

Hast du die auch eingerichtet oder ging das auch ohne weil die oben fehlten ?