Mikrotik Firewall - Chromcast

Guten Morgen,

Mikrotik und ich mal wieder.

In meinem Setup (3 vLANs) nutzen wir in(nerhalb) eines vLANs einen Chromcast. D.h. Client und Chromcast befinden sich innerhalb des gleichen vLANs!

Sobald ich die folgende Firewallregel aktiviere, können Client und Chromcast nicht mehr kommunizieren. Bzw. der Client (Windows-PC mit Chrome als Browser) findet den Chromcast nicht mehr.

FW-Regel:

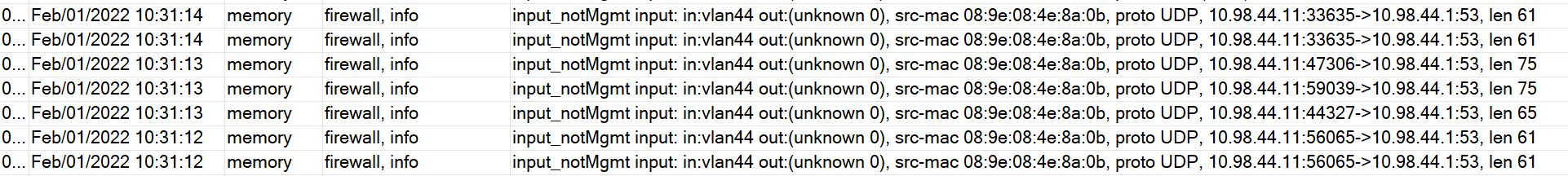

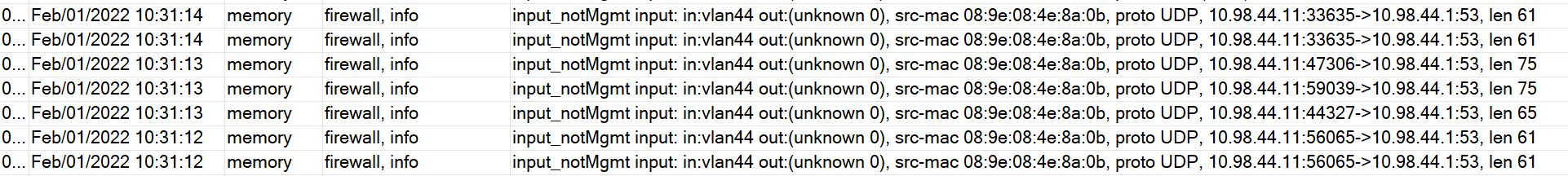

Fehlermeldung:

Das vLAN44 in dem Chromcast&Client sind, ist dabei natürlich kein Mgmnt-Interface.

Frage:

a) Warum geht dieser Traffic überhaupt über die "Input-Chain" der Firewall?! Ich dachte, diese definiert zunächst mal nur den Routerzugriff selber?! Und der Chromcast-Traffic ist bzw. soll doch zudem nur netzintern laufen?!

b) Wie behebe ich das am sinnvollsten?!

Vielen Dank im Voraus!

Mikrotik und ich mal wieder.

In meinem Setup (3 vLANs) nutzen wir in(nerhalb) eines vLANs einen Chromcast. D.h. Client und Chromcast befinden sich innerhalb des gleichen vLANs!

Sobald ich die folgende Firewallregel aktiviere, können Client und Chromcast nicht mehr kommunizieren. Bzw. der Client (Windows-PC mit Chrome als Browser) findet den Chromcast nicht mehr.

FW-Regel:

4 X ;;; block everything else

chain=input action=drop in-interface-list=!Mgmt log=yes log-prefix="input_notMgmt" Fehlermeldung:

Das vLAN44 in dem Chromcast&Client sind, ist dabei natürlich kein Mgmnt-Interface.

Frage:

a) Warum geht dieser Traffic überhaupt über die "Input-Chain" der Firewall?! Ich dachte, diese definiert zunächst mal nur den Routerzugriff selber?! Und der Chromcast-Traffic ist bzw. soll doch zudem nur netzintern laufen?!

b) Wie behebe ich das am sinnvollsten?!

Vielen Dank im Voraus!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1796004874

Url: https://administrator.de/forum/mikrotik-firewall-chromcast-1796004874.html

Ausgedruckt am: 18.07.2025 um 08:07 Uhr

7 Kommentare

Neuester Kommentar

Du blockst für alle non management Netze DNS abfragen an den Router (siehst du ja am Port 53 UDP als Ziel). Und ohne DNS ist nunmal schlecht Kirschen essen in jeglicher Hinsicht.

Gruß /n

Gruß /n

Zitat von @Visucius:

D.h. die DNS-Abfrage ist nicht in der folgenden Regel enthalten (darüber)?

Nein! Das lässt nur bereits in der State-Table enthaltene Verbindungen durch, Stichwort Statefull Firewall. Und UDP hat keine States.D.h. die DNS-Abfrage ist nicht in der folgenden Regel enthalten (darüber)?

3 ;;; accept estdablished, related

chain=input action=accept connection-state=established,related log=no log-prefix="" Meine Herangehensweise wäre jetzt bei der eingangs erwähnten "Block-Regel" die DNS-Anfragen mit !Port53 zu exkludieren. Sehe aber gerade, dass das gar nicht geht, bzw. ausgegraut ist. Gibts da ne andere Herangehensweise?!

DNS erlauben.Hier lesen wie man generell vorgeht help.mikrotik.com/docs/display/ROS/Building+Advanced+Firewall

Eine zusätzliche Input-Chain (darüber) für DNS ist mir in den üblichen MT-Ressourcen eigentlich nicht untergekommen?!

Du hast das Konzept Firewall-Chains wohl noch nicht ganz verstanden. Es gibt nur eine INPUT-Chain, aber man kann sich seine eigenen Chains anlegen in die man von dort aus springt (JUMP).D.h. die DNS-Abfrage ist nicht in der folgenden Regel enthalten (darüber)?

Nein, oder nur halb denn DNS nutzt immer auch UDP (Siehe hier) und bei UDP gibt es bekanntlich kein "established" und somit bleibt UDP 53 da bei dir hängen ! Established betrifft auch nur den Return Traffic also wenn etwas VOM MT gesendet wurde und die dann folgende Antwort. Z.B. DNS sendet der MT nur an seinem Uplink DNS Port sofern DNS konfiguriert ist. Eingehende DNS Frames von Clients z.B. die den MT als DNS Cache nutzen (sofern von dir konfiguriert ?!) bleiben ebenfalls hängen da es da ja kein Established Bit gibt.

Da solltest du also dein Regelwerk nochmal dringend überarbeiten. Bedenke auch das Reihenfolge auch hier zählt !

Die Torch Funktion oder der Wireshark hätte dir hier, auch ohne Thread, sofort Klarheit gebracht !

Zitat von @Visucius:

Bei mir ist LAN=Bridge ... ist das so richtig?! Oder muss ich statt der (vlan-)Bridge die vLANs selber dort drunterpacken?!

Die vLAN Interfaces gehören in die LAN Liste nicht die Bridge.Bei mir ist LAN=Bridge ... ist das so richtig?! Oder muss ich statt der (vlan-)Bridge die vLANs selber dort drunterpacken?!