Mikrotik Reverse Proxy

Hallo Zusammen,

ich würde gerne einen Reverse Proxy Manager bei mir Testen.

Speziell würde es um diesen hier gehen: hub.docker.com/r/jc21/nginx-proxy-manager

Dazu hätte ich ein zwei Fragen.

1. Ich nutze die Standard Konfig von Mikrotik auf dem Router. Router ist ein RouterBOARD 941-2nD und alleiniger Router im Netzwerk. Keine Kaskade.

Wie müsste ich hier vorgehen, damit ich von außen auf den Reverse Proxy komme? Leider finde ich mehrere Anleitungen im Netz, aber alle sind verschieden aufgebaut.

Funktioniert das über Firewall und NAT? Oder muss das bei der Standard Konfig über die Firewall selbst gemacht werden?

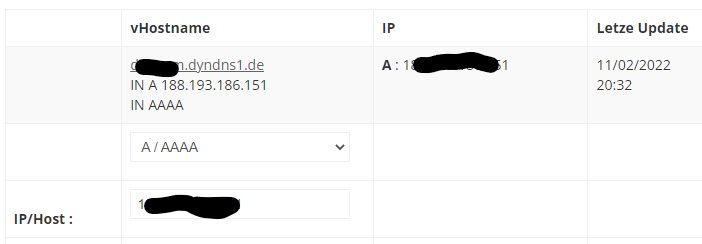

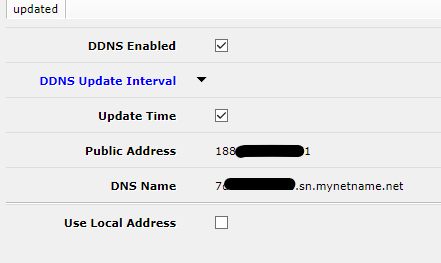

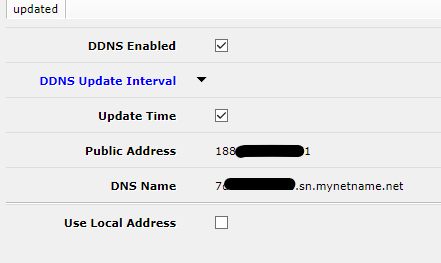

2. Ich nutze den DynDNS / Cloud von Mikrotik selbst.

Das wäre dann vermutlich auch die URL in Verbindung mit dem Port damit ich auf den Reverse Proxy komme?

Das wäre dann vermutlich auch die URL in Verbindung mit dem Port damit ich auf den Reverse Proxy komme?

Könnte der irgendwie angepasst werden? Dort stehen nämlich nur Zahlen und Buchstaben gemischt.

(Über diese Adresse komme ich über meinen VPN in mein Netz. Also grundsätzlich funktioniert es.)

Danke

ich würde gerne einen Reverse Proxy Manager bei mir Testen.

Speziell würde es um diesen hier gehen: hub.docker.com/r/jc21/nginx-proxy-manager

Dazu hätte ich ein zwei Fragen.

1. Ich nutze die Standard Konfig von Mikrotik auf dem Router. Router ist ein RouterBOARD 941-2nD und alleiniger Router im Netzwerk. Keine Kaskade.

Wie müsste ich hier vorgehen, damit ich von außen auf den Reverse Proxy komme? Leider finde ich mehrere Anleitungen im Netz, aber alle sind verschieden aufgebaut.

Funktioniert das über Firewall und NAT? Oder muss das bei der Standard Konfig über die Firewall selbst gemacht werden?

2. Ich nutze den DynDNS / Cloud von Mikrotik selbst.

Könnte der irgendwie angepasst werden? Dort stehen nämlich nur Zahlen und Buchstaben gemischt.

(Über diese Adresse komme ich über meinen VPN in mein Netz. Also grundsätzlich funktioniert es.)

Danke

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1759833240

Url: https://administrator.de/forum/mikrotik-reverse-proxy-1759833240.html

Ausgedruckt am: 02.08.2025 um 14:08 Uhr

8 Kommentare

Neuester Kommentar

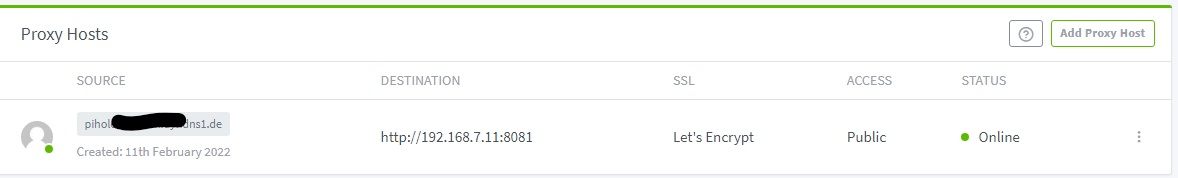

Servus,

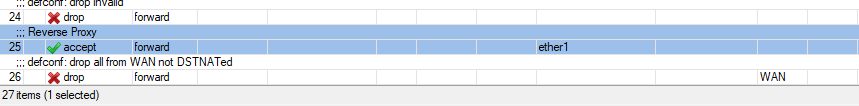

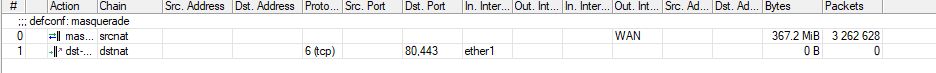

natürlich musst du hier ein Port-Forwarding vornehmen sofern IPv4 genutzt wird und da der Proxy ja nicht direkt auf dem Router läuft .

.

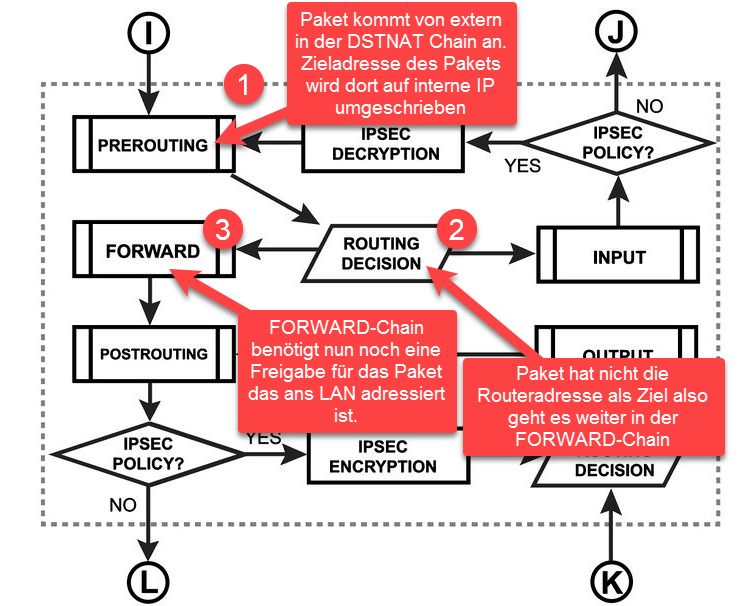

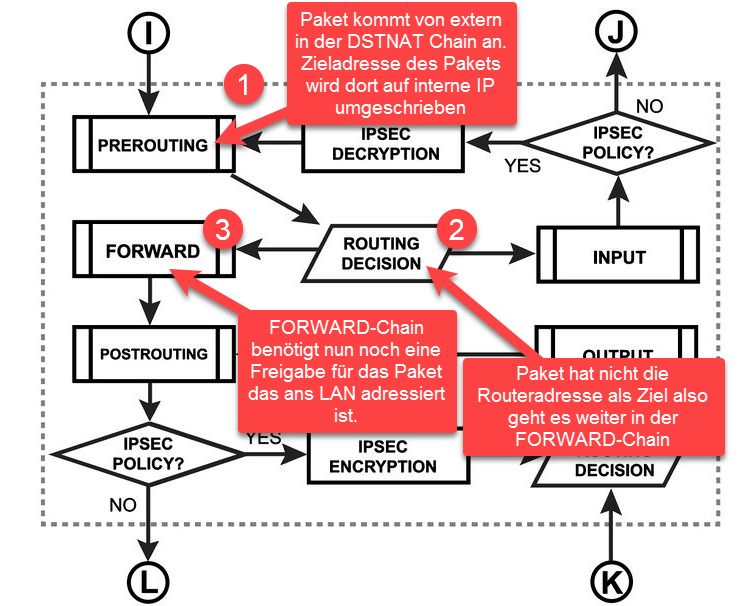

Ergo DSTNAT Regel(n) sind angesagt wenn du nicht nur aus deinem VPN heraus den Proxy ansprechen willst:

und ebenso bei default "gedroppter" Forward-Chain eine Ausnahme in dieser hinzufügen, hier mal eine generelle die alle durch den Router geNATete Verbindungen aus dem WAN interface zulässt

und darauf achten das die Filter-Regel auch vor der letzten generellen Drop-Regel der Forward-Chain steht damit sie wirkt.

Interfaces bzw. Adressen / Ports natürlich an die eigene Umgebung anpassen.

Wie immer sehr hilfreich den Paketflow auch zu verstehen dann weist du was an Firewall-Regeln nötig ist

wiki.mikrotik.com/wiki/Manual:Packet_Flow

Nun alles klar?

Grüße Uwe

natürlich musst du hier ein Port-Forwarding vornehmen sofern IPv4 genutzt wird und da der Proxy ja nicht direkt auf dem Router läuft

Ergo DSTNAT Regel(n) sind angesagt wenn du nicht nur aus deinem VPN heraus den Proxy ansprechen willst:

/ip firewall nat add chain=dstnat in-interface=ether1 dst-port=80,443 protocol=tcp action=dst-nat to-addresses=10.5.0.3 /ip firewall filter add chain=forward in-interface=ether1 connection-nat-state=dstnat action=acceptInterfaces bzw. Adressen / Ports natürlich an die eigene Umgebung anpassen.

Wie immer sehr hilfreich den Paketflow auch zu verstehen dann weist du was an Firewall-Regeln nötig ist

wiki.mikrotik.com/wiki/Manual:Packet_Flow

Nun alles klar?

Grüße Uwe

Über die Mikrotik-Cloud gar nicht. Dazu benötigst du am besten eine eigene Domain oder anderen DynDNS-Anbieter mit CNAME-Support, dort legst du dann im DNS einen CNAME Eintrag an der auf den FQDN zeigt den du über die Mikrotik Cloud zugewiesen bekommst.

Also CNAME bei deinem Domain-Hoster : subdomain.meinedomain.tld zeigt auf 7dxxxxxx40.sn.mynetname.net

Der Reverse-Proxy unterscheidet ja nach Hostheader der beim Aufruf verwendet wurde, dieser sieht dann nur subdomain.meinedomain.tld und unterscheidet anhand von diesem an welchen internen Server er weiterleitet.

Also CNAME bei deinem Domain-Hoster : subdomain.meinedomain.tld zeigt auf 7dxxxxxx40.sn.mynetname.net

Der Reverse-Proxy unterscheidet ja nach Hostheader der beim Aufruf verwendet wurde, dieser sieht dann nur subdomain.meinedomain.tld und unterscheidet anhand von diesem an welchen internen Server er weiterleitet.

Rufe ich nun die Subdomain direkt im Browser auf, lande ich nicht bei dem Pihole, sondern bei der Mikroik Router Anmeldeseite.

Dann ist deine DSTNAT Regel falsch weil sie nicht greift landest du auf dem MIkrotik was aber auch übel ist denn dann ist dein Firewall Regelwerk Bullshit das Webinterface des MIkrotik macht man nie niemals am WAN auf. Du hast wohl vergessen die Zieladresse anzugeben, aber das kann ich hier auf den Bildern nicht erkennen.Bitte die Regeln nicht als Bilder sondern im Klartext via Export aus dem Terminal Posten, auf deinen Bildern erkennt man die wichtigen Dinge nicht. Wie die Regeln auszusehen haben steht oben unmissverständlich im Klartext.

Das ether1 musst du natürlich durch das Interface ersetzen das bei dir das WAN ist. Wenn du dort ein PPPoE Interface einsetzt ist das dein WAN, nicht ether1, wir kennen ja dein Setup hier nicht. Ergo ein

export hide-sensitive Du bist in die Hairpin-NAT Falle getappt. Das ist normal wenn du kein Hairpin-Nat konfiguriert hast

help.mikrotik.com/docs/display/ROS/NAT#NAT-HairpinNAT

forum.mikrotik.com/viewtopic.php?t=172380

Der Client sendet das Paket an die externe Adresse, der Router erkennt, aha das bin ich selbst und leitet das Paket direkt nach intern, der Server aber schickt das Paket wegen der internen Absenderadresse direkt an den Client, dieser erwartet es aber von der externen Adresse und schon knallts, keine Verbindung 😉. Deswegen ist für solche Szenarien eine Hairpin-NAT Regel notwendig.