Miktrotik VLAN - trunk shared (Uplink Internet VLAN + Internal VLAN)

Hallo

Ich habe jedes auffindbare Turorial gelesen, komme aber nicht dahinter wie ich meinen Usecase abbilden kann.

Darunter natürlich auch das Turorial Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

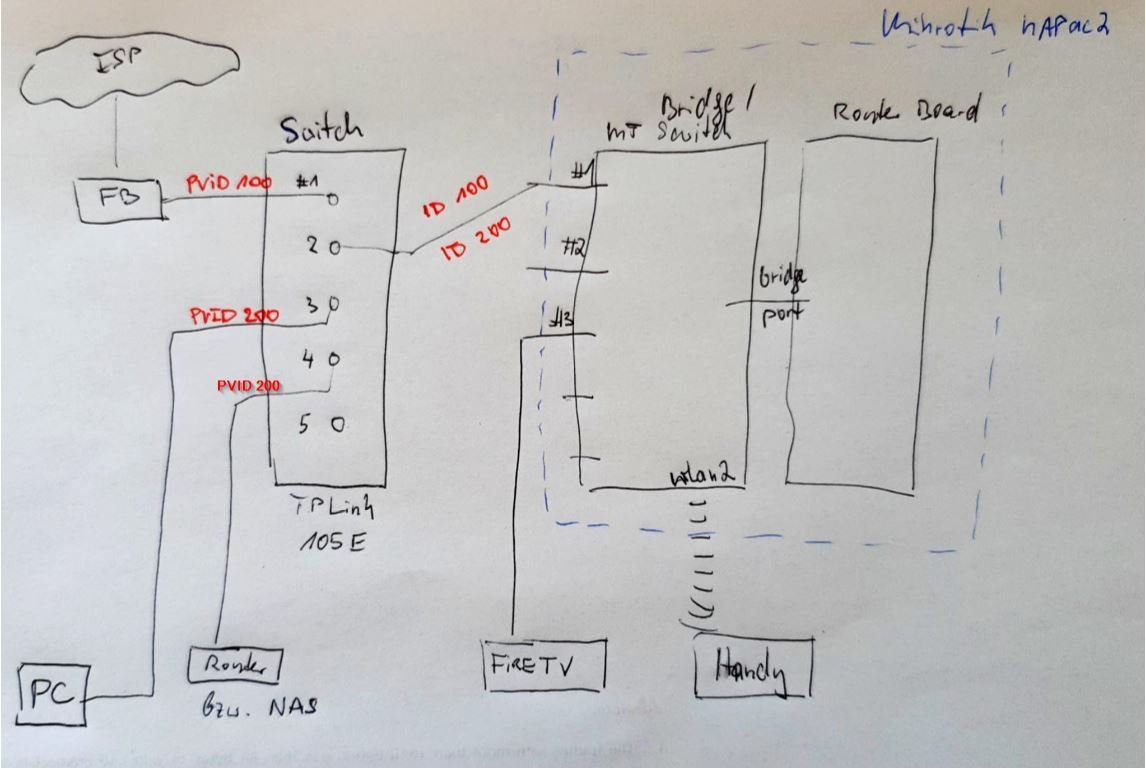

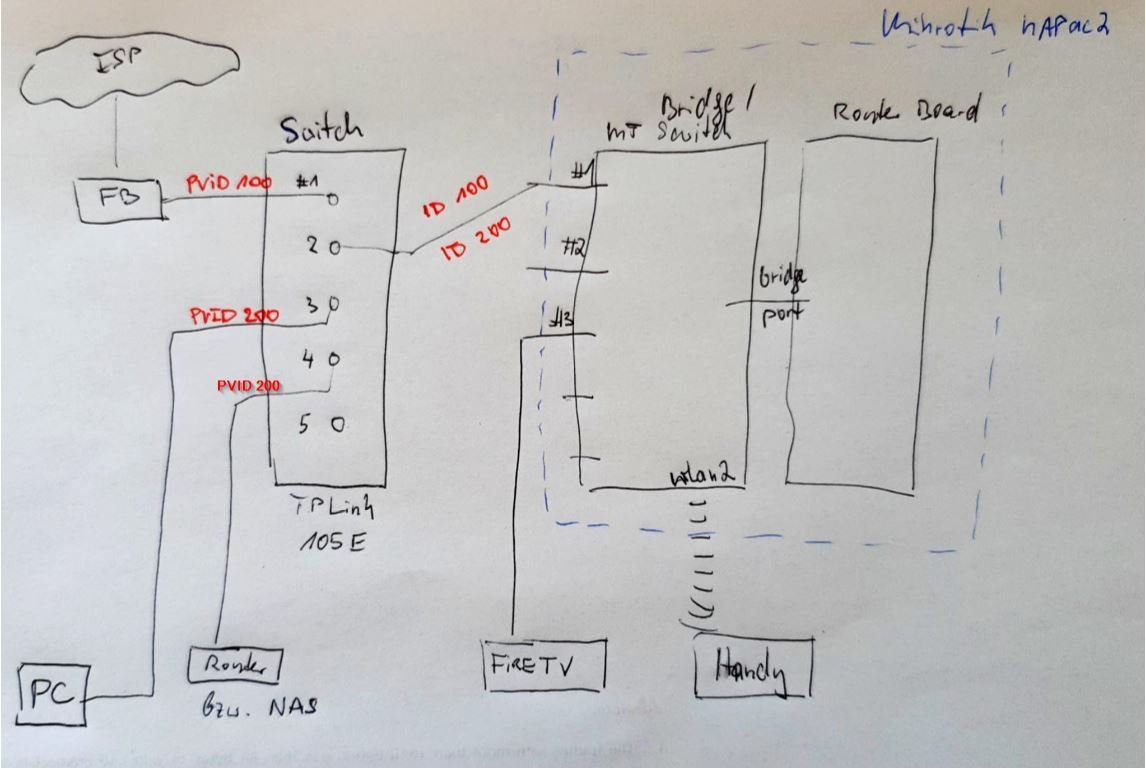

Mein Aufbau:

- VLAN ID 200 (INSIDE)... internes Netzwerk zurück zum Switch "A", um dort weiter genutzt zu werden. (der Switch steht in einem anderen Raum wie der Mikrotik und es gibt nur ein NW-Kabel)

Vorhaben:

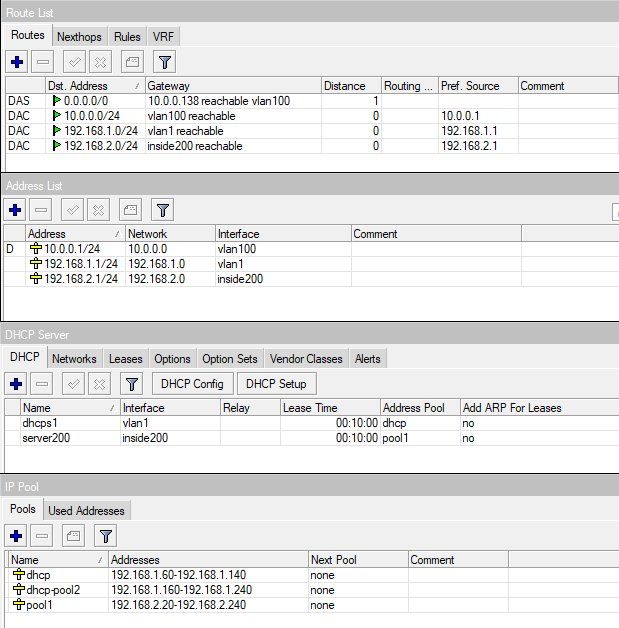

Gegenwärte Konfig

Entweder habe ich

Jede Hilfe ist sehr willkommen. Entweder ich habe durch die unzähligen Konfigurationsversuche mich zu sehr verlaufen und sehe den Wald vor lauter Bäume nicht mehr, oder es gibt noch ein Geheimnis und ist mir unbekannt...

Danke &

Gruß

Ich habe jedes auffindbare Turorial gelesen, komme aber nicht dahinter wie ich meinen Usecase abbilden kann.

Darunter natürlich auch das Turorial Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Mein Aufbau:

- Fritzbox als Modem und Firewall + NAT Router ins Internet

- an der FB hängt ein Switch "A" (Switch Port 1)

- Switch Port 2 ist mit Mikrotik Eth1 verbunden. Dies ist ein Trunk mit folgenden 2 VLANs

- VLAN ID 200 (INSIDE)... internes Netzwerk zurück zum Switch "A", um dort weiter genutzt zu werden. (der Switch steht in einem anderen Raum wie der Mikrotik und es gibt nur ein NW-Kabel)

- Hinter dem Eth1 (Uplink Port des MT) ist die Firewall des MT aktiv, zusätzlich zur Frizbox Firewall. (Die äussere Firewall der Fritzbox ist bei mir für IPv6 Traffic nicht aktiv). Zudem ist da ein DHCP Client, um von der FB die IP/Route zu holen

- Mikrotik ist ein hAPac2 mit 6.46.4, Switch ist ein TP Link 105E v1

- IPv6 auf MT ist aktiviert (eigentlich wollte ich am Anfang nur das aktivieren, um einigen Geräten eine fixe IPv6 zu geben .... dann Firmware Upgrade .... )

- Am ETH4 des Switch hängt ein anderer Router. Der macht 50 Meter weiter ein lokales WLAN. Er selbst hat neben WLAN keinerlei aktivierte Funktion wie Routing, NAT oder Firewall...

Vorhaben:

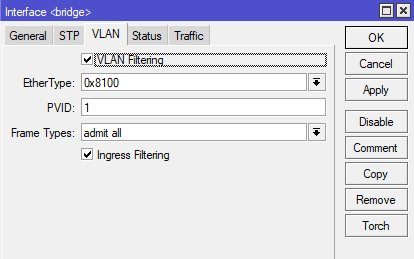

- Ursprünglich hatte ich eine alte MT Firmware (master-port ...), jetzt wollte ich das richtig machen (Thema "STP") und das VLAN nicht an den Eth-ports anhängen, sondern auf der Bridge

- Habe unzählige Stunden damit verbracht, eine insgesamt sinnvolle aber auch überhaupt technisch funktionierende Lösung zu finden. Bisher mäßiger Erfolg.

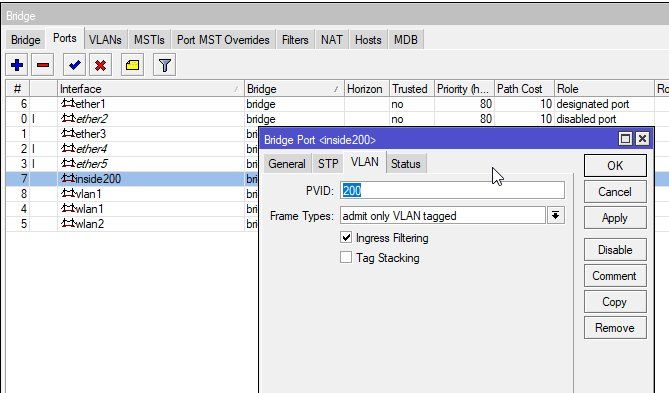

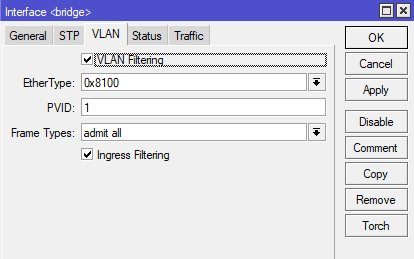

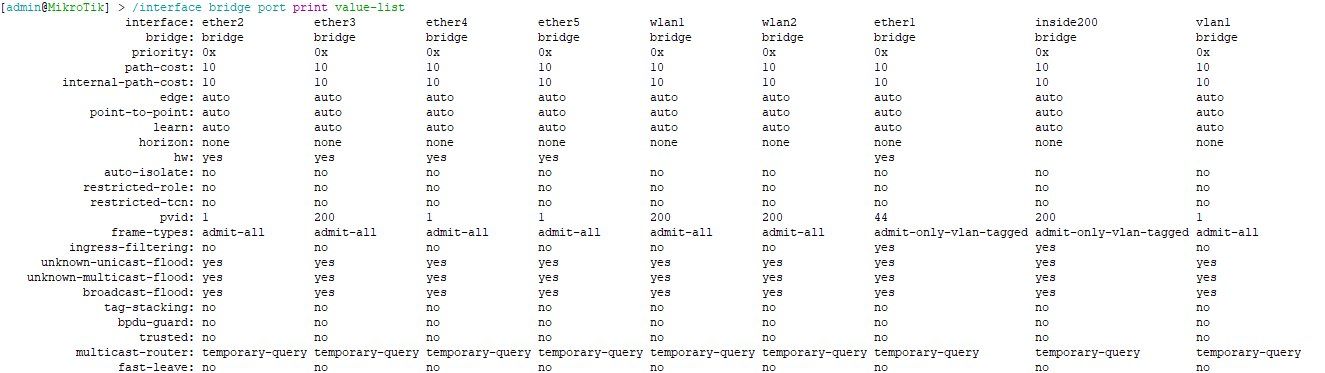

Gegenwärte Konfig

Entweder habe ich

- Sichtbaren WAN (200) Traffic auf Switch Eth3 zum PC. Im Moment hängt ja auch ETH1 de MT an der Bridge (!!), aber sonst bekomme ich gar kein Traffic ins 200er zurück zum Switch

- irgendwelche Loops im Netz

- oder der PC am ETH3 des Swtich bekommt keine IP vom DHCP Mikrotik

- hänge ich den VLAN Port inside200 von der Bridge weg und direkt an ETH1, dann kann ich keinen DHCP Server auf dieses Interface hängen. Der Router an ETH4 des Switch A sollte sich die IP, GW und Route vom Mikrotik holen.

Jede Hilfe ist sehr willkommen. Entweder ich habe durch die unzähligen Konfigurationsversuche mich zu sehr verlaufen und sehe den Wald vor lauter Bäume nicht mehr, oder es gibt noch ein Geheimnis und ist mir unbekannt...

Danke &

Gruß

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 564027

Url: https://administrator.de/forum/miktrotik-vlan-trunk-shared-uplink-internet-vlan-internal-vlan-564027.html

Ausgedruckt am: 16.07.2025 um 00:07 Uhr

17 Kommentare

Neuester Kommentar

Bevor wir ins Eingemachte gehen ein paar Fragen die etwas unklar sind:

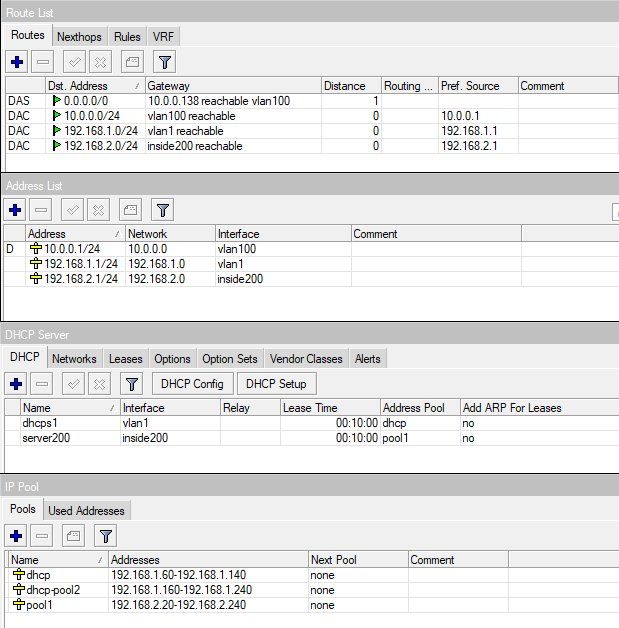

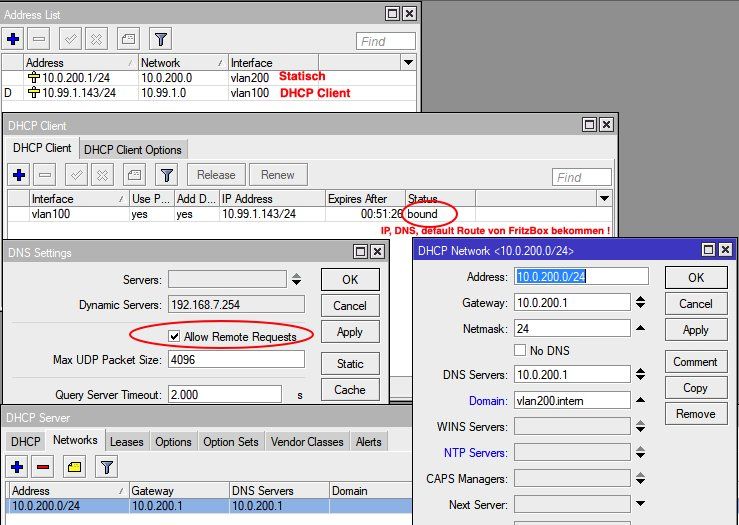

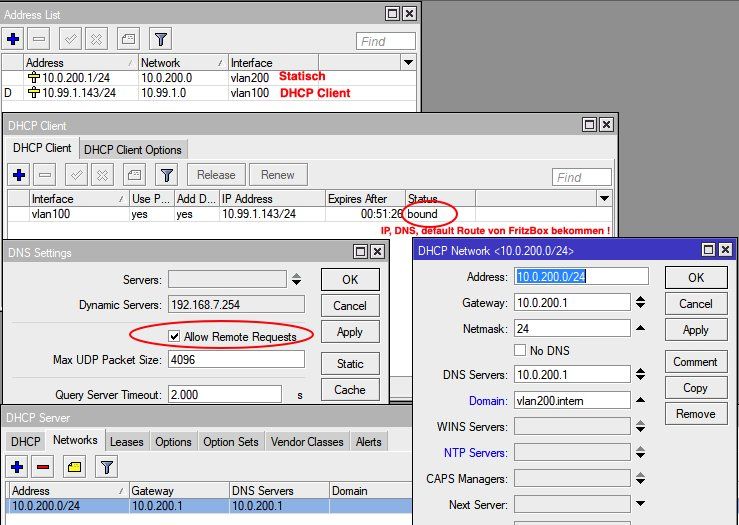

Was die Gateway IP der FritzBox anbetrifft solltest du dort die Mac Adresse des MT L3 Ports "vlan100" eintragen, das der MT immer eine feste IP bekommt. Ansonsten könnte es später Probleme beim Port Forwarding oder VPNs geben sofern du sowas planst.

Ansonsten wäre das Konzept so technisch problemlos umsetzbar.

Leider fehlen ein Screenshot des VLAN Switch Setups und der MT mit dem Bridge Member Ports um zu kontrollieren ob ggf. da Fehler gemacht wurden. Kannst du die ggf. noch posten ?

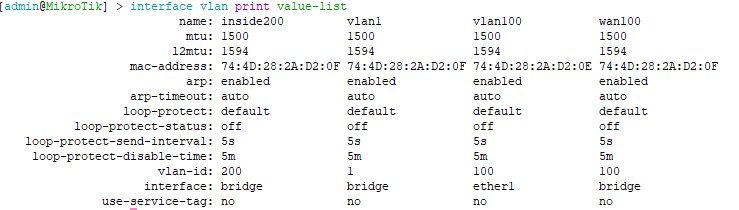

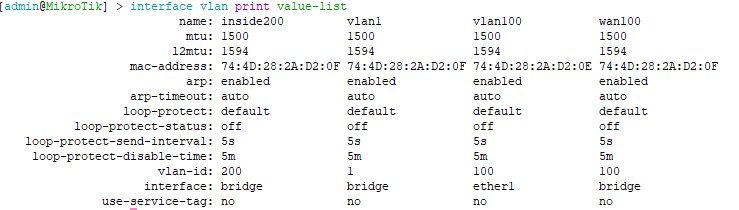

- 1. Was bezeichnet das VLAN ID 100 (WAN) ?? Ist das das Koppelnetz zwischen WAN Port (L3 MT Interface vlan100) und der FritzBox oder was soll das sein ?

- 2. Was genau ist das VLAN ID 200 (INSIDE) ?? Ist das das lokale LAN am Mikrotik ?

- 3. Warum gibt es am Mikrotik ein "VLAN1" Interface mit IP obwohl dieses Netz nirgendwo benutzt wird ? Was ist der Sinn dahinter ?

- 4. Warum ist die Firewall und NAT am MT L3 Port vlan100 hier aktiv ? Gilt es das lokale LAN (VLAN 200) dort abzutrennen und zu sichern vor dem Koppelnetz VLAN 100 ?

- 5. Der Router an Switchport 4 ist der als stinknormaler, dummer Layer 2 WLAN AP konfiguriert wie es HIER genau beschrieben ist ?

Was die Gateway IP der FritzBox anbetrifft solltest du dort die Mac Adresse des MT L3 Ports "vlan100" eintragen, das der MT immer eine feste IP bekommt. Ansonsten könnte es später Probleme beim Port Forwarding oder VPNs geben sofern du sowas planst.

Ansonsten wäre das Konzept so technisch problemlos umsetzbar.

Leider fehlen ein Screenshot des VLAN Switch Setups und der MT mit dem Bridge Member Ports um zu kontrollieren ob ggf. da Fehler gemacht wurden. Kannst du die ggf. noch posten ?

Kurzer Laboraufbau mit deinen Settings funktioniert völlig problemos und absolut sauber ohne irgendwelche Loops usw.

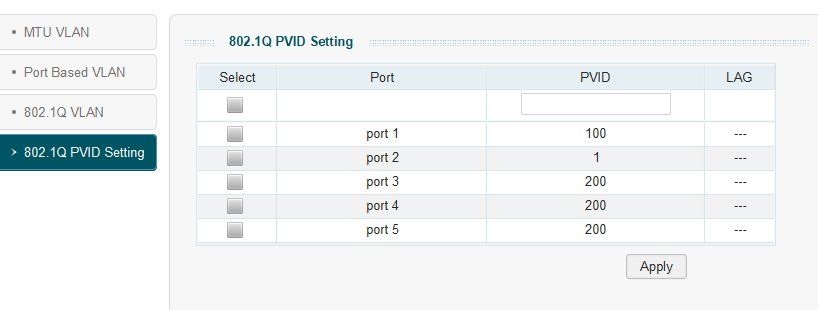

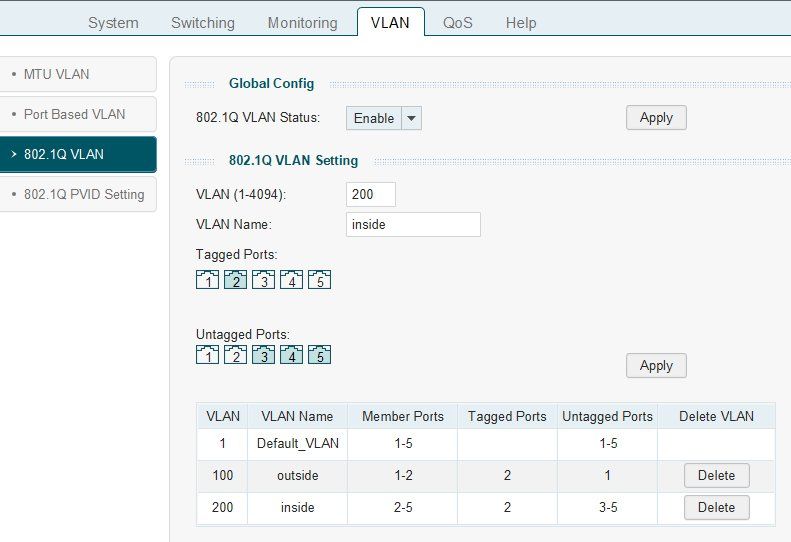

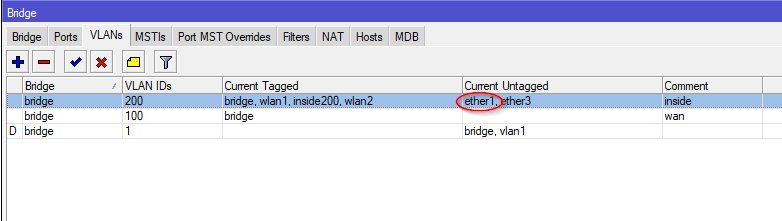

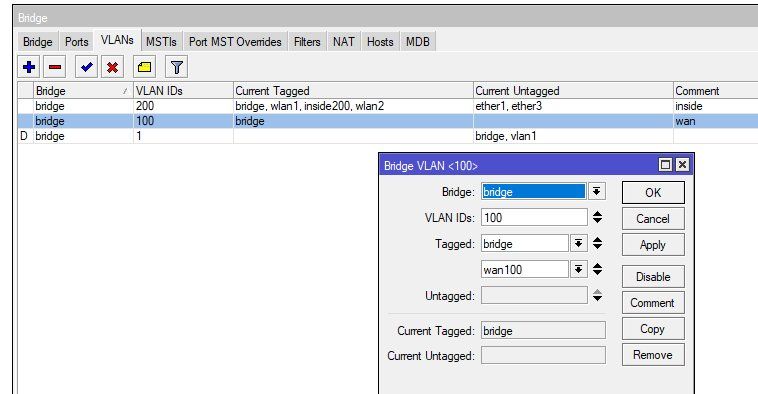

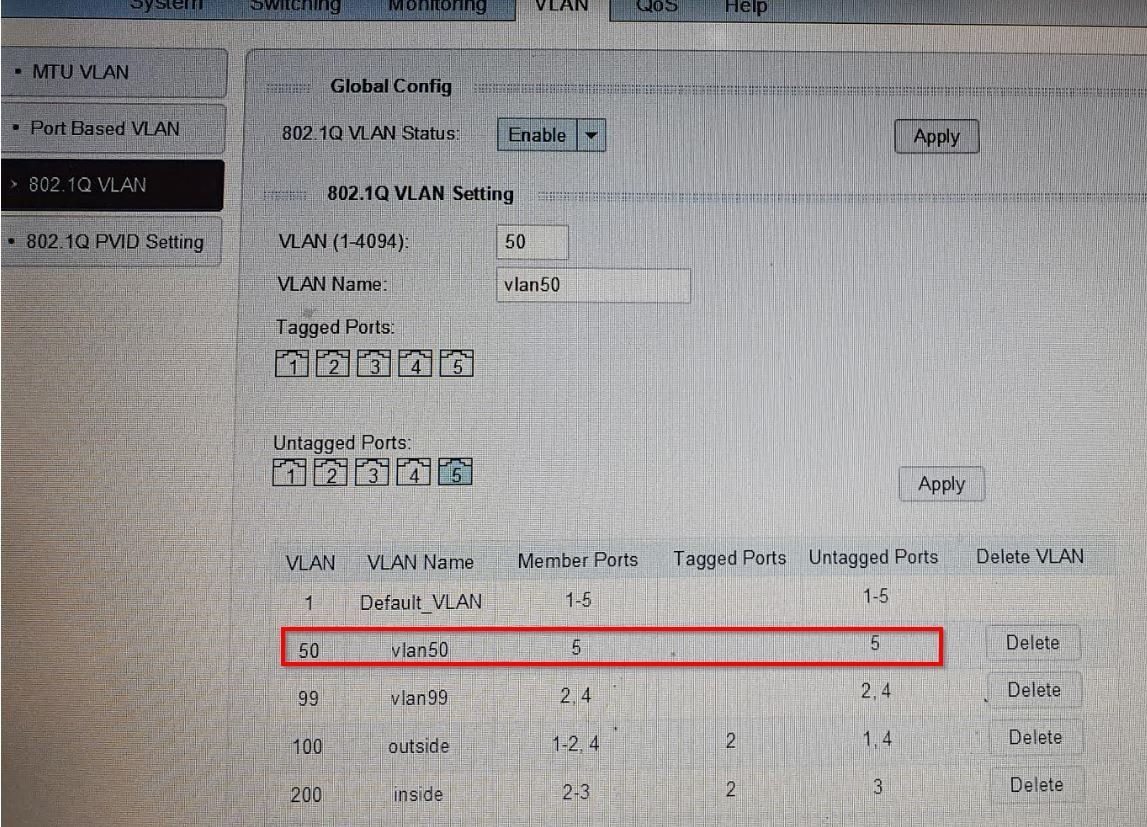

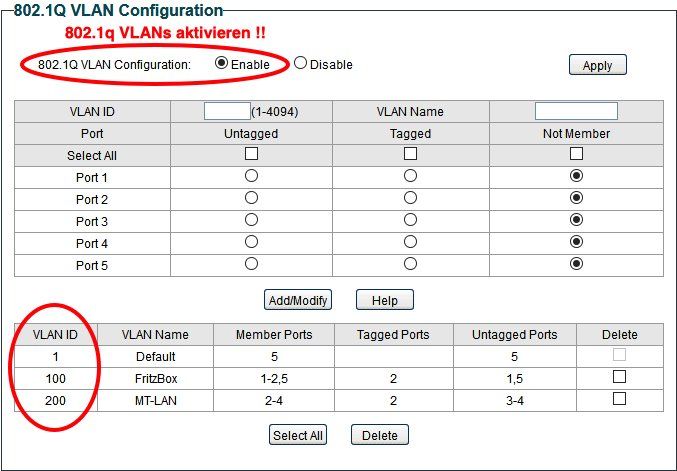

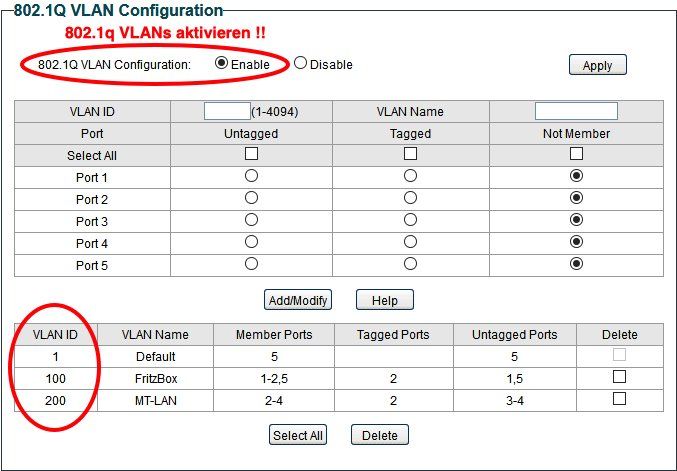

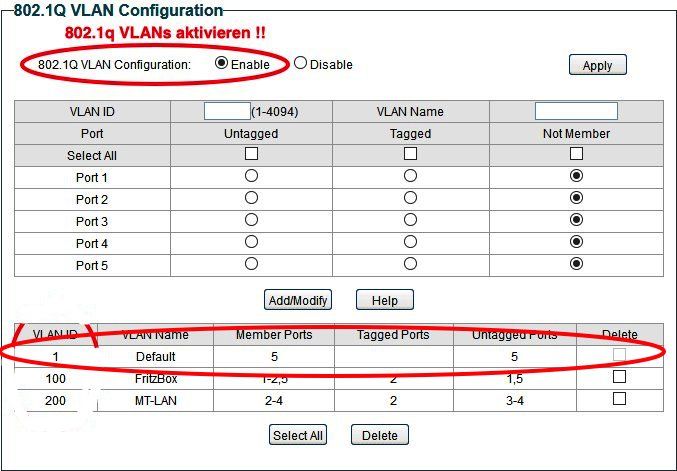

Aktivieren des 802.1q VLAN Standards auf dem TP-Link und Setzen der Tagged/Untagged Ports:

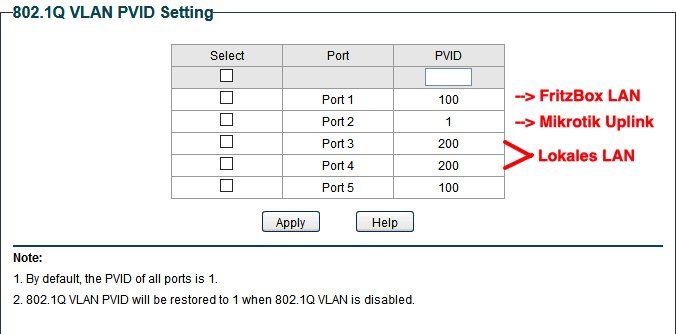

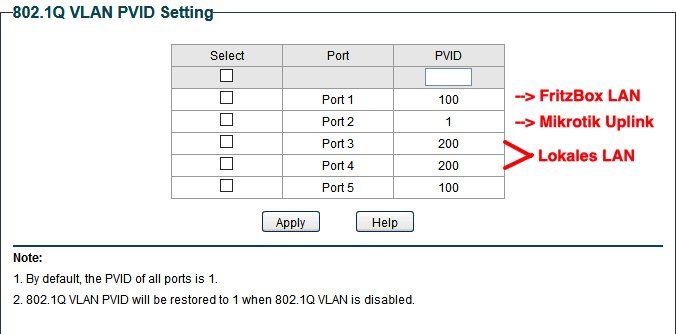

Port PVIDs setzen:

Port PVIDs setzen:

Du hast übrigens vergessen das VLAN 1 auf den Ports 1,3,4 und 5 dort als not member zu setzen !

Du hast übrigens vergessen das VLAN 1 auf den Ports 1,3,4 und 5 dort als not member zu setzen !

Port 5 hier als Testport für das Transfer Netz VLAN100 zur FritzBox.

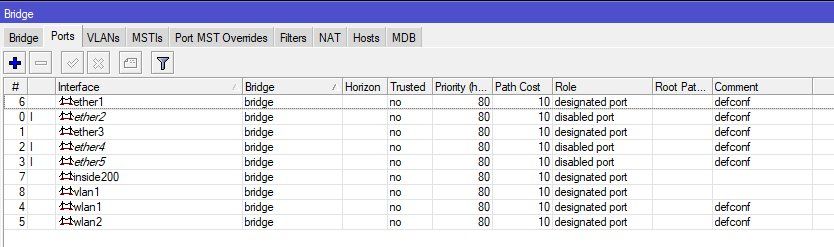

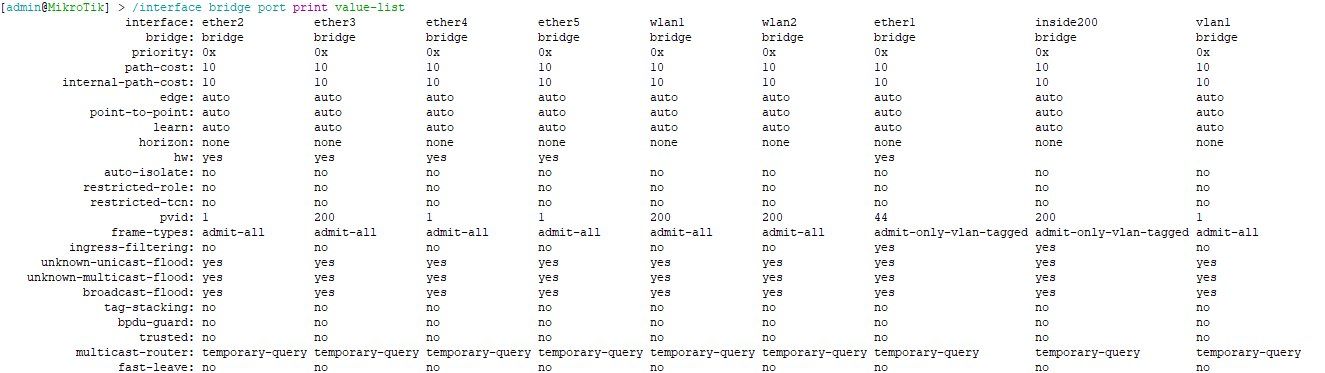

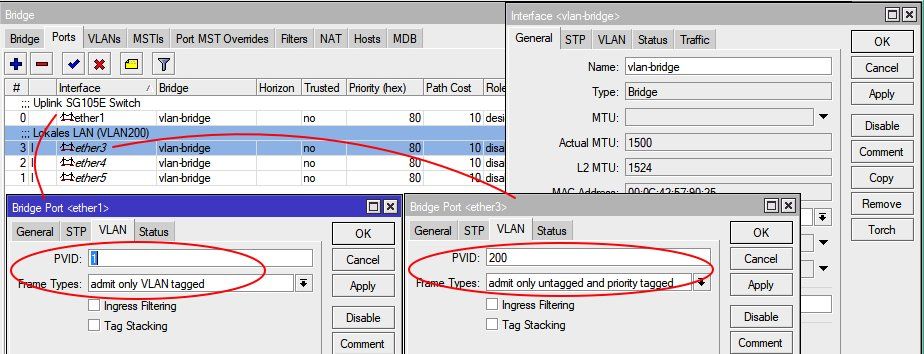

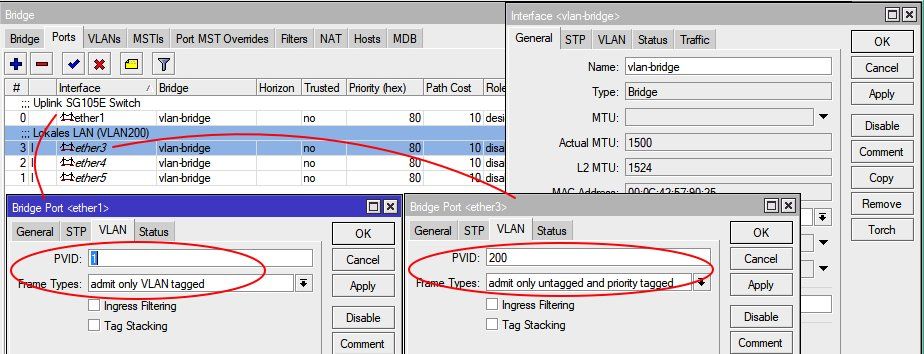

eth3 Port Settings gelten analog auch für die Ports eth4-5.

eth3 Port Settings gelten analog auch für die Ports eth4-5.

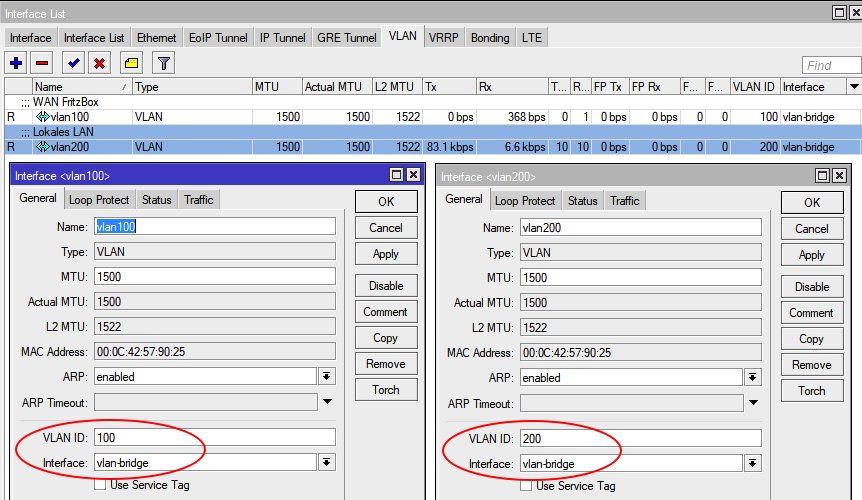

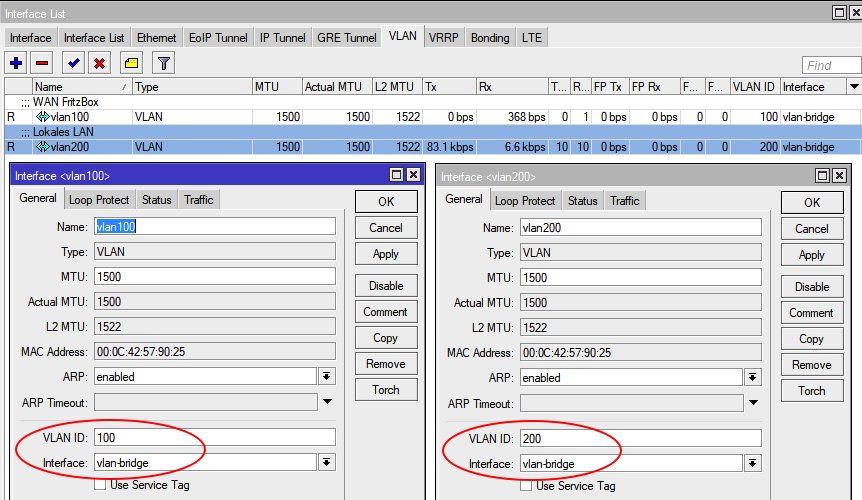

IP Interfaces müssen nicht zwingend als Bridge Member Ports eingetragen sein.

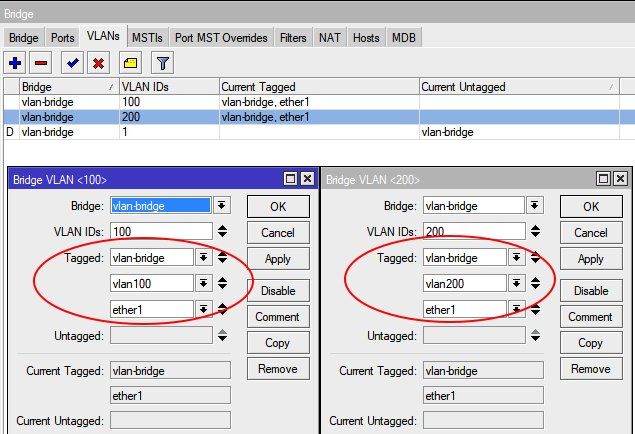

Untagged Ports müssen hier nicht eingetragen werden da durch das PVID Setting von oben festgelegt.

Untagged Ports müssen hier nicht eingetragen werden da durch das PVID Setting von oben festgelegt.

Fertisch !

Ping Checks lokal und nach Eintragen der statischen Route für das VLAN 200 IP Netz auf der FritzBox ins Internet fehlerfrei !

Die hiesige Beispiel Konfig macht kein NAT und hat aktuelle keine Firewall aktiv auf dem vlan200 Interface.

Das ist erstmal ein Grundgerüst um die grundlegende Funktion einzurichten und zu checken das diese wasserdicht rennt. Firewalling kommt immer danach.

Hier müsstest du dann noch die Firewall aktivieren bzw. entsprechend customizen. Die Regeln dazu kannst du dir der Einfachheit halber aus der Default Konfig abschauen und übernehmen !

NAT/Masquerading solltest du nicht aktivieren, denn das schafft wieder zusätzliche Probleme und frisst unnötig Performance. Da die FB ja statische Routen supportet ist ist NAT nicht zwingend. Firewall only reicht da.

Fazit:

Works as designed !!

Aktivieren des 802.1q VLAN Standards auf dem TP-Link und Setzen der Tagged/Untagged Ports:

Port 5 hier als Testport für das Transfer Netz VLAN100 zur FritzBox.

- vlan100 WAN Interface = DHCP Client ("D" Index)

- vlan200 LAN Interface = Statisch und DHCP Server Pool dazu

- DNS Proxy aktiviert

- ether1 = Uplink TP-Link Switch

- ether 2 = zur freien Verwendung nicht belegt, bzw. VLAN1

- ether3 bis ether5 = Untagged Endgeräte Ports lokales LAN (VLAN 200)

IP Interfaces müssen nicht zwingend als Bridge Member Ports eingetragen sein.

Fertisch !

Ping Checks lokal und nach Eintragen der statischen Route für das VLAN 200 IP Netz auf der FritzBox ins Internet fehlerfrei !

Die hiesige Beispiel Konfig macht kein NAT und hat aktuelle keine Firewall aktiv auf dem vlan200 Interface.

Das ist erstmal ein Grundgerüst um die grundlegende Funktion einzurichten und zu checken das diese wasserdicht rennt. Firewalling kommt immer danach.

These: Traue dem Frizbox Netz nicht.

Ist auch richtig, besonders wenn das eine Provider FritzBox mit aktiver TR-069 Schnüffelfunktion ist !Hier müsstest du dann noch die Firewall aktivieren bzw. entsprechend customizen. Die Regeln dazu kannst du dir der Einfachheit halber aus der Default Konfig abschauen und übernehmen !

NAT/Masquerading solltest du nicht aktivieren, denn das schafft wieder zusätzliche Probleme und frisst unnötig Performance. Da die FB ja statische Routen supportet ist ist NAT nicht zwingend. Firewall only reicht da.

Fazit:

Works as designed !!

Der TP Link Switch in meiner Konfig hat beim VLAN 1 alle 5 Ports auf Untagged.

Grober Fehler !!Warum ? Du betreibst kein VLAN 1 also warum. Hier musst du die komplett austragen bis auf Port 2. Dort ist das 1er eh tot weil der MT rein nur tagged Frames dort sendet (Sofern du es in der Bridge richtig customized hast !)

"Würde" jetzt dort ein untagged traffic vom MT in den Port 2 des Switches kommen, dann würde der Switch über VLAN 1 das auch wieder am Port 3 ausgeben.

Ja, klar. Aber...- Wenn du alle Ports als not member deaktivierst bis auf 2 kann das nie passieren

- An Port 2 können nie untagged Frames kommen. Der MT akzeptiert hier Tagged only !

Testweise habe ich jetzt den PVID des Switch-Port 2 einfach auf 99 gesetzt

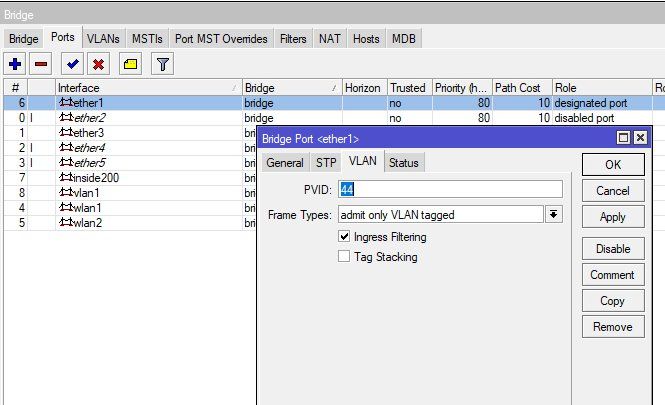

Sinnfrei... Schadet aber auch nicht.Ich habe den vorsichtshalber mal auf irgendwas "44",

Kann man machen ist aber sinnfrei. Kommt ja eh nix untagged raus und auf dem Switch sind alle Ports not member in 1 also eine Sackgasse für 1.Den Layer3 Port "inside200" habe ich mit PVID 200

Falsch !Wozu ? Kann ja niemals in 200 untagged geforwardet werden und L3 Interfaces müssen intern Tags haben !

Das VLAN200 hat bei mir Ether1 als untagged traffic drinnen.

Falsch. Genau das ist der Fehler Knackpunkt. VL200 muss zwingend Tagged sein.Halte dich einfach an die Screenshots von oben. Hier rennt das alles vollkommen fehlerlos, MIT TP-Link Switch

Auch das vlan100 hatte ich mal so wie du, derzeit ist es ohne Ether1

Ja das ist falsch. Dort fehlt das Tagging komplett auf dem eth1 Port für vlan100 und vlan200. Das kann so nie klappen wenn der Switch diese VLANs nur getagged akzeptiert.Ich bin mittlerweile der Auffassung, dass mein Problem durch fehlerhaftes Verhalten des TP Link Switch verursacht wird.

Könnte sein aber sehr unwahrscheinlich. Hier ist ein SG105E v4 im Einsatz !Hast du ihm die aktuellste Firmware geflasht ???

tp-link.com/de/support/download/tl-sg105e/v1/#Firmware

(Achte auf die Version !)

und auch das nervige VLAN 1 nicht bearbeitbar ist

Na ja man kann wenigstens die Memeber Ports dort abschalten was man auch tun sollte.Wenn jemand ne Empfehlung für einen Homeswitch hat, dann her damit.

Cisco SG250-8cisco.com/c/en/us/support/switches/sg250-08-8-port-gigabit-smart ...

Mikrotik RB260 oder CRS

oder Zyxel GS1200-5 oder -8

zyxel.com/de/de/products_services/5-Port-8-Port-Web-Managed-Giga ...

Also, jetzt 1:1 deine Einstellungen drin, leider leider immer noch das gleiche Verhalten:

Sorry, aber wenn man sich den Screenshot vom Switch Setup ansieht von dir ist das ja nicht ganz richtig...Dort sind immer noch die Ports 1 bis 5 ALLE Member Ports in VLAN 1 was sie NICHT sein sollten !

In den Untagged Ports der VLANs 100 und 200 (PVID) darf doch niemals das VLAN 1 zusätzlich auch noch Member Port sein. Entferne das doch endlich mal !

Das hast du bis jetzt noch nicht umgesetzt.

Man kann aber natürlich nicht ausschliessen das der Switch einen an der Waffel hat aber wenn du das VLAN 1 als Memberport komplett vom Port 1 und vom Port 2 wegnimmst, dann kann nie und nimmer nicht an den anderen Ports dieser Traffic auftauchen.

Sollte er es dennoch machen bleibt dir nur den Switch schnell zu entsorgen, denn dann hat er ein völlig falsches und nicht Standard konformes VLAN Verhalten.

Hier ist es ein Version 4 SG105E der mit aktuellster Firmware absolut fehlerlos funktioniert.

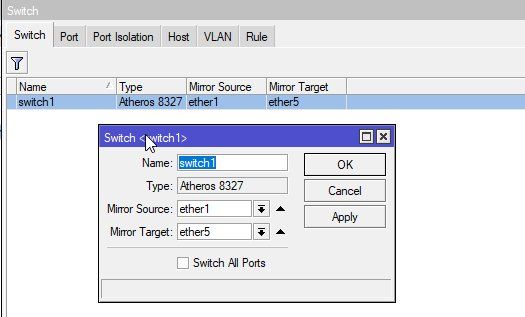

Auf meinem TP Link (ist ja Version 1) kann man GAR NICHTS ändern am VLAN 1.

Mmmhhh, das ist dann doof ! Gibt es den Punkt Not Member dort nicht wie im GUI der Version 4 ???Wenn das der Fall sein sollte ist es dann der Switch der nicht Standard konform ist. Dann solltest du den in der Tat entsorgen oder durch einen besseren ersetzen.

Tippe auf ein TP Link BUG...

Das ist es dann auch ganz sicher. Mit einem Firmware Release aus letzter Stand 2014 muss man sich da auch sicher nicht wundern....Am besten erneuern statt weiter rumärgern. Der MT ist es de facto nicht, denn der verhält sich absolut Standard konform, das kann man hier an einem Cisco Catalyst Profi Switch mit dem Mirror Port einwandfrei verifizieren !

könntest du bei dir mal im Labor ein Test machen und schauen, ob du wirklich kein Untagged traffic auf ether1 des MT hast

Ja, mache ich für dich. Ich lass den Wireshark mitlaufen und spiegele den eth1 Uplink Port an einem Zyxel GS-1200 und an einem Cisco Catalyst 2960 um ganz sicher zu gehen !Und wenn die Bridge von der CPU Traffic bekommt, dieser vielleicht irgendwie falsch oder zusätzlich auf Ether1 landet.

Könnte theoretisch sein aber welcher interne MT Port sollte denn untagged Traffic senden ? Die L3 Ports taggen alle ausnahmslos und zudem ist der Port Mode auf eth1 ja fixed auf "Only VLAN Tagged" gesetzt. Technisch können hier also keinerle Pakete OHNE einen gültigen VLAN Tag auftauchen. Ich sniffer das aber um sicher zu gehen...Jetzt soll man die VLAN Interface anstatt dessen ja auf der Bridge definieren.

Das sind sie doch !

dass der Ether1 ja Port Member der Bridge ist.

Muss er ja zwangsläufig, denn er ist ein Switching Port und kein reiner Routing Port. Er muss als zwangsweise Member der VLAN Bridge sein !Früher hatte ich Ether1 ja gar nicht als Member auf der Bridge

Mit der alen MT Firmware vor 6.41 ! Ja das ist klar, da konnte man das auch gar nicht anders einrichten. Das ist aber seit 6.41 alles passe.Jetzt nach gefühlten 100 Stunden aufgeben?

Nope, niemals !Du bist Opfer eines billigen Chinesenswitches und das sollte dann niemals das Resultat sein !

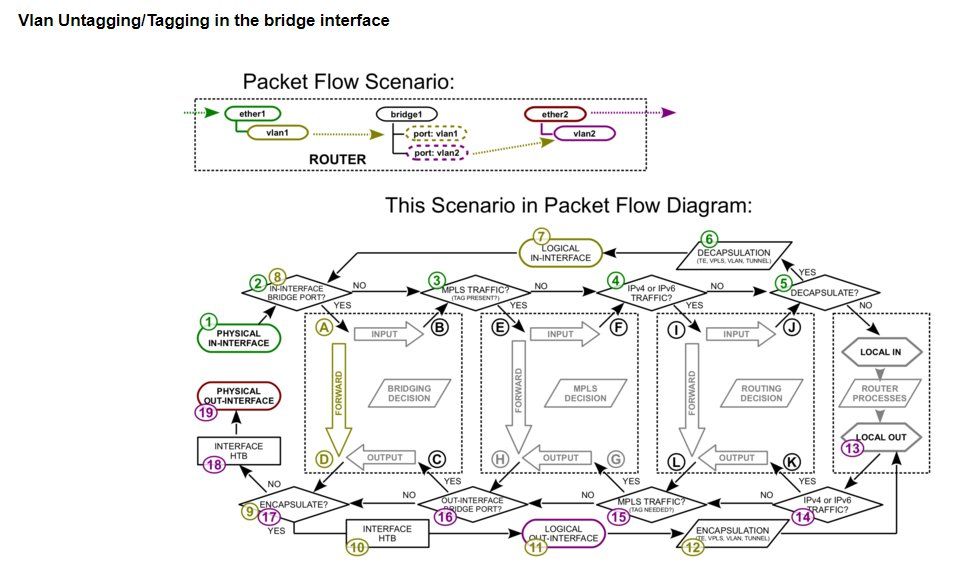

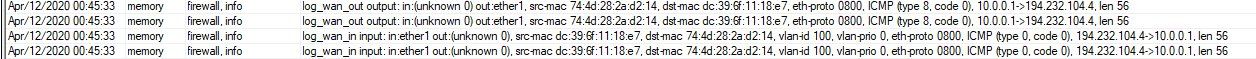

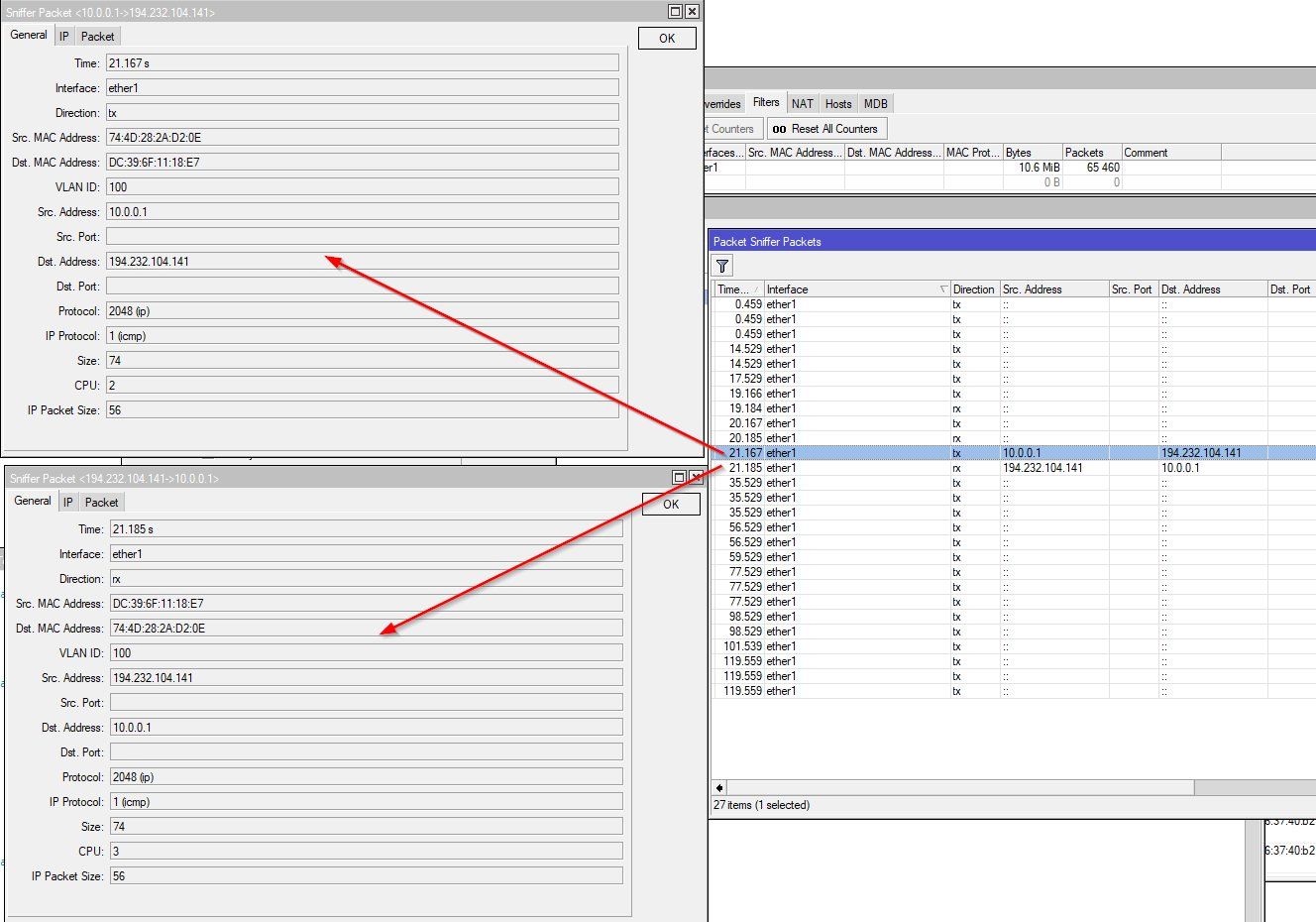

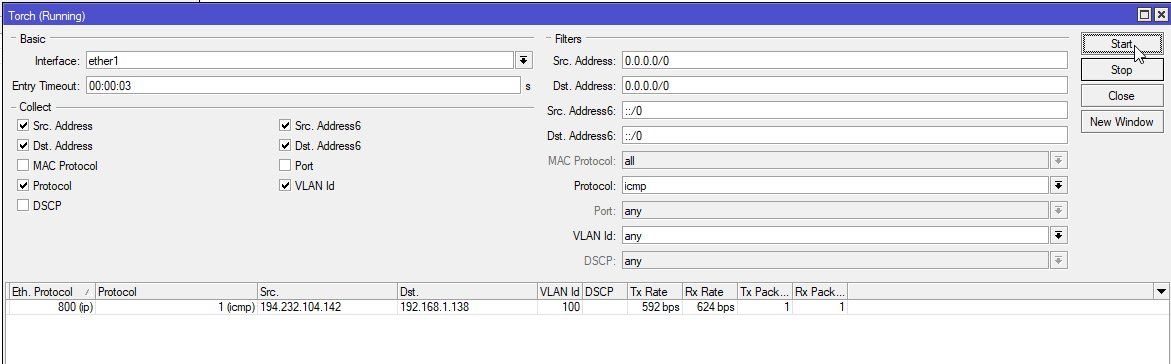

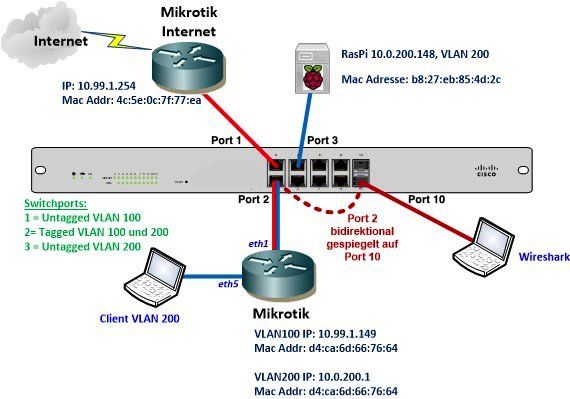

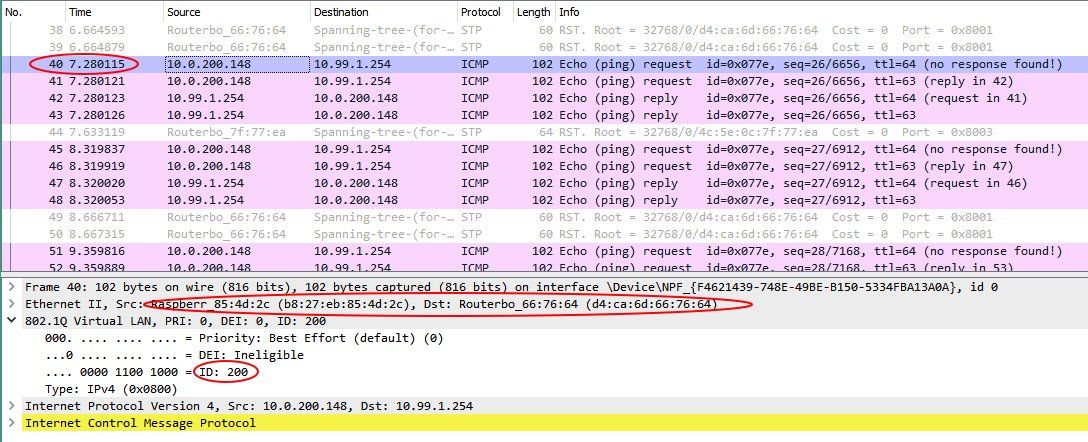

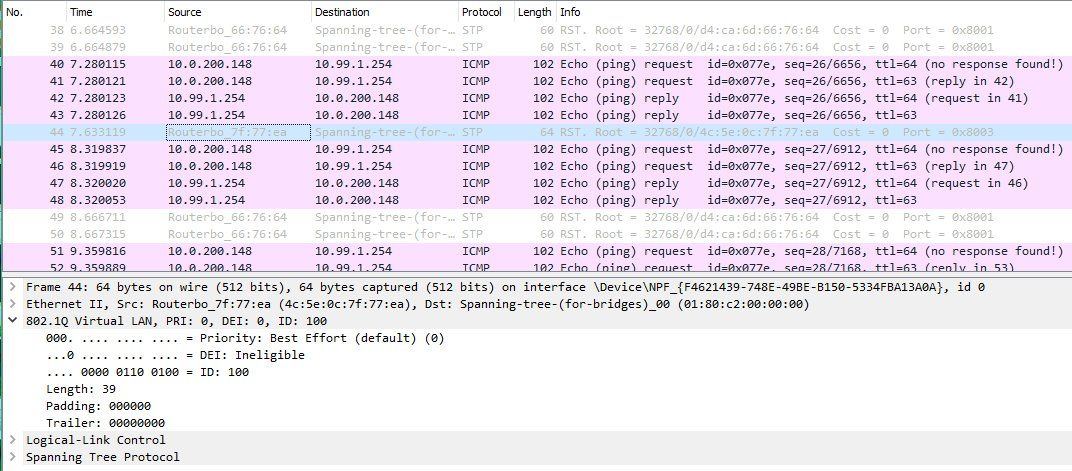

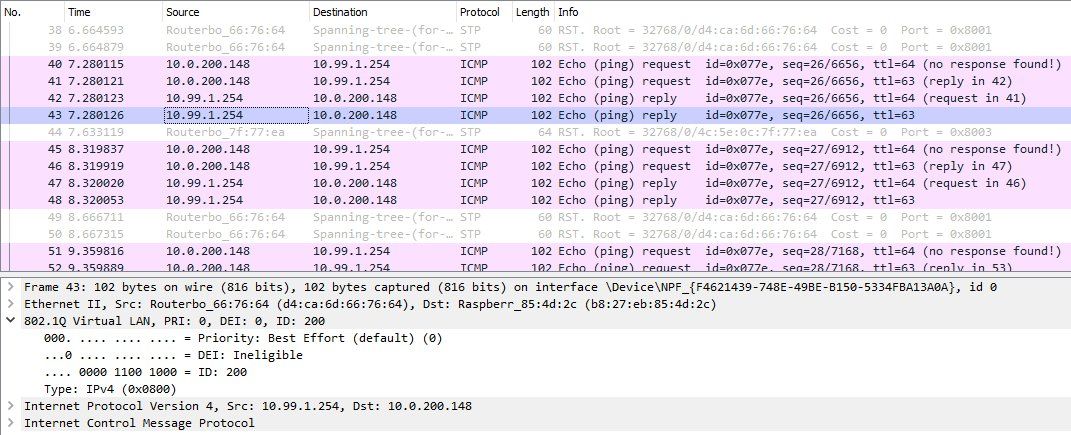

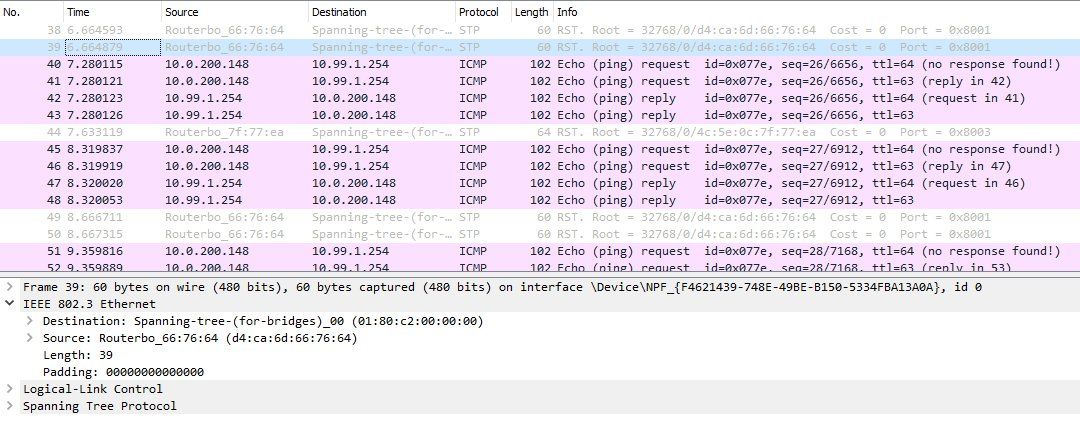

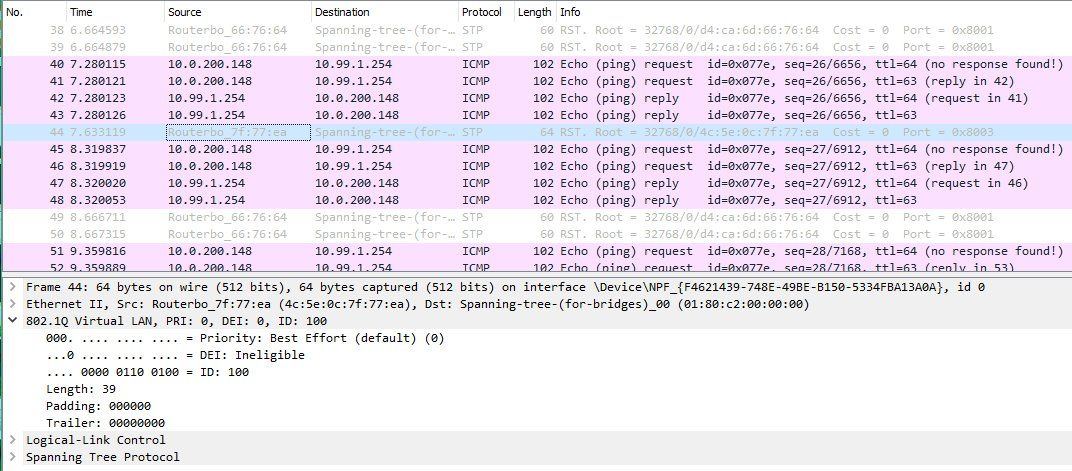

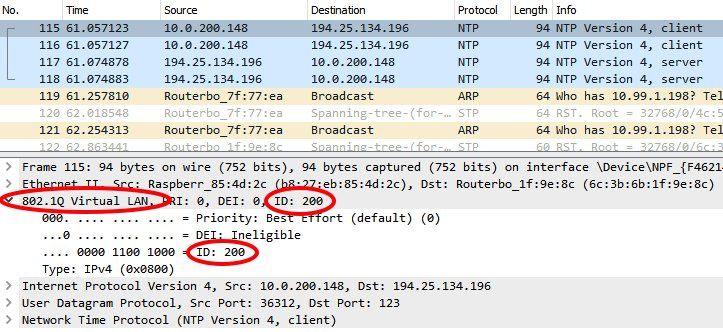

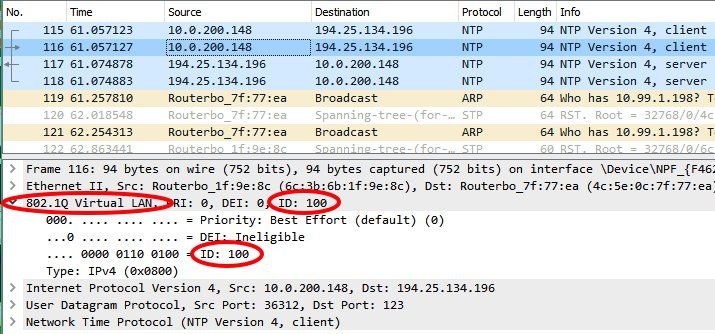

Hier kommt der Wireshark Trace. Um es vorweg zu nehmen: Der Mikrotik verhält sich absolut Standard konform:

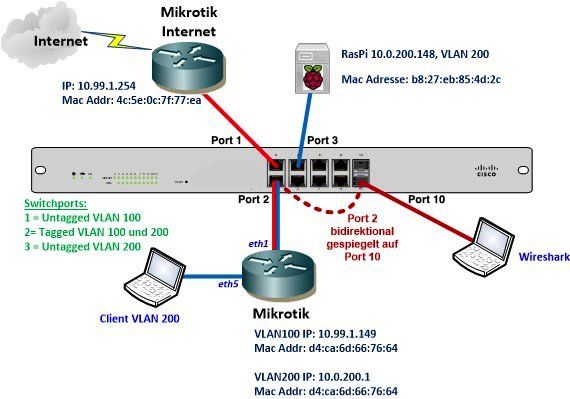

Messaufbau:

(Das die Mac Adressen der L3 Interfaces gleich sind ist übrigens völlig normal. Die VLAN Domains sind ja L2 seitig völlig getrennt und der Switch führt jeweils getrennte Mac Adress Datenbanken pro VLAN L2 Collision Domain !)

Der Mikrotik eth1 Port wird am Switch bidirektional auf den Spiegelport 10 gesendet so das man dort ein 1:1 Abbild des Traffics bekommt.

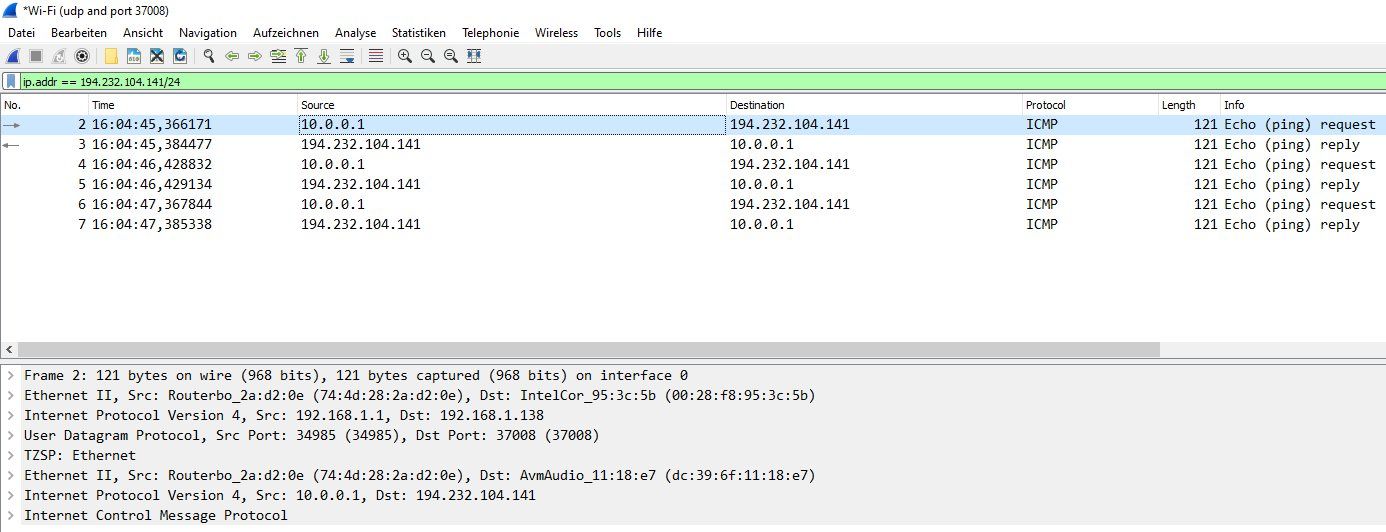

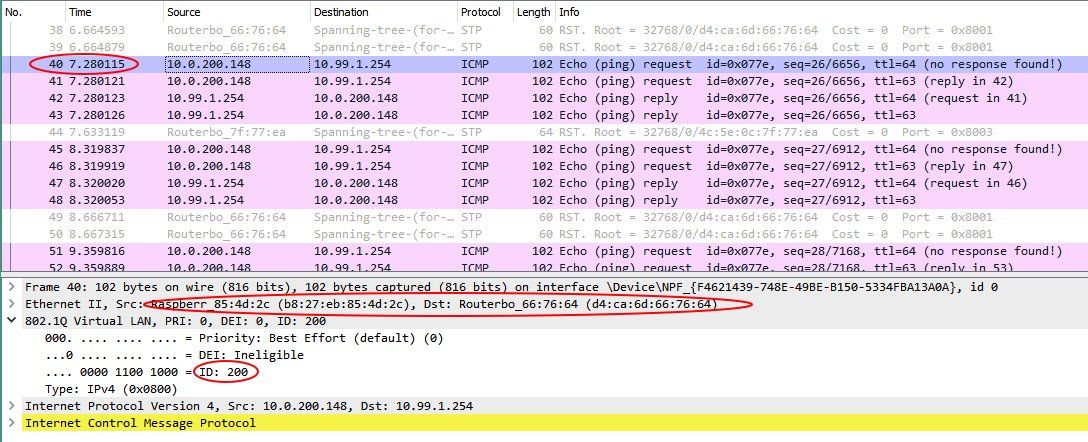

Der RasPi macht einen Ping auf die IP Adresse des Internet Routers (auch ein Mikrotik). Der entspricht deiner FritzBox.

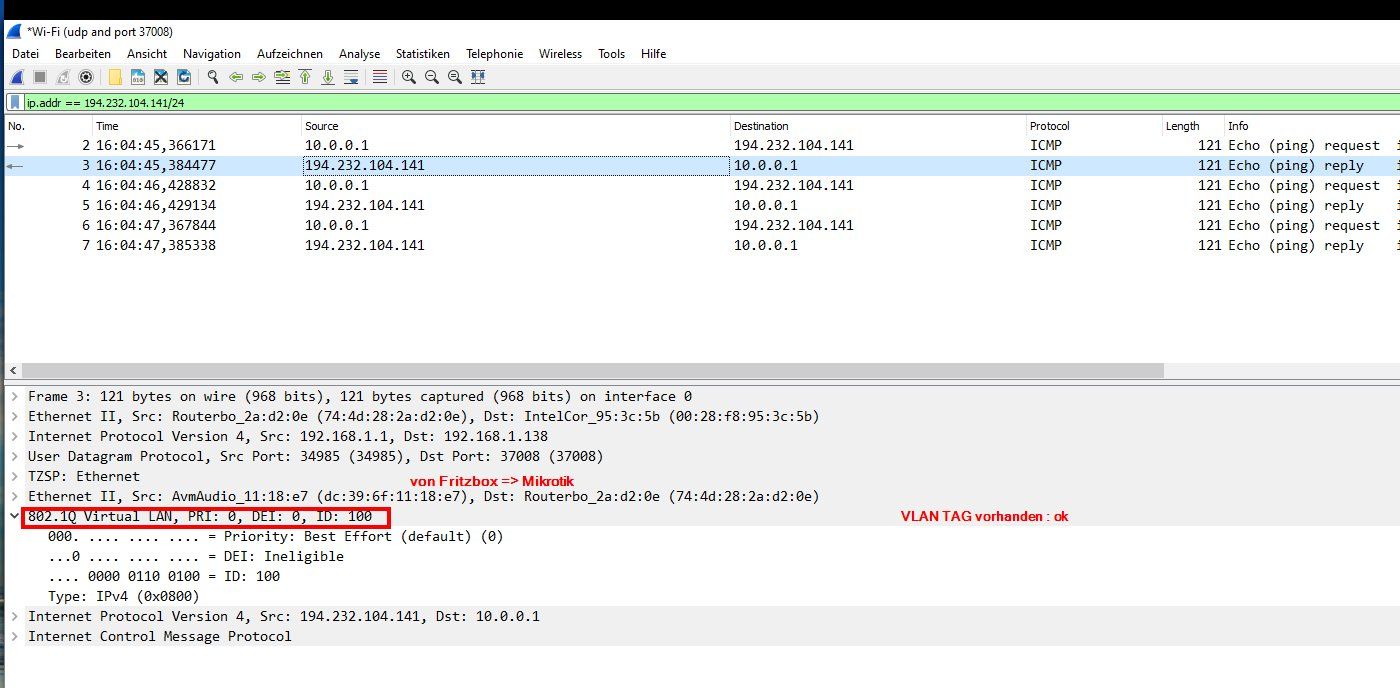

Man sieht hier deutlich den RasPi ICMP Echo Request der entsprechend am Port mit einem 802.1q VLAN Tag 200 zum Mikrotik, VLAN 200 L3 Interface geht.

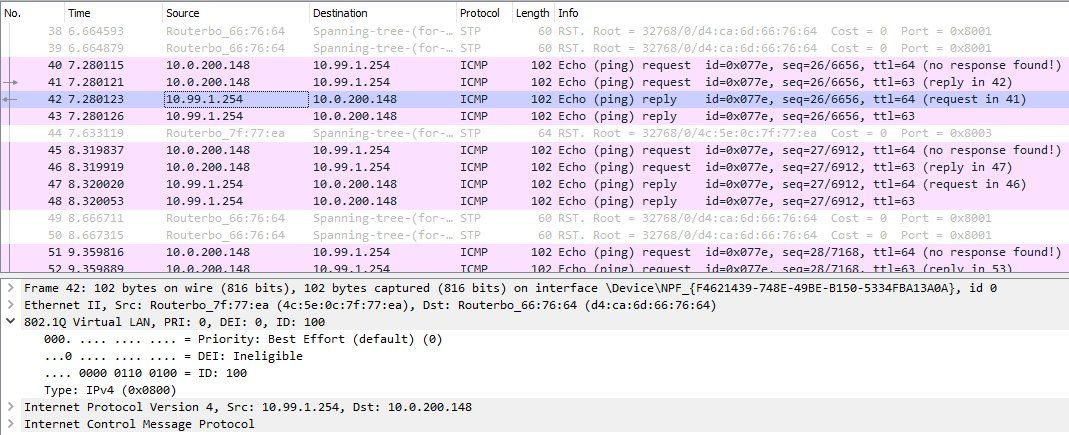

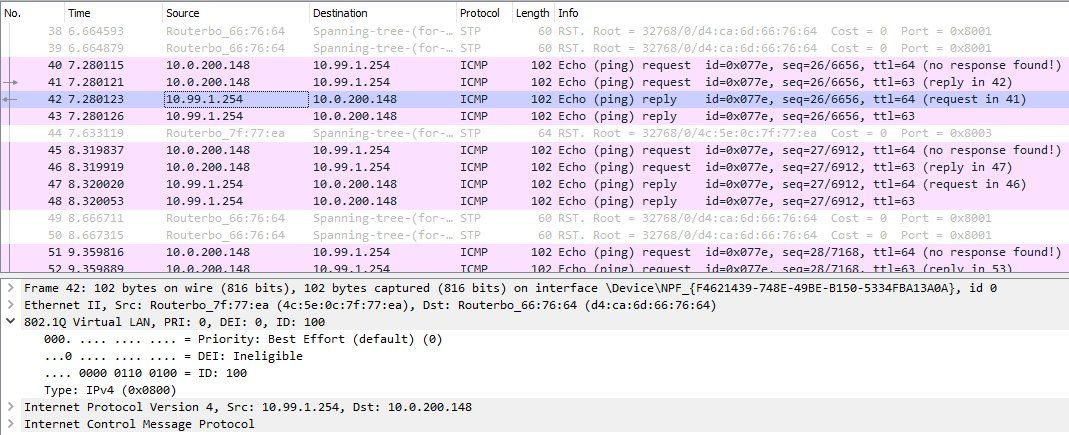

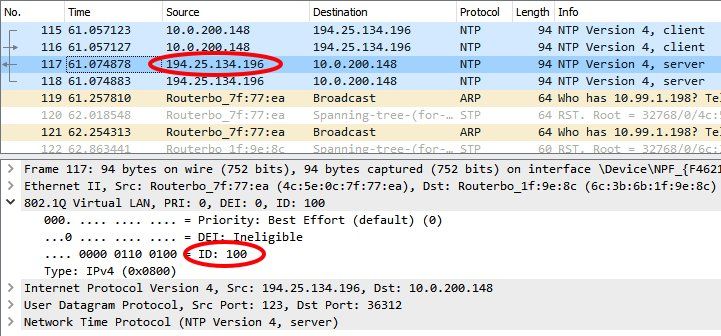

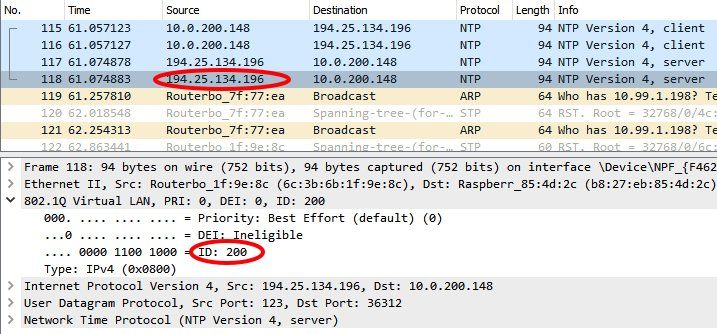

Das routet dann das Paket weiter über das VLAN 100 IP Interface raus mit dem entsprechenden VLAN Tag 100 zum Switchport 2 und dann untagged weiter via Switchport 1 an den Internet Router:

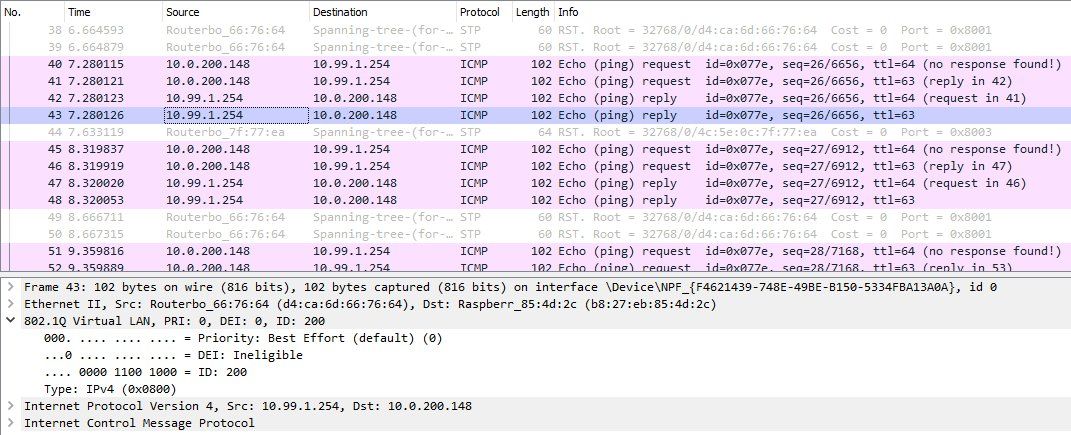

Entsprechend kommt dann die Rückantwort (ICMP Echo Reply) vom Internet Router untagged zum Switchport 1 dann mit einem VLAN 100 Tagging and Port 2 zum VLAN 100 IP Interface Mikrotik:

Der routet es dann wieder via VLAN 200 IP Interface und 200er Tag zum Switchport 2 und dann untagged zum RasPi raus via Port 3:

Also Bilderbuch mässiger könnte es kaum sein

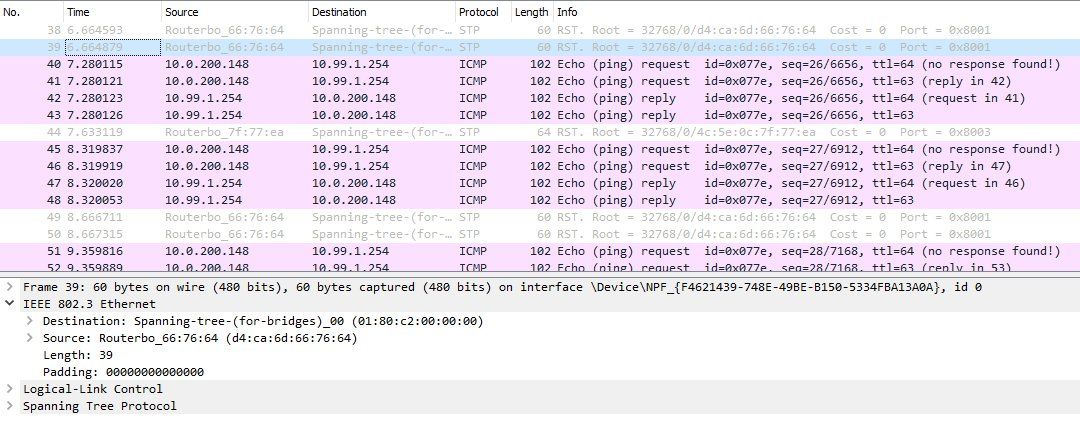

Was dich und deinen mackigen Switch ggf. zu Fall gebracht haben sind die Infrastruktur Protokolle wie RSTP Spanning Tree BPDUs, LLDP und Cisco CDP Protokoll !!

Alle diese Protokolle kommen hier vom Mikrotik untagged am Port eth1 raus weil die Bridge per Default immer untagged in VLAN1/PVID1 hängt, denn das sind L1 Protokolle die immer direkt Punkt zu Punkt auf der Physik kommen. Die Bridge muss diese also per Definition untagged aussenden im Single Spann Verfahren:

Dein Port 2 ist aber untagged ja immer im VLAN 1 und du kannst im Gegensatz zur Version 4 ja scheinbar das VLAN 1 nicht als "Not Member" deklarieren und so von den anderen PVID Ports isolieren.

Wenn dann natürlich die PVID 100 und 200 Ports noch zusätzlich in der VLAN 1 Broadcast Domain sind ist es vollkommen klar das du an den Untagged 100er und 200er Ports dann von den untagged Protokollen im VLAN 1 geflutet wirst und diese dort siehst.

Letzteres spricht dann für einen klaren Bug bzw. fehlendem Feature ("Not Member" Setting) im Switch !

Übrigens die RSTP BPDU Pakete vom Internet Router reicht der Switch (dort ist STP deaktiviert !) dann Tagged im VLAN 100 weiter.

Fazit:

Es rennt alles vorbildlich wie es soll und der böse Buhmann ist klar die alte Switch Hardware bzw. fehlerhaft Firmware deines TP-Link Switches. Soviel ist sicher !

Du hast alles richtig gemacht bis dann aber an alter Chinesen Hardware gescheitert... Kein Grund zum Aufgeben also !

Zeigt auch wieder das man sowas mit dem Wireshark klar nachweisen und wasserdicht beweisen kann !

Messaufbau:

(Das die Mac Adressen der L3 Interfaces gleich sind ist übrigens völlig normal. Die VLAN Domains sind ja L2 seitig völlig getrennt und der Switch führt jeweils getrennte Mac Adress Datenbanken pro VLAN L2 Collision Domain !)

Der Mikrotik eth1 Port wird am Switch bidirektional auf den Spiegelport 10 gesendet so das man dort ein 1:1 Abbild des Traffics bekommt.

Der RasPi macht einen Ping auf die IP Adresse des Internet Routers (auch ein Mikrotik). Der entspricht deiner FritzBox.

Man sieht hier deutlich den RasPi ICMP Echo Request der entsprechend am Port mit einem 802.1q VLAN Tag 200 zum Mikrotik, VLAN 200 L3 Interface geht.

Das routet dann das Paket weiter über das VLAN 100 IP Interface raus mit dem entsprechenden VLAN Tag 100 zum Switchport 2 und dann untagged weiter via Switchport 1 an den Internet Router:

Entsprechend kommt dann die Rückantwort (ICMP Echo Reply) vom Internet Router untagged zum Switchport 1 dann mit einem VLAN 100 Tagging and Port 2 zum VLAN 100 IP Interface Mikrotik:

Der routet es dann wieder via VLAN 200 IP Interface und 200er Tag zum Switchport 2 und dann untagged zum RasPi raus via Port 3:

Also Bilderbuch mässiger könnte es kaum sein

Was dich und deinen mackigen Switch ggf. zu Fall gebracht haben sind die Infrastruktur Protokolle wie RSTP Spanning Tree BPDUs, LLDP und Cisco CDP Protokoll !!

Alle diese Protokolle kommen hier vom Mikrotik untagged am Port eth1 raus weil die Bridge per Default immer untagged in VLAN1/PVID1 hängt, denn das sind L1 Protokolle die immer direkt Punkt zu Punkt auf der Physik kommen. Die Bridge muss diese also per Definition untagged aussenden im Single Spann Verfahren:

Dein Port 2 ist aber untagged ja immer im VLAN 1 und du kannst im Gegensatz zur Version 4 ja scheinbar das VLAN 1 nicht als "Not Member" deklarieren und so von den anderen PVID Ports isolieren.

Wenn dann natürlich die PVID 100 und 200 Ports noch zusätzlich in der VLAN 1 Broadcast Domain sind ist es vollkommen klar das du an den Untagged 100er und 200er Ports dann von den untagged Protokollen im VLAN 1 geflutet wirst und diese dort siehst.

Letzteres spricht dann für einen klaren Bug bzw. fehlendem Feature ("Not Member" Setting) im Switch !

Übrigens die RSTP BPDU Pakete vom Internet Router reicht der Switch (dort ist STP deaktiviert !) dann Tagged im VLAN 100 weiter.

Fazit:

Es rennt alles vorbildlich wie es soll und der böse Buhmann ist klar die alte Switch Hardware bzw. fehlerhaft Firmware deines TP-Link Switches. Soviel ist sicher !

Du hast alles richtig gemacht bis dann aber an alter Chinesen Hardware gescheitert... Kein Grund zum Aufgeben also !

Zeigt auch wieder das man sowas mit dem Wireshark klar nachweisen und wasserdicht beweisen kann !

Vom "Router"- MT kommender Traffic scheint nicht getaggt...

Ooops ! Das kann aber nicht sein wenn du es richtig konfiguriert hast ?! Du siehst ja oben an den Traces das der MT Traffic getagged ist und das auch zwingend sein muss, denn sonst würde der Swith das gar nicht forwarden, da er an reinem reinen getaggten Port ungetaggte Frames verwirft.Gut möglich aber das du deine Netzwerkkarte nicht im Promiscous Mode betreibst so das diese im Wireshark Tagged Pakete gar nicht anzeigt !! Kann das sein !

Das hier solltest du dazu zwingend beachten:

intel.com/content/www/us/en/support/articles/000005498/network-a ...

Sofern du eine Intel Karte im Rechner hast.

Realtek Karten mach das in der Regel von sich aus richtig.

Check das also im Geräte Manager sofern du Winblows als Wireshark Rechner hast !

der MT sendet anscheinend bei mir im Moment wieder keinen(!) getaggten Traffic auf Ether1 ins Internet

Oder dein Wireshark zeigt das nicht richtig an ! Siehe oben...Kannst du ja ganz einfach checken indem du den Wireshark mal an einen Tagged Switchport hängst. Dort müssen zwangsweise 802.1q Tags sichtbar sein.

Bei Intel Karten ist zwingend ein Eingriff in die Registry nötig !

Jeder eingehende Traffic hat das Tag 100, der ausgehende Traffic hat nix. Getestet habe ich auch mit PING

Wenn dem so ist dann..- zeigt erstens dein Wireshark die Tags richtig an

- zweitens ist aber dann ganz sicher deine Mikrotik Konfiguration fehlerhaft ! Frames die am Switch Uplink Port rein und rausgehen müssen zwingend getaggt sein. Sind sie das nicht kann der Switch alle diese Pakete nicht mehr dem richtiogen VLAN zuordnen. Klar, wie sollte das auch gehen ohne einen VLAN Tag. Alle diese Frames forwardet der Switch dann im VLAN 1 was ja bei deinem TP-Link Modell nicht abschlatbar ist.

Du solltest also dringenst nochmal deine MT Konfig überprüfen. Da stimmt was nicht !

PING ins Internet von einem 200er WLAN Client aus: diesen Traffic sehe dann interessanterweise nicht im Wireshark

Müsste aber natürlich zusehen sein ! Siehe die Wireshark Traces oben im Screenshot !Irgendwo habe ich wohl schon noch ein Fehler drin

Ganz sicher...!Zoom besser nicht:

heise.de/security/meldung/Videokonferenz-Software-Ist-Zoom-ein-S ...

Danke. Du leistest wertvolle Unterstützung!

Danke für die Blumen. Setzt den MT erstmal zurück mit Haken bei Kein Backup, Keine Default Konfig und fange nochmal neu an. Die Screenshots zum richtigen Setup siehst du ja alle oben.

Wenn alle Stricke reissen mach ich die Konfig auf einem hAP ac hier und poste dir die fertige Konfig zum Download.

Hier die funktionierende Konfig auf einem hAP ac:

Du kannst dir die Konfig Datei auch original HIER runterladen.

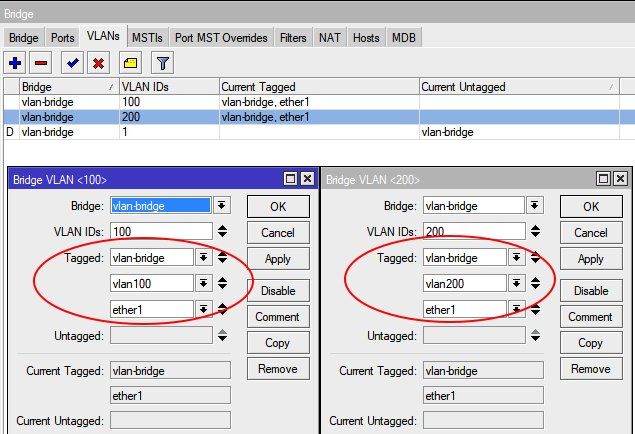

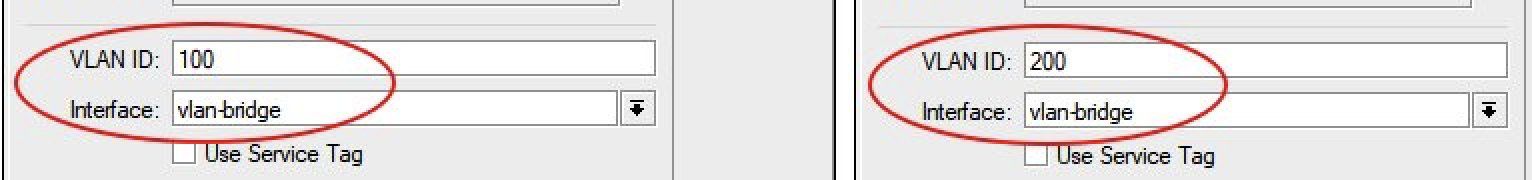

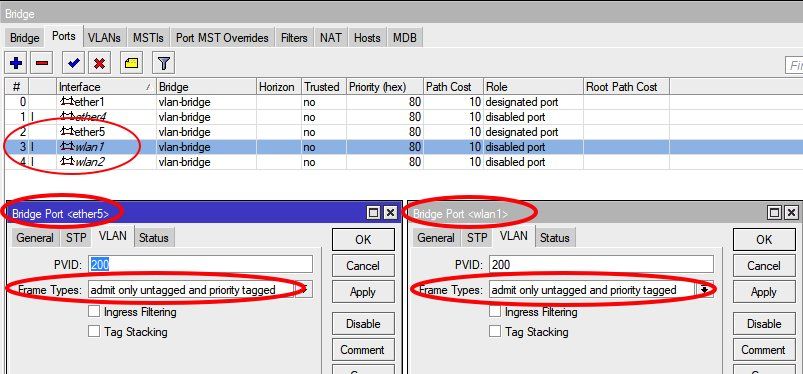

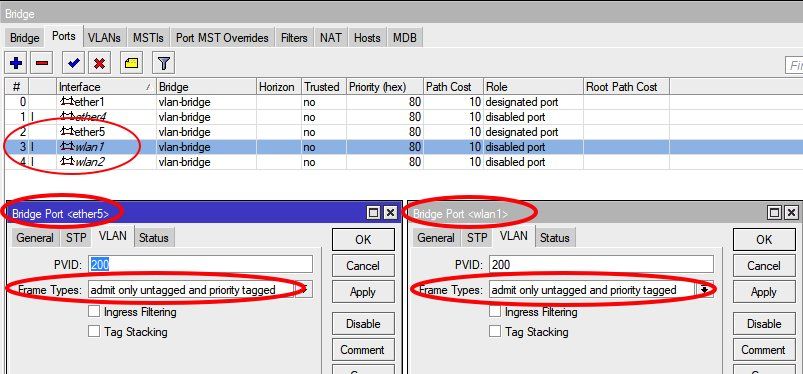

Zur Kontrolle nochmal die VLAN Bridge Settings dieser Konfig:

Das für die Untagged Endgeräte Ports im VLAN 200 für den Konfig Zugang (LAN und beide WLAN Bänder)

Das für die Untagged Endgeräte Ports im VLAN 200 für den Konfig Zugang (LAN und beide WLAN Bänder)

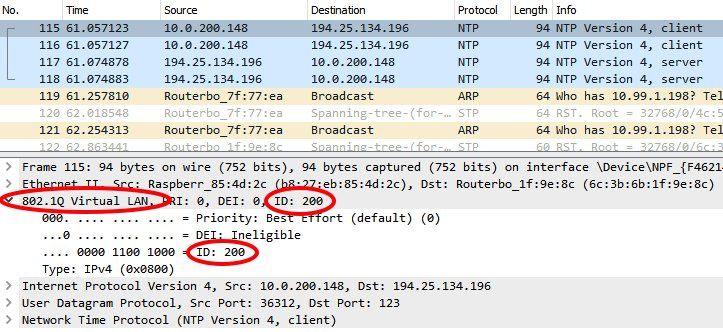

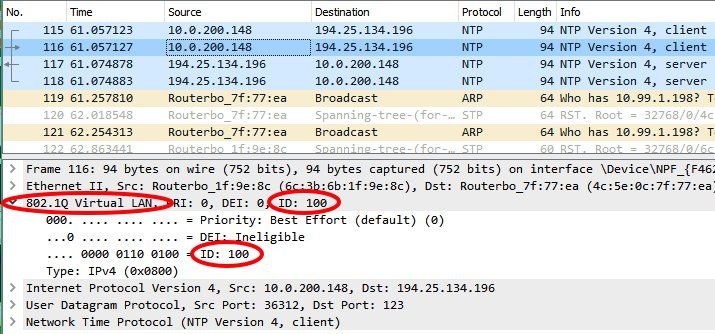

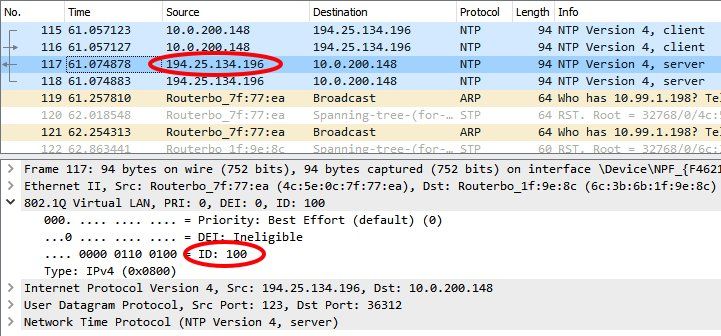

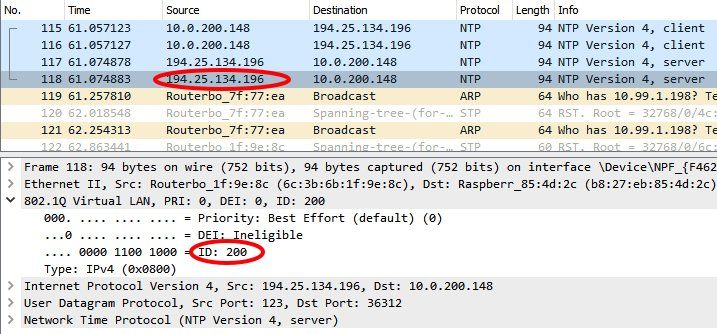

Hier nochmal ein Wireshark Trace mit dem gleichen Test und Sniffer Aufbau von oben.

Der Raspberry Pi schickt einen NTP Request an den NTP Zeitserver der TU Berlin und wie du siehst kommt das NTP Paket 2mal am Switchport 2 vorbei das Tagged zum Mikrotik geht !

Beides mal, wie es sein soll, korrekt getagged mit der VLAN ID 100 und der VLAN ID 200 !!:

NTP Paket vom Raspberry im VLAN 200 an die VLAN 200 IP Adresse des hAP Routers:

Geroutet via VLAN 100 Interface an den Internet Router:

Antwort des TU Berlin NTP Servers via Internet Router zum VLAN 100 Interface:

Antwort via VLAN 200 Interface auf den RasPi:

Fazit:

Bilderbuchmässig wie es sein soll !!

Nun bist du wieder dran !

[admin@hAP ac] > export

# apr/12/2020 12:42:49 by RouterOS 6.46.5

# software id = V9FH-123W

#

# model = RouterBOARD 952Ui-5ac2nD

# serial number = 6CBA06751234

#

/interface bridge

add igmp-snooping=yes name=vlan-bridge vlan-filtering=yes

/interface wireless

set [ find default-name=wlan1 ] band=2ghz-g/n comment="2,4Ghz AP" country=germany disabled=\

no frequency=2422 mode=ap-bridge ssid=MikroTik wps-mode=disabled

set [ find default-name=wlan2 ] band=5ghz-n/ac channel-width=20/40/80mhz-eCee comment=\

"5Ghz AP" country=germany disabled=no frequency=auto mode=ap-bridge ssid=\

"MikroTik 5Ghz" wps-mode=disabled

/interface wireless manual-tx-power-table

set wlan1 comment="2,4Ghz AP"

set wlan2 comment="5Ghz AP"

/interface wireless nstreme

set wlan1 comment="2,4Ghz AP"

set wlan2 comment="5Ghz AP"

/interface vlan

add comment="Internet (WAN)" interface=vlan-bridge name=vlan100 vlan-id=100

add comment="Lokales LAN" interface=vlan-bridge name=vlan200 vlan-id=200

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/ip hotspot profile

set [ find default=yes ] html-directory=flash/hotspot

/ip pool

add name=dhcp_pool200 ranges=10.0.200.100-10.0.200.150

/ip dhcp-server

add address-pool=dhcp_pool200 disabled=no interface=vlan200 name=dhcp200

/interface bridge port

add bridge=vlan-bridge frame-types=admit-only-vlan-tagged interface=ether1

add bridge=vlan-bridge frame-types=admit-only-untagged-and-priority-tagged interface=ether4 \

pvid=200

add bridge=vlan-bridge frame-types=admit-only-untagged-and-priority-tagged interface=ether5 \

pvid=200

add bridge=vlan-bridge frame-types=admit-only-untagged-and-priority-tagged interface=wlan1 \

pvid=200

add bridge=vlan-bridge frame-types=admit-only-untagged-and-priority-tagged interface=wlan2 \

pvid=200

/interface bridge vlan

add bridge=vlan-bridge tagged=vlan-bridge,vlan100,ether1 vlan-ids=100

add bridge=vlan-bridge tagged=vlan-bridge,vlan200,ether1 vlan-ids=200

/ip address

add address=10.0.200.1/24 interface=vlan200 network=10.0.200.0

/ip dhcp-client

add disabled=no interface=vlan100

/ip dhcp-server network

add address=10.0.200.0/24 dns-server=10.0.200.1 domain=vlan200.intern gateway=10.0.200.1 \

netmask=24

/ip dns

set allow-remote-requests=yes

/system clock

set time-zone-name=Europe/Berlin

/system identity

set name="hAP ac"

/system ntp client

set enabled=yes

[admin@hAP ac] > Zur Kontrolle nochmal die VLAN Bridge Settings dieser Konfig:

Hier nochmal ein Wireshark Trace mit dem gleichen Test und Sniffer Aufbau von oben.

Der Raspberry Pi schickt einen NTP Request an den NTP Zeitserver der TU Berlin und wie du siehst kommt das NTP Paket 2mal am Switchport 2 vorbei das Tagged zum Mikrotik geht !

Beides mal, wie es sein soll, korrekt getagged mit der VLAN ID 100 und der VLAN ID 200 !!:

NTP Paket vom Raspberry im VLAN 200 an die VLAN 200 IP Adresse des hAP Routers:

Geroutet via VLAN 100 Interface an den Internet Router:

Antwort des TU Berlin NTP Servers via Internet Router zum VLAN 100 Interface:

Antwort via VLAN 200 Interface auf den RasPi:

Fazit:

Bilderbuchmässig wie es sein soll !!

Nun bist du wieder dran !

Jetzt hab ich endlich wieder die volle Kontrolle über mein Netz.

👍 So sollte es sein !und 2-3 Standorte mit VPN verbinden. So gehts also weiter ...

Kein Thema mit Mikrotik, dazu gibts hier ja auch diverse Tutorials:Clientverbindung OpenVPN Mikrotik

Cisco, Mikrotik, pfSense VPN Standort Vernetzung mit dynamischem Routing

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

usw.

Einen herzlichen Dank für die Unterstüzung

Immer gerne !