Netz mit Cisco L3 VLAN und Fritzboxen ? Bitte um Hilfe

Hallo Leute,

ich lese mich schon eine Weile in die Materie ein, bin aber eher der typische Heimwerker.

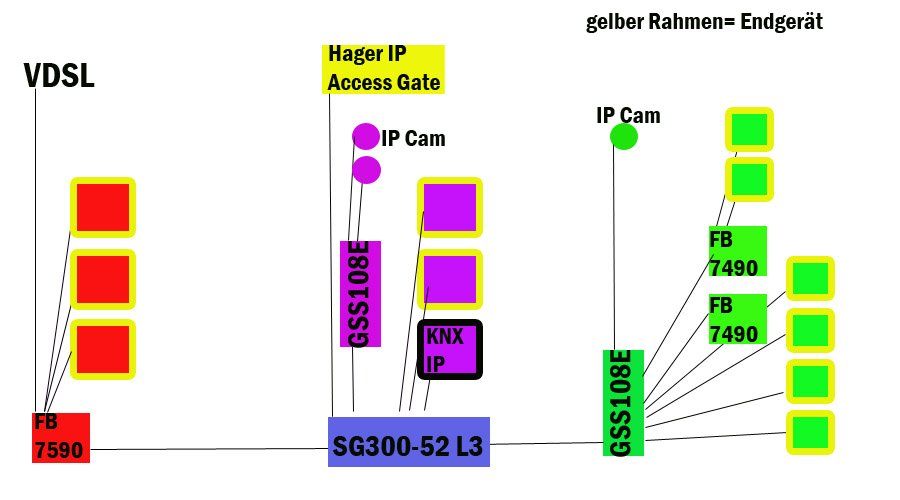

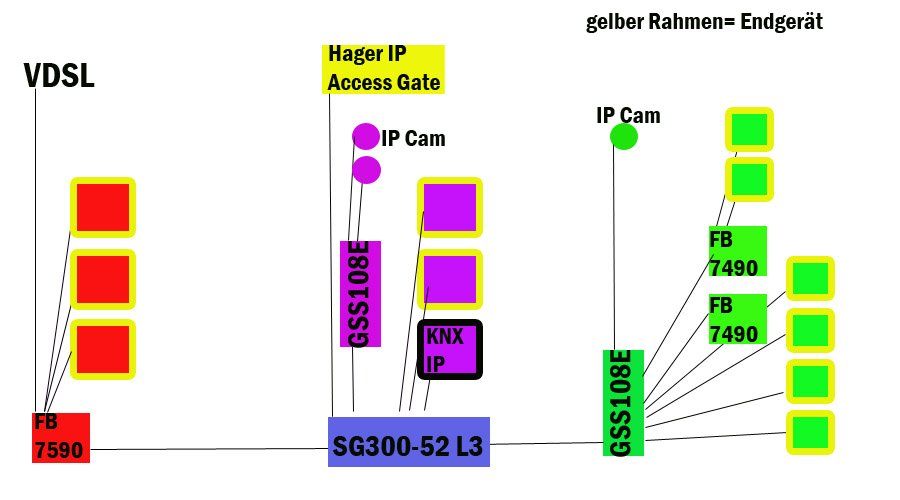

Bisher nutze ich einige Fritzboxen und Switche um ein kleines Netz mit verschiedenen PC´s und anderen Engeräten aufzuspannen. Da hängt dann auch eine "noch im Testmodus" laufende KNX-Installation dran, die zeitnah in die umgebaute Wohnung gesetzt wird...und dann natürlich nicht mehr frei im Netz erreichbar sein soll. Zumal dann auch VPN nötig ist.

Momentan läuft alles im gleichen Segment ...ohne VPN...ohne VLAN. Die FB´s verteilen bis auf die 7590(DHCP) nur LAN und WLAN.

Zusätzlich kommt ein 5 Apartment Haus dazu, welches für den Anfang mit DSL versorgt werden soll, später einen eignen Anschluss bekommt.

Mein Gedanke ist die Segmentierung in VLAN´s. Den DHCP soll ein Cisco SG300 machen. Die Fritzboxen würde ich nur noch als Endverteiler bzw. für´s WLAN nutzen. Anbindung des Cisco an die DSL7590 eventuell über LAG (?)

Die Netgear GSS108EPP sollen einmal (VLAN20) nur POE-IPCam´s versorgen, in VLAN30 eine Cam versorgen und als Switch agieren.

Im VLAN30 muss ich 5x LAN verteilen (TV´s), davon einmal mit weiterer Unterverteilung + WLAN und 4 AP´s teilen sich WLAN.

Klar das VLAN30 vom Rest nix mitbekommen soll aber Internet nutzen darf. 10 und 20 arbeiten zusammen und nutzen Internet bzw. haben Zugriff auf KNX und IP AccessGate....auch über VPN.

Habe ich grundsätzliche Fehler in meiner Idee ? Ist das so umsetzbar ? Wo fange ich an zu konfigurieren ?

Ist sowas noch vom ambitionierten Laien zu stemmen ?

Viele Grüße aus dem Ruhrpott und Danke in voraus für Eure Hilfestellung ;)

Frank

ich lese mich schon eine Weile in die Materie ein, bin aber eher der typische Heimwerker.

Bisher nutze ich einige Fritzboxen und Switche um ein kleines Netz mit verschiedenen PC´s und anderen Engeräten aufzuspannen. Da hängt dann auch eine "noch im Testmodus" laufende KNX-Installation dran, die zeitnah in die umgebaute Wohnung gesetzt wird...und dann natürlich nicht mehr frei im Netz erreichbar sein soll. Zumal dann auch VPN nötig ist.

Momentan läuft alles im gleichen Segment ...ohne VPN...ohne VLAN. Die FB´s verteilen bis auf die 7590(DHCP) nur LAN und WLAN.

Zusätzlich kommt ein 5 Apartment Haus dazu, welches für den Anfang mit DSL versorgt werden soll, später einen eignen Anschluss bekommt.

Mein Gedanke ist die Segmentierung in VLAN´s. Den DHCP soll ein Cisco SG300 machen. Die Fritzboxen würde ich nur noch als Endverteiler bzw. für´s WLAN nutzen. Anbindung des Cisco an die DSL7590 eventuell über LAG (?)

Die Netgear GSS108EPP sollen einmal (VLAN20) nur POE-IPCam´s versorgen, in VLAN30 eine Cam versorgen und als Switch agieren.

Im VLAN30 muss ich 5x LAN verteilen (TV´s), davon einmal mit weiterer Unterverteilung + WLAN und 4 AP´s teilen sich WLAN.

Klar das VLAN30 vom Rest nix mitbekommen soll aber Internet nutzen darf. 10 und 20 arbeiten zusammen und nutzen Internet bzw. haben Zugriff auf KNX und IP AccessGate....auch über VPN.

Habe ich grundsätzliche Fehler in meiner Idee ? Ist das so umsetzbar ? Wo fange ich an zu konfigurieren ?

Ist sowas noch vom ambitionierten Laien zu stemmen ?

Viele Grüße aus dem Ruhrpott und Danke in voraus für Eure Hilfestellung ;)

Frank

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 427265

Url: https://administrator.de/forum/netz-mit-cisco-l3-vlan-und-fritzboxen-bitte-um-hilfe-427265.html

Ausgedruckt am: 18.07.2025 um 03:07 Uhr

7 Kommentare

Neuester Kommentar

Moin

Da die Fritzen afaik kein LAG unterstützen geht das nicht.

Zumindest sieht es so als ob du einen Plan hast im wesentlichen sollte das klappen.

Dreh und Angelpunkt wird bei dir der L3 Switch sein

Die Netze routest du von der 7590 auf den L3-Switch

Default Route vom SG300 zur 7590

Bei dem musst du dann später die ACL's passend konfigurieren.

Ansonsten sind mir das zuviele FB ... da peile ich nicht wirklich welchen Sinn die haben sollen und vor allem im welchem Modus die laufen sollen.

Eine kleine Firewall wie die pfsense würden dir sowohl die Konfiguration vereinfachen und die Sicherheit (mehrere Parteien) erhöhen.

Grundsätzlich klappt dein Aufbau aber auch so .... Ist halt für unerfahrene etwas gefrickel mit der Gefahr das Dinge nicht so laufen wie sie sollen

VG

Mein Gedanke ist die Segmentierung in VLAN´s. Den DHCP soll ein Cisco SG300 machen. Die Fritzboxen würde ich nur noch als Endverteiler bzw. für´s WLAN nutzen. Anbindung des Cisco an die DSL7590 eventuell über LAG (?)

Da die Fritzen afaik kein LAG unterstützen geht das nicht.

Habe ich grundsätzliche Fehler in meiner Idee ? Ist das so umsetzbar ? Wo fange ich an zu konfigurieren ?

Ist sowas noch vom ambitionierten Laien zu stemmen ?

Ist sowas noch vom ambitionierten Laien zu stemmen ?

Zumindest sieht es so als ob du einen Plan hast im wesentlichen sollte das klappen.

Dreh und Angelpunkt wird bei dir der L3 Switch sein

Die Netze routest du von der 7590 auf den L3-Switch

Default Route vom SG300 zur 7590

Bei dem musst du dann später die ACL's passend konfigurieren.

Ansonsten sind mir das zuviele FB ... da peile ich nicht wirklich welchen Sinn die haben sollen und vor allem im welchem Modus die laufen sollen.

Eine kleine Firewall wie die pfsense würden dir sowohl die Konfiguration vereinfachen und die Sicherheit (mehrere Parteien) erhöhen.

Grundsätzlich klappt dein Aufbau aber auch so .... Ist halt für unerfahrene etwas gefrickel mit der Gefahr das Dinge nicht so laufen wie sie sollen

VG

Mein Gedanke ist die Segmentierung in VLAN´s. Den DHCP soll ein Cisco SG300 machen.

Das ist auch der richtige Weg ! Der SG-300 ist ein Layer 3 sprich routingfähiger Switch.Ist das so umsetzbar ?

Ja, problemlosWo fange ich an zu konfigurieren ?

Zu allererst indem du dein VLANs sauber auf dem Core Switch (SG-300) aufsetzt, mit IP Adressen versiehst, DHCP aktivierst und die Default Route auf den Internet Router im Transfer VLAN setzt und den "schick" machst.Das ist ja später deine zentrale Komponente im netz.

Dann testest du den VLAN Zugriff, Internet Zugriff und machst dann schritt für Schrit den Rest.

Diese Thread hier zeigt dir wie die Lösung dazu aussieht !:

Verständnissproblem Routing mit SG300-28

Zitat von @oefchen:

Na ja...ich hab die Dinger halt hier. Sie laufen im Mom im SwitchMode, verteilen LAN und bieten WLAN an verschiedenen Punkten.

Besser stattdessen AccPoints ?? Gerade im oberen Apartment (VLAN30) muss ich das LAN 3x verteilen und WLAN bieten. Da bietet sich doch so ne FB an zentraler Stelle im Switchmode an....oder ?

Na ja...ich hab die Dinger halt hier. Sie laufen im Mom im SwitchMode, verteilen LAN und bieten WLAN an verschiedenen Punkten.

Besser stattdessen AccPoints ?? Gerade im oberen Apartment (VLAN30) muss ich das LAN 3x verteilen und WLAN bieten. Da bietet sich doch so ne FB an zentraler Stelle im Switchmode an....oder ?

Solange die nicht eigene Netze aufspannen geht das als Ersatz für AP und Switch kannste die verwenden

Zitat von @ashnod:

...pfsense würden dir sowohl die Konfiguration vereinfachen und die Sicherheit....

...pfsense würden dir sowohl die Konfiguration vereinfachen und die Sicherheit....

Jetzt bin ich raus : ) Wo sollte die denn sitzten ? Doch nicht statt der Firewall in der 7590 ? Wieso erleichtert die die Konfiguration ?

Die würdest du vor den SG 300 setzen der dann nur noch L2 Mode benötigen würde. Die Netze würdest du auf der pfSense konfigurieren und via Firewall Regeln hättest du eine gute Steuerung wer, was, wohin darf.

Ist aber ein "Nice-to-have" kein "Must-have". Kommt halt aus die Parteien an die da alle drinhängen sollen.

So sähe dann die Alternative mit der pfSense aus:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Es wäre aber technisch besser du löst das auf dem SG-300 mit Access Listen und verfährst dann so wie im obigen Beispiel mit der VLAN aufteilung auf dem Switch selber ohne eine zusätzliche Komponente.

Ein klein wenig aufwändiger von der Konfig aber besser in der Performance.

Wie Kollege @ashnod schon sagt: "Ist aber ein "Nice-to-have" kein "Must-have"." !

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Es wäre aber technisch besser du löst das auf dem SG-300 mit Access Listen und verfährst dann so wie im obigen Beispiel mit der VLAN aufteilung auf dem Switch selber ohne eine zusätzliche Komponente.

Ein klein wenig aufwändiger von der Konfig aber besser in der Performance.

Wie Kollege @ashnod schon sagt: "Ist aber ein "Nice-to-have" kein "Must-have"." !