Netzwerk Arztpraxis

Hallo,

Als neuangemeldeter user vorab vielen Dank an alle aktiven User. Konnte schon viel interessantes hier lesen.

Nun zu meiner Frage.

Meine Frau wird zum 3. Quartal eine Praxis übernehmen mit einer sehr dürftigen IT Ausstattung.

Fritzbox an diese Angeschlossen der TI konnektor, das Lesegerät und der Rechner an der Anmeldung.

Wir würden gerne eine komplett vernetzte Praxis planen wollen.

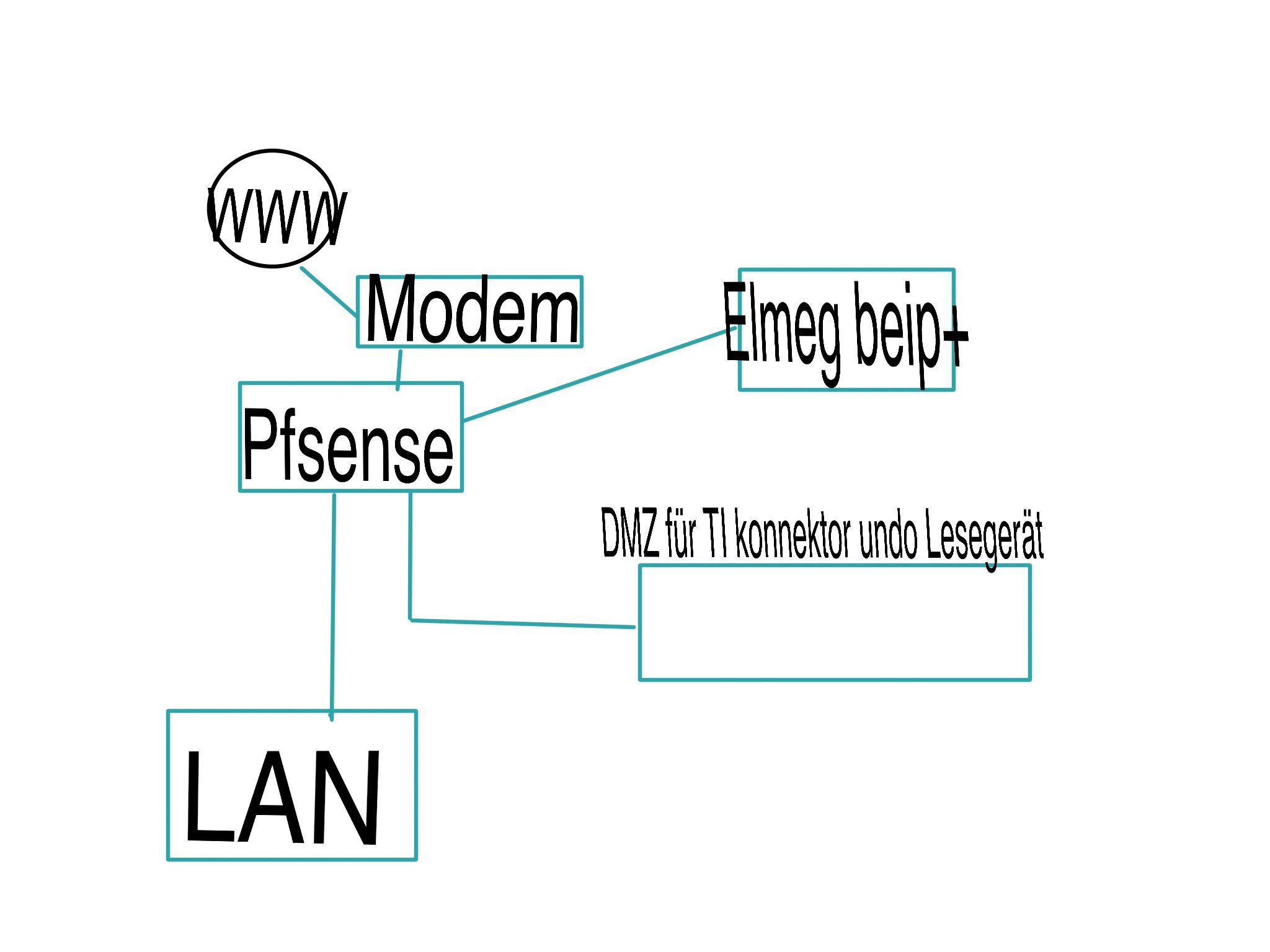

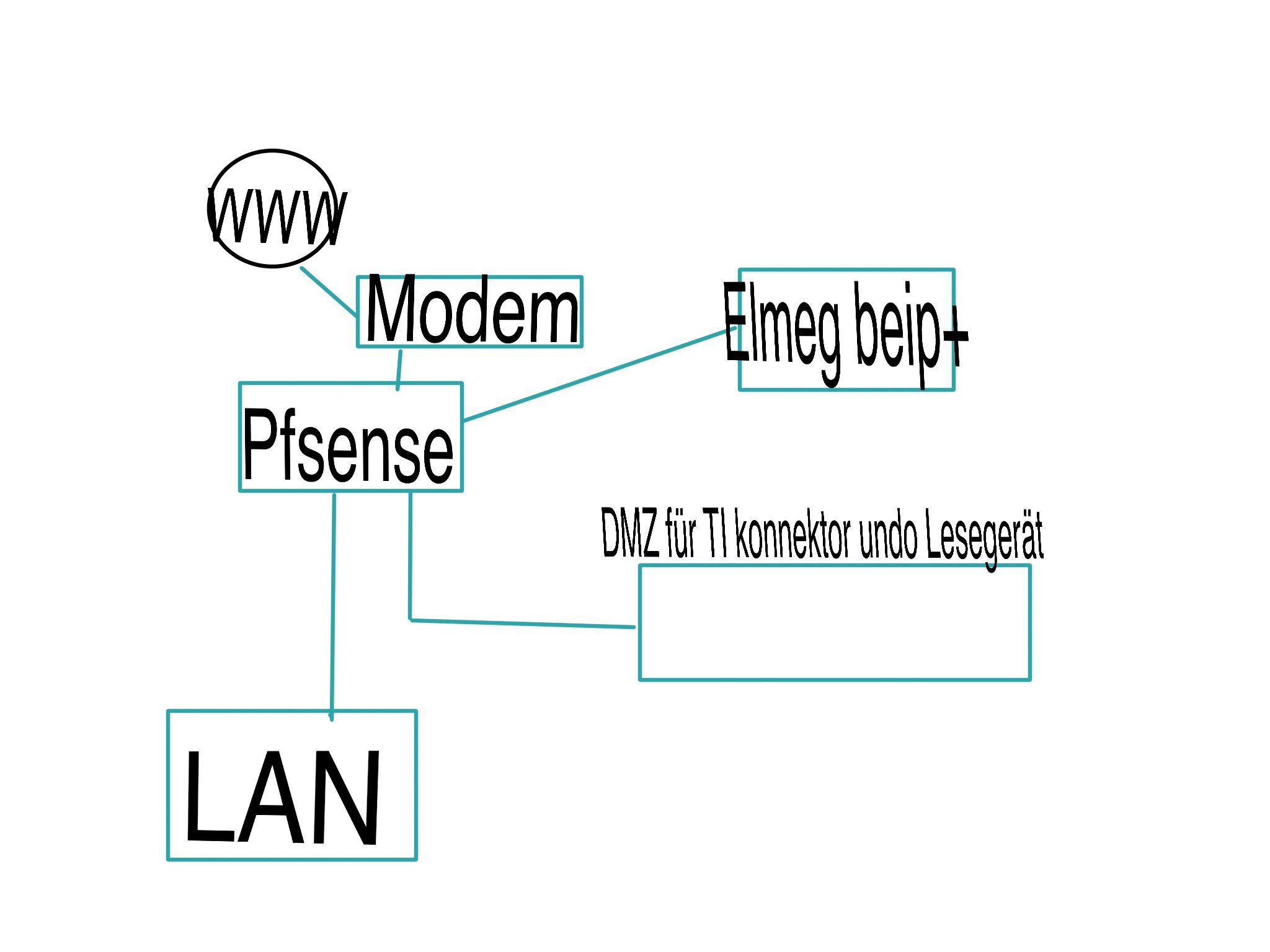

Planen würde ich es so wie unten.

Ist soll eine Planung sinnvoll, bei geplanten 5 clients. LAN wird als Client-Server aufgebaut. TI konnektor und Lesegerät sollen in eine DMZ. Als TK Anlage plane ich eine Elmeg beip+ , da eine Warteschleifen Funktion gewünscht ist und über Capi direkt aus der praxisverwaltungssoftware telefoniert werden soll.

Welche Hardware für die pfsense würdet ihr empfehlen?

Welchen Switch?

Die Elmeg vor der pfsense oder nach der pfsense platzieren?

Gruß

Als neuangemeldeter user vorab vielen Dank an alle aktiven User. Konnte schon viel interessantes hier lesen.

Nun zu meiner Frage.

Meine Frau wird zum 3. Quartal eine Praxis übernehmen mit einer sehr dürftigen IT Ausstattung.

Fritzbox an diese Angeschlossen der TI konnektor, das Lesegerät und der Rechner an der Anmeldung.

Wir würden gerne eine komplett vernetzte Praxis planen wollen.

Planen würde ich es so wie unten.

Ist soll eine Planung sinnvoll, bei geplanten 5 clients. LAN wird als Client-Server aufgebaut. TI konnektor und Lesegerät sollen in eine DMZ. Als TK Anlage plane ich eine Elmeg beip+ , da eine Warteschleifen Funktion gewünscht ist und über Capi direkt aus der praxisverwaltungssoftware telefoniert werden soll.

Welche Hardware für die pfsense würdet ihr empfehlen?

Welchen Switch?

Die Elmeg vor der pfsense oder nach der pfsense platzieren?

Gruß

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 654850

Url: https://administrator.de/forum/netzwerk-arztpraxis-654850.html

Ausgedruckt am: 24.07.2025 um 04:07 Uhr

40 Kommentare

Neuester Kommentar

Hallo,

was für ein Konnektor? Bei der Kocobox wird das DMZ-Szenario eventuell Probleme machen. Ich habe es derzeit hinter einem NAT-Interface: TIS-Konnektor als KV-safenet-gateway aus side-to-side-VPN-LAN nutzen?

Ich habe wegen der Telefonfunktionen und weil es so gewachsen war, die beip am VDSL und eine OPNSense dahinter.

Die Telefonanlage der Bintec be.ip hat viele tolle Funktionen, allerdings massiv schlecht dokumentiert. Wenn man Warteschleifen oder Auswahltasten nutzen will ist jedenfalls nichts mehr mit „mal schnell den AB neu besprechen“.

Was soll die pfsense machen? IDS/IPS? Je mehr, desto größer würde ich sagen.

Grüße

lcer

was für ein Konnektor? Bei der Kocobox wird das DMZ-Szenario eventuell Probleme machen. Ich habe es derzeit hinter einem NAT-Interface: TIS-Konnektor als KV-safenet-gateway aus side-to-side-VPN-LAN nutzen?

Ich habe wegen der Telefonfunktionen und weil es so gewachsen war, die beip am VDSL und eine OPNSense dahinter.

Die Telefonanlage der Bintec be.ip hat viele tolle Funktionen, allerdings massiv schlecht dokumentiert. Wenn man Warteschleifen oder Auswahltasten nutzen will ist jedenfalls nichts mehr mit „mal schnell den AB neu besprechen“.

Was soll die pfsense machen? IDS/IPS? Je mehr, desto größer würde ich sagen.

Grüße

lcer

Moin,

Du solltest, um das ordentlich zu machen, einen Dienstleister Deines Vertrauens in Deiner Nähe suchen und beauftragen. Der kann dir dann auch die Fallstricke sagen.

Ansonsten zu Deiner Frage:

Die be.ip kann sowohl VDSL und VLAN als auch "Firewall". Von daher sehe ich da keine Notwendigkeit, extra Modem und pfsense hinzustellen und damit die Komplexität zu erhöhen, es sei denn, Du brauchst bestimme Firewallfunktionen der pfsense, die Du bei der be.ip nicht bekommen könntest.

lks

Du solltest, um das ordentlich zu machen, einen Dienstleister Deines Vertrauens in Deiner Nähe suchen und beauftragen. Der kann dir dann auch die Fallstricke sagen.

Ansonsten zu Deiner Frage:

Die be.ip kann sowohl VDSL und VLAN als auch "Firewall". Von daher sehe ich da keine Notwendigkeit, extra Modem und pfsense hinzustellen und damit die Komplexität zu erhöhen, es sei denn, Du brauchst bestimme Firewallfunktionen der pfsense, die Du bei der be.ip nicht bekommen könntest.

lks

Hallo,

Unsre Setup (ist allerdings etwas größer, mehrere Standorte, viel mehr Geräte und Bilddaten): Cisco SG350X, HPE Proliant Server, Bintec beip (wobei die bei nächster Gelegenheit rausfliegt), OPNSense, QNAP-NAS für Datensicherung, und noch etwas mehr, aber das braucht er erst mal nicht. Die Hardware beziehen vom Händler unseres Vertauens, bei der Installation und Administration vertraue ich keinem. Er offenbar auch nicht, da der Konnektor in die DMZ soll .

.

Apropos Datensicherung - das fehlt noch in der Auflistung.

Grüß

lcer

Zitat von @Lochkartenstanzer:

Moin,

Du solltest, um das ordentlich zu machen, einen Dienstleister Deines Vertrauens in Deiner Nähe suchen und beauftragen. Der kann dir dann auch die Fallstricke sagen.

nun, der TO hat sich hier gemeldet, weil er offenbar keinen "Dienstleister seines Vertrauens" hat. Kann ich nachvollziehen. Er stellt auch die richtigen Fragen und kennt so Abkürzungen wie CAPI. Das Dilemma einen IT-Partner mit hohen Standards zu finden, der diese Größenordnung betreut kann ich nachvollziehen.Moin,

Du solltest, um das ordentlich zu machen, einen Dienstleister Deines Vertrauens in Deiner Nähe suchen und beauftragen. Der kann dir dann auch die Fallstricke sagen.

Unsre Setup (ist allerdings etwas größer, mehrere Standorte, viel mehr Geräte und Bilddaten): Cisco SG350X, HPE Proliant Server, Bintec beip (wobei die bei nächster Gelegenheit rausfliegt), OPNSense, QNAP-NAS für Datensicherung, und noch etwas mehr, aber das braucht er erst mal nicht. Die Hardware beziehen vom Händler unseres Vertauens, bei der Installation und Administration vertraue ich keinem. Er offenbar auch nicht, da der Konnektor in die DMZ soll

Apropos Datensicherung - das fehlt noch in der Auflistung.

Grüß

lcer

Sollte im Prinzip so gehen und würde ich ähnlich machen. Für eine so kleine Praxis ist das aber eigentlich overkill - aber wenn Du Spaß am Administrieren hast, ist das ein feines Setup.

Mir ist nicht ganz klar, wo Du die Elmeg reinhängst. Eigene Zone/Vlan? Sie hängt da so lose an der pfsense Ah, hast ja gefragt. Antwort ist unten.

Ah, hast ja gefragt. Antwort ist unten.

Ich teile auch die Bedenken von Kollege @icer00, ob Konnektor/Kartenleser in der DMZ so klappen, denke aber, das ist zu lösen. Hierin den Kommentaren gibt es vielleicht ein paar Denkanstöße.

Stellt sich für mich aber die Frage, warum Separieren? Hältst Du den Konnektor für eine Gefahr? Die Praxen, die ich kenne (das sind aber nur wenige) betreiben den Konnektor an einer Fritzbox und damit in der selben Zone. Der Paketfilter der Fritzbox schützt den Konnektor von außen und dass er von innen eine reale Gefahr darstellt bezweifle ich. Immerhin, schon für die Netzwerkverwaltung und zukünftiges Wachstum ist eine pfsense ganz nett und ein Sicherheitsplus ist es in jedem Fall. Wenn Sicherheit in der Praxis gewünscht ist, sind regelmäßige Schulungen des Personals und strenge Regeln für Mail und Internet aber zielführender.

Zur Hardware: Wenn die Langzeitprofis das hier lesen bekomme ich bestimmt Haue. Ist eines meiner Lieblingsthemen, wie mein Nickname schon zum Ausdruck bringt. Für Serverhardware und Infrastruktur kommt man sehr schnell zu den Themen Qualität, Verfügbarkeit/Redundanz, Wartung uvm. Kann man im KMU-Umfeld auch machen, aber mir tut immer noch der Kinderarzt leid, der sich für wahrscheinlich 20.000 EUR nen Serverschrank mit Profiserver in die Praxis gestellt hat, leider neben den Anmeldetresen... Beratung und Kundenorientierung ist alles. War bestimmt gute Hardware, nur keiner hat mehr ein Wort verstanden, so dass sogleich umgebaut und schallgeschützt werden musste. Ist immer eine Frage des Vokabulars und des Budgets. Der Rechenzentrums-ITler versteht völlig anderes unter einem Server als der KMU-Supporter. Änhnlich bei Firewalls. Die KBV findet wohl, der Fritzbox-Paketfilter ist eine Firewall, der Netzwerker bekommt davon Pickel. Ich baue die Hardware selbst zusammen, da weiß ich was drin ist. Wenn Du (Commodity) kaufst, nimm die üblichen Verdächtigen: Lenovo, Lenovo, Lenovo (gibt auch andere, aber das wäre meine Präferenz). Wenn Du mit nem "richtigen" Server ankommen musst, ist Thomas Krenn eine gute Wahl, aber im Kleinserver-Bereich letztlich ein eher sinnloser Kompromiss.

(gibt auch andere, aber das wäre meine Präferenz). Wenn Du mit nem "richtigen" Server ankommen musst, ist Thomas Krenn eine gute Wahl, aber im Kleinserver-Bereich letztlich ein eher sinnloser Kompromiss.

Wenn man weiß, was in den meisten Praxen so steht (und funktioniert) kommt man wieder auf Normalmaß. Und wer in IT-Unternehmen arbeitet, weiß, dass ein noch so teurer Profi-Server ohne Wartungsvertrag nicht wirklich reale Sicherheit bringt und schon nach wenigen Jahren Redundanznachteile hat, denn der Servicevertrag läuft aus und die Lieferzeiten für ältere Ersatzteile können dann beträchtlich sein. Viel redundanter ist es meiner Meinung nach, den Server virtuell aufzusetzen und regelmäßig vernünftig zu sichern. Dann hast Du im Desaster-Fall in kurzer Zeit ein neues System aufgesetzt (vorausgesetzt Du bist greifbar). Und Teileredundanz brauchst Du nicht, weil die Teile normal jederzeit am Markt beschaffbar sind. Letztlich hängt aber alles daran, wer das am Ende supportet (auch wenn Du Urlaub machst). Ein noch so intelligentes System nützt nichts, wenn ein von außen geholter Supporter das System nicht mit kleinem Aufwand verstehen kann. Deshalb supportet sich die Fritzbox - Server - Client - Kombi eben am besten. Insgesamt gilt. Je mehr Standars (also gern auch etabliertes OpenSource) desto leichter ist das zu warten. Ohne Windows geht es im Alltag kaum, schon gar nicht mit dem Word-lastigen Medical-Office, aber wo irgend geht, z.B. bei der Virtualisierung, nehme ich OpenSource. Wenn Rechenzentren zuverlässig unter KVM laufen, so dachte ich vor Jahren, kann das auch eine Praxis. Und so ist es. Wenn auch der externe Support, noch dazu vielleicht vom AIS, das aber verstehen soll, musst Du mit denen sprechen. Die sind meist extrem eingleisig.

Die Telefonanlage habt Ihr Euch hoffentlich angesehen. Viele stehen hier auf Auerswald, die ich auch recht ordentlich finde. Ich fand es am Ende ansprechender einen Asterisk aufzusetzen, mit dem kann ich die Spezifika der Kunden besser abbilden. Läuft seit (längster Fall) 10 Jahren auf nem Raspberry Pi (Modell 1b ) ohne Ausfälle und Serviceeinsätze. Vor drei Jahren hab ich eine 6000 EUR HiCom durch nen (damals schon alten) Raspberry Pi 2 ersetzt und die Praxis ist deutlich glücklicher (nicht einmal über das Design der GS-Voip-Telefone wurde geklagt). Für eine so kleine Praxis braucht es aber vielleicht gar keine Anlage, die Fritzbox hat VOIP (und kann ja auch hinter einer pfsense betrieben werden). Auch hier gilt aber: Abweichungen vom Standard sollten nur stattfinden, wenn der Support gesichert ist. Für Raspberries gilt natürlich totale Redundanz: Einfach für 50 EUR zweites Gerät kaufen, Speicherkarte klonen und als Reserve vorhalten.

) ohne Ausfälle und Serviceeinsätze. Vor drei Jahren hab ich eine 6000 EUR HiCom durch nen (damals schon alten) Raspberry Pi 2 ersetzt und die Praxis ist deutlich glücklicher (nicht einmal über das Design der GS-Voip-Telefone wurde geklagt). Für eine so kleine Praxis braucht es aber vielleicht gar keine Anlage, die Fritzbox hat VOIP (und kann ja auch hinter einer pfsense betrieben werden). Auch hier gilt aber: Abweichungen vom Standard sollten nur stattfinden, wenn der Support gesichert ist. Für Raspberries gilt natürlich totale Redundanz: Einfach für 50 EUR zweites Gerät kaufen, Speicherkarte klonen und als Reserve vorhalten.

Die Telefonanlage natürlich immer hinter die Firewall! Schon gar eine Fertiganlage, deren Innenleben Du nicht selbst kennst und steuerst. Wenn da was offen ist (oder sich öffnet) und direkt im Internet hängt, au weia! Davon abgesehen wird soll die Anlage sicher mit DNS und Praxisnetz kommunizieren (du willst ja auch mal auf das Frontend). Bei so einer kleinen Praxis kann sie ins Praxis-Netz. Die Profis machen ein eigenes Telefonie-Vlan.

Bei allem was Du tust: Mach Deine Ehe nicht zum Spielball der IT. Wenn Dir Erfahrung fehlt, mach es so einfach wie möglich, bringe alles zum Laufen und steigere Dich langsam (und immer in einem HomeLab). Ich bin letztlich in einer ähnlichen Konstellation zum Quereinsteiger geworden und meine oberste Regel - nur umsetzen, was langjährig am Markt etabliert ist, ich verstehe und lange erprobt habe, hat fraglos nicht geschadet. Good Luck!

P.S.: Wenn Ihr das Sono noch nicht habt, wir haben das letztes Jahr durch, kannst Du mir gern schreiben. Das ist ein bemerkenswerter Markt...

Mir ist nicht ganz klar, wo Du die Elmeg reinhängst. Eigene Zone/Vlan? Sie hängt da so lose an der pfsense

Ich teile auch die Bedenken von Kollege @icer00, ob Konnektor/Kartenleser in der DMZ so klappen, denke aber, das ist zu lösen. Hierin den Kommentaren gibt es vielleicht ein paar Denkanstöße.

Stellt sich für mich aber die Frage, warum Separieren? Hältst Du den Konnektor für eine Gefahr? Die Praxen, die ich kenne (das sind aber nur wenige) betreiben den Konnektor an einer Fritzbox und damit in der selben Zone. Der Paketfilter der Fritzbox schützt den Konnektor von außen und dass er von innen eine reale Gefahr darstellt bezweifle ich. Immerhin, schon für die Netzwerkverwaltung und zukünftiges Wachstum ist eine pfsense ganz nett und ein Sicherheitsplus ist es in jedem Fall. Wenn Sicherheit in der Praxis gewünscht ist, sind regelmäßige Schulungen des Personals und strenge Regeln für Mail und Internet aber zielführender.

Zur Hardware: Wenn die Langzeitprofis das hier lesen bekomme ich bestimmt Haue. Ist eines meiner Lieblingsthemen, wie mein Nickname schon zum Ausdruck bringt. Für Serverhardware und Infrastruktur kommt man sehr schnell zu den Themen Qualität, Verfügbarkeit/Redundanz, Wartung uvm. Kann man im KMU-Umfeld auch machen, aber mir tut immer noch der Kinderarzt leid, der sich für wahrscheinlich 20.000 EUR nen Serverschrank mit Profiserver in die Praxis gestellt hat, leider neben den Anmeldetresen... Beratung und Kundenorientierung ist alles. War bestimmt gute Hardware, nur keiner hat mehr ein Wort verstanden, so dass sogleich umgebaut und schallgeschützt werden musste. Ist immer eine Frage des Vokabulars und des Budgets. Der Rechenzentrums-ITler versteht völlig anderes unter einem Server als der KMU-Supporter. Änhnlich bei Firewalls. Die KBV findet wohl, der Fritzbox-Paketfilter ist eine Firewall, der Netzwerker bekommt davon Pickel. Ich baue die Hardware selbst zusammen, da weiß ich was drin ist. Wenn Du (Commodity) kaufst, nimm die üblichen Verdächtigen: Lenovo, Lenovo, Lenovo

Wenn man weiß, was in den meisten Praxen so steht (und funktioniert) kommt man wieder auf Normalmaß. Und wer in IT-Unternehmen arbeitet, weiß, dass ein noch so teurer Profi-Server ohne Wartungsvertrag nicht wirklich reale Sicherheit bringt und schon nach wenigen Jahren Redundanznachteile hat, denn der Servicevertrag läuft aus und die Lieferzeiten für ältere Ersatzteile können dann beträchtlich sein. Viel redundanter ist es meiner Meinung nach, den Server virtuell aufzusetzen und regelmäßig vernünftig zu sichern. Dann hast Du im Desaster-Fall in kurzer Zeit ein neues System aufgesetzt (vorausgesetzt Du bist greifbar). Und Teileredundanz brauchst Du nicht, weil die Teile normal jederzeit am Markt beschaffbar sind. Letztlich hängt aber alles daran, wer das am Ende supportet (auch wenn Du Urlaub machst). Ein noch so intelligentes System nützt nichts, wenn ein von außen geholter Supporter das System nicht mit kleinem Aufwand verstehen kann. Deshalb supportet sich die Fritzbox - Server - Client - Kombi eben am besten. Insgesamt gilt. Je mehr Standars (also gern auch etabliertes OpenSource) desto leichter ist das zu warten. Ohne Windows geht es im Alltag kaum, schon gar nicht mit dem Word-lastigen Medical-Office, aber wo irgend geht, z.B. bei der Virtualisierung, nehme ich OpenSource. Wenn Rechenzentren zuverlässig unter KVM laufen, so dachte ich vor Jahren, kann das auch eine Praxis. Und so ist es. Wenn auch der externe Support, noch dazu vielleicht vom AIS, das aber verstehen soll, musst Du mit denen sprechen. Die sind meist extrem eingleisig.

Die Telefonanlage habt Ihr Euch hoffentlich angesehen. Viele stehen hier auf Auerswald, die ich auch recht ordentlich finde. Ich fand es am Ende ansprechender einen Asterisk aufzusetzen, mit dem kann ich die Spezifika der Kunden besser abbilden. Läuft seit (längster Fall) 10 Jahren auf nem Raspberry Pi (Modell 1b

Die Telefonanlage natürlich immer hinter die Firewall! Schon gar eine Fertiganlage, deren Innenleben Du nicht selbst kennst und steuerst. Wenn da was offen ist (oder sich öffnet) und direkt im Internet hängt, au weia! Davon abgesehen wird soll die Anlage sicher mit DNS und Praxisnetz kommunizieren (du willst ja auch mal auf das Frontend). Bei so einer kleinen Praxis kann sie ins Praxis-Netz. Die Profis machen ein eigenes Telefonie-Vlan.

Bei allem was Du tust: Mach Deine Ehe nicht zum Spielball der IT. Wenn Dir Erfahrung fehlt, mach es so einfach wie möglich, bringe alles zum Laufen und steigere Dich langsam (und immer in einem HomeLab). Ich bin letztlich in einer ähnlichen Konstellation zum Quereinsteiger geworden und meine oberste Regel - nur umsetzen, was langjährig am Markt etabliert ist, ich verstehe und lange erprobt habe, hat fraglos nicht geschadet. Good Luck!

P.S.: Wenn Ihr das Sono noch nicht habt, wir haben das letztes Jahr durch, kannst Du mir gern schreiben. Das ist ein bemerkenswerter Markt...

Zitat von @keine-ahnung:

Unterstützt das die PVS? Und willst Du da extra in die Arbeitsplatzbüchsen ISDN-Karten einbauen?

Unterstützt das die PVS? Und willst Du da extra in die Arbeitsplatzbüchsen ISDN-Karten einbauen?

Da baut man doch heutzutage "VOIP-Karten" ein. ISDN ist sowas von 80er.

lks

Hallo,

Warum soll man denn dem Konnektor vertrauen? Die meisten Praxen, MVZs und auch Kliniken sind private Unternehmen. Da sollte man schon gelernt haben, dass man dem Staat nicht vertraut. Sorry! Die Frage wäre eher, warum soll ich den Konnektor schützen (außer vor physischem Zugriff)? Das Ding ist von BSI und KBV freigegeben und muss daher per se sicher sein. Ich muss den jedenfalls nicht besser absichern, als die Firmware-Programmierer das konnten.

Wenn man bedenkt, dass sogar die Serielle Installation des Konnektors empfohlen wird - also das der gesamte Datenverkehr der Praxis durch ein VPN der zentralen Telematik oder eines Gesundheits-IT-Anbieters gehen soll ...... Und Herr Spahn hält per Verordnung die Anteilsmehrheit an der Gematik .....

Grüße

lcer

Zitat von @commodity:

Ich teile auch die Bedenken von Kollege @icer00, ob Konnektor/Kartenleser in der DMZ so klappen, denke aber, das ist zu lösen. Hierin den Kommentaren gibt es vielleicht ein paar Denkanstöße.

Stellt sich für mich aber die Frage, warum Separieren? Hältst Du den Konnektor für eine Gefahr? Die Praxen, die ich kenne (das sind aber nur wenige) betreiben den Konnektor an einer Fritzbox und damit in der selben Zone. Der Paketfilter der Fritzbox schützt den Konnektor von außen und dass er von innen eine reale Gefahr darstellt bezweifle ich.

Das sehe ich etwas anders. Der einzige Grund, warum er keine Gefahr ist, ist vermutlich das Unvermögen seiner Programmierer.Ich teile auch die Bedenken von Kollege @icer00, ob Konnektor/Kartenleser in der DMZ so klappen, denke aber, das ist zu lösen. Hierin den Kommentaren gibt es vielleicht ein paar Denkanstöße.

Stellt sich für mich aber die Frage, warum Separieren? Hältst Du den Konnektor für eine Gefahr? Die Praxen, die ich kenne (das sind aber nur wenige) betreiben den Konnektor an einer Fritzbox und damit in der selben Zone. Der Paketfilter der Fritzbox schützt den Konnektor von außen und dass er von innen eine reale Gefahr darstellt bezweifle ich.

Warum soll man denn dem Konnektor vertrauen? Die meisten Praxen, MVZs und auch Kliniken sind private Unternehmen. Da sollte man schon gelernt haben, dass man dem Staat nicht vertraut. Sorry! Die Frage wäre eher, warum soll ich den Konnektor schützen (außer vor physischem Zugriff)? Das Ding ist von BSI und KBV freigegeben und muss daher per se sicher sein. Ich muss den jedenfalls nicht besser absichern, als die Firmware-Programmierer das konnten.

Wenn man bedenkt, dass sogar die Serielle Installation des Konnektors empfohlen wird - also das der gesamte Datenverkehr der Praxis durch ein VPN der zentralen Telematik oder eines Gesundheits-IT-Anbieters gehen soll ...... Und Herr Spahn hält per Verordnung die Anteilsmehrheit an der Gematik .....

Grüße

lcer

Man kann immer mehr absichern, als man es schon tut und ich habe auch gar nichts dagegen. Bin selbst ja ein Freund der Pfsense. Auch ist hinlänglich bekannt, dass die Konnektorfirmware unzählige Mängel hat (und man sich, ja @aqui, auch in den Cardreader hineinbohren kann). Wir wissen auch, dass der sinnlose TI-Hardware-Krempel ab 2025 ohnehin wieder sukzessive abgeschafft werden soll.

Insgesamt reden wir hier aber über eine Ein-Frau-Arztpraxis, bei der es viel wahrscheinlicher ist, dass sie erhebliche Ausfälle hat, weil die Pfsense zu streng oder unzulänglich konfiguriert ist als das ein Trojaner den Konnektor angreift. Was soll er da auch tun? Von außen rein kann keiner, da muss er mindestens an Fritzbox/Pfsense vorbei, ja und dann kann er sich auf dem Konnektor austoben. Konsequenz? Würde er das tun? Oder nimmt er sich doch lieber die Windows-Kiste vor, mit ihrer auch schon 20 Jahre alten Praxissoftware?

Ich finde, der TO hat sich gute Gedanken gemacht. Er braucht im Moment weder Verschwörungsansichten noch Maximalabsicherung, sondern ein paar Tipps mit gesunder Beziehung zum Projekt. Und eine überhaupt erst einmal laufende Anlage. Von da an kann man ja aufbauen

Insgesamt reden wir hier aber über eine Ein-Frau-Arztpraxis, bei der es viel wahrscheinlicher ist, dass sie erhebliche Ausfälle hat, weil die Pfsense zu streng oder unzulänglich konfiguriert ist als das ein Trojaner den Konnektor angreift. Was soll er da auch tun? Von außen rein kann keiner, da muss er mindestens an Fritzbox/Pfsense vorbei, ja und dann kann er sich auf dem Konnektor austoben. Konsequenz? Würde er das tun? Oder nimmt er sich doch lieber die Windows-Kiste vor, mit ihrer auch schon 20 Jahre alten Praxissoftware?

Ich finde, der TO hat sich gute Gedanken gemacht. Er braucht im Moment weder Verschwörungsansichten noch Maximalabsicherung, sondern ein paar Tipps mit gesunder Beziehung zum Projekt. Und eine überhaupt erst einmal laufende Anlage. Von da an kann man ja aufbauen

@commodity

Ist das so? Meiner tuckert ganz unaufgeregt vor sich her ...

Der muss nicht an der Fritte oder der Pfsense vorbei, wenn der Angriff aus der Telematikinfrastruktur selbst erfolgt ... aber Neugier wollen wir den Jungens dort ja nicht unterstellen. Und ein sehr häufiges "Standardpasswort" in Praxen, munkelt man, lautet "doc123"

Das wird die TIS-Geschichte viel sicherer machen. Also vielleicht. Oder vielleicht doch nicht. Sind ja eh nur Daten ...

LG, Thomas

Auch ist hinlänglich bekannt, dass die Konnektorfirmware unzählige Mängel hat

Ist das so? Meiner tuckert ganz unaufgeregt vor sich her ...

Von außen rein kann keiner, da muss er mindestens an Fritzbox/Pfsense vorbei, ja und dann kann er sich auf dem Konnektor austoben

Der muss nicht an der Fritte oder der Pfsense vorbei, wenn der Angriff aus der Telematikinfrastruktur selbst erfolgt ... aber Neugier wollen wir den Jungens dort ja nicht unterstellen. Und ein sehr häufiges "Standardpasswort" in Praxen, munkelt man, lautet "doc123"

Wir wissen auch, dass der sinnlose TI-Hardware-Krempel ab 2025 ohnehin wieder sukzessive abgeschafft werden soll

Das wird die TIS-Geschichte viel sicherer machen. Also vielleicht. Oder vielleicht doch nicht. Sind ja eh nur Daten ...

LG, Thomas

Zitat von @keine-ahnung:

Und ein sehr häufiges "Standardpasswort" in Praxen, munkelt man, lautet "doc123"

Und ein sehr häufiges "Standardpasswort" in Praxen, munkelt man, lautet "doc123"

Ich dachte das wäre praxis123 oder einfach nur praxis.

lks

Also ehe ein Angriff aus der Telematikinfrastruktur erfolgt geht eher ein Kamel durchs Nadelöhr, oder? So viel informationstechnisches "Engagement" traue ich unseren Ärzten dann doch nicht zu. Ist wohl eine Frage des Blickwinkels. Möglich vielleicht "ja", realistisch vielleicht "na ja". Zu den realen Mängeln des tuckernden Konnektors hier: Hinweise auf mögliche Verwundbarkeiten der Medizin-Telematik

Im übrigen bringt Ihr es auf den Punkt. Datensicherheit in Arztpraxen (in KMUs allgemein) braucht völlig andere Ansätze als rein technische. Die Liste einer Umfrage über die in Arztpraxen am häufigsten verwendeten Passwörtern wäre sehr kurz . Voll fies, dass Ihr gerade die Passwörter von 50000 Praxen verraten habt! Die anderen 50000 starten dann gleich in den User

. Voll fies, dass Ihr gerade die Passwörter von 50000 Praxen verraten habt! Die anderen 50000 starten dann gleich in den User

Im übrigen bringt Ihr es auf den Punkt. Datensicherheit in Arztpraxen (in KMUs allgemein) braucht völlig andere Ansätze als rein technische. Die Liste einer Umfrage über die in Arztpraxen am häufigsten verwendeten Passwörtern wäre sehr kurz

geht eher ein Kamel durchs Nadelöhr, oder?

Dein zweifelndes "oder" sagt doch schon alles !! Wer bitte kann dir das denn garantieren ? Du hast doch keinerlei Information wer oder was da am anderen Ende des Tunnel agiert !! Siehe die dazu richtige Anmerkung des Kollegen @keine-ahnung unten !Sowas dann ungeschützt in ein Praxisnetz zu lassen würde dir als Fahrlässigkeit ausgelegt gerade weil du besonders schützenswerte Daten vorhälst.

braucht völlig andere Ansätze als rein technische.

So ist es....und solange das nicht gegeben ist, ist eine strikte (technische) Kontrolle eben die beste Versicherung.Der TO hat ja eh vermutlich das Interesse an einer zielführenden Lösung verloren was das mangelnde Feedback ja zeigt. Bleibt dann nur noch

Wie kann ich einen Beitrag als gelöst markieren?

@commodity

Wieso den Ärzten? Ein VPN hat zwei Enden, nur eines davon steht in der Arztpraxis ...

LG, Thomas

So viel informationstechnisches "Engagement" traue ich unseren Ärzten dann doch nicht zu

Wieso den Ärzten? Ein VPN hat zwei Enden, nur eines davon steht in der Arztpraxis ...

LG, Thomas

Hallo,

"Voip-Karten" das ist jetzt sicher nen Scherz, oder?

Auerswald oder Bintec/Funktwerk kann man mögen doer nicht. Ich persönlich finde Agfeo da deutlich übersichtlciher. Wählen aus der Software raus ist via TAPI Schnittstelle kein Problem. GGf. wenn es alle können sollen muss man die TAPI-Lizenzen aufstocken. Imho kann man bei denen inzwischen sogar ganz auf Systemtelefone verzichten und benutzt das Dashboard orientierte VisoFon. Ist auch ne tolle Sache wenn man im Homeoffice sitzt. Ich kennen keinen Kunden der die Endgeräteprogrammierung bei Auerswald und Bintec toll findet.

"Voip-Karten" das ist jetzt sicher nen Scherz, oder?

Auerswald oder Bintec/Funktwerk kann man mögen doer nicht. Ich persönlich finde Agfeo da deutlich übersichtlciher. Wählen aus der Software raus ist via TAPI Schnittstelle kein Problem. GGf. wenn es alle können sollen muss man die TAPI-Lizenzen aufstocken. Imho kann man bei denen inzwischen sogar ganz auf Systemtelefone verzichten und benutzt das Dashboard orientierte VisoFon. Ist auch ne tolle Sache wenn man im Homeoffice sitzt. Ich kennen keinen Kunden der die Endgeräteprogrammierung bei Auerswald und Bintec toll findet.

Umschreibung für NICs

lks

Zitat von @keine-ahnung:

... Ein VPN hat zwei Enden, nur eines davon steht in der Arztpraxis ...

Zitat von @aqui:

...und je nachdem wie das VPN konfiguriert ist kann es auch 50.000 (Praxis) Enden haben. Worst Case dann mit einer möglichen Any zu Any IP Kommunikation !

... Ein VPN hat zwei Enden, nur eines davon steht in der Arztpraxis ...

Zitat von @aqui:

...und je nachdem wie das VPN konfiguriert ist kann es auch 50.000 (Praxis) Enden haben. Worst Case dann mit einer möglichen Any zu Any IP Kommunikation !

Beides völlig richtig und aus technischer Sicht ein Grund das abzudichten. Dennoch eher Berufsparanoia

Die Ärzte sind nicht dazu da, sich und ihre Patienten vor der Gematik und den von ihr zertifizierten Angeboten zu schützen. Wenn der Gesetzgeber sagt, Ärzte müssen Zwangshardware aufstellen, die - immerhin - von der Gematik nach BSI-Vorgaben zertifiziert ist -, dann werden die meisten zu Recht nicht darin investieren, deren mögliche Defizite auszugleichen - jedenfalls solange nicht konkrete Betroffenheit wahrscheinlich ist. Und schon gar nicht, solange 1000 andere Sicherheitsbaustellen bestehen.

Ich finde Euren Ansatz, auch da am besten alles abzusichern definitiv unterstützenswert - sehe nur nicht die Vermittelbarkeit in der Praxis.

@aqui hat auch insofern Recht: Der TO ist schon in seinem Netzwerk verloren gegangen, schließen wir das hier ab. Er will im Übrigen ja separieren.

P.S.: Das "oder" war exakt als Trigger für Dich bestimmt!

Zitat von @aqui:

"Voip-Karten" das ist jetzt sicher nen Scherz, oder?

Gibts die nicht am Kiosk mit einer Geheimzahl zum freirubbeln ??? 🤣Ich dachte in Arztpraxen werden andere Sachen gerubbelt, wenn man diversen Dokumentationsfilmen im Internet glauben darf.

@Snagless

Da möchte ich auch nicht den ersten Stein werfen, die ganze TIS-Geschichte ist ... sagen wir mal nicht wirklich optimal in die Ärzteschaft kommuniziert und umgesetzt wurden.

Sagen wir mal so, spätestens mit Beginn des 4. Quartals wird dann vermutlich der Zulassungsentzug drohen, weil dann die eAU verpflichtend wird und AU-Testierungen mit zu den Kernaufgaben der Vertragsärzteschaft gehören und es kein Ersatzverfahren geben wird. Da bin ich echt gespannt ...

Wenn man sich das neue whitepaper der GEMATIK zur "TIS 2.0" mal anschaut, wird einem auch nicht besser.

Aber es gibt auch good news: seit 23.01.2020 ist die neue IT-Sicherheitsrichtlinie der KBV rechtswirksam. Darin werden die Arztpraxen verpflichtet, regelmässige Datensicherungen durchzuführen. Also, ab 01.01.2022 (sic!)

es gibt aber auch Ärzte die lassen sich da anbinden, auf die einfachste Art und Weise

Da möchte ich auch nicht den ersten Stein werfen, die ganze TIS-Geschichte ist ... sagen wir mal nicht wirklich optimal in die Ärzteschaft kommuniziert und umgesetzt wurden.

nur um dem Abrechnungsabzug zu entgehen

Sagen wir mal so, spätestens mit Beginn des 4. Quartals wird dann vermutlich der Zulassungsentzug drohen, weil dann die eAU verpflichtend wird und AU-Testierungen mit zu den Kernaufgaben der Vertragsärzteschaft gehören und es kein Ersatzverfahren geben wird. Da bin ich echt gespannt ...

Wenn man sich das neue whitepaper der GEMATIK zur "TIS 2.0" mal anschaut, wird einem auch nicht besser.

Aber es gibt auch good news: seit 23.01.2020 ist die neue IT-Sicherheitsrichtlinie der KBV rechtswirksam. Darin werden die Arztpraxen verpflichtet, regelmässige Datensicherungen durchzuführen. Also, ab 01.01.2022 (sic!)

Hallo,

Bei der Datensicherung vor Ort musst Du überlegen, wie schnell Du einen kaputten Server wieder in Betrieb nehmen willst. Es ist von Datenvolumen her ein riesiger Unterschied ob du nur die Praxisdatenbank sicherst, oder das gesamte System. Hier würde ich „mit Luft nach oben“ planen. Also ein NAS mit freien Plattenslots.

Wie willst Du eigentlich sichern?

Noch ein Tip: fange auch bei einem kleinen Team gleich mit personalisierten Benutzeraccounts und individuellen Passwörtern an. Lieber gleich am Anfang durchsetzen, als sich später damit rumärgern.

Grüße

lcer

Zitat von @HaTaNu:

Eigentlich wäre für mich am einfachsten, ich nehme die Elmeg beip als Router stöpsel den Konnektor an die elemg und das LAN an den Konnektor.

Für den Anfang ist nichts daran auszusetzen.Eigentlich wäre für mich am einfachsten, ich nehme die Elmeg beip als Router stöpsel den Konnektor an die elemg und das LAN an den Konnektor.

Falls die Profis sagen solch eine minimal Konfiguration reicht aus und ist sicher, wäre ich nicht abgeneigt es so zu lösen.

So minimal ist das auch nicht, die be.ip bietet deutlich mehr Funktionen als andere „Internetboxen“.Zur Frage mit der Datensicherung zuerst eine Sicherung auf einer Qual mit raid1, dann auf eine externe Festplatte welche abends mit nachhause genommen wird.

Qual?Bei der Datensicherung vor Ort musst Du überlegen, wie schnell Du einen kaputten Server wieder in Betrieb nehmen willst. Es ist von Datenvolumen her ein riesiger Unterschied ob du nur die Praxisdatenbank sicherst, oder das gesamte System. Hier würde ich „mit Luft nach oben“ planen. Also ein NAS mit freien Plattenslots.

Wie willst Du eigentlich sichern?

Noch ein Tip: fange auch bei einem kleinen Team gleich mit personalisierten Benutzeraccounts und individuellen Passwörtern an. Lieber gleich am Anfang durchsetzen, als sich später damit rumärgern.

Grüße

lcer

Zitat von @lcer00:

Hallo,

Hallo,

Zitat von @HaTaNu:

.

Falls die Profis sagen solch eine minimal Konfiguration reicht aus und ist sicher, wäre ich nicht abgeneigt es so zu lösen.

So minimal ist das auch nicht, die be.ip bietet deutlich mehr Funktionen als andere „Internetboxen“..

Falls die Profis sagen solch eine minimal Konfiguration reicht aus und ist sicher, wäre ich nicht abgeneigt es so zu lösen.

Die be.ip hat ein vollwertige Firewallfunktionalität und auch ein VDSL-Modem eingebaut. Man kann damit also das Gleiche wie mit der pfsense oder mehr machen.

Wie ich schon oben sagte, kann man die pfsense und das extra Modem weglassen, ohne Funktionseinschränkungen hinnehmen zu müssen - so man die be.ip richtig konfiguriert.

lks

Zitat von @keine-ahnung:

23.01.2020 ist die neue IT-Sicherheitsrichtlinie der KBV rechtswirksam. Darin werden die Arztpraxen verpflichtet, regelmässige Datensicherungen durchzuführen. Also, ab 01.01.2022 (sic!)

23.01.2020 ist die neue IT-Sicherheitsrichtlinie der KBV rechtswirksam. Darin werden die Arztpraxen verpflichtet, regelmässige Datensicherungen durchzuführen. Also, ab 01.01.2022 (sic!)

Hast Du die mal durchgesehen? Selten ein so geradezu wirres Paper gesehen. Der gedankliche Ansatz ist gut. Die Ausführung sehr daneben. Der ITler weiß nicht, ob er weinen oder lachen soll, der Arzt versteht nichts mehr.

Einige Vorgaben gelten schon ab 1.4.2021 - also Tempo

Hallo,

Schön ist auch der Raum, der Mobilen Endgeräten gegeben wird. Wirkt so, als ob 30% der Praxis-IT aus Mobiltelefonen bestehen. Vermutlich präsentiert die Gematik (mit freundlicher Empfehlung des BMG) demnächst eine eigene MDM-Lösung.

Grüße

lcer

Zitat von @commodity:

Hast Du die mal durchgesehen? Selten ein so geradezu wirres Paper gesehen. Der gedankliche Ansatz ist gut. Die Ausführung sehr daneben. Der ITler weiß nicht, ob er weinen oder lachen soll, der Arzt versteht nichts mehr.

Einige Vorgaben gelten schon ab 1.4.2021 - also Tempo

Ja, das ist witzig. Vor allem betrifft das bei den meisten Praxen eigentlich nur die Verwendung von TLS für die Anbindung des Konnektors und der Lesegeräte. Ich gehe davon aus, dass > 95% der Konnektoren im internen Netz ohne TLS arbeiten (War wohl damals für die TI-Spezial-Installateure zu schwierig ...). Und so problemlos aktivieren lässt sich das nicht, da die Zertifikate ins PVS eingebunden werden sollen und hier offenbar Probleme bestehen ( man liest Schauergeschichten bis hin zum kompletten Restore des PVS-Servers nach fehlerhafter? Aktivierung der Funktion. Anleitungen liegen nicht vor oder sind "geheim" )Zitat von @keine-ahnung:

23.01.2020 ist die neue IT-Sicherheitsrichtlinie der KBV rechtswirksam. Darin werden die Arztpraxen verpflichtet, regelmässige Datensicherungen durchzuführen. Also, ab 01.01.2022 (sic!)

23.01.2020 ist die neue IT-Sicherheitsrichtlinie der KBV rechtswirksam. Darin werden die Arztpraxen verpflichtet, regelmässige Datensicherungen durchzuführen. Also, ab 01.01.2022 (sic!)

Hast Du die mal durchgesehen? Selten ein so geradezu wirres Paper gesehen. Der gedankliche Ansatz ist gut. Die Ausführung sehr daneben. Der ITler weiß nicht, ob er weinen oder lachen soll, der Arzt versteht nichts mehr.

Einige Vorgaben gelten schon ab 1.4.2021 - also Tempo

Schön ist auch der Raum, der Mobilen Endgeräten gegeben wird. Wirkt so, als ob 30% der Praxis-IT aus Mobiltelefonen bestehen. Vermutlich präsentiert die Gematik (mit freundlicher Empfehlung des BMG) demnächst eine eigene MDM-Lösung.

Grüße

lcer

Schön ist auch dieser Satz:

Bei der Umsetzung können Risiken auch an Dritte, wie IT-

Dienstleister oder Versicherungen, übertragen oder durch den Verantwortlichen akzeptiert werden

Besonders die letzte Option erscheint mir sehr zielführend

Welcher Punkt ist das? TLS ist bei Anlage 2 Nr. 3 erwähnt, jedoch nur für Webseiten. Fällt das uner Anlage 5 Nr. 3 oder 4? Ist ja sehr offen formuliert

@HaTaNu: Sorry für das Kapern des Threads Dauert nicht lang

Dauert nicht lang

Bei der Umsetzung können Risiken auch an Dritte, wie IT-

Dienstleister oder Versicherungen, übertragen oder durch den Verantwortlichen akzeptiert werden

Besonders die letzte Option erscheint mir sehr zielführend

Zitat von @lcer00:

Vor allem betrifft das bei den meisten Praxen eigentlich nur die Verwendung von TLS für die Anbindung des Konnektors und der Lesegeräte.

Vor allem betrifft das bei den meisten Praxen eigentlich nur die Verwendung von TLS für die Anbindung des Konnektors und der Lesegeräte.

Welcher Punkt ist das? TLS ist bei Anlage 2 Nr. 3 erwähnt, jedoch nur für Webseiten. Fällt das uner Anlage 5 Nr. 3 oder 4? Ist ja sehr offen formuliert

@HaTaNu: Sorry für das Kapern des Threads

Zitat von @commodity:

Schön ist auch dieser Satz:

Bei der Umsetzung können Risiken auch an Dritte, wie IT-

Dienstleister oder Versicherungen, übertragen oder durch den Verantwortlichen akzeptiert werden

Besonders die letzte Option erscheint mir sehr zielführend

Welcher Punkt ist das? TLS ist bei Anlage 2 Nr. 3 erwähnt, jedoch nur für Webseiten. Fällt das uner Anlage 5 Nr. 3 oder 4? Ist ja sehr offen formuliert

Anlage 5 Punkt 5Schön ist auch dieser Satz:

Bei der Umsetzung können Risiken auch an Dritte, wie IT-

Dienstleister oder Versicherungen, übertragen oder durch den Verantwortlichen akzeptiert werden

Besonders die letzte Option erscheint mir sehr zielführend

Zitat von @lcer00:

Vor allem betrifft das bei den meisten Praxen eigentlich nur die Verwendung von TLS für die Anbindung des Konnektors und der Lesegeräte.

Vor allem betrifft das bei den meisten Praxen eigentlich nur die Verwendung von TLS für die Anbindung des Konnektors und der Lesegeräte.

Welcher Punkt ist das? TLS ist bei Anlage 2 Nr. 3 erwähnt, jedoch nur für Webseiten. Fällt das uner Anlage 5 Nr. 3 oder 4? Ist ja sehr offen formuliert

Grüße

lcer

Danke. Ich weiß gar nicht, wie die Anbindung der Arbeitsplätze konkret abläuft. Wüsste auch nicht, wer beim örtlichen AIS-Support das wissen könnte. CGM sagt da ja nichts zu. Da im Infomodell die Anbindung aller Arbeitsplätze immer mit einem jeweiligen KT verknüpft wird, hätte ich angenommen, es wird nur über dies und auf Basis von deren Zertifikaten mit dem Konnektor kommuniziert.

@commodity

Hängt sicher vom Konnektormodell und der genutzten PVS ab - bei secunet kannst Du Arbeitsplätze in dessen GUI einrichten (da kann man auch das Zertifikat für die clients runterladen). Wenn in der Praxis die TIS nur für das VSDM tuckert, reicht es, nur den Arbeitsplatz, der dem Cardreader am nächsten steht, einzurichten.

Für erweiterte Dienste, bspw. KIM, wird man dann sämtliche dafür benutzten Büchsen fit zu machen ... aber da lasse ich mir mal noch gemütlich Zeit bis zum September.

LG, Thomas

Ich weiß gar nicht, wie die Anbindung der Arbeitsplätze konkret abläuft

Hängt sicher vom Konnektormodell und der genutzten PVS ab - bei secunet kannst Du Arbeitsplätze in dessen GUI einrichten (da kann man auch das Zertifikat für die clients runterladen). Wenn in der Praxis die TIS nur für das VSDM tuckert, reicht es, nur den Arbeitsplatz, der dem Cardreader am nächsten steht, einzurichten.

Für erweiterte Dienste, bspw. KIM, wird man dann sämtliche dafür benutzten Büchsen fit zu machen ... aber da lasse ich mir mal noch gemütlich Zeit bis zum September.

LG, Thomas

Dankeschön! Hab mich nicht richtig ausgedrückt. Das Anbinden der Arbeitsplätze klappt bislang. Ich meinte, ich weiß nicht, wie die Verbindungkonkret abläuft. Dies weil Kollege @icer00 meinte, das müsse zukünftig dann über TLS laufen, was es wohl zumeist noch nicht tue. Habe gerade mehrere Ärzte ans NFDM (Kocobox) angeschlossen. Jeder Kartenleser hat da ein eigenes Zertifikat (SMC-KT) und ist vollständig im Konnektor angelegt. Wer da konkret wie und mit wem kommuniziert, ist mir nicht klar. Es gibt ja den Master-Kartenleser, ohne den gar nichts geht, aber die anderen Leser haben ja auch alle Zertifikate - sollten also auch verschlüsselt kommunizieren können, hätte ich gedacht.

Den Secunet-Konnektor finde ich im Übrigen weitaus aufgeräumter und umgänglicher. Die Kocobox wirkt dagegen grob zusammen gezimmert. Aber das muss der Funktion ja nicht schaden.

Den Secunet-Konnektor finde ich im Übrigen weitaus aufgeräumter und umgänglicher. Die Kocobox wirkt dagegen grob zusammen gezimmert. Aber das muss der Funktion ja nicht schaden.

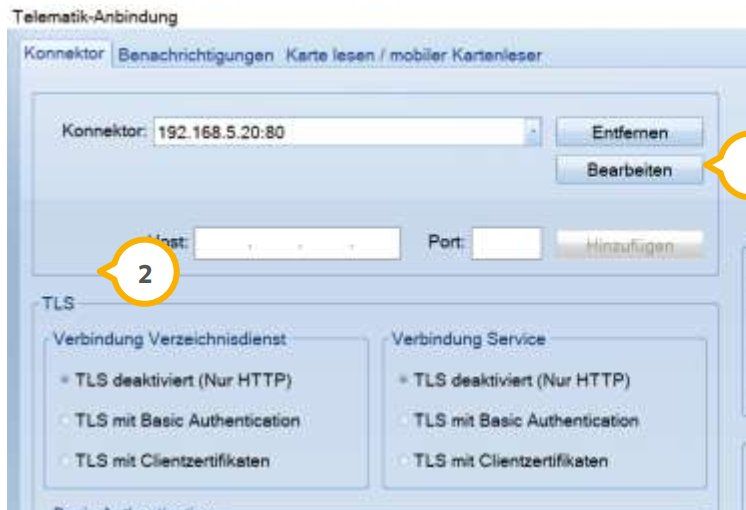

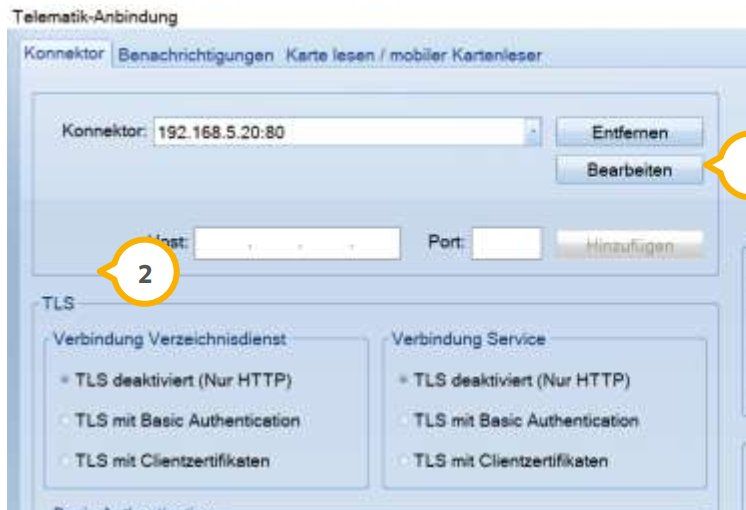

Nach der Installation des Konnektors muss dieser ja an die Praxissoftware angebunden werden.

Dazu muss man dort die IP-Adresse eintragen und dabei auch die Verbindungsmethode.

Standard ist bei den meisten Programmen "unverschlüsselt". Also http.

Wenn man Verschlüsselt auswählt muss man noch die Zertifikate in die Praxissoftware einbinden.

Du müsstest es also schon gesehen haben.

So sieht es z.B. in Dampsoft aus.

Das Bild stammt aus deren Anleitung.

Das Bild stammt aus deren Anleitung.

Stefan

Dazu muss man dort die IP-Adresse eintragen und dabei auch die Verbindungsmethode.

Standard ist bei den meisten Programmen "unverschlüsselt". Also http.

Wenn man Verschlüsselt auswählt muss man noch die Zertifikate in die Praxissoftware einbinden.

Du müsstest es also schon gesehen haben.

So sieht es z.B. in Dampsoft aus.

Stefan

Ok, das habe ich mir noch nie angesehen. Ich habe nur Konnektoren geerbt, die vom AIS-Hersteller ins AIS eingebunden wurden und mich damit noch nicht beschäftigt. Das hole ich gleich die Tage mal nach. Habe bislang Albis und Turbomed unter Windows und Apris unter Windows und Linux im Zugriff. Vielen Dank!

Jetzt hab ich aber ein schlechtes Gewissen, weil doch den Thread gekapert. Danke Euch auf jeden Fall, ich bleib dran.

Jetzt hab ich aber ein schlechtes Gewissen, weil doch den Thread gekapert. Danke Euch auf jeden Fall, ich bleib dran.