Netzwerk mit MikroTik aufbauen

Hallo Jungs,

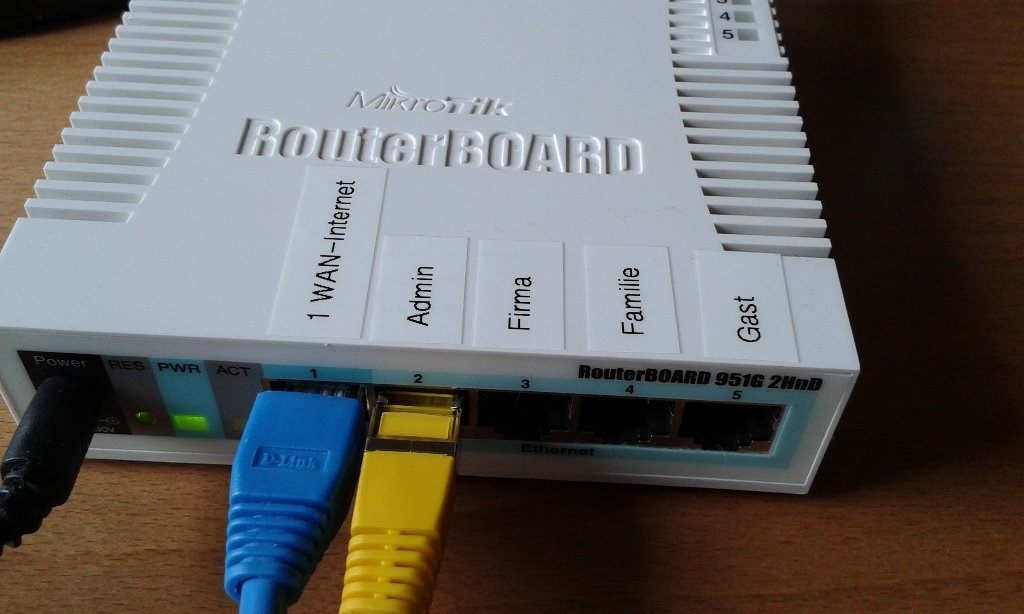

auf euren Rat hin habe ich mir den MikroTik-Router 951G 2HnD angeschafft und möchte folgendes Szenario aufbauen, siehe Screenshot.

Port 1: Der WAN- bzw. Internet-Anschluss

Port 2: Für Admin, um den Router zu konfigurieren, für andere Ports muss die Router-Konfigurationsoberfläche gesperrt sein.

Port 3: Mein Firmen-Netzwerk. In das Netzwerk darf keiner rein. Ich kann aber aus dem Firmen-Netzwerk auf das Familien-Netzwerk zugreifen.

Port 4: Meine Familie.

Port 5: Gäste, sie dürfen auf keine andere Netze Zugriff haben, aber auf das Internet.

Und eine wichtige Bedienung noch, mein NAS soll aus dem Internet erreichbar sein. Ich muss das wohl im Familien-Netzwerk platzieren, oder habt ihr eine andere Idee?

Meine erste Frage wäre, wie fange ich an? Über Port 1 habe ich bereits das Internet. Jetzt muss ich wahrscheinlich auf der Switch- und Bridge-Ebene die Ports irgendwie aufspalten oder so. Standardmäßig sind alle Ports eine Bridge. Soll ich die Ports in Bridges aufteilen oder lieber die Ports von einander mit der Firewall trennen?

Ich freue mich auf eure Tipps und hoffe, dass ich das ganze Netzwerk in Schritten aufbauen werde. ))))

Danke!

auf euren Rat hin habe ich mir den MikroTik-Router 951G 2HnD angeschafft und möchte folgendes Szenario aufbauen, siehe Screenshot.

Port 1: Der WAN- bzw. Internet-Anschluss

Port 2: Für Admin, um den Router zu konfigurieren, für andere Ports muss die Router-Konfigurationsoberfläche gesperrt sein.

Port 3: Mein Firmen-Netzwerk. In das Netzwerk darf keiner rein. Ich kann aber aus dem Firmen-Netzwerk auf das Familien-Netzwerk zugreifen.

Port 4: Meine Familie.

Port 5: Gäste, sie dürfen auf keine andere Netze Zugriff haben, aber auf das Internet.

Und eine wichtige Bedienung noch, mein NAS soll aus dem Internet erreichbar sein. Ich muss das wohl im Familien-Netzwerk platzieren, oder habt ihr eine andere Idee?

Meine erste Frage wäre, wie fange ich an? Über Port 1 habe ich bereits das Internet. Jetzt muss ich wahrscheinlich auf der Switch- und Bridge-Ebene die Ports irgendwie aufspalten oder so. Standardmäßig sind alle Ports eine Bridge. Soll ich die Ports in Bridges aufteilen oder lieber die Ports von einander mit der Firewall trennen?

Ich freue mich auf eure Tipps und hoffe, dass ich das ganze Netzwerk in Schritten aufbauen werde. ))))

Danke!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 336678

Url: https://administrator.de/forum/netzwerk-mit-mikrotik-aufbauen-336678.html

Ausgedruckt am: 16.07.2025 um 10:07 Uhr

63 Kommentare

Neuester Kommentar

Steht alles in den hiesigen Tutorials zu dem Thema:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Zitat von @McLion:

Habe die Videos von diesen Brüdern fast auswendig gelernt, aber ich verstehe es trotzdem nicht.

Wow, das muss man auch erst mal schaffen Habe die Videos von diesen Brüdern fast auswendig gelernt, aber ich verstehe es trotzdem nicht.

Soll ich jetzt für die Ports 2 bis 5 jeweils eine Bridge anlegen, oder kann ich ganz ohne Bridgets arbeiten?

Per Default sind Ports 2-5 per Master-Port Einstellung im jeweiligen Interface zu einem Switch zusammengeschaltet. Für dein Vorhaben nimmst du den Master-Port der Interfaces raus, dann ist jeder der Ports für sich seine eigene Layer-2 Domain. /interface ethernet set [find where default-name ~ "ether[3-5]"] master-port=none

Unmöglich hier alles aufzulisten ... Du brauchst hier als erstes sehr gute Netzwerkgrundlagen. Der Mikrotik nimmt dir nichts ab du musst alles haarklein selber konfigurieren, und dazu sind die Grundlagen ein muss, sonst wirst du verrückt.

Man muss die Default Konfig zuvor löschen ! Ansonsten hast du auf einem Port einen NAT Port und der Rest ist als Bridge definiert.

Bridge nützt ja nix wenn man die restlichen Ports als geroutete LAN Ports verwenden will wie du es ja richtigerweise planst.

Den NAT Port braucht man auch gar nicht in dem obigen Design. Da muss man lediglich nur jedem Port eine IP vergeben und gut iss...

Default Route vom Mikrotik auf den Internet Router nicht vergessen. Und auf der anderen Seite die statischen Routen der MT Subnetze.

Fertig ist der Lack !

Fazit: Default Konfig löschen, IP Adressen vergeben und gut iss...

Ist ne Sache von 5 Minuten...

Bridge nützt ja nix wenn man die restlichen Ports als geroutete LAN Ports verwenden will wie du es ja richtigerweise planst.

Den NAT Port braucht man auch gar nicht in dem obigen Design. Da muss man lediglich nur jedem Port eine IP vergeben und gut iss...

Default Route vom Mikrotik auf den Internet Router nicht vergessen. Und auf der anderen Seite die statischen Routen der MT Subnetze.

Fertig ist der Lack !

Fazit: Default Konfig löschen, IP Adressen vergeben und gut iss...

Ist ne Sache von 5 Minuten...

Mache diese dann platt und schaue was passiert.

Das ist der richtige Weg. Lösch einfach die Default Konfig...geht schneller Zitat von @McLion:

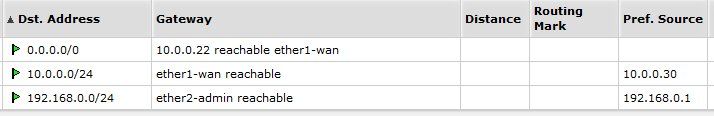

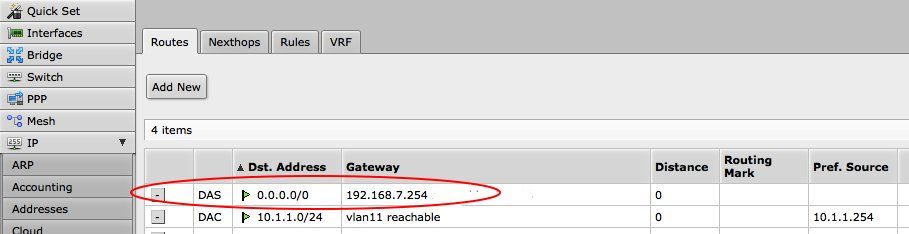

Wie setze ich die Default-Route vom Mikrotik auf den Internet Router? Hier stehe ich auf dem Schlauch. Muss ich wohl unter "IP"->"Routes" machen oder? Was trage ich da ein?

Ziel IP = 0.0.0.0 GW = IP des Internet-RoutersZitat von @aqui:

Den NAT Port braucht man auch gar nicht in dem obigen Design.

Default Route vom Mikrotik auf den Internet Router nicht vergessen.

Den NAT Port braucht man auch gar nicht in dem obigen Design.

Default Route vom Mikrotik auf den Internet Router nicht vergessen.

Wie setze ich die Default-Route vom Mikrotik auf den Internet Router? Hier stehe ich auf dem Schlauch. Muss ich wohl unter "IP"->"Routes" machen oder? Was trage ich da ein?

und auf dem Internet-Router statische Routen ala

Netz <Alle Subnetze des Mikrotik>Gateway: <IP des Mikrotik im ether1 Subnetz>fertig.

Also wenn schon diese absoluten Routing-Grundlagen fehlen, dann gute Nacht...

Zitat von @McLion:

Ok, ich versuchs..

Und eine andere Frage, was ist wenn ich die NAT eingeschaltet lasse?

Dann bekommen alle Pakete die ether1 verlassen als "Source" die IP auf ether1 des MK und die statische Routen auf dem Internet-Router entfallen.Ok, ich versuchs..

Und eine andere Frage, was ist wenn ich die NAT eingeschaltet lasse?

Ersetzt die NAT die Default-Route vom Mikrotik auf den Internet Router?

Nein! Er braucht immer ein Default GW.Was ist da der Unterschied im Bezug auf mein Netzwerk-Design?

Der Unterschied ist das der MK bei NAT alle Pakete anfassen und die Quell-IP auf die IP des MK auf ether1 ersetzen muss. NAT = Network Address Translation!!Always route where you can, only NAT where you need to.

Lesen!!

de.m.wikipedia.org/wiki/Netzwerkadress%C3%BCbersetzung

Dein Screenshot sieht richtig aus sofern das IP Netzwerk zur FritzBox die 10.0.0.0 /24 ist und das FritzBox LAN Interface die 10.0.0.22 als IP Adresse hat !

Wichtig ist hier das du dann die statische Router auf der FritzBox für das 192.168er Netz nicht vergisst !!:

Zielnetz: 192.168.0.0, Maske: 255.255.255.0, Gateway: 10.0.0.30 (Miktotik)

Ist die statische Route auf der FritzBox definiert solltest du die IP Adressen auf dem Mikrotik von überall her pingen können und auch umgekehrt.

Dann solltest du jetzt noch einen DHCP Server für den 192.168er Netzbereich anlegen, damit Endgeräte dort eine automatische IP, Gateway und DNS bekommen ! Wenn nicht eh schon geschehen ?! Das gilt für alle deine geplanten Subnetze auf dem MT.

Gehe hier aber RICHTIG vor !!!

Richte zuallererst die weiteren IP Netze ein mit Adressen und aktiviere einen DHCP Server in diesen Netzen !

Erst wenn das alles sauber rennt und du IP Connectivity hast zw. allen Netzen, dann geht es an die Accesslisten die den Zugriff verhindern ! So weisst du immer das Fehler nur an falschen Accesslisten leigen können.

Für das Gastenetz solltest du dann noch ein Captivel Portal einrichten. Auch das kann der MT:

mikrotik.com.my/hotspot-server-with-captive-portal-and-walled-ga ...

wiki.mikrotik.com/wiki/How_to_make_a_HotSpot_gateway

Noch ein allgemeiner Tip zur IP Adressierung der Router:

Es ist nicht gut und auch kontraproduktiv wenn du zentralen Infrastruktur Elementen wie Router Host IP Adressen so "mittendrin" in einer IP Range gibst wie die .22 oder die .30

Das erhöht die Gefahr von IP Adress Dopplungen und Überschneidungen ganz erheblich und damit dann Chaos und Fehlfunktion im Netz.

Jeder Netzwerker setzt diese Router IPs also immer ganz "ans Ende" oder "Anfang" des IP Hostadressbereiches.

Bei dir also z.B. 10.0.0.1 für die FritzBox und 10.0.0.254 für den Mikrotik wobei dir restlichen IP Adressen auf dem MT zu den anderen IP Netzen dann ebenfalls auf die .254 enden sollten sofern du immer mit /24er Prefixxes (Masken) arbeitest.

Nicht nur das man sich dann die Router IPs sehr leicht merken kann, sondern sie sind auch nicht mitten in den Hostadress Bereichen.

Aus Eigeneninteresse am stabilen Betrieb solltest du das besser anpassen.

Wichtig ist hier das du dann die statische Router auf der FritzBox für das 192.168er Netz nicht vergisst !!:

Zielnetz: 192.168.0.0, Maske: 255.255.255.0, Gateway: 10.0.0.30 (Miktotik)

Ist die statische Route auf der FritzBox definiert solltest du die IP Adressen auf dem Mikrotik von überall her pingen können und auch umgekehrt.

Wow... cool... es läuft!!!

Sehr gut... Glückwunsch !Dann solltest du jetzt noch einen DHCP Server für den 192.168er Netzbereich anlegen, damit Endgeräte dort eine automatische IP, Gateway und DNS bekommen ! Wenn nicht eh schon geschehen ?! Das gilt für alle deine geplanten Subnetze auf dem MT.

Jetzt muss ich noch die Ports 3-5 einrichten und von einander abschotten.

Ja genau !Gehe hier aber RICHTIG vor !!!

Richte zuallererst die weiteren IP Netze ein mit Adressen und aktiviere einen DHCP Server in diesen Netzen !

Erst wenn das alles sauber rennt und du IP Connectivity hast zw. allen Netzen, dann geht es an die Accesslisten die den Zugriff verhindern ! So weisst du immer das Fehler nur an falschen Accesslisten leigen können.

Für das Gastenetz solltest du dann noch ein Captivel Portal einrichten. Auch das kann der MT:

mikrotik.com.my/hotspot-server-with-captive-portal-and-walled-ga ...

wiki.mikrotik.com/wiki/How_to_make_a_HotSpot_gateway

Noch ein allgemeiner Tip zur IP Adressierung der Router:

Es ist nicht gut und auch kontraproduktiv wenn du zentralen Infrastruktur Elementen wie Router Host IP Adressen so "mittendrin" in einer IP Range gibst wie die .22 oder die .30

Das erhöht die Gefahr von IP Adress Dopplungen und Überschneidungen ganz erheblich und damit dann Chaos und Fehlfunktion im Netz.

Jeder Netzwerker setzt diese Router IPs also immer ganz "ans Ende" oder "Anfang" des IP Hostadressbereiches.

Bei dir also z.B. 10.0.0.1 für die FritzBox und 10.0.0.254 für den Mikrotik wobei dir restlichen IP Adressen auf dem MT zu den anderen IP Netzen dann ebenfalls auf die .254 enden sollten sofern du immer mit /24er Prefixxes (Masken) arbeitest.

Nicht nur das man sich dann die Router IPs sehr leicht merken kann, sondern sie sind auch nicht mitten in den Hostadress Bereichen.

Aus Eigeneninteresse am stabilen Betrieb solltest du das besser anpassen.

Zitat von @McLion:

Habe jetzt ein Problem, bekomme die "Invalid"-Meldung wenn ich nen DHCP-Server auf Port3 lege. Mache das genauso wie für Port1, aber der MK nimmt das nicht an.

Wie jetzt Port 2 oder 3 ein vollkommenes durcheinander bei dir ...Habe jetzt ein Problem, bekomme die "Invalid"-Meldung wenn ich nen DHCP-Server auf Port3 lege. Mache das genauso wie für Port1, aber der MK nimmt das nicht an.

Bei Port1 ist das Netz 192.168.0.0/24, für Port2 möchte ich 192.168.3.0/24 nehmen.

Stimmt irgendwie nicht mit deinen obigen Angaben welche da lautenMK eth1-wan die 10.0.0.30 undUnd einen DHCP-Server auf Port1 ??? Da sitzt doch schon die Fritte mit DHCP?! Doppelt gemoppelt geht nicht!

Wieso akzeptiert das der MK nicht?

Falsche Angaben/Überlappung falsches Interface/Bridge gewählt. Poste deine Config! Danke.Wo finde ich die Config-Datei?

Terminal in Winbox öffnen oder per SSH/export hide-sensitiveausführen. Gewöhne dich an die Konsole, darüber geht vieles schneller und teilweise sind Optionen nur darüber zu erreichen.

Mmmhhh....da gehst du ganz genau so vor...

- IP Adresse auf ether3 vergeben z.B. 192.168.3.254 /24

- Unter Pool einen neunen IP Poll anlegen z.B. 192.168.3.100 - 192.168.3.150

- Unter IP DHCP Server einen anlegen, Referenz auf den o.a. Pool, und Interface auf ether3 setzen.

- IP Adressen einstellen Gateway auf 192.168.3.254, DNS auf die FritzBox IP

- Fertisch

Hab's exportiert, nur wurde keine Datei erstellt

Normal copy n' paste reicht hier ja.daher hier der Text. Der dhcp2 ist ein invalid.

Wieso hast du 5 Pools mit identischen Ranges??Entferne den DHCP-Server mach einen Reboot und lege ihn neu an.

Und auf ether1-wan stelle die IP des Mikrotik besser gleich auf eine statische um und nicht über DHCP bezogen... außer du hast eine DHCP-Reservation auf der Fritte für ihn angelegt.

Lege die Server nicht über den Assistenten an sondern mach alles manuell!

Dann machst du entweder einen grundsätzlichen Fehler den wir hier nicht sehen oder setze den Router komplett zurück (keine Default-Config laden).

Zitat von @McLion:

Jetzt habe ich folgende Beobachtung gemacht, da wo das LAN-Kabel steckt, wird auch der DHCP-Server enabled, der Rest wird invalid. Die IPs werden aber trotzdem nicht vergeben. Nur eth2 vergibt die IPs.

Mach mal Screenshots, du verstehst da irgendwas falsch.Jetzt habe ich folgende Beobachtung gemacht, da wo das LAN-Kabel steckt, wird auch der DHCP-Server enabled, der Rest wird invalid. Die IPs werden aber trotzdem nicht vergeben. Nur eth2 vergibt die IPs.

Wenn ich das zurücksetze dann verliere ich einen Tag Arbeit!

What Nö, dafür kannst du per /export die Config sichern!! Und via paste wieder einfügen. Wo wir erneut beim Thema Mikrotik-Grundlagen wären.

Damit musst du dich in der ersten Zeit abfinden, da musst du durch ...Die Lernkurve ist beim Mikrotik sehr steil, der Mikrotik nimmt dir keine Arbeit ab du musst alles selbst bedenken und einstellen. Dafür hast du aber eine ungeahnte Flexibilität.

Und noch was: Benutze nicht das Webinterface zur Config, mach es besser gleich direkt per "Winbox" oder CLI. Das Webinterface ist bekannt dafür das es manchmal solche kuriosen Probleme macht, vor allem wenn man die Wizards nutzt.

Korrektamente ...

Beispiel findet sich z.B. hier

Bandbreiten an Schnittstellen beschränken

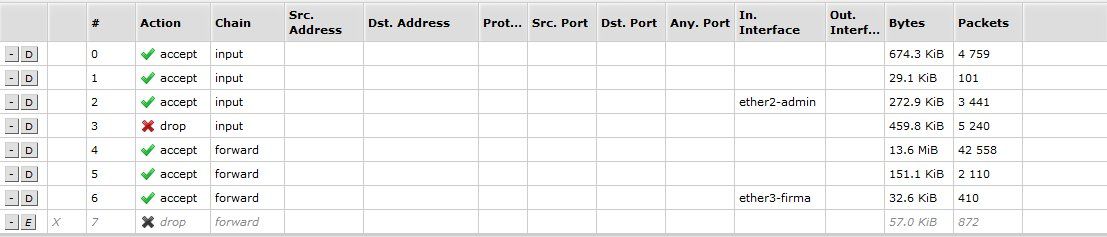

/ip firewall filterBeispiel findet sich z.B. hier

Bandbreiten an Schnittstellen beschränken

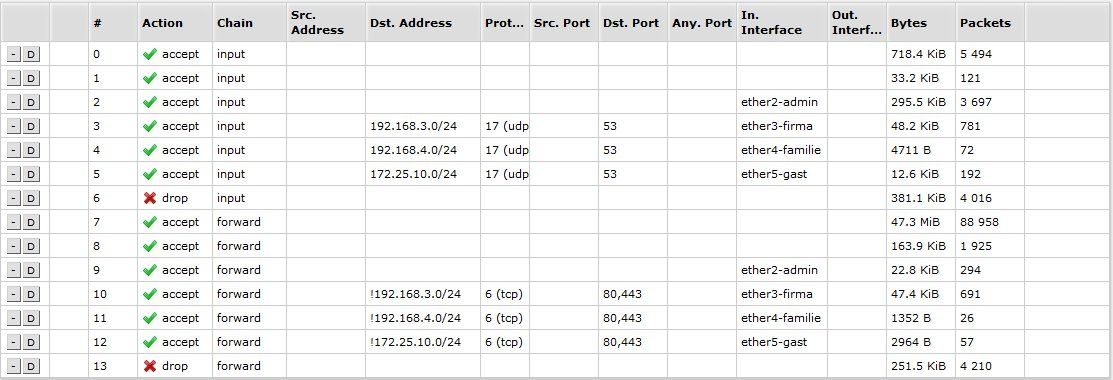

Nicht komisch, logisch!

Weil du sehr wahrscheinlich Port 53 UDP/TCP auf dem Mikrotik in der Input-Chain blockst, das braucht dein Client für Anfragen an den DNS-Proxy weil du dort die 3.1 als DNS Server im DHCP angeben hast!

Es gibt noch viel zu lernen wie du siehst .

.

Weil du sehr wahrscheinlich Port 53 UDP/TCP auf dem Mikrotik in der Input-Chain blockst, das braucht dein Client für Anfragen an den DNS-Proxy weil du dort die 3.1 als DNS Server im DHCP angeben hast!

Es gibt noch viel zu lernen wie du siehst

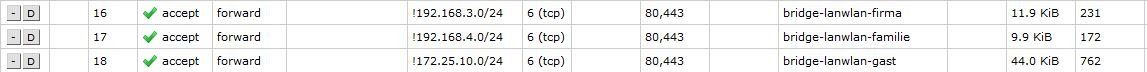

Habe ich oben verlinkt. Einfach ein Drop in der Forward-Chain Quelle: Subnetz-Gast Dest: andere Netze (Adressliste). Oder eben wie verlinkt mit der "negation" von ether1 (!ether1-wan)

Entweder das, oder src-address, da bist du flexibel, es gibt ja auch Fälle das liegen mehrere Subnetze auf einem Interface da wäre in-Interface suboptimal.

add name=dhcp_pool2 ranges=192.168.3.2-192.168.3.254

Das zeigt leider mal wieder das du die Threads und die Empfehlungen darin nicht liest.Sowas ist tödlich zu konfigurieren. Mal abgesehen von der Tatsache das du wohl kaum 253 Clients im Pool besitzt lässt man immer einen Puffer von statischen Adressen zwischen dem Pool und den Adressen am Ende der Range.

Es macht also erheblichen Sinn den Pool z.B. zwischen .50 und .200 zu legen.

So bist du genügend weg von den Bereichsenden und hast darum eine Option feste statische IPs zu vergeben für Server, Drucker usw.

Solche DHCP Pools einzurichten ist kontraproduktiv.

OK und zu den Accesslisten ist ja schon alles gesagt.

TCP und UDP 53 (DNS) musst du natürlich erst passieren lassen bevor du den Rest in die entsprechenden anderen Netze blockierst.

Reihenfolge zählt bei den Regeln !!

dass die Kiste jetzt so rumspinnt habe ich nicht gedacht

Die Kiste spinnt niemals rum...die macht was man ihr sagt. Meist spinnt derjenige der ihr sagt was sie machen soll Um aber wirklich "spinnen" zu eliminieren solltest du immer das aktuellste Router OS auf die Box geflasht haben !!!

mikrotik.com/download

Hust .... na klar "Gast will in andere Netze" wer ist da wohl der "Initiator(Quelle)"?!

Die Regel Logik ist wie immer:

PERMIT Source: Gastnetz Destination: FritzBox IP, Port: TCP/UDP 53

DENY Source: Gastnetz Destination: Subnetz 1

DENY Source: Gastnetz Destination: Subnetz 2

DENY Source: Gastnetz Destination: Subnetz 3

...usw.

PERMIT Source: Gastnetz Destination: Any

Später sollte man auch das Gastnetz mit einer Whitelist dichtzurren und nur Ports und damit Applikationen erlauben die man erlauben will, Mail, Surfen etc.. Sprich eine sog. Whitelist

PERMIT Source: Gastnetz Destination: FritzBox IP, Port: TCP/UDP 53

DENY Source: Gastnetz Destination: Subnetz 1

DENY Source: Gastnetz Destination: Subnetz 2

DENY Source: Gastnetz Destination: Subnetz 3

...usw.

PERMIT Source: Gastnetz Destination: Any

Später sollte man auch das Gastnetz mit einer Whitelist dichtzurren und nur Ports und damit Applikationen erlauben die man erlauben will, Mail, Surfen etc.. Sprich eine sog. Whitelist

Zitat von @McLion:

Etwa so:

Chain: forward, Src. Address: 192.168.4.0/24 (die von eth4-familie), Dst. Address List: Firma, Des. Port: 5000, Action: accept

Jepp, und an die Reihenfolge denken, "First Match wins".Etwa so:

Chain: forward, Src. Address: 192.168.4.0/24 (die von eth4-familie), Dst. Address List: Firma, Des. Port: 5000, Action: accept

Oder muss das ein input-chain sein?

Nein. Input nimmst du nur wenn ein Dienst des Mikrotik selbst gemeint ist also z.B. DNS-Proxy / VPN Endpunkt/ etc.Sieh dir dazu bitte folgendes Blockschaltbild der Firewall an. Dieses solltest du verinnerlichen denn es ist essentiell beim Definieren von bestimmten Regeln die Reihenfolge der Verarbeitung zu kennen, insbesondere beim Port-Forwarding SRC-/DST-NAT.

wiki.mikrotik.com/wiki/Manual:Packet_Flow

aber Port 5000 erlauben. Wie geht das?

Logisch sieht das dann so aus mit einer ACL am Family Netz Port: PERMIT Source: Famliynetz Destination: Firmanetz, Port: TCP/UDP 5000

DENY Source: Famliynetz Destination: Firmanetz

PERMIT Source: Familynetz Destination: Any

Beim Port gibt es immer TCP und UDP das solltest du beachten !

Hauptsache es steht in einem Subnetz das für deine Clients erreichbar ist. Ports ins interne Netzwerk Internet würde ich nicht öffnen sondern ein VPN auf die Fritte oder den Mikrotik aufbauen und dann ausschließlich übers VPN darauf zugreifen. Denn wenn eine Sicherheitslücke dein NAS betrifft und es steht mit nacktem Arsch im Internet, schlecht! Wer von wo zugreifen darf regelst du ... du weißt schon /ip firewall filter ...

Bedenke wenn du von dem NAS Multicast-Applikationen wie uPNP fähige Dienste betreibst, das du bei einer getrennten Layer-2 Domain den Multicast-Traffic eventuell in dein Heimnetz wo die Streaming-Clients stehen über PIM weiterleiten musst.

Bedenke wenn du von dem NAS Multicast-Applikationen wie uPNP fähige Dienste betreibst, das du bei einer getrennten Layer-2 Domain den Multicast-Traffic eventuell in dein Heimnetz wo die Streaming-Clients stehen über PIM weiterleiten musst.

und dann ausschließlich übers VPN darauf zugreifen.

Na ja ganz so hart muss er es ja nicht machen, denn die Fritte hat ja eine NAT Firewall noch davor so das sein Transfernetz zwischen Fritte und MT ja hinreichend geschützt ist.Das Gros der Frittenuser betreibt da immerhin ihr lokales LAN drin. Also sollte man dann schon mal die Kirche im Dorf lassen.

Sowas Böses wie UPnP gehört natürlich generell deaktiviert auf Routern egal wo, das ist klar !

noch davor so das sein Transfernetz zwischen Fritte und MT ja hinreichend geschützt ist.

Das ist klar, das meinte ich aber nicht, ich meinte nur das wenn er das NAS per Portforward ins Internet stellt und es bei eventuell bekannt gewordenen Sicherheitslücken der Kiste ein Ziel werden kann wenn er nicht rechtzeitig reagiert und Updates installiert oder das Teil vom Netz nimmt.Sowas Böses wie UPnP gehört natürlich generell deaktiviert auf Routern egal wo, das ist klar !

Das ging hier ja nur um interne uPNP/Multicast Kommunikation für Streaming etc. pp, da musst du das "Dorf in der Kirche" lassen das er das NAS per Portforward ins Internet stellt

Uuhhh...ja das ist natürlch megagruselig und sollte man nie machen. Damit würden die Daten vollkommen ungeschützt ins Internet gehen. Mach ja nichtmal mehr ein Dummie heutzutage... Da ist dann natürlich ein VPN angesagt.... Macht die Fritte ja auch mit Links....

um interne uPNP/Multicast Kommunikation für Streaming

Trotzdem birgt UPnP immer die Gefahr das Trojaner und andere Malware oder Dummiesoftware Löcher in die Firewall bohrt. In sofern gehört UPnP jedenfalls auch Routern immer aus !Zitat von @aqui:

Deswegen hatte ich ihm ja davon abgeraten das er das NAS per Portforward ins Internet stellt

Uuhhh...ja das ist natürlch megagruselig und sollte man nie machen. Damit würden die Daten vollkommen ungeschützt ins Internet gehen. Mach ja nichtmal mehr ein Dummie heutzutage... Da ist dann natürlich ein VPN angesagt.... Macht die Fritte ja auch mit Links....

siehe oben.um interne uPNP/Multicast Kommunikation für Streaming

Trotzdem birgt UPnP immer die Gefahr das Trojaner und andere Malware oder Dummiesoftware Löcher in die Firewall bohrt. In sofern gehört UPnP jedenfalls auch Routern immer aus !

@McLion : Ich wollte dich nur vor warnen damit du nicht gleich in die Scheixxe trittst. Das aktuelle RouterOS 6.39.1 bricked speziell den RB951G-2Hnd

Achtung Boot-Loop beim Upgrade auf Mikrotik RouterOS 6.39.1 (Speziell RB951G-2Hnd)

forum.mikrotik.com/viewtopic.php?f=21&t=121306

Er befindet sich nach dem Update in einem Boot-Loop und fährt das OS nicht mehr hoch. Wiederherstellung nur per Netinstall und Einspielen des Backups! Vorsicht ist bei Version 6.39 und Einspielen von Packages geboten (laut Forum).

Habe die letzten zwei Tage schon 3-4 Geräte per Netinstall, bei Kunden die zu voreilig waren, wiederherstellen müssen.

Also nicht voreilig upgraden...

Achtung Boot-Loop beim Upgrade auf Mikrotik RouterOS 6.39.1 (Speziell RB951G-2Hnd)

forum.mikrotik.com/viewtopic.php?f=21&t=121306

Er befindet sich nach dem Update in einem Boot-Loop und fährt das OS nicht mehr hoch. Wiederherstellung nur per Netinstall und Einspielen des Backups! Vorsicht ist bei Version 6.39 und Einspielen von Packages geboten (laut Forum).

Habe die letzten zwei Tage schon 3-4 Geräte per Netinstall, bei Kunden die zu voreilig waren, wiederherstellen müssen.

Also nicht voreilig upgraden...

Das was zusammen in eine Layer-2 Domain soll mit Bridges zusammenfassen und die Firewall-Regeln am besten auf die Subnetze beziehen nicht auf die Interfaces.

Sowas überlegt man sich aber vorher und nicht hinterher. Gute Planung ist hier immer Pflicht.

Sowas überlegt man sich aber vorher und nicht hinterher. Gute Planung ist hier immer Pflicht.

Einfach die Port- u. Protokollfelder leer lassen bedeutet wohl alles sperren

Nein eben nicht! Wenn du sie nicht einträgst/angibst und als Action ein Accept und nur das Netz angibst wird alles für dieses Netz akzeptiert!, wie geht aber alle öffnen?

Quell-Netz in der Regel angeben und als Action Accept. Wie immer Reihenfolge beachten!Zitat von @McLion:

Ok, vielen Dank! Die WLANs funken schon, parallel mit LAN-Ports. Also der MK ist einfach der Hammer!

Schön zu hören. Hat da etwa einer Blut geleckt Ok, vielen Dank! Die WLANs funken schon, parallel mit LAN-Ports. Also der MK ist einfach der Hammer!

Jetzt ist aber ein Bierchen für die Runde fällig

Ein guter Anwärter für den längsten Thread der Geschichte

Ab und zu auch mal das Teil mit dem großen G benutzen.

Ab und zu auch mal das Teil mit dem großen G benutzen.