Netzwerksicherheit pfSense

Ich habe jetzt seit Monaten ohne Probleme meine pfSense am laufen.

Habe einige VLANs angelegt um gewisse Geräte und Dienste zu trennen, so weit so gut.

Aber immer häufiger stell ich mir die frage wie kann ich das Routing zwischen den VLANs SICHER gestallten.

Teilweise habe ich wieder zb: Das VLAN (WIFI-Privat) wieder komplett öffnen müssen weil ich auf ein NAS oder irgend ein Gerät zugreifen muss...

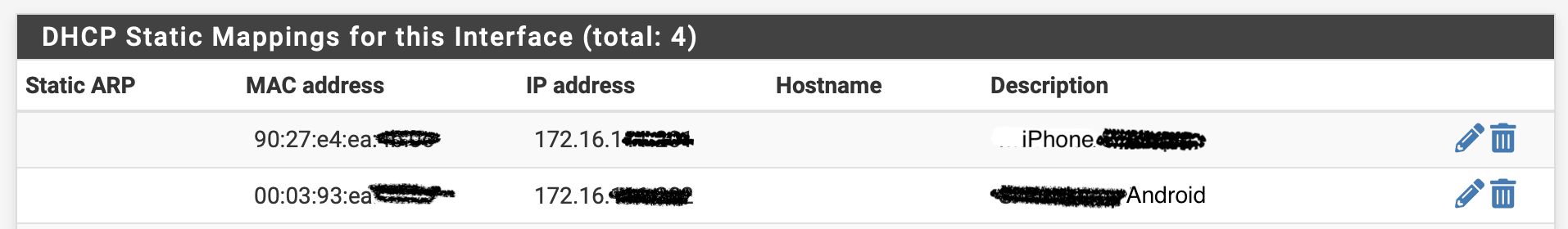

Gibt es die möglichkeit mein Handy ohne Statischer IPv4 Config in Regeln zu übernehmen.

So das ich unter Rules mein Handy auswählen kann und nich ganze Netzwerke aufmachen muss?

Und Generell was haltet ihr am sichersten:

Zugriff auf einen Webdienst in einer DMZ (Vaultwarden, Nextcloud,..) von extern via SSL Zertifikat oder Wireguard?

Habe einige VLANs angelegt um gewisse Geräte und Dienste zu trennen, so weit so gut.

Aber immer häufiger stell ich mir die frage wie kann ich das Routing zwischen den VLANs SICHER gestallten.

Teilweise habe ich wieder zb: Das VLAN (WIFI-Privat) wieder komplett öffnen müssen weil ich auf ein NAS oder irgend ein Gerät zugreifen muss...

Gibt es die möglichkeit mein Handy ohne Statischer IPv4 Config in Regeln zu übernehmen.

So das ich unter Rules mein Handy auswählen kann und nich ganze Netzwerke aufmachen muss?

Und Generell was haltet ihr am sichersten:

Zugriff auf einen Webdienst in einer DMZ (Vaultwarden, Nextcloud,..) von extern via SSL Zertifikat oder Wireguard?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1355259864

Url: https://administrator.de/forum/netzwerksicherheit-pfsense-1355259864.html

Ausgedruckt am: 15.07.2025 um 19:07 Uhr

21 Kommentare

Neuester Kommentar

Hi,

Generell bei Firewall Regeln gilt: Nur zulassen was nötig ist. Heißt in deinem Fall Zugriff nur auf die notwendigen Ports zu lassen (TCP 80,443 usw.) Welcher Port genutzt wird kannst du im Internet und/oder im Handbuch deines NAS raussuchen, ggf. auch in den Verbindungsdetails in der pfSense nachlesen.

Externen Zugriff würde ich wenn es möglich ist nur über VPN machen egal ob OpenVPN oder Wireguard. Sollte es notwendig sein, deine Dienste ohne VPN erreichbar zu machen, dann unbedingt in eine DMZ und wieder die FW-Regeln expliziert auf die Ports beschränken, welche du brauchst. Ebenso ein ReverseProxy wie nginx und ggf. ein IDS/IPS System einrichten. Alles bietet die pfSense. @aqui hat da sehr gute und detaillierte Anleitungen.

SSL auf den Webdiensten ist sowieso ein muss. Ansonsten kann jeder ohne große Kenntnisse ganz leicht deine Zugangsdaten zu den Servern rausfinden.

Gruß

Generell bei Firewall Regeln gilt: Nur zulassen was nötig ist. Heißt in deinem Fall Zugriff nur auf die notwendigen Ports zu lassen (TCP 80,443 usw.) Welcher Port genutzt wird kannst du im Internet und/oder im Handbuch deines NAS raussuchen, ggf. auch in den Verbindungsdetails in der pfSense nachlesen.

Externen Zugriff würde ich wenn es möglich ist nur über VPN machen egal ob OpenVPN oder Wireguard. Sollte es notwendig sein, deine Dienste ohne VPN erreichbar zu machen, dann unbedingt in eine DMZ und wieder die FW-Regeln expliziert auf die Ports beschränken, welche du brauchst. Ebenso ein ReverseProxy wie nginx und ggf. ein IDS/IPS System einrichten. Alles bietet die pfSense. @aqui hat da sehr gute und detaillierte Anleitungen.

SSL auf den Webdiensten ist sowieso ein muss. Ansonsten kann jeder ohne große Kenntnisse ganz leicht deine Zugangsdaten zu den Servern rausfinden.

Gruß

Moin,

das erste was dir scheinbar fehlt ist ein Mindestmaß an Höflichkeit... Für ein einfaches "Hallo", "Moin", "Tach" sollte es schon reichen.

DHCP-Reservierung ist dein Stichwort

VG

das erste was dir scheinbar fehlt ist ein Mindestmaß an Höflichkeit... Für ein einfaches "Hallo", "Moin", "Tach" sollte es schon reichen.

Zitat von @hell.wien:

Ich habe jetzt seit Monaten ohne Probleme meine pfSense am laufen.

Habe einige VLANs angelegt um gewisse Geräte und Dienste zu trennen, so weit so gut.

OkIch habe jetzt seit Monaten ohne Probleme meine pfSense am laufen.

Habe einige VLANs angelegt um gewisse Geräte und Dienste zu trennen, so weit so gut.

Aber immer häufiger stell ich mir die frage wie kann ich das Routing zwischen den VLANs SICHER gestallten.

Was ist denn für dich sicher? Was möchtest du erreichen?Teilweise habe ich wieder zb: Das VLAN (WIFI-Privat) wieder komplett öffnen müssen weil ich auf ein NAS oder irgend ein Gerät zugreifen muss...

Das spricht für eklatante Fehler in deinem KonzeptGibt es die möglichkeit mein Handy ohne Statischer IPv4 Config in Regeln zu übernehmen.

So das ich unter Rules mein Handy auswählen kann und nich ganze Netzwerke aufmachen muss?

Allein diese Frage spricht auch wieder gegen ein klares Konzept. Dafür gibt es dann eigentlich ein VLAN wo nur die Clients reinkommen, die auch auf das NAS dürfen. Aber wenn du unbedingt die Chaoslösung bevorzugst:So das ich unter Rules mein Handy auswählen kann und nich ganze Netzwerke aufmachen muss?

DHCP-Reservierung ist dein Stichwort

Und Generell was haltet ihr am sichersten:

Zugriff auf einen Webdienst in einer DMZ (Vaultwarden, Nextcloud,..) von extern via SSL Zertifikat oder Wireguard?

https über VPN wäre meine Wahl.Zugriff auf einen Webdienst in einer DMZ (Vaultwarden, Nextcloud,..) von extern via SSL Zertifikat oder Wireguard?

VG

+1

Ansonsten: Steht alles wirklich prima dokumentiert bei Netgate. Nimm Dir Zeit. Du musst es verstehen, sonst ist die pfsense im günstigsten Fall nutzlos, in ungünstigen Fällen eine Gefahr.

Zumindest ist ja der Zustand Deines Netzes mit ein paar intern offenen VLANs nicht schlechter als mit nem Consumer-Router

Admin-Zugang (Konsole) über SSH mit Zertifikat oder (grafisch) über VPN. Ich mache auch SSH über VPN, weil ich es sowieso habe.

Viele Grüße, commodity

Ansonsten: Steht alles wirklich prima dokumentiert bei Netgate. Nimm Dir Zeit. Du musst es verstehen, sonst ist die pfsense im günstigsten Fall nutzlos, in ungünstigen Fällen eine Gefahr.

Zumindest ist ja der Zustand Deines Netzes mit ein paar intern offenen VLANs nicht schlechter als mit nem Consumer-Router

Zitat von @hell.wien:

Gibt es die möglichkeit mein Handy ohne Statischer IPv4 Config in Regeln zu übernehmen.

jaGibt es die möglichkeit mein Handy ohne Statischer IPv4 Config in Regeln zu übernehmen.

Zugriff auf einen Webdienst in einer DMZ (Vaultwarden, Nextcloud,..) von extern via SSL Zertifikat oder Wireguard?

Du meinst Admin-Zugriff, oder? Ansonsten steht der Dienst natürlich offen in der DMZ. Das ist ja der Sinn sowohl eines Webdienstes als auch einer DMZ.Admin-Zugang (Konsole) über SSH mit Zertifikat oder (grafisch) über VPN. Ich mache auch SSH über VPN, weil ich es sowieso habe.

Viele Grüße, commodity

Zitat von @hell.wien:

Hallo Sorry war gestern sehr gefrustet! Tut mir leid.

Sorry war gestern sehr gefrustet! Tut mir leid.

Alles gut... Ich freue mich nur einfach wenn es ein kleines Grußwort zu Anfang gibt.Hallo

Ich habe jetzt seit Monaten ohne Probleme meine pfSense am laufen.

Habe einige VLANs angelegt um gewisse Geräte und Dienste zu trennen, so weit so gut.

OkHabe einige VLANs angelegt um gewisse Geräte und Dienste zu trennen, so weit so gut.

Aber immer häufiger stell ich mir die frage wie kann ich das Routing zwischen den VLANs SICHER gestallten.

Was ist denn für dich sicher? Was möchtest du erreichen?Teilweise habe ich wieder zb: Das VLAN (WIFI-Privat) wieder komplett öffnen müssen weil ich auf ein NAS oder irgend ein Gerät zugreifen muss...

Das spricht für eklatante Fehler in deinem KonzeptGibt es die möglichkeit mein Handy ohne Statischer IPv4 Config in Regeln zu übernehmen.

So das ich unter Rules mein Handy auswählen kann und nich ganze Netzwerke aufmachen muss?

Allein diese Frage spricht auch wieder gegen ein klares Konzept. Dafür gibt es dann eigentlich ein VLAN wo nur die Clients reinkommen, die auch auf das NAS dürfen. Aber wenn du unbedingt die Chaoslösung bevorzugst:So das ich unter Rules mein Handy auswählen kann und nich ganze Netzwerke aufmachen muss?

DHCP-Reservierung ist dein Stichwort

Mal abgesehen davon hat dein NAS ja auch noch eine Benutzeranmeldung, etc.

Bist du wirklich in einer so exponierten Situation, dass du mit Angreifern rechnest, die einen solch massiven Aufwand betreiben würden?

Du kannst natürlich auch im WLAN noch eine VPN-Verbindung zu deiner lokalen pfSense aufbauen und dann nur aus diesem VPN die Verbindung zum NAS erlauben. Auch das geht... Aber für mich klingt es doch eher nach Paranoia und ich würde diesen Wartungsaufwand nicht betreiben wollen.

Und Generell was haltet ihr am sichersten:

Zugriff auf einen Webdienst in einer DMZ (Vaultwarden, Nextcloud,..) von extern via SSL Zertifikat oder Wireguard?

https über VPN wäre meine Wahl.Zugriff auf einen Webdienst in einer DMZ (Vaultwarden, Nextcloud,..) von extern via SSL Zertifikat oder Wireguard?

VG

Gibt es die möglichkeit mein Handy ohne Statischer IPv4 Config in Regeln zu übernehmen.

Ja, denn wozu hast du eine Firewall im Einsatz mit einem umfassenden Regelwerk ?? Es wäre ja völlig absurd alle Regeln freizuschalten. Das führt ja ein Firewall Konzept per se ad absurdum und du wärst dann besser beraten einen dummen Switch dort hinzustellen und alles in ein doofes Layer 2 Netz zu packen.Wo ist denn jetzt dein wirkliches Problem ?

Deinem Handy vergibts du im DHCP Server aufgrund seiner Mac Adresse immer eine feste IP. Dann kannst du mit dieser festen, Mac basierten IP auch ein entsprechendes und dediziertes IP Regelwerk nur für dein Handy erstellen.

Alle anderen die eine dynmaische Pool IP bekommen haben dann ein anderes ggf. strikteres Regelwerk. Das kann man doch alles sehr fein und granular einstellen. Entweder pro Endgerät oder auch für Gruppen von Endgeräten oder ganze Netze.

Ohne genau zu kennen WAS du WIE steuern willst ist das alles aber wieder Kristallkugel...

Zitat von @hell.wien:

lesen, lesen, lesen und am Besten in einem Lab testen. Nimm Dir Zeit. Erst kommt das Lesen, dann das Begreifen. Das Dauert, also keine Eile. Eine pfsense ist kein Klickbunti, das man durch bloßes drauf rumdrücken versteht.- Aber wie mache ich das? Mit einem Alias?

docs.netgate.com/pfsense/en/latest/firewall/index.html#managing- ...

Viele Grüße, commodity

also würde ich das so angehen?

Kinderleicht...- Feste Mac basierte IP anlegen im DHCP Server fürs Handy

- Regel 1 an WLAN Privat = IP Handy darf auf VLAN yy oder nur IP Adresse Broker

- Regel 2: Rest der WLAN Privat Geräte block auf VLAN yy oder nur IP Adresse Broker

- Regel 3: Rest der WLAN Privat erlaubt nach any (Internet)

- Fertisch

Wo ist da denn jetzt dein wirkliches Problem ?

Diese Regel erlaubt dann aber zugriff auf alle anderen VLANs

Ääähh, ja außer dem iOT VLAN natürlich. Das hast du uns ja auch nicht gesagt ! Mal ein Beispiel wie wichtig es ist VORHER festzulegen was gehen soll und was nicht.

Willst du das unterbinden richtest du für diese IP VLAN Netze dann ebenfalls eine Blocking Regel ein wie für das IoT VLAN.

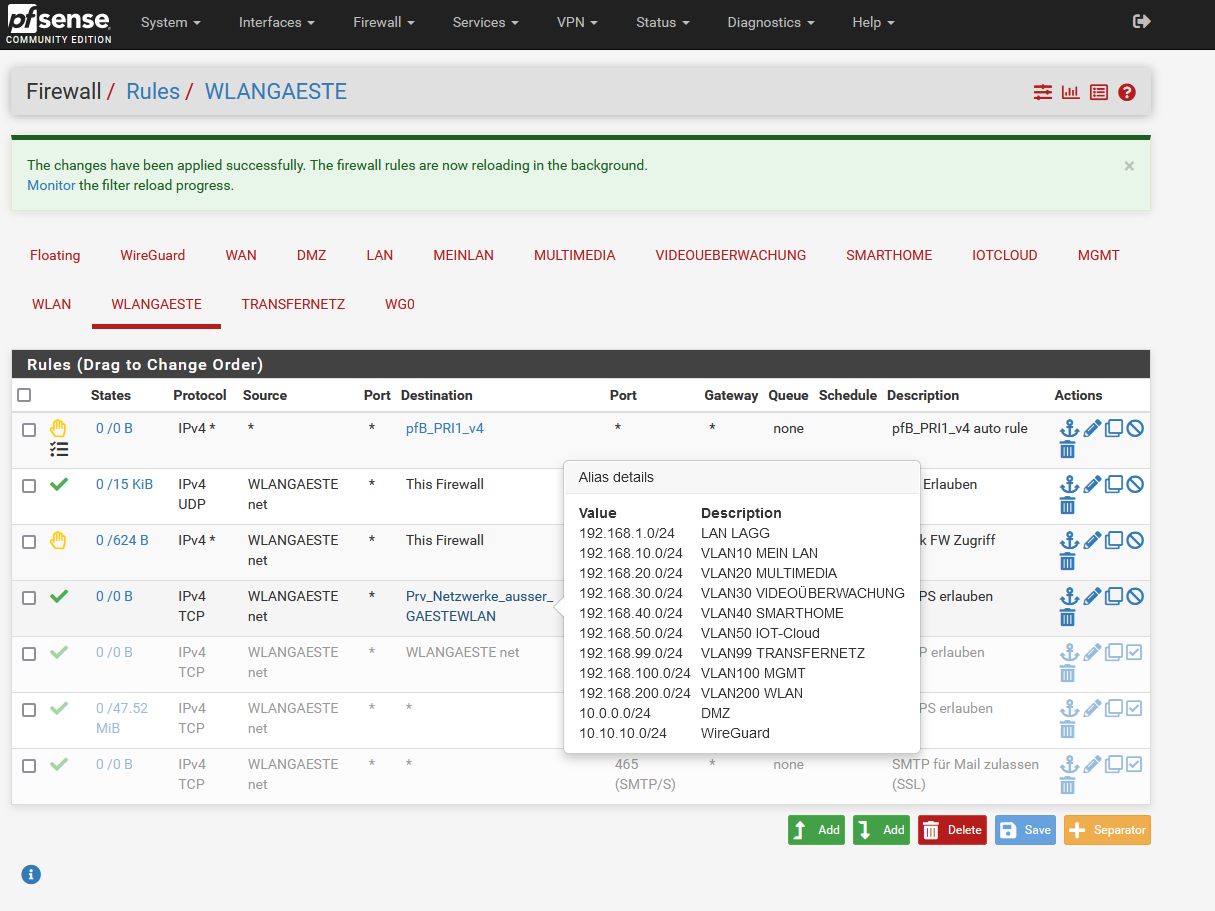

Wenn das mehrere Netze sind dann pfelgst du eine Alias Liste dafür und brauchst dann nur einene inzigen Blocking Eintrag anlegen mit dieser Alias Liste wie du es oben auch schon sehr gut gemacht hast !

Muss ich jetzt für jedes Protocol/Port die Regeln so anlegen

WIE sollen wir dir zielführend diese Frage beantworten. Wir können ja (noch) keine Gedanken lesen WAS du an Protokollen blocken oder zulassen musst.Auch hier erstellt man sich auch wieder eine Alias Liste der Protokollports und arbeitet im Regelwerk damit damit es schlank und übersichtlich bleibt und du einzig nur die Aliase pfelgen musst.

Eigentlich doch ganz simpel...

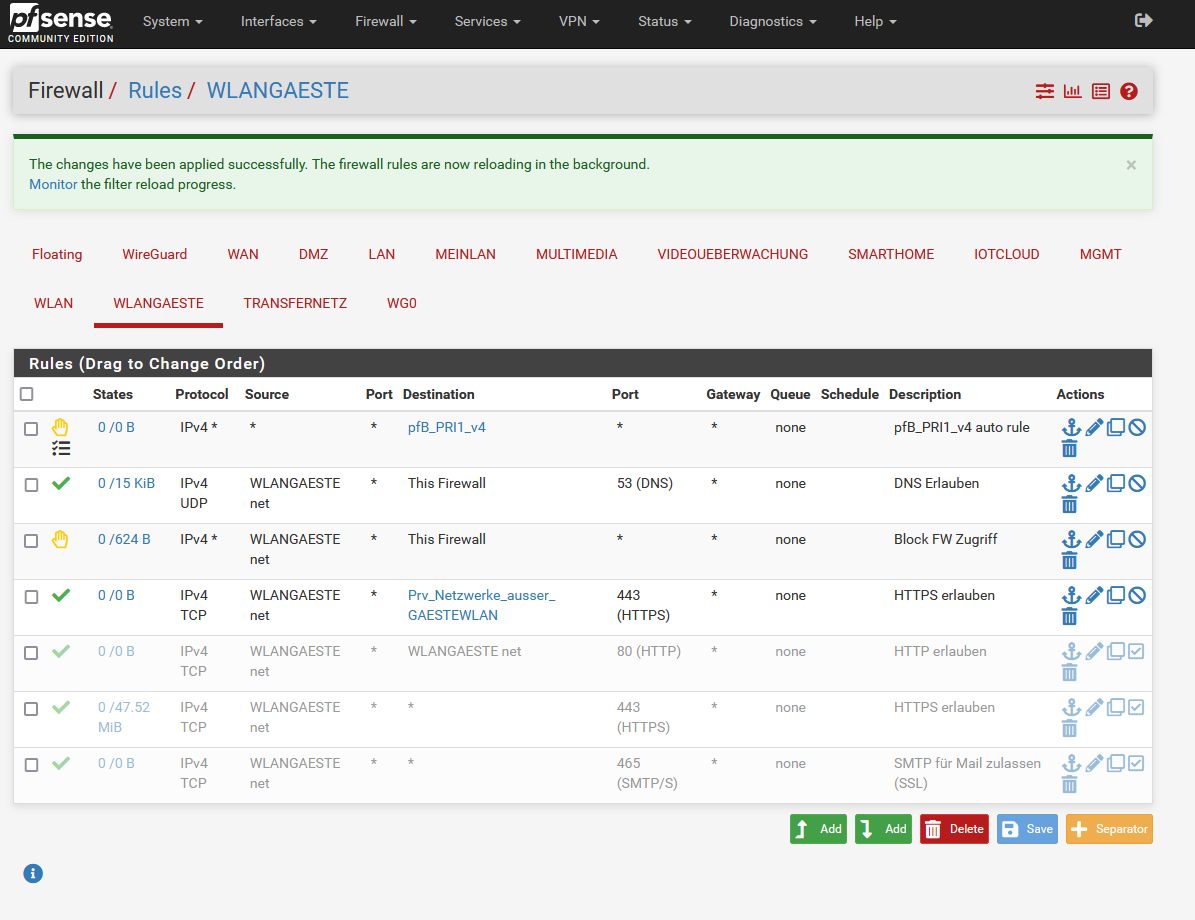

Nur mal nebenbei was oben unsinnig und gefährlich ist !

- Wozu soll die UDP Freigabe im Gästenetz auf die Firewall IP sinnvoll sein ? Falls du denkst das das für DHCP ist ist das Unsinn, denn DHCP ist durch eine Default Rule frei. Mal abgesehen davon das DHCP als Absender IP 0.0.0.0 hat so das diese Rule dann eh unnütz ist.

- TCP WLAN Gäste auf WLAN Gäste klingt auch wirr und unsinnig

- Ports die Gäste dürfen einzeln einzugeben macht wenisg Sinn. Auch hier ist es sinnvoller einen Port Alias zu erzeigen.

Wieso nur IOT VLAN?

Weil du ja oben einzig nur von diesem VLAN Segment sprichst bzw. dein Thread nur davon handelte ! Ergo pro VLAN Netz eine Alias Liste

Kann man machen ist aber ineffizeint. Die Alias Liste für immer wiederkehrende Einträge die für alle Ports gleich ist. Dann ergämzen mit den Interface spezifischen Regeln.Sowas ist aber immer kosmetisch und jeder muss sich da das Schönste für sich selbst raussuchen wie er das am besten managen kann.

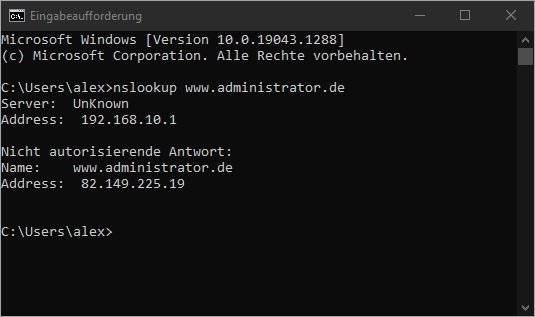

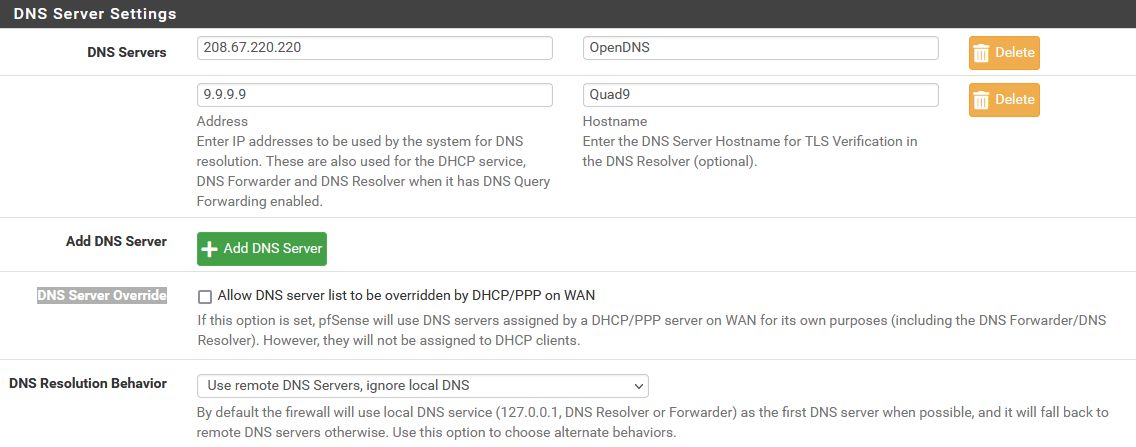

Für DNS (pfSense: Hab unter Gerneral Setup zwei DNS Server eingetragen

Dafür ist nur UDP aber fehlerhaft, denn DNS nutzt UDP und TCP. Sinnvoll ist also wenn man ein Whitelist Konzept fährt UDP/TCP Port 53 auf die FW IP freizugeben.Was ich nicht verstehe bei der Sense ist: warum kann man nicht einfach WAN ("Ins Internet") angeben?

Weil das Quatsch ist. Leuchtet dir auch sofort ein wenn du selber mal nachdenkst. Das WAN Netz oder die WAN IP Adresse ist ja nicht "das Internet" bzw. Zieladressen liegen ja nicht am WAN Port oder am IP Netz in dem der WAN Port liegt. Logisch also das Internet IPs nie die WAN Port IPs sind.Nimm dir einen Wireshark oder die Capture Funktion der Firewall und sieh dir die Ziel IP Adressen der Pakete an ! Administrator.de hat z.B. 82.149.225.19 das ist ja ganz sicher nicht dein WAN IP Netz, oder ? Regeln sind doch immer IP basiert.

Du machst nix außer 80,443,465 NUR ins Internet

Das ist ja kinderleicht... Dann machst du eine PASS Regel die als Source das lokale LAN hat als Destination ANY und als Destination Zielports TCP 80, 443 und 465. Alles andere BLOCK nach any. Fertisch....Eine Zeile mit einem Mausklick...

Du brauchst eine Regel TCP/UDP auf Port 53 welche als Quelle die deine DNS-Server und als Ziel "Diese Firewall" hat muss vorhanden sein. Um WLAN-Telefonie nutzen zu können musst du bestimmte Seiten auf Deutsche DNS-Server umleiten. Eine Liste ist unter

wlan-blog.com/erfahrungen/liste-mit-epdg-zugangspunkten-fuer-vow ...

Ansonsten funktioniert dein WIFI-Calling nicht.

wlan-blog.com/erfahrungen/liste-mit-epdg-zugangspunkten-fuer-vow ...

Ansonsten funktioniert dein WIFI-Calling nicht.

Zitat von @hell.wien:

Um sämtliche DNS anfragen von allen Netzwerken zu erzwingen (Nur meine 2 DNS Server sollen funktionieren) reicht die Config so aus?

Nö, lies dir den Beschreibungstext unter der Option durch und dann sollte dir klar werden, wofür der Haken gut ist.Um sämtliche DNS anfragen von allen Netzwerken zu erzwingen (Nur meine 2 DNS Server sollen funktionieren) reicht die Config so aus?

Spoiler: Er sorgt nur dafür, dass die pfSense nicht die DNS-Server übernimmt, die dein Provider per DHCP zuweist. Ausserdem gilt das erstmal nur für die DNS-Anfragen durch die pfSense. Die Clients haben damit nichts zu tun.

Kann ich die oben angeführte Regel mit UDP/53 löschen? Ist die für mein Vorhaben notwendig?

Port 53 nur zur pfSense erlauben, sonst nirgendwohin -> Dann kann kein anderer DNS genutzt werden. Alternativ noch alle Anfragen an Port 53 zur pfSense umleiten...

Nur meine 2 DNS Server sollen funktionieren) reicht die Config so aus?

Nein, das reicht so nicht !DAS_hier musst du ebenso entsprechend anpassen sonst werden deine Server nicht genutzt. Im Default fragt die FW immer direkt die Root Server.

In den lokalen LAN Segmenten muss dann als Regel der DNS Zugriff auf die lokale FW IP Adresse erlaubt sein. Die FW arbeitet ja als DNS Proxy/Cache und nutzt als Upstream dann die 2 definierten DNS Server. Sprich also:

PASS, Protocoll: UDP/TCP, Source: LANx_net, Destination: <lok.FW_IP_Addr>, Port: DNS (53)

Viel sinnvoller (und sicherer) als deine US basierten DNS ist aber immer mit pf_Blocker-NG zu arbeiten oder einen PiHole oder Adguard Home als Werbe und Malware Blocker einzusetzen.

Technisch am "schnellsten" können immer nur die lokalen DNS vom Provider sein die man so oder so immer automatisch per PPPoE oder DHCP am Router oder Firewall mitgegeben bekommt...

Wenn's dann denn nun war bitte nicht vergessen den Thread als gelöst zu markieren !

Wie kann ich einen Beitrag als gelöst markieren?

Wenn's dann denn nun war bitte nicht vergessen den Thread als gelöst zu markieren !

Wie kann ich einen Beitrag als gelöst markieren?