Neu eingerichteter, funktionierender OpenVPN-Tunnel verhält sich wie ein Multiclienttunnel

Hi ,

Frage an die VPN-Profis, und ja, ich glaube meine Hausaufgaben gemacht zu haben, nur ist mir gerade mein Latein ausgegangen...

Ich habe auf einer APU mit pfSense, einige OpenVPN-Server am laufen.

Davon einer mit Remote Access für einen Laptop.

Nun ist ein Linux-Client hinzugekommen, dem ich einen weiteren Server mit Remote-Access "spendiert" habe.

Er funktioniert auch, genau wie sein Vorgänger tadellos, nur sind mir einige Ungereimtheiten aufgefallen, die ich mir nicht erklären kann.

Beide Remote-Access Tunnel haben bis auf die Zertifikate und die Schlüssel exakt die gleichen Einstellungen.

Beide Clients laufen mit Debian10, der einzige Unterschied, einer mit KDE der andere mit Cinnamon, was eigentlich nichts bedeuten dürfte.

Der neue Tunnel, läuft im Gegensatz zum vorherigen im Multiclientmodus, zumindest zeigt das ifconfig beim Interface tun0 des Clients so an....

Neuer Tunnel "pauline"...

Der alte Tunnel "ikarus"...

Genau das zeigt mir auch die pfSense auf dem Dashboard an...

nur zeigt mir ifconfig auf der pfSense etwas anderes...

ikarus...

pauline...

Die Routingtabelle der pfSense für die Tunnel ist identisch mit der Ausgabe von ifconfig. Es dürfte also kein Multiclienttunnel für das Netz 10.16.9.0/24 laufen, nur wird er in den Logs der pfSense leider angezeigt.

Vielleicht habe ich ja etwas übersehen, die openvpn.conf der Clients, die Servereinstellungen und die CCD sind bis auf die Namen, die Zertifikate und Keys jedenfalls identisch.

Wieso macht der neue Tunnel also Multiclient?

Gruß orcape

Frage an die VPN-Profis, und ja, ich glaube meine Hausaufgaben gemacht zu haben, nur ist mir gerade mein Latein ausgegangen...

Ich habe auf einer APU mit pfSense, einige OpenVPN-Server am laufen.

Davon einer mit Remote Access für einen Laptop.

Nun ist ein Linux-Client hinzugekommen, dem ich einen weiteren Server mit Remote-Access "spendiert" habe.

Er funktioniert auch, genau wie sein Vorgänger tadellos, nur sind mir einige Ungereimtheiten aufgefallen, die ich mir nicht erklären kann.

Beide Remote-Access Tunnel haben bis auf die Zertifikate und die Schlüssel exakt die gleichen Einstellungen.

Beide Clients laufen mit Debian10, der einzige Unterschied, einer mit KDE der andere mit Cinnamon, was eigentlich nichts bedeuten dürfte.

Der neue Tunnel, läuft im Gegensatz zum vorherigen im Multiclientmodus, zumindest zeigt das ifconfig beim Interface tun0 des Clients so an....

Neuer Tunnel "pauline"...

tun0: flags=4305<UP,POINTOPOINT,RUNNING,NOARP,MULTICAST> mtu 1500

inet 10.16.9.6 netmask 255.255.255.255 destination 10.16.9.5

inet6 fe80::dc48:baa6:a4a5:8143 prefixlen 64 scopeid 0x20<link>

unspec 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00 txqueuelen 100

inet 10.16.9.6 netmask 255.255.255.255 destination 10.16.9.5

inet6 fe80::dc48:baa6:a4a5:8143 prefixlen 64 scopeid 0x20<link>

unspec 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00 txqueuelen 100

Der alte Tunnel "ikarus"...

tun0: flags=4305<UP,POINTOPOINT,RUNNING,NOARP,MULTICAST> mtu 1500

inet 10.15.8.2 netmask 255.255.255.255 destination 10.15.8.1

inet6 fe80::b9:382d:d4a3:1b48 prefixlen 64 scopeid 0x20<link>

unspec 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00 txqueuelen 100

inet 10.15.8.2 netmask 255.255.255.255 destination 10.15.8.1

inet6 fe80::b9:382d:d4a3:1b48 prefixlen 64 scopeid 0x20<link>

unspec 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00 txqueuelen 100

Genau das zeigt mir auch die pfSense auf dem Dashboard an...

nur zeigt mir ifconfig auf der pfSense etwas anderes...

ikarus...

ovpns3: flags=8051<UP,POINTOPOINT,RUNNING,MULTICAST> metric 0 mtu 1308

options=80000<LINKSTATE>

inet6 fe80::20d:b9ff:fe42:679c%ovpns3 prefixlen 64 scopeid 0xb

inet 10.15.8.1 --> 10.15.8.2 netmask 0xffffffff

nd6 options=21<PERFORMNUD,AUTO_LINKLOCAL>

groups: tun openvpn

Opened by PID 41778

options=80000<LINKSTATE>

inet6 fe80::20d:b9ff:fe42:679c%ovpns3 prefixlen 64 scopeid 0xb

inet 10.15.8.1 --> 10.15.8.2 netmask 0xffffffff

nd6 options=21<PERFORMNUD,AUTO_LINKLOCAL>

groups: tun openvpn

Opened by PID 41778

pauline...

ovpns5: flags=8051<UP,POINTOPOINT,RUNNING,MULTICAST> metric 0 mtu 1308

options=80000<LINKSTATE>

inet6 fe80::20d:b9ff:fe42:679c%ovpns5 prefixlen 64 scopeid 0xd

inet 10.16.9.1 --> 10.16.9.2 netmask 0xffffffff

nd6 options=21<PERFORMNUD,AUTO_LINKLOCAL>

groups: tun openvpn

Opened by PID 58514

options=80000<LINKSTATE>

inet6 fe80::20d:b9ff:fe42:679c%ovpns5 prefixlen 64 scopeid 0xd

inet 10.16.9.1 --> 10.16.9.2 netmask 0xffffffff

nd6 options=21<PERFORMNUD,AUTO_LINKLOCAL>

groups: tun openvpn

Opened by PID 58514

Die Routingtabelle der pfSense für die Tunnel ist identisch mit der Ausgabe von ifconfig. Es dürfte also kein Multiclienttunnel für das Netz 10.16.9.0/24 laufen, nur wird er in den Logs der pfSense leider angezeigt.

Oct 6 18:59:20 openvpn 58514 client-pauline/46.88.191.146:58919 MULTI_sva: pool returned IPv4=10.16.9.6, IPv6=(Not enabled)

Vielleicht habe ich ja etwas übersehen, die openvpn.conf der Clients, die Servereinstellungen und die CCD sind bis auf die Namen, die Zertifikate und Keys jedenfalls identisch.

Wieso macht der neue Tunnel also Multiclient?

Gruß orcape

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 502087

Url: https://administrator.de/forum/neu-eingerichteter-funktionierender-openvpn-tunnel-verhaelt-sich-wie-ein-multiclienttunnel-502087.html

Ausgedruckt am: 05.07.2025 um 03:07 Uhr

12 Kommentare

Neuester Kommentar

Ein paar Fragen dazu da die Beschreibung nicht ganz eindeutig ist ?!

Hilfreich wie immer wären die entsprechenden Server und Client Konf Dateien...

- "Linux-Client hinzugekommen, dem ich einen weiteren Server mit Remote-Access "spendiert" habe." Was bedeutet diese leicht verschwurbelte und verwirrende Aussage denn technisch genau ?: ==> Du hast einen Linux Rechner bei dem ein OpenVPN Server für VPN Client Dialin rennt ??

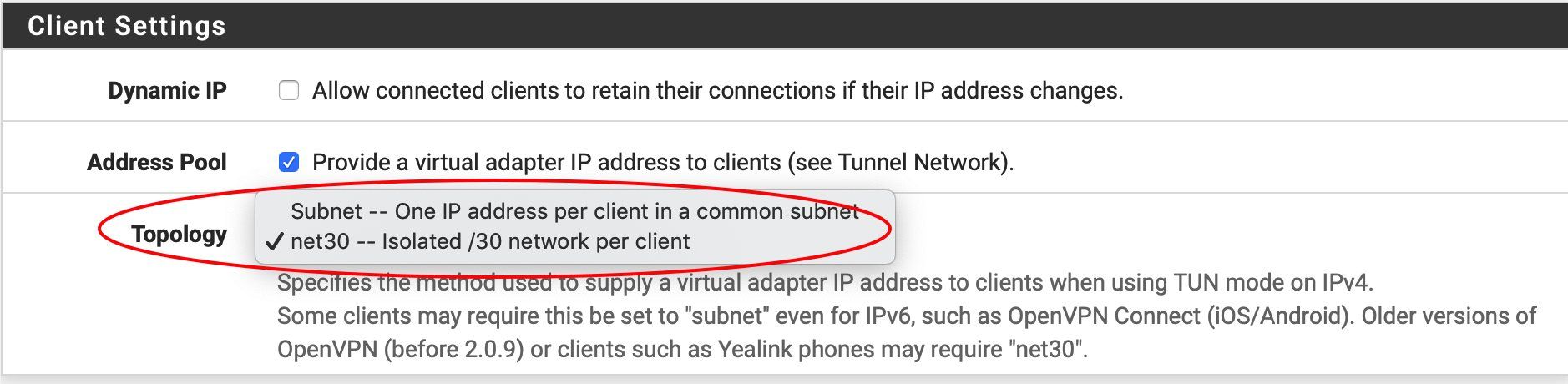

- Was genau meinst du mit dem ominösen Begriff Multiclientmodus ?? Generell bedient jeder OVPN Server ja multiple Clients und den Ausdruck gibt es so im OVPN oder generell im VPN Umfeld nicht. Insofern ist auch das verwirrend. Oder meinst du damit den Servermode das der im "Subnet Mode" konfiguriert ist statt im /30er Subnet P2P Mode für die Clients ?? Was gemeint ist ist unklar...

Hilfreich wie immer wären die entsprechenden Server und Client Konf Dateien...

und der pfSense ist es wohl egal.

Performance technisch nicht ganz aber bei einem einzigen Client kann man es wohl in der Tat vergessen. Die CPU Anzeige im Dashboard ist da ja ein gutes Messinstrument... Mit Multiclientmodus meine ich, das der Tunnel mehrere IP's aufbaut,

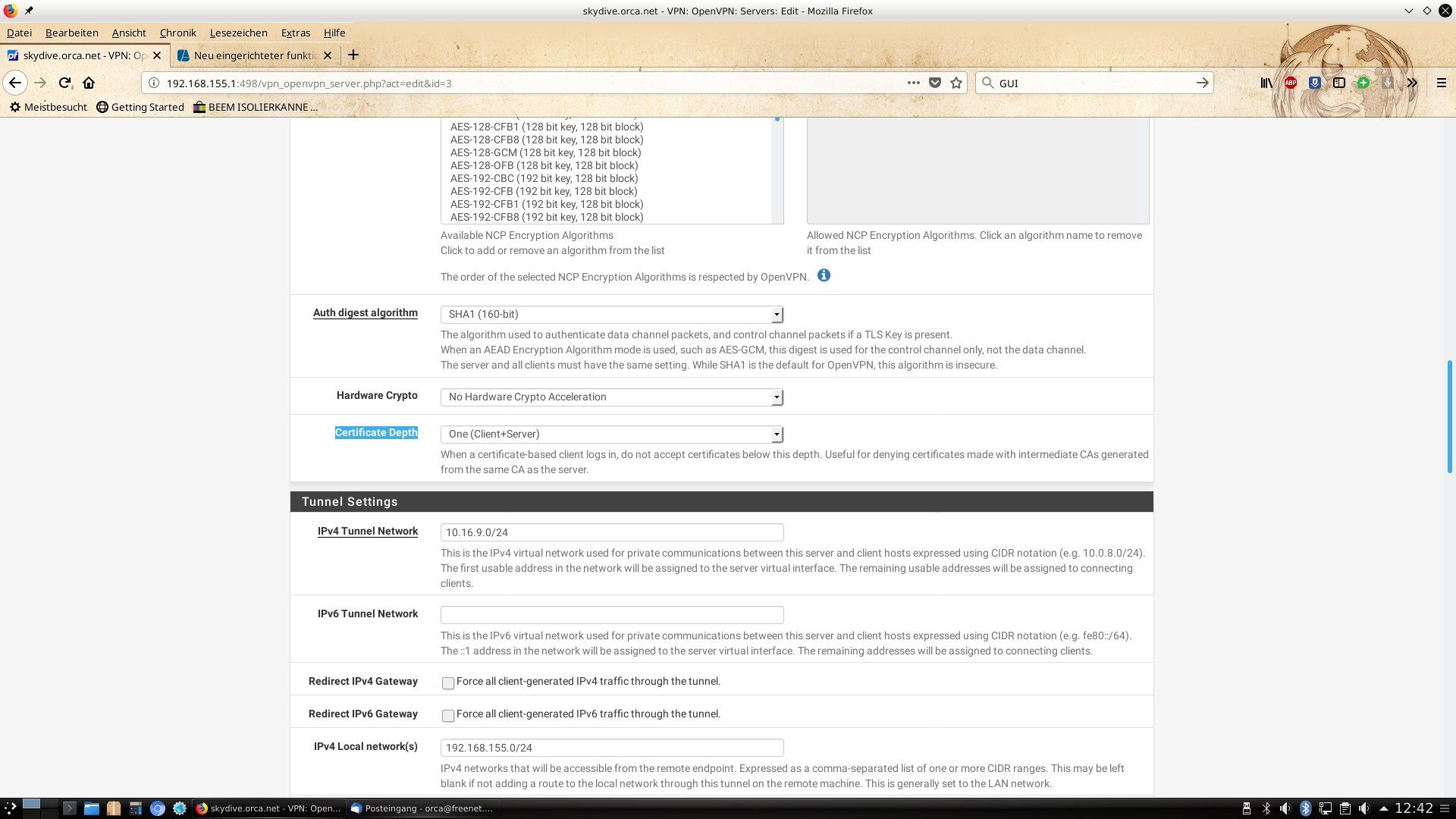

Sprich du hast den Server Mode in einem /30 P2P Design laufen, richtig ?

Unter Linux ist das das Kommando topology subnet und push "topology subnet" in der Server Konf Datei. Letzteres um es dynamisch an die Clients zu "pushen".

Das fehlt bei dir in deiner Konfig und dadurch nutzt du den /30er P2P Default der dann immer zu 32Bit Hostrouten mit einer verwirrenden Anzeige führt.

Ggf. ist das dein Problem. Wenn man das ändert verschwindet das auch.

Genauso comp-lzo sollte man nicht mehr verwenden. Sinnvoller ist das moderne compress lz4-v2 !

wird kein Tunnel mehr aufgebaut.

Der Verursacher dürfte die Compression sein. Das Kommando ist mit der Syntax Änderung etwas verwirrend. Es wegzulassen bedeutet nämlich nach der alten Notation nicht das es abgeschaltet ist sondern das es standby im adaptive Mode lauert.Das Böse ist wenn die Compresion zw. Client und Server nicht gleich ist, dann kommt der Tunnel nicht hoch ! Stelle den Log Level auf 3 (verbose) dann siehst du das Drama auch.

Heisser Tip ist also die Compression zum Testen mit comp-lzo no auf beiden Seiten erstmal hart abzuschalten. Dann sollte der Tunnel fehlerlos hochkommen.

Die LZO Kompression bringt eh nicht viel da sie viel Performance frisst und Tunnel Overhead erzeugt. lz4-v2 ist da erheblich effizienter und schonender. Sollte man aber erst aktivieren wenn wirklich alles fehlerfrei rennt.

Übrigens kann man mit "push compress lz4-v2" das auch dynamisch auf die Clients distribuieren.

Bedenke aber das es nur in der aktuellen OVPN Version supportet ist nicht in älteren. Setzt du also noch alte Versionen oder Clients ein ist das nicht kompatibel !

der pfSense in Version 2.4.4. Ich habe noch eine 2.3.5 auf einem ALIX am laufen

Das ist richtig.Der o.a. Screenshot stammt ebenfalls von einem ALIX2D13 mit 2.3.5p2. Bei der aktuellen 2.4.4p3 ist das geringfügig anders.

Wenn man auf Nummer sicher geht sieht man so oder so immer über den Shell Zugriff in die /etc/openvpn Dati und den entsprechenden Konfig File dort. Da steht dann wirklich was der OVPN Prozess macht. Binsenweisheit die du als alter VPN Foren Profi ja auch kennst...

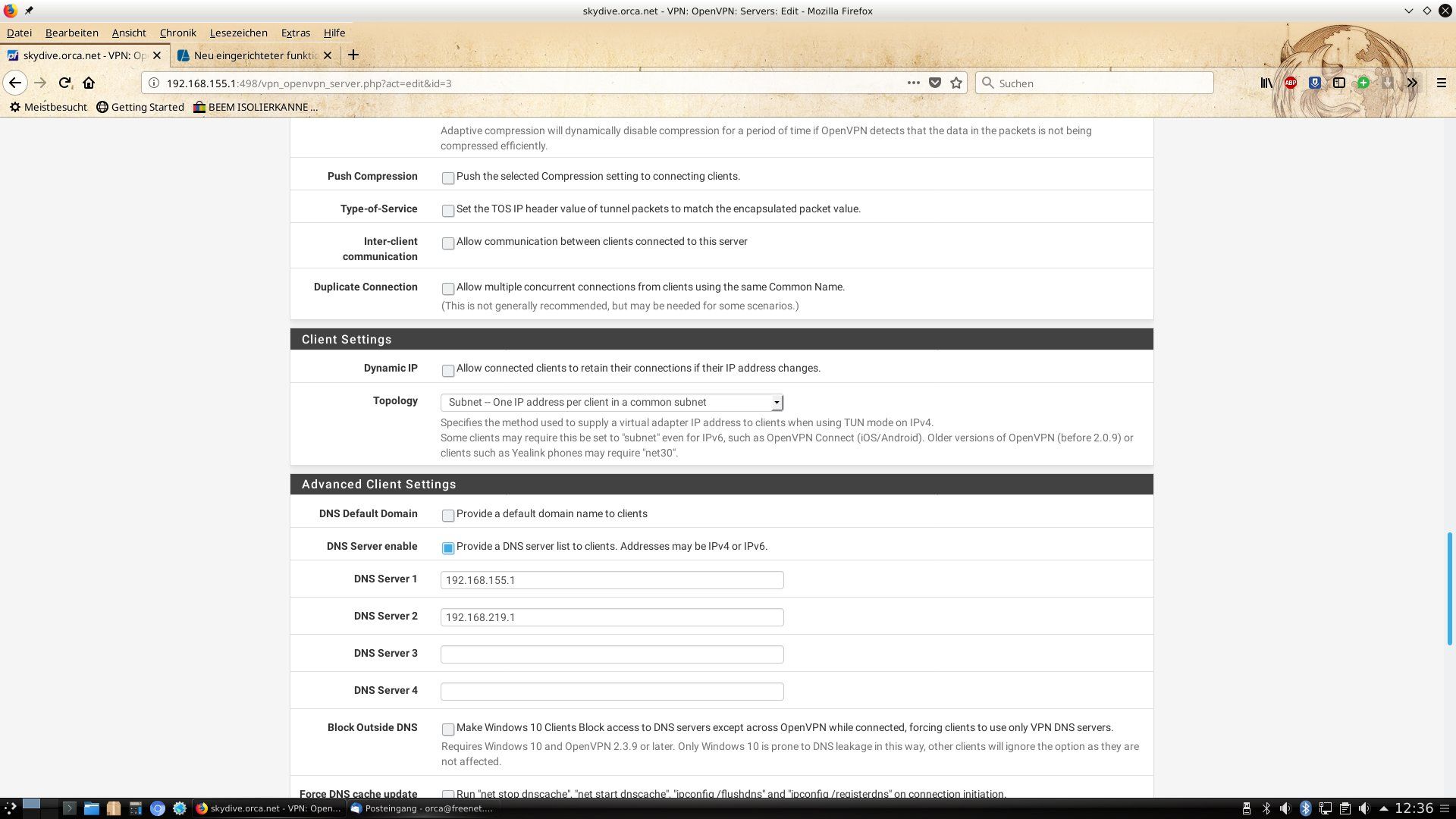

Einzige Ausnahme, "Subnet Mode" ist in der Topology der pf-Eingabemaske nicht machbar.

Mmmhhh, was meinst du damit genau ??? pf = pfSense ???Da geht es aber sehr wohl !! Siehe GUI Screenshot oben !

Ist ein bischen unklar was du mit dem Satz sagen willst...

Die Zertifikate haben mit dem Tunnel Mode nichts zu tun, das kann so bleiben.

Was dann sinnvoll ist sofern man mehr als einen Standort hat bei der Site to Site Kopplung ist das man über die Client spezifischen Extensions fest eine Tunnel IP aus dem Subnet Pool zuweist.

Hier ist das beschrieben:

Problem mit site 2 site VPN

Damit hat man dann eine feste Struktur. Ist aber nur bei Site to Site sinnvoll, NICHT bei einem Client Dialin, da ist sowas egal, weil es dort kein Routing in dem Sinne gibt.