Nordischnet: Fremde Router im LAN sichtbar

Guten Abend werte Admins,

nach langer Zeit des Lesens nun auch mal registriert.

Zum Thema:

Mein Schwager hat heute nach langer Wartezeit die Zugangsdaten zu seinem Glasfaseranschluss von Nordischnet bekommen. Also den ONT an den WAN-Port der FB7590, die IP der Fritzbox aufrufen und....sich wundern dass die Zugangsdaten nicht mehr stimmen. Und es plötzlich eine FB7530 ist. F5 drücken und eine FB7490 sehen.

Long Story Short:

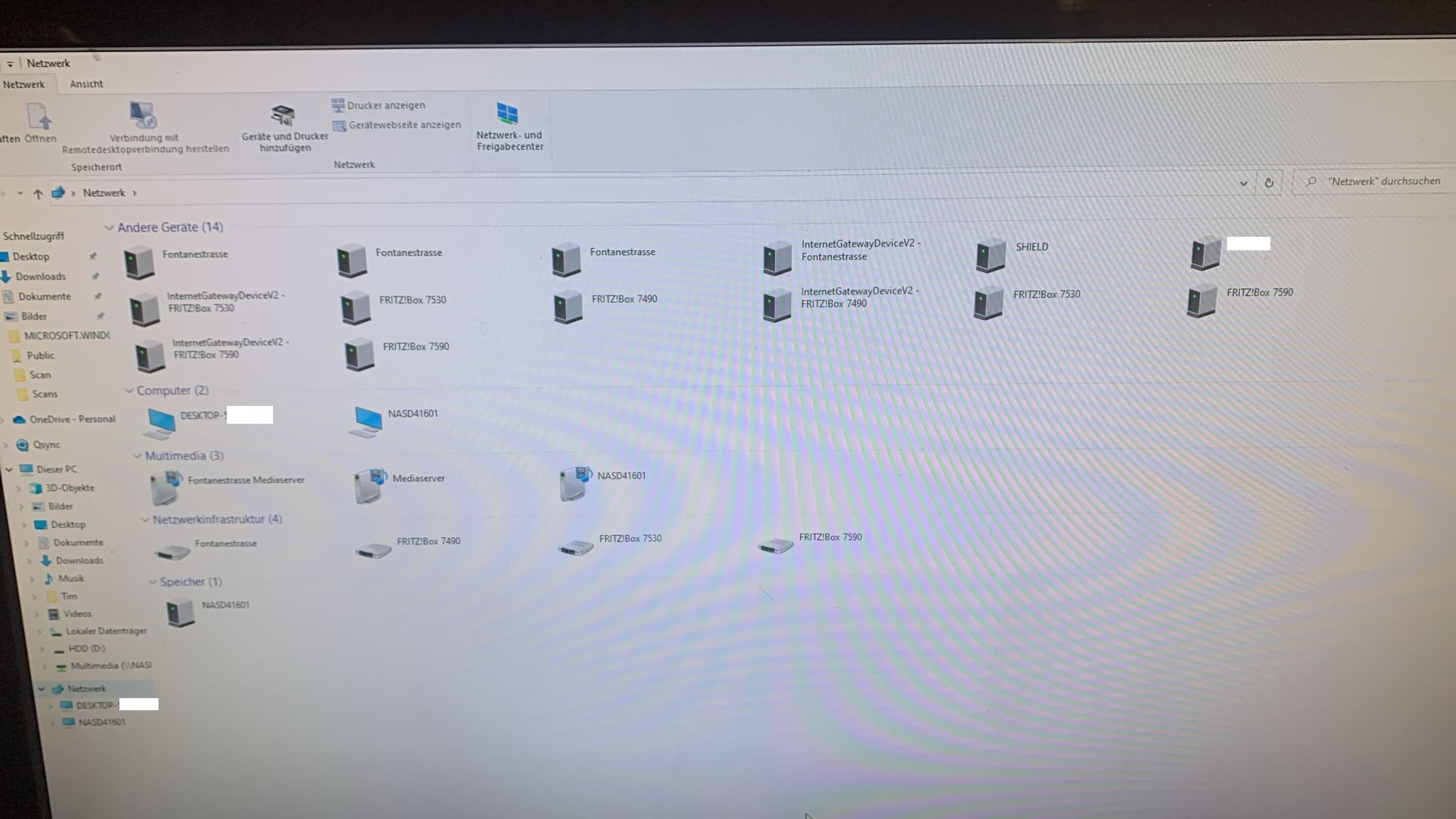

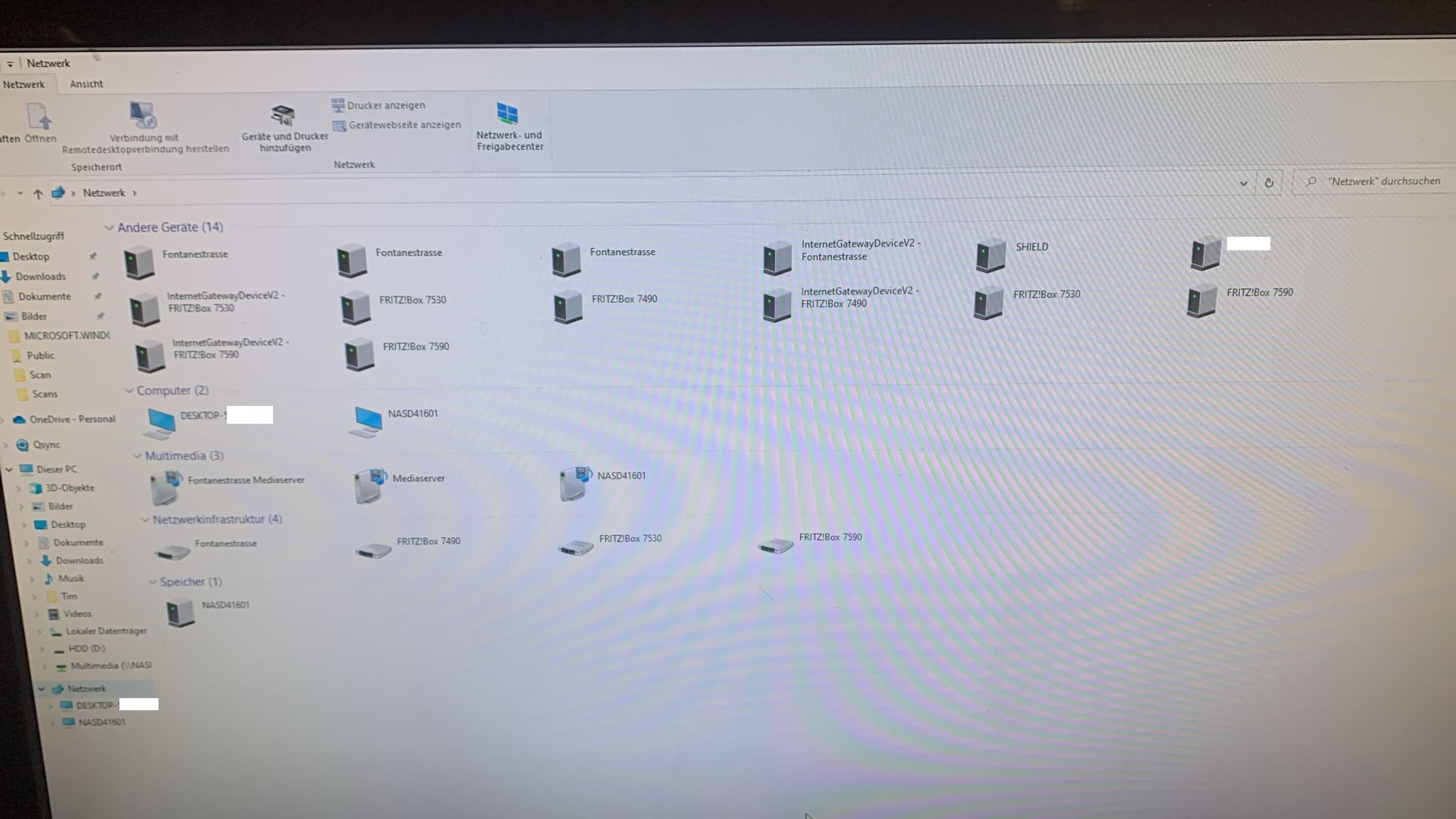

Der WAN ist Standardmäßig als LAN-Port eingestellt. Das erklärt nicht, wieso er in der Netzwerkübersicht 5(!) Fritzboxen und weitere fremde Geräte sehen konnte.

Nachdem der WAN-Port auch als WAN eingestellt wurde, lief der Anschluss problemlos.

Wie kann sowas passieren? Klar sind alle Anschlüsse irgendwo am Backbone zusammengeschaltet, aber die einzelnen Teilnehmer dürften sich doch niemals gegenseitig im LAN anpingen dürfen. Selbst ich hab es geschafft meine OPNsense zu so konfigurieren dass die VLANs nicht untereinander kommunizieren, wenn ich das nicht will.

Ich werde morgen mal einen Testclient aufsetzen um das Szenario nachzuspielen.

Der Support vom ISP ist natürlich nur bis 20 Uhr erreichbar.

Bin sehr gespannt auf eure Antworten.

Anbei noch sein "Screenshot" 🙄

nach langer Zeit des Lesens nun auch mal registriert.

Zum Thema:

Mein Schwager hat heute nach langer Wartezeit die Zugangsdaten zu seinem Glasfaseranschluss von Nordischnet bekommen. Also den ONT an den WAN-Port der FB7590, die IP der Fritzbox aufrufen und....sich wundern dass die Zugangsdaten nicht mehr stimmen. Und es plötzlich eine FB7530 ist. F5 drücken und eine FB7490 sehen.

Long Story Short:

Der WAN ist Standardmäßig als LAN-Port eingestellt. Das erklärt nicht, wieso er in der Netzwerkübersicht 5(!) Fritzboxen und weitere fremde Geräte sehen konnte.

Nachdem der WAN-Port auch als WAN eingestellt wurde, lief der Anschluss problemlos.

Wie kann sowas passieren? Klar sind alle Anschlüsse irgendwo am Backbone zusammengeschaltet, aber die einzelnen Teilnehmer dürften sich doch niemals gegenseitig im LAN anpingen dürfen. Selbst ich hab es geschafft meine OPNsense zu so konfigurieren dass die VLANs nicht untereinander kommunizieren, wenn ich das nicht will.

Ich werde morgen mal einen Testclient aufsetzen um das Szenario nachzuspielen.

Der Support vom ISP ist natürlich nur bis 20 Uhr erreichbar.

Bin sehr gespannt auf eure Antworten.

Anbei noch sein "Screenshot" 🙄

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 93161408229

Url: https://administrator.de/forum/nordischnet-fremde-router-im-lan-sichtbar-93161408229.html

Ausgedruckt am: 17.07.2025 um 23:07 Uhr

16 Kommentare

Neuester Kommentar

Ihr werdet euch wundern bei wie vielen kleinen Providern das so der Normalfall ist.

Das coole ist ja wenn Kunden ihre Geräte dann einfach irgendwie anschließen. Die machen dann allen ihr heimnetz verfügbar. Um das laienhaft auszudrücken.

Der Hintergrund ist, dass für die Kunden Anbindung einfach bis zum vermeintlichen Anschlusspunkt simple Switche genutzt werden und an der Glasfaser alleine schon auf Grund der Performance nichts gefiltert wird.

Oft werden hier auch Mikrotik Geräte eingesetzt. Was ich begrüße, aber diese werden halt auch ohne Firewall betrieben.

Edit:

Die public IP kommt ja per PPPoE. Jedoch reicht ja schon ein Switch am Glasfaser Konverter oder wenn dieser gar mehrere Ports hat und jemand auf die Idee kommt, das überall Kabel rein gehören.

Das coole ist ja wenn Kunden ihre Geräte dann einfach irgendwie anschließen. Die machen dann allen ihr heimnetz verfügbar. Um das laienhaft auszudrücken.

Der Hintergrund ist, dass für die Kunden Anbindung einfach bis zum vermeintlichen Anschlusspunkt simple Switche genutzt werden und an der Glasfaser alleine schon auf Grund der Performance nichts gefiltert wird.

Oft werden hier auch Mikrotik Geräte eingesetzt. Was ich begrüße, aber diese werden halt auch ohne Firewall betrieben.

Edit:

Die public IP kommt ja per PPPoE. Jedoch reicht ja schon ein Switch am Glasfaser Konverter oder wenn dieser gar mehrere Ports hat und jemand auf die Idee kommt, das überall Kabel rein gehören.

Die IP-Adresse auf dem WAN Port sieht wie aus? und die FritzBoxen sind ganz normale oder kommen die vom Provider?

Moin,

Ist doch praktisch. Dann kann man sich den Backbone "freimachen" indem man die anderen Fritten drosselt.

Und hat mehr Speicher zur Verfügung, weil man die shares der Nachbarn als Ablage für Daten nutzen kann.

Notfalls kann man dann durch die "rictigen" Daten auch unliebsame Nachbarn wegsperren lassen.

Fazit: Anbieter wechseln!

lks

Ps: Falls man beim Anbieter bleiben will: statt der Fritte lieber eine pfsense nehmen.

Ist doch praktisch. Dann kann man sich den Backbone "freimachen" indem man die anderen Fritten drosselt.

Und hat mehr Speicher zur Verfügung, weil man die shares der Nachbarn als Ablage für Daten nutzen kann.

Notfalls kann man dann durch die "rictigen" Daten auch unliebsame Nachbarn wegsperren lassen.

Fazit: Anbieter wechseln!

lks

Ps: Falls man beim Anbieter bleiben will: statt der Fritte lieber eine pfsense nehmen.

Zitat von @Looser27:

Für den ambitionierten Laien der beste Weg. Nur leider nix für Oma Erna, die ihren Enkeln nur schnelles WLAN zur Verfügung stellen will, damit die sie öfter besuchen kommen.....

Ps: Falls man beim Anbieter bleiben will: statt der Fritte lieber eine pfsense nehmen.

Für den ambitionierten Laien der beste Weg. Nur leider nix für Oma Erna, die ihren Enkeln nur schnelles WLAN zur Verfügung stellen will, damit die sie öfter besuchen kommen.....

Die Fritte kann man immer noch hinter die passende hängen.

Zitat von @Spirit-of-Eli:

Wenn die Fritte richtig konfiguriert ist, dann kann die auch an dem Anschluss betrieben werden.

Wenn die Fritte richtig konfiguriert ist, dann kann die auch an dem Anschluss betrieben werden.

Natürlich.

Aber bei der Dritte besteht gißere die Gefahr die falsch zu konfigurieren, weil sich an die jeder traut.

Mein Vorschlag zielt darauf ab, eine pfsense hinzustellen, die kein Laie mehr anfasst und dahinter eine Fritte, die der User nach Lust und Laune verkonfigurieren kann und darf, sofern er das will.

lks

Wenn die Fritte richtig konfiguriert ist, dann kann die auch an dem Anschluss betrieben werden.

Daran zweifel ich auch nicht....nur wenn das nicht Out-of-the-box gegeben ist, haben wir bei einigen Providern dann offene Netze, wie in dem Beispiel von oben.

Es kann doch nicht so schwer sein, mit den Zugangsdaten einen Startcode mitzugeben, der die Kiste einmalig sauber grundkonfiguriert (hier kann man von 1&1 halten was man will, aber das bekommen die hin).

Gruß

Looser

Zitat von @Looser27:

Daran zweifel ich auch nicht....nur wenn das nicht Out-of-the-box gegeben ist, haben wir bei einigen Providern dann offene Netze, wie in dem Beispiel von oben.

Es kann doch nicht so schwer sein, mit den Zugangsdaten einen Startcode mitzugeben, der die Kiste einmalig sauber grundkonfiguriert (hier kann man von 1&1 halten was man will, aber das bekommen die hin).

Gruß

Looser

Wenn die Fritte richtig konfiguriert ist, dann kann die auch an dem Anschluss betrieben werden.

Daran zweifel ich auch nicht....nur wenn das nicht Out-of-the-box gegeben ist, haben wir bei einigen Providern dann offene Netze, wie in dem Beispiel von oben.

Es kann doch nicht so schwer sein, mit den Zugangsdaten einen Startcode mitzugeben, der die Kiste einmalig sauber grundkonfiguriert (hier kann man von 1&1 halten was man will, aber das bekommen die hin).

Gruß

Looser

Viele kleine Provider haben die Infrastruktur für deployment per Start-Code gar nicht.

Bei meinem alten AG wurden die Fritten initial mit einem vorgefertigtem Image herausgegeben.

Um Sicherheit ist es bei denen meist nicht so weit her.

Zitat von @Molly11:

Moin,

wie SeaStorm schon geschrieben hat, ist die Sichtbarkeit über die Ports gegeben worden.

Ist gleich der Nachfrage, wenn Dein Rechner am Netz fragt, ob er für andere im Netz sichtbar sein soll.

Tot ziens.

Molly

Moin,

wie SeaStorm schon geschrieben hat, ist die Sichtbarkeit über die Ports gegeben worden.

Ist gleich der Nachfrage, wenn Dein Rechner am Netz fragt, ob er für andere im Netz sichtbar sein soll.

Tot ziens.

Molly

So wie vom TO beschrieben sollen die Geräte niemals auftauchen.

Zitat von @Spirit-of-Eli:

Oft werden hier auch Mikrotik Geräte eingesetzt. Was ich begrüße, aber diese werden halt auch ohne Firewall betrieben.

Oft werden hier auch Mikrotik Geräte eingesetzt. Was ich begrüße, aber diese werden halt auch ohne Firewall betrieben.

Auf denen können sie doch auch einfach Port-Isolation konfigurieren, da brauchen sie keine "Firewall" im eigentlichen Sinne.

Zitat von @c.r.s.:

Auf denen können sie doch auch einfach Port-Isolation konfigurieren, da brauchen sie keine "Firewall" im eigentlichen Sinne.

Zitat von @Spirit-of-Eli:

Oft werden hier auch Mikrotik Geräte eingesetzt. Was ich begrüße, aber diese werden halt auch ohne Firewall betrieben.

Oft werden hier auch Mikrotik Geräte eingesetzt. Was ich begrüße, aber diese werden halt auch ohne Firewall betrieben.

Auf denen können sie doch auch einfach Port-Isolation konfigurieren, da brauchen sie keine "Firewall" im eigentlichen Sinne.

Ja, das wäre auch eine Option.

Zitat von @Spirit-of-Eli:

So wie vom TO beschrieben sollen die Geräte niemals auftauchen.

Zitat von @Molly11:

Moin,

wie SeaStorm schon geschrieben hat, ist die Sichtbarkeit über die Ports gegeben worden.

Ist gleich der Nachfrage, wenn Dein Rechner am Netz fragt, ob er für andere im Netz sichtbar sein soll.

Tot ziens.

Molly

Moin,

wie SeaStorm schon geschrieben hat, ist die Sichtbarkeit über die Ports gegeben worden.

Ist gleich der Nachfrage, wenn Dein Rechner am Netz fragt, ob er für andere im Netz sichtbar sein soll.

Tot ziens.

Molly

So wie vom TO beschrieben sollen die Geräte niemals auftauchen.

Danke, schon klar. Nur die Frage des TO ist vielleicht beantwortet.

"Wie kann sowas passieren? Klar sind alle Anschlüsse irgendwo am Backbone zusammengeschaltet, aber die einzelnen Teilnehmer dürften sich doch niemals gegenseitig im LAN anpingen dürfen. "

Der WAN ist Standardmäßig als LAN-Port eingestellt. Das erklärt nicht, wieso er in der Netzwerkübersicht 5(!) Fritzboxen und weitere fremde Geräte sehen konnte.

Das würde es schon erklären. Du hattest also auf der Provider Seite ein normales LAN untereinander. Geräte im LAN (in der gleichen Broadcast Domain) sehen sich untereinander. Es fehlt das NAT, das die eigentliche Trennung zwischen den Netzen macht. NAT ist normal nur von LAN Richtung WAN gegeben, ohne dem NAT hast du also ein normales direktes "Routing" gehabt.