OpenVPN Installation Routing Problem

Huhu,

ich habe Schwierigkeiten bei der Installation von OpenVPN auf einen Win10 Rechner.

Auf dem Rechner ist eine Software installiert, die dann auch von außerhalb bedient werden soll.

Ich habe laut den alten Anleitungen von datasearch und dem HOWTO auf der Seite, die Installation durchgeführt mit den jeweiligen Zertifikaten (ca,vars, server.ovpn, client.ovpn, dh).

Auch OpenSSL installiert, da es laut den Anleitungen auch mir nicht ganz klar war wie ich die openssl.cnf konfigurieren soll.

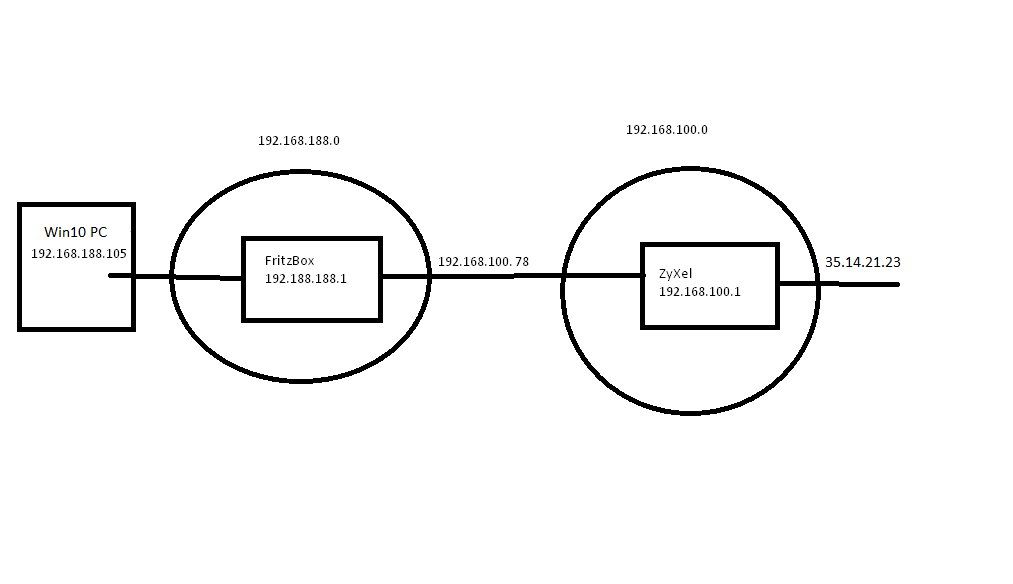

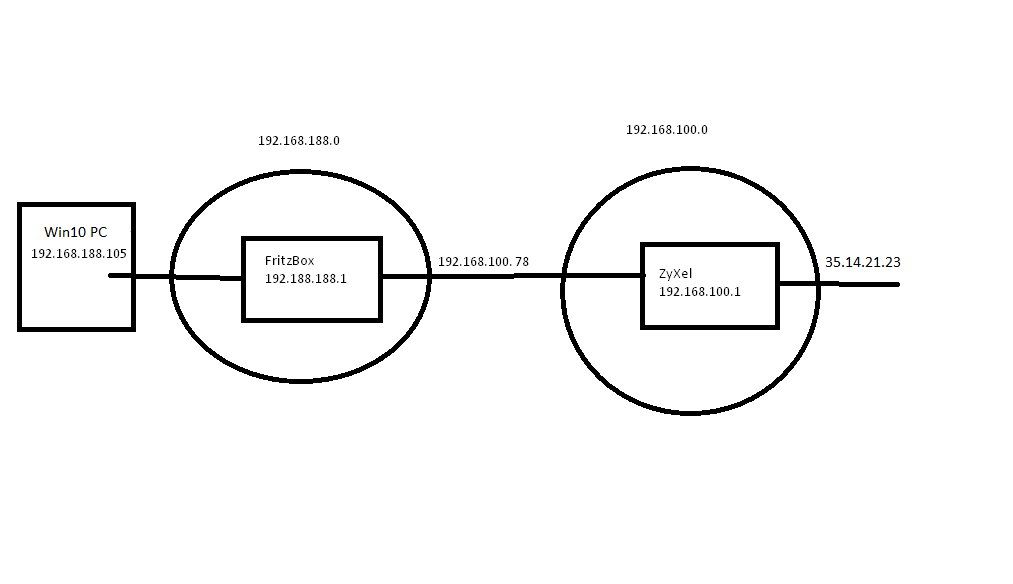

Beigefügt das Netzwerk in dem der Rechner ist und das Log von dem Rechner außerhalb der darauf zugreifen soll.

Ich vermute der Fehler liegt beim Routing bzw. bei der Portfreigabe bei den beiden Routern.

Auf der Fritzbox hab ich den UDP Port freigeben aber kann leider nicht die Route zum 10.8.8.1 OVPN Netzwerk freigeben (Fehlermeldung: Die Route ist nicht zulässig).

Müsste ich beim Zyxel Router auch den UDP Port freigeben bzw. auch die Route zum OVPN Netzwerk?

Danke für die Rückmeldungen schon mal.

Gruß

intane

ich habe Schwierigkeiten bei der Installation von OpenVPN auf einen Win10 Rechner.

Auf dem Rechner ist eine Software installiert, die dann auch von außerhalb bedient werden soll.

Ich habe laut den alten Anleitungen von datasearch und dem HOWTO auf der Seite, die Installation durchgeführt mit den jeweiligen Zertifikaten (ca,vars, server.ovpn, client.ovpn, dh).

Auch OpenSSL installiert, da es laut den Anleitungen auch mir nicht ganz klar war wie ich die openssl.cnf konfigurieren soll.

Beigefügt das Netzwerk in dem der Rechner ist und das Log von dem Rechner außerhalb der darauf zugreifen soll.

Ich vermute der Fehler liegt beim Routing bzw. bei der Portfreigabe bei den beiden Routern.

Auf der Fritzbox hab ich den UDP Port freigeben aber kann leider nicht die Route zum 10.8.8.1 OVPN Netzwerk freigeben (Fehlermeldung: Die Route ist nicht zulässig).

Müsste ich beim Zyxel Router auch den UDP Port freigeben bzw. auch die Route zum OVPN Netzwerk?

Danke für die Rückmeldungen schon mal.

Gruß

intane

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 364105

Url: https://administrator.de/forum/openvpn-installation-routing-problem-364105.html

Ausgedruckt am: 05.08.2025 um 04:08 Uhr

48 Kommentare

Neuester Kommentar

Hi,

handelt es sich um einen OpenVPN-Client auf dem Win10-PC, ist ein durchreichen des UDP-Ports nicht notwendig. Bei einem OpenVPN-Server schon und das auf beiden Routern.

Gruss orcape

handelt es sich um einen OpenVPN-Client auf dem Win10-PC, ist ein durchreichen des UDP-Ports nicht notwendig. Bei einem OpenVPN-Server schon und das auf beiden Routern.

...mit den jeweiligen Zertifikaten.

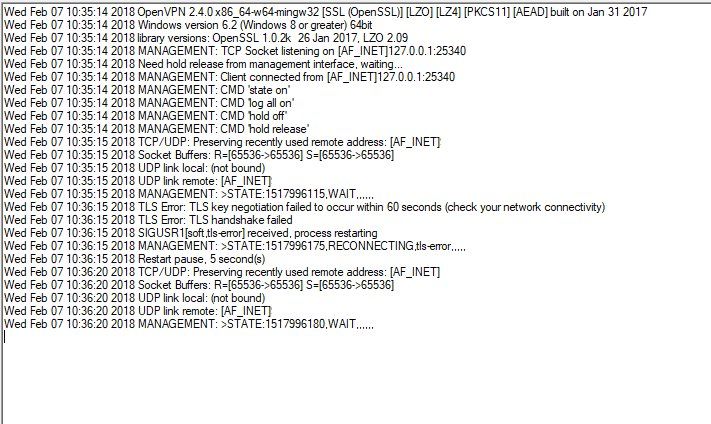

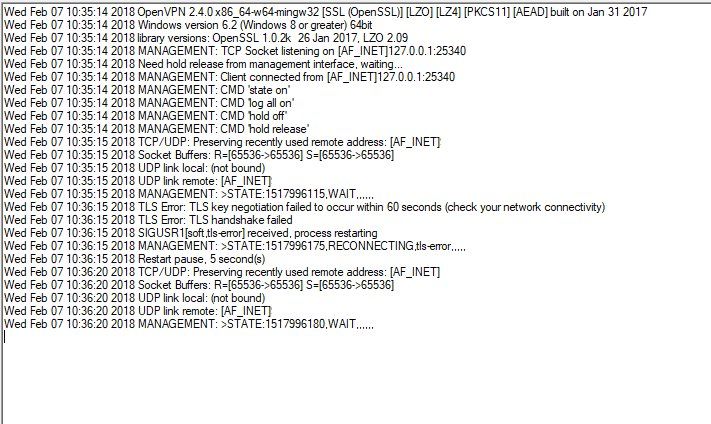

...hier wird wohl Dein Problem liegen. (selbst erstellt?) Du kannst an den Log-Einträgen einen TLS-Fehler erkennen, der wohl ein Problem mit Deinen Zertifikaten vermuten lässt.Gruss orcape

Sieh dir doch mal dein Log an !

Dein TLS Key Handshake scheitert beim VPN Aufbau !!

Es kommt also erst gar kein VPN Tunnel zustande ! Kollege orcape hats oben schon gesagt: Da stimmt also was mit deinen Zertifikaten nicht.

Port Forwarding scheint zu gehen, denn sonst würdest du die Log Einträge gar nicht erst sehen !

Ggf. hilft dir dieses Tutorial weiter was die Zertifikatsgenerierung anbetrifft. Die ist auf allen OVPN Plattformen immer gleich !

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Dein TLS Key Handshake scheitert beim VPN Aufbau !!

Es kommt also erst gar kein VPN Tunnel zustande ! Kollege orcape hats oben schon gesagt: Da stimmt also was mit deinen Zertifikaten nicht.

Port Forwarding scheint zu gehen, denn sonst würdest du die Log Einträge gar nicht erst sehen !

Ggf. hilft dir dieses Tutorial weiter was die Zertifikatsgenerierung anbetrifft. Die ist auf allen OVPN Plattformen immer gleich !

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

TCP/UDP: Socket bind failed on local address

Das zeugt NICHT von einem Zertifikatsproblem !Da stimmt irgendwas grundsätzlich mit dem Zugriff auf die Adapter Hardware nicht !

Kann das sein das du den OVPN ohne Admin Rechte laufen lässt ?? Das scheitert dann natürlich da der unzureichende Rechte für die Systemkomponenten besitzt !

Vermute ob ich mit SSL etwas noch einstellen muss...

Nein ! Zertifikatsfehler tauchen ja laut Log nicht auf.Nur wenn der OVPN Server hinter einem NAT Router steht musst du UDP 1194 auf die lokale OVPN Server LAN IP am Router forwarden. Guckst du auch hier:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Das Problem "Could not determine IPv4/IPv6 protocol. Using AF_INET" resultiert daraus das deine Server Konfig nicht sauber ist in der Beziehung das du NICHT genau spezifiziert hast welches Protokoll v4 oder v6 OVPN binden soll. Siehe auch:

forums.openvpn.net/viewtopic.php?t=23451

Dazu gibt es 2 Lösungen:

1.) Du entfernst komplett den IPv6 Support von den Interfaces

2.) Du spezifizierst genau welche Protokoll du verwenden willst im Server. proto udp4

Letzterer ist natürlich die saubere Variante. Bei dir weiß OVPN nicht welches Protkoll es nehmen soll und nimmt dann das was das OS bevorzugt wenn du mit Dual Stack arbeitest. Bei Winblows ist das dann IPv6 wofür dir dann aber wiederum weitere Konfig Parameter fehlen.

Deshalb geht das Binding bei dir schief und damit dann das ganze VPN.

forums.openvpn.net/viewtopic.php?t=23451

Dazu gibt es 2 Lösungen:

1.) Du entfernst komplett den IPv6 Support von den Interfaces

2.) Du spezifizierst genau welche Protokoll du verwenden willst im Server. proto udp4

Letzterer ist natürlich die saubere Variante. Bei dir weiß OVPN nicht welches Protkoll es nehmen soll und nimmt dann das was das OS bevorzugt wenn du mit Dual Stack arbeitest. Bei Winblows ist das dann IPv6 wofür dir dann aber wiederum weitere Konfig Parameter fehlen.

Deshalb geht das Binding bei dir schief und damit dann das ganze VPN.

Nun kennen wir erst einmal die Server- und Client.conf von OpenVPN, gibt es da vielleicht auch schon Routing-Protokolle, die auf ein Zustande kommen eines Tunnels hinweisen?

Im übrigen baust Du mit "client-to-client einen Multiclienttunnel auf, ist das so beabsichtigt? Wenn nicht, ist das kontraproduktiv.

Einen ccd-Eintrag, der auf ein File hinweist, dessen Inhalt auf ein zu erreichendes Netz hinter der Fritzbox verweist, gibt es in der Server.conf auch nicht.

Du hast hier wohl nicht nur ein Problem, warum das ganze nicht funktioniert.

Auch wenn Dein Windows10 OpenVPN kann, würde ich das über die Routerkaskade etwas anders angehen, es sei denn, es ist ein Laptop mit dem die Verbindung auch unterwegs notwendig wäre. Ich würde den OpenVPN-Client auf dem, der Fritte vorgelagerten Router terminieren und den Zugriff auf den Win10 per Routing und Firewall sicherstellen.

Die Frage stellt sich nur, ob der Zyxel das kann oder ob er per alternativer Firmware (DD-WRT / OpenWRT) dazu gebracht werden kann.

Gruss orcape

Im übrigen baust Du mit "client-to-client einen Multiclienttunnel auf, ist das so beabsichtigt? Wenn nicht, ist das kontraproduktiv.

Einen ccd-Eintrag, der auf ein File hinweist, dessen Inhalt auf ein zu erreichendes Netz hinter der Fritzbox verweist, gibt es in der Server.conf auch nicht.

Du hast hier wohl nicht nur ein Problem, warum das ganze nicht funktioniert.

Auch wenn Dein Windows10 OpenVPN kann, würde ich das über die Routerkaskade etwas anders angehen, es sei denn, es ist ein Laptop mit dem die Verbindung auch unterwegs notwendig wäre. Ich würde den OpenVPN-Client auf dem, der Fritte vorgelagerten Router terminieren und den Zugriff auf den Win10 per Routing und Firewall sicherstellen.

Die Frage stellt sich nur, ob der Zyxel das kann oder ob er per alternativer Firmware (DD-WRT / OpenWRT) dazu gebracht werden kann.

Gruss orcape

Die Server.conf wurde von einer bestehenden funktionierenden OVPN Verbindung übernommen und halt angepasst..

Die Konf und die Änderungen wären sehr hilfreich für einen zielführende Hilfe hier !Leider darf ich den Zyxel nicht allzu viel konfigurieren,

Ein Port Forwarding des OVPN Ports UDP 1194 ist da aber zwingend notwendig !!Routing ist nicht erforderlich wenn die Kaskade 2maliges NAT macht, also doppelte Adress Translation.

Routen muss man nur wenn der Kaskaden Router kein NAT macht.

Hier werden dir diese beiden Szenarien und die Unterschiede der Konfig genau erklärt:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Also wäre ein Routing vom Zyxel zur Fritzbox bzw. zum Rechner dann doch sinnvoll.

Einzig nur dann wenn der kaskadierte Router KEIN NAT macht am WAN Port der zum Zyxel geht !!! Nur dann (und wirklich nur dann !) ist ein Routing auf dem Zyxel erforderlich.Macht er NAT ist ein Routing am Zyxel überflüssig und auch Unsinn !

Siehe Tutorial !! (Thema ICS)

Was ein tun/tap-Device ist, solltest Du wissen.

thomas-krenn.com/de/wiki/OpenVPN_Grundlagen

Ich glaube hier ist in den configs so einige im argen.

Du musst Dich entscheiden, ob Du das tap-Device verwenden möchtest, welches eine Verbindung auf Layer 2 Basis darstellt, oder ob Du routen willst und das tun-Device nimmst.

Beides in einem Tunnel wird wohl nicht funktionieren.

Gruss orcape

thomas-krenn.com/de/wiki/OpenVPN_Grundlagen

Ich glaube hier ist in den configs so einige im argen.

Du musst Dich entscheiden, ob Du das tap-Device verwenden möchtest, welches eine Verbindung auf Layer 2 Basis darstellt, oder ob Du routen willst und das tun-Device nimmst.

Beides in einem Tunnel wird wohl nicht funktionieren.

Gruss orcape

Von tap kann man nur dringenst abraten. Das ist dann Layer 2 Bridging und damit holt man sich den gesamten Broad- und Unicast Traffic des Netzes mit auf den VPN Tunnel was dann zu massiven Performance Problemen führen kann.

Selbst das offizielle OpenVPN HowTo rät deshalb dringenst davon ab und es nur dann einzusetzen wenn man es wirklich zwingend muss und das ist so gut wie nie der Fall.

Selbst das offizielle OpenVPN HowTo rät deshalb dringenst davon ab und es nur dann einzusetzen wenn man es wirklich zwingend muss und das ist so gut wie nie der Fall.

Bridging mit tap ist tödlich für die Performance. Ist auch klar, denn dann belastet der gesamten Broad- und Multicast Traffic beider Seiten massiv den VPN Tunnel.

Deshalb rät auch OpenVPN immer vom Bridging ab und empfiehlt grundsätzlich ein Routing über tun Interfaces.

Es gilt die alte Regel: "Route where you can, bridge where you must" !

Halte dich an dies Tutorial:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Die OVPN Konfig ist auf allen Plattformen immer gleich.

Deshalb rät auch OpenVPN immer vom Bridging ab und empfiehlt grundsätzlich ein Routing über tun Interfaces.

Es gilt die alte Regel: "Route where you can, bridge where you must" !

Wie realisiert sich der Umstieg auf TUN, einfach im Editor, TUN aktivieren und den Adapter umbenennen?

Ja !Halte dich an dies Tutorial:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Die OVPN Konfig ist auf allen Plattformen immer gleich.

Fehlt bei dir, ist das nicht notwendig in einem Netzwerk ohne Server?

Was genau meinst du mit "Netzwerk ohne Server" ??? Ohne VPN Server ? Sowas gibts ja nicht ?Aber was für einen "Server" meinst du denn ??

VPNs gehören eigentlich auch niemals ins Netz sondern auf die Peripherie wie Router oder Firewall. Logisch, denn mit einem internen Server musst du Löcher in die Firewall bohren um Internet Traffic (VPN) auf den Server zu lassen.

Immer ein suboptimales Design wie du dir denken kannst !

Die TLS Role Zuweisung kann man machen...muss es aber nicht. In eine klassische Konfig muss es nicht zwingend rein:

jankarres.de/2013/05/raspberry-pi-openvpn-vpn-server-installiere ...

Der dev-node ist überflüssig wenn man empfohlenermaßen routet mit tun, kann also ersatzlos entfallen.

client-to-client muss nur rein wenn man auch eine direkte Kommunikation der VPN Clients untereinander will.

Bei einem rein zentralisierten VPN also Client immer auf Server kann das natürlich entfallen. Ist auch immer eine Security Frage und muss man nach Anwendung und Sicherheit immer individuell entscheiden.

Die CA muss normalerweis enicht neu wenn du Root Zert. sowie Server und Client Zert gesichert hast. Es kann aber nicht schaden.

Deinen Fehlermeldung sagt das das Zertifikat gar nicht geladen werden konnte. Entweder weil es fehlt oder der Pfad dahin unbekannt oder verboten ist.

Da ist natürlich klar das eine Verbindung sofort scheitert wenn es schon an solchen einfachen Basics hapert

Das Karres Tutorial beschreibt diese Schritte ja auch nochmals genau.

Die OVPN Konfig ist auf allen Plattformen immer gleich.

Richtig, das Prinzip ist gleich, nur ist bei den Pfaden nicht immer alles identisch. Hier bestehen Unterschiede, z.B. zwischen Linux und FreeBSD-Plattformen, wie beispielsweise zwischen einem DD-WRT Router und einer pfSense.Bei der Übernahme einer Fremd-config ist also Vorsicht geboten. Also nicht vergessen die Pfade zu prüfen.

Hier einmal als Vergleich die Server.conf eines pfSense (FreeBSD) OpenVPN unter /var/etc/openvpn/server1

dev ovpns1

verb 1

dev-type tun

dev-node /dev/tun1

writepid /var/run/openvpn_server1.pid

#user nobody

#group nobody

script-security 3

daemon

keepalive 10 60

ping-timer-rem

persist-tun

persist-key

proto udp4

cipher AES-256-CBC

auth SHA1

up /usr/local/sbin/ovpn-linkup

down /usr/local/sbin/ovpn-linkdown

local 192.168.219.2

tls-server

server 10.10.8.0 255.255.255.0

client-config-dir /var/etc/openvpn-csc/server1

ifconfig 10.10.8.1 10.10.8.2

server1.conf: unmodified: line 1client-config-dir /var/etc/openvpn-csc/server1

Hier die Config eines dazu gehörigen OpenVPN-Client, eines Linux-Routers auf OpenWRT-Basis, bei dem OpenVPN unter /etc/openvpn zu finden ist. Die Pfade bei einer DD-WRT sind dann z.B. unter /tmp/zu finden.client

dev tun

proto udp

ca /etc/openvpn/ca.crt

cert /etc/openvpn/client.crt

key /etc/openvpn/client.key

persist-tun

persist-key

tun-mtu 1342

# link-mtu 1430

cipher AES-256-CBC

auth SHA1

tls-client

tls-auth /etc/openvpn/ta.key 1

resolv-retry infinite

# remote 152.15.6.77 1194

remote müller.dd-dns.de 1194

verify-x509-name "dedalus" name

ns-cert-type server

comp-lzo adaptiveGruss orcape

Von da wo ich die Einstellungen übernommen habe war es eine Netzwerkdomäne.

Das ist für OpenVPN eh uninteressant, da es nichts von MS und "Domänen" kennt, diese also quasi ignoriert.dass mit der Version 2.4.4 die Verbindung zustande kommt mit den folgenden Fehlermeldungen:

Das ist schon mal gut !Nach dem update auf 2.4.5

OK, er meckert das 128Bit Schlüssel etwas schwach sind und empfiehlt dir hier 256 was ja heute Standard ist. Das ist aber nur ne Warnung.Gravierender ist "Cannot load certificate file C:\\Program Files\\OpenVPN\\config\\Tzanoudakis.crt"

Denn das sagt ja ganz klar das er auf das Zertifikat NICHT zugreifen kann.

Entweder gibt es also

- den Pfad dahin "C:\Program Files\OpenVPN\config\" gar nicht bzw. die Verzeichnisse existieren nicht

- die Zugriffsrechte dahin fehlen

- die Zert Datei Tzanoudakis.crt fehlt

- oder die Leserecht darauf fehlen.

Und...

Lass doch mal den ganz überflüssigen Unsinn mit local, dev-node, ifconfig, ifconfig-pool-persist, push "dhcp-option, mssfix, crl-verify, ip-win32 usw. weg ! Das verschlimmbessert alles nur und OpenVPN hat dort sinnvolle Default Settings. Keep it simple and stupid...!

Außerdem arbeitest du hier ja schon wieder mit dem üblen tap Interfaces also Bridging

Du willst doch jetzt sinnvolles und empfohlenes Routing machen, oder ?

Da sind tun Kommandos wie tun-mtu dann so oder so Unsinn. 1500 Byte im Tunnel sowieso da es eh Dewfault ist und das Kommando entfallen kann. Abgesehen davon ist es auch falsch !!:

wohnzimmerhostblogger.de/archives/1563-OpenVPN-und-MTU-1500.html

Hi intane,

wie das Dir @aqui gerade so schön, wohl zum wiederholten mal erzählt hat, machst Du grundlegende Fehler.

Auf Tipps gehst Du überhaupt nicht ein und verwendest wohl immer noch die ursprüngliche .config.

Entscheide Dich für das tun-Device, lass unnötige Sachen, die nicht benötigt werden weg, so zum Beispiel auch das client-to-client. Das kreiert Dir nur einen Multiclienttunnel und bringt die nächsten Probleme mit sich.

Überprüfe die Pfade und checke Fehlermeldungen die in den logs auftauchen, dann sollte das auch klappen.

Gruss orcape

wie das Dir @aqui gerade so schön, wohl zum wiederholten mal erzählt hat, machst Du grundlegende Fehler.

Auf Tipps gehst Du überhaupt nicht ein und verwendest wohl immer noch die ursprüngliche .config.

Entscheide Dich für das tun-Device, lass unnötige Sachen, die nicht benötigt werden weg, so zum Beispiel auch das client-to-client. Das kreiert Dir nur einen Multiclienttunnel und bringt die nächsten Probleme mit sich.

Überprüfe die Pfade und checke Fehlermeldungen die in den logs auftauchen, dann sollte das auch klappen.

Gruss orcape

Ja, das scheint zu stimmen. Die Server Konfig Datei die gestartet wird ist scheinbar NICHT die die du konfiguriert hast.

Das ist sicher, denn das zeigen die Parameter im Log die es in deiner Konfig Datei gar nicht mehr gibt !

Der holt die Konfig Datei irgendwo anderes her !!! Jedenfalls ist das nicht die von dir erstellte.

fragment 1472 solltest du erstmal entfernen !

Normal liegt die Konfig Datei in /etc/openvpn. Wenn du sie woanders hast findet OpenVPN sie nicht.

Wo das Default Verzeichnis ist, ist in /etc/default/openvpn festgelegt also ggf. mal kontrollieren !

Du kannst aber OVPN auch mal manuell mit der dedizierten Angabe der Konfig Datei starten.

Dazu musst du den OVPN Prozess erst stoppen mit systemctl stop openvpn (bei systemd) oder mit /etc/init.d/openvpn stop oder auch service openvpn stop.

Danach kannst du mit openvpn /pfad/config.datei oder openvpn --config /pfad/config.datei händisch starten und das erzwingt dann das Laden deiner spezifischen Konfig Datei /pfad/config.datei mit dem kompletten Pfad dorthin.

Das ist sicher, denn das zeigen die Parameter im Log die es in deiner Konfig Datei gar nicht mehr gibt !

Der holt die Konfig Datei irgendwo anderes her !!! Jedenfalls ist das nicht die von dir erstellte.

leider klappt die Verbindung mit tun noch nicht.

Das ist dann logisch wenn die Konfig Datei falsch ist !fragment 1472 solltest du erstmal entfernen !

Normal liegt die Konfig Datei in /etc/openvpn. Wenn du sie woanders hast findet OpenVPN sie nicht.

Wo das Default Verzeichnis ist, ist in /etc/default/openvpn festgelegt also ggf. mal kontrollieren !

Du kannst aber OVPN auch mal manuell mit der dedizierten Angabe der Konfig Datei starten.

Dazu musst du den OVPN Prozess erst stoppen mit systemctl stop openvpn (bei systemd) oder mit /etc/init.d/openvpn stop oder auch service openvpn stop.

Danach kannst du mit openvpn /pfad/config.datei oder openvpn --config /pfad/config.datei händisch starten und das erzwingt dann das Laden deiner spezifischen Konfig Datei /pfad/config.datei mit dem kompletten Pfad dorthin.

dass sie openvpn als Befehl bzw. --config nicht kennt,

Mit doppeltem Bindestrich - - ! Kannst es aber wie gesagt auch so machen das du nach dem openvpn Kommando den Pfad nur durch ein Blank (Leerschritt) separierst.Server sieht aber jetzt mit "Initialization Sequence Completed " sehr gut aus !!

benutzt er immer noch den TAP Adapter,

Ist der Server nu gruselige Winblows Gurke ? Dann ist das normal.CONNECTED,SUCCESS,10.8.8.6,93.226.128.143,1194,,

Der Client sieht auch sehr gut aus !! Mit Open VPN selber ist also alles bestensaber klappt die Verbindung per RDP zum Server klappt noch nicht.

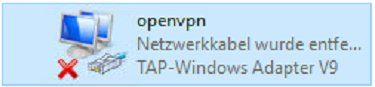

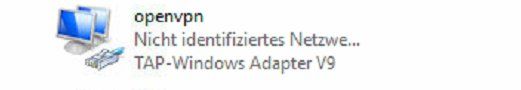

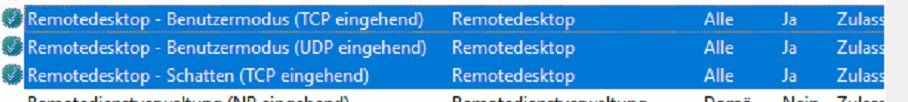

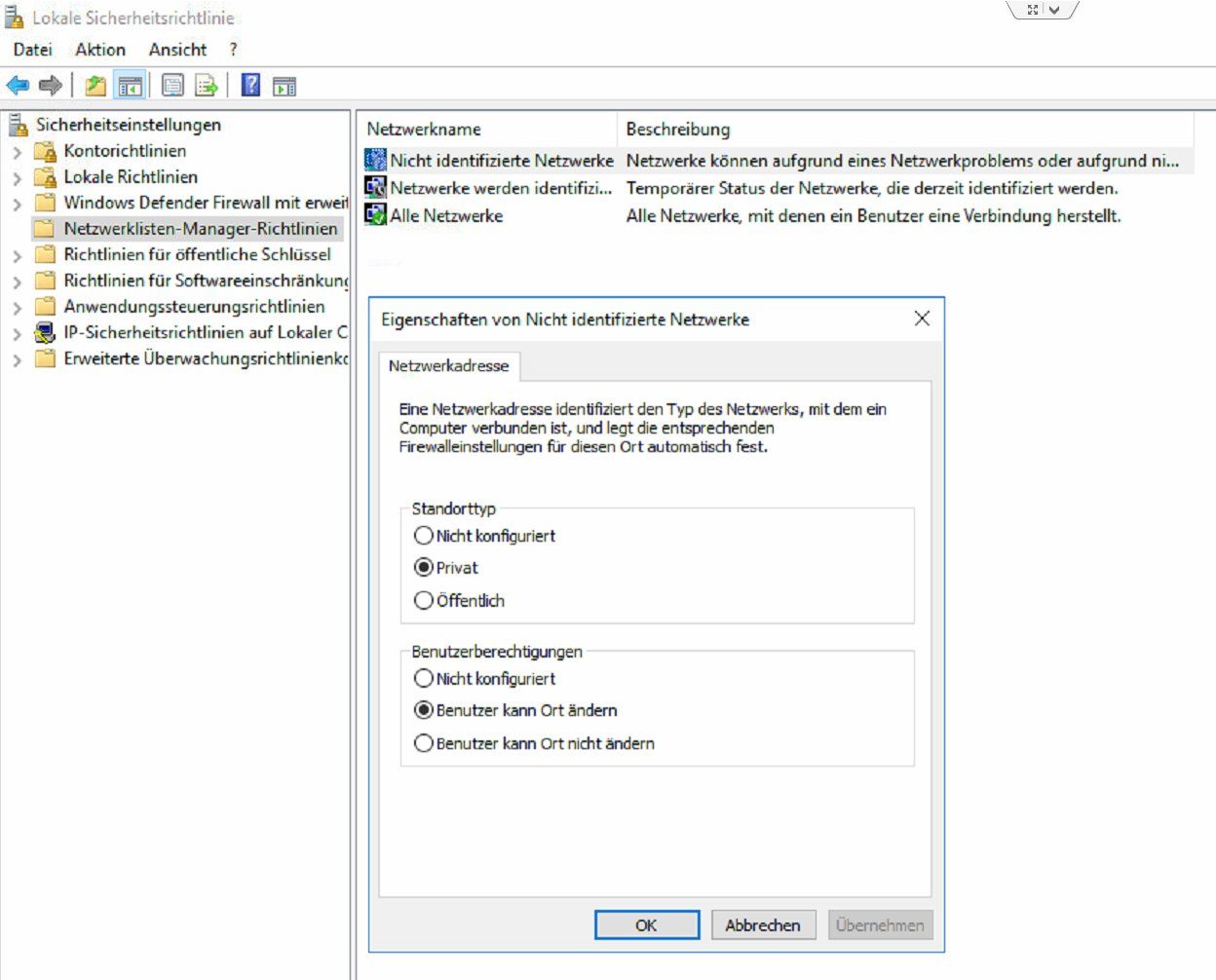

Wenn der Server und auch der Client Winblows ist hast du noch 2 Hürden zu nehmen !!Wegen der auf dem virtuellen OVPN Adapter fehlschlagenden Netzwerk Erkennung dekalriert Windows den Adapter als öffentliches Interface in seiner lokalen Firewall. Damit sind dann alle Verbindungen von außen blockiert.

Hier bleibt also Ping, RDP usw. schon mal per se stecken.

Du musst also zwingend den Adapter im Firewall Setup in ein Privates Netzwerk Profil umkonfigurieren.

(Firewall mit erweiterten Eigenschaften im Suchfeld)

Das wäre der erste Schritt.

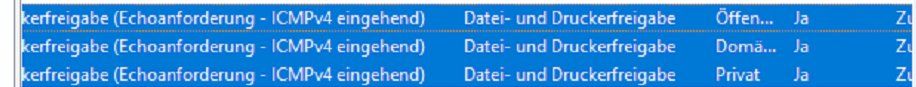

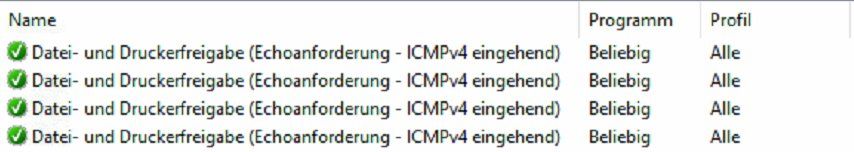

Für Ping (ICMP) musst du zusätzlich noch den Zugriff generell in der Firewall erlauben:

windowspro.de/tipp/ping-windows-7-server-2008-r2-zulassen

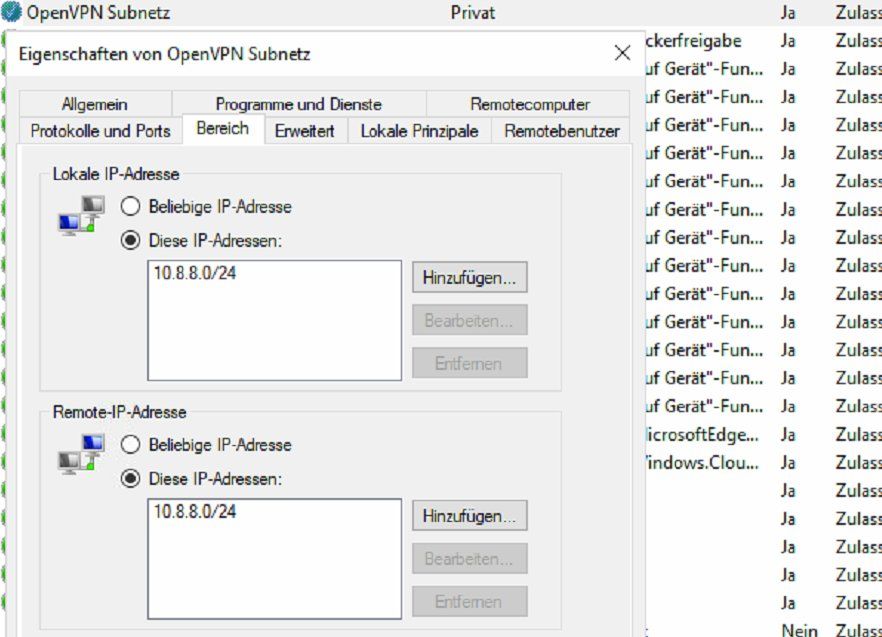

Auch der RDP Prozess blockiert den Zugriff von fremden Netzen in der Firewall !

Auch hier musst du zwingend das 10er VPN Netz (oder alle) zulassen.

Ohne das wird dir die Firewall alles blocken auf Server und Client Seite.

Das ist deine letzte Hürde zum Erfolg !

ob die Zeile bei der Server Konfig da ist oder nicht: push "route 192.168.188.0 255.255.255.0"

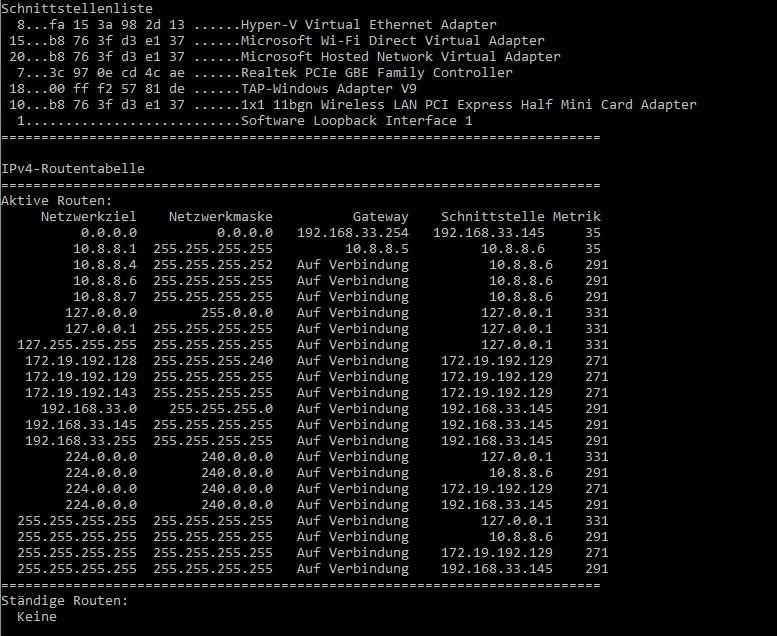

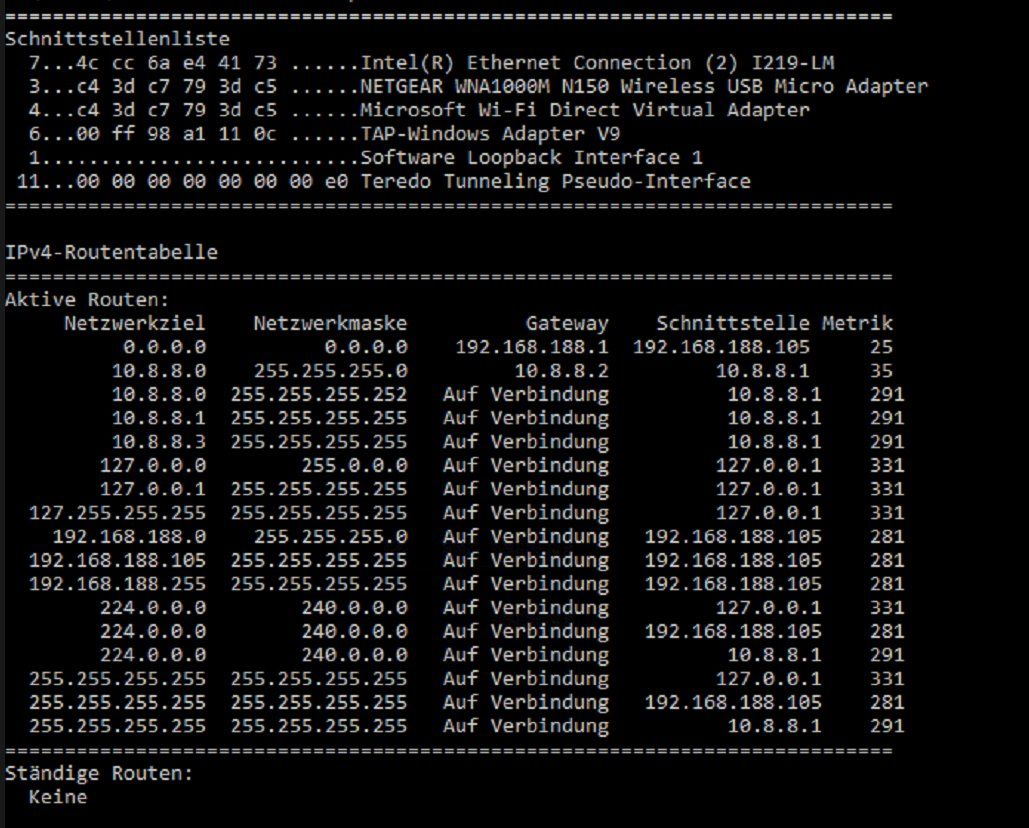

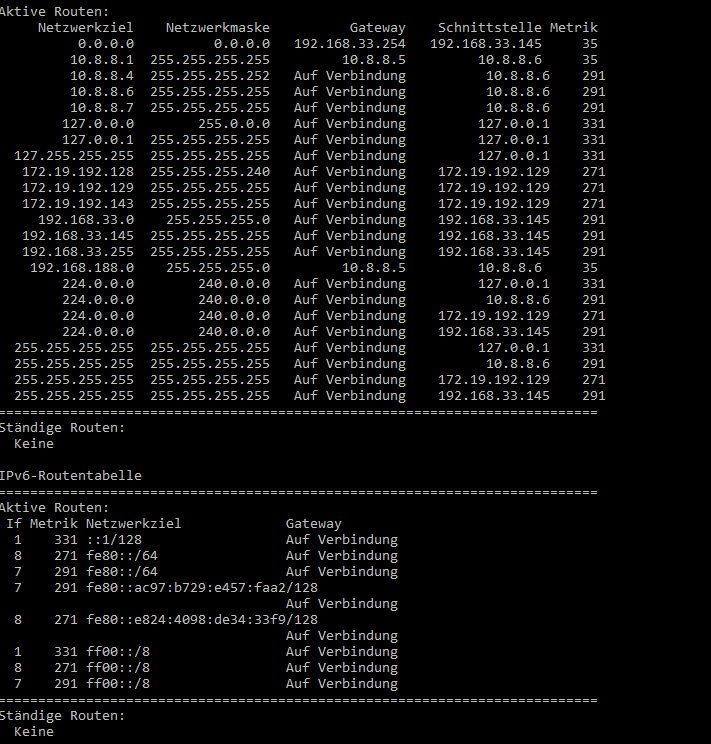

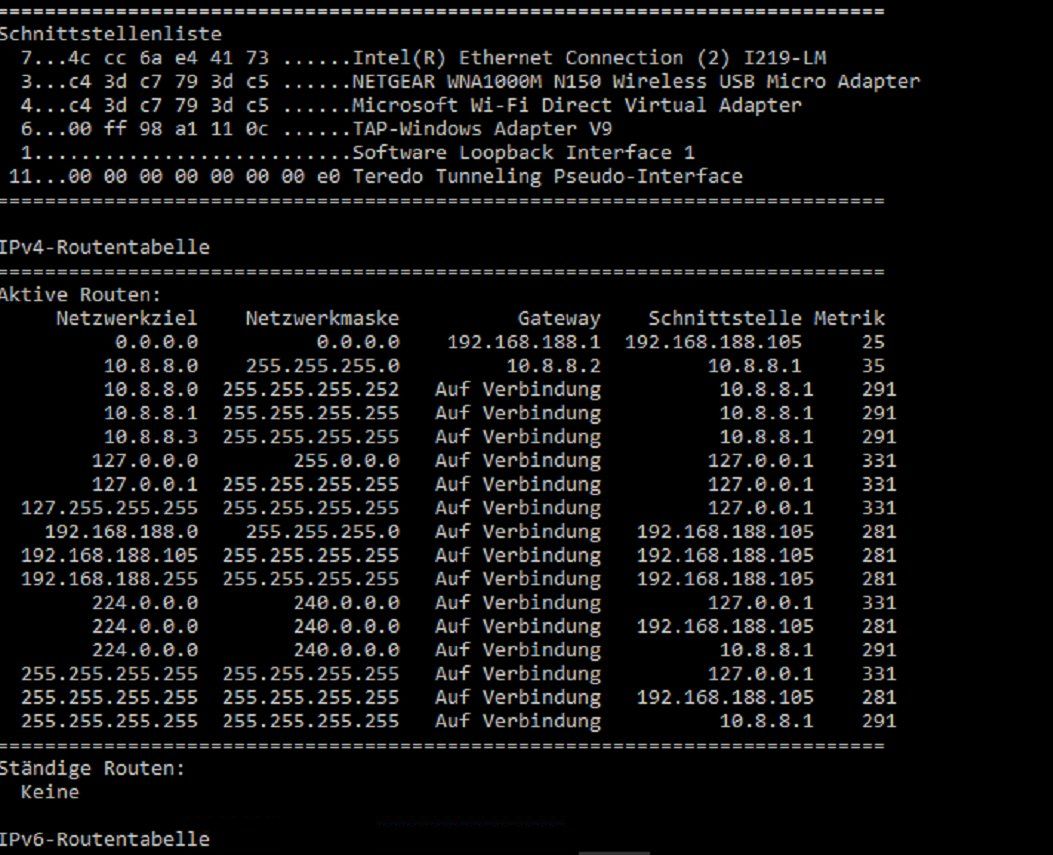

WIE hast du das getestet ??Das kannst du nur sehen wenn du bei aktivem VPN Client dir mal die Routing Tabelle mit route print ansiehst !

Ohne das push route.. Kommando sollte das Netzwerk 192.168.188.0 /24 logischerweise fehlen in der Routing Tabelle. Pakete dahin gehen dann über die Default Route...und damit ins Nirwana.

"Nicht identifiziert" oben ist eher Öffentlich, was dann wieder Blocking heisst.

Bei den ICMP Regeln musst du aufpassen, oft sind die auf lokal gesetzt und sollten aber auf Beliebig stehen:

Deshalb solltest du auch oben in den Eigenschaften alles erstmal auf Beliebig einstellen um sicherzugehen das nicht gefiltert wird.

Dichtmachen kann man das später imme rnoch.

Es ist nur noch die Win Firewall !

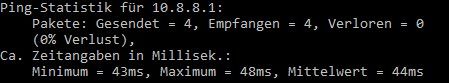

Wie erwartet. Die 192.168.188.0 wird sauber injiziert in die Routing Tabelle am Client auch via Adapter Nummer "35" was der virtuelle Tunnel Adapter ist. Siehst du ja auch selber.

Das ist also alles OK. Ein Traceroute (tracert) sollte also bei aktivem VPN immer den Weg via 10.8.8.0 dahin wählen.

Zeigt das das Routing korrekt funktioniert. Daran liegt es nicht.

Das die Route in der Routing Tabelle steht zeigt zudem das der Tunnel fehlerfrei aufgebaut wurde also auch das VPN an sich fehlerfrei funktioniert.

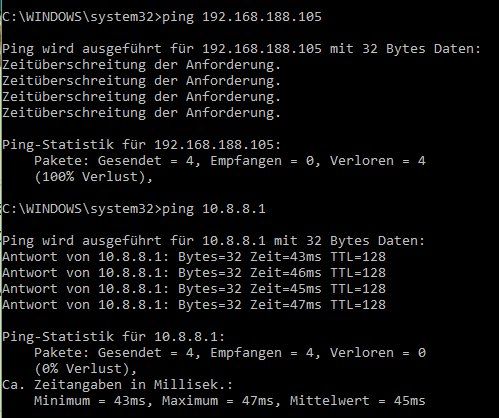

Frage: Kannst du denn wenigstens das lokale LAN Interface 192.168.188.105 des Servers vom Client pingen ?

Ein Ping des direkten Server interfaces 10.8.8.5 klappt aber, oder ?

Das kann eigentlich nur noch an der lokalen Windows Firewall liegen !

Denk dran das du diese Firewall Einstellungen auf BEIDEN Seiten machen musst ! Also Server UND Client wenn beide Seiten Winblows sind.

Die Adapter Identifikation schlägt auf beiden Seiten fehl muss bei Winblows also beidseitig angepasst werden. Ebenso die Firewall Einstellungen und Profile.

Denk dran den IP Adressbereich bei ICMP lokale UND remote auf "Beliebig" zu stellen ! Das konnte man deinem "Erledigt" Screenshot nicht entnehmen. Wie bereits gesagt: Beide Seiten ! Server und Client.

Das gleiche gilt in der FW auch für den RDP Dienst !

Das ist also alles OK. Ein Traceroute (tracert) sollte also bei aktivem VPN immer den Weg via 10.8.8.0 dahin wählen.

Zeigt das das Routing korrekt funktioniert. Daran liegt es nicht.

Das die Route in der Routing Tabelle steht zeigt zudem das der Tunnel fehlerfrei aufgebaut wurde also auch das VPN an sich fehlerfrei funktioniert.

Eventuell eine zusätzliche Route hinzufügen?

Nein. Warum denn auch ? Das interne VPN Netz ist ja in der Tabelle und das remote lokale LAN werden auch sauber propagiert zum Client. Kannst du ja selber sehen in der Routing Tabelle ! Welche IP netze solltest du also noch routen wollen ? Gibt ja keine mehr wenn alle da sind !Frage: Kannst du denn wenigstens das lokale LAN Interface 192.168.188.105 des Servers vom Client pingen ?

Ein Ping des direkten Server interfaces 10.8.8.5 klappt aber, oder ?

Das kann eigentlich nur noch an der lokalen Windows Firewall liegen !

Denk dran das du diese Firewall Einstellungen auf BEIDEN Seiten machen musst ! Also Server UND Client wenn beide Seiten Winblows sind.

Die Adapter Identifikation schlägt auf beiden Seiten fehl muss bei Winblows also beidseitig angepasst werden. Ebenso die Firewall Einstellungen und Profile.

Denk dran den IP Adressbereich bei ICMP lokale UND remote auf "Beliebig" zu stellen ! Das konnte man deinem "Erledigt" Screenshot nicht entnehmen. Wie bereits gesagt: Beide Seiten ! Server und Client.

Das gleiche gilt in der FW auch für den RDP Dienst !

Nun, ich weis ja nicht, ob das hier weiter hilft? Wenn nur ein Client pro Tunnel gewünscht wird, dann solltest Du einen Multiclienttunnel vermeiden.

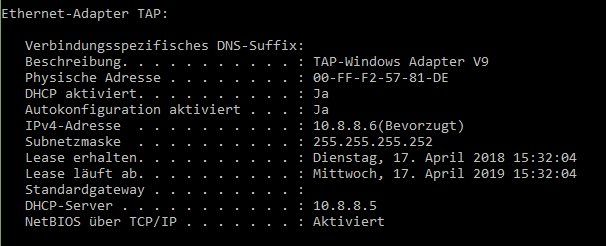

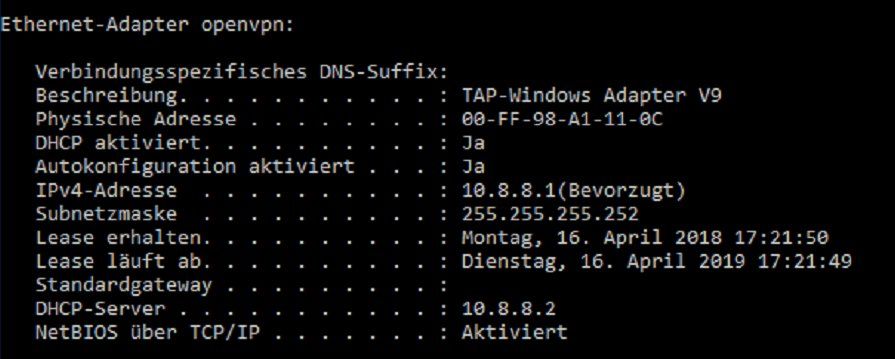

Ich hatte auch schon diese "Multiclienttunnel" am laufen, zu erkennen an den virtuellen IP 's 10.8.8.1 - 10.8.8.6/7 und immer Probleme mit dem Routing auf die Netze dahinter.

Ich habe hier mehrere Tunnel am laufen, die über eine pfSense, den gegenseitigen Zugriff über die OpenVPN-Server gewähren. Die Clients laufen auf den unterschiedlichsten Plattformen und Verbindung besteht in die Serverseitigen Netze und auch in die remoten Clientnetze ohne Probleme.

Dabei haben die Server "immer" eine CCD mit Client-Spezifischen Anweisungen und KEINEN "client-to-client" Eintrag. Die Routen sind in den Servereinstellungen mit "route" bzw. "push route" definiert.

Die tun-IP im Server ist immer die xxx.xxx.xxx.1 und die des Clients immer die xxx.xxx.xxx.2 und nur diese virtuellen IP 's für das virtuelle TUN-Device.

Hier das IPv4-Routing Protokoll der pfSense, klar zu sehen die "ovpns X" IP 's des Servers xxx.xxx.xxx.1 und des Clients xxx.xxx.xxx.2.

Gruss orcape

Ich hatte auch schon diese "Multiclienttunnel" am laufen, zu erkennen an den virtuellen IP 's 10.8.8.1 - 10.8.8.6/7 und immer Probleme mit dem Routing auf die Netze dahinter.

Ich habe hier mehrere Tunnel am laufen, die über eine pfSense, den gegenseitigen Zugriff über die OpenVPN-Server gewähren. Die Clients laufen auf den unterschiedlichsten Plattformen und Verbindung besteht in die Serverseitigen Netze und auch in die remoten Clientnetze ohne Probleme.

Dabei haben die Server "immer" eine CCD mit Client-Spezifischen Anweisungen und KEINEN "client-to-client" Eintrag. Die Routen sind in den Servereinstellungen mit "route" bzw. "push route" definiert.

Die tun-IP im Server ist immer die xxx.xxx.xxx.1 und die des Clients immer die xxx.xxx.xxx.2 und nur diese virtuellen IP 's für das virtuelle TUN-Device.

Hier das IPv4-Routing Protokoll der pfSense, klar zu sehen die "ovpns X" IP 's des Servers xxx.xxx.xxx.1 und des Clients xxx.xxx.xxx.2.

IPv4 Routes

Destination Gateway Flags Use Mtu Netif Expire

default 192.168.219.1 UGS 414956 1500 igb0

10.10.8.0/24 10.10.8.2 UGS 0 1342 ovpns1

10.10.8.1 link#9 UHS 0 16384 lo0

10.10.8.2 link#9 UH 0 1342 ovpns1

10.12.7.0/24 10.12.7.2 UGS 0 1342 ovpns2

10.12.7.1 link#10 UHS 0 16384 lo0

10.12.7.2 link#10 UH 0 1342 ovpns2

10.15.8.0/24 10.10.8.2 UGS 0 1342 ovpns1

10.15.8.1 link#11 UHS 0 16384 lo0

10.15.8.2 link#11 UH 28668 1308 ovpns3

127.0.0.1 link#4 UH 468 16384 lo0

172.16.7.0/24 link#3 U 26207 1492 igb2

172.16.7.1 link#3 UHS 0 16384 lo0

172.16.8.0/24 10.12.7.2 UGS 0 1342 ovpns2

192.168.1.0/24 10.12.7.2 UGS 5 1342 ovpns2

192.168.2.0/24 10.10.8.2 UGS 5 1342 ovpns1

192.168.18.0/24 10.12.7.2 UGS 0 1342 ovpns2

192.168.55.0/24 10.10.8.2 UGS 3 1342 ovpns1

192.168.66.0/24 10.12.7.2 UGS 0 1342 ovpns2

192.168.89.0/24 link#8 U 227802 1492 ath0_wlan0

192.168.89.1 link#8 UHS 0 16384 lo0

192.168.155.0/24 link#2 U 3643568 1492 igb1

192.168.155.1 link#2 UHS 0 16384 lo0

192.168.219.0/24 link#1 U 2656498 1500 igb0

192.168.219.2 link#1 UHS 0 16384 lo0Ich hatte auch schon diese "Multiclienttunnel" am laufen,

Du hast Recht !Wurde dem TO oben auch schon mehrfach gesagt das er das NICHT machen soll.

Die Routing Table Screenshots mit den P2P "Leichen" zeigt aber klar das er das, wie du zu Recht bemerkst, leider nicht umgesetzt hat...

Da er aber (geraten) die OVPN Adresse des Servers pingen kann ist fraglich ob es das letztlich ist.

Hier wäre die Klärung der Frage ob er den LAN Adapter des Servers pingen kann sehr hilfreich. Aber die Antwort steht ja noch aus...?!

@aqui

Das hier noch mehrere Faktoren eine Rolle spielen, die dem TO als gute Ratschläge mit auf den Weg gegeben wurden, sollte klar sein. Ob dann ordentlich umgesetzt, ist dann ein anderer Fall.

Wenn er die ganze Lektüre, die Du ja zweifelsohne, ordentlich verlinkt hast, dann duchgearbeitet und verstanden hat, sollte es ja zu einem Ergebnis kommen.

Gruss orcape

Da er aber (geraten) die OVPN Adresse des Servers pingen kann ist fraglich ob es das letztlich ist.

Abgesehen von... (geraten). Wenn sich die Tunnel-IP 's pingen lassen, ist bei seiner config noch lange nicht gesagt, das es auch mit den lokalen oder remoten Netzen funktioniert.Das hier noch mehrere Faktoren eine Rolle spielen, die dem TO als gute Ratschläge mit auf den Weg gegeben wurden, sollte klar sein. Ob dann ordentlich umgesetzt, ist dann ein anderer Fall.

Wenn er die ganze Lektüre, die Du ja zweifelsohne, ordentlich verlinkt hast, dann duchgearbeitet und verstanden hat, sollte es ja zu einem Ergebnis kommen.

Gruss orcape

Müsste, könnte, sollte. Bischen viel Konjunktiv....

Und 4 Einzelthreads im Minutenrythmus könnte man auch sinnvoll in einen zusammenfassen...nur mal so OT.

Sollte aber auch raus sein aus deinen Konfigs wenn die obigen noch stimmen. Das fragment, keepalive und persist-tun sollte noch raus so das wirklich nur das drin ist was man wirklich braucht.

Persist-tun bewirkt vermutlich das die Tunnel Netz nicht abgebaut werden und als Inaktiv in der Routing Tabelle verharren..

Die 10.8.8.1 sollte eigentlich gar nicht pingbar sein wenn der Server selber die .2 hat. Dann müsste die .2 vom Client pingbar sein.

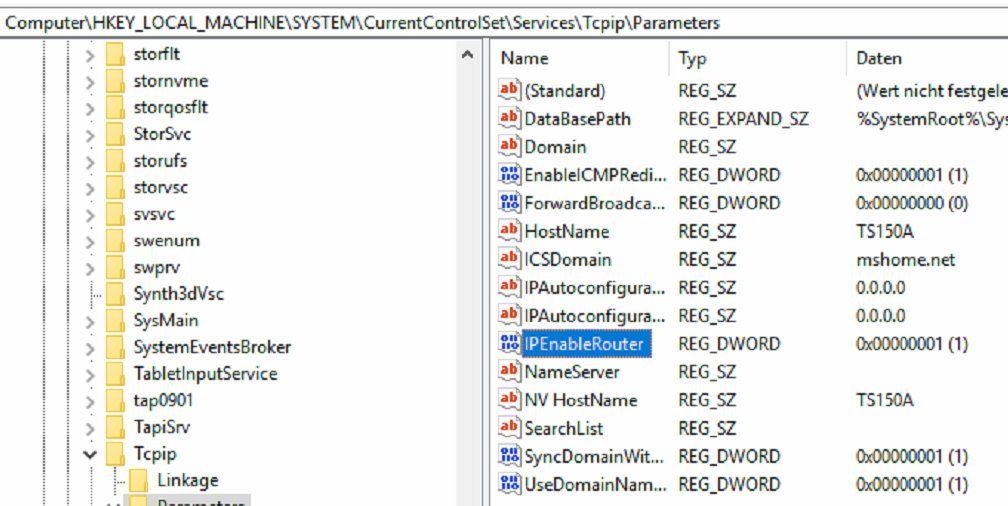

Der Tunnel selber rennt also aber das das LAN Interface nicht pingbar ist zeigt klar das irgend etwas mit dem IPv4 Forwarding (Routing) am Server nicht klappt.

Hast du mal in der Registry überprüft ob das wirklich aktiv ist ??

Oder eben die lokale Firewall. Eins von beiden oder beides ist es....

Das ist die Pest mit Microsoft. Mit einem Linux würde das schon seit 3 Tagen laufen...

Und 4 Einzelthreads im Minutenrythmus könnte man auch sinnvoll in einen zusammenfassen...nur mal so OT.

Wie werden diese "Leichen" dann erzeugt.

Wenn man KEIN Multiclient macht.Sollte aber auch raus sein aus deinen Konfigs wenn die obigen noch stimmen. Das fragment, keepalive und persist-tun sollte noch raus so das wirklich nur das drin ist was man wirklich braucht.

Persist-tun bewirkt vermutlich das die Tunnel Netz nicht abgebaut werden und als Inaktiv in der Routing Tabelle verharren..

Die 10.8.8.1 sollte eigentlich gar nicht pingbar sein wenn der Server selber die .2 hat. Dann müsste die .2 vom Client pingbar sein.

Der Tunnel selber rennt also aber das das LAN Interface nicht pingbar ist zeigt klar das irgend etwas mit dem IPv4 Forwarding (Routing) am Server nicht klappt.

Hast du mal in der Registry überprüft ob das wirklich aktiv ist ??

Oder eben die lokale Firewall. Eins von beiden oder beides ist es....

Das ist die Pest mit Microsoft. Mit einem Linux würde das schon seit 3 Tagen laufen...

Was mir jetzt aufgefallen ist, dass die Verbindung alle zwei Minuten neustartet, bricht einfach plötzlich ab (timeout)

In der zuletzt geposteten Server Config fehlt ein keepalive Eintrag, z.B.

keepalive 10 60Sieht man ja eigentlich auch am Log

Wed Apr 18 13:58:58 2018 [server] Inactivity timeout (--ping-restart), restarting

Gruß m.